一种检索威胁情报智能化监控阻断方法及系统

文献发布时间:2023-06-19 19:33:46

技术领域

本发明涉及网络安全技术领域,具体涉及一种检索威胁情报智能化监控阻断方法及系统。

背景技术

近年来,随着各关键信息基础设施行业单位在实战化中的不断历练,威胁情报的重要性得到了普遍认可。各种官方、在野的威胁情报共享群不断涌现,大家对基于威胁情报开展攻击防护、入侵溯源的热情高涨。根据最新的研究报告显示,2021年国内威胁情报规模约达10.69亿,但是大部分还是以订阅模式为主,基于威胁情报的联防联动处置机制目前还是欠缺。现今常用的检索威胁情报监控阻断方法还存在着一定的弊端,对于检索威胁情报的监控阻断还存在着一定的可提升空间。

现有技术中对攻击数据无法快速处理,无法监测到多个服务器以及客户端,使得对攻击数据的处理效率低,服务器安全运行存在威胁。

发明内容

本申请实施例提供了一种检索威胁情报智能化监控阻断方法及系统,用于针对解决现有技术中对攻击数据无法快速处理,无法监测到多个服务器以及客户端的技术问题。

鉴于上述问题,本申请实施例提供了一种检索威胁情报智能化监控阻断方法及系统。

第一方面,本申请实施例提供了一种检索威胁情报智能化监控阻断方法,所述方法包括:连接目标网络的流量监控系统,对入网流量及出网流量进行监测,获取网络流量监测数据集;将所述网络流量监测数据集上传至所述情报智能监控平台,其中,所述情报智能监控平台内置有多个检测模块,所述多个检测模块包括应用防火墙、入侵防御系统和语义检测引擎;根据所述应用防火墙、入侵防御系统和语义检测引擎对所述网络流量监测数据集进行攻击检测,输出攻击数据集;将所述攻击数据集输入所述攻击拦截设备中;根据所述攻击拦截设备,获取第一拦截数据和第二拦截数据,其中,所述第二拦截数据为基于所述第一拦截数据的关联拦截数据;根据所述第一拦截数据和所述第二拦截数据,生成阻断数据包,根据所述阻断数据包实现攻击阻断。

第二方面,本申请实施例提供了一种检索威胁情报智能化监控阻断系统,所述系统包括:流量监测数据集获取模块,所述流量监测数据集获取模块用于连接目标网络的流量监控系统,对入网流量及出网流量进行监测,获取网络流量监测数据集;流量监测数据集上传模块,所述流量监测数据集上传模块用于将所述网络流量监测数据集上传至所述情报智能监控平台,其中,所述情报智能监控平台内置有多个检测模块,所述多个检测模块包括应用防火墙、入侵防御系统和语义检测引擎;攻击数据集获取模块,所述攻击数据集获取模块用于根据所述应用防火墙、入侵防御系统和语义检测引擎对所述网络流量监测数据集进行攻击检测,输出攻击数据集;攻击数据集输入模块,所述攻击数据集输入模块用于将所述攻击数据集输入所述攻击拦截设备中;拦截数据获取模块,所述拦截数据获取模块用于根据所述攻击拦截设备,获取第一拦截数据和第二拦截数据,其中,所述第二拦截数据为基于所述第一拦截数据的关联拦截数据;攻击阻断模块,所述攻击阻断模块用于根据所述第一拦截数据和所述第二拦截数据,生成阻断数据包,根据所述阻断数据包实现攻击阻断。

本申请实施例中提供的一个或多个技术方案,至少具有如下技术效果或优点:

本申请实施例提供的一种检索威胁情报智能化监控阻断方法,涉及网络安全技术领域,连接目标网络的流量监控系统,对入网流量及出网流量进行监测,获取网络流量监测数据集,将网络流量监测数据集上传至情报智能监控平台,其中,情报智能监控平台内置有多个检测模块,多个检测模块包括应用防火墙、入侵防御系统和语义检测引擎,根据应用防火墙、入侵防御系统和语义检测引擎对网络流量监测数据集进行攻击检测,输出攻击数据集,将攻击数据集输入攻击拦截设备中,根据攻击拦截设备,获取第一拦截数据和第二拦截数据,其中,第二拦截数据为基于第一拦截数据的关联拦截数据,根据第一拦截数据和第二拦截数据,生成阻断数据包,根据阻断数据包实现攻击阻断。解决了现有技术中对攻击数据无法快速处理,无法监测到多个服务器以及客户端的技术问题,实现了对拦截数据进行分类处理、分类阻断,达到提高攻击数据的处理效率,保证服务器安全运行的技术效果。

上述说明仅是本申请技术方案的概述,为了能够更清楚了解本申请的技术手段,而可依照说明书的内容予以实施,并且为了让本申请的上述和其它目的、特征和优点能够更明显易懂,以下特举本申请的具体实施方式。

附图说明

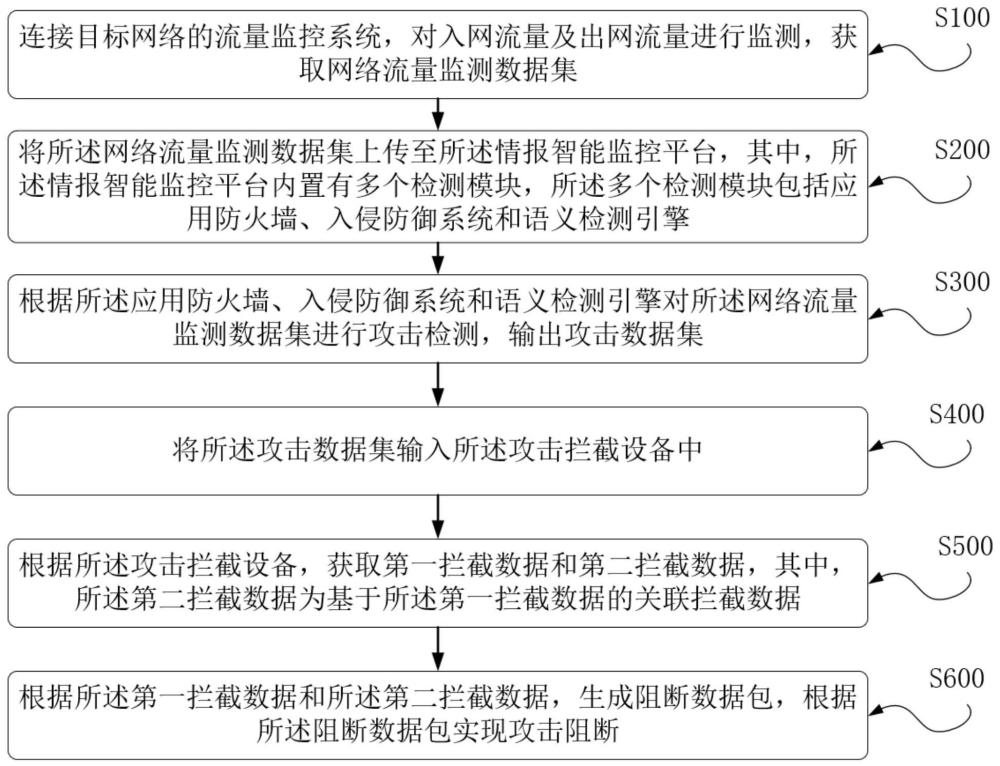

图1为本申请实施例提供了一种检索威胁情报智能化监控阻断方法流程示意图;

图2为本申请实施例提供了一种检索威胁情报智能化监控阻断方法中基于服务端拦截指令和客户端拦截指令进行拦截流程示意图;

图3为本申请实施例提供了一种检索威胁情报智能化监控阻断方法中得到匹配拦截等级流程示意图;

图4为本申请实施例提供了一种检索威胁情报智能化监控阻断系统结构示意图。

附图标记说明:流量监测数据集获取模块10,流量监测数据集上传模块20,攻击数据集获取模块30,攻击数据集输入模块40,拦截数据获取模块50,攻击阻断模块60。

具体实施方式

本申请实施例通过提供一种检索威胁情报智能化监控阻断方法,用于针对解决现有技术中对攻击数据无法快速处理,无法监测到多个服务器以及客户端的技术问题。

实施例一

如图1所示,本申请实施例提供了一种检索威胁情报智能化监控阻断方法,所述方法应用于情报智能监控平台,所述平台与攻击拦截设备通信连接,所述方法包括:

步骤S100:连接目标网络的流量监控系统,对入网流量及出网流量进行监测,获取网络流量监测数据集;

具体而言,本申请实施例提供的一种检索威胁情报智能化监控阻断方法应用于情报智能监控平台,所述平台与攻击拦截设备通信连接,所述攻击拦截设备用于获取拦截数据。流量监控系统用于对用户的数据流量进行监控过滤,将不良信息有效的掌握在监控范围内,常用在网络安全方面。网络通信是通过数据包来完成的,所有信息都包含在网络通信数据包中。两台计算机通过网络沟通是借助发送与接收数据包来完成的,所谓流量监控,实际上就是针对这些网络通信数据包进行管理与控制,同时进行优化与限制。流量监控的目的是允许并保证有用数据包的高效传输,禁止或限制非法数据包传输,流量监控的本质是一保一限。通过对入网流量和出网流量进行监测,实现了对网络通信的精准化掌控,为后续的监控打下基础。

步骤S200:将所述网络流量监测数据集上传至所述情报智能监控平台,其中,所述情报智能监控平台内置有多个检测模块,所述多个检测模块包括应用防火墙、入侵防御系统和语义检测引擎;

具体而言,所述网络流量监测数据集是指上述入网流量及出网流量监测后的分类,一般分为正常流量以及异常流量两类,正常流量是指入网流量及出网流量处于正常水平或与平时持平,异常流量则是指不同于平时情况或出现攻击代码的特征行为等;所述情报智能监控平台是指针对所述目标网络的监控方法合集的平台,该平台所包含的方法有应用防火墙、入侵防御系统、语义检测引擎等,其中防火墙是指通过有机结合各类用于安全管理与筛选的软件和硬件设备,帮助计算机网络于其内、外网之间构建一道相对隔绝的保护屏障,以保护用户资料与信息安全性的一种技术;入侵防御系统是指能够监视网络或网络设备的网络资料传输行为的计算机网络安全设备,能够及时的中断、调整或隔离一些不正常或是具有伤害性的网络资料传输行为;语义检测引擎是指于实际SQL语句、XSS语句词法、语法分析结合威胁等级综合判断攻击行为,解决了对于高级黑客变形手段的攻击检测、拦截问题。该方法解决了对不同情况流量的监控不完全、分类不到位的情况,达到了稳定处理流量数据的效果。

步骤S300:根据所述应用防火墙、入侵防御系统和语义检测引擎对所述网络流量监测数据集进行攻击检测,输出攻击数据集;

具体而言,所述应用防火墙、入侵防御系统和语义检测引擎是指上述情报智能监控平台对于网流量及出网流量的监测手段,利用这些方法可以对流量进行监测,无论是异常的数据输入输出或是其余种类针对服务器、数据库、网络内容的攻击都可以做到监测、组织、处理;该监控平台对所述网络流量监测数据集进行攻击检测,该网络流量监测数据集是指服务器的入网流量及出网流量的监测,进行攻击监测的方式则是运用上述多种手段通过多个维度对流量进行监测,若检测结果没又问题则正常运行并且输出正常日志,若出现问题则输出攻击数据集,该攻击数据集是指对外来攻击的程序、网络数据等外来攻击方式的特征码、攻击方式、造成的异常等的攻击数据集合,该方法解决了对不同攻击方式的辨识以及判断,达到了快速从数据库中调取攻击方式特征并且为下一步处理提高效率以及准确度的效果。

步骤S400:将所述攻击数据集输入所述攻击拦截设备中;

具体而言,所述将所述攻击数据集输入所述攻击拦截设备中,所述攻击数据集是指上述情报智能监控平台对于网流量及出网流量的监控、分析后、得出的异常数据以及攻击行为数据的合集,所述攻击拦截设备是指与多个服务端和多个客户端通信连接的处理异常数据与攻击数据的终端设备,该设备可以将外来攻击阻止并且隔离,直至消除该异常数据,这种方法解决了对攻击数据无法第一时间处理,无法监测到多个服务器以及客户端的问题,大大提高了攻击数据的处理效率,保证了服务器的安全运行。

步骤S500:根据所述攻击拦截设备,获取第一拦截数据和第二拦截数据,其中,所述第二拦截数据为基于所述第一拦截数据的关联拦截数据;

具体而言,所述第二拦截数据为基于所述第一拦截数据的关联拦截数据,所述攻击拦截设备是指上述与多个服务端和多个客户端通信连接的处理异常数据与攻击数据的终端设备,用以阻断、阻拦、防御攻击数据,所述第一拦截数据是指在攻击过程种,还未涉及到系统中,处于防火墙外正在攻击的数据集合的拦截数据为第一拦截数据,第二拦截数据则是指已经侵染到系统内,对系统已经开始产生影响的攻击数据集的拦截数据,该方法解决了对不同情况、不同进程的攻击进程,不同的解决方法,达到了分段阻拦、分类处理的效果,提高处理效率与准确度。

步骤S600:根据所述第一拦截数据和所述第二拦截数据,生成阻断数据包,根据所述阻断数据包实现攻击阻断。

具体而言,根据所述阻断数据包实现攻击阻断,该方法所述第一拦截数据和第二拦截数据是指处在不同进程、不同攻击进度、对系统不同影响情况下的两种数据,据此生成阻断数据包,所述阻断数据包是指智能监控平台对于第一拦截数据以及第二拦截数据的拦截情况进行攻击阻断后得到其特征码、攻击码等数据生成的数据集合包,之后由智能监控平台得各个构成组件对阻断数据包进行清理、阻断。该方法解决了对拦截数据进行分类处理、分类阻断的要求,达到了对不同数据进行针对性处理的效果。

进一步而言,如图2所示,本申请步骤S400还包括:

步骤S410:将所述攻击数据集输入所述攻击拦截设备中,其中,所述攻击拦截设备与多个服务端和多个客户端通信连接;

步骤S420:获取所述多个服务端的服务端通信模式;

步骤S430:获取所述多个客户端的客户端通信模式;

步骤S440:按照所述服务端通信模式和所述客户端通信模式,下达服务端拦截指令和客户端拦截指令;

步骤S450:基于所述服务端拦截指令和所述客户端拦截指令进行拦截。

具体而言,所述攻击拦截设备与多个服务端和多个客户端通信连接,其中与多个服务端的服务端通信模式是将攻击拦截设备与需要保护的服务器、网络端口、数据库等内容进行通信,介入其输出以及下载流量的端口,构筑防火墙、入侵防御系统、语义检测引擎,或是加入该服务端本身的防火墙、入侵防御系统、语义检测引擎中进行攻击拦截;客户端的通信模式则是根据客户需求,将攻击拦截系统的连接至客户端、如客户的下行服务器、电脑主机等设备中,介入或自行构建防火墙、入侵防御系统、语义检测引擎等用以监测客户端的流量情况,根据服务端通信模式和所述客户端通信模式进行拦截指令的运作。

进一步而言,如图3所示,本申请还包括:

步骤S710:根据所述攻击数据集,生成情报数据;

步骤S720:获取预设情报源库,将所述预设情报源库连接至所述攻击拦截设备中;

步骤S730:基于所述预设情报源库,对所述情报数据进行溯源追寻,获取所述情报数据对应的所属数据源;

步骤S740:根据所述情报数据的所属数据源进行匹配,得到匹配拦截等级。

具体而言,生成情报数据是指根据各个端口以及大数据获取需要的情报源进行情报源分析,若情报源数量较多或有重复的数据源,则通过系统的多情报源冗余设置,根据用户需要以及网络情况等数据进行设置后进行针对性的情报分析和处理,据此获取预设情报源库,该情报源库将接入攻击拦截设备之中,以便于在进行攻击拦截操作时及时提取情报进行分析处理,给予所述预设情报源库,对监测到的情报数据进行溯源追寻,通过对情报数据的代码特征、底层逻辑等基本逻辑进行分析,并且与预设情报源库进行匹配对比,即所述溯源追寻,得到情报数据对应的数据源,最后根据所述报数据对应的数据源进行匹配,得到其匹配拦截等级,可根据难度分类,如处理较为简单的为一级,中等难度为二级,困难为三级等。

进一步而言,本申请还包括:

步骤S750:配置所述预设情报源库,其中,所述预设情报源库包括多个情报源;

步骤S760:对所述预设情报源库中的各个情报源进行防护等级分析,获取多个情报源防护等级,所述多个情报源防护等级与所述多个情报源一一对应;

步骤S770:根据所述多个情报源防护等级转化生成多个攻击拦截等级;

步骤S780:以所述多个攻击拦截等级对所述预设情报源库进行优化。

具体而言,根据已经得出的情报源库中的各个情报源,进行分级,分出不同等级的防护规则,如根据可以轻松处理的分类为一级防护,较难处理的情报分为二级防护,极难处理的分为三级分析等,根据此进行情报源防护等级规则分类,并且所得出的情报源防护等级需要与所述多个情报源进行对应,此处多个情报源是指公有情报源、云平台情报源、网络空间测绘情报源、第三方互联网公司情报源、本服务器自带情报源等情报来源。之后根据上述情报源防护等级生成对应的多个攻击拦截等级,再以此对预设情报源库的防御方法、代码漏洞等进行优化。

进一步而言,本申请步骤S500还包括:

步骤S510:根据所述攻击拦截设备进行实时拦截,输出所述第一拦截数据;

步骤S520:根据所述第一拦截数据判断攻击所处的实时阶段,若所述第一拦截数据中的攻击所处阶段为第二阶段,获取拦截关联指令;

步骤S530:根据所述拦截关联指令进行关联数据的拦截,获取所述第二拦截数据。

具体而言,输出所述第一拦截数据后判断已有的攻击当下时间的实时阶段,如所述攻击是否已经侵入系统之中、是否已经控制了服务器、客户端等情况,如出现类似情况则判断该攻击处于第二阶段,获取其拦截关联指令,即该攻击的代码特征等数据,进行拦截后获得第二拦截数据。

进一步而言,本申请还包括:

步骤S810:对所述攻击数据集进行特征分析,获取攻击数据特征;

步骤S820:连接所述攻击拦截设备进行数据采集,获取历史攻击数据集;

步骤S830:根据所述攻击数据特征在历史攻击数据集中进行攻击识别,获取攻击重复率;

步骤S840:按照所述攻击重复率,生成预警提醒信息。

具体而言,连接所述攻击拦截设备进行数据采集,获取历史攻击数据集,据所述攻击数据特征在历史攻击数据集中进行攻击识别,获取攻击重复率,述历史攻击数据集是指向上追溯一段时间,如三个月或其他时间段,对威胁情报进行深层分析,如在这段时间中出现的多类攻击类型中有出现次数较多,较频繁的攻击类型,则将其标记为重点标识预警,同时该历史攻击数据集中应当同时包含攻击类型、攻击时间、攻击区域、被攻击单位所属行业等属性,便于生成预警信息以及处理攻击时提供便利以及准确性,据此攻击重复率数据,得到预警提醒信息,可以重复率的高低来进行预警的强度。

进一步而言,本申请步骤S810还包括:

步骤S811:对所述攻击数据集进行特征分析,获取多个攻击属性特征,其中,所述多个攻击属性特征包括基础属性特征、资产属性特征、攻击类型特征和攻击目标特征;

步骤S812:以所述多个攻击属性特征对所述历史攻击数据集进行攻击相似性计算,输出攻击特征相似度;

步骤S813:输出攻击特征相似度大于预设特征相似度的N个攻击,基于所述N个攻击占所述历史攻击数据集总攻击数量的占比,获取所述攻击重复率。

具体而言,所述多个攻击属性特征包括基础属性特征、资产属性特征、攻击类型特征和攻击目标特征,所述础属性特征是指如归属地、归属地所使用运营商、攻击时间等基础属性;资产属性特征是指如资产标签、组件标签、开放端口等关于该攻击数据集自有情况的属性;攻击类型特征是指攻击类型的代码特征,如XSS攻击、CSRF攻击、SQL注入、中间人攻击等攻击类型的特征;攻击目标特征是指攻击方对于入侵目标的特征,如针对财务系统的攻击、针对网站整体的攻击、针对整个服务器的入侵等即为攻击目标的特征;之后以所述多个攻击属性特征对所述历史攻击数据集进行攻击相似性计算,输出攻击特征相似度,即根据上述攻击属性特征等数据进行横纵向比对,即可得出待分析数据的攻击特征的相似度,进行分类,将其中的高于预设值的攻击取出,得到其在历史攻击数据集总攻击数量的占比,其中所述攻击相似度预设值是指N个攻击中多个属性的相似情况的占比,如预设高于百分之五十的即为相似攻击等。据以上数据即可得出所述攻击重复率数据。

实施例二

基于与前述实施例中一种检索威胁情报智能化监控阻断方法相同的发明构思,如图4所示,本申请提供了一种检索威胁情报智能化监控阻断系统,系统包括:

流量监测数据集获取模块10,所述流量监测数据集获取模块10用于连接目标网络的流量监控系统,对入网流量及出网流量进行监测,获取网络流量监测数据集;

流量监测数据集上传模块20,所述流量监测数据集上传模块20用于将所述网络流量监测数据集上传至所述情报智能监控平台,其中,所述情报智能监控平台内置有多个检测模块,所述多个检测模块包括应用防火墙、入侵防御系统和语义检测引擎;

攻击数据集获取模块30,所述攻击数据集获取模块30用于根据所述应用防火墙、入侵防御系统和语义检测引擎对所述网络流量监测数据集进行攻击检测,输出攻击数据集;

攻击数据集输入模块40,所述攻击数据集输入模块40用于将所述攻击数据集输入所述攻击拦截设备中;

拦截数据获取模块50,所述拦截数据获取模块50用于根据所述攻击拦截设备,获取第一拦截数据和第二拦截数据,其中,所述第二拦截数据为基于所述第一拦截数据的关联拦截数据;

攻击阻断模块60,所述攻击阻断模块60用于根据所述第一拦截数据和所述第二拦截数据,生成阻断数据包,根据所述阻断数据包实现攻击阻断。

进一步而言,系统还包括:

数据集输入模块,用于将所述攻击数据集输入所述攻击拦截设备中,其中,所述攻击拦截设备与多个服务端和多个客户端通信连接;

服务端通信模式获取模块,用于获取所述多个服务端的服务端通信模式;

客户端通信模式获取模块,用于获取所述多个客户端的客户端通信模式;

拦截指令下达模块,用于按照所述服务端通信模式和所述客户端通信模式,下达服务端拦截指令和客户端拦截指令;

拦截模块,用于基于所述服务端拦截指令和所述客户端拦截指令进行拦截。

进一步而言,系统还包括:

情报数据生成模块,用于根据所述攻击数据集,生成情报数据;

情报源库获取模块,用于获取预设情报源库,将所述预设情报源库连接至所述攻击拦截设备中;

溯源追寻模块,用于基于所述预设情报源库,对所述情报数据进行溯源追寻,获取所述情报数据对应的所属数据源;

匹配模块,用于根据所述情报数据的所属数据源进行匹配,得到匹配拦截等级。

进一步而言,系统还包括:

预设情报源库配置模块,用于配置所述预设情报源库,其中,所述预设情报源库包括多个情报源;

防护等级分析模块,用于对所述预设情报源库中的各个情报源进行防护等级分析,获取多个情报源防护等级,所述多个情报源防护等级与所述多个情报源一一对应;

攻击拦截等级生成模块,用于根据所述多个情报源防护等级转化生成多个攻击拦截等级;

优化模块,用于以所述多个攻击拦截等级对所述预设情报源库进行优化。

进一步而言,系统还包括:

实时拦截模块,用于根据所述攻击拦截设备进行实时拦截,输出所述第一拦截数据;

拦截关联指令获取模块,用于根据所述第一拦截数据判断攻击所处的实时阶段,若所述第一拦截数据中的攻击所处阶段为第二阶段,获取拦截关联指令;

关联数据拦截模块,用于根据所述拦截关联指令进行关联数据的拦截,获取所述第二拦截数据。

进一步而言,系统还包括:

特征分析模块,用于对所述攻击数据集进行特征分析,获取攻击数据特征;

数据采集模块,用于连接所述攻击拦截设备进行数据采集,获取历史攻击数据集;

攻击识别模块,用于根据所述攻击数据特征在历史攻击数据集中进行攻击识别,获取攻击重复率;

预警提醒信息生成模块,用于按照所述攻击重复率,生成预警提醒信息。

进一步而言,系统还包括:

攻击属性特征获取模块,用于对所述攻击数据集进行特征分析,获取多个攻击属性特征,其中,所述多个攻击属性特征包括基础属性特征、资产属性特征、攻击类型特征和攻击目标特征;

攻击相似性计算模块,用于以所述多个攻击属性特征对所述历史攻击数据集进行攻击相似性计算,输出攻击特征相似度;

攻击重复率获取模块,用于输出攻击特征相似度大于预设特征相似度的N个攻击,基于所述N个攻击占所述历史攻击数据集总攻击数量的占比,获取所述攻击重复率。

本说明书通过前述对一种检索威胁情报智能化监控阻断方法的详细描述,本领域技术人员可以清楚的知道本实施例中一种检索威胁情报智能化监控阻断方法及系统,对于实施例公开的装置而言,由于其与实施例公开的方法相对应,所以描述的比较简单,相关之处参见方法部分说明即可。

对所公开的实施例的上述说明,使本领域专业技术人员能够实现或使用本申请。对这些实施例的多种修改对本领域的专业技术人员来说将是显而易见的,本文中所定义的一般原理可以在不脱离本申请的精神或范围的情况下,在其它实施例中实现。因此,本申请将不会被限制于本文所示的这些实施例,而是要符合与本文所公开的原理和新颖特点相一致的最宽的范围。