异常接入点检测

文献发布时间:2023-06-19 09:35:27

背景技术

随着数字时代的到来,数十亿美元的研发、市场推广和销售越来越多地被记录并且被存储为电子数据。诸如黑客和攻击者的数据窃贼已经设计出越来越复杂的方法来窃取和/或破坏这种有价值的数据。一种这样的利用被称为“双面恶魔(evil twin)”,其中攻击者通过设置他们所控制的其自己的接入点来冒充合法的接入点,以欺骗毫无防备的设备连接到其接入点而不是合法的接入点。一旦设备被连接到双面恶魔,所述设备的通信和数据就可能容易受到这些攻击者的访问。更糟糕的是,攻击者可能利用双面恶魔作为攻击向量,以将恶意有效载荷传递给毫无防备的设备。

双面恶魔接入点通过复制合法接入点的标识符来冒充合法接入点。例如,双面恶魔可能在网络上复制并且广播合法接入点的MAC地址和/或SSID。由于双面恶魔旨在与合法的网络基础设施融合在一起,因此网络管理员常常难以发现它们。双面恶魔还可能定期地转移其冒充哪个合法接入点,以进一步挫败检测尝试。最后,双面恶魔可以是暂时的——亦即,双面恶魔背后的不法用户可以将区域留给双面恶魔以避免在确保他们寻找的信息之后的检测。在大型企业环境中,可能有成百上千个接入点要在大区域内进行监视,因此缓解这些攻击的难度加大。

附图说明

在不一定按比例绘制的附图中,相似的数字可以在不同的视图中描述相似的组件。具有不同字母后缀的相似数字可以表示相似组件的不同实例。附图通过示例而非限制的方式大体上示出了在本文档中所讨论的各种实施例。

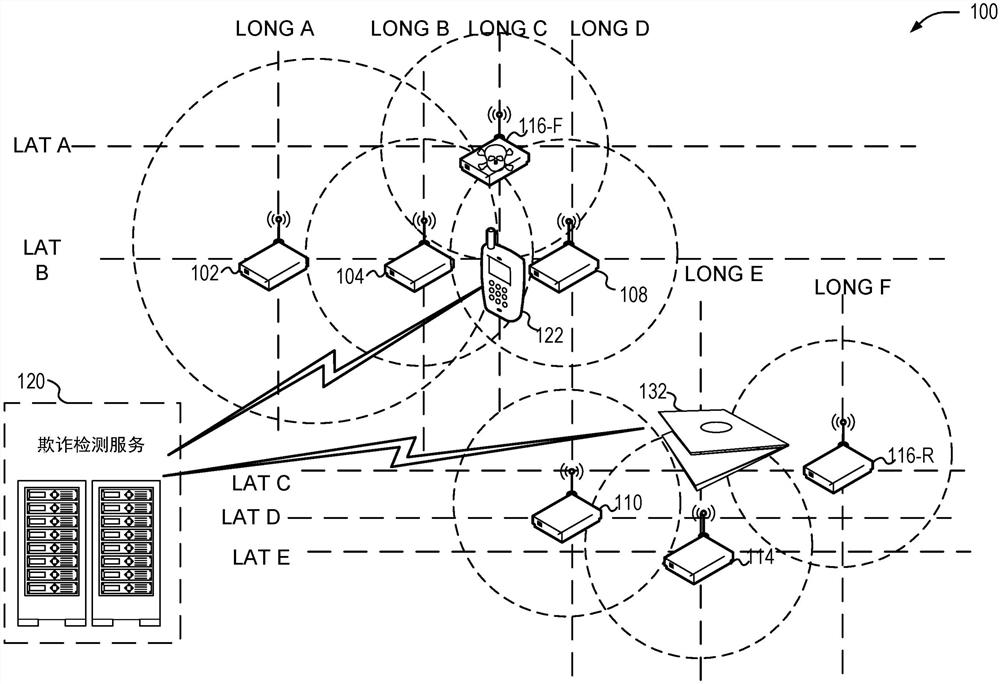

图1图示了根据本公开的一些示例的欺诈检测服务的示例性使用情况。

图2图示了根据本公开的一些示例的检测异常接入点的方法。

图3-7图示了根据本公开的一些示例的确定在网络接入点的集合中的第一网络接入点正在从不是期望位置的位置广播的方法的各种流程图。

图8图示了根据本公开的一些示例的欺诈检测服务和计算设备的框图。

图9图示了根据本公开的一些示例的欺诈检测器的示意图。

图10是图示了可以在其上实现一个或多个实施例的机器的示例的框图。

具体实施方式

在一些示例中公开了方法、系统、设备和机器可读介质,所述方法、系统、设备和机器可读介质通过基于对来自一个或多个计算设备的接入点报告的分析来检测不在其期望位置的接入点,从而检测在IT基础设施中的双面恶魔以及其他异常接入点。计算设备可以是最终用户计算设备,当所述最终用户计算设备从一个地方移动到另一地方时或者当所述最终用户计算设备扫描接入点时,所述最终用户计算设备将接入点报告发送给网络可访问的欺诈检测服务。所述报告可以包括由计算设备扫描的接入点的列表,并且在一些示例中,包括从那些接入点和/或计算设备的位置广播的无线电信号的测量结果。

所述欺诈检测服务可以维护描述网络中的每个接入点的定位信息(诸如期望位置)的接入点定位数据。每个接入点的定位数据可以是特定位置(诸如地理位置),或者可以是较笼统的位置(诸如在观察到一个或多个其他接入点的情况下观察特定接入点的概率)。所述定位数据可以由管理员输入或者可以根据来自多个计算设备的多个报告来自动地创建。基于所述接入点报告和所述定位数据,所述欺诈检测服务可以确定接入点的观察到的位置与接入点的期望位置不匹配。观察到的位置与期望位置不匹配的接入点可能被标记为潜在异常(例如,看到的标识可能指示双面恶魔正在网络上工作)。提供报告的计算设备可以是无线基站或其他接入点。

在一些示例中,由计算设备发送的报告可以包括在计算设备与接入点之间的无线电信道的测量结果以及计算设备的地理位置。使用这些测量报告,所述系统可以计算对计算设备可见的接入点的观察到的位置。为了确定这些位置,多个计算设备可以将报告发送给欺诈检测设备。每个报告可以包括计算设备的位置(例如,从诸如全球定位系统(GPS)传感器的全球导航卫星系统(GNSS)或者其他基于位置的技术获得的位置)、从所述计算设备可见的接入点的列表、以及在计算设备与接入点之间的信号或信道的测量结果(例如,接收到的信号强度——RSSI——往返时间(RTT)等)。使用这些报告,所述欺诈检测服务可以利用三边测量来确定接入点的观察到的位置。可以将接入点的观察到的位置与来自接入点定位数据的期望位置进行比较。所述期望位置可以由管理员输入,或者在系统(或接入点)上线时的初始学习时段期间通过来自用户的报告来确定。对于每个可见接入点,观察到的位置与期望位置的差异大于阈值可以被标记为异常。

在其他示例中,所述报告可能不包括在计算设备与可见接入点之间的无线电信道的测量结果。所述报告中的计算设备的位置可以被用于从计算设备的位置可能可见的接入点定位数据创建接入点的集合。可见但是不在可能可见的接入点的集合中的接入点可以被标记为潜在异常。能够以多种方式来创建可能可见的接入点的集合。例如,通过将接入点包括在计算设备的阈值距离之内的接入点位置的列表中。

在其他示例中,所述报告可以不包括测量数据或计算设备的位置。所述接入点定位数据可以包括允许在给定其他可见接入点的集合的情况下确定给定接入点可见的概率(例如,接入点共现)的数据。可以基于来自计算设备的过去的报告来创建接入点定位数据。可见接入点的当前集合可以与接入点定位数据一起使用以计算当前概率的集合。例如,如果计算设备将接入点A、B、C和D报告为从计算设备的当前位置可见,则所述系统可以计算以下概率:在给定B、C和D的情况下看到A(例如,P(A|B,C,D);在给定A、C和D的情况下看到B(例如,P(B|A,C,D);在给定A、B和D的情况下看到C(例如,P(C|A,B,D);在给定A、B和C的情况下看到D(P(D|A,B,C))。看到特定接入点的任何概率低于阈值概率都可能导致该特定接入点被标记。因此,如果P(C|A,B,D)<阈值,则C可以被标记为异常。

在其他示例中,所述报告可以包括计算设备的位置,没有测量数据,并且接入点定位数据可以包括地理位置。所述欺诈检测系统可以计算可见接入点的集合的中心接入点(例如,被报告为可见的接入点的聚类的质心),并且期望的接入点的集合可以包括所述接入点的集合中在中心接入点的预定阈值距离之内的所有接入点。接入点的可见集合而不是期望的集合中的接入点可以被标记为潜在异常。

对于计算设备不能够自身定位(例如,在建筑物或其他结构中)但是能够提供测量数据并且接入点定位数据包括地理位置的情况,所述欺诈检测系统可以通过在三边测量算法中迭代地使用可见接入点的集合中的三个接入点的所有组合来计算位置。可以基于三边测量等式的误差,诸如三边测量未收敛于解或者误差超过阈值的情况,来确定不在期望处的特定接入点。例如,如果A、B、C和D对计算设备可见,并且针对A、B和C的解收敛(或者误差是可接受的),但是针对涉及D的任何三边测量的解都不收敛或者具有高于阈值的误差,则可能指示D是异常的。

在一些示例中,所述误差可以基于三边测量等式,但是在其他示例中,所述误差可以基于由欺诈检测系统计算出的位置。例如,如果A、B、C和D可见,则存在三个接入点的四种组合:(A,B,C);(A,B,D);(A,C,D);(B,C,D)。对于三个接入点的每种组合,可以使用三边测量来计算位置。可以计算四个位置中的平均或质心位置,并且所述误差可以是在每个位置与平均值或质心之间的距离。如果该距离超过阈值,则可以将接入点标记为异常。

如先前所提到的,所述接入点定位数据可以存储特定位置(例如,特定地理位置、建筑物、地址等),或者可以存储相对位置(例如,接入点A和B彼此靠近、或者接入点同时出现的概率)。所述接入点位置可以由管理员输入(例如,接入点标识符和位置的表),可以由计算设备进行的众包扫描等来确定。例如,当计算设备(STA或其他AP)扫描其他接入点时,其可以发送对所述欺诈检测服务可见的接入点的列表的报告。所述欺诈检测系统可以使用这些扫描来训练模型,所述模型确定指示在给定其他接入点可见的情况下该接入点将可见的概率的概率关联或聚类。

另外,可以监视异常接入点的其他指示符,诸如在扫描中看到的具有相同标识符的多个接入点。例如,如果所述计算设备确定扫描中存在具有相同标识符的多个接入点,则所述欺诈检测服务可以将这两者标记为潜在异常。

在一些示例中,可以为每个接入点将欺诈分数制成表格。每当接入点被标记为异常时,所述欺诈检测系统可以增加相关联的接入点标识符的欺诈分数。如果所述欺诈分数超过特定的阈值欺诈分数,则可以将接入点标记为受损,并且可以采取校正动作。

在一些示例中,所述欺诈检测服务可以在确定AP异常或受损时采取一个或多个确认动作。例如,通过与具有与异常或受损的AP相同的标识符的合法接入点的有线通信,所述欺诈检测服务可以请求合法AP在其信标中广播码。可以请求报告了异常AP的计算设备从潜在的异常AP扫描信标,并且可以将信标或码传递给欺诈检测服务。所述码可以是随机数、OAUTH码(基于时间的一次性密码算法(TOPT)或基于HMAC的一次性密码算法(HOTP))、数字签名(利用接入点的私钥来签名)等。如果码与期望的码相匹配,则可以将所述接入点标记为非异常。可以将所述接入点定位数据更新为包括该位置,以防止将来的报告将所述接入点标记为潜在异常。如果所述码与期望的码不匹配(或者不包括所述码),则所述欺诈检测服务可以将所述接入点标记为异常。

示例性校正动作包括改变合法接入点上的标识符(SSID、MAC地址或者这两者)。这是由所述欺诈检测服务使用合法接入点节点的已知内部网络地址(例如,有线互联网协议(IP)地址)联系合法接入点来实现的。然后,所述合法接入点可以切换到新的SSID和/或MAC地址,并且可以将具有经更新的SSID和MAC地址的新白名单发送到计算设备,以防止任何设备连接到恶意接入点。在其他示例中,可以将所述接入点标识符列入黑名单,直到移除了恶意接入点为止。

在一些示例中,可以基于来自计算设备——诸如使用所述接入点的移动设备——的报告,在网络中的欺诈检测服务上完成对接入点是否异常的确定。在其他示例中,所述计算设备可以是其他接入点。在另外的示例中,可以通过计算设备本身以分布式P2P方式来完成对接入点是否异常的确定。例如,所述计算设备可以接收期望的接入点位置的周期性更新的列表。所述计算设备可以将其位置与列表进行比较以确定哪些接入点被期望在特定位置处。如果所述计算设备检测到不在期望位置中的接入点,或者检测到具有重复标识符的接入点,则其可能拒绝连接到那些接入点,并且可能向欺诈检测服务发送报告(其然后可能会警告其他设备)。可以周期性地(例如,每预定时间量)发送来自所述计算设备的报告,或者可以在可见接入点的特定百分比改变时或者在新接入点变得可见时发送来自所述计算设备的报告。

在一些示例中,除了更新白名单之外,当确定接入点是异常的或潜在异常时,如果所述计算设备被连接到异常接入点,则所述欺诈检测服务可以指示所述计算设备与所述异常接入点断开连接。所述计算设备可以被配置为在从所述欺诈检测服务接收到其已经连接到的接入点不被怀疑为异常的指示之前,防止任何网络接入或者对任何未加密站点的任何访问。

因此,本公开解决了接入点容易被恶意行为者冒充的计算机网络的问题。这些恶意行为者以与合法接入点相同的身份设置接入点,以便从毫无戒备的客户端计算设备中窃取数据。通过将客户端设备用作网络扫描器来解决该问题,所述网络扫描器将可见接入点(和其他信息)的报告传递给欺诈检测服务,所述欺诈检测服务将接入点的期望位置与由正在利用网络的计算设备所观察到的实际接入点位置进行比较。因此,所述欺诈检测系统通过检测和响应诸如双面恶魔接入点之类的威胁而改善了计算系统的安全性,而无需IT支持专业人员进行昂贵或困难的信号监视操作。如先前所提到的,所述接入点的位置是通过计算设备的观察扫描来确定的,并且被提供给网络可访问的欺诈检测服务。一旦发现威胁,所述系统就可以采取技术措施来消除假警报并且保护网络用户免受那些威胁。所公开的技术通过保护网络免受入侵而改善了计算机系统的功能。所公开的技术从根本上植根于计算技术——特别是网络安全领域。如在本文中所使用的,潜在具有在附近使用相同身份操作的双面恶魔接入点的接入点被称为异常接入点。

图1图示了根据本公开的一些示例的欺诈检测服务120的示例性使用情况100。被示为蜂窝电话的计算设备122可以在由各种接入点(诸如网络接入点(AP)102、104、108、110、114和116-R)提供的公司或其他网络中移动。异常接入点116-F可以通过广播相同的身份来冒充合法接入点116-R。例如,通过广播相同的信标帧,利用相同的媒体访问控制(MAC)地址和/或相同的服务集标识符(SSD)。尽管可以向计算设备122提供可允许的接入点的白名单,所述白名单可以利用接入点的身份,但是如所指出的那样,所述身份可能被116-F来冒充。如果计算设备122连接到接入点116-F,则可能损害通过116-F提供的通过任何网络连接发送的数据。

计算设备122可以扫描由接入点广播的信标。然后,计算设备122可以通过关联和认证过程(例如,如由电气和电子工程师协会(IEEE)802.11标准族所概述的)连接到接入点之一。在连接到接入点之后,计算设备122上的软件可以临时地限制对计算设备上的应用的网络接入。

计算设备122可以建立加密通道,并且将具有示出附近接入点的扫描结果的接入点报告发送给欺诈检测服务120。在一些示例中,所述接入点报告可以包括计算设备122的地理位置和/或来自所述接入点的无线电信号的测量结果。所述欺诈检测服务可以利用由计算设备122提供的信息来确定报告中的接入点的观察到的位置(根据一个或多个计算设备)。欺诈检测服务可以将其与指示接入点的期望位置的接入点定位数据一起使用。

欺诈检测服务120可以存储来自多个计算设备的多个报告,包括用于供以后用于检测异常接入点的计算设备122。例如,计算设备122可以向欺诈检测服务120提供其地理位置、测量数据和扫描结果。欺诈检测服务120可以利用来自其他计算设备的所存储的一个或多个其他先前接收到的报告来计算由计算设备122扫描的接入点的位置。

例如,计算设备122可以从接入点102、104、108和116-F接收信标帧。基于计算设备对这些信号进行的测量(例如,RSSI、往返时间、飞行时间测量等)和计算设备122的地理位置,所述欺诈检测服务可以计算在计算设备与每个接入点之间的距离。使用来自额外计算设备的额外报告,欺诈检测服务120可以采用三边测量算法来计算接入点的观察到的位置。

在一些示例中,为了区分计算设备对合法接入点和异常接入点的发现,可以基于计算设备的位置来对所存储的报告进行聚类。例如,来自处在位置上彼此接近的计算设备的报告可以被聚类。这允许三边测量算法通过防止在等式中同时使用来自合法接入点的报告和异常接入点的报告来计算解(并且由此防止三边测量算法计算出解)。在其他示例中,替代聚类算法,无法计算解可以被用作接入点异常的证据。

例如,由欺诈检测服务120存储的来自计算设备122的报告可以是:

在计算设备122的预定附近之内的另一计算设备也可以在位置聚类A中,并且该计算设备获取的信号的测量结果可以与计算设备122的测量结果一起用于计算接入点的位置。另一位置聚类(位置聚类B)由被示为膝上型计算机设备的计算设备132来表示。计算设备132还可以向欺诈检测服务120提供报告。计算设备132可以提供其位置以及其看到的接入点的列表(接入点110、114和116-R),并且在一些示例中,还可以提供从接入点接收到的信号的测量结果。所述欺诈检测服务可以利用计算设备132的位置来确定计算设备132在位置聚类B中。来自计算设备132的报告可以被存储为:

使用来自聚类A中的其他计算设备的报告以及来自计算设备122的报告,所述欺诈检测系统可以产生以下项的接入点定位信息:

欺诈检测服务可以得出结论:AP 116在纬度A和经度C的位置与在接入点定位数据中指定的位置不一致。例如,所述接入点定位数据可以是:

当计算设备122报告将其自身标识为接入点116的接入点时,所述欺诈检测服务可以确定其位置与具有这些标识符的接入点的期望位置不匹配,并且可以将其标记为潜在异常。

尽管以上描述利用计算设备位置和测量结果来确定接入点位置,但是在其他示例中,可以利用其他方法。例如,所述计算设备可以不报告其位置,但是可以报告其看到的接入点的标识符以及这些接入点的无线电信号的测量结果。在图1中,计算设备122将报告接入点102、104、108和116-F的标识符。类似地,计算设备132将报告接入点110、114和116-R的标识符。

所述欺诈检测服务可以利用对所述计算设备可见的接入点和测量结果,以基于所述接入点定位数据来确定哪些其他接入点应当对所述计算设备可见。例如,可以根据来自接入点定位数据的接入点的测量结果和已知位置来确认所述计算设备的位置。在欺骗性接入点的情况下,一个或多个测量结果可能不正确——亦即,在来自接入点定位数据的接入点的位置之间的距离可能不同于测量到的距离(因为其实际上是测量到冒名顶替者的距离)。

在一些示例中,可以使用三边测量法来计算针对所有可见接入点的三个距离与接入点位置的每种组合。所述计算设备的位置可以是具有最小误差量(或者实际上产生位置解)的位置。所述欺诈检测系统可以通过使各种高误差或非收敛解中的公共接入点相关,来识别引起高误差或者导致三边测量等式中位置不收敛的特定接入点。例如,如果AP 102、104和108的接入点组合当在三边测量等式中被组合时产生解,但是当利用接入点116-F时,所述系统可能无法产生对三边测量等式的解(或者可能产生高误差的解)。导致无法定位所述计算设备的接入点可能被标记为异常。

在其他示例中,所述欺诈检测服务可以仅使用由所述计算设备通信的可见接入点。所述接入点定位数据可以是一种模型,当给定一个或多个可见接入点的列表时,所述模型输出另一给定列表的一个或多个接入点将是可见的概率。在该示例中,所述计算设备可以在给定所有其他可见接入点的情况下计算每个可见接入点的概率,并且然后可以将低于预定阈值的那些概率标记为潜在异常。可以基于来自多个其他计算设备的多个报告来创建该模型。

例如,在图1中,计算设备122看到接入点102、104和108以及116。这些接入点标识符可以被报告给所述欺诈检测服务。所述欺诈检测服务可以针对被报告为可见的每个接入点产生概率列表P(x|y)。概率符号中的P(x|y)是给定y时x的概率。因此,计算出的概率可能是P(102|104,108,116)、P(104|102,108,116)、P(116|102,104,108)、P(108|116,104,102)。如所指出的,可以使用来自与计算设备122相同区域中的其他计算设备的其他报告来计算这些概率。P(102|104,108,116)、P(104|102,108,116)和P(108|116,104,102)可能大于较低阈值,因为这些AP常常被一起报告,并且因此,AP 102、104和108可能不被标记为异常。然而,P(116|102,104,108)可能很低,因为AP 116常常不与AP 102、104和108一起报告。实际上,AP 116可能将与AP 110和AP 114一起报告,并且AP 116-F可能被标记为异常。

在其中接入点定位数据是地理位置的示例中,可以利用距由计算设备报告的中央接入点的阈值距离。可以通过基于接入点定位数据中的位置对可见接入点的集合进行聚类并且采用质心来确定中央接入点。例如,在图1中,可以利用距接入点104的距离阈值。在接入点定位数据中具有超过与该中央接入点的确定的阈值距离的位置的任何接入点都可以被视为潜在异常。

现在转到图2,图示了根据本公开的一些示例的检测异常接入点的方法200。方法200可以由欺诈检测服务、计算设备等来执行。在操作210处,可以确定对第一计算设备可见的网络接入点的集合。例如,所述计算设备可以针对广告接入点的信标或其他广播帧来扫描一个或多个频率。这些信标帧可以包括一个或多个接入点标识符,诸如服务集标识符(SSID)、接入点的MAC地址等。在一些示例中,除了针对一个或多个接入点来扫描一个或多个信道外,所述计算设备还测量与所述信道相对应的度量,所述度量指示在计算设备与接入点之间的距离。例如,接收到的信号强度、往返时间、飞行时间测量结果等。

在操作220处,所述系统可以确定网络接入点的集合中的第一网络接入点正在从非期望位置的位置进行广播,所述系统可以确定特定的接入点未从期望位置广播。该确定可以基于对第一计算设备可见的网络接入点的集合和描述对第一计算设备可见的接入点的集合的位置信息的接入点定位数据。例如,这可以通过利用先前讨论的方法之一来实现,所述方法利用对计算设备可见的接入点的集合。图3-7描述了用于执行操作220的额外方法。图3-7的方法中的每种方法可以利用系统可用的不同信息,诸如不同类型的接入点定位数据以及测量结果和/或计算设备位置是否可用。在操作230处,所述系统可以存储第一接入点异常的指示。例如,数据结构可以存储以下中的一项或多项:接入点标识符,被报告为异常的次数,被报告的时间,以及关于报告的其他信息,包括用于做出决定的数据(例如,来自计算设备的报告的内容)等。

在234处确定是否满足动作阈值。例如,所述指示可以是欺诈分数,所述欺诈分数可以在每次将接入点检测为异常时递增。当所述欺诈分数超过所确定的阈值分数时,可以满足动作阈值。在一些示例中,阈值可以是单个报告,在这种情况下,在操作234处的检查可以是可选的。在其他示例中,阈值可以是超过一份的报告。在操作236处,所述欺诈检测系统可以发起一个或多个校正动作。校正动作的示例包括将特定接入点添加到黑名单,指示合法接入点改变其标识符,对非法接入点执行拒绝服务攻击,指示计算设备在连接到与标记为异常的特定接入点的标识符相匹配的接入点时利用虚拟专用网(VPN),或者被设计为防止计算设备连接到非法接入点或损坏其数据的任何其他措施。

图3图示了根据本公开的一些示例的确定网络接入点的集合中的第一网络接入点正在从不是期望位置的位置广播的方法320的流程图。方法320是操作220的一种示例性方法。在操作350处,可以识别所述计算设备的位置。例如,所述计算设备可以利用全球导航卫星系统(GNSS)来确定其地理位置。可以在报告中将所述计算设备的地理位置与可见接入点的集合一起提供给欺诈检测服务。在操作360处,所述系统可以识别对计算设备可见的接入点的测量报告。在一些示例中,可以在接入点扫描期间收集测量结果。在其他示例中,所述计算设备可以临时连接到接入点以收集测量结果。示例性测量结果包括接收到的信号强度指示符(RSSI)、往返时间(RTT)等。

在操作370处,对于可见接入点的集合中的一个或多个接入点,所述系统可以确定接入点的观察到的位置。例如,使用在操作360处确定的测量结果和来自其他计算设备的多个其他测量结果,可以确定在至少三个计算设备与每个接入点之间的距离。该距离可以被用作三边测量算法的输入,所述三边测量算法输出接入点的观察到的位置。

在操作380处,所述系统可以确定任何观察到的接入点位置是否与接入点位置数据的位置不同。由于观察到的位置可能不如在接入点位置数据中确定出并且存储的位置那么准确,因此差异可以利用阈值来允许某种自然变化。例如,可以采用阈值差,使得如果(来自接入点位置数据的)观察到的位置与期望位置之间的差大于阈值,则可以将接入点标记为异常。在操作390处,其观察到的位置和期望位置相差的量大于阈值的接入点可以被标记为异常。

图4图示了根据本公开的一些示例的确定网络接入点的集合中的第一网络接入点正在从不是期望位置的位置广播的方法420的流程图。方法420是操作220的一种示例性方法。可以在其中已知计算设备的位置,接入点定位数据包括部署接入点处以及计算设备不提供测量数据处的地理位置的示例中使用图4。在操作450处,所述系统可以识别计算设备的位置。例如,所述计算设备可以利用GNSS,使用蜂窝定位方法、惯性导航等来计算其位置。在操作460处,所述系统可以使用在距计算设备的报告的位置的阈值距离半径内的接入点定位数据来确定一个或多个接入点的集合。由所述计算设备报告的不在该集合中的任何接入点都可以被标记为异常。阈值可以由管理员等来设置。阈值可以特定于特定区域,并且可以基于对误报的检测而向上或向下调整(例如,通过所讨论的确认过程)。

图5图示了根据本公开的一些示例的确定网络接入点的集合中的第一网络接入点正在从不是期望位置的位置广播的方法520的流程图。方法520是操作220的一个示例性方法。在图5的示例中,所述系统在接入点定位数据中不具有或利用计算设备的位置、测量结果或接入点的地理位置。在图5的示例中,所述接入点定位数据包括概率模型,所述概率模型在给定其他接入点可见的情况下输出计算设备看到特定接入点的概率。在图5的操作之前,所述系统根据计算设备的多个报告来确定概率模型。例如,每当接入点群组一起可见时,当另一群组可见时看到所述群组中的一个接入点的概率就会增加。

在操作560处,所述系统可以利用接入点定位数据的确定概率来基于其他接入点的存在而确定特定接入点将是可见的概率。在操作570处,如果概率低于定义的阈值,则所述系统可以在操作580处将特定的接入点标记为异常。所述阈值可以由管理员来设置。在一些示例中,可以基于如上所述利用的任何确认方法的结果来向上或向下调整阈值。因此,例如,如果接入点被标记为异常,但是由上述确认方法之一来确认,则所述系统可以降低概率阈值。在其他示例中,如果所述系统未将接入点标记为异常但是其证明是异常的,则所述系统可以降低阈值。在590处,如果在可见接入点的列表中存在额外接入点,则控制可以传递到操作550以处理在可见接入点的列表中的下一接入点。

图6图示了根据本公开的一些示例的确定网络接入点的集合中的第一网络接入点正在从不是期望位置的位置广播的方法620的流程图。方法620是操作220的一个示例性方法。在图6的示例中,所述系统可以访问接入点的地理位置数据,但是不能够访问计算设备的地理位置数据或测量数据。在操作650处,所述系统可以确定可见接入点的列表中的中心接入点。例如,可以基于位置(例如,使用k最近聚类算法)对接入点进行聚类。所述系统可以确定聚类的质心,并且最接近质心的接入点可以被用作中心接入点。

在操作660处,所述系统可以使用所述接入点定位数据来识别中心接入点的位置。在操作670处,所述系统可以确定可见接入点的集合中的接入点不在中心接入点位置的阈值距离之内。在操作680处,所述系统可以将这些接入点标记为异常。

图7图示了根据本公开的一些示例的确定网络接入点的集合中的第一网络接入点正在从不是期望位置的位置广播的方法720的流程图。方法720是操作220的一个示例性方法。在图7的示例中,所述系统可以访问接入点的地理位置数据和测量数据,但是不能够访问计算设备的地理位置数据。在操作750处,所述系统可以识别测量报告,所述测量报告测量在计算设备与可见列表中的接入点之间的信号的强度。在操作760处,所述系统可以利用测量结果以及接入点定位数据来尝试使用三边测量算法使用三个接入点测量结果和位置数据的各种组合来对计算设备进行地理定位。当计算中包括异常节点或者误差可能高于预定阈值时,三边测量算法可能不计算位置。在这些情况下,在操作770处,可以将导致故障的节点标记为异常。

图8图示了根据本公开的一些示例的欺诈检测服务800和计算设备850的框图。欺诈检测服务800可以是欺诈检测服务120的示例。计算设备850可以是计算设备122和132的示例。可以以硬件、软件或者其任意组合来执行在图8和图9中所示的组件。每个组件的功能是功能的一种示例性布置,并且受益于本公开的本领域普通技术人员将理解其他组织是可能的。例如,欺诈检测服务800的一个或多个组件的一个或多个功能可以由其他组件中的一个或多个组件来执行。类似地,计算设备850的一个或多个组件的一个或多个功能可以由一个或多个其他组件来执行。欺诈检测服务800可以在网络可访问的计算设备上执行,诸如服务器、台式机、膝上型计算机等。计算设备850可以是能够执行指令并且连接到一个或多个无线接入点的任何计算设备。示例性计算设备包括台式计算机、膝上型计算机、平板计算机、智能电话、其他接入点(例如,执行计算设备的角色)等。

计算设备850可以包括网络接口860。网络接口860可以提供一个或多个软件和/或硬件组件,以使得计算设备能够关联、认证和连接到无线接入点。这包括网络堆栈,诸如传输控制协议(TCP)、互联网协议,以太网、由电气电子工程师协会(IEEE)颁布的802.11系列标准指定的一个或多个协议层等。如在本文中所使用的,接入点和计算设备可以根据IEEE802.11系列标准(诸如802.11ac)进行通信、认证、关联、连接以及以其他方式操作。

网络接口860还可以包括白名单875,白名单875标识计算设备被授权与之连接的一个或多个接入点。所述白名单可以是特定网络(诸如公司网络)中的接入点的列表。在一些示例中,网络接口860可以限制对在白名单875中标识的接入点的接入点信标帧的扫描。白名单875可以通过接入点标识符来标识接入点,所述接入点标识符可以包括以下中的一项或多项:SSID,MAC地址等。

网络接口860的网络扫描器865可以扫描一个或多个接入点。例如,通过以指定的频率并且根据指定的协议(诸如802.11协议)监听由接入点发送的信标帧。在一些示例中,网络扫描器865可以基于白名单中的接入点的标识来滤除不在所述白名单中的接入点。在一些示例中,网络扫描器865可以对在被扫描的接入点与计算设备之间的无线电接口执行一个或多个测量。例如,接收到的信号强度(其可以由接收到的信号强度指示符或RSSI来描述)、往返时间等。在一些示例中,网络扫描器865可以关联和/或认证一个或多个接入点来执行测量。

一旦所述计算设备被连接到(例如,相关联的和/或认证的)接入点,则网络接入限制器870可以限制计算设备850的网络接入,直到欺诈检测过程已经完成,并且例如通过欺诈检测服务800将计算设备850所连接到的接入点清除为非异常。

欺诈检测接口855可以从欺诈检测服务800或者从另一组件接收白名单875,并且将其存储在计算设备850上。欺诈检测接口855可以将报告发送给欺诈检测服务800,包括由计算设备850(例如,由计算设备850的网络扫描器865)检测到的(例如可见的)接入点的列表,以及在一些示例中,以下中的一项或多项:测量报告;地理位置;或者计算设备850的近似位置。欺诈检测接口855还可以接收计算设备850当前被连接到的接入点是否被认为异常的指示。如果当前接入点不是异常的,则欺诈检测接口855可以指示网络接入限制器870允许完全接入。否则,欺诈检测接口855可以连接到不同的接入点或者维持受限的接入。欺诈检测接口855还可以处理来自欺诈检测服务800的任何请求的验证。例如,欺诈检测服务800可以请求计算设备850验证接入点。所述计算设备可以从接入点接收信标帧,并且将其转发到欺诈检测服务800以用于分析。

定位器853可以包括用于确定计算设备850的地理位置的硬件和/或软件。例如,GNSS接收器和对应的软件用于计算所述计算设备的位置。其他位置计算可以包括使用蜂窝网络来三角测量所述计算设备的位置。

欺诈检测服务800可以包括欺诈检测器815,欺诈检测器815可以从计算设备接收报告,计算接入点定位数据(如果需要——例如,用于概率建模),确定接入点是否异常,计算欺诈分数等。例如,欺诈检测器815可以执行图2-7的方法中的任意一种方法。欺诈验证器810可以验证是否正在冒充由欺诈检测器815标记为异常的接入点。例如,欺诈验证器810可以具有合法接入点的网络地址,并且可以向接入点发送请求以在其信标帧内广播码或其他消息。该码可以是密码码,诸如HMAC或其他密钥,其可以包括时间值或计数器值以防止重复。该时间值和/或计数器可以被加密以防止监听。如果计算设备报告在信标中存在秘密值,则可以将所述接入点标记为非异常。

欺诈补救器820可以采取一个或多个校正动作来补救任何潜在的异常接入点。例如,通过命令正被冒充的合法接入点来改变合法接入点的标识,利用合法接入点来更新白名单,并且将经更新的白名单传播给计算设备,诸如计算设备850。其他校正动作包括通知管理员,包括冒名顶替者接入点的位置等。在一些示例中,欺诈检测服务800可以指示另一设备在非法接入点上发布拒绝服务攻击,以便用尽非法接入点的资源并且防止合法客户端连接并且潜在地发送可能被拦截的敏感数据。数据库825可以存储接入点定位数据、测量报告等。

图9图示了根据本公开的一些示例的欺诈检测器815的更详细的示例性示意图。在一些示例中,欺诈检测器815的组件可以取决于实现方式而变化。例如,可以利用比所图示的更少、更多或不同的组件。接入点定位器925可以利用可见接入点的列表905、计算设备的定位数据910、可见接入点905的测量数据915以及AP定位数据920,来通过计算每个可见接入点的观察到的位置并且然后将其与指示期望位置的AP定位数据920进行比较,从而计算不应当可见的可见接入点。例如,根据图3。输出是异常确定945。

概率确定器930可以利用可见接入点的列表905和接入点定位数据920(以概率模型的形式)来确定可见接入点的列表中的特定接入点的可见性是否是不可能的。如果在给定其他接入点的情况下接入点可见的概率低于阈值概率,则可以将所述接入点标记为异常。例如,概率确定器930可以实现图5的方法。

阈值半径确定器935可以利用计算设备和可见接入点905的接入点定位数据920和定位数据910,来通过在可见列表中选择在计算设备的阈值距离之内的接入点,而确定在给定计算设备的当前位置和AP定位数据920的情况下应当可见的接入点的集合。不在应当可见的接入点的集合中的可见接入点905中的AP可以被标记为异常。在一些示例中,替代利用计算设备的位置,阈值半径确定器可以计算中心接入点并且利用距该接入点的位置的阈值距离来确定应当对计算设备可见的接入点的集合。例如,阈值半径确定器935可以实现图4。在一些示例中,阈值半径确定器935还可以实现图6,并且可以不将计算设备的位置作为输入。

计算设备定位器940可以利用AP定位数据920、测量数据915和可见接入点的列表905来尝试确定计算设备的位置。如果可见列表中的接入点不在AP定位数据中的数据所指示的位置,则所使用的三边测量等式可能具有误差值或者可能不收敛于解。导致三边测量等式失败或错误率高的接入点可能被标记为异常。计算设备定位器940可以实现图7的方法。

AP定位器925、概率确定器930、阈值半径确定器935和计算设备定位器940可以返回异常确定结果945,该结果945可以与欺诈检测服务的其他组件一起用于减轻和/或确认对接入点为异常的指定。在一些示例中,可以取决于欺诈检测器815可用的数据来运行这些方法中的一种或多种方法。在一些示例中,可以运行一种、多种或所有这些方法,并且可以组合从多个组件中得出异常确定结果。例如,可以对每个结果进行加权和求和。权重可以基于管理员来确定,或者可以基于回归机器学习模型(例如,逻辑回归)来确定,所述回归机器学习模型是利用来自计算设备的历史或确定的报告来训练的,并且标有接入点是否为欺诈的指示。

图10图示了可以在其上执行在本文中所讨论的任意一种或多种技术(例如,方法)的示例性机器100的框图。在替代实施例中,机器1000可以作为独立设备来操作,或者可以被连接(例如,联网)到其他机器。在网络部署中,机器1000可以在服务器-客户端网络环境中以服务器机器、客户端机器或者这两者的能力来运行。在示例中,机器1000可以在对等(P2P)(或其他分布式)网络环境中充当对等机器。机器1000可以是计算设备,诸如个人计算机(PC)、平板计算机、机顶盒(STB)、个人数字助理(PDA)、移动电话、实施欺诈检测服务的服务器、智能电话、web设备、网络路由器、接入点、交换机或桥、或者能够执行指定由机器所采取的动作的(顺序或者以其他方式)指令的任何机器。此外,尽管仅图示了单个机器,但是术语“机器”也应当被理解为包括机器的任意集合,这些机器个体地或共同地执行指令的集合(或多个集合)以执行在本文中所讨论的任何一种或多种方法,诸如云计算、软件即服务(SaaS)、其他计算机聚类配置。机器1000可以实现图1-7的方法,实现欺诈检测服务800的组件,以及图9的计算设备850和欺诈检测器815。

如在本文中所描述的,示例可以包括逻辑或多个组件、模块或机制(以下被称为“模块”)或者可在其上操作。模块是能够执行指定的操作的有形实体(例如,硬件),并且可以以某种方式被配置或布置。在示例中,可以以指定的方式将电路布置(例如,内部地或者相对于诸如其他电路的外部实体)为模块。在示例中,一个或多个计算机系统(例如,独立的客户端或服务器计算机系统)或者一个或多个硬件处理器的全部或部分可以由固件或软件(例如,指令、应用部分或应用)配置为操作用于执行指定的操作的模块。在示例中,软件可以驻留在机器可读介质上。在示例中,软件当由模块的基础硬件执行时使所述硬件执行指定的操作。

因此,术语“模块”应当被理解为涵盖有形实体,其是被物理地构造、具体地配置(例如,硬连线)或者临时地(例如,暂时地)配置(例如,被编程)以指定的方式操作或者执行在本文中所描述的任意操作的部分或全部的实体。考虑其中模块被临时地配置的示例,每个模块都不需要在任何时刻被实例化。例如,在模块包括使用软件配置的通用硬件处理器的情况下,通用硬件处理器可以在不同时间被配置为各自的不同模块。软件可以因此配置硬件处理器,例如,以在一个时刻构成特定模块,并且在不同时刻构成不同的模块。

机器(例如,计算机系统)1000可以包括硬件处理器1002(例如,中央处理单元(CPU)、图形处理单元(GPU)、硬件处理器核心或者其任意组合),主存储器1004和静态存储器1006,其中的一些或全部可以经由互连(例如,总线)1008彼此通信。机器1000还可以包括显示单元1010,字母数字输入设备1012(例如,键盘)和用户界面(UI)导航设备1014(例如,鼠标)。在示例中,显示单元1010、输入设备1012和UI导航设备1014可以是触摸屏显示器。机器1000可以另外地包括存储设备(例如,驱动单元)1016、信号生成设备1018(例如,扬声器)、网络接口设备1020以及一个或多个传感器1021,诸如全球定位系统(GPS)传感器、指南针、加速度计或其他传感器。机器1000可以包括输出控制器1028,诸如串行(例如,通用串行总线(USB)、并行或者其他有线或无线(例如,红外(IR)、近场通信(NFC)等))连接,以通信或控制一个或多个外围设备(例如,打印机、读卡器等)。

存储设备1016可以包括机器可读介质1022,其上存储有由在本文中所描述的任意一种或多种技术或功能体现或利用的一组或多组数据结构或指令1024(例如,软件)。在机器1000执行指令1024期间,指令1024还可以全部或至少部分地驻留在主存储器1004内、在静态存储器1006内、或者在硬件处理器1002内。在示例中,硬件处理器1002、主存储器1004、静态存储器1006或存储设备1016的一个或任意组合可以构成机器可读介质。

尽管将机器可读介质1022图示为单个介质,但是术语“机器可读介质”可以包括单个介质或多个介质(例如,集中式或分布式数据库和/或相关联的高速缓存和服务器),其被配置为存储一个或多个指令1024。

术语“机器可读介质”可以包括能够存储、编码或承载由机器1000执行的指令并且使机器1000执行本公开的任意一种或多种技术的任何介质,或者能够存储、编码或承载由这样的指令使用或者与其相关联的数据结构的任何介质。非限制性机器可读介质示例可以包括固态存储器以及光学和磁性介质。机器可读介质的特定示例可以包括:非易失性存储器,诸如半导体存储器设备(例如,电可编程只读存储器(EPROM)、电擦除可编程只读存储器(EEPROM))和闪存设备;磁盘,诸如内部硬盘和可移动磁盘;磁光盘;随机存取存储器(RAM);固态驱动(SSD);以及CD-ROM和DVD-ROM磁盘。在一些示例中,机器可读介质可以包括非暂时性机器可读介质。在一些示例中,机器可读介质可以包括不是暂时性传播信号的机器可读介质。

指令1024还可以经由网络接口设备1020使用传输介质在通信网络1026上发送或接收。机器1000可以利用多种传输协议(例如,帧中继、互联网协议(IP)、传输控制协议(TCP)、用户数据报协议(UDP)、超文本传输协议(HTTP)等)中的任何一种与一个户或多个其他机器通信。示例性通信网络可以包括局域网(LAN)、广域网(WAN)、分组数据网络(例如,互联网)、移动电话网络(例如,蜂窝网络)、普通老式电话(POTS)网络、以及无线数据网络(例如,被称为

其他注释和示例

示例1是一种用于检测欺诈性网络接入点的方法,所述方法包括:使用一个或多个硬件处理器:确定对第一计算设备可见的网络接入点的集合;基于所述网络接入点的集合和描述所述网络接入点的集合的位置信息的接入点定位数据,来确定所述网络接入点的集合中的第一网络接入点正在从不是期望位置的位置广播;基于对所述第一网络接入点正在从不是期望位置的位置广播的所述确定来存储所述第一网络接入点被怀疑为异常的指示;以及基于所述接入点为异常的所述指示来发起至少一个校正动作。

在示例2中,示例1的主题包括:其中,确定所述网络接入点的集合中的第一网络接入点正在从不是期望位置的位置广播包括:识别所述第一计算设备的位置;识别测量报告,所述测量报告测量在所述计算设备与所述第一网络接入点之间的信号的强度;基于所述测量报告和来自除了所述第一计算设备之外的其他计算设备的其他测量报告,来计算所述第一网络接入点的观察到的位置;以及确定所述第一网络接入点的所述观察到的位置不在由所述接入点定位数据所描述的所述第一网络接入点的位置的阈值距离之内。

在示例3中,示例2的主题包括:其中,确定所述计算设备的位置包括从所述第一计算设备接收所述位置。

在示例4中,示例1-3的主题包括:其中,确定所述网络接入点的集合中的第一网络接入点正在从不是期望位置的位置广播包括:识别所述第一计算设备的位置;以及基于所述接入点定位数据来确定所述第一网络接入点不在所述第一网络接入点的所述期望位置的阈值距离之内。

在示例5中,示例1-4的主题包括:其中,所述接入点定位数据包括概率模型,所述概率模型包括给定在对所述第一计算设备可见的所述接入点的集合中的至少一个其他接入点可见的情况下看到在对所述第一计算设备可见的所述网络接入点的集合中的接入点的概率;以及其中,确定所述网络接入点的集合中的第一网络接入点正在从不是期望位置的位置广播包括:确定给定所述网络接入点的集合对所述第一计算设备可见的情况下看到所述第一网络接入点的所述概率低于阈值概率。

在示例6中,示例5的主题包括:其中,所述概率模型是基于被报告为从多个计算设备可见的网络接入点的多个集合而创建的。

在示例7中,示例1-6的主题包括:其中,确定所述网络接入点的集合中的所述第一网络接入点正在从不是期望位置的位置广播包括:识别对所述第一计算设备可见的接入点的集合中的中心接入点;使用所述接入点定位数据来识别所述中心接入点的位置;以及确定所述第一网络接入点不在所述中心接入点的所述位置的阈值距离之内。

在示例8中,示例1-7的主题包括:其中,确定所述网络接入点的集合中的第一网络接入点正在从不是期望位置的位置广播包括:识别测量报告,所述测量报告测量在所述第一计算设备与所述第一网络接入点之间的信号的强度;基于所述测量报告和来自其他计算设备的其他测量报告,使用三边测量算法来计算所述计算设备的多个位置,用于改变对所述第一计算设备可见的所述网络接入点的集合中的三个接入点的组合;以及其中,确定所述网络接入点的集合中的第一网络接入点正在从不是期望位置的位置广播包括:确定涉及所述第一网络接入点的多个位置中的至少一个位置超过错误阈值。

在示例9中,示例1-8的主题包括:其中,存储指示包括:存储与所述第一网络接入点相对应的欺诈分数,并且其中,发起至少一个校正动作包括:当所述欺诈分数超过配置的阈值时,发起至少一个校正动作。

在示例10中,示例1-9的主题包括:其中,发起所述至少一个校正动作包括:向所述第一计算设备发送所述第一网络接入点为异常的指示。

在示例11中,示例1-10的主题包括:其中,发起所述至少一个校正动作包括:将所述第一网络接入点添加到黑名单。

在示例12中,示例1-11的主题包括:其中,发起所述至少一个校正动作包括:指示合法的网络接入点利用与被标记为异常的所述第一网络接入点的标识符相匹配的标识符来改变其标识符。

在示例13中,示例1-12的主题包括:其中,对所述第一计算设备可见的所述网络接入点的集合包括在从接入点扫描识别出的在所述第一计算设备的无线范围之内的网络接入点。

在示例14中,示例1-13的主题包括:其中,对所述第一计算设备可见的所述网络接入点的集合包括媒体访问控制(MAC)地址的集合。

在示例15中,示例1-14的主题包括:其中,对所述第一计算设备可见的所述网络接入点的集合包括服务集标识(SSID)的集合。

在示例16中,示例1-15的主题包括:其中,对所述第一计算设备可见的所述网络接入点的集合包括MAC地址和SSID对的集合。

示例17是一种用于检测欺诈性网络接入点的机器可读介质,所述机器可读介质包括指令,所述指令当由机器运行时使所述机器用于执行包括以下项的操作:确定对第一计算设备可见的网络接入点的集合;基于所述网络接入点的集合和描述所述网络接入点的集合的位置信息的接入点定位数据,来确定所述网络接入点的集合中的第一网络接入点正在从不是期望位置的位置广播;基于对所述第一网络接入点正在从不是期望位置的位置广播的所述确定来存储所述第一网络接入点被怀疑为异常的指示;以及基于所述接入点为异常的指示来发起至少一个校正动作。

在示例18中,示例17的主题包括:其中,确定所述网络接入点的集合中的第一网络接入点正在从不是期望位置的位置广播的操作包括:识别所述第一计算设备的位置;识别测量报告,所述测量报告测量在所述计算设备与所述第一网络接入点之间的信号的强度;基于所述测量报告和来自除了所述第一计算设备之外的其他计算设备的其他测量报告,来计算所述第一网络接入点的观察到的位置;以及确定所述第一网络接入点的所述观察到的位置不在由所述接入点定位数据所描述的所述第一网络接入点的位置的阈值距离之内。

在示例19中,示例18的主题包括:其中,确定所述计算设备的位置的操作包括从所述第一计算设备接收所述位置。

在示例20中,示例17-193的主题包括:其中,确定所述网络接入点的集合中的第一网络接入点正在从不是期望位置的位置广播的操作包括:识别所述第一计算设备的位置;以及基于所述接入点定位数据来确定所述第一网络接入点不在所述第一网络接入点的所述期望位置的阈值距离之内。

在示例21中,示例17-20的主题包括:其中,所述操作还包括:其中,所述接入点定位数据包括概率模型,所述概率模型包括给定在对所述第一计算设备可见的接入点的集合中的至少一个其他接入点可见的情况下看到在对所述第一计算设备可见的所述网络接入点的集合中的接入点的概率;以及其中,确定所述网络接入点的集合中的第一网络接入点正在从不是期望位置的位置广播的所述操作包括:确定给定所述网络接入点的集合对所述第一计算设备可见的情况下看到所述第一网络接入点的所述概率低于阈值概率。

在示例22中,示例21的主题包括:其中,所述概率模型是基于被报告为从多个计算设备可见的网络接入点的多个集合而创建的。

在示例23中,示例17-22的主题包括:其中,确定所述网络接入点的集合中的所述第一网络接入点正在从不是期望位置的位置广播包括:识别对所述第一计算设备可见的所述接入点的集合中的中心接入点;使用所述接入点定位数据来识别所述中心接入点的位置;以及确定所述第一网络接入点不在所述中心接入点的所述位置的阈值距离之内。

在示例24中,示例17-23的主题包括:其中,确定所述网络接入点的集合中的第一网络接入点正在从不是期望位置的位置广播的操作包括:识别测量报告,所述测量报告测量在所述第一计算设备与所述第一网络接入点之间的信号的强度;基于所述测量报告和来自其他计算设备的其他测量报告,使用三边测量算法来计算所述计算设备的多个位置,以用于改变对所述第一计算设备可见的所述网络接入点的集合中的三个接入点的组合;以及其中,确定所述网络接入点的集合中的第一网络接入点正在从不是期望位置的位置广播包括:确定涉及所述第一网络接入点的多个位置中的至少一个位置超过错误阈值。

在示例25中,示例17-24的主题包括:其中,存储所述指示的操作包括:存储与所述第一网络接入点相对应的欺诈分数,并且其中,发起至少一个校正动作的操作包括:当所述欺诈分数超过配置的阈值时,发起至少一个校正动作。

在示例26中,示例17-25的主题包括:其中,发起所述至少一个校正动作的操作包括:向所述第一计算设备发送所述第一网络接入点为异常的指示。

在示例27中,示例17-26的主题包括:其中,发起所述至少一个校正动作的操作包括:将所述第一网络接入点添加到黑名单。

在示例28中,示例17-27的主题包括:其中,发起所述至少一个校正动作的操作包括:指示合法的网络接入点利用与被标记为异常的所述第一网络接入点的标识符相匹配的标识符来改变其标识符。

在示例29中,示例17-28的主题包括:其中,对所述第一计算设备可见的所述网络接入点的集合包括在从接入点扫描识别出的在所述第一计算设备的无线范围之内的网络接入点。

在示例30中,示例17-29的主题包括:其中,对所述第一计算设备可见的所述网络接入点的集合包括媒体访问控制(MAC)地址的集合。

在示例31中,示例17-30的主题包括:其中,对所述第一计算设备可见的所述网络接入点的集合包括服务集标识(SSID)的集合。

在示例32中,示例17-31的主题包括:其中,对所述第一计算设备可见的所述网络接入点的集合包括MAC地址和SSID对的集合。

示例33是一种用于检测欺诈性网络接入点的设备,所述设备包括:硬件处理器;包括指令的存储器,所述指令当被运行时使所述硬件处理器用于执行包括以下项的操作:确定对第一计算设备可见的网络接入点的集合;基于所述网络接入点的集合和描述所述网络接入点的集合的位置信息的接入点定位数据,来确定所述网络接入点的集合中的第一网络接入点正在从不是期望位置的位置广播;基于对所述第一网络接入点正在从不是期望位置的位置广播的所述确定来存储所述第一网络接入点被怀疑为异常的指示;以及基所述于接入点为异常的所述指示来发起至少一个校正动作。

在示例34中,示例33的主题包括:其中,确定所述网络接入点的集合中的第一网络接入点正在从不是期望位置的位置广播的操作包括:识别所述第一计算设备的位置;识别测量报告,所述测量报告测量在所述计算设备与所述第一网络接入点之间的信号的强度;基于所述测量报告和来自除了所述第一计算设备之外的其他计算设备的其他测量报告,来计算所述第一网络接入点的观察到的位置;以及确定所述第一网络接入点的所述观察到的位置不在由所述接入点定位数据所描述的所述第一网络接入点的位置的阈值距离之内。

在示例35中,示例34的主题包括:其中,确定所述计算设备的位置的操作包括从所述第一计算设备接收所述位置。

在示例36中,示例33-35的主题包括:其中,确定所述网络接入点的所述集合中的第一网络接入点正在从不是期望位置的位置广播的操作包括:识别所述第一计算设备的位置;以及基于所述接入点定位数据,来确定所述第一网络接入点不在所述第一网络接入点的所述期望位置的阈值距离之内。

在示例37中,示例33-36的主题包括:其中,所述操作还包括:其中,所述接入点定位数据包括概率模型,所述概率模型包括给定在对所述第一计算设备可见的接入点的集合中的至少一个其他接入点可见的情况下看到在对所述第一计算设备可见的所述网络接入点的集合中的接入点的概率;以及其中,确定所述网络接入点的集合中的第一网络接入点正在从不是期望位置的位置广播的操作包括:确定给定所述网络接入点的集合对所述第一计算设备可见的情况下看到所述第一网络接入点的所述概率低于阈值概率。

在示例38中,示例37的主题包括:其中,所述概率模型是基于被报告为从多个计算设备可见的网络接入点的多个集合而创建的。

在示例39中,示例33-38的主题包括:其中,确定所述网络接入点的集合中的所述第一网络接入点正在从不是期望位置的位置广播包括:识别对所述第一计算设备可见的接入点的集合中的中心接入点;使用所述接入点定位数据来识别所述中心接入点的位置;以及确定所述第一网络接入点不在所述中心接入点的所述位置的阈值距离之内。

在示例40中,示例33-39的主题包括:其中,确定所述网络接入点的集合中的第一网络接入点正在从不是期望位置的位置广播的操作包括:识别测量报告,所述测量报告测量在所述第一计算设备与所述第一网络接入点之间的信号的强度;基于所述测量报告和来自其他计算设备的其他测量报告,使用三边测量算法来计算所述计算设备的多个位置,以用于改变对所述第一计算设备可见的所述网络接入点的集合中的三个接入点的组合;以及其中,确定所述网络接入点的集合中的第一网络接入点正在从不是期望位置的位置广播包括:确定涉及所述第一网络接入点的多个位置中的至少一个位置超过错误阈值。

在示例41中,示例33-40的主题包括:其中,存储所述指示的操作包括:存储与所述第一网络接入点相对应的欺诈分数,并且其中,发起至少一个校正动作的操作包括:当所述欺诈分数超过配置的阈值时,发起至少一个校正动作。

在示例42中,示例33-41的主题包括:其中,发起所述至少一个校正动作的操作包括:向所述第一计算设备发送所述第一网络接入点为异常的指示。

在示例43中,示例33-42的主题包括:其中,发起所述至少一个校正动作的操作包括:将所述第一网络接入点添加到黑名单。

在示例44中,示例33-43的主题包括:其中,发起所述至少一个校正动作的操作包括:指示合法的网络接入点利用与被标记为异常的所述第一网络接入点的标识符相匹配的标识符来改变其标识符。

在示例45中,示例33-44的主题包括:其中,对所述第一计算设备可见的所述网络接入点的集合包括在从接入点扫描识别出的在所述第一计算设备的无线范围之内的网络接入点。

在示例46中,示例33-45的主题包括:其中,对所述第一计算设备可见的所述网络接入点的集合包括媒体访问控制(MAC)地址的集合。

在示例47中,示例33-46的主题包括:其中,对所述第一计算设备可见的所述网络接入点的集合包括服务集标识(SSID)的集合。

在示例48中,示例33-47的主题包括:其中,对所述第一计算设备可见的所述网络接入点的集合包括MAC地址和SSID对的集合。

示例49是一种用于检测欺诈性网络接入点的设备,所述设备包括:用于确定对第一计算设备可见的网络接入点的集合的单元;用于基于所述网络接入点的集合和描述所述网络接入点的集合的位置信息的接入点定位数据,来确定所述网络接入点的集合中的第一网络接入点正在从不是期望位置的位置广播的单元;用于基于对所述第一网络接入点正在从不是期望位置的位置广播的所述确定来存储所述第一网络接入点被怀疑为异常的指示的单元;以及用于所述基于接入点为异常的所述指示来发起至少一个校正动作的单元。

在示例50中,示例49的主题包括:其中,用于确定所述网络接入点的集合中的第一网络接入点正在从不是期望位置的位置广播的单元包括:用于识别所述第一计算设备的位置的单元;用于识别测量报告的单元,所述测量报告测量在所述计算设备与所述第一网络接入点之间的信号的强度;用于基于所述测量报告和来自除了所述第一计算设备之外的其他计算设备的其他测量报告来计算所述第一网络接入点的观察到的位置的单元;以及用于确定所述第一网络接入点的所述观察到的位置不在由所述接入点定位数据所描述的所述第一网络接入点的位置的阈值距离之内的单元。

在示例51中,示例50的主题包括:其中,用于确定所述计算设备的位置的单元包括从所述第一计算设备接收所述位置。

在示例52中,示例49-51的主题包括:其中,用于确定所述网络接入点的集合中的第一网络接入点正在从不是期望位置的位置广播的单元包括:用于识别所述第一计算设备的位置的单元;以及用于基于所述接入点定位数据来确定所述第一网络接入点不在所述第一网络接入点的所述期望位置的阈值距离之内的单元。

在示例53中,示例49-52的主题包括:其中,所述接入点定位数据包括概率模型,所述概率模型包括给定在对所述第一计算设备可见的接入点的集合中的至少一个其他接入点可见的情况下看到在对所述第一计算设备可见的所述网络接入点的集合中的接入点的概率;以及其中,用于确定所述网络接入点的集合中的第一网络接入点正在从不是期望位置的位置广播的单元包括:确定给定所述网络接入点的集合对所述第一计算设备可见的情况下看到所述第一网络接入点的所述概率低于阈值概率。

在示例54中,示例53的主题包括:其中,所述概率模型是基于被报告为从多个计算设备可见的网络接入点的多个集合而创建的。

在示例55中,示例49-54的主题包括:其中,确定在网络接入点的集合中的所述第一网络接入点正在从不是期望位置的位置广播包括:用于识别对所述第一计算设备可见的所述接入点的集合中的中心接入点的单元;用于使用所述接入点定位数据来识别所述中心接入点的位置的单元;以及用于确定所述第一网络接入点不在所述中心接入点的所述位置的阈值距离之内的单元。

在示例56中,示例49-55的主题包括:其中,用于确定所述网络接入点的集合中的第一网络接入点正在从不是期望位置的位置广播的单元包括:用于识别测量报告的单元,所述测量报告测量在所述第一计算设备与所述第一网络接入点之间的信号的强度;用于基于所述测量报告和来自其他计算设备的其他测量报告使用三边测量算法来计算所述计算设备的多个位置的单元,用于改变对所述第一计算设备可见的所述网络接入点的集合中的三个接入点的组合;以及其中,用于确定所述网络接入点的集合中的第一网络接入点正在从不是期望位置的位置广播的单元包括:确定涉及所述第一网络接入点的多个位置中的至少一个位置超过错误阈值。

在示例57中,示例49-56的主题包括:其中,用于存储所述指示的单元包括:用于存储与所述第一网络接入点相对应的欺诈分数的单元,并且其中,发起至少一个校正动作包括:当所述欺诈分数超过配置的阈值时,发起至少一个校正动作。

在示例58中,示例49-57的主题包括:其中,用于发起至少一个校正动作的单元包括:用于向所述第一计算设备发送所述第一网络接入点为异常的指示的单元。

在示例59中,示例49-58的主题包括:其中,用于发起所述至少一个校正动作的单元包括:用于将所述第一网络接入点添加到黑名单的单元。

在示例60中,示例49-59的主题包括:其中,用于发起所述至少一个校正动作的单元包括:用于指示合法的网络接入点利用与被标记为异常的所述第一网络接入点的标识符相匹配的标识符来改变其标识符的单元。

在示例61中,示例49-60的主题包括:其中,对所述第一计算设备可见的所述网络接入点的集合包括在从接入点扫描中识别出的在所述第一计算设备的无线范围之内的网络接入点。

在示例62中,示例49-61的主题包括:其中,对所述第一计算设备可见的所述网络接入点的集合包括媒体访问控制(MAC)地址的集合。

在示例63中,示例49-62的主题包括:其中,对所述第一计算设备可见的所述网络接入点的集合包括服务集标识(SSID)的集合。

在示例64中,示例49-63的主题包括:其中,对所述第一计算设备可见的所述网络接入点的集合包括MAC地址和SSID对的集合。

示例65是至少一种机器可读介质,其包括指令,所述指令当由处理电路运行时使所述处理电路执行用以实现示例1-64中的任一项的操作。

示例66是一种装置,其包括用于实现示例1-64中的任一项的单元。

示例67是一种实现示例1-64中的任一项的系统。

示例68是一种实现示例1-64中的任一项的方法。

- 异常接入点检测

- 用于集中式无线局域网的异常检测方法、装置及接入点