一种APT检测预警方法

文献发布时间:2023-06-19 11:22:42

技术领域

本发明涉及网络安全技术领域,尤其涉及一种APT检测预警方法。

背景技术

未知恶意程序针对工业控制系统中的关键设备具有极强的破坏或控制能力,具有隐蔽性强、智能性高、破坏目标明确等特点。其自身还具有对杀毒软件免疫、能通过光盘、U盘、无线、RS232串口、RJ45网线等介质传播扩散的特点。造成了针对未知恶意程序的破坏难识别、难检测、更难定位、缺失查杀手段等不可控的被动局面。面向工控环境下的关键设备安全裸奔运行,针对棘手的未知恶意程序威胁难识别、难检测、更难定位、缺失查杀手段等问题,本发明提出了一个基于细粒度指纹编码采集,搭建高仿真诱捕模型而有效针对未知恶意程序的识别、检测与定位相关技术方案。

发明内容

本发明的目的在于针对上述现有技术的不足,提供一种有效针对未知恶意程序的识别、检测与定位的APT检测预警方法。

为解决上述问题,本发明所采取的技术方案是:

一种APT检测预警方法,包括以下步骤,

步骤一:工控环境下对硬件指纹、系统指纹、生产和业务指纹与网络指纹进行采集;

步骤二:高仿真蜜罐与蜜网设计与构建;

步骤三:已知与未知恶意程序威胁的识别、检测与定位;

步骤四:构建主动防御未知恶意程序和Zero Day等恶意攻击模型。

进一步的技术方案是,所述工控环境下对硬件指纹、系统指纹、生产和业务指纹与网络指纹进行采集具体为:

通过编写SHELL脚本,对工控关键设备的主板信息、处理芯片信息、内存信息、存储介质信息和硬件接口信息等硬件指纹进行采集;

通过已有的工控漏洞扫描器对工控系统类型、版本、已知漏洞信息、补丁信息等系统指纹进行采集;

通过编写SHELL脚本使用Wireshark对GSM通信网络内信令链路数据联机信息、信令数据信息、远端认证信息、信令重组信息、生产指令信息、数据报文信息、封包信息等生产和业务指纹进行采集;

通过编写SHELL脚本对整个网络中的无线网络(AP、无线类型、厂商、设备类型、状态、地域、机器名、信号强度、IP地址、MAC地址和Rx/Tx等)、工控协议(CANBUS、MODBUS、Profibus、PLC、SLC、OPC、MMS、WICN等)、虚拟数据中心、全局网络状态等网络指纹进行分析并采集。

进一步的技术方案是,所述高仿真蜜罐与蜜网设计与构建具体为:使用细粒度采集的硬件指纹和系统指纹信息,在虚拟机中构建Vxworks、Linux、SylixOS、PSOS等仿真操作系统;使用生产和业务指纹与网络指纹信息,构建Codesys工控开发环境、虚拟交换系统和仿真蜜网。

进一步的技术方案是,所述已知与未知恶意程序威胁的识别、检测与定位具体为:在工控环境中部署高仿真蜜罐与蜜网,模拟真实的工控关键设备,在未知恶意程序扫描寻找被感染目标时,实现高仿真蜜罐与蜜网被未知恶意程序识别为扩散与感染目标并执行,通过行为异常检测被动捕获到未知恶意程序恶意代码并提取到样本;

在设计构建的蜜罐和蜜网中,模拟人工对鼠标、键盘、控制开关、工业摇杆等操作,主动诱导未知恶意程序向蜜罐和蜜网进行扩散并执行,通过被动捕获和主动诱导,完成捕获已知和未知恶意程序特征(数据流向规律异常行为、异常心跳信号、异常扫描行为、异常基线流量、异常嗅探行为、非常规信令或信号等)完成准确恶意代码识别,并提取其样本;

对捕获的未知恶意程序恶意代码进行行为关联分析并可逆向溯源,找到未知恶意程序感染源头,通过提取的样本跟踪未知恶意程序扩散路径,精准识别被传播感染的下一目标,从而完成精准定位。

进一步的技术方案是,所述构建主动防御未知恶意程序和Zero Day等恶意攻击模型是基于关联规则,对隐藏的未知恶意程序攻击行为进行推理;采用基于聚类和知识库的攻击行为推理技术,首先借助基于密度的聚类方法精简重复或类似日志,绝大多数划分方法基于对象之间的距离进行聚类,采用OPTICS(Ordering Points To Identify theClustering Structure)算法会产生一个准确有序的数据集合簇;

构建的主动防御模型对接收的数据包进行协议检测,调用协议识别函数进行协议辨识,对具体的协议根据不同类型调用不同解码模块,深度检测数据流的内容,然后对数据流进行包过滤;主动防御模型将根据预定义的规则对数据包进行比较,比较参照粗细粒度和算法对过滤内容进行接受、阻塞或丢弃处理。

采用上述技术方案所产生的有益效果在于:

在工控环境中,精准采集工业控制器硬件指纹、系统指纹、生产和业务指纹与网络指纹等细粒度信息,用虚拟机设计并构建高仿真工业控制器的蜜罐,在虚拟环境下将蜜罐组成高仿真蜜网并部署到工业生产环境中,实现被动诱捕未知恶意程序执行并捕获其行为特征形成样本,再根据捕获的样本主动跟踪未知恶意程序扩散传播路径,实现对未知恶意程序源和目的的精准定位。

附图说明

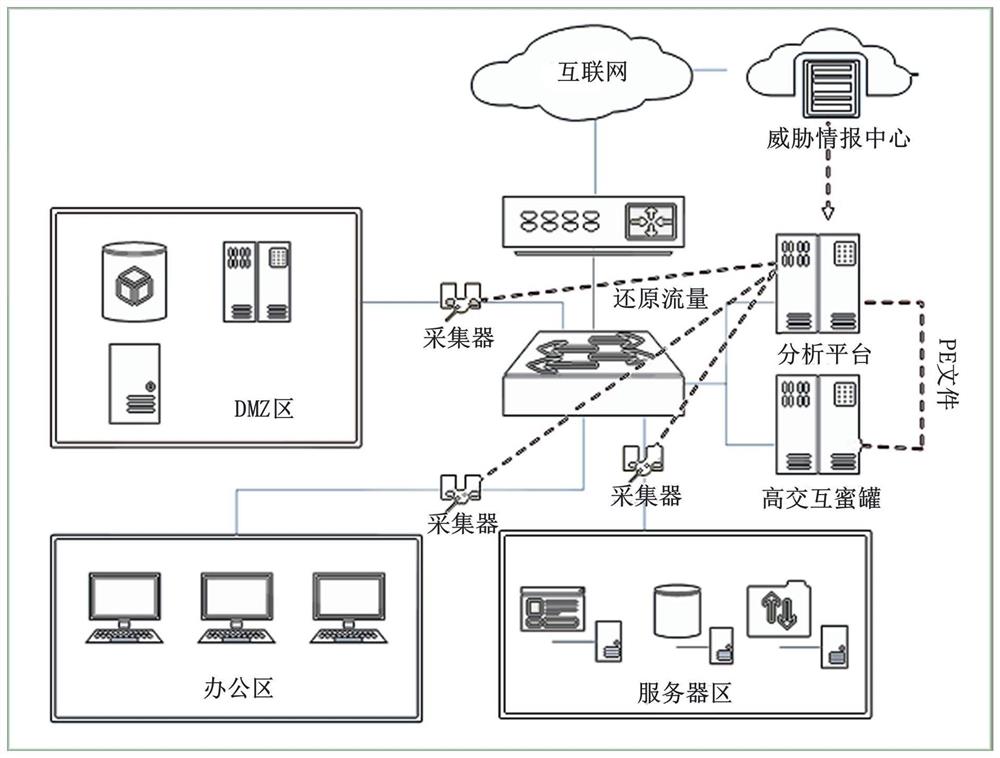

图1为本发明原理示意图。

具体实施方式

下面结合实施例对本发明的实施方式作进一步详细描述。以下实施例用于说明本发明,但不能用来限制本发明的范围。

本发明涉及一种APT检测预警方法,包括以下步骤,

步骤一:工控环境下对硬件指纹、系统指纹、生产和业务指纹与网络指纹进行采集;所述工控环境下对硬件指纹、系统指纹、生产和业务指纹与网络指纹进行采集具体为:

通过编写SHELL脚本,对工控关键设备的主板信息、处理芯片信息、内存信息、存储介质信息和硬件接口信息等硬件指纹进行采集;

通过已有的工控漏洞扫描器对工控系统类型、版本、已知漏洞信息、补丁信息等系统指纹进行采集;

通过编写SHELL脚本使用Wireshark对GSM通信网络内信令链路数据联机信息、信令数据信息、远端认证信息、信令重组信息、生产指令信息、数据报文信息、封包信息等生产和业务指纹进行采集;

通过编写SHELL脚本对整个网络中的无线网络(AP、无线类型、厂商、设备类型、状态、地域、机器名、信号强度、IP地址、MAC地址和Rx/Tx等)、工控协议(CANBUS、MODBUS、Profibus、PLC、SLC、OPC、MMS、WICN等)、虚拟数据中心、全局网络状态等网络指纹进行分析并采集。

步骤二:高仿真蜜罐与蜜网设计与构建;所述高仿真蜜罐与蜜网设计与构建具体为:使用细粒度采集的硬件指纹和系统指纹信息,在虚拟机中构建Vxworks、Linux、SylixOS、PSOS等仿真操作系统;使用生产和业务指纹与网络指纹信息,构建Codesys工控开发环境、虚拟交换系统和仿真蜜网。

步骤三:已知与未知恶意程序威胁的识别、检测与定位;所述已知与未知恶意程序威胁的识别、检测与定位具体为:在工控环境中部署高仿真蜜罐与蜜网,模拟真实的工控关键设备,在未知恶意程序扫描寻找被感染目标时,实现高仿真蜜罐与蜜网被未知恶意程序识别为扩散与感染目标并执行,通过行为异常检测被动捕获到未知恶意程序恶意代码并提取到样本;

在设计构建的蜜罐和蜜网中,模拟人工对鼠标、键盘、控制开关、工业摇杆等操作,主动诱导未知恶意程序向蜜罐和蜜网进行扩散并执行,通过被动捕获和主动诱导,完成捕获已知和未知恶意程序特征(数据流向规律异常行为、异常心跳信号、异常扫描行为、异常基线流量、异常嗅探行为、非常规信令或信号等)完成准确恶意代码识别,并提取其样本;

对捕获的未知恶意程序恶意代码进行行为关联分析并可逆向溯源,找到未知恶意程序感染源头,通过提取的样本跟踪未知恶意程序扩散路径,精准识别被传播感染的下一目标,从而完成精准定位。

步骤四:构建主动防御未知恶意程序和Zero Day等恶意攻击模型。所述构建主动防御未知恶意程序和Zero Day等恶意攻击模型是基于关联规则,对隐藏的未知恶意程序攻击行为进行推理;采用基于聚类和知识库的攻击行为推理技术,首先借助基于密度的聚类方法精简重复或类似日志,绝大多数划分方法基于对象之间的距离进行聚类,采用OPTICS(Ordering Points To Identify the Clustering Structure)算法会产生一个准确有序的数据集合簇;

构建的主动防御模型对接收的数据包进行协议检测,调用协议识别函数进行协议辨识,对具体的协议根据不同类型调用不同解码模块,深度检测数据流的内容,然后对数据流进行包过滤;主动防御模型将根据预定义的规则对数据包进行比较,比较参照粗细粒度和算法对过滤内容进行接受、阻塞或丢弃处理。

通过内置的下一代入侵检测引擎,Multi-AV防病毒引擎和威胁情报检测技术对已知威胁进行静态检测;通过基因图谱检测技术结合智能检测技术防止逃逸和躲避(AET)对恶意代码的变种进行检测;通过对恶意代码在沙箱中的主机行为和网络行为进行深入分析,对未知威胁进行检测。

基因图谱检测技术,通过结合图像纹理分析技术与恶意代码变种检测技术,将恶意代码映射为无压缩灰阶图像,基于纹理分割算法对图片进行分块,使用灰阶共生矩阵算法提取各个分块的纹理特征,并将这些纹理特征作为恶意代码的纹理指纹;然后,利用样本的纹理指纹,建立纹理指纹索引结构;

在检测阶段,通过恶意代码分段纹理指纹生成策略,使用综合多分段纹理指纹相似性匹配算法检测未知恶意代码及其变种。基于图像映射的方法可以有效的避免反追踪、反逆向逻辑以及其他常用的代码混淆策略。而且,该方法能够有效地检测使用特定封装工具打包的恶意代码。

全面沙箱分析与入侵指标(IOC)确认技术,通过在沙箱(Sandbox)中运行(行为激活/内容“引爆”)各种文件和内容的功能,并观察虚拟机中入侵指标,识别出未知威胁;网络检测与文件检测同步进行,采用情报共享机制,构筑检测生态圈,准确、快速地掌握攻击链条,以便进一步采取相关措施,将APT攻击阻止在萌芽状态。

系统依托强大的威胁情报收集分析能力,提前洞悉网络中存在的安全威胁,并作为威胁情报推送客户使用,结合客户本地部署的软、硬件设备,能够对未知威胁的恶意行为实现早期的快速发现,并可对受害目标及攻击源头进行精准定位,最终达到对入侵途径及攻击者背景的研判与溯源。

本发明还包括一种APT检测预警系统,该系统主要包括威胁情报、分析平台、指纹采集器和高交互蜜罐四部分。

1、威胁情报

威胁情报来自威胁情报中心的分析成果,对APT攻击、攻击者背景、新型木马、特种木马等进行了规则化描述。依托于云端丰富的数据,通过基于机器学习的自动化数据分析处理技术,依靠顶尖研究资源为技术支撑,对所有经大数据分析出的未知威胁进行人工干预,做到精细分析,确认攻击手段,攻击对象以及攻击的目的,通过数据关联分析以对攻击者的多个维度特征进行还原,包括程序形态,不同编码风格和不同攻击原理的同源木马程序,恶意服务器(C&C)等,通过全貌特征‘跟踪’攻击者,持续的发现未知威胁,最终确保发现的未知威胁的准确性,并生成了可供用户本地分析平台使用的威胁情报

2、指纹采集器

指纹传感器主要负责对网络流量的镜像文件进行采集并还原,还原后的流量日志会加密传输给分析平台,流量镜像中的PE和非PE文件还原后则加密传输给动态沙箱进行检测。指纹采集器通过对网络流量进行解码还原出真实流量,提取网络层、传输层和应用层的头部信息,甚至是重要负载信息,这些信息将通过加密通道传送到分析平台进行统一处理。流量采集器中应用的多协议分析模块,可以在IPv4/IPv6网络环境下,支持HTTP(网页)、SMTP/POP3(邮件)等主流协议的高性能分析。

3、分析平台

分析平台用于存储传感器提交的流量日志和动态沙箱提交的告警日志,可对所有数据进行快速的处理并为检索提供支持,同时可与威胁情报或其他告警进行关联帮助进一步分析,对攻击进行有效地回溯定位。分析平台承担对所有数据进行存储、预处理和检索的工作。由于传统关系型数据库在面对大量数据存储时经常出现性能不足导致查询相关数据缓慢,分析平台底层的数据检索模块采用了分布式计算和搜索引擎技术对所有数据进行处理。

4、高交互蜜罐

通过高交互蜜罐对文件进行高级威胁检测,高交互蜜罐可以接收还原自采集器的大量PE和非PE文件,使用仿真环境等一系列无签名检测方式发现传统安全设备无法发现的复杂威胁。并将高交互蜜罐上的相关告警可发送至分析平台实现告警的统一管理和后续的进一步分析。

本发明中

全流量采集和分析有效提升威胁溯源能力,通过旁路部署的方式,将网络流量进行集中存储和还原分析,全面记录网络运行状况,当有安全事件发生或者有安全告警产生时,为用户的威胁溯源提供完整全面的网络运行数据,帮助用户做出正确判断。

引入高交互蜜罐技术增强未知恶意软件发现能力,针对未知的恶意软件和大量的恶意软件变种,引入了高交互蜜罐技术,通过构造仿真的环境来引爆恶意软件,增强产品在未知恶意软件发现方面的能力,切断APT攻击的重要一环。

使用威胁情报来提升APT攻击检测能力,通过威胁情报与网络流量的碰撞,发现网络中存在APT攻击的痕迹。利用威胁情报丰富的上下文信息和攻击指标信息对当前网络流量进行匹配,有效发现未知恶意软件,未知漏洞利用等情况,进而实现对APT攻击的检测。

威胁可视化的应用降低安全事件响应和处置难度。将安全事件以及告警通过可视化的方式进行直观展现,用户在进行威胁溯源和安全调查时无须处理大量的安全日志告警直接“按图索骥”实现对威胁的快速定位和快速处置,降低安全事件和处置难度。

最后应说明的是:以上实施例仅用以说明本发明的技术方案,而非对其限制;尽管参照前述实施例对本发明进行了详细的说明,本领域的普通技术人员应当理解:其依然可以对前述实施例所记载的技术方案进行修改,或者对其中部分技术特征进行等同替换;而这些修改或者替换,并不使相应技术方案的本质脱离本发明实施例技术方案的精神和范围。

- 一种APT检测预警方法

- 一种APT攻击预警系统及其预警方法