一种基于异质图网络的横向移动攻击检测方法及系统

文献发布时间:2023-06-19 11:45:49

技术领域

本发明涉及计算机网络安全领域,用于对抗高级持续性威胁中所实施的横向移动攻击行为,更具体地,是一种基于异质图网络的横向移动攻击检测方法及系统。

背景技术

近年来,随着互联网的高速发展,网络环境变得日益复杂,网络攻击愈发呈现出一种高发频发的态势。其中,高级持续性威胁(Advanced Persistent Threat,APT)受益于攻击手法的进步以及攻击组织性的提高,攻击日益频繁。相比于其他攻击,APT攻击具有更长的潜伏周期以及更大的破坏力,如干预美国大选、破坏电网等。其攻击手法也更加全面且能够通过对目标的长期观察开发定制化攻击工具,威胁巨大。因此,对APT攻击的检测和防护已成为当前网络安全中亟待解决的问题。

横向移动作为APT攻击极为重要的一环,是攻击者进入内网后实施攻击的主要过程。根据ATT&CK框架,横向移动由攻击者用来进入和控制网络上的远程系统的技术组成。当攻击者成功入侵到网络并建立落脚点后,为了下一步的攻击和收集目标网络的信息,通常都会在网络中进行横向移动,最终获得整个网络的控制权,达成破坏目标网络或基础设施、窃取机密数据或核心知识产权等目的,危害巨大。

目前,横向移动攻击检测仍处于较为初步的阶段,对横向移动攻击检测的研究主要是将其转换为内网中异常用户或主机的检测,通过对用户或主机的行为进行建模,检测超出阈值的异常表现。根据检测目标的不同,可以将其分为移动目标型和移动路径型。移动目标型方法主要检测横向移动攻击中攻击者攻陷的用户或主机;而移动路径型方法则以横向移动攻击中发生的移动路径为检测目标。现有的许多研究工作大都集中于移动目标型横向移动攻击检测,而对横向移动攻击的移动路径研究较少。

综上,横向移动攻击通常通过窃取用户凭证伪装正常用户进行操作,具有高隐蔽性,难以检测。现有的横向移动攻击检测研究方法通常将其转换为内网中异常用户或主机的检测,但仍存在以下几点缺点和不足:其一,海量多源的安全日志使得现有方法的误报率通常较高。其二,实际网络环境中往往不能或者只能观测到很少一部分异常的用户或主机,这部分异常的用户或主机尚未被充分利用;其三,内网本质上是一张由用户和主机组成的关联图,在图上进行横向移动攻击检测还有待研究。

发明内容

为了解决上述问题,本文提出一种基于异质图网络的两阶段横向移动攻击检测方法HGLM(Lateral Movement detection using Heterogeneous Graph)。

本发明的原理是是:基于内网的认证日志,将用户与主机之间的登录行为图结构化,构建用户登录图和源主机路径图,之后在图上进行两阶段异常检测。第一阶段基于用户登录图,使用互信息最大化的图神经网络算法学习主机的行为模式,再通过局部异常因子算法计算得到部分异常样本;第二阶段基于源主机路径图和第一阶段得到的有标签样本,使用异质图注意力网络算法进行半监督学习,检测横向移动攻击行为。

为达到上述目的,本发明采用的具体技术方案是:

一种基于异质图网络的横向移动攻击检测的方法,包括以下步骤:

1)数据集抽取。由于横向移动攻击涉及用户与主机之间的登录认证行为,因此数据集抽取即收集内网设备产生的认证日志,构建数据集。

2)安全日志图结构化。利用抽取的数据集,构建用户登录图和源主机路径图。

3)基于无监督学习的异常登录行为检测:基于用户登录图,进行基于无监督学习的异常登录行为检测。该部分为HGLM两阶段异常检测的第一阶段。

4)基于半监督学习的横向移动攻击检测:基于源主机路径图和第一阶段的少量有标签样本,进行基于半监督学习的横向移动攻击检测。该部分为HGLM两阶段异常检测的第二阶段。

进一步地,所述安全日志图结构化主要包括数据预处理、用户登录图的构建和源主机路径图的构建三部分。

a)日志图结构化的第一步是对内网的认证日志进行预处理。认证日志通常包含认证时间、源用户、目标用户、源主机、目标主机和认证状态等属性。原始日志信息冗余驳杂,因此需要将其处理成符合横向移动攻击场景的格式。首先,由于攻击者通常利用受陷用户从一台主机横向移动到另一台主机,因此我们只需关注源用户和目标用户相同的认证事件。其次,横向移动攻击至少涉及两台主机,因此我们需要对源主机和目标主机相同的认证事件进行过滤。综上,预处理流程如下:给定认证日志数据集D,遍历其中的每一条认证事件,将源用户与目标用户相同且源主机与目标主机不同的事件筛选出来,得到处理后的数据集D

b)用户登录图(User Authentication Graph,UAG)是一张无向同质图,表示用户一定时间内在主机间的登录行为模式。定义图G

c)源主机路径图(Host Path Graph,HPG)是一个有向异质图,表示用户到目标主机的登录路径与源主机之间的关联关系。定义图G

进一步地,所述基于无监督学习的异常登录行为检测包括:基于用户登录图,首先使用互信息最大化的图神经网络算法(Deep Graph Infomax,DGI)学习主机的行为模式,即通过最大化样本的局部特征h和全局特征s的互信息训练得到样本的隐层特征表示,具体到图中,每一个节点的特征向量就是该节点的局部特征h,通过图卷积核编码器进行训练学习,而全局特征s通过平均readout函数获得。之后通过对节点施加随机乱序的扰动得到负样本,使用一个判别器对由h和s组成的“样本对”进行打分,最后得到节点的隐层表示。之后基于DGI学得的样本特征表示,使用局部异常因子算法(Local Outlier Factor,LOF)进行检测,通过设置阈值得到少量有标签主机样本,与其对应的用户组合成用户到目标主机的登录路径,用于第二阶段的半监督学习。

进一步地,所述基于半监督学习的横向移动攻击检测包括:基于源主机路径图和第一阶段的少量有标签样本,使用异质图注意力网络算法(Heterogeneous graphAttention Network,HAN)进行图上的半监督学习,通过学习登录路径节点之间的关联,检测更多的横向移动攻击行为。HAN将注意力机制引入到了异质图中,包括节点级注意力和语义级注意力。通过定义图上的元路径(meta-path),节点级注意力主要学习其元路径上邻接节点的权重,而语义级注意力学习基于不同元路径的权重。最后,通过相应的聚合操作得到最终的节点表示。具体到图中,定义两条元路径:从路径节点到源主机节点的元路径p

基于同一发明构思,本发明还提供一种基于异质图网络的横向移动攻击检测的系统,其包括:

数据采集模块,用于收集内网设备产生的认证日志,构建数据集;

安全日志图结构化模块,用于利用所述数据集构建用户登录图和源主机路径图。

基于无监督学习的异常登录行为检测模块,用于基于所述用户登录图,进行基于无监督学习的异常登录行为检测;

基于半监督学习的横向移动攻击检测模块,用于基于所述源主机路径图和所述基于无监督学习的异常登录行为检测得到的有标签样本,进行基于半监督学习的横向移动攻击检测。

与现有技术相比,本发明的有益效果是:

本发明法可以在没有样本标签的情况下简洁有效地检测横向移动攻击行为,在相关公开数据集CMCS Events上的AUC值超过95%,部分用户的TPR达到100%,FPR为0,效果超过了大部分有监督学习的方法,具有高召回率和低误报率。

附图说明

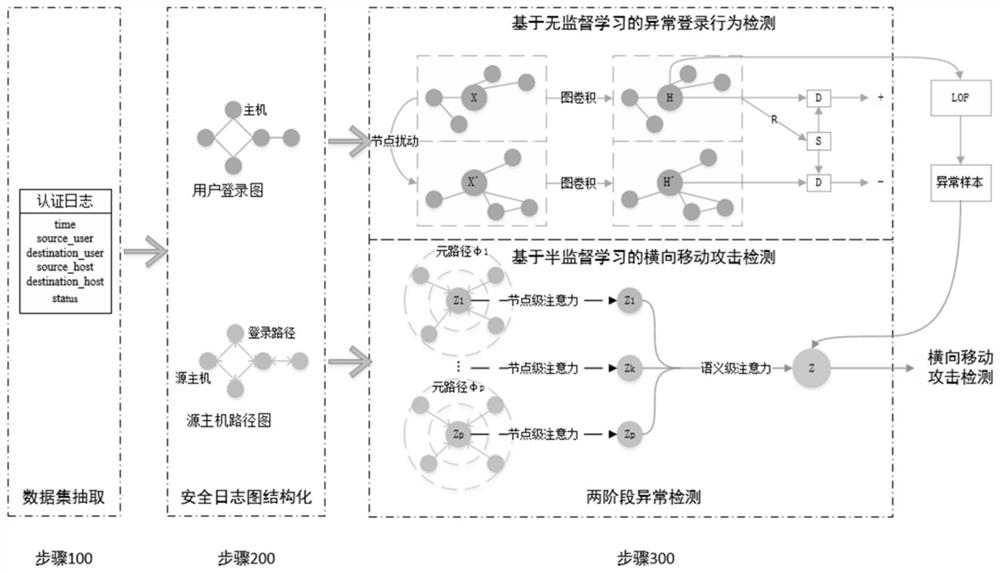

图1是本发明中基于异质图网络检测横向移动攻击的整体流程图。其中,X表示正样本的初始特征,X’表示经过扰动后负样本的初始特征,H表示经过图卷积后正样本的隐层特征,H’表示经过图卷积后负样本的隐层特征,D表示分类器,R表示平均Readout函数,S表示经平均Readout函数计算得到的全局特征,Z

图2是本发明中用户登录图的构建的流程图。

图3是本发明中源主机路径图的构建的流程图。

图4是本发明中基于无监督学习的异常登录行为检测的流程图。

图5是本发明中基于半监督学习的横向移动攻击检测的流程图。

图6是本发明中所提方法HGLM在公开数据集CMCS Events上针对不同用户的检测性能结果图。

具体实施方式

为了使本技术领域的人员更好地理解本发明实施例中的技术方案,并使本发明的目的、特征和优点能够更加明显易懂,下面结合附图和事例对本发明中技术核心作进一步详细的说明。

在本发明中,公开了一种基于异质图网络的检测横向移动攻击的方法,如图1所示,本方法主要由数据采集、安全日志图结构化、基于无监督学习的异常登录行为检测和基于半监督学习的横向移动攻击检测四部分组成,主要步骤如下:

步骤100为数据集抽取,即收集一段时间内网设备产生的认证日志,构成数据集。

步骤200为安全日志图结构化,主要包括数据预处理、用户登录图的构建和源主机路径图的构建三部分。

用户登录图的构建如图2所示。

步骤210,对于给定数据集D

步骤220,对数据集D

步骤230,在D

步骤240,将认证事件的源主机和目标主机添加到图中的节点V,并添加一条源主机与目标主机的连接到图中的边E(节点和边若添加重复则忽略)。

步骤250,计算不同窗口下用户在主机上的登录次数特征F,将源主机与目标主机在对应窗口下的登录次数加一。

遍历结束即得到用户u的带有特征的用户登录图G

源主机路径图的构建如图3所示。

步骤260,给定数据集D

步骤270,遍历D

步骤280,计算不同窗口下登录路径的发生次数特征F,将登录路径在对应窗口下的发生次数加一。

步骤290,将对应的统计特征F

遍历结束后,对图中的源主机节点V

步骤300为两阶段异常检测,第一阶段为基于无监督学习的异常登录行为检测,第二阶段为基于半监督学习的横向移动攻击检测。

基于无监督学习的异常登录行为检测,如图4所示。

步骤310,基于用户登录图,首先使用DGI学习主机的行为模式,通过使用随机乱序的方法进行节点扰动,得到负样本。

步骤320,图中每一个节点的特征向量就是该节点的局部特征h,通过图卷积核编码器进行训练学习,而全局特征s通过平均readout函数获得。以最大化局部特征和全局特征的互信息为目标,使用一个判别器对由h和s组成的正负“样本对”进行打分,得到节点的隐层表示。

步骤330,基于DGI学得的样本特征表示,使用局部异常因子算法进行检测,通过设置阈值得到少量有标签主机样本。

最后,将有标签主机样本与其对应的用户组合成用户到目标主机的登录路径训练样本,用于第二阶段的半监督学习。

基于半监督学习的横向移动攻击检测,如图5所示。

步骤340,基于源主机路径图和第一阶段的少量有标签样本,使用HAN进行图上的半监督学习。首先,定义两条元路径:从路径节点到源主机节点的元路径p

步骤350,基于这两条元路径,计算节点级注意力和语义级注意力特征,使用第一阶段的有标签样本,以交叉熵损失函数为目标进行半监督学习,检测横向移动攻击行为。

最后,将第一阶段和第二阶段检测的异常样本组合起来,即HGLM模型检测到的横向移动攻击行为结果。

通过在公开数据集CMCS Events上进行实验,可以发现,本文所提方法HGLM检测结果的AUC值超过95%,部分用户的TPR达到100%,FPR为0,效果超过了大部分有监督学习的方法,具有高召回率和低误报率。实验结果如表1所示,与已有方法对比,本文所提方法HGLM简洁有效,不需要样本标签,并可以超过大部分有监督的检测方法。此外,模型在不同用户上的检测性能表现如图6所示,可以发现对于大部分用户,模型的召回率率可以超过95%,误报率低于5%。

表1.横向移动攻击检测模型的性能比较

基于同一发明构思,本发明的另一个实施例提供一种基于异质图网络的横向移动攻击检测的系统,其包括:

数据采集模块,用于收集内网设备产生的认证日志,构建数据集;

安全日志图结构化模块,用于利用所述数据集构建用户登录图和源主机路径图。

基于无监督学习的异常登录行为检测模块,用于基于所述用户登录图,进行基于无监督学习的异常登录行为检测;

基于半监督学习的横向移动攻击检测模块,用于基于所述源主机路径图和所述基于无监督学习的异常登录行为检测得到的有标签样本,进行基于半监督学习的横向移动攻击检测。

基于同一发明构思,本发明的另一实施例提供一种电子装置(计算机、服务器、智能手机等),其包括存储器和处理器,所述存储器存储计算机程序,所述计算机程序被配置为由所述处理器执行,所述计算机程序包括用于执行本发明方法中各步骤的指令。

基于同一发明构思,本发明的另一实施例提供一种计算机可读存储介质(如ROM/RAM、磁盘、光盘),所述计算机可读存储介质存储计算机程序,所述计算机程序被计算机执行时,实现本发明方法的各个步骤。

本发明未详细阐述的部分(如局部异常因子算法)属于本领域技术人员的公知技术。

最后所应说明的是,以上实施案例仅用以说明本发明的技术方案而非限制,尽管使用事例对本发明进行了详细说明,本领域的普通技术人员应当理解,可对本发明的技术方案进行修改或者等价替换,而不脱离本发明技术方案的精神和范围,其均应涵盖在本发明的权利要求范围当中。

- 一种基于异质图网络的横向移动攻击检测方法及系统

- 一种基于图神经网络的网络攻击检测方法、系统及装置