基于延迟混沌同步更新逻辑布尔网络的新型图像加密算法

文献发布时间:2024-01-17 01:27:33

技术领域

本发明涉及信息处理及加密领域,具体涉及基于延迟混沌同步更新逻辑布尔网络的新型图像加密算法。

背景技术

一般的混沌图像加密算法包括置换步骤和扩散步骤,置换步骤可以重新定位明文图像的像素,删除相邻像素的相关性,但不能改变像素的值;扩散步骤可以改变像素值,隐藏普通图像的有用信息,二维Arnold-cat映射(ACM)是一种可逆混沌映射,常用于置乱平面图像像素的位置,但该映射具有周期性,从而降低加密算法的安全性;

在图像扩散阶段,为了提高加密算法的灵敏度,大量的加密方法采用哈希(Hash)函数或混沌系统的初值来生成密钥,如果明文图像的一个像素发生改变,哈希函数的值或初始值发生改变,密钥完全改变,但不同图像的解密需要不同的密钥,这可能会给加密图像的接收者带来麻烦,而利用混沌系统对初值的高度敏感性,可以提高加密算法的灵敏度,但伪随机数发生器的动态退化和计算精度限制可能会削弱算法的雪崩效应;

鉴于以上,本申请提供基于延迟混沌同步更新逻辑布尔网络的新型图像加密算法。

发明内容

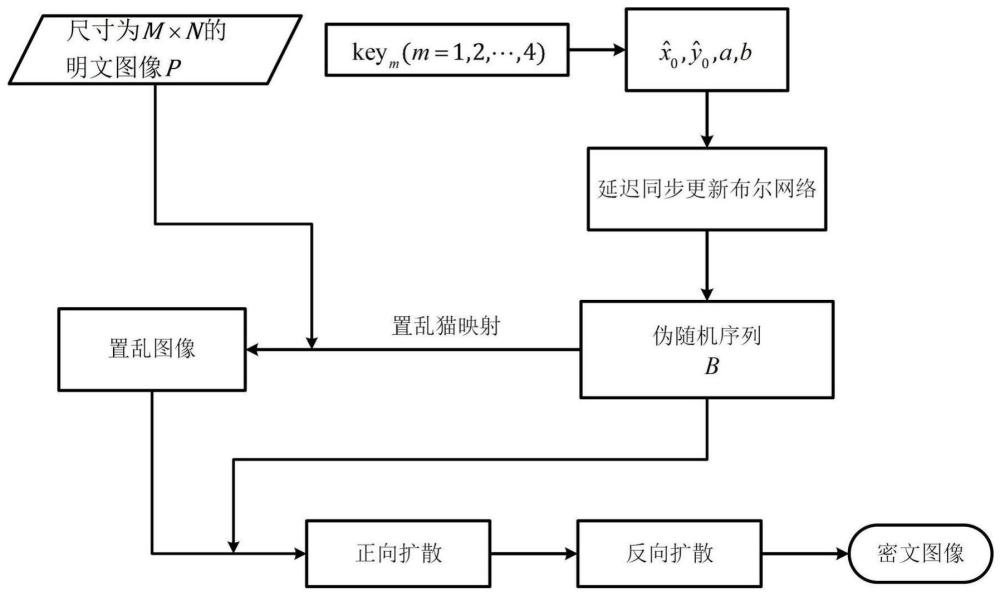

针对上述情况,为克服现有技术之缺陷,本发明提供基于延迟混沌同步更新逻辑布尔网络的新型图像加密算法,本发明构造了一种具有8个节点的延时混沌同步更新逻辑布尔网络作为伪随机数列的发生器,由此产生的混沌序列具有很高的信息熵,十分适合于加密算法,同时对原有的二维猫映射进行了改进,设计了一种置乱型猫映射,该映射打破了原有猫映射的周期性,能更好的保障加密算法的安全性,为了保证算法的灵敏性,设计了一种正反增强扩散方法,当明文图像的一个像素改变时,密文图像的所有像素值通过正向扩散和反向扩散过程中都会发生变化,从而可以抵抗密文图像的各种选择性攻击。

基于延迟混沌同步更新逻辑布尔网络的新型图像加密算法,其特征在于,包括以下步骤:

S1:构造延时混沌同步更新逻辑布尔网络:利用二维Hénon映射,构造具有8个节点的延迟布尔网络,在该网络中各个节点的动力学行为得到同步更新;

S2:秘钥生成

S2-1:秘钥由358比特位构成,其中秘钥key的一部分由随机生成一个具有350比特位的字符串生成,秘钥的另一部分(即,另外8位比特)由图像扩散后的最后一个像素生成;

S2-2:将该字符串平均截断成7个部分,并生成7个子秘钥:Key1,Key2,…,Key

S3:图像加密

S3-1:构造二维置乱猫映射;

S3-2:利用置乱猫映射对明文图像原有像素点位置进行打乱,得到置乱图像;

S3-3:利用子秘钥Key

S4:图像解密

S4-1:利用秘钥的最后8位比特生成一个像素值,并由该像素值作为起始点去除图像扩散效应.

S4-2:将去除扩散效应的图像,利用置乱猫映射进行将像素点的位置复位,去除加密算法的置乱效应。

S4-3:去除多余添加的像素点,并进行图像重构可得到解密图像。

上述技术方案有益效果在于:

本发明构造了一种具有8个节点的延时混沌同步更新逻辑布尔网络作为伪随机数列的发生器,由此产生的混沌序列具有很高的信息熵,十分适合于加密算法,同时对原有的二维猫映射进行了改进,设计了一种置乱型猫映射,该映射打破了原有猫映射的周期性,能更好的保障加密算法的安全性;为了保证算法的灵敏性,设计了一种正反增强扩散方法,当明文图像的一个像素改变时,密文图像的所有像素值通过正向扩散和反向扩散过程中都会发生变化,从而可以抵抗密文图像的各种选择性攻击。

附图说明

图1为本发明正向扩散、反向扩散过程示意图;

图2本发明正反增强扩散抵抗选择性攻击原理示意图;

图3为本发明加密流程图;

图4为本发明Lena(256×256)明文图像和加密图像;

图5为本发明像素值的分布情况扇形直方图;

图6为本发明明文图像与密文图像相邻像素相关性示意图。

具体实施方式

为使本发明实施例的目的、技术方案和优点更加清楚,下面将对本发明实施例中的技术方案进行清楚、完整地描述,显然,所描述的实施例是本发明的一部分实施例,而不是全部的实施例,以下结合附图对本发明进行详细的描绘,然而应当理解,附图的提供仅为了更好的理解本发明,它们不应该理解成对本发明的限制。

详细步骤如下:

一、构造延时混沌同步更新逻辑布尔网络

如公式(1)和(2)所示,构造延时混沌同步更新逻辑布尔网络

其中“∨”、“∧”、

二、秘钥及混沌序列的生成

步骤1:秘钥key由一个358比特位的字符串构成,前350位为随机生成;

步骤2:将秘钥的前350比特位平均截断成7个部分,并生成7个子秘钥:Key

步骤3:通过公式(4)和(5),可获得混沌序列U

U(t)=dec2bin(u(t)) (5)

其中*表示小于或等于*的最大结果,函数“dec2bin(U)”用于获得十进制数U的等效二进制字符串U,显然,U是一个8位二进制数字,我们用U

步骤4:将x

其中,q由式(7)计算

[H,Q]=sort(u) (7)

其中“sort(·)”是一个排序索引函数,H=[h

三、图像加密

第一阶段:构造二维置乱猫映射

第1步:选取具有如下形式的二维猫映射:

其中α和β为控制参数,由上式可得到二维离散型猫映射:

其中N为一个正整数,x

第2步:生成一个长度为L的混沌序列B,并对序列B按如下形式排序:

[v,η]=sort(B) (10)

其中v是排序向量,η是B中v的每一项的对应索引。

第3步:按如下形式打乱向量

第二阶段:图像置乱

步骤1:将尺寸为M×N的明文图像P重新构型,如果明文图像的形状为正方形,则无需重新构型,如果为矩形,即M≠N,则需在明文图像的基础上添加M-N|×min{M,N}个像素值为255的像素点,获得一个尺寸为L×L的方形矩阵P

步骤2:按如下形式将二维猫映射应用到矩阵P

其中n代表第n次迭代,(i

步骤3:按如下形式打乱向量

步骤4:n次迭代以后,可获得置乱图像P

P

第三阶段:图像扩散

步骤1:通过延迟同步更新逻辑布尔网络生成长度为L

[v′,η]=sort(B) (16)

步骤2:按如下方式对矩阵P

P

步骤3:为了有效实现雪崩效应,实施正反增强扩散,其中正向扩散实现为:

其中

步骤4:按如下方式实施反向扩散:

其中D(L

步骤5:利用秘钥Key

P

如附图2所示,为一个4×4像素图像的扩散过程,图像中的黑色圆表示像素值发生改变的像素点,经过正向扩散以后,它后面的像素点的颜色也都变成了黑色,表示它们的像素值也随之发生了改变,但它前面的像素值没有发生改变,因此没有变色,经过反方向扩散以后,前面未变色的像素点的像素值也都发生了改变;

图2表明采用正、反扩散的方式,当图像中某一个像素点发生改变,可以得到完全不同的密文图像,表明该加密方法具有很强的抗差分攻击的能力;

如附图5所示,扇形直方图用于表示像素值的分布情况,从图5(a)可以看出的像素值的分布是不均匀的,它表征了明文图像像素分布的某种特征,而图5(b)则表明密文图像的各个像素值分布的比较均匀,说明密文图像很好的掩盖了明文图像的像素分布特性;

如附图4所示,图4(a)为明文图像,图4(b)为密文图像,显然密文图像完全掩盖了明文图像的信息;

如附图6所示,图6(a)表示明文图像在水平、竖直和对角三个方向的的像素值主要分布在对角线附件,而图6(b)则表示密文图像的像素值分布是十分均匀的,很好的消除了明文图像在水平、竖直和对角三个方向上像素点的关联性;

如果普通图像是彩色图像,其R、G和B分量分别作为灰度图像进行图像混淆和扩散运算,并获得三个大小相同的加密图像,然后将这些加密结果组合在一起,得到彩色加密图像;

注:R、G、B是彩色图像的三个分量,分别为三基色中的红色(Red)、绿色(Green)和蓝色(Blue)的缩写。

四、图像解密

步骤1:按如下方式对矩阵P

E=reshape(P

步骤2:按公式(22)消除密文图像的反向扩散效应

其中E(L

步骤3:按公式(23)消除密文图像的正向扩散效应

其中F(L

步骤4:按如下形式对矩阵F重构

F=reshape(F,L,L) (24)

按公式(25)对矩阵F消除置乱效应:

步骤5:其中n表示第n轮迭代,p

步骤6:按公式(26)消除猫映射带来的置乱效应

步骤7:结合步骤4-6,我们可以在第n轮迭代后获得矩阵D′

D’(I

步骤8:将十进制矩阵D′逆变为二进制矩阵,从D′中删除M-N|×min{M,N}个像素,即可得到解密图像。

以上各实施例仅用以说明本发明的技术方案,而非对其限制;尽管参照前述各实施例对本发明进行了详细的说明,本领域的普通技术人员应当理解:其依然可以对前述各实施例所记载的技术方案进行修改,或者对其中部分或者全部技术特征进行等同替换;而这些修改或者替换,并不使相应技术方案的本质脱离本发明各实施例技术方案的范围。

- 一种基于忆阻器混沌神经网络和改进Logistic混沌映射的图像加密算法

- 基于混沌四元数神经网络的图像加密算法