数据库访问系统、方法以及装置

文献发布时间:2023-06-19 18:27:32

技术领域

本说明书实施例涉及信息安全技术领域,特别涉及一种数据库访问系统。本说明书一个或者多个实施例同时涉及一种数据库访问方法,一种数据库访问装置,一种计算设备,以及一种计算机可读存储介质。

背景技术

随着计算机和互联网技术的快速发展,对数据的存储和管理需求也在不断增加,数据是每家企业重要的资产,数据库是存放、查询、计算数据的地方。数据库是一种非常关键的技术,数据库具有数据结构化、数据高共享性、数据低冗余度、数据易扩充、数据高独立性等特点,目前已在金融、医疗、教育、科研、电子商务等多个领域有所应用。数据库一直受到许多领域的关注,正处于高速发展的时期。

现有技术中,应用在访问数据库时,往往是通过账号密码的方式来校验应用的合法性,账号密码校验通过即可访问数据库,数据库的账号密码泄露,会导致数据库暴露,被非法应用访问,从而导致数据丢失、数据泄露等风险,数据库的安全性较低。进而需要更安全的方法进行数据库访问的操作或者处理。

发明内容

有鉴于此,本说明书实施例提供了一种数据库访问系统。本说明书一个或者多个实施例同时涉及一种数据库访问方法,一种数据库访问装置,一种计算设备,以及一种计算机可读存储介质,以解决现有技术中存在的技术缺陷。

根据本说明书实施例的第一方面,提供了一种数据库访问系统,系统包括访问应用、访问管理服务端、鉴权服务端和待访问数据库;

鉴权服务端,被配置为接收访问应用针对待访问数据库发起的访问请求,在访问请求中携带有第一应用加密信息的情况下,将第一应用加密信息发送给访问管理服务端;

访问管理服务端,被配置为根据第一应用加密信息和本地预先存储的权限配置文件,确定访问应用的第一校验结果,并将第一校验结果返回给鉴权服务端;

鉴权服务端,进一步配置为在第一校验结果为校验通过的情况下,接收访问应用发送的身份校验信息,并将身份校验信息传递给待访问数据库;

待访问数据库,被配置为在身份校验信息校验通过的情况下,与访问应用建立第一连接,其中,第一连接用于访问应用访问待访问数据库。

根据本说明书实施例的第二方面,提供了一种数据库访问方法,包括:

鉴权服务端接收访问应用针对待访问数据库发起的访问请求,在访问请求中携带有第一应用加密信息的情况下,将第一应用加密信息发送给访问管理服务端;

访问管理服务端根据第一应用加密信息和本地预先存储的权限配置文件,确定访问应用的第一校验结果,并将第一校验结果返回给鉴权服务端;

鉴权服务端在第一校验结果为校验通过的情况下,接收访问应用发送的身份校验信息,并将身份校验信息传递给待访问数据库;

待访问数据库在身份校验信息校验通过的情况下,与访问应用建立第一连接,其中,第一连接用于访问应用访问待访问数据库。

根据本说明书实施例的第三方面,提供了一种数据库访问方法,应用于鉴权服务端,包括:

接收访问应用针对待访问数据库发起的访问请求;

在访问请求中携带有第一应用加密信息的情况下,将第一应用加密信息发送给管理服务端,并接收管理服务端返回的第一校验结果,其中,第一校验结果为管理服务端基于第一应用加密信息和本地预先存储的权限配置文件确定;

在第一校验结果为校验通过的情况下,接收访问应用发送的身份校验信息,并将身份校验信息传递给待访问数据库,其中,身份校验信息用于指示待访问数据库与访问应用建立第一连接。

根据本说明书实施例的第四方面,提供了一种数据库访问装置,应用于鉴权服务端,包括:

第一接收模块,被配置为接收访问应用针对待访问数据库发起的访问请求;

第二接收模块,被配置为在访问请求中携带有第一应用加密信息的情况下,将第一应用加密信息发送给管理服务端,并接收管理服务端返回的第一校验结果,其中,第一校验结果为管理服务端基于第一应用加密信息和本地预先存储的权限配置文件确定;

传递模块,被配置为在第一校验结果为校验通过的情况下,接收访问应用发送的身份校验信息,并将身份校验信息传递给待访问数据库,其中,身份校验信息用于指示待访问数据库与访问应用建立第一连接。

根据本说明书实施例的第五方面,提供了一种计算设备,包括:

存储器和处理器;

存储器用于存储计算机可执行指令,处理器用于执行计算机可执行指令,以实现下述方法:

接收访问应用针对待访问数据库发起的访问请求;

在访问请求中携带有第一应用加密信息的情况下,将第一应用加密信息发送给管理服务端,并接收管理服务端返回的第一校验结果,其中,第一校验结果为管理服务端基于第一应用加密信息和本地预先存储的权限配置文件确定;

在第一校验结果为校验通过的情况下,接收访问应用发送的身份校验信息,并将身份校验信息传递给待访问数据库,其中,身份校验信息用于指示待访问数据库与访问应用建立第一连接。

根据本说明书实施例的第六方面,提供了一种计算机可读存储介质,其存储有计算机可执行指令,该指令被处理器执行时实现上述第三方面的数据库访问方法的步骤。

本说明书实施例提供了一种数据库访问系统,系统包括访问应用、访问管理服务端、鉴权服务端和待访问数据库;鉴权服务端,被配置为接收访问应用针对待访问数据库发起的访问请求,在访问请求中携带有第一应用加密信息的情况下,将第一应用加密信息发送给访问管理服务端;访问管理服务端,被配置为根据第一应用加密信息和本地预先存储的权限配置文件,确定访问应用的第一校验结果,并将第一校验结果返回给鉴权服务端;鉴权服务端,进一步配置为在第一校验结果为校验通过的情况下,接收访问应用发送的身份校验信息,并将身份校验信息传递给待访问数据库;待访问数据库,被配置为在身份校验信息校验通过的情况下,与访问应用建立第一连接,其中,第一连接用于访问应用访问待访问数据库。

这种情况下,在待访问数据库之前设置一个鉴权服务端,所有数据库访问都必须通过访问应用携带应用加密信息,请求这个鉴权服务端,鉴权服务端将应用加密信息发送给管理服务端,管理服务端可以基于该应用加密信息和本地预先存储的权限配置文件,对该访问应用进行校验,并向鉴权服务端反馈校验结果,鉴权服务端在确定校验通过的情况下,再将访问应用的身份校验信息,传递至待访问数据库,使得待访问数据库对身份校验信息进一步校验,校验通过后,待访问数据库与访问应用建立连接,以使访问应用可以成功访问待访问数据库。如此,访问应用需要预先在管理服务端配置访问权限,结合鉴权服务端、管理服务端和预先配置获得的应用加密信息来对数据库的访问权限进行鉴权,其他应用直接访问待访问数据库会直接拦截,即使待访问数据库的账号密码泄露,没有预先在管理服务端配置的应用加密信息,也无法成功访问待访问数据库,避免了数据丢失、数据泄露等风险,提高了数据库的安全性。

附图说明

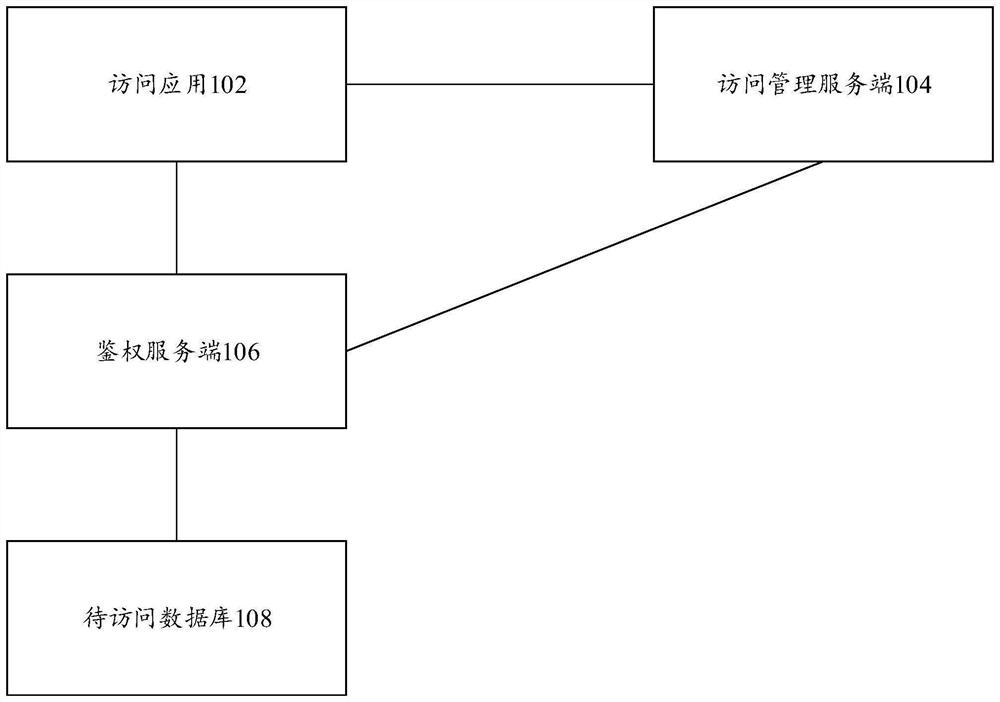

图1是本说明书一个实施例提供的一种数据库访问系统的结构框图;

图2a是本说明书一个实施例提供的一种数据库访问方法的流程图;

图2b是本说明书一个实施例提供的一种访问应用的界面示意图;

图2c是本说明书一个实施例提供的另一种访问应用的界面示意图;

图3是本说明书一个实施例提供的另一种数据库访问方法的流程图;

图4是本说明书一个实施例提供的一种数据库访问方法的交互示意图;

图5是本说明书一个实施例提供的一种数据库访问装置的结构示意图;

图6是本说明书一个实施例提供的一种计算设备的结构框图。

具体实施方式

在下面的描述中阐述了很多具体细节以便于充分理解本说明书。但是本说明书能够以很多不同于在此描述的其它方式来实施,本领域技术人员可以在不违背本说明书内涵的情况下做类似推广,因此本说明书不受下面公开的具体实施的限制。

在本说明书一个或多个实施例中使用的术语是仅仅出于描述特定实施例的目的,而非旨在限制本说明书一个或多个实施例。在本说明书一个或多个实施例和所附权利要求书中所使用的单数形式的“一种”和“该”也旨在包括多数形式,除非上下文清楚地表示其他含义。还应当理解,本说明书一个或多个实施例中使用的术语“和/或”是指并包含一个或多个相关联的列出项目的任何或所有可能组合。

应当理解,尽管在本说明书一个或多个实施例中可能采用术语第一、第二等来描述各种信息,但这些信息不应限于这些术语。这些术语仅用来将同一类型的信息彼此区分开。例如,在不脱离本说明书一个或多个实施例范围的情况下,第一也可以被称为第二,类似地,第二也可以被称为第一。取决于语境,如在此所使用的词语“如果”可以被解释成为“在……时”或“当……时”或“响应于确定”。

首先,对本说明书一个或多个实施例涉及的名词术语进行解释。

数据库:一种针对数据存储、查询、计算的项目,如关系型数据库、非关系型数据库等。

可信访问:一种白名单访问方法,只允许这个应用可以访问的方法。

SDK(Software Development Kit,软件开发工具包):一般是一些被软件工程师用于为特定的软件包、软件框架、硬件平台、操作系统等建立应用软件的开发工具的集合。它可以简单地为某个编程语言提供应用程序接口的一些文件,但也可能包括能与某种嵌入式系统通讯的复杂的硬件。

Proxy:代理服务器,是一种重要的服务器安全功能,它的工作主要在开放系统互联(OSI)模型的会话层,从而起到防火墙的作用。代理服务器最基本的功能是连接,大多被用来连接Internet(国际互联网)和LocalAreaNetwork(局域网)。此外还包括安全性、缓存、内容过滤、访问控制管理等功能。

Server:计算机网络服务器,Server指的是具备服务器端功能的电脑软件,以及正在运行的服务器端软件。

需要说明的是,数据是每家企业重要的资产,数据库是存放、查询、计算数据的地方。目前数据库的鉴权方案只有账号密码,导致可以通过泄漏的数据库的账号密码来窃取企业的数据。目前对泄漏账号密码进行窃取数据没有很好的方法,因而本说明书实施例提供了一种数据库访问系统、方法及装置,以解决数据库帐号密码泄露被登陆风险。

实际应用中,应用可以通过输入账号密码发送给数据库,当数据库验证账号密码正确,则与应用建立起连接,应用可以后续输入查询等指令进行任务查询。然而,账号密码使用不规范,用户为了方便使用弱密码,经常出现通过弱密码爆破,成功登陆数据库,一旦账号密码泄露,就可以通过泄漏的账号密码进行数据库登陆,数据库安全性较低。

因而,本说明书实施例中,数据库访问需要在管理服务端中提前申请应用访问权限,且根据应用生成唯一的应用加密信息,此应用加密信息无法爆破解密。在数据库前面设置一个鉴权服务端,所有数据库访问都必须通过访问应用携带应用加密信息请求这个鉴权服务端,结合鉴权服务端、管理服务端和应用加密信息,验证当前请求的访问应用是否合法,其他应用直接访问数据库会直接拦截,导致无法爆破账号密码,且账号密码泄露,没有预先在管理服务端预先配置的应用加密信息,也无法成功访问数据库。如此,数据库访问通过鉴权服务端来进行鉴权和访问,使得即使账号密码泄露也无法成功利用,以及避免了数据库遭受弱密码爆破的风险。

在本说明书中,提供了一种数据库访问系统,本说明书同时涉及一种数据库访问系统方法,一种数据库访问装置,一种计算设备,以及一种计算机可读存储介质,在下面的实施例中逐一进行详细说明。

图1示出了根据本说明书一个实施例提供的一种数据库访问系统的结构框图,如图1所示,该系统包括访问应用102、访问管理服务端104、鉴权服务端106和待访问数据库108;

鉴权服务端106,被配置为接收访问应用102针对待访问数据库108发起的访问请求,在访问请求中携带有第一应用加密信息的情况下,将第一应用加密信息发送给访问管理服务端104;

访问管理服务端104,被配置为根据第一应用加密信息和本地预先存储的权限配置文件,确定访问应用的第一校验结果,并将第一校验结果返回给鉴权服务端106;

鉴权服务端106,进一步配置为在第一校验结果为校验通过的情况下,接收访问应用102发送的身份校验信息,并将身份校验信息传递给待访问数据库108;

待访问数据库108,被配置为在身份校验信息校验通过的情况下,与访问应用102建立第一连接,其中,第一连接用于访问应用102访问待访问数据库108。

具体的,访问应用可以为任一项目系统中需要访问某数据库的应用程序;访问管理服务端可以是指管理各个应用、各个数据库的访问权限的服务器,即Server端;鉴权服务端可以为设置在数据库之前、对访问数据库的应用进行访问权限校验的服务器,如Proxy端;待访问数据库为访问应用要访问的数据库。

另外,应用加密信息是指应用预先在访问管理服务端中进行权限配置获得的、唯一标识该应用的加密信息,应用加密信息用于对该访问应用的合法性进行校验,也即访问应用可以预先在访问管理服务端中配置访问权限,访问管理服务端会为该访问应用配置对应的应用加密信息。第一应用加密信息为访问应用发起的访问请求中携带的应用加密信息,后续管理服务端可以基于本地预先存储的权限配置文件对第一应用加密信息进行校验,以校验访问应用的访问权限。其中,访问管理服务端中本地预先存储的权限配置文件,可以是指存储有预先进行权限配置的各个应用对应的应用加密信息的文件。

其次,身份校验信息可以为应用身份属性的相关信息,如账号密码、公钥、私钥、用户名、用户标识等信息,身份校验信息用于对使用该访问应用的用户身份进行校验。再者,第一连接用于访问应用以各种模式访问待访问数据库,如访问应用可以通过读/写模式访问待访问数据库,也即建立的第一连接不限制访问应用的访问权限。

实际应用中,访问应用可以设置有SDK组件,访问应用通过其中的SDK组件向鉴权服务端发送针对待访问数据库的访问请求,鉴权服务端接收到该访问请求时,可以解析该访问请求,以确定该访问请求中是否携带有第一应用加密信息,若该访问请求中未携带有第一应用加密信息,则可以直接阻断该访问请求,禁止该访问应用访问待访问数据库。

另外,若该访问请求中携带有第一应用加密信息,则鉴权服务端可以将第一应用加密信息发送给访问管理服务端,访问管理服务端可以确定第一应用加密信息和本地预先存储的权限配置文件中是否一致,从而确定访问应用的第一校验结果,并将第一校验结果返回给鉴权服务端,鉴权服务端在第一校验结果为校验通过的情况下,接收访问应用发送的身份校验信息,并将身份校验信息传递给待访问数据库,待访问数据库可以在身份校验信息校验通过的情况下,与访问应用建立第一连接,连接建立后,该访问应用可以成功以各种模式访问待访问数据库,访问权限不受限制。

再者,若鉴权服务端接收到的第一校验结果为校验不通过,则说明访问应用虽然在访问请求中携带了第一应用加密信息,但是该第一应用加密信息与访问管理服务端本地预先存储的权限配置文件中不一致,访问应用具备风险,此时可以直接阻断该访问应用发起的访问请求,禁止访问。

需要说明的是,SDK组件为访问应用中可以和鉴权服务端进行通信的组件。另外,在待访问数据库之前设置鉴权服务端,该鉴权服务端设置的环境,决定了应用能够访问待访问数据库的环境,也即结合鉴权服务端和访问管理服务端对应用的访问权限进行校验,可以避免应用从该鉴权服务端所处环境之外的其他环境发起访问请求,进一步提高了访问安全性,也即进一步提高了数据库的安全性。如,鉴权服务端设置在生产网,此时鉴权服务端仅允许应用从生产网发起鉴权,如果应用从测试环境发起请求,那么鉴权服务端可以直接阻断。

本说明书实施例中,在待访问数据库之前设置一个鉴权服务端,所有数据库访问都必须通过访问应用携带应用加密信息,请求这个鉴权服务端,鉴权服务端将应用加密信息发送给管理服务端,管理服务端可以基于该应用加密信息和本地预先存储的权限配置文件,对该访问应用进行校验,并向鉴权服务端反馈校验结果,鉴权服务端在确定校验通过的情况下,再将访问应用的身份校验信息,传递至待访问数据库,使得待访问数据库对身份校验信息进一步校验,校验通过后,待访问数据库与访问应用建立连接,以使访问应用可以成功访问待访问数据库。如此,访问应用需要预先在管理服务端配置访问权限,结合鉴权服务端、管理服务端和预先配置获得的应用加密信息来对数据库的访问权限进行鉴权,其他应用直接访问待访问数据库会直接拦截,即使待访问数据库的账号密码泄露,没有预先在管理服务端配置的应用加密信息,也无法成功访问待访问数据库,避免了数据丢失、数据泄露等风险,提高了数据库的安全性。

本实施例一个可选的实施方式中,若鉴权服务端接收到的第一校验结果为校验不通过,也可以向该访问应用开放不影响数据库安全性的基础功能,即不会导致数据丢失、数据泄露的某些访问功能,也即:

鉴权服务端106,进一步被配置为在第一校验结果为校验未通过的情况下,生成限制访问指令,并将限制访问指令发送至待访问数据库108;

待访问数据库108,进一步被配置为在接收到限制访问指令的情况下,与访问应用102建立第二连接,其中,第二连接用于访问应用102以只读模式访问待访问数据库108的开放数据块。

具体的,限制访问指令是指允许访问应用访问待访问数据库,但是限制其访问权限,只能以不影响数据库安全性的访问模式进行访问,避免数据丢失、泄露等问题,如以只读模式访问待访问数据库的开放数据块,该开放数据块为不涉及安全性,可以向大部分用户公开的数据集合。

需要说明的是,若鉴权服务端接收到的第一校验结果为校验不通过,则说明访问应用虽然在访问请求中携带了第一应用加密信息,但是该第一应用加密信息与访问管理服务端本地预先存储的权限配置文件中不一致,访问应用具备风险,为了保证用户的使用体验以及数据库的安全性,此时可以允许该访问应用访问待访问数据库,但是限制其访问权限。

实际应用中,在限制访问应用的访问模式的情况下,鉴权服务端或待访问数据库可以向访问应用发送提示信息,访问应用可以向用户展示该提示信息,该提示信息用于提示用户当前访问权限被限制,可以通过在访问服务端进行配置权限解除限制。

本说明书实施例中,鉴权服务端在确定出第一校验结果为校验未通过时,可以生成限制访问指令,并将该限制访问指令发送至待访问数据库,待访问数据库在接收到限制访问指令的情况下,与访问应用建立第二连接,该第二连接用于访问应用以只读模式访问待访问数据库的开放数据块。如此,在访问请求中携带的第一应用加密信息未通过校验的情况下,可以向该访问应用开放不影响数据库安全性的基础功能,即保证了用户的访问体验,又避免了数据丢失、泄露等问题,保证了数据库的安全性。

本实施例一个可选的实施方式中,访问请求中携带待访问数据库的数据库标识;

鉴权服务端106,进一步被配置为将第一应用加密信息和数据库标识发送给访问管理服务端104;

访问管理服务端104,进一步被配置为根据数据库标识,确定对应的目标权限配置文件;根据第一应用加密信息和目标权限配置文件,确定访问应用102的第一校验结果。

具体的,访问应用可以一次访问一个数据库,也可以一次访问多个数据库,也即待访问数据库可以为至少一个,访问管理服务端可以针对每个待访问数据库,确定其对应的目标权限配置文件,校验该访问应用是否具备该待访问数据库的访问权限。另外,一个数据库可以对应一个权限配置文件,也可以多个数据库对应一个权限配置文件。

需要说明的是,访问管理服务端中可以管理多个数据库的访问权限,因而访问应用在请求访问数据库时,需要在访问请求中携带待访问数据库的数据库标识,鉴权服务端在接收到访问请求后,可以解析访问请求,获得第一应用加密信息和数据库标识,并将该第一应用加密信息和数据库标识发送给访问管理服务端,访问管理服务端可以基于该数据库标识确定出对应的目标权限配置文件,也即存储该数据库标识所指示的数据库对应的访问权限信息的权限配置文件,后续可以基于该目标权限配置文件,对访问请求中携带的第一应用加密信息进行校验。如此,访问管理服务端可以同时管理多个数据库的访问权限,节省了管理访问权限所需耗费的资源,提高了访问管理权限的配置和管理效率。

本实施例一个可选的实施方式中,权限配置文件中包括配置应用的第二应用标识和对应的第二应用加密信息,访问请求中携带访问应用102的第一应用标识,访问管理服务端104进一步被配置为:

在权限配置文件包括的各个第二应用标识中查找第一应用标识,并在查找到第一应用标识的情况下,获取权限配置文件中第一应用标识对应的第二应用加密信息;

对比第一应用加密信息和第二应用加密信息;

若第一应用加密信息和第二应用加密信息相同,则确定访问应用102的第一校验结果为校验通过;

若第一应用加密信息和第二应用加密信息不同,则确定访问应用102的第一校验结果为校验未通过。

具体的,该第二应用标识用于唯一标识对应的配置应用,以使访问管理服务端为其生成唯一的应用加密信息;该第一应用标识用于唯一标识该访问应用,以使后续对该访问应用的合法性进行校验,如第一应用标识和第二应用标识可以为应用名称、应用ID等。

需要说明的是,配置应用可以为预先在访问管理服务端中进行访问权限配置的各个应用,上述访问应用可以为配置应用,也可以不为配置应用,也即如果访问应用预先作为配置应用在访问管理服务端中进行了访问权限配置,那么后续该访问应用中携带的第一应用加密信息可以通过校验,该访问应用可以成功访问待访问数据库。反之,若该访问应用预先未作为配置应用在访问管理服务端中进行访问权限配置,那么后续该访问应用中不会携带第一应用加密信息,或者携带的第一应用加密信息无法通过校验,此时该访问应用可能无法访问待访问数据库。

实际应用中,配置应用可以预先在访问管理服务端中配置访问权限,访问管理服务端可以为各个配置应用配置对应的第二应用加密信息,也即权限配置文件中包括配置应用的第二应用标识和对应的第二应用加密信息,该权限配置文件可以为表格形式,也可以为文档或其他形式。访问应用向鉴权服务端发送的访问请求中可以携带有第一应用标识和第一应用加密信息,鉴权服务端可以将该第一应用标识和第一应用加密信息,发送给访问服务管理端,访问管理服务端在接收到鉴权服务端发送的第一应用加密信息和第一应用标识后,可以在权限配置文件包括的各个第二应用标识中查找第一应用标识,若未查找到该第一应用标识,则说明预先在访问管理服务端中进行权限配置的各个配置应用的应用标识与该访问应用的应用标识均不一致,即该访问应用预先并没有作为配置应用在访问管理服务端中进行权限配置,此时可以确定访问应用校验不通过,即第一校验结果为校验不通过。

若查找到第一应用标识,则说明某个配置文件的第二应用标识与该访问应用的第一应用标识一致,也即访问应用预先作为配置应用在访问管理服务端中进行了权限配置,此时可以获取权限配置文件中第一应用标识(或与第一应用标识相同的第二应用标识)对应的第二应用加密信息,对比第一应用加密信息和第二应用加密信息,若第一应用加密信息和第二应用加密信息相同,则说明访问请求中携带的应用加密信息与访问管理服务端为该访问应用分配的应用加密信息相同,此时确定访问应用的第一校验结果为校验通过;若第一应用加密信息和第二应用加密信息不同,则说明访问请求中携带的应用加密信息与访问管理服务端为该访问应用分配的应用加密信息不同,访问请求中携带的应用加密信息经过篡改,存在安全风险,此时可以确定访问应用的第一校验结果为校验未通过。

示例的,权限配置文件为第二应用标识和第二应用加密信息的对应关系表,具体如下表1所示,权限配置文件中包括的配置应用的第二应用标识分别为:应用X1-应用X4,其对应的第二应用加密信息依次为:应用加密信息Y1-应用加密信息Y4。假设访问应用发起的访问请求中携带的第一应用标识为X3,第一应用加密信息为Y3,此时在权限配置文件中查询到X3,且X3对应的第二应用加密信息为Y3,与第一应用加密信息相同,此时可以确定第一校验结果为校验通过。

表1第二应用标识和第二应用加密信息的对应关系表

本说明书实施例中,权限配置文件中可以包括预先进行权限配置的各个配置应用的应用加密信息,访问管理服务端在接收到鉴权服务端发送的、访问请求中携带的应用加密信息后,可以对访问请求中携带的应用加密信息,与预先进行权限配置获得的应用加密信息进行对比,以确定该访问应用是否预先在访问管理服务中进行了访问权限配置。如此,访问应用在访问待访问数据库之前,均需要提前在管理服务端中申请应用访问权限,管理服务端可以根据应用生成唯一的应用加密信息,此应用加密信息无法爆破解密,避免了数据丢失、数据泄露等风险,提高了数据库的安全性。

本实施例一个可选的实施方式中,访问管理服务端104进一步被配置为:

接收配置应用发起的权限配置请求,其中,权限配置请求中携带配置应用的第二应用标识;

根据第二应用标识,生成配置应用对应的第二应用加密信息;

将第二应用标识和第二应用加密信息,对应存储至权限配置文件中。

需要说明的是,配置应用可以预先向访问管理服务端发起权限配置请求,以在访问管理服务端中进行访问权限配置。具体实现时,配置应用可以向访问管理服务端发起权限配置请求,并在权限配置请求中携带自身的第二应用标识,该第二应用标识用于唯一标识对应的配置应用,以使访问管理服务端为其生成唯一的应用加密信息。

实际应用中,访问应用在向访问管理服务端申请数据库的访问权限时,还可以在权限配置请求中指定所要申请的数据库,也即权限配置请求中还可以携带申请数据库的数据库标识,访问管理服务端为各个配置应用生成对应的第二应用加密信息后,可以根据该数据库标识,确定出对应的目标权限配置文件,将第二应用标识和第二应用加密信息,对应存储至目标权限配置文件中。

本说明书实施例中,访问管理服务端接收到配置应用发起的权限配置请求时,可以根据该权限配置请求中携带的第二应用标识,生成该配置应用对应的第二应用加密信息,将第二应用标识和第二应用加密信息,对应存储至权限配置文件中,以便后续可以基于预先进行权限配置获得的第二应用加密信息,对访问应用发起的访问请求中携带的第一应用加密信息进行校验,以确定要访问待访问数据库的访问应用,预先是否在访问管理服务端中进行过访问权限配置。如此,访问应用在访问待访问数据库之前,均需要提前在管理服务端中申请应用访问权限,管理服务端可以根据应用生成唯一的应用加密信息,此应用加密信息无法爆破解密,避免了数据丢失、数据泄露等风险,提高了数据库的安全性。

本实施例一个可选的实施方式中,访问管理服务端104进一步被配置为:

为配置应用生成随机字符串,其中,不同配置应用对应的随机字符串不同;

组合配置应用的第二应用标识和随机字符串,获得配置应用的第二应用加密信息。

需要说明的是,访问管理服务端在为配置应用生成对应的第二应用加密信息时,可以先为配置应用生成一个随机字符串,该随机字符串可以是指访问管理服务随机生成的字符串,不同配置应用对应的随机字符串不同,组合配置应用的第二应用标识和对应随机字符串,即可获得配置应用的第二应用加密信息。具体实现时,组合配置应用的第二应用标识和随机字符串时,可以将随机字符串添加至第二应用标识之前或之后,也可以随机插入第二应用标识中。

实际应用中,在根据第二应用标识,生成配置应用对应的第二应用加密信息时,除了直接组合第二应用标识和对应的随机字符串,获得对应的第二应用加密信息外,还可以在组合第二应用标识和对应的随机字符串后,采用加密算法,对组合获得的字符串进行加密,获得对应的第二应用加密信息。其中,该加密算法可以为对称加密算法、非对称加密算法和Hash(哈希)算法等。

本说明书实施例中,不同配置应用对应的随机字符串不同,以保证不同配置应用的第二应用加密信息不同,即第二应用加密信息可以唯一标识一个配置应用,便于后续基于为配置应用生成的第二加密信息,对访问请求中携带的第一加密信息进行校验,从而校验访问请求是否预先进行过访问权限配置,保证数据库的访问安全性。

本实施例一个可选的实施方式中,鉴权服务端106进一步被配置为:

在第一校验结果为校验通过的情况下,向访问应用102返回校验通过消息,并接收访问应用102传递的身份校验信息;

将身份校验信息传递至待访问数据库108。

需要说明的是,鉴权服务端可以接收访问管理服务端返回的第一校验结果,该第一校验结果是指针对访问应用的合法性进行校验的结果,如果鉴权服务端确定出接收到的第一校验结果为校验通过,则可以向访问应用返回校验通过消息,此时访问应用可以向用户展示信息输入框,用户可以该在信息输入框中输入身份校验信息,访问应用将接收到的身份校验信息发送给鉴权服务端,该鉴权服务端可以将该身份校验信息传递至待访问数据库,待访问数据库可以对该身份校验信息进行校验,以确定用户身份是否合法。

本说明书实施例中,在鉴权服务端确定出访问应用通过校验后,并不是直接允许访问应用与待访问数据库建立连接,以访问待访问数据库,而是指示用户通过访问应用输入身份校验信息,并传递至待访问数据库,以使待访问数据库进一步对该用户身份进行校验,校验通过再与访问应用建立连接。如此,通过访问管理服务端对访问应用的应用合法性进行校验,以及通过待访问数据库对用户身份合法性进行校验,双重校验保证数据库的安全,大大提高了数据库的安全性。

本实施例一个可选的实施方式中,身份校验信息包括待校验账号和待校验密码,待访问数据库108进一步被配置为:

在本地存储的账号密码库中查找待校验账号;

若查找到待校验账号,则从账号密码库中获取待校验账号对应的目标密码;

在目标密码和待校验密码一致的情况下,确定身份校验信息校验通过。

需要说明的是,身份校验信息可以为账号密码,待访问数据库可以在本地存储的账号密码库中查找待校验账号;若查找到待校验账号,则从账号密码库中获取待校验账号对应的目标密码;在目标密码和待校验密码一致的情况下,确定身份校验信息校验通过。如此,通过访问管理服务端对访问应用的应用合法性进行校验,以及通过待访问数据库对用户身份合法性进行校验,双重校验保证数据库的安全,大大提高了数据库的安全性。

另外,若在本地存储的账号密码库中无法查找到该待校验账号,或者目标密码和待校验密码不一致,则可以确定身份校验信息校验未通过,此时可以直接阻断访问请求,也可以与访问应用建立第二连接,限制其访问权限,向该访问应用开放不影响数据库安全性的基础功能,即保证了用户的访问体验,又避免了数据丢失、泄露等问题,保证了数据库的安全性。

本实施例一个可选的实施方式中,访问应用102进一步被配置为向待访问数据库108发起操作指令,其中,操作指令携带操作信息;

待访问数据库108,进一步被配置为根据操作信息进行数据处理,并向访问应用102返回数据处理结果。

具体的,该操作指令可以为查询、删除、插入等指令,以对待访问数据库中的数据进行相应的处理。

需要说明的是,访问应用与待访问数据库建立第一连接后,用户可以通过访问应用访问待访问数据库,执行相应的操作。具体实现时,用户可以在访问应用中通过设定操作向待访问数据库发起操作指令,该操作指令携带操作信息,待访问数据库可以基于该操作信息进行数据处理,并向访问应用返回数据处理结果。如此,访问应用经过双重校验后,可以与待访问数据库建立第一连接,此时说明访问应用是安全的,可以允许用户通过访问应用在待访问数据库中执行各种操作,保证了待访问数据库的安全性。

本说明书实施例提供了一种数据库访问系统,在待访问数据库之前设置一个鉴权服务端,所有数据库访问都必须通过访问应用携带应用加密信息,请求这个鉴权服务端,鉴权服务端将应用加密信息发送给管理服务端,管理服务端可以基于该应用加密信息和本地预先存储的权限配置文件,对该访问应用进行校验,并向鉴权服务端反馈校验结果,鉴权服务端在确定校验通过的情况下,再将访问应用的身份校验信息,传递至待访问数据库,使得待访问数据库对身份校验信息进一步校验,校验通过后,待访问数据库与访问应用建立连接,以使访问应用可以成功访问待访问数据库。如此,访问应用需要预先在管理服务端配置访问权限,结合鉴权服务端、管理服务端和预先配置获得的应用加密信息来对数据库的访问权限进行鉴权,其他应用直接访问待访问数据库会直接拦截,即使待访问数据库的账号密码泄露,没有预先在管理服务端配置的应用加密信息,也无法成功访问待访问数据库,避免了数据丢失、数据泄露等风险,提高了数据库的安全性。

图2a示出了根据本说明书一个实施例提供的一种数据库访问方法的流程图,如图2a所示,具体包括如下步骤:

步骤202:鉴权服务端接收访问应用针对待访问数据库发起的访问请求,在访问请求中携带有第一应用加密信息的情况下,将第一应用加密信息发送给访问管理服务端。

一种可能的实现方式中,图2b示出了根据本说明书一个实施例提供的一种访问应用的界面示意图,如图2b所示,访问应用的显示界面中向用户展示有访问控件,该访问控件上方设置有可供选择的数据库:数据库A-数据库F,用户在该显示界面中选择待访问数据库,假设选择的待访问数据库为数据库A、数据库B和数据库C,然后点击访问控件,即可发起访问请求,此时该访问请求中可以携带有该访问应用的应用标识,数据库A、数据库B和数据库C的数据库标识,以及访问管理服务端返回的应用加密信息。

步骤204:访问管理服务端根据第一应用加密信息和本地预先存储的权限配置文件,确定访问应用的第一校验结果,并将第一校验结果返回给鉴权服务端。

本实施例一个可选的实施方式中,访问请求中携带待访问数据库的数据库标识;访问管理服务端根据第一应用加密信息和本地预先存储的权限配置文件,确定访问应用的第一校验结果,具体实现过程可以如下:

鉴权服务端将第一应用加密信息和数据库标识发送给访问管理服务端;

访问管理服务端根据数据库标识,确定对应的目标权限配置文件;根据第一应用加密信息和目标权限配置文件,确定访问应用的第一校验结果。

本实施例一个可选的实施方式中,权限配置文件中包括配置应用的第二应用标识和对应的第二应用加密信息,访问请求中携带访问应用的第一应用标识;访问管理服务端根据第一应用加密信息和本地预先存储的权限配置文件,确定访问应用的第一校验结果,具体实现过程可以如下:

在权限配置文件包括的各个第二应用标识中查找第一应用标识,并在查找到第一应用标识的情况下,获取权限配置文件中第一应用标识对应的第二应用加密信息;

对比第一应用加密信息和第二应用加密信息;

若第一应用加密信息和第二应用加密信息相同,则确定访问应用的第一校验结果为校验通过;

若第一应用加密信息和第二应用加密信息不同,则确定访问应用的第一校验结果为校验未通过。

本实施例一个可选的实施方式中,访问管理服务端根据第一应用加密信息和本地预先存储的权限配置文件,确定访问应用的第一校验结果之前,还包括:

接收配置应用发起的权限配置请求,其中,权限配置请求中携带配置应用的第二应用标识;

根据第二应用标识,生成配置应用对应的第二应用加密信息;

将第二应用标识和第二应用加密信息,对应存储至权限配置文件中。

本实施例一个可选的实施方式中,根据第二应用标识,生成配置应用对应的第二应用加密信息,具体实现过程可以如下:

为配置应用生成随机字符串,其中,不同配置应用对应的随机字符串不同;

组合配置应用的第二应用标识和随机字符串,获得配置应用的第二应用加密信息。

步骤206:鉴权服务端在第一校验结果为校验通过的情况下,接收访问应用发送的身份校验信息,并将身份校验信息传递给待访问数据库。

本实施例一个可选的实施方式中,鉴权服务端在第一校验结果为校验通过的情况下,接收访问应用发送的身份校验信息,具体实现过程可以如下:

在第一校验结果为校验通过的情况下,向访问应用返回校验通过消息,并接收访问应用传递的身份校验信息;

将身份校验信息传递至待访问数据库。

示例的,图2c示出了根据本说明书一个实施例提供的另一种访问应用的界面示意图,如图2c所示,鉴权服务端向访问应用返回校验通过消息后,访问应用的显示界面可以向用户展示信息输入框和确认控件,用户可以在该信息输入框中输入身份校验信息,输入完成后,点击确认控件,访问应用即将该身份校验信息发送给鉴权服务端,通过鉴权服务端发送至数据库,以供数据库进一步对用户身份进行校验。

本实施例一个可选的实施方式中,访问管理服务端根据第一应用加密信息和本地预先存储的权限配置文件,确定访问应用的第一校验结果,并将第一校验结果返回给鉴权服务端之后,也即鉴权服务端接收到第一校验结果之后,还包括:

鉴权服务端在第一校验结果为校验未通过的情况下,生成限制访问指令,并将限制访问指令发送至待访问数据库;

待访问数据库在接收到限制访问指令的情况下,与访问应用建立第二连接,其中,第二连接用于访问应用以只读模式访问待访问数据库的开放数据块。

步骤208:待访问数据库在身份校验信息校验通过的情况下,与访问应用建立第一连接,其中,第一连接用于访问应用访问待访问数据库。

本实施例一个可选的实施方式中,身份校验信息包括待校验账号和待校验密码,待访问数据库在身份校验信息校验通过的情况下,与访问应用建立第一连接之前,还包括:

在本地存储的账号密码库中查找待校验账号;

若查找到待校验账号,则从账号密码库中获取待校验账号对应的目标密码;

在目标密码和待校验密码一致的情况下,确定身份校验信息校验通过。

本实施例一个可选的实施方式中,待访问数据库在身份校验信息校验通过的情况下,与访问应用建立第一连接之后,还包括:

访问应用向待访问数据库发起操作指令,其中,操作指令携带操作信息;

待访问数据库根据操作信息进行数据处理,并向访问应用返回数据处理结果。

本说明书实施例提供了一种数据库访问方法,在待访问数据库之前设置一个鉴权服务端,所有数据库访问都必须通过访问应用携带应用加密信息,请求这个鉴权服务端,鉴权服务端将应用加密信息发送给管理服务端,管理服务端可以基于该应用加密信息和本地预先存储的权限配置文件,对该访问应用进行校验,并向鉴权服务端反馈校验结果,鉴权服务端在确定校验通过的情况下,再将访问应用的身份校验信息,传递至待访问数据库,使得待访问数据库对身份校验信息进一步校验,校验通过后,待访问数据库与访问应用建立连接,以使访问应用可以成功访问待访问数据库。如此,访问应用需要预先在管理服务端配置访问权限,结合鉴权服务端、管理服务端和预先配置获得的应用加密信息来对数据库的访问权限进行鉴权,其他应用直接访问待访问数据库会直接拦截,即使待访问数据库的账号密码泄露,没有预先在管理服务端配置的应用加密信息,也无法成功访问待访问数据库,避免了数据丢失、数据泄露等风险,提高了数据库的安全性。

上述为本实施例的一种数据库访问方法的示意性方案。需要说明的是,该数据库访问方法的技术方案与上述的数据库访问系统的技术方案属于同一构思,数据库访问方法的技术方案未详细描述的细节内容,均可以参见上述数据库访问系统的技术方案的描述。

图3示出了根据本说明书一个实施例提供的另一种数据库访问方法的流程图,应用于上述的鉴权服务端,如图3所示,具体包括如下步骤:

步骤302:接收访问应用针对待访问数据库发起的访问请求。

步骤304:在访问请求中携带有第一应用加密信息的情况下,将第一应用加密信息发送给管理服务端,并接收管理服务端返回的第一校验结果,其中,第一校验结果为管理服务端基于第一应用加密信息和本地预先存储的权限配置文件确定。

步骤306:在第一校验结果为校验通过的情况下,接收访问应用发送的身份校验信息,并将身份校验信息传递给待访问数据库,其中,身份校验信息用于指示待访问数据库与访问应用建立第一连接。

本实施例一个可选的实施方式中,接收访问应用发送的身份校验信息,具体实现过程可以如下:

在第一校验结果为校验通过的情况下,向访问应用返回校验通过消息,并接收访问应用传递的身份校验信息;

将身份校验信息传递至待访问数据库。

本实施例一个可选的实施方式中,接收管理服务端返回的第一校验结果之后,还包括:

在第一校验结果为校验未通过的情况下,生成限制访问指令,并将限制访问指令发送至待访问数据库,其中,限制访问指令用于指示待访问数据库与访问应用建立第二连接,第二连接用于访问应用以只读模式访问待访问数据库的开放数据块。

本说明书实施例提供了一种数据库访问方法,在待访问数据库之前设置一个鉴权服务端,所有数据库访问都必须通过访问应用携带应用加密信息,请求这个鉴权服务端,鉴权服务端将应用加密信息发送给管理服务端,管理服务端可以基于该应用加密信息和本地预先存储的权限配置文件,对该访问应用进行校验,并向鉴权服务端反馈校验结果,鉴权服务端在确定校验通过的情况下,再将访问应用的身份校验信息,传递至待访问数据库,使得待访问数据库对身份校验信息进一步校验,校验通过后,待访问数据库与访问应用建立连接,以使访问应用可以成功访问待访问数据库。如此,访问应用需要预先在管理服务端配置访问权限,结合鉴权服务端、管理服务端和预先配置获得的应用加密信息来对数据库的访问权限进行鉴权,其他应用直接访问待访问数据库会直接拦截,即使待访问数据库的账号密码泄露,没有预先在管理服务端配置的应用加密信息,也无法成功访问待访问数据库,避免了数据丢失、数据泄露等风险,提高了数据库的安全性。

上述为本实施例的一种数据库访问方法的示意性方案。需要说明的是,该数据库访问方法的技术方案与上述的数据库访问系统的技术方案属于同一构思,数据库访问方法的技术方案未详细描述的细节内容,均可以参见上述数据库访问系统的技术方案的描述。

图4示出了根据本说明书一个实施例提供的一种数据库访问方法的交互示意图,如图4所示,具体包括如下步骤:

步骤1:建立数据库可信访问Server端(即访问管理服务端)、数据库Proxy鉴权端(即鉴权服务端)。项目A中的各个应用向访问管理服务端发起权限配置请求,以向访问管理服务端申请访问权限,该权限配置请求中携带自身的第二应用标识和申请数据库的数据库标识。

其中,各个应用可以为项目A中的应用1-应用n。

步骤2:访问管理服务端为各个应用随机生成随机字符串,将各个应用的第二应用标识和对应的随机字符串组合,生成各个应用对应的应用加密信息,并返回给各个应用;同时,根据该数据库标识,确定出对应的目标权限配置文件,将第二应用标识和第二应用加密信息,对应存储至目标权限配置文件中。

步骤3:项目A中的应用1需要访问数据库A1、数据库A2和数据库A3,此时应用1中的SDK组件可以鉴权服务端发送访问请求,该访问请求中携带应用1的应用标识1和数据库标识A1、A2、A3。

步骤4:若鉴权服务端确定该访问请求中未携带应用加密信息,则直接阻断访问请求。

步骤5:若鉴权服务端确定该访问请求中携带有应用加密信息1,则鉴权服务端可以将该应用加密信息1发送至访问管理服务端,同时还可以将数据库标识A1、A2、A3、应用标识1也发送至访问管理服务端,访问管理服务端基于该数据库标识A1、A2、A3,确定对应的目标权限配置文件,然后基于该应用标识1和应用加密信息1,以及目标权限配置文件,确定该应用1的第一校验结果,并反馈给鉴权服务端。具体的,访问管理服务端在目标权限配置文件包括的各个第二应用标识中查找应用标识1,并在查找到应用标识1的情况下,获取目标权限配置文件中应用标识1对应的第二应用加密信息,对比应用加密信息1和第二应用加密信息,若相同,则确定访问应用的第一校验结果为校验通过,若不同,则确定访问应用的第一校验结果为校验未通过。

步骤6:若鉴权服务端确定第一校验结果为校验未通过,则直接阻断该访问请求。

步骤7:若鉴权服务端确定第一校验结果为校验通过,则通过应用1获得账号密码,并将账号密码发送至数据库A1、数据库A2和数据库A3。

步骤8:数据库A1、数据库A2和数据库A3,对该账号密码进行校验,校验通过,则与应用1建立连接,应用1可以通过建立的连接,访问数据库A1、数据库A2和数据库A3。

如图4所示,项目A中各个应用直接访问数据库会被阻断。

本说明书实施例提供了一种数据库访问方法,在待访问数据库之前设置一个鉴权服务端,所有数据库访问都必须通过访问应用携带应用加密信息,请求这个鉴权服务端,鉴权服务端将应用加密信息发送给管理服务端,管理服务端可以基于该应用加密信息和本地预先存储的权限配置文件,对该访问应用进行校验,并向鉴权服务端反馈校验结果,鉴权服务端在确定校验通过的情况下,再将访问应用的身份校验信息,传递至待访问数据库,使得待访问数据库对身份校验信息进一步校验,校验通过后,待访问数据库与访问应用建立连接,以使访问应用可以成功访问待访问数据库。如此,访问应用需要预先在管理服务端配置访问权限,结合鉴权服务端、管理服务端和预先配置获得的应用加密信息来对数据库的访问权限进行鉴权,其他应用直接访问待访问数据库会直接拦截,即使待访问数据库的账号密码泄露,没有预先在管理服务端配置的应用加密信息,也无法成功访问待访问数据库,避免了数据丢失、数据泄露等风险,提高了数据库的安全性。

与上述方法实施例相对应,本说明书还提供了数据库访问装置实施例,图5示出了本说明书一个实施例提供的一种数据库访问装置的结构示意图。如图5所示,该装置包括:

第一接收模块502,被配置为接收访问应用针对待访问数据库发起的访问请求;

第二接收模块504,被配置为在访问请求中携带有第一应用加密信息的情况下,将第一应用加密信息发送给管理服务端,并接收管理服务端返回的第一校验结果,其中,第一校验结果为管理服务端基于第一应用加密信息和本地预先存储的权限配置文件确定;

传递模块506,被配置为在第一校验结果为校验通过的情况下,接收访问应用发送的身份校验信息,并将身份校验信息传递给待访问数据库,其中,身份校验信息用于指示待访问数据库与访问应用建立第一连接。

可选地,传递模块506,进一步被配置为:

在第一校验结果为校验通过的情况下,向访问应用返回校验通过消息,并接收访问应用传递的身份校验信息;

将身份校验信息传递至待访问数据库。

可选地,该装置还包括生成模块,被配置为:

在第一校验结果为校验未通过的情况下,生成限制访问指令,并将限制访问指令发送至待访问数据库,其中,限制访问指令用于指示待访问数据库与访问应用建立第二连接,第二连接用于访问应用以只读模式访问待访问数据库的开放数据块。

本说明书实施例提供了一种数据库访问装置,在待访问数据库之前设置一个鉴权服务端,所有数据库访问都必须通过访问应用携带应用加密信息,请求这个鉴权服务端,鉴权服务端将应用加密信息发送给管理服务端,管理服务端可以基于该应用加密信息和本地预先存储的权限配置文件,对该访问应用进行校验,并向鉴权服务端反馈校验结果,鉴权服务端在确定校验通过的情况下,再将访问应用的身份校验信息,传递至待访问数据库,使得待访问数据库对身份校验信息进一步校验,校验通过后,待访问数据库与访问应用建立连接,以使访问应用可以成功访问待访问数据库。如此,访问应用需要预先在管理服务端配置访问权限,结合鉴权服务端、管理服务端和预先配置获得的应用加密信息来对数据库的访问权限进行鉴权,其他应用直接访问待访问数据库会直接拦截,即使待访问数据库的账号密码泄露,没有预先在管理服务端配置的应用加密信息,也无法成功访问待访问数据库,避免了数据丢失、数据泄露等风险,提高了数据库的安全性。

上述为本实施例的一种数据库访问装置的示意性方案。需要说明的是,该数据库访问装置的技术方案与上述的数据库访问方法的技术方案属于同一构思,数据库访问装置的技术方案未详细描述的细节内容,均可以参见上述数据库访问方法的技术方案的描述。

图6示出了根据本说明书一个实施例提供的一种计算设备的结构框图。该计算设备600的部件包括但不限于存储器610和处理器620。处理器620与存储器610通过总线630相第一连接,数据库650用于保存数据。

计算设备600还包括接入设备640,接入设备640使得计算设备600能够经由一个或多个网络660通信。这些网络的示例包括公用交换电话网(PSTN,Public SwitchedTelephone Network)、局域网(LAN,LocalAreaNetwork)、广域网(WAN,Wide AreaNetwork)、个域网(PAN,PersonalAreaNetwork)或诸如因特网的通信网络的组合。接入设备640可以包括有线或无线的任何类型的网络接口(例如,网络接口卡(NIC,Network InterfaceController))中的一个或多个,诸如IEEE802.11无线局域网(WLAN,WirelessLocalAreaNetworks)无线接口、全球微波互联接入(Wi-MAX,Worldwide Interoperabilityfor MicrowaveAccess)接口、以太网接口、通用串行总线(USB,Universal Serial Bus)接口、蜂窝网络接口、蓝牙接口、近场通信(NFC,Near Field Communication)接口,等等。

在本说明书的一个实施例中,计算设备600的上述部件以及图6中未示出的其他部件也可以彼此相第一连接,例如通过总线。应当理解,图6所示的计算设备结构框图仅仅是出于示例的目的,而不是对本说明书范围的限制。本领域技术人员可以根据需要,增添或替换其他部件。

计算设备600可以是任何类型的静止或移动计算设备,包括移动计算机或移动计算设备(例如,平板计算机、个人数字助理、膝上型计算机、笔记本计算机、上网本等)、移动电话(例如,智能手机)、可佩戴的计算设备(例如,智能手表、智能眼镜等)或其他类型的移动设备,或者诸如台式计算机或PC的静止计算设备。计算设备600还可以是移动式或静止式的服务端。

其中,处理器620用于执行如下计算机可执行指令,以实现下述方法:

接收访问应用针对待访问数据库发起的访问请求;

在访问请求中携带有第一应用加密信息的情况下,将第一应用加密信息发送给管理服务端,并接收管理服务端返回的第一校验结果,其中,第一校验结果为管理服务端基于第一应用加密信息和本地预先存储的权限配置文件确定;

在第一校验结果为校验通过的情况下,接收访问应用发送的身份校验信息,并将身份校验信息传递给待访问数据库,其中,身份校验信息用于指示待访问数据库与访问应用建立第一连接。

上述为本实施例的一种计算设备的示意性方案。需要说明的是,该计算设备的技术方案与上述的数据库访问方法的技术方案属于同一构思,计算设备的技术方案未详细描述的细节内容,均可以参见上述数据库访问方法的技术方案的描述。

本说明书一实施例还提供一种计算机可读存储介质,其存储有计算机指令,该指令被处理器执行时以用于实现上述的数据库访问方法的步骤。

上述为本实施例的一种计算机可读存储介质的示意性方案。需要说明的是,该存储介质的技术方案与上述的数据库访问方法的技术方案属于同一构思,存储介质的技术方案未详细描述的细节内容,均可以参见上述数据库访问方法的技术方案的描述。

上述对本说明书特定实施例进行了描述。其它实施例在所附权利要求书的范围内。在一些情况下,在权利要求书中记载的动作或步骤可以按照不同于实施例中的顺序来执行并且仍然可以实现期望的结果。另外,在附图中描绘的过程不一定要求示出的特定顺序或者连续顺序才能实现期望的结果。在某些实施方式中,多任务处理和并行处理也是可以的或者可能是有利的。

计算机指令包括计算机程序代码,计算机程序代码可以为源代码形式、对象代码形式、可执行文件或某些中间形式等。计算机可读介质可以包括:能够携带计算机程序代码的任何实体或装置、记录介质、U盘、移动硬盘、磁碟、光盘、计算机存储器、只读存储器(ROM,Read-Only Memory)、随机存取存储器(RAM,Random Access Memory)、电载波信号、电信信号以及软件分发介质等。

需要说明的是,对于前述的各方法实施例,为了简便描述,故将其都表述为一系列的动作组合,但是本领域技术人员应该知悉,本说明书实施例并不受所描述的动作顺序的限制,因为依据本说明书实施例,某些步骤可以采用其它顺序或者同时进行。其次,本领域技术人员也应该知悉,说明书中所描述的实施例均属于优选实施例,所涉及的动作和模块并不一定都是本说明书实施例所必须的。

在上述实施例中,对各个实施例的描述都各有侧重,某个实施例中没有详述的部分,可以参见其它实施例的相关描述。

以上公开的本说明书优选实施例只是用于帮助阐述本说明书。可选实施例并没有详尽叙述所有的细节,也不限制该发明仅为所述的具体实施方式。显然,根据本说明书实施例的内容,可作很多的修改和变化。本说明书选取并具体描述这些实施例,是为了更好地解释本说明书实施例的原理和实际应用,从而使所属技术领域技术人员能很好地理解和利用本说明书。本说明书仅受权利要求书及其全部范围和等效物的限制。