一种网络入侵检测方法、系统、设备和可读存储介质

文献发布时间:2023-06-19 11:49:09

技术领域

本发明属于信息安全技术领域,具体属于一种网络入侵检测方法、系统、设备和可读存储介质。

背景技术

如今,智能终端和网络已经成为现代生活的重要组成部分,所以的娱乐、经济和通信方面都离不开计算机网络。为了保证计算机系统的安全性,需要各类的安全工具和方法来阻止各类网络攻击(如防火墙、加密等)。但是,尽管使用了不同的安全防范工具,许多企业和组织依然成为网络攻击的受害者。因此,有必要引入网络入侵检测方法来保护系统免受各种攻击。

网络入侵检测方法的诞生是为了克服现有工具(如防火墙、抗病毒、加密等)无法防范各种网络攻击的弱点。它的目标是监视网络系统的活动或行为,在发生攻击时识别并生成警报。入侵检测有两种检测方法:误用检测和异常检测。误用检测依赖于已知攻击(如抗病毒)的特征码列表,而异常检测依赖于为正常和攻击行为创建模型。

网络入侵检测方法是用来克服现有安全工具缺点的。近年来,基于网络入侵检测方法的研究者,利用统计分析、数据挖掘、机器学习、神经网络、支持向量机等方法分析检测。但是,现有技术的检测方法均存在分析过程复杂,检测时间长的问题。

发明内容

为了解决现有技术中存在的问题,本发明提供一种网络入侵检测方法、系统、设备和可读存储介质,较之于传统的网络入侵检测方法,简化了分析参数,降低了检测难度。

为实现上述目的,本发明提供如下技术方案:

一种网络入侵检测方法,包括以下步骤,

步骤1,选取网络入侵检测数据集;

步骤2,根据访问的网络流量选取攻击特征行为;

步骤3,根据步骤2选取的代表性特征行为属性,依据访问网络流量的二维端口矩阵组合分类构造数据分类器,通过数据分类器得出二维端口矩阵组合分类的网络流量频数分布;

步骤4,依据网络流量频数分布建立Logit模型,通过Logit模型对网络流量进行攻击识别;

步骤5,输出识别结果Y,并将攻击识别结果Y与概率切割值pi进行比较,当Y大于概率切割值pi时,输出Y=1,判定网络流量属于网络攻击,反之,输出Y=0,判断网络流量属于正常行为。

优选的,步骤1中,所述数据集为CIC-IDS2017数据集。

优选的,步骤2中,所述攻击特征行为的攻击类型包括PortScan、DDos、FTP-Patator、Dos Hulk、Dos GoldenEye、Dos Slowhttp、Dos Slowloris、Heartbleed、SSH-Patator、Web Attack-Brute Force、Web Attack-SQL Injection、Web Attack-XSS、Infiltration、Bot。

优选的,步骤3中,所述二维端口矩阵组合分类包括w_w、r_w、d_w、w_r、r_r、d_r、w_d、r_d和d_d;

其中w为公认端口;r为注册端口;d为动态端口。

优选的,步骤4中,所述Logit模型公式为:

式中,(α

进一步的,步骤5中,因变量Y的公式为:

其中,p

一种网络入侵检测系统,包括网络入侵检测数据集模块、选取模块、数据分类器模块、Logit模型模块和输出比较模块;

所述网络入侵检测数据集模块用于提供网络入侵检测数据集;

所述选取模块用于选取网络流量的攻击特征行为;

所述数据分类器模块用于根据网络流量的二维端口矩阵组合分类和网络流量的攻击特征行为确定网络流量频数分布;

所述Logit模型模块用于依据网络流量频数分布对网络流量进行攻击识别;

所述输出比较模块用于将攻击识别结果Y与概率切割值pi进行比较,当Y大于概率切割值pi时,输出Y=1,判定网络流量属于网络攻击,反之,输出Y=0,判断网络流量属于正常行为。

一种计算机设备,包括存储器、处理器以及存储在所述存储器中并可在所述处理器上运行的计算机程序,所述处理器执行所述计算机程序时实现如上述任意一项所述的一种网络入侵检测方法的步骤。

一种计算机可读存储介质,所述计算机可读存储介质存储有计算机程序,所述计算机程序被处理器执行时实现如上述任意一项所述的一种网络入侵检测方法的步骤。

与现有技术相比,本发明具有以下有益的技术效果:

本发明提供一种网络入侵检测方法,通过采用二维矩阵组合分类和转化为概率方法,寻找出一个或若干个子样本,使其具备与总样本相似的特征分布,使用二维矩阵组合端口分类来代替多元分类问题,简化了检测方法。传统的检测方法在使用Logit模型时,不管数据特征是有序的还是无序的,都属于多元回归分类问题,针对多维聚类问题的处理本身就很复杂,计算量较大;而本发明通过将网络流量攻击问题转换为概率问题,利用选取切割值来比对概率值,从而得出网络攻击或正常行为的结论。较之于传统的网络入侵检测方法,简化了分析参数,降低了检测难度。

附图说明

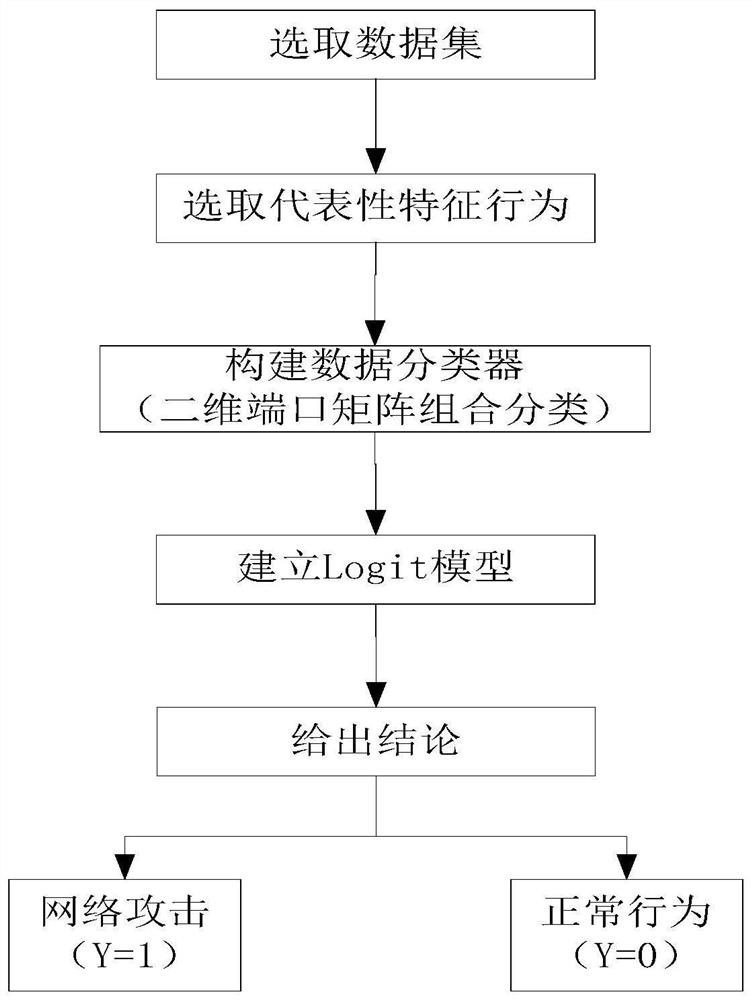

图1为本发明实施例一种网络入侵检测方法的流程图。

图2为本发明实施例中DDos攻击数据的整体特征分布图。

图3a为本发明实施例中DDos攻击数据的w_w组子样本的特征分布。

图3b为本发明实施例中DDos攻击数据的r_w组子样本的特征分布。

图3c为本发明实施例中DDos攻击数据的d_w组子样本的特征分布。

图3d为本发明实施例中DDos攻击数据的w_r组子样本的特征分布。

图3e为本发明实施例中DDos攻击数据的r_r组子样本的特征分布。

图3f为本发明实施例中DDos攻击数据的d_r组子样本的特征分布。

图3g为本发明实施例中DDos攻击数据的w_d组子样本的特征分布。

图3h为本发明实施例中DDos攻击数据的r_d组子样本的特征分布。

图3i为本发明实施例中DDos攻击数据的d_d组子样本的特征分布。

具体实施方式

下面结合具体的实施例对本发明做进一步的详细说明,所述是对本发明的解释而不是限定。

本发明提供一种网络入侵检测方法,包括以下步骤,

步骤1,选取网络入侵检测数据集;

步骤2,根据访问的网络流量选取攻击特征行为;

步骤3,根据步骤2选取的代表性特征行为属性,依据访问网络流量的二维端口矩阵组合分类构造数据分类器,通过数据分类器得出二维端口矩阵组合分类的网络流量频数分布;

步骤4,依据网络流量频数分布建立Logit模型,通过Logit模型对网络流量进行攻击识别;

步骤5,输出识别结果Y,并将攻击识别结果Y与概率切割值pi进行比较,当Y大于概率切割值pi是,输出Y=1,判定网络流量属于网络攻击,反之,输出Y=0,判断网络流量属于正常行为。

本发明提供一种网络入侵检测系统,包括网络入侵检测数据集模块、选取模块、数据分类器模块、Logit模型模块和输出比较模块。

网络入侵检测数据集模块用于提供网络入侵检测数据集;

选取模块用于选取网络流量的攻击特征行为;

数据分类器模块用于根据网络流量的二维端口矩阵组合分类和网络流量的攻击特征行为确定网络流量频数分布;

Logit模型模块用于依据网络流量频数分布对网络流量进行攻击识别;

输出比较模块用于将攻击识别结果Y与概率切割值pi进行比较,当Y大于概率切割值pi是,输出Y=1,判定网络流量属于网络攻击,反之,输出Y=0,判断网络流量属于正常行为。

传统的检测方法在使用Logit模型时,不管数据特征是有序的还是无序的,都属于多元回归分类问题,针对多维聚类问题的处理本身就很复杂,计算量较大;而本发明采用二维矩阵组合分类和转化为概率方法,通过Logit模型,把网络流量攻击问题转换为概率问题,寻找出一个或若干个子样本,使其具备与总样本相似的特征分布,使用二维矩阵组合端口分类来代替多元分类问题,利用选取切割值来比对概率值,从而得出网络攻击或正常行为的结论,简化了检测方法。

实施例

本发明一种网络入侵检测方法。包括以下过程,首先,选取数据集,把它作为分析对象;其次,选取代表性特征,根据不同的网络流量行为选取代表性特征行为属性;第三,构造数据分类器,基于选取的代表性特征行为属性,采用二维端口矩阵组合分类方法来构造出数据分类器,并使用它来筛选训练数据;第四,建立Logit模型,通过该模型来对网络流量进行攻击识别;最后,给出结论,根据Y的输出值来给出网络攻击预测结论,当Y=1时,判定该网络流量属于网络攻击,当Y=0时,判断该网络流量属于正常行为。

本实施例中针对网络入侵,以CIC-IDS-2017数据集作为分析对象,首先根据不同的网络流量行为选取代表性特征行为属性,其次使用二维端口矩阵组合分类来构造出一种数据分类器,并使用该分类器来筛选训练数据,然后通过Logit模型来对网络流量进行攻击识别,最后给出网络攻击或正常行为的结论的一种方法。

本发明以CIC-IDS-2017数据集作为分析对象。CIC-IDS-2017数据集是加拿大新不伦瑞克大学信息安全卓越中心2017年发布的入侵检测数据集,具有更多的攻击流量,它包含良性和最常见的14种攻击类型:PortScan,DDos,FTP-Patator,Dos Hulk,DosGoldenEye,Dos Slowhttp,Dos Slowloris,Heartbleed,SSH-Patator,Web Attack-BruteForce,Web Attack-SQL Injection,Web Attack-XSS,Infiltration,Bot。

根据不同的网络流量行为选取代表性特征行为属性时,CIC-IDS2017数据集保护了84个特征,然而并不是所有的特征都是有用的,它包含了许多冗余信息,针对不同的网络流量行为选取代表性特征行为属性即可,各类代表性特征行为如表1所示。

表1选取代表性特征行为

攻击特征行为的攻击类型包括Dos GoldenEye、Heartbleed、DoS Hulk、DosSlowhttp、DoSslowloris、SSII-Patator、FTP-Patator、Web Attack、Infiltration、Bot、PortScan和DDos。

使用二维端口矩阵组合分类来构造出数据分类器,并使用该分类器来筛选训练数据。基于二维端口矩阵组合分类的方法是通过已知的公认端口号来进行识别分组及形成数据分类器,根据网络协议设计和端口号的划分方法,端口号范围为0-65535,其中:

公认端口(标记为w):0-1023,

注册端口(标记为r):1024-49151,

动态端口(标记为d):49152-65535。

表2二维端口矩阵组合分类

其中,w_w表示为:信息的发出端口为w,信息的接受端口为r,即端口w与端口w之间通信,其它参数同理。

表3端口分类器

其中,BR表示原原数据Label列下BENIGN;DR:原原数据Label列下为ATTACK类型;BP:预测数据Label列下BENIGN;DP:预测数据Label列下为ATTACK类型。

构建好基于二维端口矩阵组合分类的数据分类器后,接着创建Logit模型。通过Logit模型,把网络流量攻击问题转换为概率问题,利用选取切割值来比对概率值,从而得出网络攻击或正常行为的结论。对于事通A,因变量Y的输出值为1(A发生)或者0(A未发生),解释变量X=(X

其中,(α

通过转换公式(1),可以得到

其中,

使用Logit转换,可以得到Logit模型,如(3)所示。

因此,Y可以如下表示:

其中,p

对于切割值p

在创建好Logit模型后,通过公式(4),给出网络攻击或正常行为的结论。

本发明以CIC-IDS2017数据集中的DDos攻击数据为例。

首先,DDos攻击数据整体特征分布分析。

针对DDos攻击数据,选取Bwd Packet Length Std;Average Packet Size;FlowDuration;Flow IAT Std这4个特征行为作为解释变量,以Label列数据作为因变量,对这5列数据进行回归分析,得出回归系数:α

其次,采用二维端口矩阵组合分类方法,把DDos攻击数据划分为9组子样本(w_w、r_w、d_w、w_r、r_r、d_r、w_d、r_d、d_d),针对每个子样本进行特征分布分析。

针对w_d子样本,选取与DDos总体样本相同的回归参数α

最后,通过对比图2和图3a至图3i的分布特征,可以得出:子样本d_w,r_w的特征分布与DDos总样本特征分布相似,则子样本d_w,r_w可以近似代表总样本的特征分布。这样的效果是,使用二维矩阵组合端口分类方法,简化了检测方法,减少了检测参数。

本发明一种网络入侵检测方法中利用Logit模型来判断网络攻击时,首先对总样本进行特征分布分析;其次对二维端口矩阵组合分类中的九个子样本(w_w、r_w、d_w、w_r、r_r、d_r、w_d、r_d和d_d)进行单个子样本特征分布分析,寻找是否存在与总样本特征分布相似的子样本。如果存在,则该子样本可以近似代表总样本的特征分布,分析步骤结束;如果不存在,则对两个子样本组合进行特征分布分析,以此类推。

本发明一种网络入侵检测方法中构建了基于二维端口矩阵组合分类的数据分类器,基于二维端口矩阵组合分类技术,较之于传统的网络入侵检测方法,简化了分析参数,降低了检测难度。

本发明的一种网络入侵检测方法可采用完全硬通实施例、完全软通实施例或结合软通和硬通方面的实施例的形式。而且,本发明可采用在一个或多个其中包含有计算机可用程序代码的计算机可用存储介质(包括但不限于磁盘存储器、CD-ROM、光学存储器等)上实施的计算机程序产品的形式。本发明的一种网络入侵检测方法如果以软通功能单元的形式实现并作为独立的产品销售或使用时,可以存储在一个计算机可读取存储介质中。

在示例性实施例中,还提供了一种计算机可读存储介质,本发明实现上述实施例方法中的全部或部分流程,也可以通过计算机程序来指令相关的硬通来完成,所述的计算机程序可存储于该计算机可读存储介质中,该计算机程序在被处理器执行时,可实现上述各个方法实施例的步骤。其中,所述计算机程序包括计算机程序代码,所述计算机程序代码可以为源代码形式、对象代码形式、可执行文通或某些中间形式等。计算机可读存储介质包括永久性和非永久性、可移动和非可移动媒体可以由任何方法或技术来实现信息存储。信息可以是计算机可读指令、数据结构、程序的模块或其他数据。需要说明的是,所述计算机可读介质包含的内容可以根据司法管辖区内立法和专利实践的要求进行适当的增减,例如在某些司法管辖区,根据立法和专利实践,计算机可读介质不包括电载波信号和电信信号。其中,所述计算机存储介质可以是计算机能够存取的任何可用介质或数据存储设备,包括但不限于磁性存储器(例如软盘、硬盘、磁带、磁光盘等)、光学存储器例如CD、DVD、BD、HVD等)、以及半导体存储器(例如ROM、EPROM、EEPROM、非易失性存储器、固态硬盘)等。

在示例性实施例中,还提供计算机设备,包括存储器、处理器以及存储在所述存储器中并可在所述处理器上运行的计算机程序,所述处理器执行所述计算机程序时实现所述的一种网络入侵检测方法的步骤。处理器可能是中央处理单元,还可以是其他通用处理器、数字信号处理器、专用集成电路、现成可编程门阵列或者其他可编程逻辑器通、分立门或者晶体管逻辑器通、分立硬通组通等。

最后应说明的是:以上所述实施例,仅为本发明的具体实施方式,用以说明本发明的技术方案,而非对其限制,本发明的保护范围并不局限于此,尽管参照前述实施例对本发明进行了详细的说明,本领域的普通技术人员应当理解:任何熟悉本技术领域的技术人员在本发明揭露的技术范围内,其依然可以对前述实施例所记载的技术方案进行修改或可轻易想到变化,或者对其中部分技术特征进行等同替换;而这些修改、变化或者替换,并不使相应技术方案的本质脱离本发明实施例技术方案的精神和范围,都应涵盖在本发明的保护范围之内。因此,本发明的保护范围应所述以权利要求的保护范围为准。

- 一种网络入侵检测方法、系统、设备和可读存储介质

- 网络入侵检测方法、系统、设备及计算机可读存储介质