一种端到端的密码中台零信任安全网关系统

文献发布时间:2023-06-19 19:33:46

技术领域

本发明涉及计算机网络技术领域,尤其涉及到一种端到端的密码中台零信任安全网关系统。

背景技术

如今的英特网由位于网络中的各个节点形成,网络中各个节点之间之间允许互相通信。节点之间的互联互通一方面使得整个网络的效率很高,另一方面却使得整个网络变得更加脆弱,在任何一个节点处都可以对其他节点发起攻击。为了保障网络安全,密码成为了最常用的手段,只有拥有密码的User才能对指定的节点发起访问。对于网络中的大型系统,密码的分配与管理是非常复杂的一项任务,现在主流的方式是建立统一的密码中台,由密码中台进行统一的密码管理、认证等基础性密码服务。由于密码中台的重要性,其往往具有更高的被攻击的可能性。

在现有技术中,申请号为202010927253的中国发明申请专利提出了一种端到端零信任安全网关系统,其将登录请求和业务请求相关联,在一定程度也提高了网关访问的安全性,但其未并未就密码中台和核心网关提供单独的授权记录,其网关和业务请求是耦合在一起的,相对于本发明而言,其安全性和实时性都不足。

如果密码中台受到攻击致使密码泄露,由密码中台服务的各个系统都将遭受严重的后果。因此,密码中台的重要性相比于网络上的其他系统更加重要。传统的安全网关仅仅是访问密码中台的一道门,任何进入这道门的User都可以访问密码中台网络中的任何一个角落。也就是说传统的网关是以网络为单位进行安全管理的。尽管可以对位于密码中台网络中的各个子系统配置密码和不同的安全级别来保证系统的安全运行,这是这种方式却不是逻辑上的隔离,也就是说攻击者依然可以通过获取密码的方式来达到攻击整个网络的目的。同时,企业或机构的密码中台一般都运行在云上,云上应用导致网络的边际进一步模糊,原有的基于处于不同网络的安全划分方式已经不能适用于云上密码中台的安全管理。也就是说任何一个通过云访问的User都不能通过其所处的网络环境来判断其是否是可能的攻击者。

发明内容

为了解决现有密码中台网络面临的网络安全问题,本发明提出了一种端到端的密码中台零信任安全网关系统,以实现对密码中台更高程度的安全保护。

本申请提出了一种端到端的密码中台零信任安全网关系统,其特征在于:所述系统由客户端,核心网关和密码中台组成;

所述客户端包括手机原生应用,计算机原生应用,Web应用或专用终端,所述手机原生应用,计算机原生应用以及Web应用包括图形用户界面,专用终端包括指令操作界面,所述图形用户界面和指令操作界面都可以发送操作并控制密码中台的指令;

所述核心网关由捕获子系统、解析子系统、转发子系统、访问过滤子系统、验证码生成子系统以及第一服务授权记录表组成;

所述密码中台由一个或多个密码服务子系统和第二服务授权记录表组成,每个子系统对应不同的域名的IP地址;

客户端发出访问第一密码服务子系统的第一数据包,由所述捕获子系统捕捉第一数据包;

由所述解析子系统解析所述第一数据包,获取第一数据包中的目的地域名;

解析子系统将目的地域名通过DNS解析得到目的地IP地址;

客户端发出访问第一密码服务子系统的第二数据包,由所述捕获子系统捕获第二数据包;

由所述解析子系统解析所述第二数据包,获取第二数据包中的HostID和UserToken;

在核心网关中的第一服务授权记录表,其记录有最近时间段T内的服务授权信息;

根据所述IP地址,HostID和UserToken查询所述第一服务授权记录表,获取第一服务授权码;

若获取第一服务授权码成功,则继续执行如下步骤:

S1:由所述转发子系统将HostID,UserToken和所述第一服务授权码发送至第一密码服务子系统,密码中台中存储的第二服务授权记录表,其记录有最近时间段T内的服务授权信息;

S2:密码中台根据接收到的HostID,UserToken查询第二服务授权记录表,得到第二服务授权码,将所述第一服务授权码和第二服务授权码进行比对;

S3:若比对成功,则建立连接,并在第二服务授权记录表中更新授权时刻为比对成功的时刻,并将更新过后的授权时刻发送至核心网关,在第一服务授权记录表中更新授权时刻;

S4:若比对失败,则拒绝连接,删除第二服务授权记录表中HostID,UserToken对应的授权信息,将失败信息返回核心网关,删除第一服务授权记录表中HostID,UserToken对应的授权信息;

若获取第一服务授权码失败,则继续执行以下步骤:

S5:转发子系统将所述IP地址,HostID和UserToken发送到访问过滤子系统,所述访问过滤子系统中配置有访问限制过滤规则,所述访问限制过滤规则具体包括:所述IP地址是否属于允许访问的IP地址,所述IP地址是否允许所述HostID访问、所述IP地址是否允许所述UserToken访问,所述IP地址是否合法,所述HostID是否属于可访问的Host分组,所述UserToken是否属于可访问的User分组等;

S6:若所述IP地址,HostID和UserToken满足过滤规则,则执行如下步骤:

S6.1:所述验证码生成子系统生成访问验证码;

S6.2:所述转发子系统将所述HostID,UserID和验证码发送至第一密码服务子系统,第一密码服务子系统对所述验证码进行哈希计算,得到哈希值;

S6.3:根据所述哈希值进行哈希验证,具体执行如下步骤:

S6.3.1:若哈希验证通过,则建立连接并生成授权码,将HostID,UserToken和所述授权码添加到所述第二服务授权表中,将哈希验证的通过时刻作为服务授权时刻并添加进第二服务授权表中,将验证通过的信息发送至核心网关,在第一服务授权表中添加所述HostID,UserToken和所述授权码,并将哈希验证的通过时刻作为服务授权时刻添加进第一服务授权表中;

S6.3.2:若哈希验证不通过,则拒绝连接;

S7:若所述IP地址,HostID和UserToken不满足过滤规则,则拒绝连接;

本申请还提供了一种计算机设备,包括一个或多个存储器,处理器,网卡,所述计算机设备通过网卡进行设备间的通信,所述存储器用以存储所述安全网关系统中各个步骤的指令,所述处理器用于执行上述指令。

附图说明

为了更清楚地说明本申请实施例中的技术方案,下面对实施例中所要使用的附图进行说明,下面的附图仅仅是本申请中的一部分实施例,对比本领域的常规技术人员来说,通过以下附图可以容易获得除以下实施例意外的其他实时例;

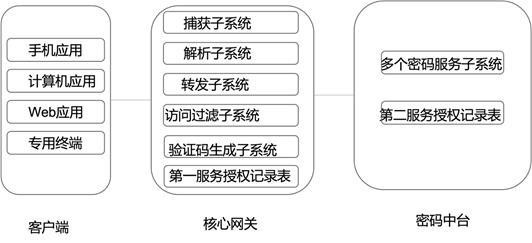

图1是本发明提供的一种系统结构示意图。

具体实施方式

下面结合本实施例中的附图,对本发明进行进一步解释说明,需要说明的是,在此提供的实施例仅是本发明的一部分实施例。基于发明内容,本领域的普通技术人员可以轻易从发明内容中获得其他可以实施本发明的方法或产品,其他任何根据本发明内容提出的实施例都属于本申请保护的范围。

如今,云计算已经成为了为企业提供计算服务的主流方式,企业的大多数服务平台都是基于云服务完成的。相对于传统数据中心或者服务机房,云计算的成本和服务的灵活性具有不可比拟优势。但是同时,由于云服务对所有人可见,其安全管理策略和和以前更是截然不同。对于运行在云中的密码中台来讲,由于密码中台的特殊性,它比其他运行在云中的系统对安全性有着更为苛刻的要求。云上应用导致网络的边际进一步模糊,所有人都有访问云的可能,因此,任何需要通过云访问密码中台的人都被视为不可信的,通过设计新的安全访问网关系统,对用户和设备实现了零信任的安全访问,大大提高了云计算密码中台的安全性和灵活性。

参见图1,图1描述的是一种端到端的密码中台零信任安全网关系统,图1所示的系统由客户端,核心网关和密码中台组成;

所述客户端包括手机原生应用,计算机原生应用,Web应用或专用终端,所述手机原生应用,计算机原生应用以及Web应用包括图形用户界面,专用终端包括指令操作界面,所述图形用户界面和指令操作界面都可以发送操作并控制密码中台的指令;

所述核心网关由捕获子系统、解析子系统、转发子系统、访问过滤子系统、验证码生成子系统以及第一服务授权记录表组成;

所述密码中台由一个或多个密码服务子系统和第二服务授权记录表组成,每个子系统对应不同的域名的IP地址;

User的手机客户端应用发出访问第一密码服务子系统的第一数据包P,由所述捕获子系统捕捉第一数据包P1;

由所述解析子系统解析所述第一数据包,获取第一数据包中的目的地域名,如https://www.jxpasswordcenter.com/certificate;

解析子系统将目的地域名通过DNS解析得到目的地IP地址为192.168.251.107;

客户端发出访问第一密码服务子系统的第二数据包,由所述捕获子系统捕获第二数据包P2;

由所述解析子系统解析所述第二数据包,获取第二数据包中的HostID为FX01100101001010101001和UserToken为lspvmsj&^%fnk)_fnk&^;

在核心网关中的第一服务授权记录表,其记录有最近时间段T内的服务授权信息;

根据所述IP地址,HostID和UserToken查询所述第一服务授权记录表,获取第一服务授权码daji^6fdnakjn;

若获取成功,则继续执行如下步骤:

S1:由所述转发子系统将HostID,UserToken和所述第一服务授权码发送至第一密码服务子系统,密码中台中存储的第二服务授权记录表,其记录有最近时间段T内的服务授权信息;

S2:密码中台根据接收到的HostID,UserToken查询第二服务授权记录表,得到第二服务授权码daji^6fdnakjn,将所述第一服务授权码和第二服务授权码进行比对;

S3:若比对成功,则建立连接,并在第二服务授权记录表中更新授权时刻为比对成功的时刻,并将更新过后的授权时刻发送至核心网关,在第一服务授权记录表中更新授权时刻;

S4:若比对失败,则拒绝连接,删除第二服务授权记录表中HostID,UserToken对应的授权信息,将失败信息返回核心网关,删除第一服务授权记录表中HostID,UserToken对应的授权信息;

若获取失败,则继续执行以下步骤:

S5:转发子系统将所述IP地址,HostID和UserToken发送到访问过滤子系统,所述访问过滤子系统中配置有访问限制规则,所述访问限制规则具体包括:所述IP地址是否属于允许访问的IP地址,所述IP地址是否允许所述HostID访问、所述IP地址是否允许所述UserToken访问,所述IP地址是否合法,所述HostID是否属于可访问的Host分组,所述UserToken是否属于可访问的User分组等;

S6:若所述IP地址,HostID和UserToken满足过滤规则,则执行如下步骤:

S6.1:所述验证码生成子系统生成访问验证码;

S6.2:所述转发子系统将所述HostID,UserID和验证码发送至第一密码服务子系统,第一密码服务子系统对所述验证码进行哈希计算,得到哈希值;

S6.3:根据所述哈希值进行哈希验证,具体执行如下步骤:

S6.3.1:若哈希验证通过,则建立连接并生成授权码,将HostID,UserToken和所述授权码添加到所述第二服务授权表中,将哈希验证的通过时刻作为服务授权时刻并添加进第二服务授权表中,将验证通过的信息发送至核心网关,在第一服务授权表中添加所述HostID,UserToken和所述授权码,并将哈希验证的通过时刻作为服务授权时刻添加进第一服务授权表中;

S6.3.2:若哈希验证不通过,则拒绝连接;

S7:若所述IP地址,HostID和UserToken不满足过滤规则,则拒绝连接。