进程安全检测防护方法、装置、电子设备及介质

文献发布时间:2024-04-18 19:44:28

背景技术

感染型病毒由于其自身的特性,需要附加到宿主(例如进程等)上进行运行,一但一个病毒文件执行,其很有可能将系统中的大多数文件都加入病毒代码,进而传播给其他的电子设备。在目前的技术方案中,当检测到病毒文件或进程时,常采用全盘扫描或者感染源定位的方式进行病毒清除。然而,一检测到病毒文件或进程即进行全盘扫描,则会占用过多算力,影响系统的运行,并且,根据单一病毒文件或进程进行感染源定位,定位结果的准确度较低。

发明内容

有鉴于此,本申请提供一种进程安全检测防护方法、装置、电子设备及介质,以节省因病毒检测所占用的算力,并保证对感染源的定位结果的准确性。

在本申请的一个方面,提供了一种进程安全检测防护方法,应用于目标安全系统,所述目标安全系统与目标设备系统连接,所述目标设备系统包含若干电子设备;

所述方法包括:

通过主动防御模块对每一所述电子设备进行监测,若存在任一进程被感染,将被感染的进程确定为目标进程;

获取所述目标进程对应的感染特征,所述感染特征用于描述目标进程被感染后的风险行为;

根据所述感染特征,生成所述目标进程对应的感染特征向量T=(A1,A2,...,Ai,...,An,B1,B2,...,Bj,...,Bm),i=1,2,...,n;j=1,2,...,m;其中,n为预设的文件类型的数量,Ai为第i种文件类型对应的文件感染特征;m为预设的恶意操作类型的数量;

获取预设的若干感染特征向量样本YT1,YT2,...,YTx,...,YTy;x=1,2,...,y;其中,y为感染特征向量样本的数量,YTx为第x个感染特征向量样本;每一所述感染特征向量样本对应一个预设数量阈值;

将所述感染特征向量T=(A1,A2,...,Ai,...,An,B1,B2,...,Bj,...,Bm)与每一所述感染特征向量样本进行匹配,得到对应的匹配度列表P=(P1,P2,...,Px,...,Py),其中,Px为感染特征向量T与YTx之间的匹配度,Px=cos_sim(T,YTx),cos_sim()为预设的余弦相似度确定函数;

若最大匹配度MAX(P)大于或等于Y1,则确定所述最大匹配度MAX(P)对应的感染特征向量样本与所述目标进程匹配,将最大匹配度MAX(P)对应的感染特征向量样本对应的预设数量阈值确定为目标数量阈值MY;其中,MAX()为预设的最大值确定函数,Y1为预设匹配度阈值;

在监测到目标设备系统中与同一感染特征向量样本匹配的目标进程的数量达到目标数量阈值MY时,对所述目标设备系统的所有电子设备进行全盘扫描,和/或根据匹配同一感染特征向量样本的各目标进程对应的感染特征进行感染源定位。

在本申请的一个方面,提供了一种进程安全检测防护装置,应用于目标安全系统,所述目标安全系统与目标设备系统连接,所述目标设备系统包含若干电子设备;

所述装置被配置为:

通过主动防御模块对每一所述电子设备进行监测,若存在任一进程被感染,将被感染的进程确定为目标进程;

获取所述目标进程对应的感染特征,所述感染特征用于描述目标进程被感染后的风险行为;

根据所述感染特征,生成所述目标进程对应的感染特征向量T=(A1,A2,...,Ai,...,An,B1,B2,...,Bj,...,Bm),i=1,2,...,n;j=1,2,...,m;其中,n为预设的文件类型的数量,Ai为第i种文件类型对应的文件感染特征;m为预设的恶意操作类型的数量;

获取预设的若干感染特征向量样本YT1,YT2,...,YTx,...,YTy;x=1,2,...,y;其中,y为感染特征向量样本的数量,YTx为第x个感染特征向量样本;每一所述感染特征向量样本对应一个预设数量阈值;

将所述感染特征向量T=(A1,A2,...,Ai,...,An,B1,B2,...,Bj,...,Bm)与每一所述感染特征向量样本进行匹配,得到对应的匹配度列表P=(P1,P2,...,Px,...,Py),其中,Px为感染特征向量T与YTx之间的匹配度,Px=cos_sim(T,YTx),cos_sim()为预设的余弦相似度确定函数;

若最大匹配度MAX(P)大于或等于Y1,则确定所述最大匹配度MAX(P)对应的感染特征向量样本与所述目标进程匹配,将最大匹配度MAX(P)对应的感染特征向量样本对应的预设数量阈值确定为目标数量阈值MY;其中,MAX()为预设的最大值确定函数,Y1为预设匹配度阈值;

在监测到目标设备系统中与同一感染特征向量样本匹配的目标进程的数量达到目标数量阈值MY时,对所述目标设备系统的所有电子设备进行全盘扫描,和/或根据匹配同一感染特征向量样本的各目标进程对应的感染特征进行感染源定位。

在本申请的一个方面,提供一种电子设备,包括处理器和存储器;

所述处理器通过调用所述存储器存储的程序或指令,用于执行前述方法的步骤。

在本申请的一个方面,提供一种非瞬时性计算机可读存储介质,所述非瞬时性计算机可读存储介质存储程序或指令,所述程序或指令使计算机执行上述方法的步骤。

本申请提供的进程安全检测防护方法,当监测到目标设备系统中电子设备的任一进程被感染后,将被感染的进程确定为目标进程,并获取对应的感染特征,以生成对应的感染特征向量。接着,将该感染特征向量与预设的若干感染特征向量样本逐一进行匹配,以确定感染特征向量与每一感染特征向量样本之间的匹配度,若最大匹配度大于或等于预设匹配度阈值,则表示该目标进程所感染的是已知类型的感染型病毒,由此,将最大匹配度对应的感染特征向量样本对应的预设数量阈值确定为目标数量阈值,并继续监测目标设备系统,在监测到目标设备系统中与同一感染特征向量样本匹配的目标进程的数量达到目标数量阈值时,则对目标设备系统的所有电子设备进行全盘扫描,和/或根据匹配同一感染特征向量样本的各目标进程对应的感染特征进行感染源定位。

应该理解的,若当前目标进程对应的是已知类型的感染型病毒,则表示该感染型病毒的危害性较低,在保证目标设备系统的安全性的前提下,当被感染的目标进程累积至一定数量即目标数量阈值后,再进行全盘扫描和/或感染源定位,可以节省算力,且由于所有目标进程对应的感染特征足够多,因此可以提高感染源定位结果的准确性。

附图说明

为了更清楚地说明本发明实施例中的技术方案,下面将对实施例描述中所需要使用的附图作简单地介绍,显而易见地,下面描述中的附图仅仅是本发明的一些实施例,对于本领域普通技术人员来讲,在不付出创造性劳动的前提下,还可以根据这些附图获得其他的附图。

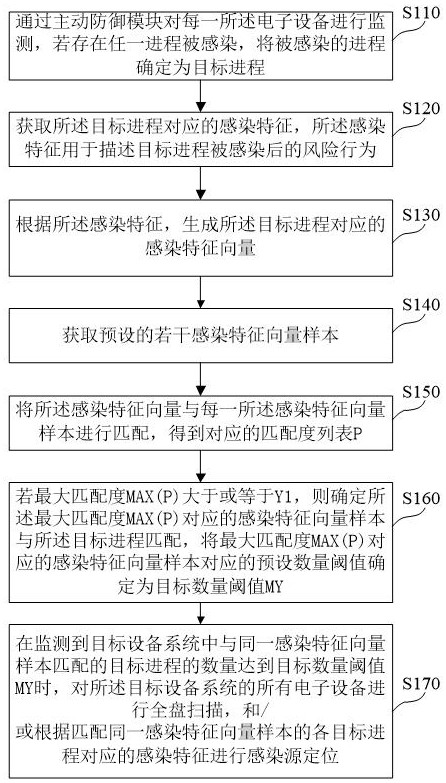

图1示出了根据本申请的一个实施例的一种进程安全检测防护方法的流程示意图;

图2示出了根据本申请的一个实施例的确定每一感染特征向量样本对应的预设数量阈值的流程示意图。

具体实施方式

下面将结合本发明实施例中的附图,对本发明实施例中的技术方案进行清楚、完整地描述,显然,所描述的实施例仅仅是本发明一部分实施例,而不是全部的实施例。基于本发明中的实施例,本领域技术人员在没有作出创造性劳动前提下所获得的所有其他实施例,都属于本发明保护的范围。

请参考图1所示,在本申请的一个实施例中,提供了一种进程安全检测防护方法,该方法可以应用于目标安全系统,该目标安全系统与目标设备系统连接,该目标设备系统即需进行安全检测防护的用户系统,该目标设备系统可以包含若干电子设备,该电子设备可以包括但不限于智能手机、平板电脑、便携式电脑、台式电脑以及服务器中的一种或多种,其中服务器可以是物理服务器或者云服务器。

如图1所示,该方法至少包括以下步骤:

S110,通过主动防御模块对每一所述电子设备进行监测,若存在任一进程被感染,将被感染的进程确定为目标进程。

具体地,本领域技术人员可以预先在目标安全系统中配置主动防御模块以对目标设备系统中的每一电子设备进行监测,当监测到任一进程被感染后,即将被感染的进程确定为目标进程。

S120,获取所述目标进程对应的感染特征,所述感染特征用于描述目标进程被感染后的风险行为。

具体地,当确定目标进程后,则获取该目标进程对应的感染特征,该感染特征可以用于描述目标进程被感染后的风险行为,例如修改了某一文件、文件修改内容、调用了某一接口等等。

S130,根据所述感染特征,生成所述目标进程对应的感染特征向量T=(A1,A2,...,Ai,...,An,B1,B2,...,Bj,...,Bm),i=1,2,...,n;j=1,2,...,m;其中,n为预设的文件类型的数量,Ai为第i种文件类型对应的文件感染特征,Ai=1,则表示目标进程的第i种文件类型的文件被修改;Ai=0,则表示目标进程的第i种文件类型的文件未被修改;m为预设的恶意操作类型的数量,Bj=1,则表示目标进程执行了第i种恶意操作类型的恶意操作,Bj=0,则表示目标进程未执行第i种恶意操作类型的恶意操作。

具体地,根据所获取的目标进程对应的感染特征,确定该目标进程所修改的文件对应的文件类型,本领域技术人员可以预先根据电子设备中的所有文件进行类型划分,以得到n种预设的文件类型。并且,本领域技术人员可以根据在先经验将感染型病毒的所有恶意操作进行类型划分,以得到m种恶意操作类型。由此,根据目标进程对应的感染特征即可对应生成感染特征向量。

S140,获取预设的若干感染特征向量样本YT1,YT2,...,YTx,...,YTy;x=1,2,...,y;其中,y为感染特征向量样本的数量,YTx为第x个感染特征向量样本;每一所述感染特征向量样本对应一个预设数量阈值。

其中,感染特征向量样本可以是本领域技术人员根据预先收集的已知的感染型病毒对应的感染特征向量确定得到。该预设数量阈值可以是用于确定该感染特征向量样本对应的感染源可被定位时,被该感染源所感染的进程的最低数量。

具体地,步骤S140,包括:

获取历史上已知的被感染的进程对应的历史感染特征向量;

对所述历史感染特征向量进行聚类,得到y个历史感染特征向量集合;

确定每一所述历史感染特征向量集合的中心向量,以作为感染特征向量样本。

在该实施例中,根据预先收集的历史上已知的被感染的进程对应的历史感染特征向量进行聚类,以得到y个历史感染特征向量集合,接着确定每一历史感染特征向量集合的中心向量,以作为感染特征向量样本。在一示例中,基于属于同一历史感染特征向量集合的历史感染特征向量,将所有历史感染特征向量中同一位置的元素进行相加并求平均值,以确定该历史感染特征向量集合的中心向量中对应位置的元素的值,进而得到中心向量。应该理解地,通过上述方式确定的感染特征向量样本携带有更多特征,更具有代表性,以保证在实际使用过程中匹配结果的准确性和可信度。

S150,将所述感染特征向量T=(A1,A2,...,Ai,...,An,B1,B2,...,Bj,...,Bm)与每一所述感染特征向量样本进行匹配,得到对应的匹配度列表P=(P1,P2,...,Px,...,Py),其中,Px为感染特征向量T与YTx之间的匹配度,Px=cos_sim(T,YTx),cos_sim()为预设的余弦相似度确定函数。

具体地,将感染特征向量逐一与每一感染特征向量样本进行匹配,计算二者之间的余弦相似度,以作为二者之间的匹配度,从而生成对应的匹配度列表。应该理解的,匹配度越高,则表示该目标进程与该感染特征向量样本对应于同一感染源的可能性越高,反之,则表示该目标进程与该感染特征向量样本对应于同一感染源的可能性越低。

S160,若最大匹配度MAX(P)大于或等于Y1,则确定所述最大匹配度MAX(P)对应的感染特征向量样本与所述目标进程匹配,将最大匹配度MAX(P)对应的感染特征向量样本对应的预设数量阈值确定为目标数量阈值MY;其中,MAX()为预设的最大值确定函数,Y1为预设匹配度阈值。

具体地,若最大匹配度大于或等于预设匹配度阈值,则表示当前目标进程的感染源为已知类型的感染源的可能性较高,因此,将最大匹配度对应的感染特征向量样本对应的预设数量阈值确定为目标数量阈值,并继续监测目标设备系统。需要说明的,该预设匹配度阈值可以为本领域技术人员根据在先经验进行确定,例如40%或者30%等,对此不作特殊限定。

S170,在监测到目标设备系统中与同一感染特征向量样本匹配的目标进程的数量达到目标数量阈值MY时,对所述目标设备系统的所有电子设备进行全盘扫描,和/或根据匹配同一感染特征向量样本的各目标进程对应的感染特征进行感染源定位。

具体地,当监测到目标设备系统中与同一感染特征向量样本匹配的目标进程的数量达到目标数量阈值时,则表示感染已达到一定程度,因此可以对目标设备的所有电子设备进行全盘扫描,以保证目标设备系统运行的安全性。并且,也可以根据匹配同一感染特征向量样本的各目标进程对应的感染特征进行感染源定位,由于该目标数量阈值为该感染特征向量样本对应的预设数量阈值,而该预设数量阈值用于确定该感染特征向量样本对应的感染源可被定位时,被该感染源所感染的进程的最低数量,所以,此时根据被感染的目标进程对应的感染特征进行感染源定位,可以大大提高定位结果的准确度。

在本申请的一个实施例中,所述方法还包括:

若最大匹配度MAX(P)小于Y1,则确定当前目标进程的感染源为未知类型的感染源,对所述目标设备系统的所有电子设备进行全盘扫描。

在该实施例中,若最大匹配度小于预设匹配度阈值,则表示当前目标进程的感染源为未知类型的感染源,风险性较高,因此可以直接对目标设备系统的所有电子设备进行全盘扫描,以保证目标设备系统运行的安全性。

图2示出了根据本申请的一个实施例的确定每一感染特征向量样本对应的预设数量阈值的流程示意图。如图2所示,确定每一所述感染特征向量样本对应的预设数量阈值,包括:

S210,针对每一感染特征向量样本,依次将该感染特征向量样本对应的一个或多个已知的感染型病毒投放到预设设备系统中;

S220,在每次投放后,对所述预设设备系统进行监测,确定被本次投放的感染型病毒感染的进程;

S230,根据当前被本次投放的感染型病毒感染的所有进程进行感染源定位,若无法定位,则继续监测,否则,记录当前被本次投放的感染型病毒感染的进程的数量为该感染型病毒对应的定位数量,并在存在未投放的感染型病毒的情况下,进行下一未投放的感染型病毒的投放,直至该感染特征向量样本对应的感染型病毒被全部投放;

S240,根据该感染特征向量样本对应的所有投放的感染型病毒对应的定位数量,确定该感染特征向量样本对应的预设数量阈值。

其中,预设设备系统可以是预先配置的安全测试系统。

在该实施例中,可以预先确定若干已知的感染型病毒,并获取分别被每一已知的感染型病毒所感染的若干进程的感染特征向量,将所有感染特征向量进行聚类以得到至少一个向量集群,确定每个向量集群的中心向量以作为该向量集群的感染特征向量样本。由此,每一向量集群中所包含的感染特征向量对应的已知的感染型病毒,均与该向量集群的感染特征向量样本相对应。

在确定每一感染特征向量样本对应的预设数量阈值时,依次将每一感染特征向量样本对应的一个或多个已知的感染型病毒投放到该预设设备系统中,使其感染预设设备系统中的进程。在每次投放后,对预设设备系统进行监测,以确定被本次投放的感染型病毒所感染的进程,并在每次监测到进程感染时,根据当前确定的所有被本次投放的感染型病毒感染的进程进行感染源定位,具体地,可以获取每一被感染的进程对应的感染特征,以根据所有感染特征进行感染源定位。若无法定位,则继续监测,若可以定位,则记录当前确定的所有被本次投放的感染型病毒感染的进程的数量为该感染型病毒对应的定位数量,并在存在未投放的感染型病毒的情况下,进行下一未投放的感染型病毒的投放,直至该感染特征向量样本对应的感染型病毒被全部投放。需要说明的,在进行下一感染型病毒投放之前可以对预设设备系统进行重置,以防止在先的感染型病毒影响后续感染型病毒的测试结果。

当所有感染型病毒都投放结束后,根据该感染特征向量样本对应的所有投放的感染型病毒对应的定位数量,确定感染特征向量样本对应的预设数量阈值。在一示例中,可以取其中的最小值以作为对应的预设数量阈值。

在一实施例中,根据该感染特征向量样本对应的所有投放的感染型病毒对应的定位数量,确定该感染特征向量样本对应的预设数量阈值,包括:

计算该感染特征向量样本对应的所有投放的感染型病毒对应的定位数量的平均值,将所述平均值作为该感染特征向量样本对应的预设数量阈值。

在该实施例中,计算该感染特征向量样本对应的所有投放的感染型病毒对应的定位数量的平均值以作为感染特征向量样本对应的预设数量阈值,可以保证该预设数量阈值确定的合理性,防止预设数量阈值过小,从而需要进行多次定位,浪费算力,同时也可以防止预设数量阈值过大,而影响目标设备系统运行的安全性。

在本申请的一个实施例中,在将最大匹配度MAX(P)对应的感染特征向量样本对应的预设数量阈值确定为目标数量阈值MY之后,所述方法还包括:

在一个统计周期内,统计预定数量个连续时间段内被同一感染特征向量样本的对应的感染型病毒感染的进程的新增数量,并确定对应的增长速率;

若所述增长速率相比于上一统计周期变大,则降低所述目标数量阈值MY。

在该实施例中,本领域技术人员可以根据在先经验预先确定一预设时间周期,例如该预设时间周期可以为7天或者14天等,该预设时间周期可以被划分为若干连续排布的时间段,例如可以以每一小时作为一个时间段等等。由此,可以进一步设置统计周期,根据统计周期对目标设备系统进行监测。本实施例中,一个统计周期的时长可以设置为若干个时间段的时长,一个统计周期的时长小于预设时间周期的1/2时长,但大于等于一个时间段的时长。

在确定统计周期的时长之后,按照统计周期开始周期性地对预设时间周期中被感染型病毒感染的进程的增长率进行统计。在一个统计周期内,统计预定数量个连续时间段内被同一感染特征向量样本的对应的感染型病毒感染的进程的新增数量,并确定对应的增长速率,应该理解的,该增长速率可以将当前预定数量个连续时间段对应的新增数量与上一次统计时预定数量个连续时间段对应的新增数量进行计算得到。例如,可以以连续三个时间段为一个统计周期,每过一个时间段后,则可以统计包含当前时间段在内的三个连续时间段内被同一感染特征向量样本的对应的感染型病毒感染的进程的新增数量。

若当前三个连续时间段对应的新增速率大于上一次统计时三个连续时间段对应的新增速率,则表示被感染的进程的数量正在快速上升,为保证目标设备系统运行的安全性,可以降低目标数量阈值(例如可以按照固定数量对目标数量阈值进行减少,如每次减少20等等),从而更早的进行全盘扫描和/或感染源定位。

在本申请的一个实施例中,步骤S120,包括:

根据所述目标进程进行感染源定位,若未能定位到对应的感染源,则获取所述目标进程对应的感染特征。

在该实施例,每当检测到一目标进程后,则可以根据该目标进程进行感染源定位,以更早地发现感染源,保证目标设备系统运行的安全性。若能定位到对应的感染源,则可以直接对其进行清除,否则,获取目标进程对应的感染特征以进行后续的处理步骤。

本申请实施例还提供了一种进程安全检测防护装置,该装置应用于目标安全系统,所述目标安全系统与目标设备系统连接,所述目标设备系统包含若干电子设备;

该装置被配置为:

通过主动防御模块对每一所述电子设备进行监测,若存在任一进程被感染,将被感染的进程确定为目标进程;

获取所述目标进程对应的感染特征,所述感染特征用于描述目标进程被感染后的风险行为;

根据所述感染特征,生成所述目标进程对应的感染特征向量T=(A1,A2,...,Ai,...,An,B1,B2,...,Bj,...,Bm),i=1,2,...,n;j=1,2,...,m;其中,n为预设的文件类型的数量,Ai为第i种文件类型对应的文件感染特征;m为预设的恶意操作类型的数量;

获取预设的若干感染特征向量样本YT1,YT2,...,YTx,...,YTy;x=1,2,...,y;其中,y为感染特征向量样本的数量,YTx为第x个感染特征向量样本;每一所述感染特征向量样本对应一个预设数量阈值;

将所述感染特征向量T=(A1,A2,...,Ai,...,An,B1,B2,...,Bj,...,Bm)与每一所述感染特征向量样本进行匹配,得到对应的匹配度列表P=(P1,P2,...,Px,...,Py),其中,Px为感染特征向量T与YTx之间的匹配度,Px=cos_sim(T,YTx),cos_sim()为预设的余弦相似度确定函数;

若最大匹配度MAX(P)大于或等于Y1,则确定所述最大匹配度MAX(P)对应的感染特征向量样本与所述目标进程匹配,将最大匹配度MAX(P)对应的感染特征向量样本对应的预设数量阈值确定为目标数量阈值MY;其中,MAX()为预设的最大值确定函数,Y1为预设匹配度阈值;

在监测到目标设备系统中与同一感染特征向量样本匹配的目标进程的数量达到目标数量阈值MY时,对所述目标设备系统的所有电子设备进行全盘扫描,和/或根据匹配同一感染特征向量样本的各目标进程对应的感染特征进行感染源定位。

对于本申请装置实施例中未披露的细节,请参照本申请上述的进程安全检测防护方法的实施例。

此外,尽管在附图中以特定顺序描述了本公开中方法的各个步骤,但是,这并非要求或者暗示必须按照该特定顺序来执行这些步骤,或是必须执行全部所示的步骤才能实现期望的结果。附加的或备选的,可以省略某些步骤,将多个步骤合并为一个步骤执行,以及/或者将一个步骤分解为多个步骤执行等。

通过以上的实施方式的描述,本领域的技术人员易于理解,这里描述的示例实施方式可以通过软件实现,也可以通过软件结合必要的硬件的方式来实现。因此,根据本公开实施方式的技术方案可以以软件产品的形式体现出来,该软件产品可以存储在一个非易失性存储介质(可以是CD-ROM,U盘,移动硬盘等)中或网络上,包括若干指令以使得一台计算设备(可以是个人计算机、服务器、移动终端、或者网络设备等)执行根据本公开实施方式的方法。

在本公开的示例性实施例中,还提供了一种能够实现上述方法的电子设备。

所属技术领域的技术人员能够理解,本申请的各个方面可以实现为系统、方法或程序产品。因此,本申请的各个方面可以具体实现为以下形式,即:完全的硬件实施方式、完全的软件实施方式(包括固件、微代码等),或硬件和软件方面结合的实施方式,这里可以统称为“电路”、“模块”或“系统”。

根据本申请的这种实施方式的电子设备。电子设备仅仅是一个示例,不应对本申请实施例的功能和使用范围带来任何限制。

电子设备以通用计算设备的形式表现。电子设备的组件可以包括但不限于:上述至少一个处理器、上述至少一个储存器、连接不同系统组件(包括储存器和处理器)的总线。

其中,所述储存器存储有程序代码,所述程序代码可以被所述处理器执行,使得所述处理器执行本说明书上述“示例性方法”部分中描述的根据本申请各种示例性实施方式的步骤。

储存器可以包括易失性储存器形式的可读介质,例如随机存取储存器(RAM)和/或高速缓存储存器,还可以进一步包括只读储存器(ROM)。

储存器还可以包括具有一组(至少一个)程序模块的程序/实用工具,这样的程序模块包括但不限于:操作系统、一个或者多个应用程序、其它程序模块以及程序数据,这些示例中的每一个或某种组合中可能包括网络环境的实现。

总线可以为表示几类总线结构中的一种或多种,包括储存器总线或者储存器控制器、外围总线、图形加速端口、处理器或者使用多种总线结构中的任意总线结构的局域总线。

电子设备也可以与一个或多个外部设备(例如键盘、指向设备、蓝牙设备等)通信,还可与一个或者多个使得用户能与该电子设备交互的设备通信,和/或与使得该电子设备能与一个或多个其它计算设备进行通信的任何设备(例如路由器、调制解调器等等)通信。这种通信可以通过输入/输出(I/O)接口进行。并且,电子设备还可以通过网络适配器与一个或者多个网络(例如局域网(LAN),广域网(WAN)和/或公共网络,例如因特网)通信。网络适配器通过总线与电子设备的其它模块通信。应当明白,尽管图中未示出,可以结合电子设备使用其它硬件和/或软件模块,包括但不限于:微代码、设备驱动器、冗余处理器、外部磁盘驱动阵列、RAID系统、磁带驱动器以及数据备份存储系统等。

通过以上的实施方式的描述,本领域的技术人员易于理解,这里描述的示例实施方式可以通过软件实现,也可以通过软件结合必要的硬件的方式来实现。因此,根据本公开实施方式的技术方案可以以软件产品的形式体现出来,该软件产品可以存储在一个非易失性存储介质(可以是CD-ROM,U盘,移动硬盘等)中或网络上,包括若干指令以使得一台计算设备(可以是个人计算机、服务器、终端装置、或者网络设备等)执行根据本公开实施方式的方法。

在本公开的示例性实施例中,还提供了一种计算机可读存储介质,其上存储有能够实现本说明书上述方法的程序产品。在一些可能的实施方式中,本申请的各个方面还可以实现为一种程序产品的形式,其包括程序代码,当所述程序产品在终端设备上运行时,所述程序代码用于使所述终端设备执行本说明书上述“示例性方法”部分中描述的根据本申请各种示例性实施方式的步骤。

所述程序产品可以采用一个或多个可读介质的任意组合。可读介质可以是可读信号介质或者可读存储介质。可读存储介质例如可以为但不限于电、磁、光、电磁、红外线、或半导体的系统、装置或器件,或者任意以上的组合。可读存储介质的更具体的例子(非穷举的列表)包括:具有一个或多个导线的电连接、便携式盘、硬盘、随机存取存储器(RAM)、只读存储器(ROM)、可擦式可编程只读存储器(EPROM或闪存)、光纤、便携式紧凑盘只读存储器(CD-ROM)、光存储器件、磁存储器件、或者上述的任意合适的组合。

计算机可读信号介质可以包括在基带中或者作为载波一部分传播的数据信号,其中承载了可读程序代码。这种传播的数据信号可以采用多种形式,包括但不限于电磁信号、光信号或上述的任意合适的组合。可读信号介质还可以是可读存储介质以外的任何可读介质,该可读介质可以发送、传播或者传输用于由指令执行系统、装置或者器件使用或者与其结合使用的程序。

可读介质上包含的程序代码可以用任何适当的介质传输,包括但不限于无线、有线、光缆、RF等等,或者上述的任意合适的组合。

可以以一种或多种程序设计语言的任意组合来编写用于执行本申请操作的程序代码,所述程序设计语言包括面向对象的程序设计语言—诸如Java、C++等,还包括常规的过程式程序设计语言—诸如“C”语言或类似的程序设计语言。程序代码可以完全地在用户计算设备上执行、部分地在用户设备上执行、作为一个独立的软件包执行、部分在用户计算设备上部分在远程计算设备上执行、或者完全在远程计算设备或服务器上执行。在涉及远程计算设备的情形中,远程计算设备可以通过任意种类的网络,包括局域网(LAN)或广域网(WAN),连接到用户计算设备,或者,可以连接到外部计算设备(例如利用因特网服务提供商来通过因特网连接)。

此外,上述附图仅是根据本申请示例性实施例的方法所包括的处理的示意性说明,而不是限制目的。易于理解,上述附图所示的处理并不表明或限制这些处理的时间顺序。另外,也易于理解,这些处理可以是例如在多个模块中同步或异步执行的。

应当注意,尽管在上文详细描述中提及了用于动作执行的设备的若干模块或者单元,但是这种划分并非强制性的。实际上,根据本公开的实施方式,上文描述的两个或更多模块或者单元的特征和功能可以在一个模块或者单元中具体化。反之,上文描述的一个模块或者单元的特征和功能可以进一步划分为由多个模块或者单元来具体化。

以上所述,仅为本申请的具体实施方式,但本申请的保护范围并不局限于此,任何熟悉本技术领域的技术人员在本申请揭露的技术范围内,可轻易想到的变化或替换,都应涵盖在本申请的保护范围之内。因此,本申请的保护范围应以权利要求的保护范围为准。