汽车中继攻击的检测与防御方法及装置

文献发布时间:2024-04-18 19:48:15

技术领域

本文件涉及计算机技术领域,尤其涉及一种汽车中继攻击的检测与防御方法及装置。

背景技术

无线信号中继攻击的技术由来已久,它主要应用于智能网联汽车的PEPS(PassiveEntry Passive Start,无钥匙进入及启动)场景中。而汽车的无钥匙进入及启动系统,则主要使用了RFID(Radio Frequency Identification,射频识别)技术。一个RFID系统,主要包括三个要素,分别是标签、阅读器、天线。标签靠近阅读器后,接收阅读器发出的射频信号,凭借感应电流所获得的能量发送出存储在芯片中的产品信息(Passive Tag,无源标签或被动标签),或者由标签主动发送某一频率的信号(Active Tag,有源标签或主动标签),阅读器读取信息并解码后,送至中央信息系统进行有关数据处理,而PEPS系统就是利用了这一原理。当车主带着车钥匙,靠近车辆门把手的时候,汽车内的ECU(Electronic ControlUnit,电子控制单元)会与车钥匙进行无线通信。这时车辆会发出一个带有前导码的125KHz唤醒信号,以此来唤醒钥匙。钥匙在接收到这个125KHz的低频信号后,会对信号携带的数据进行校验,通过校验后,钥匙会向车辆发送加密过后的解锁指令信号,而这个信号频率一般稳定在315MHz或者433MHz左右。当车辆接收到解锁信号后,ECU则会执行相应的解锁动作。无钥匙启动功能和无钥匙进入的原理也是类似的,都是基于射频信号的识别技术来完成通信交互的,但无钥匙启动可能需要更复杂一些的通信过程。

这种PEPS系统极大地方便了车主解锁和启动汽车,但同时它也有潜在的安全问题,那就是无线信号的中继攻击。已知125KHz信号的传输距离只有1-2m左右,即理论上PEPS系统只能在1-2m内有效,汽车钥匙离开这一范围便不能正常解锁和启动汽车。但是,如果尝试对这一低频信号进行信号转发和放大,便可以由此扩大PEPS系统的有效作用范围。中继攻击实质上就是对信号的一个搬运过程,把汽车发出的唤醒信号用大功率的信号发射设备进行信号转发,通过信号的调制与解调,传输到远端钥匙处进行解析。这种攻击方式需要两名或以上的攻击者进行合作,其中攻击者A身上携带解码感应设备靠近车主,而攻击者B则携带另一台设备站在目标车辆的车门边上。当车主下车锁门去超市、商场等公共场合的时候,攻击者A就可以跟踪并靠近车主,其身上携带的解码感应设备会采集车钥匙发射的数字密码,然后通过大功率中继器传输给守在车边的攻击者B,这个时候车上的解码系统就会误以为攻击者B身上携带的解码感应设备是“车钥匙”,因此攻击者B就可以轻松开启车门甚至是将车开走。

对于中继攻击的实现方式,大致分为有线中继、混频中继以及高频调制中继三种方式。这其中有线中继是将两个125KHz的环形天线用一条中继电缆连接起来,这两个天线分别负责发射和接收125KHz的汽车唤醒信号,而中继电缆则负责信号的传输。这种方式虽然能完成信号的中继,但是直接拉一条电缆所需的攻击成本很高,还要考虑天线质量、电缆长度等一系列因素,最终的中继效果也不如人意,所以一般不会有攻击者选择用这种方式来实现。而混频中继则是用无线信号传输的方式来实现的,它通过一个特制的射频链路来传输车内的低频信号,延迟最小。这一链路由发射机和接收机两部分组成。发射机捕获到低频信号后,会将这个信号向上转换为2.4GHz频率的高频信号。这一方式得到的2.4GHz信号经过放大后在空中传输。另一边由接收机接收该信号,并将其向下转换,得到原始低频信号。然后将这一低频信号再次放大,发送到环路低频天线,该天线完整地再现了汽车发出的信号。这种方案利用了模拟信号混频转换的概念,可以使攻击者达到更大的传输和接收的中继距离,同时使攻击的规模、功耗和代价保持在较低的水平。但完成这一中继设备需要丰富的模拟电路理论知识,如何处理混频的细节是个很重要的问题,而且它的灵活性也很差,无法通过编程进行动态调整。

因此,目前主流的中继攻击方式,还是利用MCU(Microcontroller Unit;微控制单元)控制芯片模块的方案来实现中继攻击。其中一种攻击方案是低成本无线汽车解锁工具,它便可以用于实现中继攻击。具体方案是用AS3933+CC1101+EM4095这几块芯片来组建中继攻击设备,并用MCU对其进行控制,修改寄存器配置以调整芯片工作模式,最终实现信号放大转发功能。它的具体原理是用AS3933模块接收汽车发出的低频唤醒信号,并将这一信号接收为数字信号给MCU进行处理。MCU收到对应信号后,驱动CC1101模块以发出高频电磁波。CC1101模块有三个工作频段可选,包括433Mhz、868Mhz以及915Mhz,而这些也是常用的频段。由于433Mhz可能与钥匙信号工作频率冲突,所以一般选择将低频唤醒信号调制到868Mhz或915Mhz的频段,通过高频信号传输,将唤醒信号传递到远处。另一端靠近钥匙的中继设备,用MCU驱动CC1101模块设置为载波监听模式,监听到载波后解调为数字信号,再由MCU发给EM4095模块,这一模块用来模拟发送125KHz的低频信号。经过这一信号放大转发的过程,也就是将汽车唤醒信号搬到了钥匙周围,从而扩大了汽车无钥匙进入及启动系统的作用范围。这一方案是现有技术中应用较为广泛的中继攻击方案。

现阶段已有许多在PEPS场景中识别中继攻击的方法,比如最新出现的UWB(UltraWide Band,超宽带)智能钥匙,这种UWB技术不仅将认证时延缩小到了ns级别,还能够根据信号运行的时长,来测量车钥匙与汽车之间的距离,并且定位精度很高。现有的中继攻击设备无法解决时延问题和定位欺骗问题,所以UWB技术也基本杜绝了中继攻击的可能性。此外,还有其他学者研究了更多的防御方案。比如调动车辆外部的多个射频接收器,通过对比多个接收器收到信号的信号强度差和信号方向差,来判别是否遭受中继攻击。还有的是使用飞行时间和射频指纹识别的技术,将其与正常值对比来验证是否遭受中继攻击。

虽然有很多现有技术可以对中继攻击进行防御,但很多措施都需要车辆返厂再处理,包括对PEPS系统控制主机进行固件更新等。UWB智能钥匙虽然是目前最有效的防御手段,但受限于技术和成本原因,目前也没有推广开来。现有的比如加入定位信息、加入更多判断条件来检测中继攻击,都是需要将车辆进行返厂升级的,而这将需要投入巨大的人力财力成本。即便最新生产的车辆可以改进这一技术,以此来防御潜在的中继攻击威胁,但已经生产并投入使用的,搭载PEPS系统的智能网联汽车就很难通过现有技术来抵御这一威胁了。

而对于中继攻击这一威胁,汽车厂商给出的建议是在钥匙不使用的情况下,在外面加上一个金属屏蔽盒,需要使用了再从盒子中取出。这种方式虽然可以有效防御了中继攻击,但同时它也违背了PEPS系统的初衷,虽然抵御了中继攻击,但也抛弃了PEPS系统的便利性。

此外,虽然现有技术提出了对于汽车中继攻击的检测方法,但却少有提及检测后应当执行何种应急防御措施。如果汽车遭受中继攻击,车辆在数秒内就会被攻击者解锁车门并开走,这个时候即便是检测到攻击行为,通知到车主也无济于事。因此,如何想办法在不改动车辆控制主机,不进行车辆返厂的情况下,尽最大限度保障车辆免受中继攻击威胁才是解决问题的关键点。

发明内容

本发明的目的在于提供一种汽车中继攻击的检测与防御方法及装置,旨在解决现有技术中的上述问题。

本发明提供一种汽车中继攻击的检测与防御方法,包括:

通过信号接收机检测异常信号;

对所述异常信号进行解码处理,对解码后的异常信号中的信号前导码进行识别,根据所述信号前导码确认车辆周围存在中继攻击;

驱动信号干扰器发射干扰信号,阻止中继攻击行为。

本发明提供一种汽车中继攻击的检测与防御装置,包括:

信号接收机,用于检测异常信号;

识别模块,用于对所述异常信号进行解码处理,对解码后的异常信号中的信号前导码进行识别,根据所述信号前导码确认车辆周围存在中继攻击;

信号干扰器,用于发射干扰信号,阻止中继攻击行为。

采用本发明实施例,根据中继攻击的原理,提取中继信号频率和前导码等行为特征进行相关判断,以便于在不改动车内硬件和更新固件的情况下完成对中继攻击行为的检测。在检测到攻击行为后,立即发送与车钥匙相同频率的射频信号进行同频干扰阻断,从而实现中继攻击的检测和防御。

附图说明

为了更清楚地说明本说明书一个或多个实施例或现有技术中的技术方案,下面将对实施例或现有技术描述中所需要使用的附图作简单地介绍,显而易见地,下面描述中的附图仅仅是本说明书中记载的一些实施例,对于本领域普通技术人员来讲,在不付出创造性劳动性的前提下,还可以根据这些附图获得其他的附图。

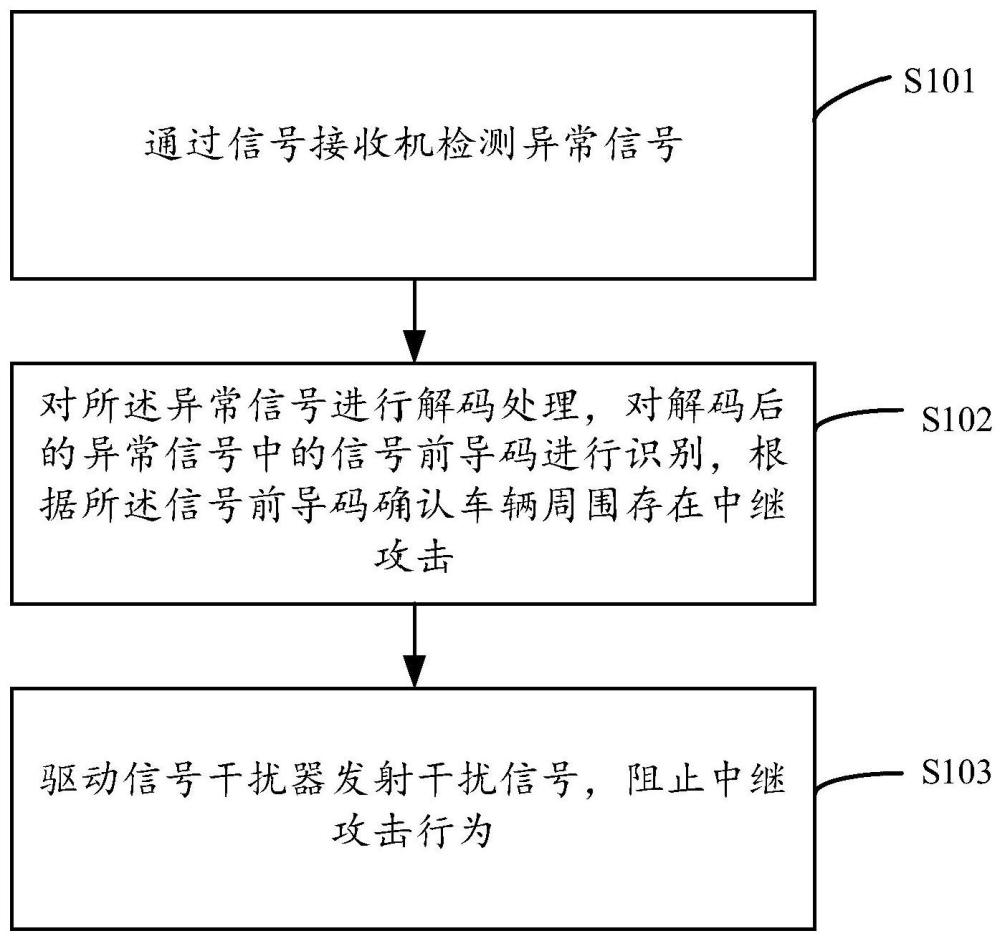

图1是本发明实施例的汽车中继攻击的检测与防御方法的流程图;

图2是本发明实施例的无钥匙进入与启动系统的基本原理图;

图3是本发明实施例的典型的中继攻击的示意图;

图4是本发明实施例的中继攻击检测及防御原理图;

图5是本发明实施例的信号接收机示意图;

图6是本发明实施例的前导码识别示意图;

图7是本发明实施例的信号干扰器示意图;

图8是本发明实施例的测防御的整体流程图;

图9是本发明实施例的汽车中继攻击的检测与防御装置的示意图。

具体实施方式

为了使本技术领域的人员更好地理解本说明书一个或多个实施例中的技术方案,下面将结合本说明书一个或多个实施例中的附图,对本说明书一个或多个实施例中的技术方案进行清楚、完整地描述,显然,所描述的实施例仅仅是本说明书的一部分实施例,而不是全部的实施例。基于本说明书一个或多个实施例,本领域普通技术人员在没有作出创造性劳动前提下所获得的所有其他实施例,都应当属于本文件的保护范围。

方法实施例

根据本发明实施例,提供了一种汽车中继攻击的检测与防御方法其所要解决的技术问题如下:

1、在不对车辆进行固件更新和返厂升级的情况下,设计一款针对汽车中继攻击的检测及防护设备,可适用于任何搭载PEPS系统的车型。因此就要对中继攻击过程进行分析,确定中继信号特征以实现检测;

2、为解决汽车和车钥匙认证中的时延问题,中继攻击一般是将低频信号调制到高频进行传输,可以用频谱分析的方法确定异常高频信号的频率,以此确定中继攻击的存在。但相对的,频谱分析也需要时间,若加入这一方法即便能检测到中继攻击,也很难在短时间内进行阻断;

3、若车辆处于高频环境下,仅以频率检测的方式来判别中继攻击,则很容易造成误判,影响车主正常使用;

4、在检测到攻击行为后,在极短时间最有效的阻断方式则是发射同频信号进行干扰,但其干扰效果有待考证。

图1是本发明实施例的汽车中继攻击的检测与防御方法的流程图,如图1所示,根据本发明实施例的汽车中继攻击的检测与防御方法具体包括:

步骤S101,通过信号接收机检测异常信号;具体地,通过信号接收机中的868MHz频率信号接收模块、915MHz频率信号接收模块、以及2.4GHz频率信号接收模块分别在868MHz、915MHz以及2.4GHz检测异常信号。

步骤S102,对所述异常信号进行解码处理,对解码后的异常信号中的信号前导码进行识别,根据所述信号前导码确认车辆周围存在中继攻击;具体包括:

对所述异常信号进行解码处理,在检测到10101010开头的信号后对其进行标记,跟踪其后续的若干个10101010字节,直到11的帧定界符出现,如果出现上述完整的信号特征,将其判定为所述信号前导码。

响应于触发车辆无钥匙进入系统的操作,不断发出125KHz的低频唤醒信号,当125KHz频率信号接收器的开关打开时,通过所述125KHz频率信号接收器对周边的125KHz的车辆唤醒信号进行接收,并对接收到的多个车辆唤醒信号进行存储对比,如果检测到所述多个车辆唤醒信号的信号前导码和帧定界符相同,则确定所述车辆唤醒信号中前导码的具体格式。

步骤S103,驱动信号干扰器发射干扰信号,阻止中继攻击行为。具体包括:

驱动433MHz频率发射模块和315MHz频率发射模块分别在433MHz和315MHz发射干扰信号,阻止中继攻击行为;

通过联网开关模块获取用户远程关闭信号干扰功能请求,关闭驱动信号干扰器。

综上所述,本发明实施例的有益效果如下:

能实现对常见频率信号的识别,并根据前导码特征对钥匙信号进行判断;无需改动汽车,且该防御方法对所有搭载PEPS系统的车型都可通用;在检测到攻击行为后,有同频干扰的信号阻断防御措施,能有效防御中继攻击;用户能实现设备主动控制,联网关闭防御措施,避免影响车间的正常通信。

以下结合附图,对本发明实施例的上述技术方案进行详细说明。

图2是本发明实施例的无钥匙进入与启动系统的基本原理图,正常情况下汽车发出125KHz的低频唤醒信号,可唤醒钥匙发回433MHz或315MHz的解锁信号完成交互通信。但由于低频信号传输距离有限,这种交互场景仅能维持在离车1米左右的距离。因此这一系统允许用户携带钥匙走近汽车,进入并启动车辆。但这一系统存在低频信号中继放大转发的漏洞,攻击者可对低频信号进行放大转发,搬运到钥匙周围,从而扩大系统原有的作用距离。正如图3所示,一种典型的中继攻击便是将低频信号调制到常见的高频波段,比如868MHz和915MHz,中继设备A就是用来读取125KHz数据并将其调制转发的。而中继设备B,在接收到转发过来的高频信号后会将信号承载的数据还原成125KHz。钥匙接收到还原的信号后,依旧会回应433MHz或315MHz的解锁信号以完成交互通信,由此完成一整个放大转发的中继攻击过程。本发明实施例则是针对于这种攻击方式来进行检测和防御的。具体包括如下处理:

S1:本发明实例是通过捕获中继攻击的信号特征来进行检测和防御的,所以需要设置信号接收机来捕获空气中的异常信号。本发明实例以信号的频率特征和其携带数据作为判断点,所以首先要确定需要接收判别的信号频率,并辅以相应的信号接收模块来完成这些工作。如图5所示,信号接收机下包含了868MHz、915MHz、2.4GHz这三种频率的信号接收模块。这是ISM(工业,科学和医学)和SRD(短距离设备)中最常用的三个高频波段,本方法作为典例将这些频率挑出来进行检测。

S11:图5中展示的868MHz信号接收模块,可以用CC1101芯片来设计。CC1101芯片可工作在387-464MHz和779-928MHz的两个频率波段上,因此其可以覆盖到433MHz、868MHz以及915MHz这三个信号频率。不仅如此,CC1101芯片可在读取数据后将其存入64位收发先进先出堆栈中,也可以采用载波感应的方式获取电磁波数据,从而实现数据的透明传输。这两种方式都可以完成特定频率的信号接收,因此可以使用这一芯片来对868MHz的信号进行接收并提交给MCU做进一步处理。

S12:同理,915MHz的信号接收模块也可以使用CC1101芯片来设计,具体接收方式可以用载波感应来进行数据透明接收,以此来减少时延。

S13:对于2.4GHz频率的信号,可以使用工作在2.4GHz~2.5GHz频段的无线收发器芯片nRF24L01来设计接收模块。该芯片采用FSK调制方式,集成Enhanced Short Burst协议。可以实现点对点无线通信且无线通信速度最高可达到2Mbps。这一特性决定了该芯片可以在短时间内完成数据收发任务,可在采集对应频率的信号后迅速将其提交给MCU进行处理。

S2:采集到相应频率的可疑信号后,并不能直接将其判定为中继攻击行为。因为这几个频率属于工业频段,很可能会有其他的干扰信号出现,但它并不属于车辆发出的唤醒信号。即便是换做其他不常见的频段,也有可能受到周边环境的干扰导致设备出现误判。这种情况下本方法加入了信号前导码识别的机制。类似于以太网中数据帧的传输,车辆的射频唤醒信号也是由前导码、帧定界符(SFD)、帧长度以及数据部分组成的。正常前导码都是由若干个10101010的字节组成的。当发送方发送数据时,会加上这部分前导码作为报文首部发送给接收方,而接收方收到前导码后会调整自己的字节时钟以准备接收数据。前导码结束后会有一个帧定界符,内容为10101011,意义是用来通知接收方收到11后面的内容则是真正的数据内容。在通信协议相同的情况下,两个帧的前导码和定界符部分是一致的,因此可以将其作为信号特征进行区分。本方法则是提出了自动识别和手动匹配两种前导码识别方法,具体如图6所示。

S21:理解这一原理之后,可对其设计前导码识别方法,比如检测到10101010开头的信号后对其做出标记,跟踪其后续的若干个10101010字节,直到11的帧定界符出现。出现这几个完整的信号特征,便可以将其判定为信号的前导码。这种可作为自动识别方法。自动识别不需要匹配车型,可直接使用设备进行前导码识别。但缺点在于其识别精度不高,很容易产生误判结果。

S22:为使判断更加精准,可以采用手动匹配的方式来加强前导码的识别准度。用户可以通过拉动门把手或按动按钮的方式触发车辆无钥匙进入系统,使其能够不断发出125KHz的低频唤醒信号。在设备上加入125KHz的信号接收器和手动匹配开关,当开关打开时,该信号接收器能对周边的125KHz唤醒信号进行接收,并对接收到的多个信号进行存储对比。由此可以检测到多个信号的前部都相同,也就是前面的前导码和帧定界符相同,因此能够确定车辆唤醒信号中前导码的具体格式。其中,125KHz的信号接收器可以使用AS3933芯片来进行设计,它工作在15-150KHz的频率范围,并且具有3通道低频唤醒和自动天线调谐的功能,可以契合本发明实施例技术方案的需求。通过手动匹配的方式,能够使前导码识别更加精准,从而提升设备检测和防御的效率。

S3:在识别到中继信号特征,确认车辆周围存在中继攻击后,还需要赶在钥匙回复解锁响应之前做出防御才能确保车辆的安全。这中间可处理的时间特别短,因此最短时有效的防御方式便是信号同频干扰了。同频干扰指的是两种或多种信号的频率都是一致的,它们混在一起会互相产生干扰,从而迷惑对应的信号接收机。在通信系统中这类问题非常常见,也有跳频、频率复用这些技术来减少同频干扰带来的影响。但车间通信相对更为简单,大部分车辆不存在同频干扰的解决措施,所以可以针对这点来进行防御。具体的实现方案便是在防御设备上,设计一个信号干扰器,产生与钥匙信号频率相同的信号(315MHz或433MHz)来进行同频干扰。此外,为了防止系统误判以及程序逻辑出错,本方法还在干扰器上加入了联网模块,用户可直接通过网络连接到防御设备,以此来控制信号干扰器的开关。正常情况下,系统可通过信号干扰来进行主动防御,但同样也允许用户远程关闭服务。正如图7所示,信号干扰器包括了433MHz和315MHz的信号发射模块以及联网模块,涵盖了上面提到的这些功能。

S31:采用433MHz频率的信号进行同频干扰,因此必须要有相应频率的信号发射模块。此处可以使用搭载有SC2262芯片的433M超再生高频发射模块来进行设计。该模块具有10mW的初始发射功率,也可通过电路重设计加大信号发射功率来达到更好的干扰效果。具体干扰方法的实现,可在MCU检测到中继攻击后,驱动其发送一段全载波的信号并维持1-2秒。由于PEPS系统的车间通信大多在毫秒级别,在极短的时间内就能够完成车辆与钥匙之间的信号交互,所以1-2秒对这一通信过程来说已经算是很长时间的干扰了。如果觉得干扰效果不足,可对干扰时间以及干扰模块的发射功率做进一步的调整适应。

S32:由于汽车钥匙基本只在315MHz和433MHz两个信号频率进行工作,所以只需要设计这两个对应频率的干扰器即可。315MHz的信号发射模块设计也是类似的,可以使用MX-FS-03V型号315M无线发射模块来完成设计。干扰方法和433MHz信号发射器是一致的,检测到攻击行为后发送1-2秒的全载波信号即可实现干扰效果。

S33:由于设备在使用过程中可能存在误判行为,影响车间正常通信,因此本方法加入了联网模块,用户可对设备进行联网控制,允许用户远程关闭信号干扰功能,以免影响正常功能使用。除此之外,联网模块还可设置检测到中继攻击行为后以短信或邮件的形式及时通知用户,以便用户及时采取相应措施。联网模块的设计,可以使用ESP32芯片来实现。它采用了Tensilica Xtensa LX6微处理器,内部集成了WiFi和双模蓝牙。用户可以通过手机连接到ESP32的WiFi,以此与防御设备建立连接,从而可以对其进行远程控制。在保持连接的情况下,设备若检测到中继攻击行为,也能够通过WiFi信息传递,将报警信息推送到用户手机上,以此来达到警示的效果。

通过以上分析说明,可以了解到这个中继攻击检测防御设备主要由信号接收机、前导码识别以及信号干扰器三部分组成,整体框架可看图4。本方法主要先对信号的频率特征进行检测,辅以信号前导码的识别,确定中继信号的特征后对其发射干扰信号以防御,整体流程图如图8所示。

装置实施例

根据本发明实施例,提供了一种汽车中继攻击的检测与防御装置,图9是本发明实施例的汽车中继攻击的检测与防御装置的示意图,如图9所示,根据本发明实施例的汽车中继攻击的检测与防御装置具体包括:

信号接收机90,用于检测异常信号;具体包括:

868MHz频率信号接收模块,用于在868MHz检测异常信号;

915MHz频率信号接收模块,用于在915MHz检测异常信号;

2.4GHz频率信号接收模块,用于在2.4GHz检测异常信号。

识别模块92,用于对所述异常信号进行解码处理,对解码后的异常信号中的信号前导码进行识别,根据所述信号前导码确认车辆周围存在中继攻击;具体用于:

对所述异常信号进行解码处理,在检测到10101010开头的信号后对其进行标记,跟踪其后续的若干个10101010字节,直到11的帧定界符出现,如果出现上述完整的信号特征,将其判定为所述信号前导码。

响应于触发车辆无钥匙进入系统的操作,不断发出125KHz的低频唤醒信号,当125KHz频率信号接收器的开关打开时,通过所述125KHz频率信号接收器对周边的125KHz的车辆唤醒信号进行接收,并对接收到的多个车辆唤醒信号进行存储对比,如果检测到所述多个车辆唤醒信号的信号前导码和帧定界符相同,则确定所述车辆唤醒信号中前导码的具体格式。

信号干扰器94,用于发射干扰信号,阻止中继攻击行为。具体包括:

433MHz频率发射模块,用于在433MHz发射干扰信号,阻止中继攻击行为

315MHz频率发射模块,用于在315MHz发射干扰信号,阻止中继攻击行为;

联网开关模块,用于获取用户远程关闭信号干扰功能请求,关闭驱动信号干扰器。

本发明实施例是与上述方法实施例对应的装置实施例,各个模块的具体操作可以参照方法实施例的描述进行理解,在此不再赘述。

最后应说明的是:以上各实施例仅用以说明本发明的技术方案,而非对其限制;尽管参照前述各实施例对本发明进行了详细的说明,本领域的普通技术人员应当理解:其依然可以对前述各实施例所记载的技术方案进行修改,或者对其中部分或者全部技术特征进行等同替换;而这些修改或者替换,并不使相应技术方案的本质脱离本发明各实施例技术方案的范围。