一种网络安全漏洞追踪方法及系统

文献发布时间:2023-06-19 10:00:31

技术领域

本发明涉及漏洞追踪技术领域,特别是涉及一种网络安全漏洞追踪方法及系统。

背景技术

随着计算机技术的发展和互联网技术的普及,越来越多的人加入互联网,成为网民。当前网络通信面临越来越隐蔽的安全问题,很多攻击来自于隐蔽的、碎片化的形式,单个网络节点的漏洞点和攻击链路会构成多个攻击面。现有的网络安全漏洞追踪系统无法在大量网络节点中追踪攻击面。

发明内容

基于此,有必要提供一种网络安全漏洞追踪方法及系统,以实现在大量网络节点中追踪攻击面的目的,提升网络的安全性。

为实现上述目的,本发明提供了如下方案:

一种网络安全漏洞追踪方法,包括:

采集各网络节点的异常数据;所述异常数据为与正常运行数据具有差异的数据;所述正常运行数据为网络处于正常状态下的运行数据;

将所述异常数据与预先存储的正常运行数据进行比对,确定所述异常数据中的差异点;

对所述异常数据进行权重分配,得到加权后的异常数据;

由所述差异点确定各所述加权后的异常数据中是否存在网络安全漏洞片段,得到风险评估结果;

将存在网络安全漏洞片段的异常数据所属的网络节点确定为异常节点。

可选的,在所述将存在网络安全漏洞片段的异常数据所属的网络节点确定为异常节点之后,还包括:

为各所述网络节点设置加密解密方式;

依据所述加密解密方式,对所述异常节点进行加密或解密。

可选的,在所述将存在网络安全漏洞片段的异常数据所属的网络节点确定为异常节点之后,还包括:

向所述异常节点发出警报。

可选的,在所述将存在网络安全漏洞片段的异常数据所属的网络节点确定为异常节点之后,还包括:

由所述风险评估结果生成电子报表;

对所述电子报表进行显示,并将所述电子报表传输至智能终端。

可选的,在所述采集各网络节点的异常数据之前,还包括:

判断所述网络节点接收到的连接申请是否与网络节点中的密钥模块中保存的数据一致;所述连接申请是数据采集模块向所述网络节点发送的连接申请;

若是,则使所述数据采集模与所述网络节点连接,以采集各网络节点的异常数据;

若否,则拒绝所述连接申请,并向所述网络节点发送警报。

本发明还提供了一种网络安全漏洞追踪系统,包括:

数据采集模块,用于采集各网络节点的异常数据;所述异常数据为与正常运行数据具有差异的数据;所述正常运行数据为网络处于正常状态下的运行数据;

历史数据比对模块,用于将所述异常数据与预先存储的正常运行数据进行比对,确定所述异常数据中的差异点;

权重分配模块,用于对所述异常数据进行权重分配,得到加权后的异常数据;

评估模块,用于由所述差异点确定各所述加权后的异常数据中是否存在网络安全漏洞片段,得到风险评估结果;

中央控制模块,用于将存在网络安全漏洞片段的异常数据所属的网络节点确定为异常节点。

可选的,所述网络安全漏洞追踪系统,还包括:

漏洞警报模块,用于向所述异常节点发出警报。

可选的,所述网络安全漏洞追踪系统,还包括漏洞追踪模块;所述漏洞追踪模块包括:

安全设置模块,用于为各所述网络节点设置加密解密方式;

安全处理模块,依据所述加密解密方式,对所述异常节点进行加密或解密。

可选的,所述网络安全漏洞追踪系统,还包括:警报分享模块;所述警报分享模块包括:

报表分析模块,用于由所述风险评估结果生成电子报表;

报表显示模块,用于对所述电子报表进行显示,并将所述电子报表传输至智能终端。

可选的,所述网络安全漏洞追踪系统,还包括:

验证模块,用于判断所述网络节点接收到的连接申请是否与网络节点中的密钥模块中保存的数据一致;所述连接申请是数据采集模块向所述网络节点发送的连接申请;若是,则使所述数据采集模与所述网络节点连接,以采集各网络节点的异常数据;若否,则拒绝所述连接申请,并向所述网络节点发送警报。

与现有技术相比,本发明的有益效果是:

本发明提出了一种网络安全漏洞追踪方法及系统,将异常数据与预先存储的正常运行数据进行比对,寻找出异常数据中可能存在的引起网络安全漏洞的片段,并将该异常数据所属的网络节点标注为异常节点,由此确定和标注异常节点,得到潜在的攻击轨迹和网络节点的安全漏洞,从而实现在大量网络节点中追踪攻击面的目的,提升网络的安全性。

附图说明

为了更清楚地说明本发明实施例或现有技术中的技术方案,下面将对实施例中所需要使用的附图作简单地介绍,显而易见地,下面描述中的附图仅仅是本发明的一些实施例,对于本领域普通技术人员来讲,在不付出创造性劳动性的前提下,还可以根据这些附图获得其他的附图。

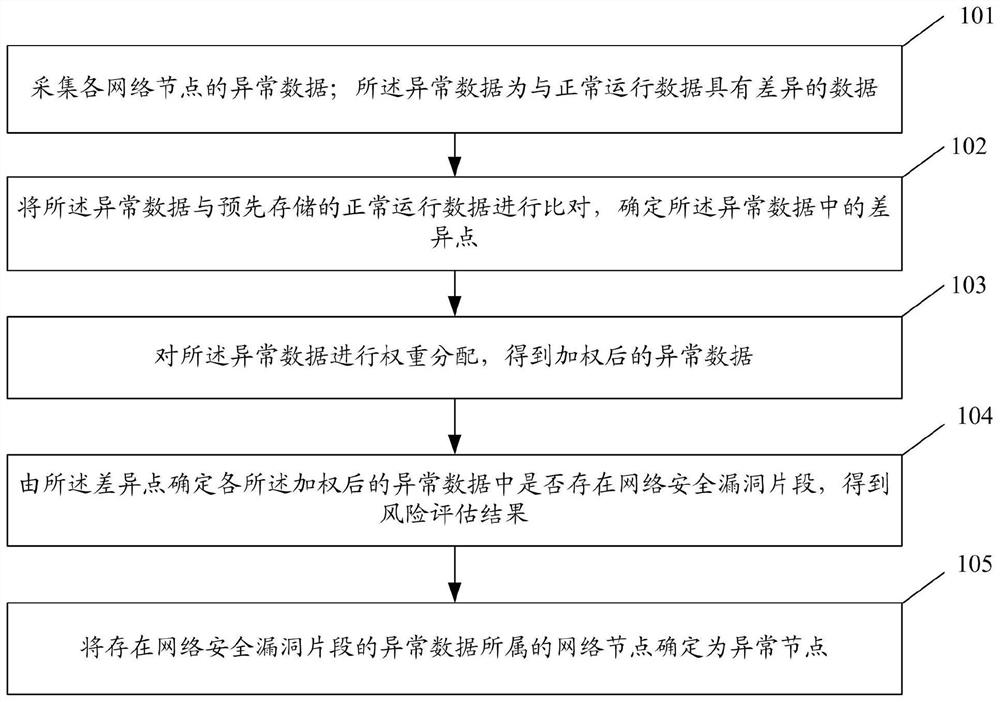

图1为本发明实施例提供的网络安全漏洞追踪方法的流程图;

图2为本发明实施例提供的网络安全漏洞追踪系统的结构图;

图3为本发明实施例提供的网络安全漏洞追踪系统与后续处理部分的结构图。

具体实施方式

下面将结合本发明实施例中的附图,对本发明实施例中的技术方案进行清楚、完整地描述,显然,所描述的实施例仅仅是本发明一部分实施例,而不是全部的实施例。基于本发明中的实施例,本领域普通技术人员在没有做出创造性劳动前提下所获得的所有其他实施例,都属于本发明保护的范围。

为使本发明的上述目的、特征和优点能够更加明显易懂,下面结合附图和具体实施方式对本发明作进一步详细的说明。

图1为本发明实施例提供的网络安全漏洞追踪方法的流程图。参见图1,本实施例的网络安全漏洞追踪方法,包括:

步骤101:采集各网络节点的异常数据;所述异常数据为与正常运行数据具有差异的数据。

异常数据的采集,可以首先对网络的运行状态进行判断,然后再采集;也可以通过对数据的过滤进行判断,过滤出异常数据,然后进行采集。所述正常运行数据为网络处于正常状态下的运行数据。例如,所述异常数据包括敏感词汇、具有病毒的数据、具有BUG的程序或者其他与正常运行数据具有差异的数据。

步骤102:将所述异常数据与预先存储的正常运行数据进行比对,确定所述异常数据中的差异点。

步骤103:对所述异常数据进行权重分配,得到加权后的异常数据。

步骤104:由所述差异点确定各所述加权后的异常数据中是否存在网络安全漏洞片段,得到风险评估结果。

步骤105:将存在网络安全漏洞片段的异常数据所属的网络节点确定为异常节点。

在步骤105之后,还包括:

漏洞追踪过程:为各所述网络节点设置加密解密方式;依据所述加密解密方式,对所述异常节点进行加密或解密。

漏洞警报过程:向所述异常节点发出警报。

警报分享过程:由所述风险评估结果生成电子报表;对所述电子报表进行显示,并将所述电子报表传输至智能终端。

本实施例中,在执行步骤101之前,还包括:

验证过程:判断所述网络节点接收到的连接申请是否与网络节点中的密钥模块中保存的数据一致;所述连接申请是数据采集模块向所述网络节点发送的连接申请;若是,则使所述数据采集模与所述网络节点连接,以采集各网络节点的异常数据;若否,则拒绝所述连接申请,并向所述网络节点发送警报。

本实施例中,在执行步骤102和步骤103之前,还包括:

数据格式转换过程:将采集到的异常数据的格式进行转换,转换成常规的数据格式类型,以便于与其他数据进行对比。数据格式是描述数据保存在文件或记录中的规则。常规的数据格式类型有:字符形式的文本格式、二进制数据形式的压缩格式等。

本实施例的网络安全漏洞追踪方法,对于网络节点的异常数据进行采集和前期处理(例如数据格式转换、权重分配、历史数据比对),有利于后续评估模块进行快速区别判断;将异常数据与预先存储的正常运行数据进行比对,寻找出异常数据中可能存在的引起网络安全漏洞的片段,并将该异常数据所属的网络节点标注为异常节点,由此确定和标注异常节点,得到潜在的攻击轨迹和网络节点的安全漏洞,从而实现在大量网络节点中追踪攻击面的目的,提升网络的安全性;漏洞追踪过程实现了对网络节点的数据的保护隔离,消除了可能的威胁。

本发明还提供了一种网络安全漏洞追踪系统,图2为本发明实施例提供的网络安全漏洞追踪系统的结构图。参见图2,本实施例中的网络安全漏洞追踪系统包括:

数据采集模块,其输入端连接于若干组网络节点的输出端,用于采集各网络节点的异常数据;所述异常数据为与正常运行数据具有差异的数据;所述正常运行数据为网络处于正常状态下的运行数据。

数据处理模块,其输入端连接于数据采集模块的输出端,用于接收数据采集模块采集到的异常数据,并对该异常数据进行数据处理。数据处理模块包括数据格式转换模块、历史数据比对模块和权重分配模块。所述数据格式转换模块的输入端连接于数据采集模块的输出端,所述数据格式转换模块的输出端分别连接于权重分配模块和历史数据对比模块的输入端,所述权重分配模块和历史数据对比模块的输出端均连接于评估模块的输入端。其中,数据格式转换模块,用于将采集到的异常数据的格式进行转换,转换成常规的数据格式类型,以便于与其他数据进行对比。历史数据比对模块,用于将格式转换后的异常数据与预先存储的正常运行数据进行比对,比对过程中,将相同类型的数据进行对比,标记出所述异常数据中的差异点,以便评估模块进行快速区别判断。权重分配模块,用于对格式转换后的异常数据进行权重分配,得到加权后的异常数据。

评估模块,其输入端连接于数据处理模块的输出端,用于由所述差异点确定各所述加权后的异常数据中是否存在网络安全漏洞片段,得到网络漏洞的风险评估结果,并通过无线通讯模块将该风险评估结果传递至中央控制模块。具体的,采用分析模型对加权后的异常数据进行分析,寻找出异常数据中可能存在的引起网络安全漏洞的片段。

中央控制模块,用于将存在网络安全漏洞片段的异常数据所属的网络节点确定为异常节点,若异常数据中不存在引起网络安全漏洞的片段(网络安全漏洞片段),则将该异常数据所属的网络节点标注为安全节点。在后续的处理过程中,所述中央控制模块还可以分别与漏洞追踪模块、漏洞警报模块和警报分享模块电性连接。

图3为本发明实施例提供的网络安全漏洞追踪系统与后续处理部分的结构图。参见图3,所述网络安全漏洞追踪系统,还包括:

漏洞警报模块,用于向所述异常节点发出警报。

漏洞追踪模块;所述漏洞警报模块包括:安全设置模块和安全处理模块,所述安全设置模块对相应的网络节点设置加密解密方式,此时安全处理模块根据网络节点接收的加密解密命令,读取安全设置模块中的加密解密方式,对网络节点的数据进行加密或解密,实现对网络节点的数据进行保护隔离。

警报分享模块;所述警报分享模块包括:报表分析模块,用于由所述风险评估结果生成电子报表;报表显示模块,用于对所述电子报表进行显示,并将所述电子报表通过无线通讯模块传输至智能终端。

所述数据采集模块在连接于网络节点前,需向对应的网络节点发送连接申请,该申请与网络节点的密钥模块中保存的数据一致时,则网络节点的验证模块通过验证,允许数据采集模块连接于网络节点,否则,验证模块拒绝该连接申请,并通过漏洞警报模块向网络节点发送警报。

上述实施例的网络安全漏洞追踪系统的工作原理如下:

数据采集模块在连接于网络节点前,需向对应的网络节点发送连接申请,该申请与网络节点的密钥模块中保存的数据一致时,则网络节点的验证模块通过验证,允许数据采集模块连接于网络节点,否则,验证模块拒绝该连接申请,并通过漏洞警报模块向网络节点发送警报。

数据采集模块与网络节点连接,采集各个网络节点运行过程中产生的异常数据,数据格式转换模块用于将采集到的数据的格式进行转换,转换成常规的数据格式类型,便于与其他数据进行对比;权重分配模块,其用于对格式转换后的数据进行权重分配;历史数据对比模块,其接收格式转换后的数据,并将相同类型的数据进行对比,标记出不同点,以便评估模块进行快速区别判断。

评估模块用于使用分析模型对数据进行分析,寻找出异常数据中可能存在的引起网络安全漏洞的片段,并将该异常数据所属的网络节点标注为异常节点,若异常数据中不存在引起网络安全漏洞的片段,则将该异常数据所属的网络节点标注为安全节点。

评估模块判断出该网络节点的异常数据中存在引起网络安全漏洞的片段后,漏洞警报模块用于向网络节点发送警报,报表分析模块用于将评估模块获得的风险评估结果制成电子报表,并通过报表显示模块将该电子报表进行显示,同时还可以通过无线通讯模块传递至智能终端。

安全设置模块对相应的网络节点设置加密解密方式,此时安全处理模块根据网络节点接收的加密解密命令,读取安全设置模块中的加密解密方式,对网络节点的数据进行加密或解密,实现对网络节点的数据进行保护隔离。

本实施例的网络安全漏洞追踪系统,与现有技术相比,具有如下优点:

数据采集模块和数据处理模块的设置,对于网络节点的异常数据进行采集和前期处理,有利于后续评估模块进行快速区别判断。

评估模块用于使用分析模型对数据进行分析,寻找出异常数据中可能存在的引起网络安全漏洞的片段,并将该异常数据所属的网络节点标注为异常点,由此确定和标注异常点,得到潜在的攻击轨迹和网络节点的安全漏洞,从而实现在大量网络节点中追踪攻击面的目的。

安全设置模块对相应的网络节点设置加密解密方式,此时安全处理模块根据网络节点接收的加密解密命令,读取安全设置模块中的加密解密方式,对网络节点的数据进行加密或解密,实现对网络节点的数据进行保护隔离,消除可能的威胁。

本说明书中各个实施例采用递进的方式描述,每个实施例重点说明的都是与其他实施例的不同之处,各个实施例之间相同相似部分互相参见即可。对于实施例公开的系统而言,由于其与实施例公开的方法相对应,所以描述的比较简单,相关之处参见方法部分说明即可。

本文中应用了具体个例对本发明的原理及实施方式进行了阐述,以上实施例的说明只是用于帮助理解本发明的方法及其核心思想;同时,对于本领域的一般技术人员,依据本发明的思想,在具体实施方式及应用范围上均会有改变之处。综上所述,本说明书内容不应理解为对本发明的限制。

- 一种网络安全漏洞追踪方法及系统

- 一种网络安全漏洞扫描系统及方法