一种用于检测和阻止恶意勒索软件攻击的方法

文献发布时间:2023-06-19 10:35:20

技术领域

本发明涉及计算机、网络安全、人工智能、网络管理和自动控制的技术领域,尤其涉及到一种用于检测和阻止恶意勒索软件攻击的方法。

背景技术

在这个数字世界里,安全是用户最关心的问题,因为他们担心未经授权而访问了他们的计算机系统。与此同时,勒索软件(一种网络犯罪分子在未经受害者许可或不知情的情况下对计算机文件系统内容进行加密的工具)正变得越来越普遍。一旦系统遭到破坏,即文件被加密,攻击者就会强迫用户支付赎金,通常是通过在线支付方式,以获得解密密钥。即使受害者支付了赎金,也不能保证解密密钥会被提供,或者恢复对他们计算机系统的访问。

发明内容

为了解决上述技术问题,本发明提供了一种用于检测和阻止恶意勒索软件攻击的方法,采用一种全新的方法来识别恶意勒索软件的攻击并能够采取相应的措施阻止它,以保护计算机的安全。

一种用于检测和阻止恶意勒索软件攻击的方法,其特征在于,包括监控模块、更改模块、策略模块和预防模块;

所述方法,还包括如下步骤:

步骤1、监视注册表活动;

步骤2、检测到的恶意更改;

步骤3、若否,则返回到步骤1;

步骤4、若检测到恶意更改,则检查更改的文件注册表值是否超过阈值;

步骤5、若没有超过阈值,则返回到步骤1;

步骤6、若超过阈值,意味着发生了恶意的勒索攻击,则在攻击者加密文件内容的位置创建一个大型的虚拟文件;

步骤7、更改未被侵入的文件属性;

步骤8、创建被侵入的文件列表和安全的文件列表;

步骤9、验证安全的文件列表;

步骤10、若不安全,则返回到步骤1。

进一步地,所述监控模块, 监视文件夹/目录,该模块检测目录内容注册表中的任何更改,使用了有效更改的阈值,如果试图更改任何文件的注册表值超过阈值,则会将其标识为可能的恶意活动。

进一步地,所述更改模块,生成被侵入的文件列表,该模块使用在监控模块中收集的信息来生成被侵入的文件列表,用户会被告知存在可疑活动,并向用户显示被侵入的文件列表。

进一步地,所述策略模块,生成大型的随机文件,一旦识别出攻击,则就会在攻击位置生成一个大型的虚拟文件,以减缓攻击和采取相应的措施来阻止对文件系统的进一步修改。

进一步地,所述预防模块,更改剩余文件的属性,当攻击者忙于加密/或修改大型虚拟文件时,该模块会更改其余文件的属性,使攻击者无法在系统中执行进一步的修改。

本发明的技术效果在于:

在本发明中,提供了一种用于检测和阻止恶意勒索软件攻击的方法,其特征在于,包括监控模块、更改模块、策略模块和预防模块;所述方法,还包括步骤:监视注册表活动、检测到的恶意更改、更改的文件注册表值超过阈值、在攻击者加密文件内容的位置创建一个大型的虚拟文件、更改未被侵入的文件属性、创建被侵入的文件列表和安全的文件列表、验证安全的文件列表。通过本发明,能够减缓勒索软件的恶意攻击。

附图说明

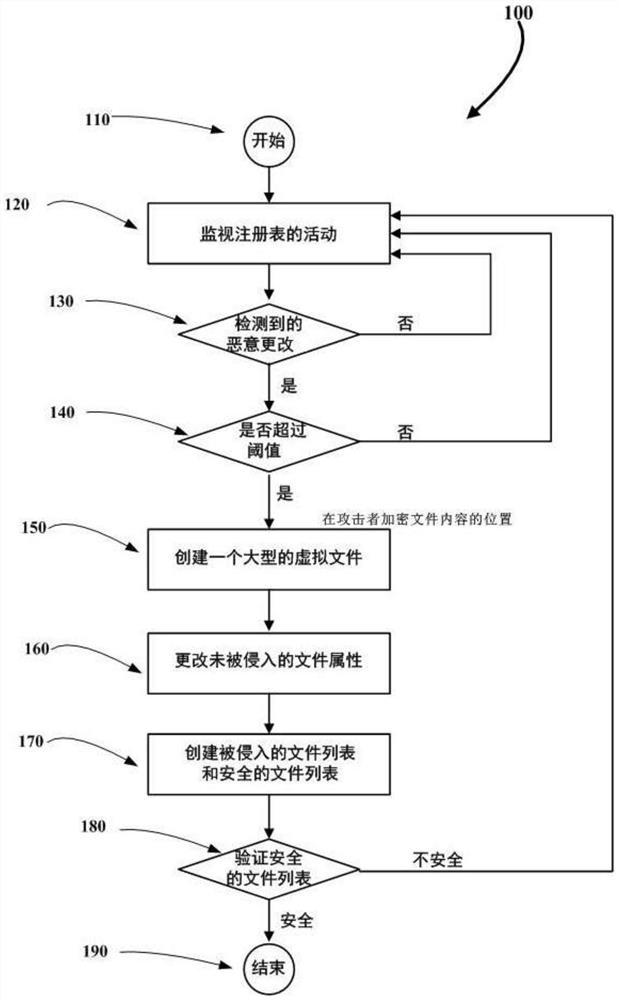

图1是一种用于检测和阻止恶意勒索软件攻击的方法的示意图。

具体实施方式

下面是根据附图和实例对本发明的进一步详细说明:

勒索软件是一种加密工具,它在用户不知情的情况下加密计算机文件。它通过恶意电子邮件链接、电子邮件附件、社交媒体、USB设备、商业应用程序和许多其它方法侵入计算机。据权威统计,勒索软件通过电子邮件链接传播的为31%,通过电子邮件附件传播的为28%,通过电子邮件以外的应用程序传播的为24%,通过社交媒体传播的为4%,通过U盘传播的为3%和通过商业应用程序传播的为1%;且未经确认的赎金攻击占事件为9%。勒索软件攻击主要有两种类型:锁勒索软件和加密勒索软件。锁勒索软件拒绝或限制对计算机或任何其他资源的访问。加密勒索软件阻止文件和其他记录使用解密。在这两种类型中,攻击者通常通过在线方式交付赎金,以重新获得对计算机或文件的访问权。锁勒索软件(计算机锁)拒绝访问计算机或设备。它也被设计成拒绝访问计算资源。通常,它的形式是锁定计算机或设备的用户界面,然后要求用户付费以恢复对它的访问。被锁定的计算机通常只能使用有限的功能,例如只允许用户使用勒索软件和支付赎金。这意味着可能无法使用鼠标,键盘功能可能仅限于数字键,受害者只能键入数字来输入支付代码。

加密勒索软件(数据锁)阻止访问文件或数据。这种勒索软件的目的是查找和加密存储在计算机上的有价值的数据,使该数据不可用,除非用户获得解密密钥。随着人们的生活越来越数字化,人们在个人电脑和设备上保存了更多的数据。

勒索软件攻击的目标主要有三种:家庭用户、商业团体和公共机构。

家庭用户通常会在电脑上储存一些对个人有价值的敏感信息、文件和文档,例如:项目资料、照片、视频和游戏。尽管这些东西对用户很有价值,但家庭用户仍然不太可能采用备份策略来从火灾或盗窃等事件中成功地恢复数据,更不用说加密勒索软件的攻击了。

商用计算机也可能包含敏感数据和至关重要的文件,如客户数据库、商业计划书、提案、报告、源代码、表格和税务文件。现代的加密勒索软件的威胁涉及所有可访问的驱动器,包括本地文件共享服务器,并加密这些驱动器上的文件。这意味着一个单一的加密勒索软件的侵入能够影响多个系统。

公共机构,如教育机构、医疗机构、地方政府,甚至执法机构,都不被排除在这些网络犯罪分子的关注之外,在某些情况下,他们可能会成为特别的目标。

一般准则对于保护计算机系统免受勒索软件攻击很有用。要记住的第一点是定期备份工作,并在存储到任何设备上之前对备份进行加密。用户应小心处理未经请求的电子邮件附件,并且在需要之前不得使用超级用户权限。他们还必须意识到超链接的危险。他们需要维护和不断更新防火墙的安全策略,并使用最新的杀病毒和反恶意软件程序。另外,计算机用户不应该在因特网Internet上跟踪和访问他们不知道和不信任的链接。

在一个实施例中,为了检测和阻止勒索软件攻击,本申请设计了这样的一个勒索攻击,然后解决了这个问题。采用本申请提供的方法,设计若干个软件模块,每个模块由几个阶段组成,成功地攻击了系统,随后使用本申请所提供的方法进行了阻止,效果显著。

第一阶段:生成勒索软件。这个阶段设计一个模块来创建一个新的勒索软件。勒索软件利用网站、USB设备和广告攻击用户系统。它通过网络进行访问,包括点击链接、通知和网络钓鱼电子邮件。

第二阶段:勒索软件攻击文件或目录。侵入系统后,勒索软件可以加密任何文件、目录或整个系统,并显示勒索通知。

第三阶段:验证勒索软件加密。在成功地攻击系统结束时,用户会检查加密内容的详细情况。例如,如果文件不可访问、数据丢失或权限受限,则表明系统已损坏。MD5(Message-Digest algorithm 5 消息摘要算法5)用于加密哈希函数。该算法的思想是将随机数据(文本或二进制)作为输入,并生成固定大小的哈希值作为输出。

第四阶段:在局域网上实施攻击。当被侵入系统是局域网(LAN)的一部分时,它会找到另一个系统并加密共享文件。

第五阶段:识别勒索软件攻击。勒索软件攻击主要有两种类型的攻击:加密勒索软件(数据锁)、或勒索锁(计算机锁)。加密勒索软件阻止访问文件或数据,勒索锁拒绝访问计算机或设备。该模块识别正在进行的攻击类型。

第六阶段:保护计算机系统。如果另一个文件受到影响,则为另一个文件提供保护。一旦在特定文件夹中找到修改的文件,它将生成在该文件夹中执行的修改的文件列表(或称之为被侵入的文件列表,否则,称之为安全的文件列表)。以下步骤(如图1中所示的100)用于抵御勒索软件攻击:

(1)开始110;

(2)监视注册表活动120;

(3)检测到的恶意更改130;

(4)若否,则返回到120;

(5)若检测到恶意更改,则检查更改的文件注册表值是否超过阈值140;

(6)若没有超过阈值,则返回到120;

(7)若超过阈值,意味着发生了恶意的勒索攻击,则在攻击者加密文件内容的位置创建一个大型的虚拟文件(large dummy file)150;

(8)更改未被侵入的文件属性160;

(9)创建被侵入的文件列表和安全的文件列表170;

(10)验证安全的文件列表180;

(11)若不安全,则返回到120;

(12)结束190。

应用上述过程后,系统不允许执行恶意勒索文件。用户定义的阈值用作触发器,可用于阻止任何不需要的修改。例如,如果攻击者试图逐个加密文件夹中的文件,并且将阈值设置为2,则在两次加密之后,本申请提供的方法将在攻击者加密文件内容的位置创建一个大型的虚拟文件(large dummy file)。攻击者仍忙于加密大型的虚拟文件(成千上万的字节);同时,本申请提供的方法会更改其余未受影响的文件属性,从而阻止该攻击进一步蔓延。

第七阶段:验证勒索攻击被阻止。通过考查剩余文件来审查本申请提供的方法的有效性。

根据上述的七个阶段的思想,本申请提供四个模块来阻止勒索软件攻击的传播。

监控模块:监视文件夹/目录。此模块检测目录内容注册表中的任何更改。本申请使用了有效更改的阈值。如果勒索软件试图更改任何文件的注册表值超过阈值,则会将其标识为可能的恶意活动。该模块提供的任务包括:文件夹/目录的路径(包含子目录)、通知过滤器、通知创建时间,以及通知目录名称、文件名、上次访问时间、最近写入时间、安全等级和文件大小。

更改模块:生成被侵入的文件列表。该模块使用在监控模块中收集的信息来生成被侵入的文件列表。用户会被告知可疑活动,并向用户显示被侵入的文件列表。用户可以采取适当的动作。该模块提供的任务包括:监视更改的事件、生成用户的阈值和检查阈值。

策略模块:生成一个大型的随机文件。一旦识别出攻击,则就会在攻击位置处生成一个大型的虚拟文件(如10GB)。这里的目的是减缓攻击,以便采取相应的措施来阻止对文件系统的进一步修改。

预防模块:更改剩余的文件属性。当攻击者忙于加密/或修改大型虚拟文件时,该模块会更改其余的文件属性,使攻击者无法在系统中执行进一步的修改。

在另一个实施例中,实现了本申请的上述四个模块,并对其效率进行了测试。并发现本申请所提供的方法非常有用。该方法通过设置用户定义的阈值来阻止攻击的传播。在超过设置的限制之后,本申请提供的方法会创建一个大型的虚拟文件来让攻击者保持忙碌。利用这个提供给系统的额外的宝贵时间,本申请提供的方法来更改其余文件和目录的属性。因此,攻击者不可能对系统进行进一步修改。

假设勒索软件使用DES(Data Encryption Standard 数据加密标准)、AES(Advanced Encryption Standard 高级加密标准)或3-DES算法加密被侵入系统上的文件内容的数据。本申请至少分析了这三种算法所用的时间,其中AES加密过程花费的时间最少。

一般来说,较大的文件需要更长的加密时间,这使得本申请所提供的方法,能够防止进一步的损坏。结果表明,创建大型的虚拟文件(large dummy file)是一个可行的解决勒索软件攻击的方法。

以上所述仅为本发明的较佳实施例,并非用来限定本发明的实施范围;凡是依本发明所作的等效变化与修改,都被视为本发明的专利范围所涵盖。

- 一种用于检测和阻止恶意勒索软件攻击的方法

- 一种阻止疑似恶意勒索软件攻击的方法、装置及电子设备