密钥管理系统和方法

文献发布时间:2023-06-19 09:23:00

技术领域

本申请实施例涉及容器技术领域,特别涉及一种密钥管理系统和方法。

背景技术

目前,大数据集群在启用安全认证之后,容器集群中的服务需要通过密钥进行身份认证之后获取所需要的数据。

在相关技术中,服务在请求获取大数据集群中的数据时,需要通过密钥进行身份认证,在通过身份认证之后,大数据集群向服务提供所需要获取的数据。

然而,在上述相关技术中,密钥存储在容器集群中的服务的镜像(Image)中,在对密钥进行修改时,需要重新构建容器Image,处理开销大。

发明内容

本申请实施例提供了一种密钥管理系统和方法,能够实现提高密钥的更新效率,保证密钥更新的及时性。所述技术方案如下:

一方面,本申请实施例提供了一种密钥管理系统,所述密钥管理系统包括:容器集群和共享存储服务,所述容器集群中包括多于一个容器,所述容器中包括至少一个服务,其中,所述容器集群的第一容器运行的服务中包括资源管理系统;

所述资源管理系统用于获取密钥创建请求,所述密钥创建请求中包括用户信息;调用功能接口获取所述用户信息对应的密钥;向所述共享存储服务发送所述密钥;

所述共享存储服务用于存储所述密钥。

另一方面,本申请实施例提供了一种密钥管理方法,应用于密钥管理系统,所述密钥管理系统包括:容器集群和共享存储服务,所述容器集群中包括多于一个容器,所述容器中包括至少一个服务,其中,所述容器集群的第一容器运行的服务中包括资源管理系统,所述方法包括:

所述资源管理系统获取密钥创建请求,所述密钥创建请求中包括用户信息;调用功能接口获取所述用户信息对应的密钥;向所述共享存储服务发送所述密钥;

所述共享存储服务存储所述密钥。

本申请实施例提供的技术方案可以带来如下有益效果:

通过资源管理系统将密钥存储至共享存储服务中,避免将密钥存储在容器集群中的服务的Image中,基于共享存储服务的独立性,密钥在修改时只需要获取新的密钥进行覆盖存储,不需要重新构建容器Image,减少处理开销,节约时间,提高密钥的更新效率,保证密钥更新的及时性,防止由于密钥更新不及时而影响信息传输的安全性。

附图说明

为了更清楚地说明本申请实施例中的技术方案,下面将对实施例描述中所需要使用的附图作简单地介绍,显而易见地,下面描述中的附图仅仅是本申请的一些实施例,对于本领域普通技术人员来讲,在不付出创造性劳动的前提下,还可以根据这些附图获得其他的附图。

图1是本申请一个实施例提供的密钥管理系统的示意图;

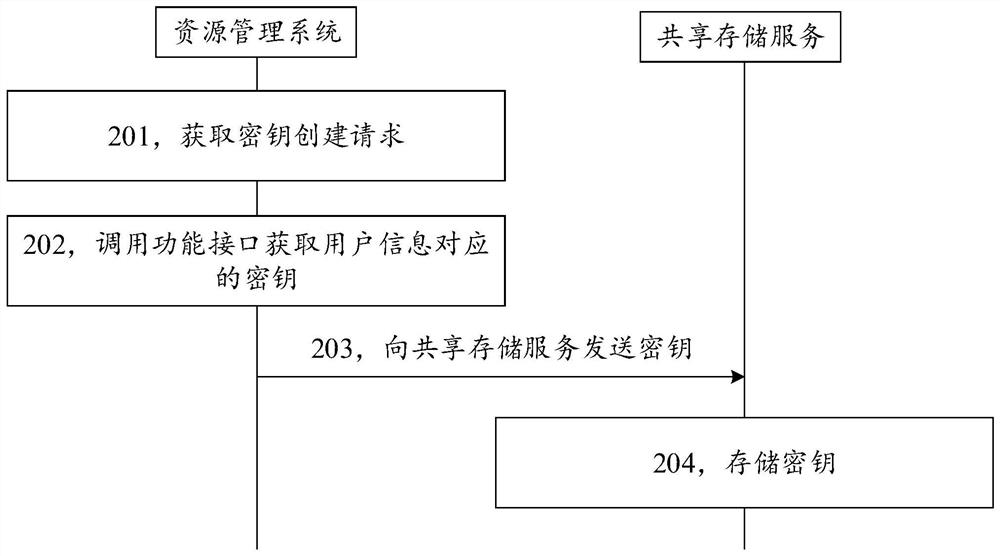

图2是本申请一个实施例提供的密钥管理方法的流程图;

图3示例性示出了一种密钥的获取方式的示意图;

图4示例性示出了一种密钥权限的示意图;

图5示例性示出了一种密钥的获取与存储流程的示意图;

图6是本申请另一个实施例提供的密钥管理方法的流程图;

图7是本申请一个实施例提供的计算机设备的结构框图。

具体实施方式

为使本申请的目的、技术方案和优点更加清楚,下面将结合附图对本申请实施方式作进一步地详细描述。

请参考图1,其示出了本申请一个实施例提供的密钥管理系统的示意图。该密钥管理系统可以包括:容器集群10、共享存储服务20、安全认证中心30和大数据集群40。

容器集群10用于提供基础服务,该容器集群中包括多于一个容器,每个容器中包括至少一个服务。其中,不同的容器可以设置在不同的计算机设备上,也可以设置在相同的计算机设备上。在本申请实施例中,容器集群的第一容器11运行的服务中包括资源管理系统,第二容器12包括第一服务,第三容器包括13包括第二服务。其中,资源管理系统用于控制密钥的分发,第一服务用于生成密钥创建请求,第二服务用于从大数据集群获取数据。

共享存储服务20用于存储密钥。可选地,共享存储服务20与容器集群的各个容器中的服务通过网络建立将连接。在本申请实施例中,资源管理系统从第一服务中获取密钥创建请求,该密钥创建请求中包括用户信息;进一步地,资源管理系统调用功能接口获取该用户信息对应的密钥,并向共享存储服务20发送该密钥;进而,共享存储服务20存储该密钥。需要说明的一点是,共享存储服务20独立于容器集群10,也独立于安全认证中心30和大数据集群40。

安全认证中心30用于验证用户信息对应的用户身份。在本申请实施例中,第二服务在获取数据获取指令之后,若第二服务中存储验证信息,则向安全认证中心30发送凭证获取请求。其中,上述数据获取指令中包括用户信息,上述凭证获取请求中包括用户信息对应的验证信息,该验证信息中包括用户信息和有效时长。进一步地,安全认证中心30对上述验证信息进行验证,若该验证信息通过验证,生成对应的凭证,并向第二服务发送该凭证。

可选地,安全认证中心30还用于生成验证信息。在本申请实施例中,第二服务获取数据获取指令之后,若第二服务中未存储验证信息,则向安全认证中心30发送验证信息获取请求,该验证信息获取请求中包括用户信息。进一步地,安全认证中心30生成该用户信息对应的验证信息,并向第二服务发送加密后的验证信息。之后,第二服务通过共享存储服务20中存储的解密密码对加密后的验证信息进行解密,得到验证信息。其中,该解密密码可以存储在上述存储文件中。

大数据集群40用于提供数据,该大数据集群40包括多于一个大数据服务。其中,不同的大数据服务可以设置在相同的计算机设备上,也可以设置在不同的计算机设备上。在本申请实施例中,安全认证中心30接收到上述凭证之后,向大数据服务发送数据获取请求,该数据获取请求中包括上述凭证。进一步地,大数据服务对凭证进行验证。若该凭证通过验证,则向第二服务发送上述数据获取请求对应的数据。

可选地,容器集群10、共享存储服务20、安全认证中心30和大数据集群40之间可以通过网络进行通信。

请参考图2,其示出了本申请一个实施例提供的密钥管理方法的流程图。该方法可以包括以下几个步骤(201~204):

步骤201,资源管理系统获取密钥创建请求。

资源管理系统用于控制密钥的分发。可选地,该资源管理系统位于容器集群的第一容器运行的服务中。密钥创建请求用于向资源管理系统请求获取密钥。其中,密钥创建请求中包括用户信息。其中,用户信息用于指示唯一的用户,例如,用户信息为用户名。可选地,资源管理系统可以根据该密钥创建请求获取上述用户信息对应的密钥。

在一种可能的实施方式中,资源管理系统从客户端获取上述文件获取请求。可选地,客户端在确定用户信息为第一次获取的用户信息时,向资源管理系统发送上述文件获取请求。例如,客户端在用户登陆某个网站时,获取该用户对应的用户信息,并对该用户信息的获取次数进行检测,确定第一次获取该用户信息时,根据该用户信息生成密钥创建请求,并向资源管理系统发送该密钥创建请求。对应的,资源管理系统获取该密钥创建请求。

在另一种可能的实施方式中,资源管理系统从第一服务获取上述文件获取请求。其中,第一服务设置在上述容器集群的第二容器中。可选地,客户端在确定用户信息为第一次获取的用户信息时,向第一服务发送该用户信息;进一步地,第一服务根据该用户信息生成密钥创建请求,并存储该密钥创建请求。例如,客户端在用户登陆某个网站时,获取该用户对应的用户信息,并对该用户信息的获取次数进行检测,确定第一次获取该用户信息时,向第一服务发送该用户信息,进一步地,第一服务根据该用户信息生成密钥创建请求,并存储该密钥创建请求。对应的,资源管理系统获取该密钥创建请求。

可选地,上述密钥创建请求可以存储在第一服务的消息队列中。在一种可能的实施方式中,第一服务提示资源管理系统获取密钥创建请求。可选地,第一服务在消息队列中存储上述密钥创建请求之后,可以向资源管理系统发送提醒信息,该提醒信息用于提示资源管理系统从第一服务获取密钥创建请求。对应的,资源管理系统获取上述提醒信息,并根据该提醒信息从第一服务的消息队列中获取上述密钥创建请求。在另一种可能的实施方式中,资源管理系统根据实际情况获取密钥创建请求。可选地,资源管理系统实时对上述消息队列进行监测,在确定资源管理系统的负荷未过载时,主动从消息队列中获取密钥创建请求。

需要说明的一点是,上述客户端可以是用户终端,也可以是服务器终端,本申请实施例对此不作限定。

步骤202,资源管理系统调用功能接口获取用户信息对应的密钥。

功能接口用于获取密钥。可选地,该功能接口可以设置在资源管理系统中,也可以设置在上述容器集群的其他容器中,本申请实施例对此不作限定。

在本申请实施例中,资源管理系统在获取上述密钥创建请求之后,调用功能接口获取上述用户信息对应的密钥。结合参考图3,以上述功能接口为KDC接口为例,资源管理系统在获取密钥创建请求之后,调用KDC接口31,登录KDC服务32,依据用户信息33,获取该用户信息33对应的密钥34。

步骤203,资源管理系统向共享存储服务发送密钥。

共享存储服务用于存储密钥。可选地,共享存储服务可以设置在物理服务器上,也可以设置在虚拟机上,本申请实施例对此不作限定。在本申请实施例中,资源管理系统在获取上述密钥之后,向共享存储服务发送该密钥。对应的,共享存储服务接收该密钥。

步骤204,共享存储服务存储密钥。

享存储服务独立于上述容器集群。在本申请实施例中,共享存储服务在接收到上述密钥之后,存储该密钥。可选地,上述密钥存储在上述用户信息对应的存储文件中,该存储文件用户存储上述用户信息对应的文件。在一种可能的实施方式中,资源管理系统在接收到上述密钥创建请求之后,根据该密钥创建请求中的用户信息向共享存储服务发送请求信息。其中,该请求信息用于指示共享存储服务创建上述用户信息对应的存储文件,该请求信息中包括用户信息。对应的,共享存储服务接收到该请求信息之后,根据该请求信息创建上述用户信息对应的存储文件。进一步地,共享存储服务在接收到上述密钥之后,在存储文件中存储该密钥。

需要说明的一点是,上述存储文件中还包括记录文件。其中,该记录文件用于记录上述用户信息对应的用户操作。例如,该记录文件中可以记录上述用户信息对应的用户在某个网站中的浏览路径和浏览时长。可选地,上述记录文件是共享存储服务在创建上述存储文件的同时创建生成的。

还需要说明的一点是,在本申请实施例中,上述功能接口具有上述密钥的读写权限,可以用于密钥的生成和修改;上述容器集群中的各个服务具有密钥的只读权限和记录文件的读写权限,可以用于密钥的获取和记录文件对应的内容的写入和删除。如图4所示,以容器集群中的应用服务为例,对于存储文件40中的密钥41,功能接口42具有密钥的读写权限,应用服务43具有密钥41的只读权限;对于存储文件40中的记录文件44,应用服务43具有记录文件44的读写权限。可选地,上述密钥对应的权限可以由功能接口在获取密钥时进行设置,上述记录文件对应的权限可以由共享存储服务在生成记录文件时进行设置。

示例性地,结合参考图5,对本申请实施例中的密钥管理方法进行完整介绍。用户在第一次登陆门户网站51时进行注册,对应的门户网站51获取该用户对应的用户信息,并向第一服务52发送该用户信息。其中,用户信息中包括上述用户的用户名。进一步地,第一服务52根据上述用户信息生成密钥创建请求,并将该密钥创建请求存储至消息队列53中。之后,资源管理系统54从消息队列53中获取上述密钥创建请求,并根据该密钥创建请求中的用户信息,向共享存储服务55发送请求信息,该请求信息用于指示共享存储服务55创建用户信息对应的存储文件。当然,资源管理系统54在获取上述密钥创建请求之后,还可以调用功能接口56根据用户信息生成密钥,对应的,资源管理系统54获取该密钥,并向共享存储服务55发送该密钥。共享存储服务55在接收到上述密钥之后,在存储文件中存储该密钥。

综上所述,本申请实施例提供的技术方案中,通过资源管理系统将密钥存储至共享存储服务中,避免将密钥存储在容器集群中的服务的Image中,基于共享存储服务的独立性,密钥在修改时只需要获取新的密钥进行覆盖存储,不需要重新构建容器Image,减少处理开销,节约时间,提高密钥的更新效率,保证密钥更新的及时性,防止由于密钥更新不及时而影响信息传输的安全性。

另外,对于密钥,功能接口具有读写权限,容器集群中的服务具有只读权限,保证密钥的安全性;对于记录文件,容器集群中的服务具有读写权限,且记录文件用于记录用户操作,便于后续对用户操作的查找。

另外,将密钥创建请求存储至消息队列中,有效地防止资源管理系统由于获取过多的密钥创建请求而造成的超负荷工作。

上文中介绍了密钥管理中的密钥创建方法,下面,对密钥管理中密钥的使用方法进行介绍。

请参考图6,其示出了本申请另一个实施例提供的密钥管理方法的流程图。该方法可以包括以下几个步骤(601~605):

步骤601,第二服务根据数据获取指令,向安全认证服务发送用户信息对应的凭证获取请求。

第二服务用于从大数据集群获取数据。其中,第二服务设置在容器集群的第三容器中。数据获取指令用于指示第二服务从大数据集群获取数据,可选地,数据获取指令中包括上述用户信息。凭证获取请求用于向安全认证中心请求获取凭证,其中,该凭证用于向大数据服务表明用户信息对应的用户身份,即大数据服务可以根据上述凭证确定用户信息对应的用户身份。可选地,上述凭证获取请求中包括用户信息对应的验证信息。其中,验证信息是指安全认证中心用于验证用户信息对应的用户身份的信息。

在本申请实施例中,第二服务可以在接收到客户端发送的数据获取指令字后,根据该数据获取指令,向安全认证服务发送对应的凭证获取请求。其中,该凭证获取请求中包括上述用户信息对应的验证信息。可选地,该验证信息中包括上述用户信息和有效时长,该有效时长用于是指验证信息的有效性。若验证信息的获取时长小于或等于上述有效时长,则确定该验证信息有效;若验证信息的获取时长大于上述有效时长,则确定该验证信息无效。其中,上述获取时长是指上述验证信息的生成时刻与当前时刻之间的时间差值。

在一种可能的实施方式中,上述第二服务中存储有有效的验证信息。可选地,第二服务在接收到上述数据获取指令之后,根据该数据获取指令,获取该数据获取指令中的用户信息对应的验证信息,并基于该验证信息生成凭证获取请求,向安全认证中心发送该凭证获取请求。

在另一种可能的实施方式中,上述第二服务中未存储有有效的验证信息。可选地,第二服务在接收到上述数据获取指令之后,从安全认证中心获取该验证信息。可选地,上述步骤601包括以下几个步骤:

1、第二服务根据数据获取指令,向安全认证服务发送验证信息获取请求。

验证信息获取请求用于向安全认证中心请求获取验证信息,该验证信息获取请求中包括上述用户信息。在本申请实施例中,第二服务接收到上述数据获取指令之后,基于该数据获取指令中的用户信息,生成对应的验证信息获取请求,并向安全认证中心发送该验证信息获取请求。对应的,安全认证中心接收该验证信息获取请求。

2、安全认证服务根据验证信息获取请求中的用户信息,生成用户信息对应的验证信息。

可选地,安全认证中心在接收到上述验证信息获取请求之后,根据该验证信息获取请求中的用户信息,生成该用户信息对应的验证信息。

3、安全认证中心通过用户信息对应的加密密码,对验证信息进行加密,得到加密后的验证信息,向第二服务发送加密后的验证信息。

可选地,安全认证中心在生成上述验证信息之后,对该验证信息进行加密,得到加密后的验证信息,并向第二服务发送该加密后的验证信息。对应的,第二服务接收该加密后的验证信息。

需要说明的一点是,在本申请实施例中,不同的用户信息对应的加密密码不同。可选地,安全认证中心可以获取用户信息对应的加密密码,并通过该加密密码对验证信息进行加密。其中,该加密密码可以是存储在安全认证中心的本地密码。

4、第二服务向共享存储服务发送密码获取请求。

密码获取请求用于向共享存储服务请求获取解密密码。该解密密码用于对加密后的验证信息进行解密。可选地,第二服务在获取上述加密后的验证信息之后,向共享存储服务发送密码获取请求。对应的,共享存储服务接收上述密码获取请求。其中,该密码获取请求中包括上述用户信息。

5、共享存储服务根据密码获取请求中的用户信息,向第二服务发送对应的解密密码。

解密密码与上述加密密码相对应,第二服务可以通过该解密密码对加密后的验证信息进行解密,以获取用户信息对应的解密密码。可选地,共享存储服务接收到上述密码获取请求之后,根据该密码获取请求中的用户信息,向第二服务发送对应的解密密码。对应的,第二服务接收该解密密码。其中,该解密密码存储在存储文件中,该存储文件是指用于存储上述密钥的文件。

6、第二服务根据共享存储服务发送的解密密码,对加密后的验证信息进行解密,得到验证信息。

可选地,第二服务接收到上述共享存储服务发送的解密密码之后,根据该解密密码,对上述加密后的验证信息进行解密,进而得到上述用户信息对应的验证信息。

7、第二服务向安全认证服务发送用户信息对应的凭证获取请求。

可选地,第二服务获取上述验证信息之后,基于该验证信息,向安全认证中心发送上述用户信息对应的凭证获取请求。

步骤602,安全认证服务响应于凭证获取请求中的验证信息通过验证,生成用户信息对应的凭证。

凭证用于向大数据服务表明用户信息对应的用户身份。在本申请实施例中,安全认证中心在接收到上述凭证获取请求之后,对该凭证获取请求中的验证信息进行验证。若该验证信息通过验证,则生成上述用户信息对应的凭证。可选地,安全认证中心可以根据验证信息中的有效时长,在确定验证信息未过期时,确定该验证信息通过验证。

步骤603,安全认证中心向第二服务发送凭证。

可选地,安全认证中心在获取上述凭证之后,向第二服务发送该凭证。对应的,第二服务接收该凭证。

步骤604,第二服务向大数据服务发送数据获取请求。

数据获取请求用于向大数据服务请求获取数据。可选地,该数据获取请求中包括上述凭证。在本申请实施例中,第二服务在获取上述凭证之后,基于该凭证生成数据获取请求,并向大数据服务发送该数据获取请求。对应的,大数据服务接收该数据获取请求。

步骤605,大数据服务响应于数据获取请求中的凭证通过验证,向第二服务发送数据获取请求对应的数据。

可选地,大数据服务在接收上述数据获取请求之后,对该数据获取请求中的凭证进行验证。若该凭证通过验证,则向第二服务发送对应的数据。在一种可能的实施方式中,大数据服务可以根据上述凭证确定上述用户信息对应的用户身份,进而根据该用户身份确定用户权限。若用户存在获取数据的权限,则向第二服务发送对应的数据;若用户不存在获取数据的权限,则向第二服务发送无权限提醒。

综上所述,本申请实施例提供的技术方案中,大数据服务在凭证通过验证之后,向第二服务提供的数据,且凭证是安全认证中心在验证信息通过验证之后生成的,有效地保证数据传输的安全性。

另外,验证信息是第二服务对加密后的验证信息进行解密后获得的,且解密密码存储在共享存储服务的密钥中,保证数据传输的安全性;而且,密钥存储在共享存储服务中,密钥在修改时只需要获取新的密钥进行覆盖存储,不需要重新构建容器Image,减少处理开销,节约时间,提高密钥的更新效率,保证密钥更新的及时性,防止由于密钥更新不及时而影响信息传输的安全性。

下述为本申请系统实施例,可以用于执行本申请方法实施例。对于本申请系统实施例中未披露的细节,请参照本申请方法实施例。

本申请一示例性实施例还提供了一种密钥管理系统,所述密钥管理系统包括:容器集群和共享存储服务,所述共享存储服务独立于所述容器集群,所述容器集群中包括多于一个容器,所述容器中包括至少一个服务,其中,所述容器集群的第一容器运行的服务中包括资源管理系统;

所述资源管理系统用于获取密钥创建请求,所述密钥创建请求中包括用户信息;调用功能接口获取所述用户信息对应的密钥;向所述共享存储服务发送所述密钥;

所述共享存储服务用于存储所述密钥。

在示例性实施例中,所述资源管理系统还用于根据所述用户信息向所述共享存储服务发送请求信息,所述请求信息用于提醒所述共享存储服务创建所述用户信息对应的存储文件,所述请求信息中包括所述用户信息;

所述共享存储服务还用于根据所述请求信息创建所述用户信息对应的存储文件;在所述存储文件中存储所述密钥。

在示例性实施例中,所述存储文件中包括记录文件,所述记录文件用于记录所述用户信息对应的用户操作。

在示例性实施例中,所述功能接口具有所述密钥的读写权限;

所述容器集群中的服务具有所述密钥的只读权限和所述记录文件的读写权限。

在示例性实施例中,所述容器集群的第二容器中包括第一服务;

所述第一服务用于根据所述用户信息生成所述密钥创建请求;存储所述密钥创建请求。

在示例性实施例中,所述密钥创建请求存储在消息队列中;

所述资源管理系统用于从所述消息队列中获取所述密钥创建请求;

所述第一服务用于在所述消息队列中存储所述密钥创建请求。

在示例性实施例中,所述密钥管理系统还包括:大数据集群和安全认证服务,所述大数据集群中包括多于一个大数据服务;所述容器集群的第三容器中包括第二服务;

所述第二服务用于根据数据获取指令,向所述安全认证服务发送所述用户信息对应的凭证获取请求,所述数据获取指令中包括所述用户信息,所述凭证获取请求中包括所述用户信息对应的验证信息;向所述大数据服务发送数据获取请求,所述数据获取请求中包括所述凭证;

所述安全认证服务用于响应于所述凭证获取请求中的验证信息通过验证,生成所述用户信息对应的凭证;向所述第二服务发送所述凭证;

所述大数据服务用于响应于所述数据获取请求中的凭证通过验证,向所述第二服务发送所述数据获取请求对应的数据。

在示例性实施例中,所述共享存储服务还用于根据密码获取请求中的用户信息,向所述第二服务发送对应的解密密码,所述解密密码存储在所述密钥中;

所述第二服务还用于向所述安全认证服务发送验证信息获取请求,所述验证信息获取请求中包括所述用户信息;向所述共享存储服务发送所述密码获取请求;根据所述共享存储服务发送的所述解密密码,对加密后的验证信息进行解密,得到验证信息;

所述安全认证服务还用于根据所述验证信息获取请求中的所述用户信息,生成所述用户信息对应的验证信息;通过所述用户信息对应的加密密码,对所述验证信息进行加密,得到加密后的验证信息,向所述第二服务发送所述加密后的验证信息。

在示例性性实施例中,所述验证信息中包括所述用户信息和有效时长;

所述安全认证中心还用于响应于所述验证信息未过期,确定所述验证信息通过验证。

请参考图7,其示出了本申请一个实施例提供的计算机设备的结构框图。该计算机设备可用于实现上述密钥的管理方法的功能。其中,该计算机设备中可以设置有资源管理系统、共享存储服务、第一服务、第二服务、安全认证中心或大数据服务中的任意一个。当然,在实际应用中,该计算机设备中也可以设置有上述多个系统或服务。例如,该计算机设备上设置有容器集群,则上述资源管理系统、第一服务和第二服务均设置在该计算机设备上。具体来讲:

计算机设备700包括中央处理单元(Central Processing Unit,CPU)701、包括随机存取存储器(Random Access Memory,RAM)702和只读存储器(Read Only Memory,ROM)703的系统存储器704,以及连接系统存储器704和中央处理单元701的系统总线705。计算机设备700还包括帮助计算机内的各个器件之间传输信息的基本输入/输出(Input/Output,I/O)系统706,和用于存储操作系统713、应用程序714和其他程序模块712的大容量存储设备707。

基本输入/输出系统706包括有用于显示信息的显示器708和用于用户输入信息的诸如鼠标、键盘之类的输入设备709。其中显示器708和输入设备709都通过连接到系统总线705的输入输出控制器710连接到中央处理单元701。基本输入/输出系统706还可以包括输入输出控制器710以用于接收和处理来自键盘、鼠标、或电子触控笔等多个其他设备的输入。类似地,输入输出控制器710还提供输出到显示屏、打印机或其他类型的输出设备。

大容量存储设备707通过连接到系统总线705的大容量存储控制器(未示出)连接到中央处理单元701。大容量存储设备707及其相关联的计算机可读介质为计算机设备700提供非易失性存储。也就是说,大容量存储设备707可以包括诸如硬盘或者CD-ROM(CompactDisc Read-Only Memory,只读光盘)驱动器之类的计算机可读介质(未示出)。

不失一般性,计算机可读介质可以包括计算机存储介质和通信介质。计算机存储介质包括以用于存储诸如计算机可读指令、数据结构、程序模块或其他数据等信息的任何方法或技术实现的易失性和非易失性、可移动和不可移动介质。计算机存储介质包括RAM、ROM、EPROM(Erasable Programmable Read Only Memory,可擦除可编程只读存储器)、EEPROM(Electrically Erasable Programmable Read Only Memory,电可擦可编程只读存储器)、闪存或其他固态存储其技术,CD-ROM、DVD(Digital Video Disc,高密度数字视频光盘)或其他光学存储、磁带盒、磁带、磁盘存储或其他磁性存储设备。当然,本领域技术人员可知计算机存储介质不局限于上述几种。上述的系统存储器704和大容量存储设备707可以统称为存储器。

根据本申请的各种实施例,计算机设备700还可以通过诸如因特网等网络连接到网络上的远程计算机运行。也即计算机设备700可以通过连接在系统总线705上的网络接口单元711连接到网络712,或者说,也可以使用网络接口单元711来连接到其他类型的网络或远程计算机系统(未示出)。

所述存储器还包括计算机程序,该计算机程序存储于存储器中,且经配置以由一个或者一个以上处理器执行,以实现上述密钥的管理。

在示例性实施例中,还提供了一种计算机可读存储介质,所述存储介质中存储有至少一条指令、至少一段程序、代码集或指令集,所述至少一条指令、所述至少一段程序、所述代码集或所述指令集在被处理器执行时以实现上述密钥的管理方法。

可选地,该计算机可读存储介质可以包括:ROM(Read Only Memory,只读存储器)、RAM(Random Access Memory,随机存取记忆体)、SSD(Solid State Drives,固态硬盘)或光盘等。其中,随机存取记忆体可以包括ReRAM(Resistance Random Access Memory,电阻式随机存取记忆体)和DRAM(Dynamic Random Access Memory,动态随机存取存储器)。

在示例性实施例中,还提供一种计算机程序产品,所述计算机程序产品被处理器执行时,用于实现上述密钥的管理方法。

应当理解的是,在本文中提及的“多个”是指两个或两个以上。“和/或”,描述关联对象的关联关系,表示可以存在三种关系,例如,A和/或B,可以表示:单独存在A,同时存在A和B,单独存在B这三种情况。字符“/”一般表示前后关联对象是一种“或”的关系。另外,本文中描述的步骤编号,仅示例性示出了步骤间的一种可能的执行先后顺序,在一些其它实施例中,上述步骤也可以不按照编号顺序来执行,如两个不同编号的步骤同时执行,或者两个不同编号的步骤按照与图示相反的顺序执行,本申请实施例对此不作限定。

以上所述仅为本申请的示例性实施例,并不用以限制本申请,凡在本申请的精神和原则之内,所作的任何修改、等同替换、改进等,均应包含在本申请的保护范围之内。

- 管理装置、管理系统、密钥生成装置、密钥生成系统、密钥管理系统、车辆、管理方法、密钥生成方法以及计算机程序

- 一种基于KeyStore密钥树的密钥管理系统、更新方法、读取方法