数字文件防伪保护

文献发布时间:2023-06-19 10:00:31

技术领域

本发明涉及使数字数据免受伪造或篡改的保护、以及数字文件的可追溯性的技术领域。

背景技术

假冒和篡改数字文件的问题是众所周知的、严重的且日益增长的。对原始数字证件(诸如数字身份证件或者凭证的数字版本等)上所标记的数据进行造假的示例是众所周知的,并且如果考虑到原始(可能是真的)数字证件,则这种担忧甚至更糟。仅跟踪标识符(诸如序列号,或者甚至包括一些数字水印)一般来说是不够的,因为假冒者也可以容易地复制这些编号或数字水印。

Ahto Buldas等人的“Efficient Record-Level Keyless Signatures for AuditLogs”(International Association for Cryptologic Research,第20140718:122633卷,第1至13页,2014年7月15日)公开了一种日志签名方案,该日志签名方案使得能够验证整个日志的完整性和任何记录的呈现以及记录自日志被签名以来尚未更改的紧凑证据,该日志是有序的块序列,其中各个块又是有序的记录序列。

US 2012/125,997 A1公开了如下的方法,该方法利用公钥基础设施(PKI)数字签名和条形码技术来提供在呈打印形式时可以针对真实性和数据完整性进行证实的护照。存在如下的条形码工具,该条形码工具包括数据检索组件;数据级联组件;数字签名生成组件;以及条形码生成组件。另外,还存在如下的条形码读取工具,该条形码读取工具包括使用条形码读取器来读取身份数据和数字签名条形码符号;在显示装置上显示身份数据和数字签名;验证数字签名;以及在显示装置上显示验证结果。用于确保数字文件的真实性或保护其数字数据的最传统方法的另一个缺点是,即使在数字文件是定义明确的组(诸如数字证件批次)中的成员的情况下,也趋向于单独地查看文件。这忽略了有价值的认证信息。

因此,本发明的目的是保护数字文件以免受对其相关数据、特别是与该数字文件属于特定数字文件批次相关联的数据的伪造和造假。另外,本发明的目的是允许离线检查根据本发明进行保护的数字文件的真实性以及其数字数据内容相对于真正数字文件的数字数据内容的一致性。

发明内容

本发明的一方面涉及一种保护多个原始数字文件的批次中的给定原始数字文件以免受伪造或篡改的方法,所述批次中的各原始数字文件包含其自己的数字数据,其特征在于所述方法包括以下的步骤:

-针对所述批次中的各原始数字文件,通过单向函数来计算其数字数据的相关联数字文件签名;

-通过所述数字文件签名的单向累加器来根据所述批次中的原始数字文件的所有数字文件签名计算与原始数字文件的批次相对应的参考聚合数字签名,并且使所述参考聚合数字签名对用户可用;

-通过用于计算所述参考聚合数字签名的其它数字文件签名的部分单向累加器来确定与所述给定原始数字文件的数字文件签名相对应的数字文件验证密钥,由此,仅在从候选数字文件签名和相应数字文件验证密钥的单向函数中检索到所述参考聚合数字签名的情况下,所述候选数字文件签名才与所述批次中的原始数字文件的数字文件签名相对应;以及

-在所述给定原始数字文件中包括相应机器可读数字安全标记,所述相应机器可读数字安全标记包含其数字数据及其相应数字文件验证密钥的表示,

由此,获得数字数据被保护以免受伪造或篡改的标记原始数字文件。

与原始数字文件的批次相关联的参考聚合数字签名可被发布在所述用户能够访问的媒体中,或者被存储在所述用户能够访问的可搜索聚合签名数据库中,或者被存储在区块链中,或者被存储在所述用户能够访问的区块链所保护的数据库中。

所述标记原始数字文件还可以包括聚合签名访问数据,所述聚合签名访问数据包含足以访问与原始数字文件的批次相对应的参考聚合数字签名的信息,所述信息是到以下各项中的相应项的聚合签名获取接口的链接:

-发布所述参考聚合数字签名的媒体,所述媒体能够由所述用户经由所述聚合签名获取接口来访问,所述聚合签名获取接口能够操作以从所述用户接收包含从标记原始数字文件的数字安全标记获得的数字数据或所述数字数据的数字签名的聚合签名请求、并发送回相关联批次的参考聚合数字签名;

-存储所述参考聚合数字签名的可搜索聚合签名数据库,所述聚合签名数据库能够由所述用户经由所述聚合签名获取接口来访问,所述聚合签名获取接口能够操作以从所述用户接收包含从标记原始数字文件的数字安全标记获得的数字数据或所述数字数据的数字签名的聚合签名请求、并发送回相关联批次的参考聚合数字签名;

-存储时间戳聚合数字签名的区块链、相应的由所述区块链保护的数据库,所述区块链、相应的由所述区块链保护的数据库能够由所述用户经由所述聚合签名获取接口来访问,所述聚合签名获取接口能够操作以从所述用户接收包含从标记原始数字文件的数字安全标记获得的数字数据或所述数字数据的数字签名的聚合签名请求、并发送回相关联批次的参考聚合数字签名。

根据本发明,虚拟数字文件可被算作属于原始数字文件的批次,所述虚拟数字文件具有相应虚拟数字数据以及通过虚拟数字数据的单向函数所获得的相关联虚拟数字文件签名,所述虚拟数字文件不是真实存在的,而是仅用于根据所述相应虚拟数字数据生成所述相关联虚拟数字文件签名;以及与所述原始数字文件的批次相关联的参考聚合数字签名是通过所述单向累加器根据所述批次中的原始数字文件的所有数字文件签名计算出的,所述所有数字文件签名包括所述虚拟数字文件签名。

所述单向函数可以是哈希函数,以及原始数字文件的数字文件签名可以是从相应数字数据的哈希值的位中选择的较低权重的给定多个位的序列。

在以上方法中,与同所述标记原始数字文件相关联的数字数据相对应的附加数字数据可被存储在所述用户能够经由信息数据库接口访问的可搜索信息数据库中,所述信息数据库接口能够操作以从所述用户接收包含从标记原始数字文件的数字安全标记获得的数字数据或相应数字文件签名数据的信息请求、并发送回相应附加数字数据。

此外,所述标记原始数字文件的数字数据可以包括相关联物体或个体的相应唯一物理特征的参考特征数字数据即参考CDD。

本发明的另一方面涉及一种验证根据以上方法进行保护的数字文件的真实性、或这种安全数字文件的副本相对于原始数字文件的一致性的方法,其在通过连接至存储器的处理单元来处理作为所述数字文件或所述数字文件的副本的测试文件时包括以下的步骤:

-将所述测试文件存储在所述存储器中;

-读取所存储的测试文件中的数字安全标记上的数字数据和测试文件验证密钥的表示,并从所读取的表示中分别提取相应数字数据和测试文件验证密钥;

-将相应数字文件的批次中的参考聚合数字签名存储在所述存储器中,并在所述处理单元中对单向函数和单向累加器进行编程;

-通过进行以下的步骤来验证为所提取的数字数据和测试文件验证密钥确实与所存储的参考聚合数字签名相对应:

利用所述单向函数来计算所提取的数字数据的数字签名;

利用所述单向累加器根据所提取的数字数据和所提取的测试文件验证密钥的计算出的数字签名计算候选聚合数字签名;以及

检查为所获得的候选聚合数字签名与所存储的参考聚合数字签名匹配,

由此,在所述聚合数字签名匹配的情况下,所述测试文件的数字数据是真正原始数字文件的数字数据。

在该验证方法中,所述数字文件是通过将与原始数字文件的批次相关联的参考聚合数字签名存储在所述用户能够访问的可搜索聚合签名数据库中来保护的,以及所述处理单元还连接至通信单元,所述通信单元能够操作以经由通信链路发送和接收回数据,所述验证方法可以包括以下的初步步骤:

-利用所述通信单元经由所述通信链路来向所述聚合签名数据库发送请求,并接收回与原始数字文件的批次相关联的参考聚合数字签名;以及

-将所接收到的聚合数字签名存储在所述存储器中。

在所述验证方法中,所述标记原始数字文件还包括聚合签名访问数据,所述聚合签名访问数据包含足以访问与原始数字文件的批次相对应的参考聚合数字签名的信息,所述信息是到聚合签名获取接口的链接,以及所述处理单元还连接至通信单元,所述通信单元能够操作以经由通信链路发送和接收回数据,所述验证方法可以包括以下的初步步骤:

-读取所述测试文件中所包括的聚合签名访问数据;

-利用所述通信单元经由所述通信链路来向所述聚合签名获取接口发送包含从所述测试文件中的数字安全标记获得的数字数据或所述数字数据的数字签名的聚合签名请求,并接收回相关联批次的相应参考聚合数字签名;以及

-将所接收到的聚合数字签名存储在所述存储器中。

在以上验证方法中,可以利用被存储在用户能够经由如上所述的信息数据库接口访问的可搜索信息数据库中的附加数字数据来保护原始数字文件,以及所述处理单元还可以连接至通信部件,所述通信部件能够操作以向所述信息数据库接口发送包含从所述测试文件中的数字安全标记获得的数字数据或相应数字文件签名的信息请求、并接收回相应附加数字数据。

此外,在以上验证方法中,在所述标记原始数字文件的数字数据包括相关联物体或个体的相应唯一物理特征的参考特征数字数据即参考CDD、并且所述处理单元连接至能够操作以检测相关联物体或个体的唯一物理特征的传感器的情况下,所述处理单元被编程为从自所述传感器接收到的检测信号中提取相应唯一物理特征数字数据,所述处理单元还可以将与所述相关联物体或个体的唯一物理特征相对应的参考特征数字数据即参考CDD存储在所述存储器中,并且所述验证方法包括以下的进一步步骤:在查看分别作为所述相关联物体或个体的对象时:

-检测所述对象的唯一特征,并提取相应候选特征数字数据即CDD

-将所获得的候选特征数字数据即CDD

-在所述候选特征数字数据即CDD

本发明的另一方面涉及一种标记数字文件,其属于多个原始数字文件的批次并且根据上述保护方法进行保护以免受伪造或篡改,其中,所述批次中的各原始数字文件具有其自己的数字数据,所述批次具有相应参考聚合数字签名,所述标记数字文件包括:机器可读数字安全标记,包括其数字数据和相应数字文件验证密钥的表示。此外,所述标记数字文件的数字数据还可以包括相关联物体或个体的相应唯一物理特征的参考特征数字数据即参考CDD。

根据又一方面,本发明涉及一种用于验证根据上述安全方法进行保护的标记原始数字文件的真实性、或这种数字文件的副本相对于原始数字文件的一致性的系统,包括处理单元和存储器,所述存储器存储相应数字文件批次的参考聚合数字签名,并在所述处理单元中对单向函数和单向累加器进行编程,所述系统能够操作以:

-获取作为所述数字文件或所述数字文件的副本的测试文件,并将所获取的测试文件存储在所述存储器中;

-读取所存储的测试文件中的数字安全标记上的数字数据和测试文件验证密钥的表示,并从所读取的表示中分别提取相应数字数据和测试文件验证密钥;

-通过执行在所述处理单元中编程的以下步骤来验证为所提取的数字数据和测试文件验证密钥确实与所存储的参考聚合数字签名相对应:

利用所述单向函数来计算所提取的数字数据的数字签名;

利用所述单向累加器根据所提取的测试文件验证密钥和根据所提取的数字数据的所计算出的数字签名来计算候选聚合数字签名;以及

检查为所获得的候选聚合数字签名与所存储的参考聚合数字签名匹配,

由此,在所述聚合数字签名匹配的情况下,所述测试文件的数字数据是真正原始数字文件的数字数据,并且所述系统能够操作以递送所述测试文件上的数字数据是真正原始数字文件的数字数据的指示。

在标记原始数字文件的数字数据包括相关联物体或个体的相应唯一物理特征的参考特征数字数据即参考CDD的情况下,用于验证根据上述保护方法进行保护的数字文件、或这种数字文件的副本相对于原始数字文件的一致性的系统还可以配备有连接至所述处理单元并且能够操作以检测相关物体或个体的唯一物理特征的传感器,并且所述处理单元可被编程为从自所述传感器接收到的检测信号中提取相应特征数字数据,所述系统将与所述相关联物体或个体的唯一物理特征相对应的参考特征数字数据即参考CDD存储在所述存储器中,所述系统还能够操作以:

-利用所述传感器来检测作为所述相关联物体或个体的对象的唯一物理特征,并提取相应候选特征数字数据CDD

-将所获得的候选特征数字数据即CDD

-在所述候选特征数字数据即CDD

以下将参考附图来更全面地描述本发明,在附图中,示出本发明的突出方面和特征。

附图说明

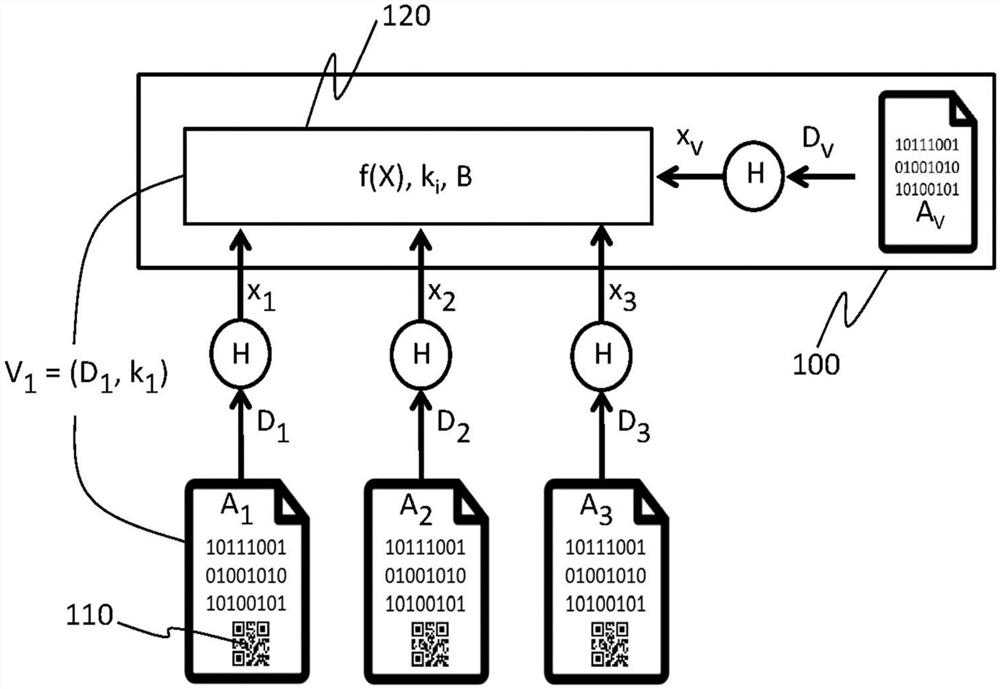

图1是根据本发明的保护数字文件批次的总体概念的示意图。

图2A示出根据本发明的作为数字生物识别身份证件的示例的安全数字生物识别护照。

图2B示出授权官员对具有图2A的安全数字生物识别护照的个体的管制。

图3示出根据本发明进行保护的飞行器的组件批次。

具体实施方式

这里参考附图中所示的非限制性实施例来详细描述本发明。

图1示出与保护数字文件批次相关的本发明的总体概念以及计算验证可能与各数字文件相关联的信息的编码的方法。图1示出包含机器可读安全标记110(这里用2D条形码示出)的数字表示的数字文件A

例如,数字文件批次可能涉及常见制造运行、特定供应商所交付的物品、在某一时间段期间制造或运输的物品、相关图像集、人群、羊群或牛群、或可以定义数字文件A

对于各数字文件A

对于虚拟数字文件A

对于各数字文件,其相应的数字数据D

一种这样的有利变换例如是对数字数据应用哈希函数H()=hash(),该函数通常具有无论输入的大小如何都返回已知位长的输出的属性:无论相关联数字数据的大小的相应数字文件批次的大小如何,这种技术效果对于创建与数字文件相关联的数字数据的数字签名都特别有用。哈希函数是单向函数的众所周知的示例。如果使用诸如SHA(安全哈希算法)类函数(例如,SHA-256)等的加密哈希函数,则存在该函数实际上不可逆且抗冲突的附加益处,也就是说,两个不同输入将导致相同输出的概率可忽略不计。从下面的描述可以理解,这也不是本发明的要求,尽管其由于与其它申请中相同的原因而有利。如图1所示,值x

为了缩短签名,数字文件A

然后通过(拟可换)单向累加器(参见Josh Benaloh和Michael de Mare等人的“One-Way Accumulators:A Decentralized Alternative to Digital Signatures”,Advances in Cryptology–Eurocrypt’93,Springer-Verlag,LNCS第765卷第274至285页,1993)。一般来说,对于签名x

f(x

一般来说,可以写

作为简单的示例,批次值可以是函数f(X),诸如可换相加模给定模数m,即f(x)=xmod m且

f(x,y)=f(x)+f(y)(即,

这种单向累加器具有以下可换性属性(尽管本发明只需要拟可换性):

现在,设X

其中,验证密钥

根据本发明,数字文件批次的聚合数字签名B通过发布在必须检查数字文件(或其相关联数据)的真实性的用户可访问的(公共)媒体中、或者存储在用户可访问的可搜索聚合签名数据库中、或在优选模式下存储在用户可访问的区块链中而不可变、并因此防伪造。然后,用户可以存储从这些可用源获取的值B。

对于各数字文件A

优选地,计算模块120包括在安全系统100内,以执行被提供用于进行针对f(X)、不同数字文件的密钥值k

对于各数字文件A

对于任何“虚拟”数字文件A

附加数字数据还可以与数字文件相关联,并且可以例如包括批次值B或系统设计者选择包括的任何其它信息,诸如文件序列号、批次ID、日期/时间信息、内容名称、指向与单个文件(诸如相应文章的数字图像等)或批次相关联的其它在线信息的URL、或可以呼叫以进行验证的电话号码等。附加数字数据可被存储在用户可(经由信息数据库接口)访问的可搜索信息数据库中。

一旦原始数字文件A

存在用于以信息可被显示为机器可读图案的数字图像的方式对该信息进行编码的许多已知方法。任何此类方法可用于本发明的任何实施例的实现。数字标记的图像的一种常见形式是众所周知的QR码。众所周知,对于给定显示区域,QR码能够编码的数据越多,其所具有的模块密度(大致为黑白“方块”的密度)越高,并且其进行打印和读取所需的分辨率越高。除了其密度(每平方的模块数)之外,QR码一般还根据其包括的纠错水平进行分类。目前,四种不同的标准“水平”、即L、M、Q和H各自表示“损伤”的程度,即QR码图像可以承受并恢复的数据损失。水平L、M、Q和H可以分别承受大致7%、15%、25%和30%的损伤。下表示出针对不同QR码版本的至少近似值:

然而,并非所有位都可以用于编码数据“加载”,这是因为一些模块用于扫描目标、掩模图案和纠错模块。因此,在QR码(或使用标记110的任何事物)可以编码的信息量与有多少信息被包括在验证信息V中并且必须编码之间存在折衷。

对于具有有限编码能力的选定类型的数字安全标记110(诸如QR码),也因此应选择合适的编码函数f(X):输出对于所需位而言太大的函数可能根本无法使用,并且范围太小的函数可能不够安全。此外,在许多应用中,可扩展性可能是问题。例如,一些数据安全方案涉及签名,该签名随着批次成员数量的增加而增长,并且从数字安全标记110可以编码的位数的角度来看,签名可能不允许地限制批次的大小。这就是为什么,根据本发明,所选择的函数类型是单向累加器。

在一个说明性实施例中,单向累加函数f(X)被选择为仅仅是(可换)模乘法,即,f(x)=x mod m,并且

因此,这里有f(x,y)=f(x)*f(y),并且

即

B=1

For j=1 to μ

B∶=[B*x(j)]mod m

Next j

因此,可以计算值B,而从来不必在确定乘积模m之前乘以多于两个哈希值。

当然,可以使用任何其它方法以使用上面所示的乘积模m法来计算f(X)。可以使用类似的算法以计算验证密钥k

使用乘积模m法确定批次值B和验证密钥存在多个优点。一个优点是位长将不会大于m,这可以由用户选择。此外,计算不需要浮点运算,因此将不存在由于截断而产生的错误——注意,数字文件签名中的单个位的改变将产生完全不同的批次值。

整数模数m的选择还反映了安全性与数字安全标记110可以编码的位数和批次中的文件数的大小之间的折衷。为了进行说明,假定仅包括具有数字文件签名哈希值x

x

x

x

换句话说,通过m的该选择,对于H的单个值不存在安全性。在另一方面,除非m被选择为m>>max(x

3 mod 10=3,

6 mod 10=6,以及

8 mod 10=8

但是

B=3×6×8 mod 10=144 mod 10=4

如果给定第一数字文件的验证密钥为6×8 mod 10=8并且批次值B=4,则为了猜测数字数据哈希值3,仍将需要猜测十种可能性。复杂性当然将随着x

选择m>max(x

为了避免必须在数据库中维持模数值,还可以针对各批次计算m本身,例如,作为哈希值x

接收诸如A

接着,为了计算这种候选聚合数字签名B

利用模数m,用户可以计算候选聚合数字签名

用以访问与数字文件A

在一些实现中,数字文件A

优选地,聚合数字签名(即,批次值)B存储在用户通过其配备有通信单元的计算机(经由通信链路)可访问的可搜索聚合签名数据库中,智能手机的上述示例就是这种情况。必须验证数字文件A

数字文件A

在优选实施例中,数字数据D

可以通过从数字文件A

用户还可以通过利用能够进行这种测量的传感器(这里为智能手机的照相机)检测与数字文件A

此外,用户还可以根据智能手机的存储器中所存储的参考CDD

在本实施例的变形中,用户对数字文件A

保护物体的传统方法是在其上应用基于材料的安全标记(可以是防篡改的)、即具有很难(如果不是不可能的话)复制的可检测固有物理或化学属性的标记。如果适当的传感器在标记上检测到该固有属性性质,则该标记继而以高置信度被认为是真的,因此也是相应的标记物体。存在这种已知的认证固有属性的许多示例:标记可以包括一些粒子(可能是随机分散的),或具有特定分层结构,该分层结构具有可在利用特定光谱内容的“光”的特定照射条件下检测到的固有光学反射或透射或吸收或甚至发射(发光,例如偏振或衍射或干涉…)属性。这种固有属性可能是由于标记的材料的特定化学组成导致的:例如,发光颜料(可能不是市售的)可以分散在用于在物体上打印某种图案的油墨中,并且用于在利用特定光(例如,利用UV光谱范围内的光)的照射下(例如,在红外范围内的光谱窗口中)发射特定光。这例如用于保护纸币的安全。可以使用其它固有属性:例如,标记中的发光粒子在利用适当的激发光脉冲照射后可能具有特定的发光发射衰减时间。其它类型的固有属性是所包括的粒子的磁性属性,或者甚至是物体本身的“指纹”属性,诸如证件的纸张基底的固有随机分散纤维在该证件的给定区域中的相对定位,该给定区域在以足够的分辨率观察时可用于提取物体上所打印的数据的唯一特征签名或一些随机打印制品,该随机打印制品在以足够的倍率观察时也可以得到唯一签名等…。物体的固有指纹属性的主要问题是其相对于老化或磨损的稳健性。然而,基于材料的安全标记并不总是允许还保护与标记物体相关联的数据:例如,即使证件被标记有基于材料的安全标记(例如在证件的某个区域中打印有安全油墨的徽标),也仍然可以对该证件的其余部分上所打印的数据进行造假。此外,太复杂的认证签名通常需要涉及外部数据库以及用于查询此类数据库的通信链路的大量存储能力,使得无法对物体进行离线认证。根据本发明,通过基于材料的安全标记进行标记并且与(数字)标记的数字文件相关联的物体被纠缠保护,这是由于如下的事实导致:与标记物体的唯一物理特征相对应的特征数字数据或其相应的唯一物理签名数据不可变地(由于在区块链中发布或存储了聚合数字签名)且防伪地与作为相关联数字文件的一部分的数字安全标记中的数字数据相链接。因此,本发明可以用于保护物体批次以及相应的相关联数字文件批次这两者。

当然,可以使用任何其它已知的固有物理/化学属性来获得与同数字文件A

代替上述说明性示例的乘积模m,任何其它已知的(可换或拟可换)单向累加器可以(与其相应运算符

B=f(f(f(…f(f(f(I,x

其可以基于f的拟可换性而缩减为:

其中,∏x

如上文所述,通过任何已知的单向函数来计算数字文件签名。优选地,(出于上述原因)通过相应数字数据D

与来自μ个数字文件的批次的数字文件A

利用表示X

因此,检查为来自数字文件A

优选地,(整数)模数m被选择为具有至少2048位的大小,以提供针对破译攻击的良好稳健性。

以上取幂运算符(以及所有已知“变形”,例如对于任何给定数I和C的Naccache运算符f(x)=I

本发明的另一说明性实施例涉及数字生物识别证件(例如,数字生物识别护照)的批次,如图2A和2B所示。作为数字文件的各数字护照与相应的个体(即,护照的所有者)相关联。为清楚起见,在图2A和2B中,A1的数字数据被表示为等效文本和字母数字信息(即,人类可读),例如,其可以从数字pdf(“便携文档格式”)文件中显示,并且数字安全标记被示出为等效的传统QR码二维图案。

在本示例中,我们仍然使用哈希函数作为用于对护照数字数据进行签名的单向函数,考虑到其众所周知的稳健性,优选为SHA-256哈希函数。实际上,考虑到批次的给定大小,为了对护照数字数据进行签名而选择(具有其已知的桶列表)的哈希函数因此是单向加密函数的示例,使得每个不同的数字护照具有其不同的数字护照签名,从而使签名是唯一的。由于哈希函数的域(即,可能密钥的集合)大于其范围(即,不同表索引的数量),因此其将把多个不同密钥映射到同一索引,这可能导致冲突:当批次的大小已知时,可以通过考虑与哈希函数的哈希表相关联的桶列表并仅保留给出零冲突的函数、或者通过单独地选择哈希表冲突解决方案(诸如联合哈希法、疯狂哈希法或跳房子哈希法),来避免这种冲突。

图2A示出利用数字生物识别护照A

因此,对于μ个发放数字生物识别护照的批次中的数字护照A

然后通过例如上述的稳健SHA-256哈希函数来计算利用数字护照A

根据批次中的数字护照的所有数字签名,利用单向累加器计算聚合数字签名B。例如,在本实施例中,通过由f(x)=I

其中,∏x

图2B示出图2A的安全数字生物识别护照A

在例如警察或海关官员对John Doe的身份管制期间,该官员接收John Doe的安全数字生物识别护照A

-官员通过经由计算机290发送包含A

-官员通过利用计算机290在数字安全标记210上读取生物识别数据230e来检索数字护照A

如果两个面貌和生物识别数据被判断为相似,则一切都是正确的,并且被检查个体确实是John Doe、即真正数字生物识别护照A

在以上附加安全检查中的任一个失败的情况下,显然,官员面前的个体不是真正数字生物识别护照A

事实上,甚至可以将数字生物识别护照证件缩减至仅具有包括验证信息V=(D,k)的2D条形码(例如上述QR码的示例)的纯数字文件,其中V包括持有者的档案数据和(唯一)生物识别数据,例如持有者的指纹(在护照数字数据D内)以及验证码密钥等。实际上,根据本发明,即使是这种“缩减的”安全数字护照也充分利用护照持有者的“个人档案数据”和“生物识别数据”之间所创建的上述防伪链接、以及持有者的自然人与持有者的身份之间的唯一且防伪的链接。

本发明的另一说明性实施例涉及飞机的组件,如图3所示。由于故障可能影响飞机安全的某些关键组件(例如,反应器(例如,涡轮叶片、泵…)或起落架的一些部件、或电池等)的价格很高,假冒者有兴趣生产这些组件的复制品,但当然不符合所需安全技术要求,因为它们的质量一般较低。即使飞机组件一般标记有相应的唯一序列号来识别该飞机,这种标记也很容易被假冒。这些假冒的飞机部件一般是有缺陷的,并且可能造成严重的损坏或甚至飞机坠毁。这是当今日益严重的安全问题。此外,即使这些组件是真的,它们也可能不方便用于同一类型飞机的某些版本,并且存在不小心使用不适当的组件来修理例如给定飞机的严重风险。因此,重要的是至少保护针对给定飞机所允许的关键真正组件的安全。

一般地,各组件具有相应的(可能是数字的)技术数据表,该技术数据表例如指示组件技术名称、组件唯一序列号、组件制造商名称、组件的制造日期以及证明信息。此外,对于给定飞机,相应记录包含其相应组件的所有(数字)技术数据表。然而,假冒组件可能具有其相应的假数字技术数据表,因此,检测欺诈不是显而易见的(除非进行例如技术测试)。例如,如何确保数字技术数据表很好地与特定飞机上所安装的组件相对应(并且反之亦然)?

根据本发明的说明性实施例,要用于制造或修理给定飞机或安装在飞机上的允许部件被视为属于该飞机的“组件”(或“物体”)的批次。在图3所示的具体说明性实施例中,飞机批次中的各组件、即用于安装在给定飞机上或对给定飞机进行修理的各允许飞机组件具有相应的飞机组件数字识别证件AC-ID,该飞机组件数字识别证件AC-ID包含与传统技术数据表中相同的组件数字数据(例如,飞机ID码、飞机制造商名称、组件技术名称、组件唯一序列号、组件制造商名称、以及组件的制造日期)以及与飞机ID码、飞机制造商名称、飞机上的组件的组装日期、负责进行一致性检查的技术人员的姓名相对应的附加数字数据以及一致性检查的日期和检查者的相应(唯一)数字签名。此外,各飞机组件数字识别证件AC-ID通过添加到该AC-ID的机器可读数字安全标记加以保护。为清楚起见,在图3中,AC-ID:A

优选地,每次更换飞机上的组件或组件集时,利用上述的(与新的安装操作相关的)相应附加数字数据来创建相应的安全数字AC-ID证件并且还创建飞机批次的相应更新版本。

因此,特定飞机(这里具有飞机ID参考HB-SNO)上的所有(关键)安装组件属于相应的安装组件批次(这里,总共有μ个组件),并被记录在相关联的μ个数字文件的相应批次、即数字识别证件AC-ID中。数字安全标记310(这里采用QR码的2D表示的形式)被包括在与飞机HB-SNO上所安装的相应飞机组件(这里为C

组件C

对于批次中的给定数字文件AC-ID:C

以相同的方式,本发明将允许通过验证存储部件上的标记的真实性并检查为数字安全标记中的组件序列号与相应组件上的标记相匹配,来检测仓库中所存储的替换部件的安全AC-ID批次中的欺诈(或错误)。在高度关键组件的情况下,还可以对组件应用防篡改的基于材料的安全标记,同时优选使与该标记的(例如,由合适的传感器在应用基于材料的安全标记时捕获的)相应参考唯一物理特征相关的特征数字数据CDD是针对该组件的飞机组件数字识别证件的数字安全标记中的组件数字数据D的一部分,并且相应的参考唯一物理签名数据UPS(例如,通过取特征数字数据CDD的哈希值,即UPS=H(CDD))被计算出,并且也可以是组件数字数据D的一部分。这种附加安全级别提高了其制造商在组件上标记的唯一序列号所提供的安全性。优选地,参考CDD和UPS被存储在区块链中(以使它们不可变),并且可供技术人员访问。此外,这些参考值还可以进一步存储在技术人员的计算机的存储器中,以允许对高度关键组件上的基于材料的安全标记进行离线认证。

对这种基于材料的安全标记进行认证的进一步离线操作可以包括通过连接到计算机的合适传感器来测量组件上的唯一物理特征,并且(例如,经由其计算机的CPU中所编程的特定应用来)从测量到的特征获得候选特征数字数据CDD

如上所述,代替被存储在技术人员的计算机的存储器中,参考物理特征数字数据CDD的副本是组件C的飞机组件数字识别证件AC-ID:C中的数字安全标记中所包括的数字数据D的一部分,并且可以通过直接读取数字安全标记而获得。然后,技术人员可以读取数字安全标记的候选CDD

在本实施例的变形中,技术人员对组件数字识别证件及其相关联组件的真实性的检查可以可选地经由在线处理、以与本发明的第一详细实施例中所述类似的方式进行,并且这里将不重复说明。

根据本发明,可以验证飞机组件数字识别证件AC-ID:C

-读取组件数字识别证件AC-ID:C

-获取与证件AC-ID:C

-(利用编程的单向函数H)从所读取的组件数字数据D

-(通过编程的单向累加器及其相应运算符

-验证为候选批次值B

根据以上详细说明,本发明清楚地与用于验证安全数字文件的真实性或安全数字文件的副本相对于原始安全数字文件的数据内容的一致性的离线和本地检查操作兼容。然而,本发明还可例如通过以下操作来与在线验证处理兼容:(经由通信链路)从外部源(例如,服务器或区块链)接收参考批次值;或者经由外部计算部件来进行涉及单向函数或单向累加器的部分或全部计算步骤(例如,在服务器上操作);或者甚至进行候选聚合数字签名与参考聚合数字签名相匹配的验证(并且仅接收结果)。

以上公开的主题被认为是说明性的,而不是限制性的,并且用于提供对独立权利要求所限定的本发明的更好理解。

- 数字文件防伪保护

- 一种数字文件的防伪方法及系统