用于安全的方法和装置

文献发布时间:2023-06-19 12:25:57

技术领域

本公开的非限制性和示例性实施例总体上涉及通信技术领域,并且具体地涉及用于安全的方法和装置。

背景技术

本节介绍了有助于更好地理解本公开的方面。因此,本节的陈述应从这个角度来阅读,并且不应被理解为对现有技术中的内容或现有技术中不包含的内容的承认。

目前已经提出了用于诸如新无线电(NR)的第五代系统(5GS)的核心网络架构。图1示出了5G核心网(5GC)的高级架构。如图1所示,5GC可以包括多个网络功能(NF),诸如AMF(接入和移动性功能)、SMF(会话管理功能)、AUSF(认证服务功能)、UDM(统一数据管理)、PCF(策略控制功能)、AF(应用功能)、NEF(网络开放功能)、UPF(用户面功能)和NRF(NF存储库功能)、等。

5GC被设计以支持统一认证架构,其使用户设备(UE)能够经由使用不同的认证方案(例如EPS-AKA(演进的分组系统-认证和密钥协商、EAP-AKA(可扩展的认证协议-认证和密钥协商)、EAP-TLS(可扩展的认证协议-传输层安全),或任何其他认证方案)的不同的接入网络连接到5GC,接入网络包括第三代合作伙伴计划(3GPP)技术、非3GPP无线技术、固定宽带接入、可信和不可信的非3GPP接入。

3GPP TS33.501 V15.3.1(其公开的内容通过整体引用并入本文)引入了主要认证和密钥协商过程,其使在UE和网络之间能够相互认证以及提供了密钥材料,该密钥材料可以在用于不同目的的后续安全过程中在UE和网络之间被使用。另一方面,UE被预期与各种实体(例如各种AF和/或第三方实体(例如应用服务器))进行通信。

发明内容

以简化形式提供本发明内容以介绍选择的构思,该构思在下面的详细描述中将被进一步描述。本发明内容既不旨在标识所要求保护的主题的关键特征或必要特征,也不旨在用于限制所要求保护的主题的范围。

可以利用3GPP认证基础设施以使网络和UE能够建立共享密钥。典型的用例是3GPP定义的通用引导架构(GBA)。然而,遗憾的是,基于GBA的实施方式在信息技术(IT)行业中已经非常受限。另一方面,IT行业有很多实践来利用网络/UE的能力以对访问应用(APP)的UE进行加强认证/二次认证。例如,网上银行通常使用短消息服务(SMS)作为强大的认证方法以向终端用户提供动态密码。但是,例如通过欺骗应用/统一资源定位符(APP/URL)等,明文SMS是安全漏洞的目标。

然而,从应用设计而言希望有一种简单的方法来设置用于不同目的(例如认证、加密、机密性、完整性检查等)的强大和共享的密钥材料。它可以帮助应用减轻例如通过公钥基础设施(PKI)或密钥管理系统(KMS)来管理非对称/共享密钥的复杂性和开销。因此,可能需要提供用于应用的改进的安全解决方案。

本公开提出了一种安全方案,其可以使应用客户端和应用功能分别从UE和网络获得密钥材料。本公开的一些实施例的方法可以利用在UE/网络认证过程期间生成的共享密钥证书,然后导出应用特定的密钥材料并将它们公开以供外部使用,例如,用于应用客户端与诸如应用服务器的AF之间的加强认证,用于应用客户端与诸如应用服务器的AF之间的通信的加密,等。

在本公开的第一方面,提供了一种在用户设备(UE)处实现的方法。

该方法可以包括基于至少一个密钥导出输入参数和网络与所述UE之间的至少一个共享密钥,导出与应用功能AF有关的密钥材料。该方法还可以包括向应用客户端提供密钥材料。

在本公开的第二方面中,提供了一种在应用客户端处实现的方法。

该方法可以包括从用户设备UE或所述UE的安全模块获得与应用功能AF有关的密钥材料,其中,所述密钥材料是基于至少一个密钥导出输入参数和网络与所述UE之间的至少一个共享密钥而被导出的。该方法还可以包括将所述密钥材料应用于由所述应用客户端发送和/或接收的至少一个消息。

在本公开的第三方面中,提供了一种在第一网络功能(NF)处实现的方法。该方法可以包括获得与应用功能AF有关的密钥材料。所述密钥材料是基于至少一个密钥导出输入参数和网络与用户设备UE之间的至少一个共享密钥而被导出的。该方法还可以包括向AF提供密钥材料。

在本公开的第四方面中,提供了一种在第二网络功能(NF)处实现的方法。该方法可以包括基于至少一个密钥导出输入参数和网络与用户设备UE之间的至少一个共享密钥,导出与应用功能AF有关的密钥材料。该方法还可以包括向第一NF提供所述密钥材料。

在本公开的第五方面中,提供了一种在第三网络功能(NF)处实现的方法。该方法可以包括从第一NF接收请求或订阅,其中,所述请求或订阅包括用户设备UE的标识符和/或至少一个密钥导出输入参数。该方法还可以包括基于所述UE的标识符和/或所述至少一个密钥导出输入参数来定位第二NF。该方法还可以包括向所述第一NF发送包括关于所述第二NF的信息的响应。

在本公开的第六方面中,提供了一种在用户设备(UE)处实现的装置。该装置可以包括处理器;以及耦合到处理器的存储器,所述存储器存储可由所述处理器执行的指令,由此所述装置可操作用于基于至少一个密钥导出输入参数和网络与所述UE之间的至少一个共享密钥,导出与应用功能AF有关的密钥材料;以及向应用客户端提供所述密钥材料。

在本公开的第七方面中,提供了一种在应用客户端实现的装置。该装置可以包括处理器;以及耦合到处理器的存储器,所述存储器存储可由所述处理器执行的指令,由此所述装置可操作用于从用户设备UE获得与应用功能AF有关的密钥材料,其中,所述密钥材料是基于至少一个密钥导出输入参数和网络与所述UE之间的至少一个共享密钥而被导出的;以及将所述密钥材料应用于由所述应用客户端发送和/或接收的至少一个消息。

在本公开的第八方面中,提供了一种在第一网络功能(NF)处实现的装置。该装置可以包括处理器;以及耦合到处理器的存储器,所述存储器存储可由所述处理器执行的指令,由此所述装置可操作用于获得与应用功能AF有关的密钥材料,其中,所述密钥材料是基于至少一个密钥导出输入参数和在网络与用户设备UE之间的至少一个共享密钥而被导出的;以及向所述AF提供所述密钥材料。

在本公开的第九方面中,提供了一种在第二网络功能(NF)处实现的装置。该装置可以包括处理器;以及耦合到处理器的存储器,所述存储器存储可由所述处理器执行的指令,由此所述装置可操作用于基于至少一个密钥导出输入参数和在网络与用户设备UE之间的至少一个共享密钥,导出与应用功能AF有关的密钥材料;以及向第一NF提供所述密钥材料。

在本公开的第十方面中,提供了一种在第三网络功能(NF)处实现的装置。该装置可以包括处理器;以及耦合到处理器的存储器,所述存储器存储可由所述处理器执行的指令,由此所述装置可操作用于从第一NF接收请求或订阅,其中,所述请求或订阅包括用户设备UE的标识符和至少一个密钥导出输入参数;基于所述UE的标识符和所述至少一个密钥导出输入参数来定位第二NF;以及向所述第一NF发送包括关于所述第二NF的信息的响应。

在本公开的第十一方面中,提供了一种包括指令的计算机程序产品,所述指令在由至少一个处理器执行时使所述至少一个处理器执行根据本公开的第一方面的方法。

在本公开的第十二方面,提供了一种包括指令的计算机程序产品,所述指令在由至少一个处理器执行时使所述至少一个处理器执行根据本公开的第二方面的方法。

在本公开的第十三方面,提供了一种包括指令的计算机程序产品,所述指令在由至少一个处理器执行时使所述至少一个处理器执行根据本公开的第三方面的方法。

在本公开的第十四方面,提供了一种包括指令的计算机程序产品,所述指令在由至少一个处理器执行时使所述至少一个处理器执行根据本公开的第四方面的方法。

在本公开的第十五方面,提供了一种包括指令的计算机程序产品,所述指令在由至少一个处理器执行时使所述至少一个处理器执行根据本公开的第五方面的方法。

在本公开的第十六方面,提供了一种存储指令的计算机可读存储介质,所述指令在由至少一个处理器执行时使所述至少一个处理器执行根据本公开的第一方面的方法。

在本公开的第十七方面,提供了一种存储指令的计算机可读存储介质,所述指令在由至少一个处理器执行时使所述至少一个处理器执行根据本公开的第二方面的方法。

在本公开的第十八方面,提供了一种存储指令的计算机可读存储介质,所述指令在由至少一个处理器执行时使所述至少一个处理器执行根据本公开的第三方面的方法。

在本公开的第十九方面,提供了一种存储指令的计算机可读存储介质,所述指令在由至少一个处理器执行时使所述至少一个处理器执行根据本公开的第四方面的方法。

在本公开的第二十方面,提供了一种存储指令的计算机可读存储介质,所述指令在由至少一个处理器执行时使所述至少一个处理器执行根据本公开的第五方面的方法。

在本公开的第二十一方面,提供了一种在用户设备(UE)处实现的装置。该装置可以包括:导出单元,其被配置为基于至少一个密钥导出输入参数和网络与所述UE之间的至少一个共享密钥,导出与应用功能AF有关的密钥材料;提供单元,其被配置为向应用客户端提供密钥材料。

在本公开的第二十二方面中,提供了一种在应用客户端处实现的装置。该装置可以包括获得单元,其被配置为从用户设备UE或所述UE的安全模块获得与应用功能AF有关的密钥材料,其中,所述密钥材料是基于至少一个密钥导出输入参数和网络与所述UE之间的至少一个共享密钥而被导出的;应用单元,其被配置为将所述密钥材料应用于由所述应用客户端发送和/或接收的至少一个消息。

在本公开的第二十三方面,提供了一种在第一网络功能(NF)处实现的装置。该装置可以包括第一获得单元,其被配置为获得与应用功能AF有关的密钥材料,其中,所述密钥材料是基于至少一个密钥导出输入参数和在网络与用户设备UE之间的至少一个共享密钥而被导出的;提供单元,其被配置为向AF提供密钥材料。

在本公开的第二十四方面,提供了一种在第二网络功能(NF)处实现的装置。该装置可以包括:导出单元,其被配置为基于至少一个密钥导出输入参数和在网络与用户设备UE之间的至少一个共享密钥,导出与应用功能AF有关的密钥材料;提供单元,其被配置为向第一NF提供所述密钥材料。

在本公开的第二十五方面,提供了一种在第三网络功能(NF)处实现的装置。该装置可以包括第一接收单元,其被配置为从第一NF接收请求或订阅,其中,所述请求或订阅包括用户设备UE的标识符和/或至少一个密钥导出输入参数;定位单元,其被配置为基于所述UE的标识符和/或所述至少一个密钥导出输入参数定位第二NF,以及发送单元2106,其被配置为向所述第一NF发送包括关于所述第二NF的信息的响应。

本公开的实施例可以提供以下优点。本公开的一些实施例可以利用在UE/网络认证过程期间生成的在网络与UE之间共享的安全材料,使应用功能能够有简单方法来创建它自己拥有的例如用于应用认证、应用通信加密的安全密钥材料。本公开的一些实施例可以使得移动网络运营方(MNO)能够实现商业价值,例如MNO的网络开放框架可以有新的商业模式来开放MNO的安全能力,以及使外部应用能够为它们自己的安全过程获得不同的密钥材料。本公开的一些实施例可以使得能够实现用于在MNO网络中的应用功能的自动和真正的密钥材料导出过程。本公开的实施例的解决方案可以扩展用于任何合适的应用。

附图说明

通过示例的方式,从下面参考附图的详细描述中,本公开的各个实施例的上述和其他方面、特征和益处将变得更加完全明显,在附图中,类似的参考数字或字母用于指定相似或等同的元素。附图被示出以用于促进本公开的实施例的更好的理解,以及附图不一定按比例绘制,其中:

图1示出了5G核心网的高级架构;

图2示出了在5GS中的密钥层次生成;

图3示意性地示出了根据本公开的实施例的系统;

图4示意性地示出了根据本公开的另一实施例的系统;

图5示意性地示出了根据本公开的实施例的在5GS中的解决方案的三个阶段;

图6示出了根据本公开的实施例的方法的流程图;

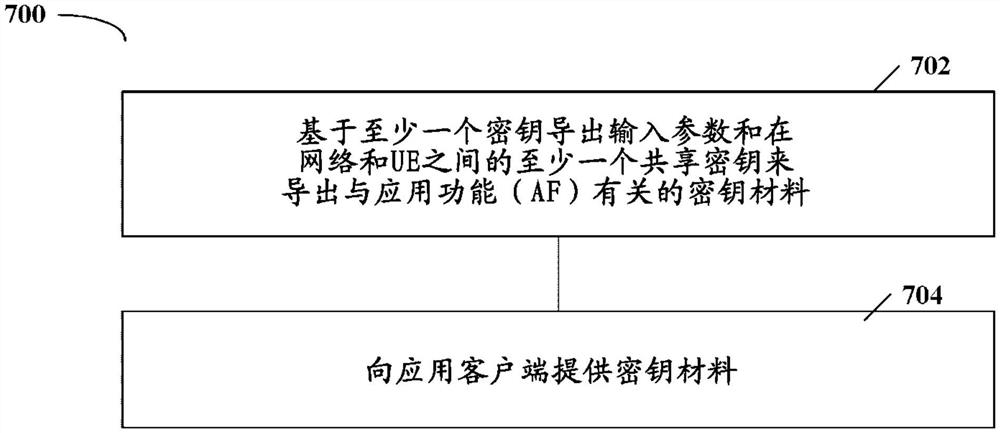

图7示出了根据本公开另一实施例的方法的流程图;

图8示出了根据本公开另一实施例的方法的流程图;

图9示出了根据本公开另一实施例的方法的流程图;

图10示出了根据本公开另一实施例的方法的流程图;

图11示出了根据本公开另一实施例的方法的流程图;

图12示出了根据本公开另一实施例的方法的流程图;

图13示出了根据本公开另一实施例的方法的流程图;

图14示出了根据本公开另一实施例的方法的流程图;

图15示出了根据本公开另一实施例的方法的流程图;

图16a-16e图示了根据本公开的实施例的装置的简化框图;

图17示出了根据本公开另一实施例的装置的简化框图;

图18示出了根据本公开另一实施例的装置的简化框图;

图19示出了根据本公开另一实施例的装置的简化框图;

图20示出了根据本公开另一实施例的装置的简化框图;以及

图21图示了根据本公开的另一个实施例的装置的简化框图。

具体实施方式

参考附图详细描述本公开的实施例。应当理解,仅出于使本领域技术人员能够更好地理解以及因此实现本公开的目的来讨论这些实施例,而不是建议对本公开的范围的任何限制。在整个说明书中对特征,优点或类似语言的引用并不意味着可以用本公开实现的所有特征和优点应该在或在本公开的任何单个实施例中。相反,提及特征和优点的语言应被理解为意味着结合实施例描述的特定特征,优点或特性被包括在本公开的至少一个实施例中。此外,在一个或多个实施例中,可以以任何合适的方式来组合本公开所描述的特征,优点和特性。相关领域的技术人员将认识到,可以在没有特定实施例的特定特征或优点中的一个或多个特定特征或优点的情况下实践本公开。在其他情况下,在某些实施例中可以认识到附加特征和优点,而附加特征和优点可能不会在本公开的所有实施例中存在。

如本文所使用的,术语“网络”是指遵循任何合适的无线/有线通信标准的网络,例如新无线电(NR)、长期演进(LTE)、高级LTE、宽带码分多址(WCDMA)、高速分组接入(HSPA)、码分多址接入(CDMA)、时分多址接入(TDMA)、频分多址接入(FDMA)、正交频分多址接入(OFDMA)、单载波频分多址接入(SC-FDMA)和其他无线网络。CDMA网络可以实现诸如通用陆地无线电接入(UTRA)等的无线电技术。UTRA包括WCDMA和CDMA的其他变体。TDMA网络可以实现诸如全球移动通信系统(GSM)的无线电技术。OFDMA网络可以实现诸如演进的UTRA(E-UTRA)、超移动宽带(UMB)、IEEE 802.11(Wi-Fi)、IEEE 802.16(WiMAX)、IEEE 802.20、Flash-OFDMA、Ad-hoc网络、无线传感器网络等的无线电技术。在以下描述中,术语“网络”和“系统”可以互换使用。此外,在网络中两个设备之间的通信可以根据任何合适的通信协议来执行,通信协议包括但不限于由诸如3GPP的一些标准组织定义的通信协议。例如,3GPP定义的通信协议可以包括第二代(2G)通信协议、第三代(3G)通信协议、第四代(4G)通信协议、4.5G通信协议、第四代(5G)通信协议和/或任何其他目前已知的或未来将开发的协议。

术语“网络设备”是指在无线通信网络中的网络设备,终端设备通过该网络设备接入网络并从网络设备接收服务。例如,在诸如3GPP类型的蜂窝网络的无线通信网络中,网络设备可以包括接入网络设备和核心网络设备。例如,接入网络设备可以包括基站(BS)、集成的接入和回程(IAB)节点、接入点(AP)、多小区/多播协调实体(MCE)等。BS可以是例如无线电网络控制器(RNC)、节点B(NodeB或NB)、演进型NodeB(eNodeB或eNB)、下一代NodeB(gNodeB或gNB)、远程无线电单元(RRU)、无线电头端(RH),远程无线电头端(RRH)、中继器、低功率节点(诸如毫微微节点,微微节点)等。核心网络设备可以包括多个网络设备,该多个网络设备可以向通过接入网络设备互连的客户提供大量服务。每个接入网络设备可以通过有线或无线连接连接到核心网络设备。

术语“网络功能”是指可以在通信网络的网络设备中实现的任何合适的功能,终端设备可以通过该网络设备接入网络并从中接收服务。例如,例如,5G通信系统可以包括多个NF,例如AUSF、AMF、NEF、NRF、网络切片选择功能(NSSF)、PCF、SMF、UDM、UPF、AF、(无线电)接入网络((R)AN)等。在其他实施例中,例如取决于网络的特定类型,网络功能可以包括不同类型的NF。

术语“终端设备”指可以接入无线通信网络并从无线通信网络接收服务的任何末端设备。作为示例而非限制,终端设备指移动终端、用户设备(UE)、或其他合适的设备UE可以是例如订户站(SS)、便携式订户站、移动站(MS)或接入终端(AT)。终端设备可以包括但不限于便携式计算机、诸如数码相机之类的图像捕获终端设备、游戏终端设备、音乐存储和回放设备、移动电话、蜂窝电话、智能电话、IP语音(VoIP)电话、无线本地环路电话、平板电脑、可穿戴终端设备、个人数字助理(PDA)、便携式计算机、台式计算机、可穿戴设备、车载无线终端设备、无线端点、移动台、笔记本电脑嵌入式设备(LEE)、笔记本电脑安装设备(LME)、USB软件狗(USB dongle)、智能设备、无线用户驻地设备(CPE)等。在下面的描述中,术语“终端设备”、“终端”、“用户设备”和“UE”可以互换使用。作为一个示例,终端设备可以代表被配置用于根据由3GPP(第三代合作伙伴计划)发布的一个或多个通信标准(诸如3GPP的LTE标准或NR标准)进行通信的UE。如本文所使用的,就拥有和/或操作相关设备的人类用户而言,“用户设备”或“UE”可能不一定具有“用户”。在一些实施例中,终端设备可以被配置为在没有直接人类交互的情况下发送和/或接收信息。例如,当被内部或外部事件触发时,或者响应于来自通信网络的请求,终端设备可以被设计为按照预定的时间表向网络发送信息。替代地,UE可以代表旨在出售给人类用户或由人类用户操作但最初可能不与特定人类用户相关联的设备。

作为另一个示例,在物联网(IOT)场景中,终端设备可以代表执行监测和/或测量并将此类监测和/或测量的结果发送给另一终端设备和/或网络设备的机器或其他设备。在这种情况下,终端设备可以是机器对机器(M2M)设备,在3GPP上下文中其可以被称为机器类型通信(MTC)设备。作为一个特定示例,终端设备可以是实现3GPP窄带物联网(NB-IoT)标准的终端设备。此类机器或设备的特定示例是传感器、计量设备(例如功率计)、工业机械、或家用或个人电器(例如电冰箱、电视机)、个人可穿戴设备(例如手表)等。在其他情况下,UE可以代表车辆或其他设备,该车辆或其他设备能够监测和/或报告其运行状态或与其运行相关联的其他功能。

在说明书中对“一个实施例”,“实施例”,“示例实施例”等的引用指示所描述的实施例可以包括特定的特征、结构或特性,但是不必每一个实施例都包括特定特征、结构或特性。而且,这样的短语不一定指相同的实施例。此外,当结合实施例描述特定的特征、结构或特性时,不管是否被明确描述,可以认为结合其他实施例来影响这种特征、结构或特性在本领域技术人员的知识范围内。

应该理解的是,尽管在本文中可以使用术语“第一”和“第二”等来描述各种元素,但是这些元素不应受到这些术语的限制。这些术语仅用于将一个元素与另一个元素区分开。例如,在不脱离示例实施例的范围的情况下,第一元素可以被称为第二元素,以及类似地,第二元素可以被称为第一元素。如本文所使用的,术语“和/或”包括相关联的列出的术语的一个或多个术语的任何组合和所有组合。

本文所使用的术语仅出于描述特定实施例的目的,以及不旨在限制示例实施例。如本文所使用的,除非上下文另外明确指出,否则单数形式“一”,“一个”和“该”也旨在包括复数形式。将进一步理解的是,当在本文中使用时,术语“包括”、“包含”、“具有”、“含有”,“涵盖”和/或“拥有”指定所陈述的特征、元素和/或组件等的存在,但不排除一个或多个其他特征、元素,组件和/或其组合的存在或添加。

如本文中所使用的,下行链路DL传输是指从网络设备到终端设备的传输,以及上行链路UL传输是指相反方向的传输。

在以下描述和权利要求书中,除非另有定义,否则本文中使用的所有技术和科学术语具有与本公开所属领域的普通技术人员通常所理解的相同含义。

出于说明的目的,将在诸如5GS的通信网络的上下文中描述本公开的若干实施例。然而,本领域技术人员将理解,本公开的若干实施例的构思和原理可以更普遍地适用于任何其他合适的通信网络。

3GPP TS33.501 V15.3.1引入了密钥层级、密钥导出和分发方案。图2示出了在5GS中的密钥层次生成,它是3GPP TS33.501 V15.3.1的图6.2.1-1的副本。如图2所示,与认证有关的密钥包括以下密钥:K(永久密钥)、CK/IK(加密密钥/完整性密钥)。在EAP-AKA'的情况下,如3GPP TS33.501 V15.3.1的第6.1.3.1节中所指定的,密钥CK'、IK'是从CK、IK导出的。密钥层次结构包括以下密钥:K

在家庭网络中用于AUSF的密钥:

-K

-在EAP-AKA'的情况下,由ME和AUSF从CK',IK'导出K

-在5G AKA的情况下,由ME和ARPF从CK,IK导出K

-K

用于在服务网络中的AMF的密钥:

-K

用于NAS信令的密钥:

-K

-K

用于NG-RAN(下一代无线电接入网)的密钥:

-K

用于UP(用户面)业务的密钥:

-K

-K

用于无线电资源控制(RRC)信令的密钥:

-K

-K

中间密钥:

-如在3GPP TS33.501 V15.3.1的条款A.10中所述的,NH是由ME和AMF导出的密钥以提供前向安全性。

-K

-K'

用于非3GPP接入的密钥:

-K

例如,认证运行可以产生被称为K

5GC被设计以分别适应各种服务,例如大规模IoT、关键通信和增强型移动宽带。为了允许第3方/UE访问关于由网络提供的服务的信息(例如连通性信息、服务质量(QoS)、移动性等),以及为了定制化用于在由运营方设置的限制内的不同多种用例的网络能力,5GC提供网络开放能力以使得第3方或UE能够适当地访问/交换网络信息。

NEF利用通过3GPP网络内部接口收集的信息,以及通过适当的应用编程接口(API)向AF开放,NEF支持这种网络功能的能力的开放。

NRF支持NF发现和NF服务发现。根据3GPP TS23.501 V15.4.0,NRF支持以下功能:

-支持服务发现功能。从NF实例接收NF发现请求,将发现的NF实例(被发现的)的信息提供给NF实例。

-维护可用NF实例及其支持的服务的NF简档。

NF服务发现是通过使用NRF来实现的。NF选择包括在NF服务发现期间发现的NF实例中选择一个NF实例。NF选择由请求方NF实现,例如AMF支持SMF选择。

出于NRF正确维护可用NF实例及其支持的服务的信息,每个NF实例将其支持的NF服务的列表和其他NF实例信息(其被称为NF简档)通知给NRF。根据3GPP TS23.501V15.4.0,NF简档的典型信息可以是:-NF实例ID(标识符)

-NF类型

-PLMN(公共陆地移动网络)ID

-网络切片有关标识符(多个),例如S-NSSAI(单个-网络切片选择辅助信息),NSI(网络切片实例)ID

-NF的FQDN(完全合格域名)或IP(互联网协议)地址-NF能力信息

-NF特定服务授权信息

-支持的服务的名称

-每个支持的服务的实例(多个)的端点信息

-其他服务参数,例如DNN(数据网络名称),NF服务有兴趣接收的用于每种通知类型的通知端点。

-等等。

然后可以看出,NF简档保存用于每个NF的静态和动态信息,以及多个NF和它们的NF简档被存储在NRF中。

根据3GPP TS 23.502V15.4.1,NRF可以提供Nnrf_NFManagement服务和Nnrf_NFDiscover服务。Nnrf_NFManagement服务使NF服务提供方能够在NRF中注册其NF简档,例如支持的NF服务和其他NF实例信息,以及使其可被其他NF(多个)发现。Nnrf_NFDiscover服务使NF服务消费方能够通过查询NRF来发现由NF服务提供方提供的服务。取决于请求NF和目标NF,不同的输入参数被包括在发现请求中,然后使NRF能够匹配最佳服务于请求NF的目标NF。

如本文所使用的,术语“网络密钥材料”或“共享密钥”是指在相互认证过程期间在网络与UE之间生成和共享的中间密钥。中间密钥可以包括如图2所示的密钥,例如K

如本文所使用的,术语“密钥导出输入参数”是指在AF和NF(例如NEF)之间和/或在应用客户端与UE或UE的安全模块之间的信息交换以导出应用特定密钥。

如本文所使用的,术语“密钥材料”或“输出的密钥材料”是指在网络和UE中导出的应用特定密钥,以及相应地被输出给诸如APP服务器的AF和客户端。网络和UE应当使用相同的密钥导出函数以基于密钥导出输入参数来导出密钥材料。密钥导出函数的实现可以取决于不同的用途而有所不同。密钥导出函数可以是例如3GPP TS 33.220V15.4.0中所指定的密钥导出函数(KDF),或在2008年8月发布的请求评议(RFC)5246中定义的TLS PRF(伪随机函数)。

如本文所使用的,术语“UE API”指的是基于存储在UE中的信息来导出密钥材料的接口和/或过程。UE API可以由UE的安全模块提供,例如拥有并存储密钥材料的通用集成电路卡(UICC)。APP客户端可以使用密钥导出输入参数以经由该API来请求密钥材料。在一些实施例中,在应用客户端与UE或UE的安全模块之间的相互认证和安全关联可以有多种实现方式,本公开对此没有限制。

如本文所使用的,术语“5G SBI”是指由3GPP规范(例如3GPP TS23.501V15.4.0、3GPP TS 23.502V15.4.1)定义的基于服务的接口(SBI)。例如,当牵扯到UDM时,这个SBI指的是由UDM提供的Nudm服务。

如本文所使用的,术语“开放API”是指由3GPP规范(例如3GPP TS 23.501V15.4.0、3GPP TS 23.502V15.4.1)定义的用于网络开放的基于服务的接口。特别地,它可以指的是由NEF提供的Nnef服务以支持对外开放用例。在诸如应用服务器的AF与诸如NEF的NF之间的相互认证和安全关联可以通过多种方式实现,本公开对此没有限制。在一个实施例中,当NF为NEF时,开放API可以包括NEF服务API。

如本文所使用的,术语“APP API”是指特定于例如在诸如AF的应用服务器和应用客户端之间的某个应用的接口和/或过程。APP API可以包括由应用定义的安全过程,例如认证和/或授权。APP API还包括应用特定的服务过程。

图3示意性地示出了根据本公开的实施例的系统,其中可以实现本公开的一些实施例。如图3所示,系统300可以包括NF 302、UE 304、APP客户端306和AF 308。需要注意的是,虽然在图3中仅示出了一个NF 302、一个UE 304、一个APP客户端306和一个AF 308,但是在其他实施例中可以有多个NF、AF、APP客户端和UE。例如,单个AF可以服务一个或多个UE,以及不同的AF可以服务不同的UE。AF 308可以是如从3GPP定义的AF或例如在诸如互联网或专用网络的其他网络中任何其他合适的AF。例如,取决于特定类型的通信网络,NF 302可以包括各种NF。例如,在5GS中,NF可以包括AMF、SMF、AUSF、UDM、PCF、NEF、UPF、绑定支持功能(BSF)、NRF等。一个或多个NF 302和UE304可以存储在网络与UE之间的至少一个密钥。例如,UE 304可以包括安全模块,其可以存储网络与UE之间的至少一个共享密钥。APP客户端306可以位于UE 304中或位于UE 304外面。当APP客户端306不位于UE中时,例如位于诸如另一个UE或计算机的另一个实体中。在这种情况下,终端用户可以通过各种方式(例如通过个人计算机客户端中的网络门户)访问AF(例如应用服务器)。例如,可以使用一些“桥接”方法向终端用户弹出例如快速响应码(QR)条码扫描,重定向统一资源定位符(URL),以便在UE外的应用客户端也可以访问UE的API以获得正确的密钥材料。另外,应用客户端可以是AF的应用客户端,也可以是其他AF的应用客户端。

UE 304可以运行任何种类的操作系统,操作系统包括但不限于Windows、Linux、UNIX、Android、iOS及其变体。例如,UE 304可以是安装有应用的Windows/Android/iOS手机,用户可以通过该应用来访问由AF 306提供的服务。该服务可以是任何种类的服务,包括但不限于新闻服务、社交网络服务(例如LinkedIn、Facebook、Twitter、YouTube)、消息服务(例如WeChat、Yahoo!Mail)、以及诸如亚马逊、阿里巴巴、淘宝的网上购物服务。用户也可以使用安装在UE 304中的诸如网页浏览器(例如Internet Explorer、Chrome和Firefox)的APP客户端或其他合适的应用来访问该服务。

图4示意性地示出了根据本公开的另一实施例的系统,在该系统中可以实现本公开的一些实施例。如图4所示,通信网络为5GS,NF可以包括5GC的NF,如AMF、SMF、AUSF、UDM、PCF、NEF、UPF、BSF、NRF等。其他元素类似图3的那些元素。

在一个实施例中,由本公开的实施例提出的解决方案可以包括三个阶段。图5示意性地示出了根据本公开的实施例的在5GS中该解决方案的三个阶段。如图5所示,虽然APP客户端被描述为位于UE中,但APP客户端也可以位于UE之外。

阶段1可以是认证和密钥协商过程。例如,在3GPP网络中,第一阶段可以是如图5所示的3GPP认证和密钥协商过程。阶段1可以启用在UE和网络之间的相互认证,以及生成密钥材料,该密钥材料可以在用于不同目的的后续安全过程中在UE和网络之间被使用。密钥材料因此分别被网络和UE存储和维护。任何合适的生成的密钥材料(例如K

阶段2可以指诸如应用服务器的AF从网络请求密钥材料,以及应用客户端从UE请求密钥材料的过程。如图5所示,在5GS中,AF侧可以包括涉及开放API、5G SBI等的过程。在应用客户端侧,它可以包括涉及UE API的过程。

阶段3可以指在诸如应用服务器的AF与应用客户端之间的过程。它可以是与安全有关的过程,例如应用服务器和应用客户端出于它们自己的目的(例如认证、加密、机密性、完整性检查等)而执行密钥建立和设置密钥材料。它还可以包括任何应用特定的服务过程。

需要注意的是,阶段2和阶段3的过程或在诸如应用服务器的AF侧和客户端侧中触发的过程,可以同时独立发生,也可以依次关联地发生(例如由某些APP API过程来触发)。

图6示出了根据本公开的实施例的方法的流程图。在该实施例中,通信网络为5GS。

在步骤602,UE和网络执行如在3GPP TS 33.501V15.3.1中定义的3GPP认证过程。在3GPP认证过程期间,网络密钥材料被相应地生成并存储在不同的NF和UE中。在3GPP TS33.501V15.3.1中定义了这些中间密钥材料(例如K

在步骤604,应用(APP)服务器通过网络开放服务(例如通过NEF)向网络请求输出的密钥材料。例如,APP服务器可以向NEF发送输出的密钥材料请求。另外,APP服务器可以例如在输出的密钥材料请求中相应地发送至少一个密钥导出输入参数。在其他实施例中,NEF可以预先存储APP服务器的至少一个密钥导出输入参数,在这种情况下,APP服务器可以在输出的密钥材料请求中不发送至少一个密钥导出输入参数。APP服务器与UE的关联可以通过多种方式来标识,例如通过用户标识符、会话标识符、UE的地址(诸如IP地址)、UE的简档等。在一个实施例中,该信息可以作为至少一个密钥导出输入参数的一部分。

在步骤606,例如根据3GPP TS 23.502V15.4.1,其公开内容通过引用整体并入本文,NEF可以从UDM请求Nudm服务以将外部UE标识符转换为网络内部标识符。此外,NEF还可以从UDM查询有关UE服务简档。可以从应用服务器接收外部UE标识符。例如,外部UE标识符可以作为至少一个密钥导出输入参数的一部分。外部UE标识符可以是任何合适的标识符,其可以唯一地标识UE,例如GPSI、外部组标识符等。

网络内部UE标识符可以是在通信网络中使用的任何合适的标识符。例如,在5GS中,网络内部UE标识符可以包括签约永久标识符(SUPI),例如国际移动订户身份(IMSI)。UE服务简档可以包括与APP服务器的应用有关的UE签约信息(例如,应用授权信息),其包括但不限于应用是否可以针对该UE访问开放服务、对于该UE是否支持输出的密钥、哪个域允许密钥导出,等。

在一个实施例中,当接收到UE IP地址时,NEF可以要求5GC NF将UE IP地址转换为UE标识符,例如GPSI、IMSI等。这种转换可以通过以下来实现:如在3GPP TS 23.502V15.4.1中定义的,其公开内容通过引用整体并入本文,触发在BSF上的Nbsf服务来定位服务于该UE的PCF,然后在PCF上触发Npcf服务以从UE IP地址获得UE标识符。一旦NEF获得UE标识符,它就可以继续进行上述的Nudm服务。

在步骤608,基于接收到的至少一个密钥导出输入参数和取回的网络内部UE标识符(例如SUPI)和/或UE服务简档,NEF执行发现过程以定位存储网络密钥材料的NF。NEF可以使用接收到的密钥导出输入参数连同网络内部UE标识符作为输入,以及使用Nnrf服务来发现NF。在这个实施例中,网络密钥材料为K

另外,诸如AUSF的NF也可以使用其支持作为输入的至少一个密钥导出输入参数的任何合适的组合,以及使用Nnrf服务在NRF中注册自己。因此,例如基于NF支持至少一个密钥导出输入参数的能力,诸如AUSF的NF可以被另一个NF(诸如NEF)发现。

在步骤610,NEF向AUSF请求密钥材料。例如,NEF可以向AUSF发送输出的密钥材料请求。另外,NEF可以例如在输出的密钥材料请求中相应地发送至少一个密钥导出输入参数。

在步骤612,AUSF基于至少一个密钥导出输入参数来导出输出密钥材料,以及将包括输出的密钥材料的响应发送回NEF。在一个实施例中,密钥导出函数(KDF)在网络侧和UE侧是一致的。例如,可以在UE和用于APP服务器的应用的网络中配置静态KDF。在另一示例中,可以基于例如至少一个密钥导出输入或UE与网络之间的协商来选择KDF。例如,APP服务器和APP客户端可以相应地协商并同意KDF选择参数。

在步骤614,NEF将包括输出的密钥材料的响应发送回APP服务器。可选地,NEF可以向一个或多个预定义AF、NF和/或UE发送关于密钥导出完成的通知,以允许一个或多个预定义AF、NF和/或UE采取任何合适的动作(如果需要的话)。

虽然步骤604、614和步骤610、612在图6中被描绘为请求/响应模型,但是取决于不同的情况,这些步骤也可以例如以订阅/通知的模型来实现。例如,应用服务器可以向诸如NEF的NF订阅与输出的密钥材料有关的事件。当网络内产生一个或多个新的网络密钥材料时,也会产生相应的输出的密钥材料,然后诸如NEF的NF可以向应用服务器发送包含相应的输出的密钥材料的通知。

在步骤616,应用客户端例如经由UE API向UE或UE的安全模块请求输出的密钥材料。例如,APP客户端可以向UE发送输出的密钥材料请求。应用客户端可以例如在输出的密钥材料请求中相应地发送至少一个密钥导出输入参数。

在步骤618,UE或UE的安全模块可以基于至少一个密钥导出输入参数来导出输出的密钥材料,以及将包括输出的密钥材料的响应发送回APP客户端。如上所述,KDF在网络侧和UE侧可以是一致的。

虽然步骤616、618在图6中被描绘为请求/响应模型,但是取决于不同的情况,这些步骤也可以以例如订阅/通知的模型来实现。例如,APP客户端可以向UE或UE的安全模块订阅与输出的密钥材料有关的事件。每当在UE内生成一个或多个新的网络密钥材料时,也会生成相应的输出的密钥材料,然后UE或UE的安全模块可以向应用客户端发送包含输出的密钥材料的通知。

在步骤620,APP服务器和APP客户端可以基于输出的密钥材料执行任何合适的操作,例如应用服务设置。任何合适的操作可以取决于或涉及输出的密钥材料。

步骤616-618和步骤604-614可以同时且独立地发生或依次关联地发生。

本公开的实施例可以利用在UE/网络认证过程期间生成的在网络与UE之间共享的安全材料,使应用功能能够有简单方法来创建它自己拥有的例如用于应用认证、应用通信加密的安全密钥材料。本公开的该实施例可以使得移动网络运营方(MNO)能够实现商业价值,例如MNO的网络开放框架可以有新的商业模式来开放MNO的安全能力,以及使外部应用能够为它们自己的安全过程获得不同的密钥材料。本公开的该实施例可以使得能够实现用于在MNO网络中的应用功能的自动和真正的密钥材料导出过程。另外,该方法可以扩展用于任何合适的应用。

图7示出了根据本公开另一实施例的方法的流程图,该方法可以由在UE中实现的装置或通信地耦合到UE的装置执行。因此,该装置可以提供用于完成方法700的各个部分的构件以及用于结合其他组件完成其他过程的构件。对于在上述实施例中已经描述过的一些部分,为简洁起见,在此不再赘述。

在框702,UE可以基于至少一个密钥导出输入参数和网络与所述UE之间的至少一个共享密钥,导出与应用功能AF有关的密钥材料。AF可以是任何合适的AF。网络可以是任何合适的通信网络。可以由UE通过诸如显式方式或隐式方式的多种方式来获得至少一个密钥导出输入参数。例如,至少一个密钥导出输入参数可以由APP客户端提供,或者被预先配置给UE或者预先存储在UE中。在另一个示例中,在所述至少一个密钥导出输入参数与APP客户端之间可以存在对应关系。在这种情况下,当UE从应用客户端接收到与密钥材料有关的请求/订阅时,其可以标识与应用客户端有关的至少一个密钥导出输入参数。

至少一个密钥导出输入参数可以包括将要在密钥导出过程中使用的任何合适的参数。例如,密钥导出输入参数可以包括AF的类型、应用类型、应用标识符、用户标识符(例如通用公共签约标识符(GPSI)或外部组标识符)、UE的地址、关联会话(例如APP与UE的关联)、上下文标识符、用于密钥导出的消歧标签字符串、随机数、密钥导出域(例如HPLMN、VPLMN)、密钥导出函数方案(例如3GPP KDF、TLS PRF(伪随机函数))、至少一个共享密钥的类型、日期指示、时间指示和网络特定信息(例如数据网络名称(DNN)、网络切片选择辅助信息(NSSAI))等。

在一个实施例中,至少一个共享密钥可以是在相互认证过程期间在网络与UE之间生成和共享的。取决于具体的通信网络,至少一个共享密钥的数量和类型可以不同。例如,在5GS中,至少一个共享密钥可以包括以下至少一个:用于认证服务器功能AUSF的密钥K

在一个实施例中,至少一个共享密钥可以被存储在UE的安全模块中,例如通用订户身份模块(USIM)或订户身份模块(SIM)等,以及密钥材料是由安全模块导出的。

在一个实施例中,网络和UE可以使用相同的密钥导出函数(KDF)来导出密钥材料。例如,可以为AF的应用来配置静态KDF。在另一示例中,可以基于例如至少一个密钥导出输入参数或UE与网络之间的协商来选择KDF。例如,AF和APP客户端可以相应地协商并同意KDF选择参数。

在一个实施例中,KDF可以取决于不同用途而变化。例如,不同用途可以对应不同的KDF。

在一实施例中,可以基于至少一个密钥导出输入参数来选择KDF。使用至少一个密钥导出输入参数来选择KDF可以有多种方式。例如,可以使用密钥导出输入参数的值来选择KDF。作为示例,不同的密钥导出域可以对应不同的KDF,不同的密钥导出函数方案可以对应不同的KDF,等。

在一个实施例中,可以基于UE与网络之间的协商来选择KDF。例如,UE和网络可以进行协商以确定网络和UE都支持的KDF。

在框704处,UE可以向应用客户端提供密钥材料。应用客户端可以位于UE中或位于UE外部。例如,应用客户端可以安装在UE或其他实体(例如其他UE或计算机等)中。应用客户端可以是AF或其他AF的应用客户端。当应用客户端是另一个AF的应用客户端时,另一个AF可以与AF交互以从AF获得密钥材料。

在一个实施例中,UE可以响应于从应用客户端接收到请求或订阅而向应用客户端提供密钥材料。该请求或订阅可以包括至少一个密钥导出输入参数。在另一实施例中,请求或订阅可以不包括至少一个密钥导出输入参数,以及UE可以以如上所述的隐式方式确定至少一个密钥导出输入参数。

在一个实施例中,当应用客户端位于UE外部时,UE可以通过多种方式向应用客户端提供密钥材料。例如,UE和应用客户端可以建立连接以传输密钥材料。此外,可以使用一些“桥接”方法向应用客户端的终端用户弹出例如QR条码扫描,重定向URL,以便在UE外的应用客户端也可以访问UE的API以获得正确的密钥材料。

在一个方面中,该方法可以利用在UE/网络认证过程期间生成的在网络与UE之间共享的安全材料,使应用功能能够有简单方法来创建它自己拥有的例如用于应用认证、应用通信加密的安全密钥材料。在另一个方面中,该方法可以使得移动网络运营方(MNO)能够实现商业价值,例如MNO的网络开放框架可以有新的商业模式来开放MNO的安全能力,以及使外部应用能够为它们自己的安全过程获得不同的密钥材料。在另一个方面中,该方法可以使得能够实现用于在MNO网络中的应用功能的自动和真正的密钥材料导出过程。另外,该方法可以扩展用于任何合适的应用。

图8示出了根据本公开另一实施例的方法的流程图,该方法可以由在应用客户端中实现的装置或者与应用客户端通信地耦合的装置来执行。因此,该装置可以提供用于完成方法800的各个部分的构件以及用于结合其他组件完成其他过程的构件。对于在上述实施例中已经描述过的部分,为简洁起见,在此不再赘述。

在框802处,应用客户端可以从UE或UE的安全模块获得与AF有关的密钥材料,其中该密钥材料是基于至少一个密钥导出输入参数和网络与UE之间的至少一个共享密钥而被导出的。例如,UE可以在图7的框704处向应用客户端提供密钥材料,应用客户端可以从UE获得密钥材料。

在一个实施例中,应用客户端可以响应于向UE发送请求或订阅而从UE获得与AF有关的密钥材料。

在一实施例中,请求或订阅可以包括至少一个密钥导出输入参数。

在框804处,应用客户端可以将密钥材料应用于由应用客户端发送和/或接收的至少一个消息。例如,至少一个消息可以与安全有关过程有关,例如认证、加密、机密性、完整性检查等。

图9示出了根据本公开另一实施例的方法的流程图,该方法可以由在第一NF中实现的装置或通信地耦合到第一NF的装置执行。因此,该装置可以提供用于完成方法900的各个部分的构件以及用于结合其他组件完成其他过程的构件。对于在上述实施例中已经描述过的部分,为简洁起见,在此不再赘述。

在框902,第一NF可以获得与AF有关的密钥材料。密钥材料可以是基于至少一个密钥导出输入参数和网络与UE之间的至少一个共享密钥而被导出的。第一NF可以是网络中可以获得密钥材料的任何合适的NF。例如,第一NF可以是5GS中的NEF。

第一NF可以通过多种方式获得密钥材料。例如,当第一NF可以导出密钥材料时,第一NF可以自己获得密钥材料。在另一示例中,至少一个共享密钥可以存储在第二NF中,密钥材料可以由第二NF基于至少一个密钥导出输入参数和网络与UE之间的至少一个共享密钥来导出。第一NF可以从第二NF获得与AF有关的密钥材料。另外,第一NF可以响应于向第二NF发送请求或订阅,从第二NF获得与AF有关的密钥材料。请求或订阅可以包括至少一个密钥导出输入参数。

在框904处,第一NF可以向AF提供密钥材料。在一个实施例中,第一NF可以响应于接收到来自AF的请求或订阅而向AF提供密钥材料。请求或订阅包括至少一个密钥导出输入参数

图10示出了根据本公开另一实施例的方法的流程图,该方法可以由在第一NF中实现的装置或通信地耦合到第一NF的装置来执行。因此,该装置可以提供用于完成方法1000的各个部分的构件以及用于结合其他组件完成其他过程的构件。对于在上述实施例中已经描述过的部分,为简洁起见,在此不再赘述。

在框1002,第一NF可以确定AF是否被允许针对所述UE访问网络开放服务和/或对于所述UE是否支持所述密钥材料的导出和/或对于所述至少一个密钥导出输入参数中的至少一个密钥导出输入参数是否允许所述密钥材料的导出。在一个实施例中,该确定可以基于UE的签约信息。

在框1004,当框1002的确定为肯定时,第一NF可以获得与AF有关的密钥材料。框1004类似于图9的框902。

在框1006处,第一NF可以向AF提供密钥材料。框1006类似于图9的框904。

图11示出了根据本公开另一实施例的方法的流程图,该方法可以由在第一NF中实现的装置或通信地耦合到第一NF的装置执行。因此,该装置可以提供用于完成方法1000的各个部分的构件以及用于结合其他组件完成其他过程的构件。对于在上述实施例中已经描述过的部分,为简洁起见,在此不再赘述。在本实施例中,第一NF从第二NF获得密钥材料。

在框1102,第一NF可以基于UE的标识符和/或至少一个密钥导出输入参数来发现第二NF。例如,第一NF可以使用至少一个密钥导出输入参数来标识哪个NF存储了至少一个共享密钥,以及使用UE的标识符来标识与该UE对应的至少一个共享密钥。在一个实施例中,第一NF可以向第三NF发送发现请求或订阅,该请求或订阅包括UE的标识符和/或至少一个密钥导出输入参数;以及从第三NF接收包括关于第二NF的信息的响应。第三NF可以向第一NF提供发现服务。例如,在5GS中,第三个NF可以是NRF。

在一个实施例中,UE的标识符为UE的网络内部标识符,以及在框1101,第一NF可以根据UE的外部标识符或互联网协议(IP)地址获得UE的网络内部标识符。例如,在5GS中,例如根据3GPP TS 23.502V15.4.1,诸如NEF的第一NF可以从UDM请求Nudm服务以将外部UE标识符转换为网络内部标识符。在其他通信系统中,可以存在相似或不同的转换过程。

在框1104,第一NF可以获得与AF有关的密钥材料。框1104类似于图9的框902

在框1106处,第一NF可以向AF提供密钥材料。框1106类似于图9的框904。

在一个实施例中,第一NF可以包括网络开放功能(NEF)以及第二NF可以包括认证服务器功能(AUSF)、接入和移动性管理功能(AMF)或安全锚定功能(SEAF)、新无线电节点B(gNB),非3GPP(第三代合作伙伴计划)接入互通功能(N3IWF)。

图12示出了根据本公开另一实施例的方法的流程图,该方法可以由在第二NF中实现的装置或通信地耦合到第二NF的装置执行。因此,该装置可以提供用于完成方法1200的各个部分的构件以及用于结合其他组件完成其他过程的构件。对于在上述实施例中已经描述过的部分,为简洁起见,在此不再赘述。

在框1202处,第二NF可以基于至少一个密钥导出输入参数和网络与UE之间的至少一个共享密钥来导出与AF有关的密钥材料。第二NF可以是网络中可以导出密钥材料的任何合适的NF。例如,第二NF可以是5GS中的AUSF、SEAF等。导出操作可以类似于上述那些导出操作。

在框1204处,第二NF可以向第一NF提供密钥材料。在一个实施例中,第二NF可以响应于接收到来自第一NF的请求或订阅而将密钥材料提供给第一NF。请求或订阅包括至少一个密钥导出输入参数。

图13示出了根据本公开另一实施例的方法的流程图,该方法可以由在第二NF中实现的装置或通信地耦合到第二NF的装置执行。因此,该装置可以提供用于完成方法1300的各个部分的构件以及用于结合其他组件完成其他过程的构件。对于在上述实施例中已经描述过的部分,为简洁起见,在此不再赘述。

在框1302处,第二NF可以在第三NF中注册由第二NF支持的至少一个密钥导出输入参数中的至少一个密钥导出输入参数。第三NF可以向第一NF提供发现服务。例如,在5GS中,第三NF可以是NRF。

在框1304处,第二NF可以基于至少一个密钥导出输入参数和网络与UE之间的至少一个共享密钥来导出与AF有关的密钥材料。框1304类似于图12的框1202。

在框1306处,第二NF可以向第一NF提供密钥材料。框1306可以类似于图12的框1204。

在一个实施例中,第一NF可以包括网络开放功能(NEF)以及第二NF可以包括认证服务器功能(AUSF)、接入和移动性管理功能(AMF)或安全锚定功能(SEAF)、新无线电节点B(gNB),非3GPP(第三代合作伙伴计划)接入互通功能(N3IWF)。

图14示出了根据本公开另一实施例的方法的流程图,该方法可以由在第三NF中实现的装置或通信地耦合到第三NF的装置执行。因此,该装置可以提供用于完成方法1400的各个部分的构件以及用于结合其他组件完成其他过程的构件。对于在上述实施例中已经描述过的部分,为简洁起见,在此不再赘述。

在框1402处,第三NF可以从第一NF接收请求或订阅。该请求或订阅可以包括用户设备(UE)的标识符和/或至少一个密钥导出输入参数。UE的标识符和/或至少一个密钥导出输入参数可以与上述的那些UE的标识符和/或至少一个密钥导出输入参数类似。

在框1404,第三NF可以基于UE的标识符和/或至少一个密钥导出输入参数来定位第二NF。例如,第三NF可以例如从任何其他NF或从第二NF的注册请求获得第二NF简档。NF简档可以包括任何合适的信息,例如支持的NF服务,这些信息可以使其可被其他NF发现。

在框1406处,第三NF可以向第一NF发送包括关于第二NF的信息的响应。

图15示出了根据本公开另一实施例的方法的流程图,该方法可以由在第三NF中实现的装置或通信地耦合到第三NF的装置执行。因此,该装置可以提供用于完成方法1500的各个部分的构件以及用于结合其他组件完成其他过程的构件。对于在上述实施例中已经描述过的部分,为简洁起见,在此不再赘述。

在框1502处,第三NF可以接收包括由第二NF支持的至少一个密钥导出输入参数的注册请求。

在框1504处,第三NF可以存储由第二NF支持的至少一个密钥导出输入参数。

在一个实施例中,第一NF可以包括网络开放功能(NEF),以及第二NF可以包括认证服务器功能(AUSF)、接入和移动性管理功能(AMF)或安全锚定功能(SEAF)、新无线电节点B(gNB)、非3GPP(第三代合作伙伴计划)接入互通功能(N3IWF),以及第三NF可以包括网络功能存储库功能。

图16a图示了根据本公开的实施例的可以体现在UE中的/作为UE的装置1610的简化框图。图16b图示了根据本公开的实施例的可以体现在应用客户端中的/作为应用客户端的装置1620。图16c图示了根据本公开的实施例的可以体现在第一NF中的/作为第一NF的装置1630。图16d图示了根据本公开的实施例的可以体现在第二NF中的/作为第二NF的装置1640。图16e示出了根据本公开的实施例的可以体现在第三NF中的/作为第三NF的装置1650。

装置1610可以包括至少一个处理器1611,例如数据处理器(DP),以及耦合到处理器1611的至少一个存储器(MEM)1612。装置1610还可以包括耦合到处理器1611的发送器TX和接收器RX 1613。MEM 1612存储程序(PROG)1614。PROG 1614可以包括指令,当在相关联的处理器1611上执行指令时,指令使得装置1610能够根据本公开的实施例进行操作,例如执行方法300、400。至少一个处理器1611和至少一个MEM 1612的组合可以形成适于实现本公开的各种实施例的处理构件1615。

装置1620包括至少一个处理器1621,例如DP,以及耦合到处理器1621的至少一个MEM 1622。装置1620还可以包括耦合到处理器1621的发送器TX和接收器RX 1623。MEM 1622存储PROG 1624。PROG 1624可以包括指令,当在相关联的处理器1621上执行指令时,指令使得装置1620能够根据本公开的实施例进行操作,例如执行方法500。至少一个处理器1621和至少一个MEM 1622可以形成适于实现本公开的各种实施例的处理构件1625。

装置1630包括至少一个处理器1631,例如DP,以及耦合到处理器1631的至少一个MEM 1632。装置1630还可以包括耦合到处理器1631的发送器TX和接收器RX 1633。MEM 1632存储PROG 1634。PROG 1634可以包括指令,当在相关联的处理器1621上执行指令时,指令使得装置1630能够根据本公开的实施例进行操作,例如执行方法600。至少一个处理器1631和至少一个MEM 1632可以形成适于实现本公开的各种实施例的处理构件1635。

装置1640可以包括至少一个处理器1641,例如数据处理器(DP),以及耦合到处理器1641的至少一个存储器(MEM)1642。装置1640还可以包括耦合到处理器1641的发送器TX和接收器RX 1643。MEM 1642存储程序(PROG)1644。PROG 1644可以包括指令,当在相关联的处理器1641上执行指令时,指令使得装置1640能够根据本公开的实施例进行操作,例如执行方法700。至少一个处理器1641和至少一个MEM 1642的组合可以形成适于实现本公开的各种实施例的处理构件1645。

装置1650可以包括至少一个处理器1651,例如数据处理器(DP),以及耦合到处理器1651的至少一个存储器(MEM)1652。装置1650还可以包括耦合到处理器1651的发送器TX和接收器RX 1653。MEM 1652存储程序(PROG)1654。PROG 1654可以包括指令,当在相关联的处理器1651上执行指令时,指令使得装置1650能够根据本公开的实施例进行操作,例如执行方法800。至少一个处理器1651和至少一个MEM 1652的组合可以形成适于实现本公开的各种实施例的处理构件1655。

本公开的各种实施例可以通过可由处理器1611、1621、1631、1641和1651中的一个或多个处理器执行的计算机程序、软件、固件、硬件或其组合来实现。

MEMS 1612、1622、1632、1642和1652可以具有适合本地技术环境的任何类型,以及可以使用任何合适的数据存储技术来实现,例如作为非限制性示例,基于半导体的存储设备、磁存储设备和系统、光学存储设备和系统、固定存储器和可移动存储器。

处理器1611、1621、1631、1641和1651可以具有适合本地技术环境的任何类型,以及可以包括以下中的一个或多个:作为非限制性示例,通用计算机、专用计算机、微处理器、数字信号处理器DSP和基于多核处理器架构的处理器。

现在参考图17,其图示了用于UE的装置1700的示意框图。装置1700可操作用于执行如上所述的与UE有关的示例性方法。

如图17所示,装置1700可以包括导出单元1702,其被配置为基于至少一个密钥导出输入参数和网络与UE之间的至少一个共享密钥来导出与应用功能(AF)有关的密钥材料;提供单元1704,其被配置为向应用客户端提供密钥材料。

现在参考图18,其示出了用于应用客户端的装置1800的示意框图。装置1800可操作用于执行与如上所述的应用客户端有关的示例性方法。

如图18所示,装置1800可以包括获得单元1802,其被配置为从用户设备(UE)或UE的安全模块获得与应用功能(AF)有关的密钥材料,其中该密钥材料是基于至少一个密钥导出输入参数和网络与UE之间的至少一个共享密钥而被导出的;应用单元1804,其被配置为将密钥材料应用到由应用客户端发送和/或接收的至少一个消息中。

现在参考图19,其图示了用于第一NF的装置1900的示意框图。装置1900可操作用于执行与如上所述的第一NF有关的示例性方法。

如图19所示,装置1900可以包括第一获得单元1902,其被配置为获得与应用功能(AF)有关的密钥材料,其中基于至少一个密钥导出输入参数和网络与用户设备(UE)之间的至少一个共享密钥来导出密钥材料;提供单元1904,其被配置为向AF提供密钥材料。

在一个实施例中,装置1900还可以包括确定单元(可选)1906,其被配置为确定AF是否被允许针对所述UE访问网络开放服务和/或对于所述UE是否支持所述密钥材料的导出和/或对于所述至少一个密钥导出输入参数中的至少一个密钥导出输入参数是否允许所述密钥材料的导出。

在一个实施例中,装置1900还可以包括发现单元(可选)1908,其被配置为基于UE的标识符和至少一个密钥导出输入参数来发现第二NF。

在一个实施例中,装置1900还可以包括第二获得单元(可选)1910,其被配置为基于UE的外部标识符或UE的互联网协议(IP)地址获得UE的网络内部标识符。

现在参考图20,其图示了用于第二NF的装置2000的示意框图。装置2000可操作用于执行与如上所述的第二NF有关的示例性方法。

如图20所示,装置2000可以包括导出单元2002,其被配置为基于至少一个密钥导出输入参数和网络与用户设备(UE)之间的至少一个共享密钥来导出与应用功能(AF)有关的密钥材料;提供单元2004,其被配置为将密钥材料提供给第一NF。

在一个实施例中,装置2000还可以包括注册单元(可选)2006,其被配置为在第三NF中注册由第二NF支持的至少一个密钥导出输入参数中的至少一个密钥导出输入参数。

现在参考图21,其图示了用于第三NF的装置2100的示意框图。装置2100可操作用于执行与上述第三NF有关的示例性方法。

如图21所示,装置2100可以包括第一接收单元2102,其被配置为从第一NF接收请求或订阅,其中,该请求或订阅包括用户设备(UE)的标识符和至少一个密钥导出输入参数;定位单元2104,其被配置为基于UE的标识符和至少一个密钥导出输入参数,定位第二NF,发送单元2106,其被配置为向第一NF发送包含与第二NF有关的信息的响应。

在一个实施例中,装置2100还可以包括第二接收单元(可选)2108,其被配置为接收包括由第二NF支持的至少一个密钥导出输入参数的注册请求,以及存储单元(可选)2110,其被配置为存储由第二NF支持的至少一个密钥导出输入参数。

应当理解,在一些实施方式中,可以组合装置1700、1800、1900、2000或2100中的一些单元或模块。例如,在一个实施例中,可以使用单个收发单元来发送和接收信息。

根据本公开的一个方面,提供了一种有形地存储在计算机可读存储介质上并且包括指令的计算机程序产品,当在至少一个处理器上执行指令时,该指令使该至少一个处理器执行如上所述与UE有关的方法。

根据本公开的一个方面,提供了一种有形地存储在计算机可读存储介质上并且包括指令的计算机程序产品,当在至少一个处理器上执行指令时,该指令使该至少一个处理器执行与上述应用客户端有关的方法。

根据本公开的一个方面,提供了一种有形地存储在计算机可读存储介质上并且包括指令的计算机程序产品,当在至少一个处理器上执行指令时,该指令使该至少一个处理器执行与上述第一NF有关的方法。

根据本公开的一个方面,提供了一种有形地存储在计算机可读存储介质上并且包括指令的计算机程序产品,当在至少一个处理器上执行指令时,该指令使该至少一个处理器执行与上述第二NF有关的方法。

根据本公开的一个方面,提供了一种有形地存储在计算机可读存储介质上并且包括指令的计算机程序产品,当在至少一个处理器上执行指令时,该指令使该至少一个处理器执行与上述第三NF有关的方法。

另外,本公开还可以提供包含如上所述的计算机程序的载体,其中该载体是以下之一:电信号,光信号,无线电信号或计算机可读存储介质。计算机可读存储介质可以是例如光盘或电子存储设备(诸如RAM(随机存取存储器)、ROM(只读存储器)、闪存),磁带,CD-ROM,DVD,蓝光光盘,等。

本文描述的技术可以通过各种构件来实现,以使得实现用实施例描述的对应装置的一个或多个功能的装置不仅包括现有技术的构件,而且还包括用于实现用实施例描述的对应装置的一个或多个功能的构件,以及其可以包括用于每个单独功能的单独构件或者可以被配置为执行两个或更多个功能的构件。例如,这些技术可以以硬件(一个或多个装置),固件(一个或多个装置),软件(一个或多个模块)或其组合来实现。对于固件或软件,可以通过执行本文描述的功能的模块(例如,过程,功能等)来实现。

上面已经参考方法和装置的框图和流程图图示描述了本文的示例实施例。将理解,框图和流程图的每个方框以及框图和流程图的各个方框的组合可以分别通过包括计算机程序指令的各种构件来实现。这些计算机程序指令可以被加载到通用计算机,专用计算机或其他可编程数据处理装置上以产生机器,使得在计算机或其他可编程数据处理装置上执行的指令创建用于实现在流程图框或多个框中指定的功能的构件。

此外,尽管以特定顺序描绘了操作,但是这不应被理解为要求以所示的特定顺序或以连续的顺序来执行这样的操作,或者执行所有示出的操作,以实现期望的结果。在某些情况下,多任务和并行处理可能是有利的。同样,尽管以上讨论中包含若干特定的实现细节,但是这些特定的实现细节不应该被解释为对本文所述主题的范围的限制,而应被解释为可以特定于特定实施例的特征的描述。在单独的实施例的上下文中描述的某些特征也可以以组合的方式被实现在单个实施例中。相反,在单个实施例的上下文中描述的各种特征也可以分别被实现在多个实施例中或以任何合适的子组合来实现。

虽然本说明书包含许多特定的实施细节,但是这些不应被解释为对任何实施方式的范围或可能要求保护的范围的限制,而应被解释为对可以特定于特定实施方式的特定实施例的特征的描述。在单独的实施例的上下文中在本说明书中描述的某些特征也可以以组合的方式被实现在单个实施例中。相反,在单个实施例的上下文中描述的各种特征也可以分别被实现在多个实施例中或以任何合适的子组合来实现。而且,尽管以上可以将特征描述为在某些组合中起作用,以及甚至最初如此要求保护,但是在某些情况下,来自所要求保护的组合中的一个或多个特征可以从该组合去除,以及所要求保护的组合可以针对子组合或子组合的变型。

对于本领域技术人员而言显而易见的是,随着技术的进步,可以以各种方式来实现本公开的构思。上述实施例被给出以用于描述本公开而不是限制本公开,以及应当理解,如本领域技术人员容易理解的那样,可以在不脱离本公开的精神和范围的情况下进行修改和变型。这样的修改和变型被认为在本公开和所附权利要求书的范围内。本公开的保护范围由所附权利要求书限定。

- 用于在多个安全装置中分配密钥的方法、用于与多个安全装置通信的方法、安全系统和多组安全装置

- 用于监控人员运送设备中的对于安全关键的状态的安全监控装置以及用于运行这种安全监控装置的方法