系统数据安全交互的方法、装置、计算机设备及存储介质

文献发布时间:2023-06-19 09:27:35

技术领域

本发明涉及数据安全传输技术领域,具体来说,涉及系统数据安全交互的方法、装置、计算机设备及存储介质。

背景技术

目前越来越多的公司需要提供给外部使用的接口,但是接口存在不安全性,容易被病毒攻击获取里面的重要信息,接口一旦暴露,就会存在数据泄露的问题,使用者的信息或者其他机密的信息完全被第三方获取或者完全被暴露在网络上,会造成严重的经济损失。

发明内容

为了克服现有技术的不足,本发明的系统数据安全交互的方法、装置、计算机设备及存储介质,能够对先数据进行加密和加签再传输,保证数据的安全。

本发明解决其技术问题所采用的技术方案是:数据安全交互的方法,其改进之处在于,包括下列步骤:

S1:第一操作系统双重加密数据,并发送至第二操作系统;

S2:第二操作系统对数据进行验证、解密数据信息,并返回数据信息至第一操作系统;

S3:第一操作系统对返回结果进行验证,验证通过后进行解密,得到数据,结束操作;

S4:验证不成功,终止操作。

作为上述技术方案的改进,第一操作系统双重加密数据并发送至第二操作系统的步骤如下:

S11:第一操作系统内生成AES密匙;

S12:使用AES密匙加密数据参数;

S13:使用公匙server对AES密匙进行加密;

S14:私匙client组装请求报文;

S15:使用私匙client对请求报文进行加签;

S16:发送请求至第二操作系统。

作为上述技术方案的进一步改进,在步骤S12中,所述使用AES密匙加密数据参数后,将结果存入请求参数check中。

作为上述技术方案的进一步改进,步骤S13中,公匙server对AES密匙进行的是RSA加密。

作为上述技术方案的进一步改进,步骤S15中,私匙client对请求报文进行的是RSA加签。

作为上述技术方案的进一步改进,步骤S2中,第二操作系统对数据进行验证、解密数据信息,并返回数据信息至第一操作系统的步骤如下:

S21:第二操作系统接收第一操作系统发送的请求,并判断该请求的ID;

S22:根据ID找到适配私匙client的公匙client;

S23:使用公匙client对请求报文进行验签;

S24:验签成功后,使用与公匙server相适配的私匙server对请求参数check进行解密,得到AES密匙明文,使用解密后的AES密匙进行数据信息的解密,完成数据信息的解密后,对返回的数据信息用解密出来的AES密匙加密,组装返回结果,使用私匙server对返回接口进行加签,加签后将结果返回至第一操作系统;

S25:验证不成功,终止操作。

作为上述技术方案的进一步改进,步骤S23中,公匙client对请求报文进行的是RSA验签。

作为上述技术方案的进一步改进,步骤S24中,私匙server对请求参数check进行的是RSA解密。

作为上述技术方案的进一步改进,步骤S24中,私匙server对返回接口进行的是RSA加签。

作为上述技术方案的进一步改进,步骤S3中,第一操作系统对返回结果进行验证,验证通过后进行解密得到数据的步骤如下:

S31:第一操作系统接收返回结果;

S32:使用公匙server对返回的结果进行验签;

S33:验签通过后,用AES密匙进行解密,得到数据信息,结束操作。

作为上述技术方案的进一步改进,步骤S32中,公匙server对返回的结果进行的是RSA验签。

数据安全交互的系统,其改进之处在于,包括:

第一操作系统:所述第一操作系统用于双重加密数据信息并将数据信息发送至第二操作系统,还用于对第二操作系统返回的数据信息进行验签、解密得到返回结果;

第二操作系统:所述第二操作系统用于接收第一操作系统发送的请求报文信息并判断数据信息对应的ID,还用于对请求报文进行验签、解密、再次加密、加签后,将其结果返回至第一操作系统。

本发明的有益效果是:本发明的系统对数据进行二次加密和验签,保证数据的安全,就算接口丢失被调用,没有解密密匙数据无法被破解得到,使得数据传输阶段更安全,并且本发明可以快速接入传输数据,还可以重复使用,既没有使用次数限制,又能节省时间,快速地办理数据传输业务。

附图说明

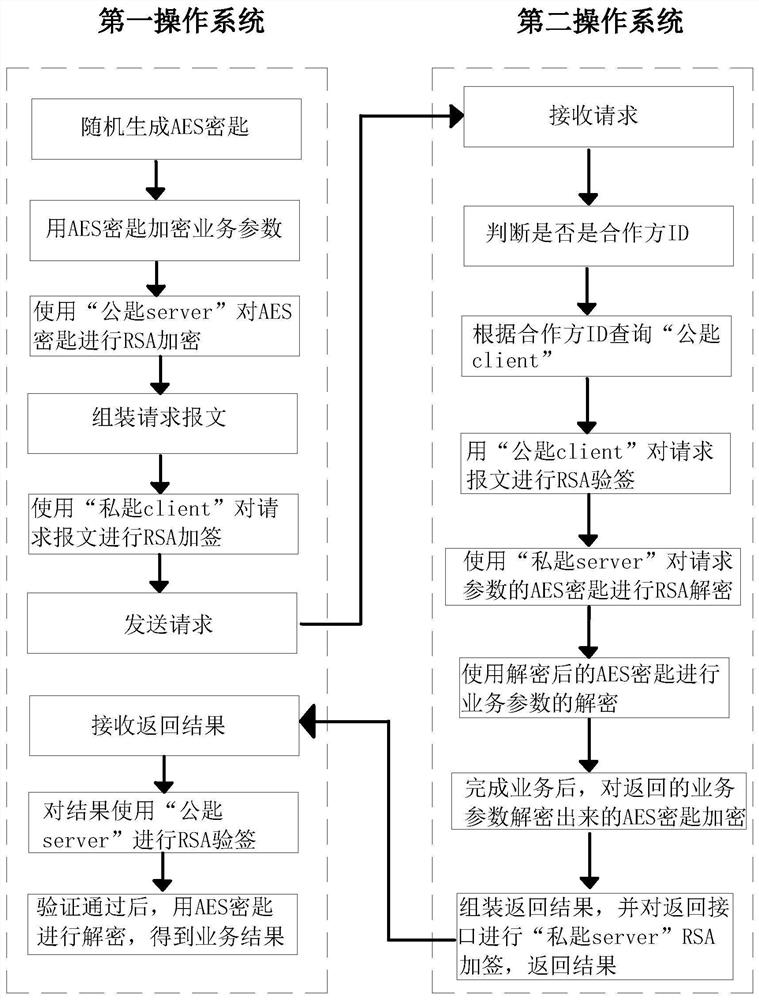

图1为本发明的系统流程框架图。

具体实施方式

下面结合附图和实施例对本发明进一步说明。

以下将结合实施例和附图对本发明的构思、具体结构及产生的技术效果进行清楚、完整地描述,以充分地理解本发明的目的、特征和效果。显然,所描述的实施例只是本发明的一部分实施例,而不是全部实施例,基于本发明的实施例,本领域的技术人员在不付出创造性劳动的前提下所获得的其他实施例,均属于本发明保护的范围。另外,专利中涉及到的所有联接/连接关系,并非单指构件直接相接,而是指可根据具体实施情况,通过添加或减少联接辅件,来组成更优的联接结构。本发明创造中的各个技术特征,在不互相矛盾冲突的前提下可以交互组合。

本发明的第一操作系统为合作方的系统,第二操作系统为开发者系统,开放者有一套公用的公私钥,公钥server和私钥server,将公钥server提供给合作方,开发者自己保留私钥server。

开发者有另外一套公私钥,公钥client和私钥client,把私钥client提供给合作方,开发者自己保留公钥client。

开发者给每个合作方分配一个合作ID,并且将该合作ID与提供给该合作方的公钥client、私钥client进行绑定。

参考图1,本发明揭示了数据安全交互的方法,包括下列步骤:

S1:第一操作系统双重加密数据,并发送至第二操作系统;

S2:第二操作系统对数据进行验证、解密数据信息,并返回数据信息至第一操作系统;

S3:第一操作系统对返回结果进行验证,验证通过后进行解密,得到数据,结束操作;

S4:验证不成功,终止操作。

第一操作系统双重加密数据并发送至第二操作系统的步骤如下:

S11:第一操作系统内生成AES密匙;

S12:使用AES密匙加密数据参数,所述使用AES密匙加密数据参数后,将结果存入请求参数check中;

S13:使用公匙server对AES密匙进行加密,公匙server对AES密匙进行的是RSA加密;

S14:私匙client组装请求报文;

S15:使用私匙clint对请求报文进行加签,私匙client对请求报文进行的是RSA加签;

S16:发送请求至第二操作系统。

在上述实施例中,本发明的第一操作系统分别使用AES密匙进行第一次加密,再使用开发者提供的公匙server对AES密匙进行第二次加密,而且经过第二次加密后使用开发者提供的私匙client对请求的报文进行加签,完成后发送至第二操作系统。整个第一操作系统加密、加签流程均是使用开发者提供的公匙server和私匙client进行的,而开发者不会将公匙server和私匙client公开,只提供给开发者的合作方进行加密传输信息用的,所以不存在公匙server和私匙client被泄露的风险,既安全又有保障。

进一步的,步骤S2中,第二操作系统对数据进行验证、解密数据信息,并返回数据信息至第一操作系统的步骤如下:

S21:第二操作系统接收第一操作系统发送的请求,并判断该请求的ID;

S22:根据ID找到适配私匙client的公匙client;

S23:使用公匙client对请求报文进行验签,公匙client对请求报文进行的是RSA验签;

S24:验签成功后,使用与公匙server相适配的私匙server对请求参数check进行解密,得到AES密匙明文,私匙server对请求参数的AES密匙进行的是RSA解密,使用解密后的AES密匙进行数据信息的解密,完成数据信息的解密后,对返回的数据信息用解密出来的AES密匙进行加密,组装返回结果,使用私匙server对返回接口进行加签,私匙server对返回接口进行的是RSA加签,加签后将结果返回至第一操作系统;

S25:验证不成功,终止操作。

在上述实施例中,第二操作系统对第一操作系统发送来的加密、加签数据进行验证,判断是否是合作方的ID,第二操作系统判断得出该数据对应的ID不属于合作方的ID,则结束操作,若第二操作系统判断得出对应的ID属于合作方的ID,则根据合作方的ID找出公匙client,使用公匙client对请求的报文进行RSA验签,验签完毕后使用私匙server对请求参数的AES密匙进行RSA解密,使用解密后的AES密匙进行业务参数的解密,完成业务后,对第一操作系统发送来的业务参数用解密出来的AES密匙进行加密,随后第二操作系统组装返回结果给第一操作系统,并对返回接口进行私匙serverRSA加签,返回结果至第一操作系统。本发明整个第二操作系统的加密、加签流程均是使用自己研发的公匙client和私匙server进行的,能对第一操作系统发送来的数据相对应每一步骤进行一对一的验签和解密,就算接口丢失被调用,没有解密密匙数据无法被破解得到,既安全又有保障。

再进一步的,步骤S3中,第一操作系统对返回结果进行验证,验证通过后进行解密得到数据的步骤如下:

S31:第一操作系统接收返回结果;

S32:使用公匙server对返回的结果进行验签,公匙server对返回的结果进行的是RSA验签;

S33:验签通过后,用AES密匙进行解密,得到数据信息,结束操作。

在上述实施例中,第一操作系统对第二操作系统返回的结果使用公匙server进行RSA验签,如果没有该验签操作,就不能使用AES密匙解密得到相应的数据信息,使用其他密匙或者其他解密工具均不能对其解密,本发明的公匙server跟私钥server是对应的加密解密关系,公匙client跟私钥client也是对应的加密解密关系,保证数据传输安全性。

数据安全交互的系统,包括:

第一操作系统:所述第一操作系统用于双重加密数据信息并将数据信息发送至第二操作系统,还用于对第二操作系统返回的数据信息进行验签、解密得到返回结果;

第二操作系统:所述第二操作系统用于接收第一操作系统发送的请求报文信息并判断数据信息对应的ID,还用于对请求报文进行验签、解密、再次加密、加签后,将其结果返回至第一操作系统。

本发明的第一操作系统分别使用AES密匙进行第一次加密,再使用开发者提供的公匙server对AES密匙进行第二次加密,而且经过第二次加密后使用开发者提供的私匙client对请求的报文进行加签,完成后发送至第二操作系统。整个第一操作系统加密、加签流程均是使用开发者提供的公匙server和私匙client进行的,而开发者不会将公匙server和私匙client公开,只提供给开发者的合作方进行加密传输信息用的,所以不存在公匙server和私匙client被泄露的风险,既安全又有保障。

第二操作系统对第一操作系统发送来的加密、加签数据进行验证,判断是否是合作方的ID,第二操作系统判断得出该数据对应的ID不属于合作方的ID,则结束操作,若第二操作系统判断得出对应的ID属于合作方的ID,则根据合作方的ID找出公匙client,使用公匙client对请求的报文进行RSA验签,验签完毕后使用私匙server对请求参数check进行RSA解密得到AES密匙明文,使用解密后的AES密匙进行业务参数的解密,完成业务后,对第一操作系统发送来的业务参数用解密出来的AES密匙进行加密,随后第二操作系统组装返回结果给第一操作系统,并对返回接口进行私匙serverRSA加签,返回结果至第一操作系统。本发明整个第二操作系统的加密、加签流程均是使用自己研发的公匙client和私匙server进行的,能对第一操作系统发送来的数据相对应每一步骤进行一对一的验签和解密,就算接口丢失被调用,没有解密密匙数据无法被破解得到,既安全又有保障。

第一操作系统对第二操作系统返回的结果使用公匙server进行RSA验签,如果没有该验签操作,就不能使用AES密匙解密得到相应的数据信息,使用其他密匙或者其他解密工具均不能对其解密,本发明的公匙server跟私钥server是对应的加密解密关系,公匙client跟私钥client也是对应的加密解密关系,保证数据传输安全性。

本发明的有益效果是:本发明的系统对数据进行加密和验签,保证数据的安全,就算接口丢失被调用,没有解密密匙数据无法被破解得到,使得数据传输阶段更安全,并且本发明可以快速接入传输数据,还可以重复使用,既没有使用次数限制,又能节省时间,快速地办理数据传输业务。

以上是对本发明的较佳实施进行了具体说明,但本发明创造并不限于所述实施例,熟悉本领域的技术人员在不违背本发明精神的前提下还可做出种种的等同变形或替换,这些等同的变形或替换均包含在本申请权利要求所限定的范围。

- 系统数据安全交互的方法、装置、计算机设备及存储介质

- 数据安全验证方法、装置、系统、计算机设备及存储介质