将中心集群成员资格扩展到附加计算资源

文献发布时间:2023-06-19 11:35:49

本申请要求于2019年4月9日提交的题为“EXTENDING CENTER CLUSTERMEMBERSHIP TO ADDITIONAL COMPUTE RESOURCES”(将中心集群成员资格扩展到附加计算资源)的美国非临时专利申请号16/379,526的权益和优先权,并要求于2018年11月20日提交的题为“EXTENDING CENTER CLUSTER MEMBERSHIP TO ADDITIONAL COMPUTE RESOURCES”(将中心集群成员资格扩展到附加计算资源)的美国临时专利申请号62/770,143的权益,它们的全部内容通过引用合并于此。

技术领域

本公开的主题大体上涉及用于改进网络操作的技术,并且更具体地,涉及改进向网络上的现有计算资源集群添加计算资源。

背景技术

园区网络可以提供与位于环境(例如,办公室、医院、学院和大学、石油和天然气设施、工厂、以及类似地点)中的计算设备(例如,服务器、工作站、台式计算机、膝上型计算机、平板电脑,移动电话等)和事物(例如,台式电话,安全相机,照明,供暖、通风及空调(heating,ventilating,and air-conditioning,HVAC),窗户,门,锁,医疗设备,工业和制造设备等)的连接性。园区网络可能面临的一些独特挑战包括:集成有线和无线设备;加载可能在网络中任何地方出现的计算设备和事物并且在这些设备和事物在网络中从一个位置迁移到另一位置时保持连接性;支持自带设备(bring your own device,BYOD)能力;连接物联网(Internet-of-Things,IoT)设备并向其供电;以及尽管存在与Wi-Fi接入、设备移动性、BYOD和IoT相关联的漏洞,但是仍要保护网络的安全。用于部署能够提供这些功能的网络的当前方法经常需要由高技能网络工程师操作若干不同的系统(例如,基于目录的身份服务;认证、授权和计费(authentication,authorization,and accounting,AAA)服务、无线局域网(wireless local area network,WLAN)控制器;用于每个交换机、路由器或网络中其他网络设备的命令行接口;等等)并且手动将这些系统拼接在一起,来进行连续且广泛的配置和管理。这可能使网络部署变得困难且耗时,并且阻碍许多组织快速创新和采用新技术(例如,视频、协作和连接的工作区)的能力。

附图说明

为了提供对本公开及其特征和优点的完整的理解,结合附图来参考以下描述,其中:

图1示出了根据实施例的企业网络的物理拓扑的示例;

图2示出了根据实施例的用于企业网络的逻辑架构的示例;

图3A-图3I示出了根据实施例的用于网络管理系统的图形用户界面的示例;

图4示出了根据实施例的用于多站点企业网络的物理拓扑的示例;

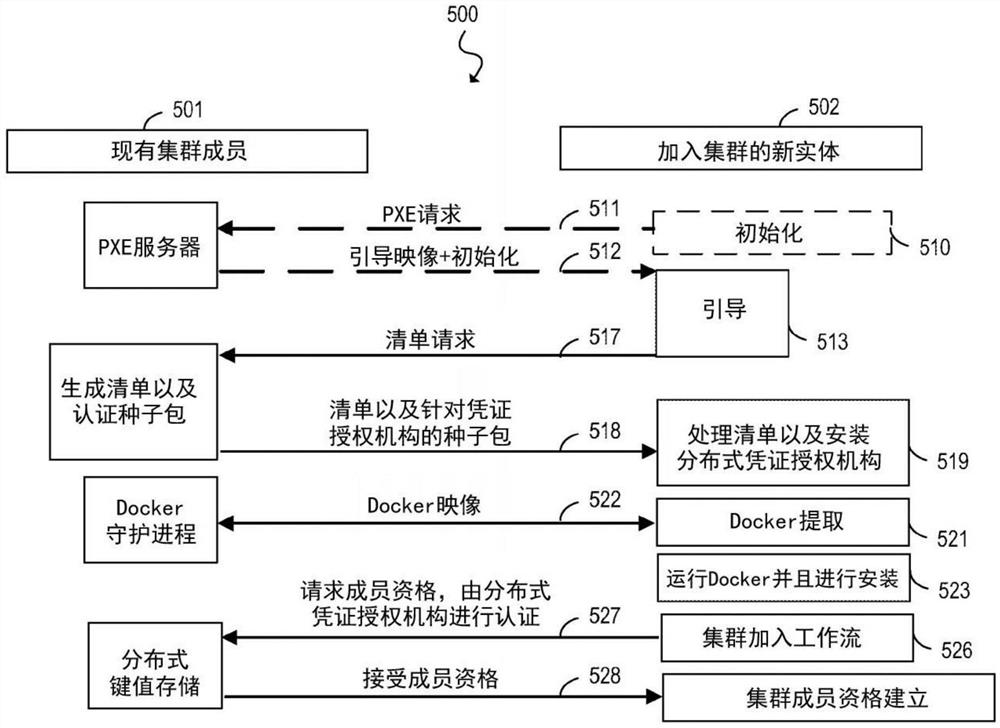

图5示出了显示根据本技术的一些实施例的示例方法的梯形图;

图6示出了根据一些实施例的系统的示例。

具体实施方式

以下阐述的详细描述意在作为对实施例的各种配置的描述,而不意在代表可以实施本公开的主题的唯一配置。附图被并入本文并构成详细描述的一部分。为了提供对本公开的主题的更透彻的理解,详细描述包括具体细节。然而,将清楚并显而易见的是,本公开的主题不限于本文阐述的具体细节,并且可以在没有这些细节的情况下被实施。在一些实例中,以框图形式示出了结构和组件,以避免模糊本公开的主题的概念。

在独立权利要求中陈述了本发明的各方面,并在从属权利要求中陈述了优选特征。一个方面的特征可以单独地或与其他方面相组合地应用于每个方面。

本技术提供了用最少的管理员参与来向计算集群配设新资源。虽然可能存在各种配设和编排技术,但是它们容易出现以下问题:新资源可能在运行对于计算集群中的成员资格而言不兼容或者不理想的配置软件,这导致管理员需要花费时间进行故障排除,并且然后最终安装新软件并重新配置集群。本技术提供了一种机制,通过该机制,现有集群成员可以向新计算资源通知适当的配置以及最佳地参与集群所需的软件版本。此外,现有集群成员甚至可以以可执行格式提供适当的软件包(或用于获取适当软件包的引用),使得新资源可以自动地安装软件并加入集群,并且被充分地和正确地配置。

本技术允许由新计算资源将加入计算集群的请求发送到该计算集群的至少一个成员。新计算资源可以在一个或多个通信中接收来自计算集群的成员的答复,该答复包括如下元数据:该元数据描述加入计算集群的要求并描述计算集群中的设备所使用的软件捆绑。新计算资源可以下载并安装软件捆绑,并且然后在计算集群中建立成员资格。

本技术可以包括各种系统组件,包括管理云、集群的现有成员、要加入集群的新资源、软件包存储库、和凭证授权机构(以及其他可能的组件)。集群的现有成员被配置为从新计算资源接收对加入计算资源集群所需的信息的请求,并且作为响应而向新计算资源发送描述协议的信息、软件包的标识、用于获取该软件包的信息、配置参数、以及认证信息。

软件包存储库被配置为从新计算资源接收请求,并且作为响应而向新计算资源提供软件包。此后,新计算资源可以从软件包存储库接收响应并且执行软件包,从而使用所有加入计算资源集群所必需的软件和配置来配置新计算资源。

凭证授权机构被配置为接收对新计算资源进行认证并接受新计算资源作为计算资源集群的成员的请求,并且作为响应而接受新计算资源的成员资格。

基于意图的联网是用于克服传统企业网络的在上文和本公开的其他地方所讨论的缺陷的方法。基于意图的联网的动机是使得用户能够用通俗易懂的语言来描述他或她想要完成的事情(例如,用户的意图),并且使得网络将用户的目标转换为配置和策略更改,该配置和策略更改在复杂且异构的计算环境上被自动传播。因此,基于意图的网络可以抽象化网络复杂性,自动化通常由网络管理员处理的配设和管理网络的许多工作,并且确保网络的安全运行和最佳性能。当基于意图的网络意识到用户、设备和事物在网络中进行连接时,其可以根据分配给用户、设备和事物的特权和体验质量(quality of experience,QoE)来自动应用安全权限和服务水平。表1列出了可以由基于意图的网络进行自动化以实现期望结果的意图和工作流的示例。

表1:意图和相关工作流的示例

图1示出了用于提供基于意图的联网的企业网络100的物理拓扑的示例。应当理解,对于企业网络100和本文讨论的任何网络,在相似或替代配置中可以存在附加的或更少的节点、设备、链路、网络或组件。本文中还设想了具有不同数量和/或类型的端点、节点、云组件、服务器、软件组件、设备、虚拟或物理资源、配置、拓扑、服务、装置、或部署的示例实施例。此外,企业网络100可以包括能够由端点或网络设备访问和利用的任意数量或类型的资源。本文提供的图示和示例是为了清楚和简单起见。

在该示例中,企业网络100包括管理云102和网络结构120。虽然在该示例中被示为在网络结构120外部的网络或云,但是管理云102可以替代地或附加地位于组织的处所上或托管中心(colocation center)中(另外,由云提供商或类似环境进行托管)。管理云102可以提供用于构建和操作网络结构120的中央管理平面。管理云102可以负责转发配置和策略分发以及设备管理和分析。管理云102可以包括一个或多个网络控制器设备104,一个或多个认证、授权和计费(AAA)设备106,一个或多个无线局域网控制器(WLC)108,以及一个或多个结构控制平面节点110。在其他实施例中,管理云102的一个或多个元件可以与网络结构120位于同一位置。

(一个或多个)网络控制器设备104可以用作针对一个或多个网络结构的命令和控制系统,并且可以容纳用于部署和管理(一个或多个)网络结构的自动化工作流。(一个或多个)网络控制器设备104可以包括自动化、设计、策略、配设和保证能力等,如下面关于图2进一步讨论的。在一些实施例中,一个或多个Cisco数字网络架构(Cisco DNA

(一个或多个)AAA设备106可以控制对计算资源的访问,促进网络策略的强制实施,审计使用情况,并且提供对服务记账所必需的信息。AAA设备可以与(一个或多个)网络控制器设备104进行交互并且与数据库和目录进行交互以提供认证、授权和计费服务,其中该数据库和目录包含用于用户、设备、事物、策略、记账的信息以及类似的信息。在一些实施例中,(一个或多个)AAA设备106可以利用远程认证拨入用户服务(Remote AuthenticationDial-In User Service,RADIUS)或Diameter来与设备和应用进行通信。在一些实施例中,一个或多个

(一个或多个)WLC 108可以支持附接到网络结构120的、结构启用的接入点,处理与WLC相关联的传统任务以及与用于无线端点注册和漫游的结构控制平面的交互。在一些实施例中,网络结构120可以实现无线部署,该无线部署将数据平面端接(例如,VXLAN)从集中式位置(例如,具有先前上覆的无线接入点控制和配设(Control and Provisioning ofWireless Access Points,CAPWAP)部署)移动到接入点/结构边缘节点。这可以使能针对无线流量的分布式转发和分布式策略应用,同时保留集中式配设和管理的优势。在一些实施例中,一个或多个

网络结构120可以包括结构边界节点122A和122B(统称为122),结构中间节点124A-D(统称为124),和结构边缘节点126A-F(统称为126)。虽然在该示例中,(一个或多个)结构控制平面节点110被示为位于网络结构120的外部,但在其他实施例中,(一个或多个)结构控制平面节点110可以与网络结构120位于同一位置。在(一个或多个)结构控制平面节点110与网络结构120位于同一位置的实施例中,(一个或多个)结构控制平面节点110可以包括专用节点或节点集,或者(一个或多个)结构控制平面节点110的功能可以由结构边界节点122来实现。

(一个或多个)结构控制平面节点110可以用作中央数据库,用于跟踪所有用户、设备和事物(在它们附接到网络结构120时以及在它们漫游时)。(一个或多个)结构控制平面节点110可以允许网络基础设施(例如,交换机、路由器、WLC等)查询数据库以确定附接到结构的用户、设备和事物的位置,而不是使用泛洪和学习机制。以这种方式,(一个或多个)结构控制平面节点110可以用作关于附接到网络结构120的每个端点在任何时间点位于何处的单个事实来源。除了跟踪特定端点(例如,IPv4的/32地址、IPv6的/128地址等)之外,(一个或多个)结构控制平面节点110还可以跟踪较大的汇总路由器(例如,IP/掩码)。这种灵活性可以帮助跨结构站点进行汇总并且提高总体可扩缩性。

结构边界节点122可以将网络结构120连接到传统的层3网络(例如,非结构网络)或不同的结构站点。结构边界节点122还可以将上下文(例如,用户、设备或事物映射和身份)从一个结构站点转换到另一个结构站点或转换到传统网络。当封装跨不同结构站点是相同的时,对结构上下文的转换通常按1:1进行映射。结构边界节点122还可以与不同结构站点的结构控制平面节点交换可达性和策略信息。结构边界节点122还为内部网络和外部网络提供边界功能。内部边界可以通告定义的一组已知子网,例如通向一组分支站点或通向数据中心的那些子网。另一方面,外部边界可以通告未知目的地(例如,以与默认路由的功能相似的操作向互联网进行通告)。

结构中间节点124可以用作纯层3转发器,该纯层3转发器将结构边界节点122连接到结构边缘节点126并且为结构上覆层流量提供层3底层。

结构边缘节点126可以将端点连接到网络结构120,并且可以对流量进行封装/解封装并将流量从这些端点转发到网络结构以及从网络结构转发到这些端点。结构边缘节点126可以在网络结构120的外围操作,并且可以是用于用户、设备和事物的附接以及策略的实现的第一点。在一些实施例中,网络结构120还可以包括结构扩展节点(未示出),用于将下游非结构层2网络设备附接到网络结构120,从而扩展网络结构。例如,扩展节点可以是小型交换机(例如,紧凑型交换机、工业以太网交换机、楼宇自动化交换机等),这些小型交换机经由层2连接到结构边缘节点。连接到结构扩展节点的设备或事物可以使用结构边缘节点126来与外部子网进行通信。

在该示例中,网络结构可以表示单个结构站点部署,该单个结构站点部署可以与多站点结构部署区分开,如下面关于图4进一步讨论的。

在一些实施例中,在结构站点中所托管的所有子网可以在该结构站点中的每个结构边缘节点126上被配设。例如,如果在给定的结构站点中配设了子网10.10.10.0/24,则可以在该结构站点中的所有结构边缘节点126上定义该子网,并且可以将位于该子网中的端点放置在该结构中的任何结构边缘节点126上。这可以简化IP地址管理,并且允许部署更少但更大的子网。在一些实施例中,一个或多个

企业网络100还可以包括有线端点130A、130C、130D和130F以及无线端点130B和130E(统称为130)。有线端点130A、130C、130D和130F可以分别通过导线连接到结构边缘节点126A、126C、126D和126F,并且无线端点130B和130E可以分别无线地连接到无线接入点128A和128B(统称为128),该无线接入点128A和128B进而分别通过导线连接到结构边缘节点126B和126E。在一些实施例中,Cisco

端点130可以包括通用计算设备(例如,服务器、工作站、台式计算机等)、移动计算设备(例如,膝上型计算机、平板电脑、移动电话等)、可穿戴设备(例如,手表、眼镜或其他头戴式显示器(head-mounted display,HMD)、耳机等)等等。端点130还可以包括物联网(IoT)设备或装置,例如,农业设备(例如,牲畜跟踪和管理系统、浇水设备、无人飞行器(unmannedaerial vehicle、UAV)等);联网汽车和其他载具;智能家居传感器和设备(例如,警报系统、安全相机、照明、电器、媒体播放器、HVAC设备、电表、窗户、自动门、门铃、锁等);办公设备(例如,台式电话、复印机、传真机等);医疗保健设备(例如,起搏器、生物识别传感器、医疗设备等);工业设备(例如,机器人、工厂机械、建筑设备、工业传感器等);零售设备(例如,自动售货机、销售点(point of sale,POS)设备、射频识别(Radio FrequencyIdentification,RFID)标签等);智能城市设备(例如,路灯、停车收费表、废物管理传感器等);运输和后勤设备(例如,旋转栅门、租赁汽车跟踪器、导航设备、库存监视器等);等等。

在一些实施例中,网络结构120可以支持作为单个集成基础设施的一部分的有线和无线接入,使得对于有线和无线端点两者,连接性、移动性和策略强制实施行为是相似或相同的。这可以为用户、设备和事物带来独立于接入介质的统一体验。

在集成的有线和无线部署中,控制平面集成可以通过如下内容来实现:(一个或多个)WLC 108向(一个或多个)结构控制平面节点110通知无线端点130的加入、漫游和断开连接,使得(一个或多个)结构控制平面节点可以具有关于网络结构120中的有线和无线端点两者的连接性信息,并且可以用作连接到网络结构的端点的单个事实来源。对于数据平面集成,(一个或多个)WLC 108可以指示结构无线接入点128形成到它们的相邻结构边缘节点126的VXLAN上覆隧道。AP VXLAN隧道可以携带去往和来自结构边缘节点126的分段和策略信息,从而允许与有线端点相同或相似的连接性和功能。当无线端点130经由结构无线接入点128加入网络结构120时,(一个或多个)WLC 108可以将端点加载到网络结构120中,并且向(一个或多个)结构控制平面节点110通知端点的介质访问控制(MAC)地址。然后,(一个或多个)WLC 108可以指示结构无线接入点128形成到相邻结构边缘节点126的VXLAN上覆隧道。接下来,无线端点130可以经由动态主机配置协议(DHCP)来获得其自身的IP地址。一旦该操作完成,结构边缘节点126就可以将无线端点130的IP地址注册到(一个或多个)结构控制平面节点110以在端点的MAC地址和IP地址之间形成映射,并且去往和来自无线端点130的流量可以开始流动。

图2示出了用于企业网络(例如,企业网络100)的逻辑架构200的示例。本领域的普通技术人员将理解,对于本公开中讨论的逻辑架构200以及任何系统,在相似或替代配置中可以有附加的或更少的组件。本公开中提供的图示和示例是为了简洁和清楚。其他实施例可以包括不同数量和/或类型的元件,但是本领域的普通技术人员将理解,这种变型不偏离本公开的范围。在该示例中,逻辑架构200包括管理层202、控制器层220、网络层230(例如,由网络结构120体现)、物理层240(例如,由图1的各种元件体现)、以及共享服务层250。

管理层202可以抽象出其他层的复杂性和依赖性,并且向用户提供用于管理企业网络(例如,企业网络100)的工具和工作流。管理层202可以包括用户界面204、设计功能206、策略功能208、配设功能210、保证功能212、平台功能214、和基础自动化功能216。用户界面204可以向用户提供用于对网络进行管理和自动化的单点。用户界面204可以在下列项内被实现:可由web浏览器访问的web应用/web服务器;和/或可由桌面应用、移动应用、shell程序或其他命令行接口(command line interface,CLI)、应用编程接口(例如,静态状态传输(restful state transfer,REST)、简单对象访问协议(Simple Object AccessProtocol,SOAP)、面向服务的架构(Service Oriented Architecture,SOA)等)、和/或另一适当接口(用户能够在其中配置由云端管理的网络基础设施、设备和事物;提供用户偏好;指定策略,输入数据;查看统计数据;配置交互或操作等等)访问的应用/应用服务器。用户界面204还可以提供可见性信息,例如,网络、网络基础设施、计算设备和事物的视图。例如,用户界面204可以提供下列项的视图:网络的状态或状况、正在发生的操作、服务、性能、拓扑或布局、已实现的协议、运行过程、错误、通知、警报、网络结构、正在进行的通信、数据分析等。

设计功能206可以包括用于管理站点配置文件、地图和楼层平面图、网络设置以及IP地址管理等的工具和工作流。策略功能208可以包括用于限定和管理网络策略的工具和工作流。配设功能210可以包括用于部署网络的工具和工作流。保证功能212可以使用机器学习和分析,通过从网络基础设施、端点和其他上下文信息源进行学习,来提供网络的端到端可见性。平台功能214可以包括用于将网络管理系统与其他技术进行集成的工具和工作流。基础自动化功能216可以包括用于支持策略功能208、配设功能210、保证功能212和平台功能214的工具和工作流。

在一些实施例中,设计功能206、策略功能208、配设功能210、保证功能212、平台功能214和基础自动化功能216可以被实现为微服务,在微服务中,相应软件功能被实现在彼此通信的多个容器中,替代将所有工具和工作流合并为单个软件二进制文件。设计功能206、策略功能208、配设功能210、保证功能212和平台功能214中的每一者可以被视为一组相关的自动化微服务,用于覆盖网络生命周期的设计、策略制作、配设、保证、和跨平台集成阶段。基础自动化功能214可以通过允许用户执行某些网络范围的任务,来支持顶级功能。

图3A-图3I示出了用于实现用户界面204的图形用户界面的示例。虽然图3A-图3I将图形用户界面示出为包括被显示在大形状因子通用计算设备(例如,服务器、工作站、台式机、膝上型计算机等)上执行的浏览器中的网页,但是本公开中所公开的原理可广泛地适用于其他形状因子的客户端设备,包括平板计算机、智能电话、可穿戴设备、或其他小形状因子通用计算设备;电视;机顶盒;物联网设备;以及能够连接到网络并包括输入/输出组件以使得用户能够与网络管理系统进行交互的其他电子设备。本领域的普通技术人员还将理解,图3A-图3I的图形用户界面仅仅是用于管理网络的用户界面的一个示例。其他实施例可以包括更少数量或更多数量的元件。

图3A示出了图形用户界面300A,该图形用户界面300A是用户界面204的登陆屏幕或主屏幕的示例。图形用户界面300A可以包括用于选择设计功能206、策略功能208、配设功能210、保证功能212和平台功能214的用户界面元素。图形用户界面300A还包括用于选择基础自动化功能216的用户界面元素。在该示例中,基础自动化功能216包括:

·网络发现工具302,用于自动发现现有网络元件以填充到库存中;

·库存管理工具304,用于管理一组物理和虚拟网络元件;

·拓扑工具306,用于使网络元件的物理拓扑可视化;

·图像存储库工具308,用于管理网络元件的软件图像;

·命令运行器工具310,用于基于CLI诊断一个或多个网络元件;

·许可证管理器工具312,用于管理网络中的可视化软件许可证使用情况;

·模板编辑器工具314,用于创建和制作与设计配置文件中的网络元件相关联的CLI模板;

·网络PnP工具316,用于支持对网络元件的自动配置;

·遥测工具318,用于设计遥测配置文件并且将遥测配置文件应用于网络元件;以及

·数据集和报告工具320,用于访问各种数据集,安排数据提取,并且生成多种格式(例如,发布文档格式(Post Document Format,PDF)、逗号分隔值(comma-separatedvalue,CSV)、Tableau等)的报告,例如库存数据报告、软件图像管理(software imagemanagement,SWIM)服务器报告和客户端数据报告等。

图3B示出了图形用户界面300B,该图形用户界面300B是设计功能206的登陆屏幕的示例。图形用户界面300B可以包括用于在逻辑上限定企业网络的各种工具和工作流的用户界面元素。在该示例中,设计工具和工作流包括:

·网络分层工具322,用于设置地理位置、建筑物、和楼层平面详细信息,并且将它们与唯一的站点id相关联;

·网络设置工具324,用于设置网络服务器(例如,域名系统(DNS)、DHCP、AAA等)、设备凭证、IP地址池、服务提供商配置文件(例如,WAN提供商的QoS类别)、和无线设置;

·图像管理工具326,用于管理软件图像和/或维护更新,设置版本合规性,并且下载和部署图像;

·网络配置文件工具328,用于定义LAN、WAN和WLAN连接配置文件(包括服务集标识符(Service Set Identifier,SSID));以及

·认证模板工具330,用于限定认证模式(例如,封闭式认证、轻松连接、开放式认证等)。

设计工作流206的输出可以包括唯一站点标识符的分层集合,该唯一站点标识符的分层集合限定网络的各种站点的全局和转发配置参数。配设功能210可以使用站点标识符来部署网络。

图3C示出了图形用户界面300C,该图形用户界面300C是针对策略功能208的登陆屏幕的示例。图形用户界面300C可以包括用于限定网络策略的各种工具和工作流。在该示例中,策略设计工具和工作流包括:

·策略仪表板332,用于查看虚拟网络、基于组的访问控制策略、基于IP的访问控制策略、流量复制策略、可扩缩组、和IP网络组。策略仪表板332还可以显示未能部署的策略的数量。策略仪表板332可以提供策略列表以及有关每个策略的下列信息:策略名称、策略类型、策略版本(例如,策略的迭代,其在每次策略更改时可以被增加)、修改策略的用户、描述、策略范围(例如,策略所影响的用户和设备组或应用)、和时间戳;

·基于组的访问控制策略工具334,用于管理基于组的访问控制或SGACL。基于组的访问控制策略可以限定可扩缩组和访问合同(例如,构成访问控制策略的规则,例如用于在流量匹配策略时进行允许或拒绝);

·基于IP的访问控制策略工具336,用于管理基于IP的访问控制策略。基于IP的访问控制可以限定IP网络组(例如,共享相同访问控制要求的IP子网)和访问合同;

·应用策略工具338,用于针对应用流量配置QoS。应用策略可以限定应用集(例如,具有相似网络流量需求的应用集)和站点范围(例如如下站点:针对该站点限定了应用策略);

·流量复制策略工具340,用于设置封装的远程交换端口分析器(EncapsulatedRemote Switched Port Analyzer,ERSPAN)配置,使得两个实体之间的网络流量被复制到指定目的地以进行监视或故障排除。流量复制策略可以限定要复制的流量流的源和目的地,以及流量复制合同,该流量复制合同指定发送流量副本的设备和接口;以及

·虚拟网络策略工具343,用于将物理网络分段为多个逻辑网络。

策略工作流208的输出可以包括一组虚拟网络、安全组、以及访问和流量策略(其限定网络的各种站点的策略配置参数)。配设功能210可以使用虚拟网络、组和策略来在网络中进行部署。

图3D示出了图形用户界面300D,该图形用户界面300D是配设功能210的登陆屏幕的示例。图形用户界面300D可以包括用于部署网络的各种工具和工作流。在该示例中,配设工具和工作流包括:

·设备配设工具344,用于将设备分配给库存并部署所需的设置和策略,以及将设备添加到站点;以及

·结构配设工具346,用于创建结构域并将设备添加到结构。

配设工作流210的输出可以包括网络底层和结构上覆层以及(在策略工作流208中所定义的)策略的部署。

图3E示出了图形用户界面300E,该图形用户界面300E是保证功能212的登陆屏幕的示例。图形用户界面300E可以包括用于管理网络的各种工具和工作流。在该示例中,保证工具和工作流包括:

·健康状况概述工具344,用于提供企业网络的全局视图,包括网络基础设施设备和端点。与健康状况概述工具344相关联的用户界面元素(例如,下拉菜单、对话框等)还可以被转换为切换到附加或替代视图,例如,仅网络基础设施设备的健康状况的视图、所有有线和无线客户端的健康状况的视图、以及在网络中运行的应用的健康状况的视图,如下面关于图3F-图3H进一步讨论的;

·保证仪表板工具346,用于管理和创建自定义仪表板;

·问题工具348,用于显示和解决网络问题;以及

·传感器管理工具350,用于管理传感器驱动的测试。

图形用户界面300E还可以包括位置选择用户界面元素352、时间段选择用户界面元素354、和视图类型用户界面元素356。位置选择用户界面元素354可以使得用户能够查看特定站点(例如,如经由网络分层工具322所定义的)和/或网络域(例如,LAN、WLAN、WAN、数据中心等)的总体健康状况。时间段选择用户界面元素356可以使得能够显示网络在特定时间段(例如,最近3小时、最近24小时、最近7天、自定义时间段等)上的总体健康状况。视图类型用户界面元素355可以使得用户能够在网络的站点的地理地图视图(未示出)或分层站点/建筑物视图(如图所示)之间切换。

在分层站点/建筑物视图内,行可以表示网络分层(例如,由网络分层工具322定义的站点和建筑物);列358可以用百分比来指示健康客户端的数量;列360可以通过分数(例如,1-10)、颜色和/或描述符(例如,红色或严重,与健康状况分数为1到3相关联且指示客户端有严重问题;橙色或警告,与健康状况分数为4到7相关联且指示针对客户端的警告;绿色或者没有错误或警告,与健康状况分数为8到10相关联;灰色或没有可用数据,与健康状况分数为空或0相关联)、或其他指示符来指示无线客户端的健康状况;列362可以通过分数、颜色、描述符等来指示有线客户端的健康状况;列364可以包括用于深度探讨与分层站点/建筑物相关联的客户端的健康状况的用户界面元素;列366可以用百分比来指示健康网络基础设施设备的数量;列368可以通过分数、颜色、描述符等来指示接入交换机的健康状况;列370可以通过分数、颜色、描述符等来指示核心交换机的健康状况;列372可以通过分数、颜色、描述符等来指示分发交换机的健康状况;列374可以通过分数、颜色、描述符等来指示路由器的健康状况;列376可以通过分数、颜色、描述符等来指示WLC的健康状况;列378可以通过分数、颜色、描述符等来指示其他网络基础设施设备的健康状况;并且列380可以包括用于深度探讨与分层站点/建筑物相关联的网络基础设施设备的健康状况的用户界面元素。在其他实施例中,客户端设备可以用除了有线或无线以外的其他方式被分组,例如,按照设备类型(例如,台式机、膝上型计算机、移动电话、IoT设备、或更具体类型的IoT设备等)、制造商、型号、操作系统等。同样,在附加实施例中,网络基础设施设备也可以按照这些方式以及其他方式被分组。

图形用户界面300E还可以包括总体健康状况概要用户界面元素(例如,视图、窗格、图块、卡片、容器、小部件、仪表板小程序(dashlet)等),该总体健康状况概要用户界面元素包括:客户端健康状况概要用户界面元素384,用百分比来指示健康客户端的数量;颜色编码趋势图表386,指示在特定时间段(例如,如由时间段选择用户界面元素354选择的)上的百分比;用户界面元素388,按照客户端类型(例如,无线、有线)用百分比来细分健康客户端的数量;网络基础设施健康状况概要用户界面元素390,用百分比来指示健康网络基础设施设备的数量;颜色编码趋势图表392,指示在特定时间段上的百分比;以及用户界面元素394,按照网络基础设施设备类型(例如,核心交换机、接入交换机、分发交换机等)用百分比来细分网络基础设施设备的数量。

图形用户界面300E还可以包括问题用户界面元素396,该问题用户界面元素396列出了必须解决的问题(如果有的话)。可以基于时间戳、严重性、位置、设备类型等来对问题进行排序。每个问题可以被选择以进行深度探讨,从而查看所选问题的更详细视图。

图3F示出了图形用户界面300F,该图形用户界面300F是用于概述仅网络基础设施设备的健康状况的屏幕的示例,其可以例如通过切换健康状况概述工具344来被导航到。图形用户界面300F可以包括时间线滑块398,用于选择比时间段选择用户界面元素(例如,时间段选择用户界面元素354)更精细的时间范围。图形用户界面300F还可以包括与图形用户界面300E中所示类似的信息,例如下列项:包括与图形用户界面300E类似的分层站点/建筑物视图和/或地理地图视图的用户界面元素(除了提供仅网络基础设施设备的信息)(这里未示出);用百分比表示的健康网络基础设施设备的数量390;按照设备类型来指示百分比的颜色编码趋势图表392;按照设备类型来细分的健康网络基础设施设备的数量394;等等。另外,图形用户界面300F可以通过网络拓扑(未示出)来显示网络基础设施设备的健康状况的视图。该视图可以是交互式的,例如通过使得用户能够放大或缩小、向左或向右平移、或旋转拓扑(例如,旋转90度)。

在该示例中,图形用户界面300F还包括:颜色编码趋势图表3002,示出了网络基础设施设备在特定时间段上的性能;按照设备类型的网络健康状况选项卡,其包括系统健康状况图表3004(其提供系统监视指标(例如,CPU利用率、内存利用率、温度等))、数据平面连接性图表3006(其提供数据平面指标(例如,上行链路可用性和链路错误))、以及控制平面连接性图表3008(其为每种设备类型提供控制平面指标);AP分析用户界面元素,包括向上和向下颜色编码图表3010(其提供AP状态信息(例如,连接到网络的AP的数量、和未连接到网络的AP的数量等))、以及按照客户端计数进行排序的前N个AP的图表3012(其提供与具有最高数量的客户端的AP有关的信息);网络设备表格3014,使得用户能够过滤(例如,按照设备类型、健康状况、或自定义过滤器)、查看和导出网络设备信息。每个网络基础设施设备的健康状况的详细视图还可以通过在网络设备表格3014中选择该网络基础设施设备来提供。

图3G示出了图形用户界面300G,该图形用户界面300G是用于概述客户端设备的健康状况的屏幕的示例,其可以例如通过切换健康状况概述工具344来被导航到。图形用户界面300G可以包括:SSID用户界面选择元素3016,用于按照所有SSID或特定SSID来查看无线客户端的健康状况;带频用户界面选择元素3018,用于按照所有带频或特定带频(例如,2.4GHz、5GHz等)来查看无线客户端的健康状况;以及时间滑块3020,其可以类似于时间滑块398进行操作。

图形用户界面300G还可以包括客户端健康状况概要用户界面元素,该客户端健康状况概要用户界面元素提供与图形用户界面300E中所示类似的信息,例如,用百分比表示的健康客户端的数量384、和颜色编码趋势图表386(其针对每组客户端设备(例如,有线/无线、设备类型、制造商、型号、操作系统等)指示在特定时间段上的百分比)。另外,客户端健康状况概要用户界面元素可以包括颜色编码圆环图表,该颜色编码圆环图表提供下列客户端设备的计数:较差(例如,红色且指示客户端健康状况分数为1到3)、一般(例如,橙色且指示客户端健康状况分数为4到7)、良好(例如,绿色且指示健康状况分数为8到10)、以及不活动(例如,灰色且指示健康状况分数为空或0)的客户端设备。与每种颜色、健康状况分数、健康状况描述符等相关联的客户端设备的计数可以通过指向该颜色的选择手势(例如,点击、双击、长按、悬停、单击、右键单击等)来显示。

图形用户界面300G还可以包括关于在特定时间段上的所有站点或所选站点的许多其他客户端健康状况指标图表,例如:

·客户端加载时间3024;

·接收信号强度指示(Received Signal Strength Indication,RSSI)3026;

·连接性信噪比(signal-to-noise ratio,SNR)3028;

·每SSID的客户端计数3030;

·每带频的客户端计数3032;

·DNS请求和响应计数器(未显示);以及

·连接性物理链路状态信息3034,指示其物理链路上行、下行以及有错误的有线客户端设备的分布。

另外,图形用户界面300G可以包括客户端设备表格3036,该客户端设备表3036使得用户能够过滤(例如,按照设备类型,健康状况,数据(例如,加载时间>阈值、关联时间>阈值、DHCP>阈值、AAA>阈值、RSSI>阈值等),或自定义过滤器)、查看和导出客户端设备信息(例如,用户标识符、主机名、MAC地址、IP地址、设备类型、最近一次听到的信息、位置、VLAN标识符、SSID、总体健康状况分数、加载分数、连接分数、客户端设备所连接到的网络基础设施设备等)。每个客户端设备的健康状况的详细视图还可以通过在客户端设备表格3036中选择该客户端设备来提供。

图3H示出了图形用户界面300H,该图形用户界面300H是用于概述应用的健康状况的屏幕的示例,其可以例如通过切换健康状况概述工具344来被导航到。图形用户界面300H可以包括应用健康状况概要用户界面元素,该应用健康状况概要用户界面元素包括:用百分比表示的健康应用的数量的百分比3038;针对在网络中运行的每个应用或每个类型的应用(例如,与事务相关的、与事务无关的、默认的;HTTP、VoIP、聊天、电子邮件、批量传输、多媒体/流媒体等)的健康状况分数3040;按照使用情况进行排序的前N个应用的图表3042。健康状况分数3040可以基于应用的质量指标(例如,分组丢失、网络延时等)来被计算。

另外,图形用户界面300H还可以包括应用表格3044,该应用表格3044使得用户能够过滤(例如,按照应用名称、域名、健康状况、使用情况、平均吞吐量、流量类别、分组丢失、网络延时、应用延时、自定义过滤器等)、查看和导出应用信息。每个应用的健康状况的详细视图还可以通过在应用表格3044中选择该应用来被提供。

图3I示出了图形用户界面300I的示例,该图形用户界面300I是平台功能210的登陆屏幕的示例。图形用户界面300I可以包括用于与其他技术系统集成的各种工具和工作流。在该示例中,平台集成工具和工作流包括:

·捆绑工具3046,用于管理特定于域的API的封包、工作流、以及用于网络编程和平台集成的其他特征;

·开发人员工具箱3048,用于访问API目录,该API目录列出了可用API和方法(例如,GET、PUT、POST、DELETE等)、描述、运行时参数、返回码、模型方案等。在一些实施例中,开发人员工具箱3048还可以包括“Try It”按钮,用于允许开发人员实验特定API以更好地理解其行为;

·运行时仪表板3050,用于查看和分析基础指标或API和集成流使用情况;

·平台设置工具3052,用于查看和设置全局或特定于捆绑的设置,该全局或特定于捆绑的设置限定了集成目标和事件使用偏好;以及

·通知用户界面元素3054,用于呈现与软件更新的可用性、安全威胁等有关的通知。

返回图2,控制器层220可以包括针对管理层202的子系统,并且可以包括网络控制平台222、网络数据平台224和AAA服务226。这些控制器子系统可以形成抽象层,用于隐藏管理许多网络元素和协议的复杂性和依赖性。

网络控制平台222可以为网络层230和物理层240提供自动化和编排服务,并且可以包括设置、协议和表格以用于自动化对网络层和物理层的管理。例如,网络控制平台222可以提供设计功能206和配设功能210。另外,网络控制平台222可以包括用于下列项的工具和工作流:发现交换机、路由器、无线控制器和其他网络基础设施设备(例如,网络发现工具302);维护网络和端点详细信息、配置和软件版本(例如,库存管理工具304);用于自动部署网络基础设施的即插即用(Plug-and-Play,PnP)(例如,网络PnP工具316);用于创建可视数据路径以加快解决连接性问题的路径跟踪;用于自动化服务质量以对网络上的应用进行优先级排序的简单QoS;以及用于自动部署物理和虚拟网络服务的企业服务自动化(Enterprise Service Automation,ESA)等等。网络控制平台222可以使用网络配置(Network Configuration,NETCONF)/另一个下一代(Yet Another Next Generation,YANG)、简单网络管理协议(Simple Network Management Protocol,SNMP)、安全Shell(Secure Shell,SSH)/Telnet等与网络元件进行通信。在一些实施例中,

网络数据平台224可以提供网络数据收集、分析和保证,并且可以包括设置、协议和表格以用于监视和分析网络基础设施以及连接到网络的端点。网络数据平台224可以从网络基础设施设备收集多种类型的信息,包括Syslog、SNMP、NetFlow、交换端口分析器(Switched Port Analyzer,SPAN)、和流式遥测等等。

在一些实施例中,一个或多个Cisco DNA

AAA服务226可以为网络层230和物理层240提供身份和策略服务,并且可以包括设置、协议和表格以用于支持端点标识和策略强制实施服务。AAA服务226可以提供工具和工作流,以用于管理虚拟网络和安全组,并且用于创建基于组的策略和合同。AAA服务226可以使用AAA/RADIUS、802.1X、MAC认证旁路(MAB)、web认证和EasyConnect等来识别和扼要描述网络基础设施设备和端点。AAA服务226还可以从网络控制平台222、网络数据平台224和共享服务250等收集并使用上下文信息。在一些实施例中,

网络层230可以被概念化为两层(底层234和上覆层232)的组合,该底层234包括物理和虚拟网络基础设施(例如,路由器、交换机、WLC等)以及用于转发流量的层3路由协议,并且该上覆层232包括用于在逻辑上连接有线和无线用户、设备和事物并且将服务和策略应用于这些实体的虚拟拓扑。底层234的网络元件可以例如经由互联网协议(IP)在彼此之间建立连接性。底层可以使用任何拓扑和路由协议。

在一些实施例中,网络控制器104可以提供局域网(LAN)自动化服务(例如,由Cisco DNA

上覆层232可以是被建立在物理底层234之上的逻辑虚拟化拓扑,并且可以包括结构数据平面、结构控制平面和结构策略平面。在一些实施例中,结构数据平面可以经由分组封装使用具有组策略选项(Group Policy Option,GPO)的虚拟可扩展LAN(VirtualExtensible LAN,VXLAN)来被创建。VXLAN-GPO的一些优势包括:其支持层2和层3虚拟拓扑(上覆层)两者;以及其在具有内置网络分段的任何IP网络上运行的能力。

在一些实施例中,结构控制平面可以实现定位符/ID分离协议(Locator/IDSeparation Protocol,LISP),以用于在逻辑上映射和解析用户、设备和事物。LISP可以通过消除每个路由器处理每个可能的IP目的地地址和路由的需求,来简化路由。LISP可以通过将远程目的地移动到集中式地图数据库来实现这一点,该集中式地图数据库允许每个路由器仅管理其本地路由并查询地图系统以定位目的地端点。

结构策略平面是意图可以被转换为网络策略的地方。也就是说,策略平面是网络运营商可以基于网络结构120所提供的服务(例如,安全分段服务、服务质量(QoS)、捕获/复制服务、应用可见性服务等等)来实例化逻辑网络策略的地方。

分段是一种用于将用户或设备的特定组与其他组分开的方法或技术,目的是减少拥塞、提高安全性、遏制网络问题、控制访问等等。如所讨论的,结构数据平面可以通过使用分组报头中的虚拟网络标识符(virtual network identifier,VNI)和可扩缩组标签(Scalable Group Tag,SGT)字段,来实现VXLAN封装从而提供网络分段。网络结构120可以支持宏分段和微分段两者。宏分段通过使用唯一的网络标识符和单独的转发表格,将网络拓扑在逻辑上划分为较小的虚拟网络。这可以被实例化为虚拟路由和转发(virtualrouting and forwarding,VRF)实例,并称为虚拟网络(virtual network,VN)。也就是说,VN是网络结构120内的由层3路由域定义的逻辑网络实例,并且可以提供层2和层3服务两者(使用VXLAN VNI来提供层2和层3分段两者)。通过强制实施源到目的地访问控制权限(例如,通过使用访问控制列表(access control list,ACL)),微分段在逻辑上将VN中的用户或设备组分开。可扩缩组是分配给网络结构120中的一组用户、设备或事物的逻辑对象标识符。其可以用作可扩缩组ACL(Scalable Group ACL,SGACL)中的源和目的地分类符。SGT可以用于提供与地址无关的基于组的策略。

在一些实施例中,结构控制平面节点110可以实现定位符/标识符分离协议(LISP)以彼此进行通信并且与管理云102进行通信。因此,控制平面节点可以操作主机跟踪数据库、地图服务器和地图解析器。主机跟踪数据库可以跟踪连接到网络结构120的端点130,并且将端点与结构边缘节点126相关联,从而将端点的标识符(例如,IP或MAC地址)与其在网络中的位置(例如,最近的路由器)解耦合。

物理层240可以包括网络基础设施设备,例如交换机和路由器110、122、124和126以及无线元件108和128,以及网络设备,例如(一个或多个)网络控制器设备104和(一个或多个)AAA设备106。

共享服务层250可以提供到下列外部网络服务的接口:例如,云服务252;域名系统(DNS)、DHCP、IP地址管理(IPAM)、和其他网络地址管理服务254;防火墙服务256;网络即传感器(Network as a Sensor,Naas)/加密威胁分析(Encrypted Threat Analytic,ETA)服务;以及虚拟网络功能(Virtual Network Function,VNF)260;等等。管理层202和/或控制器层220可以经由共享服务层250使用API来共享身份、策略、转发信息等。

图4示出了用于多站点企业网络400的物理拓扑的示例。在该示例中,网络结构包括结构站点420A和420B。结构站点420A可以包括结构控制节点410A、结构边界节点422A和422B、结构中间节点424A和424B(这里以虚线示出并且为了简单起见未连接至结构边界节点或结构边缘节点)、以及结构边缘节点426A-C。结构站点420B可以包括结构控制节点410B、结构边界节点422C-E、结构中间节点424C和424D、以及结构边缘节点426D-F。对应于单个结构(例如,图4的网络结构)的多个结构站点可以通过转接网络(transit network)进行互连。转接网络可以是具有自己的控制平面节点和边界节点但不具有边缘节点的网络结构的一部分。此外,转接网络与其所互连的每个结构站点共享至少一个边界节点。

通常,转接网络将网络结构连接到外部世界。存在用于外部连接性的若干方法,例如传统的IP网络436、传统的WAN 438A、软件定义的WAN(SD-WAN)(未示出)、或软件定义的接入(SD-Access)438B。跨结构站点以及去往其他类型站点的流量可以使用转接网络的控制平面和数据平面在这些站点之间提供连接性。本地边界节点可以用作从结构站点的切换点,并且转接网络可以将流量传递到其他站点。转接网络可以使用其他特征。例如,如果转接网络是WAN,则也可以使用诸如性能路由之类的特征。为了提供端到端策略和分段,转接网络应当能够跨网络携带端点上下文信息(例如,VRF、SGT)。否则,可能需要在目的地站点边界处对流量进行重新分类。

结构站点中的本地控制平面可以仅保存与连接到本地结构站点内的边缘节点的端点相关的状态。就单个结构站点(例如,网络结构120)而言,本地控制平面可以经由本地边缘节点来注册本地端点。没有向本地控制平面明确注册的端点可以被假定为可经由连接到转接网络的边界节点到达。在一些实施例中,本地控制平面可以不保存附接到其他结构站点的端点的状态,使得边界节点不注册来自转接网络的信息。以这种方式,本地控制平面可以独立于其他结构站点,因此增强了网络的整体可扩缩性。

转接网络中的控制平面可以保存其所互连的所有结构站点的概要状态。该信息可以通过来自不同结构站点的边界节点而被注册到转接控制平面。边界节点可以将EID信息从本地结构站点注册到转接网络控制平面以用于仅概要EID,并且因此进一步提高可扩缩性。

多站点企业网络400还可以包括共享服务云432。共享服务云432可以包括一个或多个网络控制器设备404、一个或多个AAA设备406,并且其他共享服务器(例如,DNS;DHCP;IPAM;SNMP和其他监视工具;NetFlow、Syslog、和其他数据收集器等等)可以驻留。这些共享服务通常可以驻留在网络结构之外,并且驻留在现有网络的全局路由表(global routingtable,GRT)中。在这种情况下,可能需要某种VRF间路由的方法。VRF间路由的一种选项是使用融合路由器,该融合路由器可以是执行VRF间泄漏(例如,VRF路由的导入/导出)以将VRF融合在一起的外部路由器。多协议可以用于该路由交换,因为其可以固有地防止路由循环(例如,使用AS_PATH属性)。其他路由协议也可以被使用,但是可能需要复杂的分发列表和前缀列表来防止循环。

然而,使用融合路由器来实现VN间通信可能会有一些缺点,例如:路由复制,因为从一个VRF泄漏到另一个VRF的路由是被编程在硬件表中的,并且可能导致更高的TCAM利用率;在实施路由泄漏的多个接触点处进行的手动配置;SGT上下文的丢失,因为可能不会跨VRF维持SGT,并且一旦流量进入另一个VRF就必须对SGT进行重新分类;以及流量传回(hairpinning),因为流量可能需要被路由到融合路由器,并且然后回到结构边界节点。

SD-Access外联网可以通过下列方式来提供一种用于实现VN间通信的灵活且可扩缩的方法:避免路由复制,因为VN间查找是在结构控制平面(例如,软件)中进行的,使得无需在硬件中复制路由条目;提供单个接触点,因为网络管理系统(例如,Cisco DNA

将中心集群成员资格扩展到附加计算资源

上面在图1-图4中描述的系统对于管理企业网络很有用。如上所述,管理企业网络的一个方面涉及添加附加的计算资源,例如网络控制器设备104,认证、授权和计费(AAA)设备106,无线局域网控制器(WLC)108,结构控制平面节点110,边界节点122,中间节点124,边缘节点126,接入点128,和端点130。在一些实施例中,这些计算资源可以组成集群,该集群由彼此协作以实现相同计算目标的多个独立计算实体组成。

集群中的实体使用一些先前约定的协议来彼此协调。然而,要变为集群的新成员的实体可能具有不同版本的软件或协议,该不同版本的软件或协议可能与该集群中当前使用的软件或协议不兼容。发生这种情况时,新成员将无法加入集群并获得成员资格。这类问题常常需要在加入集群之前进行软件或配置修改。目前,该过程可能需要管理员干预,并且会延迟集群的形成。

在一些实施例中,本技术可以通过传送清单文件来向尝试变为集群的新成员(或对集群内的现有成员进行更新)的实体传达适当的软件和配置要求,该清单文件包含有关下列项的必要信息:加入集群所需的、适当的软件,在何处下载该软件,以及适当的配置。

图5示出了示例梯形图,该示例梯形图示出了用于将计算资源添加到现有计算资源集群的示例通信和方法。计算资源可以是物理或虚拟的任意计算资源,并且可以提供任意功能,包括联网、索引、和存储、或计算类型的任务。

本技术可以通过下列方式来解决上述问题:利用管理云102的配设功能210来配置网络的多个级别(图2所示),从而能够自动配置并接受新计算资源进入集群。

在图5所示的方法中的第一通信之前,第一资源需要被配设。配设功能210可以配置第一资源以提供功能,并且此后第一资源可以被用来(如图5所示)配置将第一资源加入集群中的每个附加资源以提供该功能。可以在网络管理员的指导下使用配设功能210(或管理云102的其他功能)来配置第一资源。配置第一资源可以包括定义适当的软件包,包括运行时环境、版本、API、网络配置等。只要配设了资源,该资源将生成并存储捆绑(该捆绑包括包含软件包的Docker映像(或另一种类型的容器)),并且将创建清单(该清单包括有关下列项的信息:软件发行版本、配置设置、和针对适当配置的其他必要数据)。在一些实施例中,捆绑可以被直接存储在第一资源上,或者捆绑可以由图像存储库308存储或管理。

一旦第一资源已经被配置,则该第一资源可以被新加入的资源使用,如图5所示,以确保集群的每个成员以相同的方式被配置。

图5示出了方法500,通过该方法500,新计算资源502可以通过与集群的现有集群成员501(先前配置的资源)以及其他管理云102资源进行通信来加入集群。

方法500可以开始如下,新计算资源502进行初始化510并执行固件,该固件有效地运行预引导执行环境协议,其中新计算资源502将预引导执行环境(preboot executionenvironment,PXE)请求511发送到接收该请求的预引导执行环境服务器。作为响应,预引导执行环境服务器将引导映像(boot image)(该引导映像包括软件内核,该软件内核定义由(一个或多个)现有集群成员501使用的操作环境)发送到加入集群的新资源502,以初始化加入集群的新资源502。

新计算资源502可以接收引导映像并使用引导映像进行初始化513。这些步骤确保新计算资源502在运行适当的内核。

在一些实施例中,步骤511、512和513是可选的,如虚线所表明的。在一些实施例中,新计算资源502已经在运行适当的内核,并且步骤511、512和513可以被跳过。在一些实施例中,加入集群的新资源502简单地不执行步骤511、512和513。在一些实施例中,预引导执行环境引导失败,并且因此也不执行步骤511、512和513,或者执行这些步骤的效果与未执行这些步骤的效果相同。这些步骤是可选的,因为所有资源将已经包括Linux或Windows内核以及使用清单所必需的任何软件,如下所述。Linux内核本身能够执行Docker容器,并且在管理云102的控制下运行Windows内核的资源包括执行Docker容器所需的附加软件。如将在下文所描述的,Docker容器中的软件能够以其他方式更新新资源502以便能够加入集群。

无论新计算资源502是否已经执行预引导执行环境引导513,新计算资源502都可以向现有集群成员501请求517清单。为了知道向哪里发送请求517,新计算资源502可以从管理云102接收指引新计算资源502加入现有集群的通信。来自管理云102的通信可以提供指令以做出清单请求517并将该请求指引到一个或多个现有集群成员501。在一些实施例中,新资源502可以通过管理云102提示用户提供新资源502要加入的现有集群的成员的IP地址。

集群的现有成员501可以接收清单请求517,并且集群的现有成员501要么将请求重新指引到该集群的已被指定用于处理此类请求的另一个现有成员501,要么它自己可以进行响应。响应于接收到该请求,现有集群成员501可以发送518所请求的清单,该清单包括描述协议的信息、API、版本、(一个或多个)软件包的标识、用于获取软件包的信息(指针)、配置参数、文件格式信息、路径信息、数据方案等。除了清单中的信息之外,集群的现有成员501还可以发送针对凭证授权机构的种子包(例如,公钥和私钥),该种子包将被用作新计算资源502与集群中的(一个或多个)现有集群成员501之间相互信任的基础以继续向前进行。

在一些实施例中,清单请求517可以包括关于新资源502当前正在运行的现有软件环境和配置的信息,并且现有集群成员501可以确定新计算资源没有在运行与现有集群成员501相同版本的软件捆绑。在一些实施例中,现有集群成员501可以确定新成员502的现有软件环境和配置与现有集群成员501相比的差异。在这样的实施例中,现有集群成员501可以准备对配置方面的差异进行标识的清单。

在一些实施例中,清单请求可以包括关于如下内容的指令:加入的新实体502要请求和接收来自docket守护进程的Docker映像。在一些实施例中,现有集群成员501可以发送Docker映像,该Docker映像包含参与集群所需的(一个或多个)软件包。

在接收到清单之后,新计算资源502可以处理519清单数据并安装认证信息,例如分布式凭证授权机构所需的软件。在一些实施例中,可以由管理云102的AAA服务226提供诸如分布式凭证授权机构之类的认证服务。

如清单所指引的,新计算资源502然后可以请求522软件包,并且该请求可以被软件包存储库接收522。作为响应,软件包存储库可以将软件包提供给新计算资源502,该新计算资源502可以运行软件包523。软件包的示例包括但不限于可执行Docker容器、Java可执行文件等。

在一些实施例中,软件包是Docker映像。Docker映像包含以下要安装的软件:内核可加载模块,Deb、apk、pip、或whl包,依赖于golang的包,java软件(包括jar),新的库/二进制文件,新的ansible编排剧本,新的配置文件等。当该Docker映像运行完毕时,它确保新集群成员正在运行所有相同的软件版本,并且它们是以兼容的方式配置的。

为了使这类Docker映像在集群上可用,每当集群软件版本被更新时,都需要生成捆绑以作为升级包的一部分,该捆绑包含被更新到Docker映像中并标记有发行版本的所有软件。每当集群的软件更新被发起时,集群成员将下载该映像。这样,如果集群不断地从一软件版本转移到另一软件版本,则新成员将一直接收到集群正在运行的任何最新版本,并且稍后将与集群的其余成员一起进行升级。这样,确保集群的所有成员都运行相同版本的集群软件。

现在,新计算资源502具有成为集群的一部分所必需的所有软件和配置,新计算资源502可以通过请求其成员资格被凭证授权机构认证527来尝试加入集群526。凭证授权机构可以接收对新计算资源进行认证并接受新计算资源作为计算资源集群的成员的请求527,并且在响应528中,凭证授权机构可以接受新计算资源的成员资格。在一些实施例中,凭证授权机构可以是分布式的。

虽然已经在本文所示的系统(例如,图1-图5所示的被设计为管理企业网络的系统)的上下文中主要讨论了本技术,但是本技术适用于任何期望扩展集群成员的系统。本技术可以预期如下的任何系统:在该系统中,当前集群成员或编排服务可以发送清单,该清单包括新资源自动下载和安装必要软件版本、设置适当配置、以及学习正确认证以加入集群所必需的所有信息。

图6示出了计算系统600的示例,其可以是例如构成下列项的任意计算设备:网络控制器设备104,认证、授权和计费(AAA)设备106,无线局域网控制器(WLC)108,结构控制平面节点110,边界节点122,中间节点124,边缘节点126,接入点128,端点130,或管理云102或其任意组件,其中系统的组件使用连接605彼此进行通信。连接605可以是经由总线的物理连接,或者是到处理器610中的直接连接(例如,在芯片组架构中)。连接605还可以是虚拟连接、联网连接、或逻辑连接。

在一些实施例中,计算系统600是分布式系统,在该分布式系统中,本公开中描述的功能可以被分布在数据中心、多个数据中心、对等网络等内。在一些实施例中,一个或多个所描述的系统组件表示许多这类组件,每个组件执行针对其描述该组件的一些或全部功能。在一些实施例中,组件可以是物理或虚拟设备。

示例系统600包括至少一个处理单元(CPU或处理器)610和连接605,该连接605将包括系统存储器615的各种系统组件(例如,只读存储器(ROM)620和随机存取存储器(RAM)625)耦合到处理器610。计算系统600可以包括高速存储器缓存612,该高速存储器缓存612与处理器610直接连接,与处理器610紧密相邻,或被集成作为处理器610的一部分。

处理器610可以包括任何通用处理器和硬件服务或软件服务(例如,存储在存储设备630中的服务632、634和636),该硬件服务或软件服务被配置为控制处理器610,并且处理器610可以包括专用处理器,在该专用处理器中软件指令被合并到实际的处理器设计中。处理器610可以基本上是完全自包含的计算系统,其包含多个核心或处理器、总线、存储器控制器、缓存等。多核处理器可以是对称的或非对称的。

为了使能用户交互,计算系统600包括输入设备645,该输入设备645可以表示任何数量的输入机构,例如用于语音的麦克风、用于手势或图形输入的触敏屏幕、键盘、鼠标、运动输入、语音等等。计算系统600还可以包括输出设备635,该输出设备635可以是本领域技术人员已知的许多输出机构中的一种或多种输出机构。在一些情况下,多模态系统可以使用户能够提供多种类型的输入/输出以与计算系统600进行通信。计算系统600可以包括通信接口640,该通信接口640通常可以支配和管理用户输入和系统输出。对于在任何特定硬件布置上的操作没有限制,因此随着改进的硬件或固件布置被开发,这里的基本特征可以容易地替换为这些改进的硬件或固件布置。

存储设备630可以是非易失性存储器设备,并且可以是硬盘或是能够对可由计算机访问的数据进行存储的其他类型的计算机可读介质,例如磁带盒、闪存卡、固态存储器设备、数字通用盘、盒式磁带、随机存取存储器(RAM)、只读存储器(ROM)、和/或这些设备的某种组合。

存储设备630可以包括软件服务、服务器、服务等,当定义这类软件的代码由处理器610执行时,其使得系统执行功能。在一些实施例中,执行特定功能的硬件服务可以包括被存储在与必要硬件组件(例如,处理器610、连接605、输出设备635等)连接的计算机可读介质中的用于执行该功能的软件组件。

总而言之,本技术解决了自动配置新计算资源以加入现有计算资源集群的需求。本技术提供了一种机制来确保新计算资源在执行相同的内核版本,该机制还允许随后交换至少一个配置消息,该至少一个配置消息向新计算资源通知必要的配置参数和用于获取所需软件包的地址。

为了解释的清楚,在某些情况下,本技术可以被表示为包括单独的功能块,这些功能块包括包含以下各项的功能块:设备、设备组件、以软件实现的方法中的步骤或例程、或硬件和软件的组合。

本文描述的任何步骤、操作、功能或过程可以单独地或与其他设备组合地通过硬件服务和软件服务或服务的组合来被执行或实现。在一些实施例中,服务可以是软件,该软件驻留在客户端设备的存储器中和/或内容管理系统的一个或多个服务器的存储器中,并且服务可以在处理器执行与该服务相关联的软件时执行一个或多个功能。在一些实施例中,服务是执行特定功能的程序或程序集合。在一些实施例中,服务可以被认为是服务器。存储器可以是非暂态计算机可读介质。

在一些实施例中,计算机可读存储设备、介质、和存储器可以包括含有比特流等的电缆或无线信号。然而,当被提及时,非暂态计算机可读存储介质明确地排除诸如能量、载波信号、电磁波、和信号本身之类的介质。

可以使用存储在计算机可读介质中或以其他方式可从计算机可读介质获得的计算机可执行指令来实现根据上述示例的方法。这样的指令可以包括例如引起或以其他方式配置通用计算机、专用计算机、或专用处理设备以执行特定功能或功能组的指令和数据。所使用的部分计算机资源可以是通过网络可访问的。计算机可执行指令可以是例如二进制、中间格式指令,例如汇编语言、固件、或源代码。可以用于对指令、在根据所述示例的方法期间使用的信息和/或创建的信息进行存储的计算机可读介质的示例包括磁盘或光盘、固态存储器设备、闪存、配备有非易失性存储器的USB设备、联网存储设备,等等。

实现根据这些公开内容的方法的设备可以包括硬件、固件和/或软件,并且可以采用各种形状因子中的任何一种。这样的形状因子的典型示例包括服务器、膝上型计算机、智能电话、小形状因子个人计算机、个人数字助理等。本文描述的功能性还可以体现在外围设备或附加卡中。作为进一步的示例,这样的功能性也可以在不同芯片或在单个设备中执行的不同进程之间的电路板上被实现。

指令、用于传达这样的指令的介质、用于执行这样的指令的计算资源、以及用于支持这样的计算资源的其他结构是用于提供这些公开内容中所描述的功能的手段。

尽管使用各种示例和其他信息来解释所附权利要求的范围内的各方面,但是不应基于这样的示例中的特定特征或布置来暗示对权利要求的限制,因为本领域的普通技术人员将能够使用这些示例来导出各种各样的实现方式。此外,虽然可能已经用特定于结构特征和/或方法步骤的示例的语言描述了一些主题,但是应理解,所附权利要求中限定的主题不一定限于这些描述的特征或动作。例如,这样的功能性可以以不同的方式被分布或在除本文所标识的那些组件之外的组件中被执行。而是,将描述的特征和步骤公开为在所附权利要求的范围内的系统的组件和方法的示例。

- 将中心集群成员资格扩展到附加计算资源

- 一种计算资源分配方法、云管理平台节点和计算资源集群