一种基于可信网络引导构建可信链的方法和系统

文献发布时间:2023-06-19 11:14:36

技术领域

本发明属于可信计算领域,具体的说,涉及了一种基于可信网络引导构建可信链的方法和系统。

背景技术

目前,国内外主要采用TCG可信框架和标准进行可信产品的开发,大部分可信链的构建都是基于本机的,这样存在的问题一是只能对系统提供被动的可信度量机制,并且需要对应用进行大量的修改,实现困难且成本极高;问题二是一个可信体系中的受保护用户主机都是独立的,管理难度大,不能实时被监察。比如在申请号为CN201910620917.4申请日期为2019.07.10的一种可信链的构建方法及系统中的可信引导以及整个可信链的创建都是基于本机的。

为了解决以上存在的问题,我们一直在寻求一种理想的技术解决方案。

发明内容

本发明的目的是针对现有技术的不足,提供一种基于可信网络引导构建可信链的方法和系统。

为了实现上述目的,本发明所采用的技术方案是:

一种基于可信网络引导构建可信链的方法,包括以下步骤:

配置受保护用户主机和网络可信主机,以网络可信主机内置的密码模块作为信任根;

受保护用户主机开机后,进行BIOS验证;BIOS验证通过后,网络可信主机对受保护用户主机进行可信网络引导,建立可信连接完成受保护用户主机的可信链的构建。

基于上述,在进行BIOS验证前,受保护用户主机与网络可信主机通过网络连接进行双向认证建立可信连接,包括:

预配置

在受保护用户主机的BIOS中刷入安全模块,设置受保护用户主机的身份标识IDA、签名证书CERTA_S及其对应的私钥SA_S、加密证书CERTA_E及其对应的私钥SA_E;还设置网络可信主机的身份标识IDB、签名证书CERTB_S、加密证书CERTB_E以及IP地址,同时设置为PXE启动;

在网络可信主机,设置自身的签名证书CERTB_S以及对应的私钥SB_ S、加密证书CERTB_E以及对应的私钥SB_E,还设置受保护用户主机的身份标识IDA、MAC地址、签名证书CERTA_S、加密证书CERTA_E;

双向认证

受保护用户主机取随机数RA,计算HASH值ZA = HASH(RA||IDA||IDB),使用网络可信主机加密证书CERTB_E对RA||IDA进行加密,使用受保护用户主机的签名证书CERTA_S对ZA进行签名;

受保护用户主机发送Enc(RA||IDA, CERTB_E)、Sig(ZA,SA_S)给网络可信主机;

网络可信主机使用自己的私钥SB_E解密得到身份标识IDA和随机数RA,根据身份标识IDA找到受保护用户主机的签名证书CERTA_S对ZA的签名值进行验签,完成对受保护用户主机的认证;

网络可信主机取随机数RB,计算HASH值ZB = HASH(RB||IDB||IDA),使用受保护用户主机的加密证书CERTA_E对RB||IDB进行加密,使用可信主机的签名证书对ZB进行签名;

网络可信主机发送Enc(RB||IDB, CERTA_E)、Sig(ZB,SB_S)给受保护用户主机;

受保护用户主机使用自己的私钥SA_E解密得到身份标识IDB和随机数RB,根据身份标识IDB找到受保护用户主机的签名证书CERTB_S对ZB的签名值进行验签,完成对网络可信主机的认证;

建立可信连接

受保护用户主机对所有的过程参数计算HASH值,计算会话密钥K = HASH(RA||RB),使用K对所有的过程值进行HMAC计算,将校验码发给网络可信主机;

网络可信主机同样计算会话密钥HASH(RA||RB),验证HMAC值,验证成功返回成功标志给受保护用户主机,后续使用共享会话密钥K进行安全通信。

基于上述,BIOS验证的验证过程包括:

网络可信主机预配置受保护用户主机的BIOS文件的校验码以及配置文件的校验码;

受保护用户主机与网络可信主机建立可信连接后,从网络可信主机获取对应的BIOS文件的校验码以及配置文件的校验码;

验证BIOS文件的校验码和配置文件的校验码,完成BIOS验证。

基于上述,可信网络引导的引导过程包括:

配置数据度量

受保护用户主机通过可信连接从网络可信主机获取配置安全策略、配置数据校验值和硬件配置表,根据配置安全策略,依次执行可信度量;

所有可信度量通过后,使用可信连接从网络可信主机获取文件系统引导的镜像文件,加载该文件系统引导的可信镜像文件;

文件系统度量

受保护用户主机的文件系统启动后,受保护用户主机先通过可信连接从网络可信主机获取文件安全策略、各文件校验值和启动配置文件,根据文件安全策略,依次执行可信度量,可信度量通过后再引导可信镜像文件启动。

基于上述,建立可信连接完成受保护用户主机的可信链的构建包括:可信网络引导成功后,受保护用户主机与可信主机建立可信连接,获取安全机制策略,启动安全机制,完成受保护用户主机的可信链的构建。

本发明第二方面提供了一种基于可信网络引导构建可信链的系统,包括可信主机、受保护用户主机和可信网络安全模块;

可信主机,与受保护用户主机网络连接,内置可信网络安全模块,可信网络安全模块的密码模块通过网络为受保护用户主机提供信任根;

受保护用户主机,用于开机后先进行BIOS验证,并在BIOS验证通过后,在可信主机的可信网络引导下,建立可信连接完成可信链的构建。

基于上述,可信主机设置可信服务器TrustServer,受保护用户主机设置可信UEFI固件TrustUEFI、可信管控程序TrustImage和可信引导程序TrustGrub;受保护用户主机的BIOS中刷入可信网络安全模块TrustNetworkCard;

可信链的构建过程包括:

在完成配置等准工作后,受保护用户主机启动运行;用户主机启动后,TrustNetworkCard首先完成初始化和TrustUEFI的完整性校验,等待受保护用户主机的CPU从TrustNetworkCard获取TrustUEFI固件;

CPU获取到TrustUEFI固件后开始执行TrustUEFI,TrustUEFI运行时首先使用TrustNetworkCard提供的密码服务与TrustServer进行双向认证,建立可信连接;

从TrustServer获取配置安全策略、TrustUEFI校验值、配置数据校验值和硬件配置表,然后根据配置安全策略依次执行可信度量;所有可信度量通过后,使用可信连接从TrustServer获取TrustGrub可信镜像文件,并加载;

TrustGrub启动后,首先使用TrustNetworkCard提供的密码服务与TrustServer建立可信连接,从TrustServer获取文件安全策略、各文件校验值、启动配置文件等数据,根据文件安全策略执行可信度量,度量通过后引导可信镜像启动;

可信镜像启动后,TrustImage与TrustServer建立可信连接,获取安全机制策略,启动安全机制,,完成受保护用户主机的可信链的构建。

基于上述,TrustUEFI使用TrustNetworkCard提供的密码服务与TrustServer进行双向认证,建立安全通道,包括:

预配置

在TrustUEFI,设置受保护用户主机的身份标识IDA、签名证书CERTA_S及其对应的私钥SA_S、加密证书CERTA_E及其对应的私钥SA_E;还设置网络可信主机的身份标识IDB、签名证书CERTB_S、加密证书CERTB_E以及IP地址,同时设置为PXE启动;

在TrustServer,设置可信主机的签名证书CERTB_S以及对应的私钥SB_ S、加密证书CERTB_E以及对应的私钥SB_E,还设置受保护用户主机的身份标识IDA、MAC地址、签名证书CERTA_S、加密证书CERTA_E;

双向认证

TrustUEFI取随机数RA,计算HASH值ZA = HASH(RA||IDA||IDB),使用网络可信主机加密证书CERTB_E对RA||IDA进行加密,使用受保护用户主机的签名证书CERTA_S对ZA进行签名;

TrustUEFI发送Enc(RA||IDA, CERTB_E)、Sig(ZA,SA_S)给TrustServer;

TrustUEFI使用自己的私钥SB_E解密得到身份标识IDA和随机数RA,根据身份标识IDA找到受保护用户主机的签名证书CERTA_S对ZA的签名值进行验签,完成对受保护用户主机的认证;

TrustServer取随机数RB,计算HASH值ZB = HASH(RB||IDB||IDA),使用受保护用户主机的加密证书CERTA_E对RB||IDB进行加密,使用可信主机的签名证书对ZB进行签名;

TrustServer发送Enc(RB||IDB, CERTA_E)、Sig(ZB,SB_S)给TrustUEFI;

TrustUEFI使用自己的私钥SA_E解密得到身份标识IDB和随机数RB,根据身份标识IDB找到受保护用户主机的签名证书CERTB_S对ZB的签名值进行验签,完成对TrustServer的认证;

建立可信连接

TrustUEFI对所有的过程参数计算HASH值,计算会话密钥K = HASH(RA||RB),使用K对所有的过程值进行HMAC计算,将校验码发给TrustServer;

TrustServer同样计算会话密钥HASH(RA||RB),验证HMAC值,验证成功返回成功标志给TrustUEFI,后续使用共享会话密钥K进行安全通信。

基于上述,还包括可信主机管理端、运营中心SOC及运营中心管理端;

可信主机还设置与TrustServer连接的交互接口TrustManagement,可信管理员通过可信主机管理端管理可信主机;

运营中心SOC与TrustServer连接,用于集中对可信主机进行配置管理、监测安全状态和发布控制命令,可信管理员通过运营中心管理端管理运营中心SOC。

本发明相对现有技术具有突出的实质性特点和显著进步,具体的说,受保护用户主机自身没有存储设备,本发明从网络可信主机引导操作系统,通过可信网络引导方式构建可信链,能够防止非法连接和引导启动;受保护用户主机与可信主机通过网络建立可信连接,实现多对一的部署,统一管理,实时监管。

附图说明

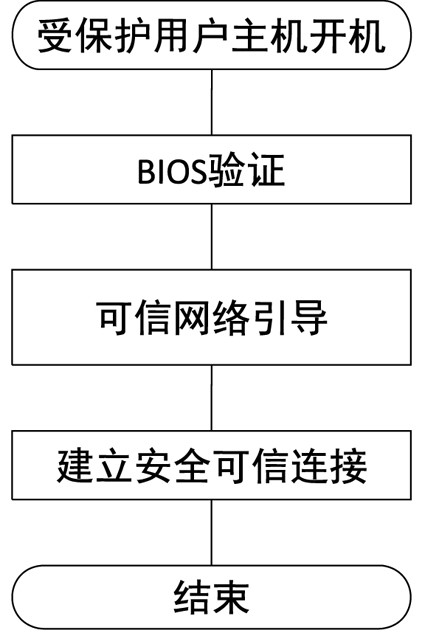

图1为本发明方法的流程框图。

图2为本发明受保护用户主机与网络可信主机通过网络连接进行双向认证建立可信连接的流程图。

图3为本发明系统的原理框图。

具体实施方式

下面通过具体实施方式,对本发明的技术方案做进一步的详细描述。

实施例1

如图1所示,一种基于可信网络引导构建可信链的方法,包括以下步骤:

配置受保护用户主机和网络可信主机,以网络可信主机内置的密码模块作为信任根;

受保护用户主机开机后,进行BIOS验证;BIOS验证通过后,网络可信主机对受保护用户主机进行可信网络引导,建立可信连接完成受保护用户主机的可信链的构建。

如图2所示,在进行BIOS验证前,受保护用户主机与网络可信主机通过网络连接进行双向认证建立可信连接,包括:

预配置

在受保护用户主机的BIOS中刷入安全模块,设置受保护用户主机的身份标识IDA、签名证书CERTA_S及其对应的私钥SA_S、加密证书CERTA_E及其对应的私钥SA_E;还设置网络可信主机的身份标识IDB、签名证书CERTB_S、加密证书CERTB_E以及IP地址,同时设置为PXE启动;

在网络可信主机,设置自身的签名证书CERTB_S以及对应的私钥SB_ S、加密证书CERTB_E以及对应的私钥SB_E,还设置受保护用户主机的身份标识IDA、MAC地址、签名证书CERTA_S、加密证书CERTA_E;

双向认证

受保护用户主机取随机数RA,计算HASH值ZA = HASH(RA||IDA||IDB),使用网络可信主机加密证书CERTB_E对RA||IDA进行加密,使用受保护用户主机的签名证书CERTA_S对ZA进行签名;

受保护用户主机发送Enc(RA||IDA, CERTB_E)、Sig(ZA,SA_S)给网络可信主机;

网络可信主机使用自己的私钥SB_E解密得到身份标识IDA和随机数RA,根据身份标识IDA找到受保护用户主机的签名证书CERTA_S对ZA的签名值进行验签,完成对受保护用户主机的认证;

网络可信主机取随机数RB,计算HASH值ZB = HASH(RB||IDB||IDA),使用受保护用户主机的加密证书CERTA_E对RB||IDB进行加密,使用可信主机的签名证书对ZB进行签名;

网络可信主机发送Enc(RB||IDB, CERTA_E)、Sig(ZB,SB_S)给受保护用户主机;

受保护用户主机使用自己的私钥SA_E解密得到身份标识IDB和随机数RB,根据身份标识IDB找到受保护用户主机的签名证书CERTB_S对ZB的签名值进行验签,完成对网络可信主机的认证;

建立可信连接

受保护用户主机对所有的过程参数计算HASH值,计算会话密钥K = HASH(RA||RB),使用K对所有的过程值进行HMAC计算,将校验码发给网络可信主机;

网络可信主机同样计算会话密钥HASH(RA||RB),验证HMAC值,验证成功返回成功标志给受保护用户主机,后续使用共享会话密钥K进行安全通信。

BIOS验证的验证过程包括:

网络可信主机预配置受保护用户主机的BIOS文件的校验码以及配置文件的校验码;

受保护用户主机与网络可信主机建立可信连接后,从网络可信主机获取对应的BIOS文件的校验码以及配置文件的校验码;

验证BIOS文件的校验码和配置文件的校验码,完成BIOS验证。

可信网络引导的引导过程包括:

配置数据度量

受保护用户主机通过可信连接从网络可信主机获取配置安全策略、配置数据校验值和硬件配置表,根据配置安全策略,依次执行可信度量;

所有可信度量通过后,使用可信连接从网络可信主机获取文件系统引导的镜像文件,加载该文件系统引导的可信镜像文件;

文件系统度量

受保护用户主机的文件系统启动后,受保护用户主机先通过可信连接从网络可信主机获取文件安全策略、各文件校验值和启动配置文件,根据文件安全策略,依次执行可信度量,可信度量通过后再引导可信镜像文件启动。

建立可信连接完成受保护用户主机的可信链的构建包括:可信网络引导成功后,受保护用户主机与可信主机建立可信连接,获取安全机制策略,启动安全机制,完成受保护用户主机的可信链的构建。

实施例2

如图3所示,本实施例提供一种基于可信网络引导构建可信链的系统,包括可信主机、受保护用户主机和可信网络安全模块;

可信主机,与受保护用户主机网络连接,内置可信网络安全模块,可信网络安全模块的密码模块通过网络为受保护用户主机提供信任根;

受保护用户主机,用于开机后先进行BIOS验证,并在BIOS验证通过后,在可信主机的可信网络引导下,建立可信连接完成可信链的构建。

进一步地,多受保护用户主机与可信主机通过网络建立可信连接,能够实现多对一的部署,统一管理,实时监管。

具体的,可信主机设置可信服务器TrustServer,受保护用户主机设置可信UEFI固件TrustUEFI、可信管控程序TrustImage和可信引导程序TrustGrub;受保护用户主机的BIOS中刷入可信网络安全模块TrustNetworkCard;

可信链的构建过程包括:

在完成配置等准工作后,受保护用户主机启动运行;用户主机启动后,TrustNetworkCard首先完成初始化和TrustUEFI的完整性校验(BIOS验证),等待受保护用户主机的CPU从TrustNetworkCard获取TrustUEFI固件;

CPU获取到TrustUEFI固件后开始执行TrustUEFI,TrustUEFI运行时首先使用TrustNetworkCard提供的密码服务与TrustServer进行双向认证,建立可信连接;

从TrustServer获取配置安全策略、TrustUEFI校验值、配置数据校验值和硬件配置表,然后根据配置安全策略依次执行可信度量;所有可信度量通过后,使用可信连接从TrustServer获取TrustGrub可信镜像文件,并加载;

TrustGrub启动后,首先使用TrustNetworkCard提供的密码服务与TrustServer建立可信连接,从TrustServer获取文件安全策略、各文件校验值、启动配置文件等数据,根据文件安全策略执行可信度量,度量通过后引导可信镜像启动;

可信镜像启动后,TrustImage与TrustServer建立可信连接,获取安全机制策略,启动安全机制,完成受保护用户主机的可信链的构建。

进一步地,本实施例基于可信网络引导构建可信链的系统还包括可信主机管理端、运营中心SOC及运营中心管理端;可信主机还设置与TrustServer连接的交互接口TrustManagement,可信管理员通过可信主机管理端管理可信主机;运营中心SOC与TrustServer连接,用于集中对可信主机进行配置管理、监测安全状态和发布控制命令,可信管理员通过运营中心管理端管理运营中心SOC。

本实施例中,TrustNetworkCard是一款专用的HSM,主要提供受保护用户主机固件安全存储、可信连接所需密码服务和网络通信三部分。TrustUEFI是在受保护用户主机UEFI固件的基础上增加TrustNetworkCard驱动、可信度量驱动、可信连接驱动和TrustGrub引导驱动。TrustGrub基于GNU GRUB开发,是适用于多种体系结构的灵活而强大的Boot loader程序,支持X86、ARM、MIPS、POWERPC、SPARC、RISCV架构以及虚拟机,可以引导Windows、Linux各版本操作系统,能够识别常用Windows和Linux所支持的文件系统,内置简单的协议栈,支持TFTP和HTTP通信协议。TrustImage运行在受保护用户主机中,在运行过程中持续进行可信管控、安全防护、安全事件信息收集。TrustServer运行在通用可信计算平台中,为TrustGrub、TrustImage、TrustManagement和SOC提供服务,依赖可信连接套件、数据库和HSM。TrustManagement是可信管理员管理通用可信主机的交互接口,基于BS架构。

SOC是用于集中对可信主机进行配置管理,监测安全状态,统一发布控制命令的管理中心。

需要说明的是,为描述的方便和简洁,上述描述的基于可信网络引导构建可信链的系统的进一步工作过程,可以参考上述实施例1描述的方法的对应过程,在此不再赘述。

最后应当说明的是:以上实施例仅用以说明本发明的技术方案而非对其限制;尽管参照较佳实施例对本发明进行了详细的说明,所属领域的普通技术人员应当理解:依然可以对本发明的具体实施方式进行修改或者对部分技术特征进行等同替换;而不脱离本发明技术方案的精神,其均应涵盖在本发明请求保护的技术方案范围当中。

- 一种基于可信网络引导构建可信链的方法和系统

- 一种兼容基于固件的可信根的度量链构建方法、系统