一种提高动环监控系统安全的方法

文献发布时间:2023-06-19 12:14:58

技术领域

本发明涉及动环监控系统领域,具体涉及一种提高动环监控系统安全的方法。

背景技术

动环监控系统,是通信电源及机房环境监控系统的简称,是对分布在各机房的电源柜、UPS、空调、蓄电池等多种动力设备及门磁、红外、窗破、水浸、温湿度、烟感等机房环境的各种参数进行遥测、遥信、遥调和遥控,实时监测其运行参数,诊断和处理故障,记录和分析相关数据,并对设备进行集中监控和集中维护的计算机控制系统;

但是现有的动环监控系统会出现本地认证报文安全性差、账号暴力破解、API接口的安全性和未授权访问问题不足、固件文件保护性差、硬编码账号/后门存在、敏感信息泄露、监听服务安全性差、命令注入漏洞大、APP防绕过效果差等现象,存在着严重的安全性问题,为此本方案提出一种提高动环监控系统安全的方法。

发明内容

本发明的主要目的在于提供一种提高动环监控系统安全的方法,可以有效解决背景技术中:现有的动环监控系统会出现本地认证报文安全性差、账号暴力破解、API接口的安全性和未授权访问问题不足、固件文件保护性差、硬编码账号/后门存在、敏感信息泄露、监听服务安全性差、命令注入漏洞大、APP防绕过效果差等现象,存在着严重的安全性问题的技术问题。

为实现上述目的,本发明采取的技术方案为:

一种提高动环监控系统安全的方法,该方法具体包括如下步骤:

步骤一:本地认证报文安全性检测,通过对http/https的认证报文进行分析,查看报文是否有进行加密或其他抗重放、防篡改的防护;

步骤二:账号暴力破解检测,分析设备的认证过程,查看是否有存在账号锁定机制或其他防暴力破解措施;

步骤三:管理认证机制检测,分析管理API接口,测试是否有对敏感接口进行有效的认证及鉴权机制;

步骤四:通讯安全检测,通过分析本地通讯报文,查看报文数据内容,分析数据传输的安全性,通过对固件在线升级报文进行分析,查看报文是否有进行加密或其他抗重放、防篡改的防护;

步骤五:固件文件保护检测,使用二进制分析工具binwalk对固件文件进行分析结合人工;

步骤六:硬编码账号/后门检测,通过对设备固件,业务APP,可执行程序等目标进行逆向分析,查找是否存在硬编码账号密码凭证或后门存在;

步骤七:敏感信息泄露-账号密码哈希泄露、敏感信息泄露-任意文件读取,通过对设备固件,业务APP,可执行程序等目标进行逆向分析,查找是否存在会导致如“设备账号密码等关键配置”、“目录遍历导致的设备系统文件”等敏感信息泄露的安全问题;

步骤八:监听服务安全性检测,通过对设备固件,业务APP,可执行程序等目标进行逆向分析,查找提供服务的程序,对程序安全性进行分析;

步骤九:命令注入漏洞检测,通过对设备API接口进行安全测试,分析是否存在命令注入类漏洞;

步骤十:业务APP防绕过,使用触摸屏或外接键盘灯方式对绕过APP保护进入系统进行测试。

作为本发明的进一步方案,所述步骤一中,将系统设备与普通办公网络进行隔离,避免流量被恶意劫持。

作为本发明的进一步方案,所述步骤二中,账号锁定情况下应不再反馈账号验证对错结果,仅返回账号已锁定即可,参照集团账号密码管理要求,使用高强度的密码进行设备管理。

作为本发明的进一步方案,所述步骤三中,对敏感API接口进行权限验证,解决API接口的未授权访问问题。

作为本发明的进一步方案,所述步骤六中,实际部署时修改网页super账号密码及SSH中的root账号管理密码,避免账号被恶意利用并修改。

作为本发明的进一步方案,所述步骤七中,对API接口进行鉴权并避免直接返回用户密码哈希,解决API接口的未授权访问问题。

作为本发明的进一步方案,所述步骤七中,对API接口进行权限校验,对文件路径及后缀名进行限制,避免系统敏感文件泄露。

作为本发明的进一步方案,所述步骤九中,对修改IP地址接口及设置时间接口的参数进行过滤,校验参数是否为的IP地址,解决API接口的未授权访问问题。

作为本发明的进一步方案,所述步骤十中,完善业务APP霸屏功能,如ALT+F4,屏蔽能够切换进程和跳出业务APP的键盘快捷键,强化物理防护,避免非授权人员接触设备。

与现有技术相比,本发明具有如下有益效果:通过对整个系统进行本地认证报文安全性检测、账号暴力破解检测、管理认证机制检测、通讯安全检测、固件文件保护检测、硬编码账号/后门检测、敏感信息泄露-账号密码哈希泄露、敏感信息泄露-任意文件读取、监听服务安全性检测、命令注入漏洞检测和业务APP防绕过,并且对各个检测项目的存在问题进行解决,有效的、全面的提高了整个系统的安全性。

附图说明

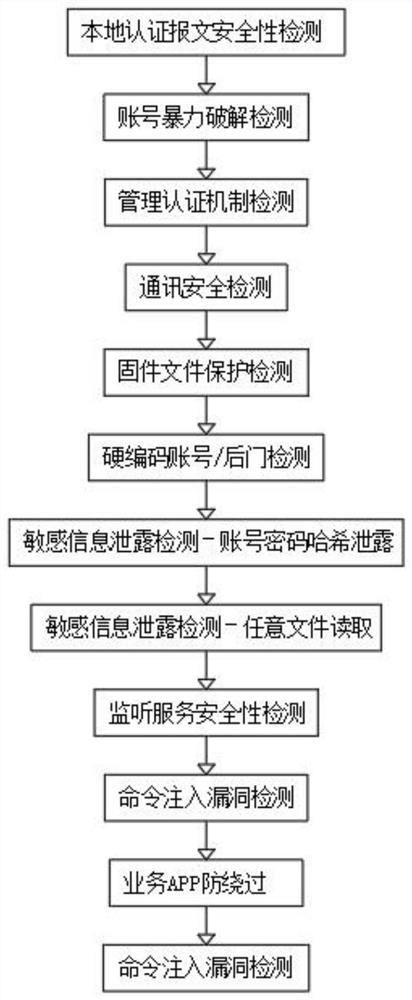

图1为本发明一种提高动环监控系统安全的方法的流程图。

具体实施方式

为使本发明实现的技术手段、创作特征、达成目的与功效易于明白了解,下面结合具体实施方式,进一步阐述本发明。

如图1所示,一种提高动环监控系统安全的方法,该方法具体包括如下步骤:

步骤一:本地认证报文安全性检测,通过对http/https的认证报文进行分析,查看报文是否有进行加密或其他抗重放、防篡改的防护,该检测目的为:检测本地认证报文的安全性,查看是否存在重放或账号密码泄漏的风险,面临风险为:当http管理流量被劫持时,将存在管理账号密码泄漏的风险;

步骤二:账号暴力破解检测,分析设备的认证过程,查看是否有存在账号锁定机制或其他防暴力破解措施,该检测目的为:检测设备是否存在例如多次密码错误锁定账号等账号暴力破解防护机制,面临风险为:设备若使用了弱密码,将存在账号被暴力破解的风险;

步骤三:管理认证机制检测,分析管理API接口,测试是否有对敏感接口进行有效的认证及鉴权机制,该检测目的为:检测本地管理API接口是否有进行有效的认证及鉴权机制,查看是否存在各类越权漏洞,面临风险为:该设备对敏感API接口虽然采用了加密数据传输,但依然未彻底解决api接口未授权访问的安全问题,攻击者可以通过分析网页前端代码来获取加密算法从而对任何同类设备进行恶意API接口调用;

步骤四:通讯安全检测,通过分析本地通讯报文,查看报文数据内容,分析数据传输的安全性,通过对固件在线升级报文进行分析,查看报文是否有进行加密或其他抗重放、防篡改的防护,该检测目的为:检测本地报文的通讯数据,查看是否存在会导致数据被篡改或泄漏的安全问题;

步骤五:固件文件保护检测,使用二进制分析工具binwalk对固件文件进行分析结合人工,该检测目的为:检测固件升级包的保护机制,查看是否存在固件文件防泄漏或篡改的安全机制;

步骤六:硬编码账号/后门检测,通过对设备固件,业务APP,可执行程序等目标进行逆向分析,查找是否存在硬编码账号密码凭证或后门存在,该检测目的为:检测设备是否存在能被利用的硬编码的账号密码凭证或后门,面临风险为:通过硬编码super账号及密码登录web管理页面可以对设备进行直接操作,修改系统配置,SSH的root弱密码将导致设备被获取root权限导致设备被完全控制;

步骤七:敏感信息泄露-账号密码哈希泄露、敏感信息泄露-任意文件读取,通过对设备固件,业务APP,可执行程序等目标进行逆向分析,查找是否存在会导致如“设备账号密码等关键配置”、“目录遍历导致的设备系统文件”等敏感信息泄露的安全问题,该检测目的为:检测设备是否存在会导致“设备账号密码”、“设备系统文件”等敏感信息泄露的安全问题、检测设备是否存在会导致“设备账号密码”、“设备系统文件”等敏感信息泄露的安全问题,面临风险为:攻击者无需认证即可获取web管理账号及密码的md5哈希,若账号强度不够则很容易被攻击者破解、攻击者无需认证即可读取设备中的任意文件,攻击者将能够利用该漏洞获取设备中的各种敏感信息并进一步的进行后续入侵;

步骤八:监听服务安全性检测,通过对设备固件,业务APP,可执行程序等目标进行逆向分析,查找提供服务的程序,对程序安全性进行分析,该检测目的为:检测设备监听的TCP/UDP服务的安全性;

步骤九:命令注入漏洞检测,通过对设备API接口进行安全测试,分析是否存在命令注入类漏洞,该检测目的为:检测被测设备提供的API接口是否存在命令注入类漏洞,面临风险为:攻击者无需认证即可通过修改IP地址或修改系统时间的接口以root权限执行任意命令导致设备被完全控制;

步骤十:业务APP防绕过,使用触摸屏或外接键盘灯方式对绕过APP保护进入系统进行测试,该检测目的为:检测被测设备的业务APP是否能够通过触摸屏或外接键盘等方式绕过界面保护进入后台系统,面临风险为:设备被物理接触后,能够直接进入DebianLinux后台获取root权限完全控制设备,在外接USB无线网卡的情况下将会导致内外网隔离失效。

步骤一中,修复方法为:将系统设备与普通办公网络进行隔离,避免流量被恶意劫持。

步骤二中,修复方法为:账号锁定情况下应不再反馈账号验证对错结果,仅返回账号已锁定即可,参照集团账号密码管理要求,使用高强度的密码进行设备管理。

步骤三中,修复方法为:对敏感API接口进行权限验证,解决API接口的未授权访问问题。

步骤六中,修复方法为:实际部署时修改网页super账号密码及SSH中的root账号管理密码,避免账号被恶意利用并修改。

步骤七中,修复方法为:对API接口进行鉴权并避免直接返回用户密码哈希,解决API接口的未授权访问问题。

步骤七中,修复方法为:对API接口进行权限校验,对文件路径及后缀名进行限制,避免系统敏感文件泄露。

步骤九中,修复方法为:对修改IP地址接口及设置时间接口的参数进行过滤,校验参数是否为的IP地址,解决API接口的未授权访问问题。

步骤十中,修复方法为:完善业务APP霸屏功能,如ALT+F4,屏蔽能够切换进程和跳出业务APP的键盘快捷键,强化物理防护,避免非授权人员接触设备。

以上显示和描述了本发明的基本原理和主要特征和本发明的优点。本行业的技术人员应该了解,本发明不受上述实施例的限制,上述实施例和说明书中描述的只是说明本发明的原理,在不脱离本发明精神和范围的前提下,本发明还会有各种变化和改进,这些变化和改进都落入要求保护的本发明范围内。本发明要求保护范围由所附的权利要求书及其等效物界定。

- 一种提高动环监控系统安全的方法

- 一种基站动环监控系统及监控方法