安全密钥同步方法及通信装置

文献发布时间:2023-06-19 12:14:58

技术领域

本发明关于无线通信,更具体地,关于网络安全配置过程中的安全密钥同步。

背景技术

无线通信系统被广泛部署以提供各种电信服务,例如电话、视频、数据、消息收发和广播。典型的无线通信系统可以采用多址技术,通过共享可用的系统资源(例如,带宽、发射功率)来支持与多个用户的通信。这种多址技术的示例可以包括码分多址(codedivision multiple access,CDMA)系统、时分多址(time division multiple access,TDMA)系统、频分多址(frequency division multiple access,FDMA)系统、正交频分多址(orthogonal frequency division multiple access,OFDMA)系统、单载波频分多址(single-carrier frequency division multiple access,SC-FDMA)系统和时分同步码分多址(time division synchronous code division multiple access,TD-SCDMA)系统。

这些多址技术已经应用在各种电信标准中以提供使得不同的无线设备能够在市政、国家、区域、甚至全球级别上进行通信的通用协议。长期演进(Long Term Evolution,LTE)是对第三代合作伙伴计划(Third Generation Partnership Project,3GPP)颁布的通用移动电信系统(Universal Mobile Telecommunications System,UMTS)移动标准的一组增强。5G新无线电(New Radio,NR)是3GPP为5G(fifth generation)移动网络开发的新的无线电接入技术(Radio Access Technology,RAT)。

安全配置(Security configuration)是LTE和5G网络中建立逻辑承载(logicalbearer)或信道(例如,移动通信设备与网络实体或接入节点之间的通信链路)的初始步骤。密钥导出(Key derivation)和建立是此安全配置的一部分。由移动通信设备和网络实体或接入节点维护的安全密钥(security keys)应该是同步的。但是,在某些异常情况下,由移动通信设备和网络实体或接入节点维护的安全密钥可能不同步。为了解决这个问题,需要一种新颖的安全密钥同步方法和相关的通信装置。

发明内容

本发明的目的是提供新颖的安全密钥同步方法和相关联的通信装置,以解决密钥异步问题。

根据本发明的实施例,提供一种通信装置。该通信装置包括收发器和处理器。收发器被配置为发送或接收无线信号以与网络设备通信。处理器耦接到收发器并被配置为执行以下操作:响应于从网络设备接收的非接入层(Non Access Stratum,NAS)安全模式命令消息,执行NAS安全模式命令过程以导出一组NAS密钥;向网络设备发送NAS安全模式完成消息,以通知网络设备该NAS安全模式命令过程已完成;当尚未从网络设备接收到与该NAS安全模式完成消息相关联的确认消息时,从网络设备接收RRCReconfiguration消息,该RRCReconfiguration消息指示导出一组接入层(Access Stratum,AS)密钥;以及通过使用该组NAS密钥执行NAS过程以与网络设备进行通信。

根据本发明的另一实施例,提供一种安全密钥同步方法,由通信装置的处理器执行,包括:响应于从网络设备接收的NAS安全模式命令消息,执行NAS安全模式命令过程以导出一组NAS密钥;向该网络设备发送NAS安全模式完成消息,以通知该网络设备该NAS安全模式命令过程已完成;当尚未从该网络设备接收到与该NAS安全模式完成消息相关联的确认消息时,从该网络设备接收RRCReconfiguration消息,该RRCReconfiguration消息指示导出一组AS密钥;以及通过使用该组NAS密钥执行NAS过程以与该网络设备进行通信。

通过本发明可以解决通信装置与网络设备之间密钥异步的问题,可以极大地提高通信装置的通信质量和性能。

在阅读了在各个附图和附图中示出的优选实施例的以下详细描述之后,本发明的这些和其他目的无疑对于本领域技术人员将变得显而易见。

附图说明

将参考以下附图详细描述作为示例提出的本发明的各个实施例,其中,相同的标号表示相同的元件。

图1示出了根据本发明实施例的通信装置的示例性框图。

图2示出了根据本发明实施例的调制解调器的示例性框图。

图3是示出5G NR系统中的密钥层次结构(key hierarchy)生成的示意图。

图4是蜂窝网络中的网络设备与通信装置之间的消息流的示例性流程图。

图5是示出了蜂窝网络中的网络设备与通信装置之间的消息流的另一示例性流程图。

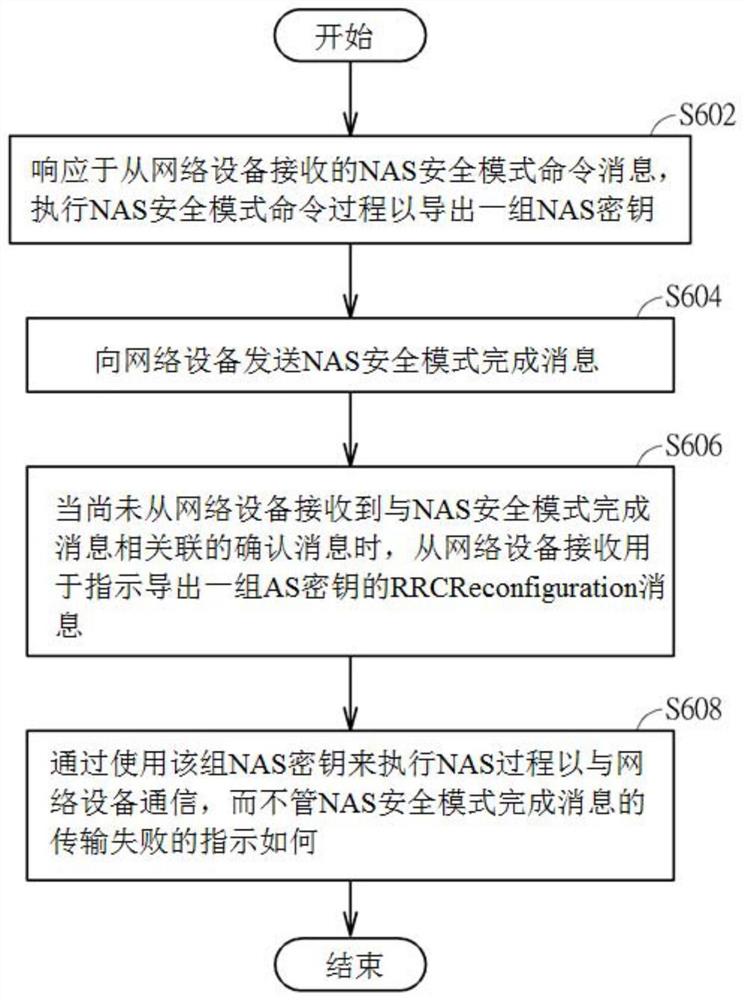

图6是根据本发明的第一实施例的用于使由通信装置导出的安全密钥与由网络设备导出的安全密钥同步的安全密钥同步方法的示例性流程图。

图7是根据本发明的第一实施例的用于使通信装置导出的安全密钥与网络设备导出的安全密钥同步的安全密钥同步方法的另一流程图。

具体实施方式

图1示出了根据本发明实施例的通信装置的示例性框图。通信装置100可以是便携式电子设备,诸如移动台(MS,其可以可互换地称为用户设备(UE))。通信装置100可以包括至少一个天线模块、无线电收发器110、调制解调器120、应用处理器130、用户识别卡(subscriber identity card)140和存储设备150,其中天线模块包括至少一个天线。无线电收发器110可以通过天线模块从空中接口接收无线射频(RF)信号、通过天线模块将无线射频信号发送到空中接口并执行RF信号处理。例如,无线电收发器110可以将接收到的信号转换成要处理的中频(intermediate frequency,IF)或基带信号,或者从调制解调器120接收IF或基带信号并将接收到的信号转换成要发送给蜂窝网络中网络设备的无线射频信号。根据本发明的实施例,网络设备可以是蜂窝网络的网络侧的小区、节点B、演进型节点B(eNB)、gNB、基站、移动性管理实体(Mobility Management Entity,MME)等,并且经由无线射频信号与通信装置100进行通信。

无线电收发器110可以包括多个硬件设备,以执行射频转换和RF信号处理。例如,无线电收发器110可以包括:用于放大RF信号的功率放大器;用于对RF信号的不需要部分进行滤波的滤波器;和/或用于执行射频转换的混频器。根据本发明的实施例,射频可以例如是用于LTE系统的任何特定频带的频率,或者用于5G NR系统的任何特定频带的频率等。

调制解调器120可以是蜂窝通信调制解调器,其被配置为处理相应的通信协议操作并处理从无线电收发器110接收的或将被发送到无线电收发器110的IF或基带信号。应用处理器130被配置为运行通信装置100的操作系统以及运行通信装置100中安装的应用程序。在本发明的实施例中,调制解调器120和应用处理器130可以被设计为通过总线或硬件接口耦接的离散芯片,或者可以集成为组合芯片(combo chip)(即,片上系统(SoC)),本发明不限于此。

用户识别卡140可以是SIM、USIM、R-UIM或CSIM卡等,通常可以包含用户帐户信息、国际移动用户身份(International Mobile Subscriber Identity,IMSI)和一组SIM应用程序工具包(SIM application toolkit,SAT)命令,并且可以为电话簿联系人提供存储空间。存储设备150可以耦接到调制解调器120和应用处理器130,可以存储系统数据或用户数据。

应当注意,为了阐明本发明的概念,图1示出了简化的框图,其中仅示出了与本发明有关的元件。例如,在本发明的一些实施例中,通信装置可以进一步包括一些未在图1中示出的外围设备。又例如,在本发明的一些实施例中,通信装置可以进一步包括耦接到调制解调器120和应用处理器130的中央控制器。因此,本发明不应限于图1所示。

在本发明的一些实施例中,通信装置能够经由如图1所示的单卡结构来支持多种无线电接入技术(radio access technology,RAT)通信。应该注意的是,尽管图1示出了单卡应用,但是本发明不限于此。例如,在本发明的一些实施例中,通信装置可以包括多个用户识别卡,以单卡单待(single-standby)或多卡待多(multiple-standby)的方式支持多RAT(multi-RAT)通信。在多RAT通信应用中,调制解调器、无线电收发器和/或天线模块可以由多个用户识别卡共享,并且可以具有处理不同RAT操作的能力以及具有按照相应通信协议处理相应RF、IF或基带信号的能力。

另外,本领域的技术人员仍然可以基于以上给出的描述进行各种变更和修改,以在不背离本发明的范围和精神的情况下得出包括用于支持多RAT无线通信的多个无线电收发器和/或多个天线模块的通信装置。因此,在本发明的一些实施例中,通过进行一些改变和修改,可以将通信装置设计为以单卡单待或多卡多待的方式支持多卡应用。

还应注意,用户识别卡140可以是如上所述的专用硬件卡,或者在本发明的一些实施例中,可以在相应调制解调器的内部存储设备中烧录(burn)能够识别通信装置的单独的标识符、数字、地址等。因此,本发明不应限于附图中所示。

应当进一步注意的是,在本发明的一些实施例中,通信装置可以进一步支持多个IMSI。

图2示出了根据本发明实施例的调制解调器的示例性框图。调制解调器220可以是图1所示的调制解调器120,并且至少可以包括基带处理设备221、处理器222、内部存储器设备223和网卡(network card)224。基带处理设备221可以从无线电收发器110接收IF或基带信号并执行IF或基带信号处理。例如,基带处理设备221可以将IF或基带信号转换为多个数字信号,并处理数字信号,反之亦然。基带处理设备221可以包括用于执行信号处理的多个硬件设备,诸如用于模数转换的模数转换器、用于数模转换的数模转换器、用于增益调整的放大器、用于信号调制的调制器、用于信号解调的解调器、用于信号编码的编码器、用于信号解码的解码器等。

根据本发明的实施例,基带处理设备221可以被设计为能够处理针对不同RAT的基带信号处理操作并按照对应通信协议来处理对应IF或基带信号,从而支持多RAT无线通信。根据本发明的另一实施例,基带处理设备221可以包括多个子单元,每个子单元被设计为能够处理一个或多个特定RAT的基带信号处理操作以及按照相应的通信协议处理相应的IF或基带信号,以支持多RAT无线通信。因此,本发明不应限于任何特定的实施方式。

处理器222可以控制调制解调器220的操作。根据本发明的实施例,处理器222可以被布置为执行调制解调器220的相应软件模块的程序代码。处理器222可以维护和执行不同软件模块的各个任务、线程和/或协议栈。在优选实施例中,可以实现协议栈,以便分别处理一个RAT的多个无线电活动。然而,也可以实现多于一个协议栈来同时处理一个RAT的多个无线电活动,或者仅实现一个协议栈来同时处理多于一个RAT的多个无线电活动,本发明并不限于此。

处理器222还可以从耦接到调制解调器的用户识别卡(例如用户识别卡140)读取数据,并将数据写入用户识别卡。内部存储器设备223可以存储用于调制解调器220的系统数据和用户数据。处理器222还可以访问内部存储器设备223。

网卡224为通信装置提供因特网访问服务。应当注意,尽管图2中所示的网卡224被配置在调制解调器内部,但是本发明不限于此。在本发明的一些实施例中,通信装置还可以包括配置在调制解调器外部的网卡,或者通信装置还可以耦接到用于提供因特网访问服务的外部网卡。在本发明的一些实施例中,网卡224可以是由通信装置100的操作系统创建的虚拟网卡,而不是实体卡。因此,本发明不应限于任何特定的实现方法。

应当注意,为了阐明本发明的概念,图2呈现了简化的框图,其中仅示出了与本发明有关的元件。因此,本发明不应限于图2所示。

还应注意,在本发明的一些实施例中,调制解调器还可包括多于一个处理器和/或多于一个基带处理设备。例如,调制解调器可以包括用于支持多RAT操作的多个处理器和/或多个基带处理设备。因此,本发明不应限于图2所示。

还应注意,在本发明的一些实施例中,基带处理设备221和处理器222可以集成为一个处理单元,并且调制解调器可以包括一个或多个这种处理单元,以支持多RAT操作。因此,本发明不应限于图2所示。

图3是示出5G NR系统中的密钥层次结构(key hierarchy)生成的示意图。应该注意的是,图3示出了简化的密钥层次生成图,其中仅示出了与本发明有关的元素。对于具有其余元素的密钥层次结构生成的更多详细信息,可以参考3GPP TS 33.501第6.2节中的密钥层次结构、密钥导出和分布方案。

如图3所示,非接入层(Non-Access Stratum,NAS)密钥K

通常,当存在活动的NAS连接时,身份验证(authentication)和密钥设置(keysetting)可以由蜂窝网络中的网络设备根据网络运营商的意愿来启动。一旦访问和移动性管理功能(Access and Mobility Management Function,AMF)知道了移动用户的身份(即,5G全球性唯一临时UE标识符(5G Globally Unique Temporary UE Identifier,5G-GUTI)或订阅永久标识符(Subscription Permanent Identifier,SUPI)),就可以进行密钥设置(参见3GPP TS 33.501,第6.2.3.1节的密钥设置)。

借助于NAS安全模式命令过程,可以在AMF和UE中使用从新密钥K

在导出NAS密钥之后,还应当更新AS密钥。AS密钥用于AS安全模式命令过程(可参考3GPP TS 33.501,第6.7.4节)或者用于即时密钥更改(key change on the fly)过程(可参考3GPP TS 33.501,第6.9.4节)。

使用基于小区内切换的过程来完成即时AS密钥更改(AS key change on-the-fly)。可以通过小区内切换信令(例如,重新配置同步(reconfiguration with sync))来更改完整性保护和加密算法(可以参考3GPP TS 38.331,第5.3.1.2节AS安全性)。

一旦UE已经完成了用于更新NAS密钥的NAS安全模式命令过程,则网络设备将向UE发送RRCReconfiguration消息,以通过至少以下三个信息元素(information element,IE)和相应的设置来改变AS密钥:

ReconfigurationWithSync;

masterKeyUpdate(指示符设置:keySetChangeIndicator=TRUE);

reestablishPDCP(设置:reestablishPDCP=TRUE)。

在AS安全密钥改变或某小区改变/更新情况下,ReconfigurationWithSync是强制性过程。

“keySetChangeIndicator=True”的设置用于导出新的K

设置“reestablishPDCP=True”用于指示分组数据汇聚协议(Packet DataConvergence Protocol,PDCP)层应当被重新建立。每当用于此无线承载的安全密钥改变时,网络设备都将其设置为“true”。

图4是蜂窝网络中的网络设备与通信装置之间的消息流的示例性流程图。

网络设备可以将NAS安全模式命令(Security Mode Command,SMC)消息发送到通信装置100。响应于NAS安全模式命令消息,通信装置100可以执行NAS安全模式命令过程以基于密钥K

响应于NAS安全模式完成消息,网络设备向通信装置100回复RLC层确认消息RLC_layer_acknowledgement,将已经成功接收到NAS安全模式完成消息通知给通信装置100。

接下来,网络设备可以进一步向通信装置100发送RRCReconfiguration消息,以触发用于导出AS密钥的后续过程,诸如小区内切换过程。在接收到RRCReconfiguration消息之后,通信装置100可以执行诸如小区内切换过程之类的对应过程,以导出AS密钥,例如图3所示的K

响应于RRCReconfigurationComplete消息,网络设备向通信装置100回复RLC层确认消息RLC_layer_acknowledgement,以通知通信装置100已经成功接收到RRCReconfigurationComplete消息。

图4示出了正常情况,其中由网络设备和通信装置维护的安全密钥同步。但是,在某些异常情况下,网络设备和通信装置所维护的安全密钥可能不同步。

图5是示出了蜂窝网络中的网络设备与通信装置之间的消息流的另一示例性流程图。与图4所示的情况不同,在图5所示的异常情况下,在RRCReconfiguration消息到达之前,通信装置100尚未接收到用于通知通信装置100NAS安全模式完成消息已被成功接收的RLC层确认消息RLC_layer_acknowledgement。

可能由于网络设备采用的消息调度策略而导致这种异常情况。第一无线电承载(SRB)SRB1被配置为承载RRC消息(RRC消息可以包括携带(piggyback)的NAS消息)以及用于在SRB2建立之前的NAS消息,而第二SRB SRB2被配置为携带NAS消息。

因此,由第二SRB SRB2携带NAS SMC(例如,用于通知通信装置100NAS安全模式完成消息已被成功接收的RLC层确认消息RLC_layer_acknowledgement),以及由第一SRBSRB1携带RRC SMC(例如,RRCReconfiguration消息)。

然而,第二SRB SRB2的优先级比第一SRB SRB1低。当必须同时发送RRC消息和NAS消息时,应该比NAS消息更早地调度RRC消息的发送。例如,当网络设备必须发送RLC层确认消息(用于NAS安全模式完成消息)和RRCReconfiguration消息(RRC消息)时,网络设备在发送RLC层确认消息之前调度RRCReconfiguration消息的发送。

当通信装置100接收到具有设置为“reestablishPDCP=TRUE”的RRCReconfiguration消息时,通信装置100必须重新建立PDCP层。更具体地说,在接收到RRCReconfiguration消息时,由处理器222维护的内部协议层之一(例如,RRC层)可以通知另一内部协议层(例如,PDCP层)重新建立PDCP。如3GPP标准所定义的,响应于此重建请求,PDCP层将丢弃用于SRB的所有存储的PDCP服务数据单元(Service Data Unit,SDU)和PDCP分组数据单元(Packet Data Unit,PDU)。

另外,较低的(lower)内部协议层(例如,无线电链路控制(Radio Link Control,RLC)层)将不会通知PDCP层NAS安全模式完成消息的传输成功,因为RLC层确认消息尚未被接收到。

因此,由于PDCP层接收到重建请求,当NAS安全模式完成消息未被确认时,PDCP层将向RRC层指示NAS安全模式完成消息传输失败。

如3GPP TS 24.501第5.4.2.6节所定义的,针对来自低层所指示的安全模式完成消息的传输失败或者安全模式拒绝消息(如果安全模式控制过程由注册过程触发),UE将中止(abort)安全模式控制过程并重新启动注册过程。

当安全模式控制过程被中止时,新导出的和更新的NAS密钥也应当被中止,并且NAS密钥应当被恢复为在此生成之前所生成的先前版本。

换句话说,根据3GPP标准,当尚未从网络设备接收到与NAS安全模式完成消息相关联的确认消息并且UE从网络设备接收到指示导出一组AS密钥的RRCReconfiguration消息时,UE将中止新导出的和更新的NAS密钥,并使用在此生成之前所生成的先前NAS密钥。

然而,NAS安全模式完成消息已经被成功地发送到网络设备,并且网络设备已经响应于该NAS安全模式完成消息导出并更新了NAS密钥,如图5所示的。在这种情况下,由网络设备维护的安全密钥和由通信装置维护的安全密钥不同步。

在这种情况下,当UE使用恢复的(reverted)NAS密钥执行3GPP标准所定义的重新启动注册过程或者执行任何其他NAS过程时,由于密钥异步,这些过程将失败。

为了解决这个问题,提供了新颖的安全密钥同步方法和相关的通信装置。

根据本发明的第一实施例,当通信装置100如上所述从网络设备接收到指示导出一组AS密钥的RRCReconfiguration消息并且在已经发送了NAS安全模式完成消息之后接收到NAS安全模式完成消息的传输失败的指示时,通信装置100将不会中止该新导出的NAS密钥,并且仍将使用该新导出的NAS密钥来执行后续的NAS过程。

应当注意,这里描述的指示是从由处理器222维护的内部协议层之一发送到另一内部协议层的内部指示。例如,如上所述,当PDCP层接收到PDCP重建请求并且确定它还没有被RLC层通知有关NAS安全模式完成消息的成功传输时,PDCP层会向RRC层发送NAS安全模式完成消息的传输失败的指示。

图6是根据本发明的第一实施例的用于使由通信装置导出的安全密钥与由网络设备导出的安全密钥同步的安全密钥同步方法的示例性流程图。该安全密钥同步方法可以由通信装置100的处理器222执行,并且包括以下步骤:

步骤S602:响应于从网络设备接收的NAS安全模式命令消息,执行NAS安全模式命令过程以导出一组NAS密钥。在本发明的实施例中,一组(一个或多个)NAS密钥可以包括一个或多个NAS密钥,诸如如上所述的基于密钥K

步骤S604:向网络设备发送NAS安全模式完成消息,以通知网络设备该NAS安全模式命令过程已完成。

步骤S606:当尚未从网络设备接收到与NAS安全模式完成消息相关联的确认消息时,从网络设备接收用于指示导出一组AS密钥的RRCReconfiguration消息。即,已经接收到RRCReconfiguration消息,但是尚未接收到与NAS安全模式完成消息相关联的确认消息。

步骤S608:通过使用该组NAS密钥来执行NAS过程以与网络设备通信,而不管NAS安全模式完成消息的传输失败的指示如何。

根据本发明的实施例,处理器222被配置为基于在上述步骤中执行的NAS过程的结果,确定是否中止一组新导出的NAS密钥。例如,在本发明的一个实施例中,处理器222被配置为仅在确定结果指示NAS过程已经失败时才中止该组NAS密钥。

图7是根据本发明的第一实施例的用于使通信装置导出的安全密钥与网络设备导出的安全密钥同步的安全密钥同步方法的另一流程图。该安全密钥同步方法可以由通信装置100的处理器222执行,并且包括以下步骤:

步骤S702:响应于从网络设备接收的指示导出AS密钥的RRCReconfiguration消息(重新配置同步),在NAS安全模式命令过程之后执行小区内切换过程,以导出一组AS密钥。可以在NAS安全模式命令过程已被触发之后和/或在NAS安全模式完成消息被发送之后,接收RRCReconfiguration消息。

步骤S704:在接收到指示之后,通过使用该组新导出的NAS密钥执行NAS过程以与网络设备通信,而不中止该组新导出的NAS密钥。即,不论NAS安全模式完成消息的传输失败的指示为何,通信装置100仍然可以使用新导出的NAS密钥来与网络设备通信。

根据本发明的第一实施例,由于处理器已经完成了NAS安全模式命令过程,所以处理器尝试通过使用新导出的NAS密钥与网络设备进行通信,而不用恢复到先前导出的NAS密钥,然后基于在步骤S704执行的NAS过程的结果,确定是否中止新导出的NAS密钥。

步骤S706:确定NAS过程是否失败。

步骤S708:响应于确定结果指示NAS过程失败,中止该组新导出的NAS密钥,并恢复到先前的一组NAS密钥。

当在步骤S706中通过使用该组新导出的NAS密钥执行的NAS过程被确定为失败时,处理器222知道由通信装置新导出的NAS密钥与由网络设备导出的密钥不同步。以这种方式,响应于由新导出的NAS密钥保护的NAS过程的失败,处理器被配置为进行回退,如3GPPTS24.501第5.4.2.6节中所定义的通过使用先前导出的NAS密钥来进行注册过程。

另外,在中止NAS密钥之后,当必须执行另一个后续NAS过程时,处理器可以通过使用先前的一组NAS密钥(先前导出的NAS密钥)来执行NAS过程以与网络设备进行通信。

步骤S710:响应于确定结果指示NAS过程已经成功,维持新导出的该组NAS密钥。

当在步骤S704中通过使用该组新导出的NAS密钥执行的NAS过程被确定为成功时,处理器222知道由通信装置新导出的NAS密钥与由网络设备导出的安全密钥是同步的。以这种方式,处理器维持该组新导出的NAS密钥,并执行另一后续NAS过程,以通过使用该组新导出的NAS密钥与网络设备进行通信。

根据本发明的实施例,当确定NAS过程是否已经失败时,处理器222可以检查在预定时间段内是否已经从网络设备接收到响应消息,并且响应于检查结果指示在预定时间段内没有从网络设备接收到响应消息,确定在步骤S608或步骤S704中执行的NAS过程是否失败。

例如,处理器222可以向网络设备发送服务请求消息,以触发或执行NAS过程,并且设置定时器以等待响应消息。当随着计时器到期而未从网络设备接收到服务接受消息或服务拒绝消息时,处理器222可确定在步骤S608或步骤S704中执行的NAS过程已失败。

根据本发明的另一实施例,当确定NAS过程是否失败时,处理器222可以解码在NAS过程中从网络设备接收的下行链路消息,并且响应于解码结果指示无法成功解码下行链路消息,确定NAS过程已经失败。

例如,网络设备可以将通知消息发送到通信装置100以重新建立PDU资源。在接收到通知消息之后,处理器222可以尝试对通知消息进行解码。如果处理器222不能成功地解码通知消息,则意味着通信装置100和网络设备维持的NAS密钥不同步,并且处理器222可以确定在步骤S608或步骤S704中执行的NAS过程已失败。

根据本发明的第二实施例,为了避免出现异常情况(其中在该异常情况下RRCReconfiguration消息(Reconfiguration with sync)的传输在确认消息RLC_layer_acknowledgement的传输之前),可以为网络设备引入确认机制(confirmationmechanism),以确保NAS安全模式完成消息的RLC确认消息将始终在RRCReconfiguration消息之前发送。

例如,在网络设备知道通信装置100已经成功接收到确认消息RLC_layer_acknowledgement之后,网络设备可以发送用于触发小区内切换信令(例如,重新配置同步(Reconfiguration with sync))的RRCReconfiguration消息,以重新生成AS密钥。例如,网络设备可以检查由通信装置100发送的缓冲状态报告,以知道确认消息RLC_layer_acknowledgement是否已被通信装置100成功接收。

根据本发明的第三实施例,为了避免如上所述的密钥异步的发生,可以在RRCReconfiguration消息(重新配置同步(Reconfiguration with sync))中引入新颖的信息元素字段,以指示是否使用从最新的NAS安全模式命令过程(NAS密钥更新过程)所生成的NAS密钥。例如,网络设备可以在RRCReconfiguration消息中设置新的布尔(Boolean)指示符“Is_NAS_REKEY”,该新的布尔指示符用于通知通信装置100使用从最新的NAS密钥更新过程生成的NAS密钥。基于该指示符,通信装置100可以清楚的知道在当前过程中应该使用哪组NAS密钥。

总之,基于如上所述的新颖的安全密钥同步方法和相关联的通信装置,可以解决密钥异步问题。以这种方式,可以极大地提高通信装置100的通信质量和性能。

本领域技术人员将容易地理解,在保持本发明的教导的同时,可以对装置和方法进行多种修改和变更。因此,以上公开内容应被解释为仅由所附权利要求的界限来限定。

- 安全密钥同步方法及通信装置

- 一种集群多基站加密通信系统的密钥同步方法及装置