SSP设备和服务器协商数字证书的装置和方法

文献发布时间:2023-06-19 11:21:00

技术领域

本公开涉及一种用于选择和管理有效证书和证书发行者信息的方法和装置,当终端从服务器下载捆绑包(bundle)并安装该捆绑包时,可以使用该方法和装置。

背景技术

由于4G通信系统的商业化,为了满足对无线数据业务日益增长的需求,已经做出努力来开发改进的5G通信系统或预5G通信系统。为此,5G通信系统或预5G通信系统被称为超4G网络通信系统或后LTE系统。为了实现高数据传输速率,考虑在毫米波(mmW)频带(例如,60GHz频带)中实现5G通信系统。为了在毫米波频带中减少传播路径损耗并增加传播距离,在5G通信系统中,正在讨论关于诸如波束形成、大规模多输入多输出(MIMO)、全维MIMO(FD-MIMO)、阵列天线、模拟波束形成和大规模天线的技术。此外,为了改善系统的网络,在5G通信系统中,诸如演进小小区、高级小小区、云无线电接入网络(云RAN)、超密集网络、设备到设备通信(D2D)、无线回程、移动网络、协作通信、协调多点(CoMP)和干扰消除的技术的开发正在进行中。此外,在5G通信系统中,诸如混合FSK和QAM调制(FQAM)和滑动窗口叠加编码(SWSC)的高级编码调制(ACM)方案以及诸如滤波器组多载波(FBMC)、非正交多址(NOMA)或稀疏码多址(SCMA)的增强型网络接入方案的开发正在进行中。

互联网正在从人们经由其生成和消费信息的以人为中心的网络发展到分布式组件(诸如事物)经由其相互发送或接收信息并处理信息的物联网(IoT)网络。其中大数据处理技术经由与云服务器等的连接与IoT技术相结合的万物联网(IoE)技术正在兴起。为了实现IoT,需要诸如传感技术、有线/无线通信和网络基础设施、服务接口技术和安全技术的技术元素,因此最近已经研究了用于事物之间的连接的传感器网络、机器对机器(M2M)通信、机器类型通信(MTC)等。在IoT环境中,可以提供智能互联网技术(Internet Technology,IT)服务,用于收集和分析由联网事物生成的数据,并在人们的生活中创造新的价值。IoT经由现有信息技术(information technology,IT)与各个行业的融合和结合,适用于各个领域,诸如智能家居、智能建筑、智能城市、智能汽车或联网汽车、智能电网、医疗保健、智能家电和高级医疗保健。

因此,进行了各种尝试来将5G通信系统应用于IoT网络。例如,诸如传感器网络、M2M通信或MTC的技术通过诸如波束形成、MIMO或阵列天线的5G通信技术来实现。云RAN作为大数据处理技术的应用也可以被认为是5G技术和IoT技术融合的一个示例。

由于上述移动通信系统的发展,移动通信系统可以提供各种服务,因此需要有效提供服务的方法。

发明内容

问题的解决方案

一种无线通信系统中本地捆绑包助理(local bundle assistant,LBA)与辅助平台捆绑包管理器(secondary platform bundle manager,SPBM)协商证书的方法,包括:向辅助安全平台(SSP)的辅助平台捆绑包加载器(secondary platform bundle loader,SPBL)发送请求SSP所支持的证书的信息的请求消息;从SPBL接收SSP所支持的证书的信息,该信息包括对应于家族(famliy)标识符的证书发行者的信息;向SPBM发送SSP所支持的证书的信息;以及从SPBM接收用于密钥协定的SPBM的证书、将由SSP使用的证书发行者的公钥标识符的信息、以及家族标识符的信息。

附图说明

从以下结合附图的描述中,本公开的某些实施例的上述和其他方面、特征和优点将变得更加明显,其中:

图1示出了根据本公开的实施例的使用其中安装了包括配置文件(profile)的电信捆绑包的智能安全平台(smart secure platform,SSP)的终端的移动通信网络连接方法的示意图;

图2示出了根据本公开的实施例的SSP的内部结构的概念图;

图3示出了根据本公开的实施例的由证书发行者(certificate issuer,CI)发行的证书的证书层级(certificate hierarchy)或证书链(certificate chain),以及包括在每个证书中的CI的公钥和数字签名;

图4示出了根据本公开的实施例的用于将捆绑包下载和安装到SSP中的终端的内部和外部组件的框图;

图5示出了根据本公开的实施例的其中订户通过服务提供商订阅服务、并且服务提供商和捆绑包管理服务器准备下载捆绑包的过程的示意图;

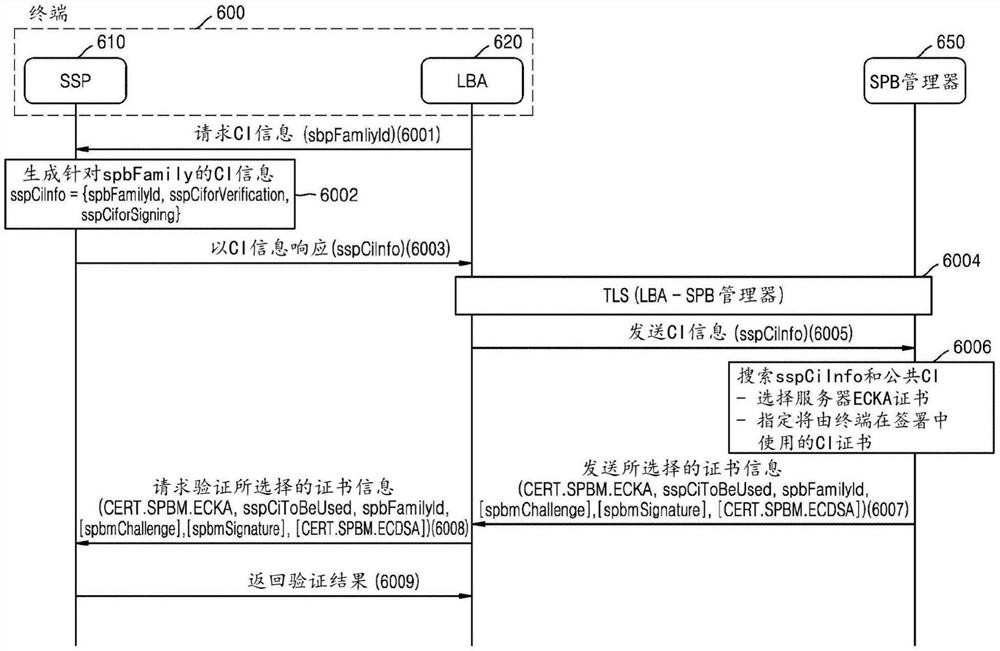

图6示出了根据本公开的实施例的用以选择可以用于终端和捆绑包管理服务器之间的相互认证和加密的证书的协商证书的过程的示意图;

图7示出了根据本公开的实施例的其中终端的SSP应来自本地捆绑包助理(LBA)的请求,生成针对特定捆绑包家族标识符(ID)设置的所有可支持的CI信息的过程的示意图;

图8示出了根据本公开的实施例的终端从捆绑包管理服务器下载捆绑包并安装下载的捆绑包的过程的示意图;

图9示出了根据本公开的实施例的终端从捆绑包管理服务器获取捆绑包下载信息的过程的示意图;

图10示出了根据本公开的实施例的终端的结构框图;和

图11示出了根据本公开的实施例的捆绑包管理服务器的结构框图。

具体实施方式

提供了一种能够在安装在电子设备中的安全模块中远程安装控制模块并通过控制模块和存储在安全模块中的安全信息提供安全服务的装置和方法。

附加方面将在下面的描述中部分阐述,并且部分将从描述中显而易见,或者可以通过实践本公开所呈现的实施例来了解。

根据本公开的实施例,一种在无线通信系统中本地捆绑包助理(LBA)与辅助平台捆绑包管理器(SPBM)协商证书的方法包括:向辅助安全平台(SSP)的辅助平台捆绑包加载器(SPBL)发送请求SSP所支持的证书的信息的请求消息;从SPBL接收SSP所支持的证书的信息,该信息包括对应于家族标识符的证书发行者的信息;向SPBM发送SSP所支持的证书的信息;以及从SPBM接收用于密钥协定的SPBM的证书、将由SSP使用的证书发行者的公钥标识符的信息、以及家族标识符的信息,其中,对应于家族标识符的证书发行者的信息包括发行了包括在SPBM的证书链中并且可由SPBL验证的证书的证书发行者的公钥标识符的信息、发行了包括在SPBL的证书链中并且可由SPBM验证的证书的证书发行者的公钥标识符的信息、以及家族标识符的信息。

根据本公开的另一个实施例,一种在无线通信系统中辅助平台捆绑包管理器(SPBM)与本地捆绑包助理(LBA)协商证书的方法包括:从LBA接收辅助安全平台(SSP)所支持的证书的信息,该信息包括对应于家族标识符的证书发行者的信息;以及向LBA发送用于密钥协定的SPBM的证书、将由SSP使用的证书发行者的公钥标识符的信息、以及家族标识符的信息,其中,对应于家族标识符的证书发行者的信息包括发行了包括在SPBM的证书链中并且可由SPBL验证的证书的证书发行者的公钥标识符的信息、发行了包括在SPBL的证书链中并且可由SPBM验证的证书的证书发行者的公钥标识符的信息、以及家族标识符的信息。

根据本公开的另一个实施例,一种在无线通信系统中与辅助平台捆绑包管理器(SPBM)协商证书的本地捆绑包助理(LBA)包括:收发器;以及与收发器耦合的至少一个控制器,该至少一个控制器被配置为:向辅助安全平台(SSP)的辅助平台捆绑包加载器(SPBL)发送请求SSP所支持的证书的信息的请求消息;从SPBL接收SSP所支持的证书的信息,该信息包括对应于家族标识符的证书发行者的信息;向SPBM发送SSP所支持的证书的信息;以及从SPBM接收用于密钥协定的SPBM的证书、将由SSP使用的证书发行者的公钥标识符的信息、以及家族标识符的信息,其中,对应于家族标识符的证书发行者的信息包括发行了包括在SPBM的证书链中并且可由SPBL验证的证书的证书发行者的公钥标识符的信息、发行了包括在SPBL的证书链中并且可由SPBM验证的证书的证书发行者的公钥标识符的信息、以及家族标识符的信息。

根据本公开的另一个实施例,一种在无线通信系统中与本地捆绑包助理(LBA)协商证书的辅助平台捆绑包管理器(SPBM)包括:收发器;以及与收发器耦合的至少一个控制器,该至少一个控制器被配置为:从LBA接收辅助安全平台(SSP)所支持的证书的信息,该信息包括对应于家族标识符的证书发行者的信息;以及向LBA发送用于密钥协定的SPBM的证书、将由SSP使用的证书发行者的公钥标识符的信息、以及家族标识符的信息,其中,对应于家族标识符的证书发行者的信息包括发行了包括在SPBM的证书链中并且可由SPBL验证的证书的证书发行者的公钥标识符的信息、发行了包括在SPBL的证书链中并且可由SPBM验证的证书的证书发行者的公钥标识符的信息、以及家族标识符的信息。

在进行下面的详细描述之前,阐述贯穿本专利文档使用的某些词语和短语的定义可能是有利的:术语“包括”和“包含”及其派生词是指包括而非限制;术语“或”是包含性的,意味着和/或;短语“与……相关联”和“与其相关联”及其派生词可以表示包括、被包括在……内、相互连接、包含、被包含在……内、连接到……或与……相连接、耦合到……或与……相耦合、与……可通信、与……协作、交织、并置、接近于……、绑定到……或与……绑定、具有、具有……的属性等;并且术语“控制器”是指控制至少一个操作的任何设备、系统或其部分,这种设备可以用硬件、固件或软件或其中至少两个的某种组合来实现。应当注意,与任何特定控制器相关联的功能可以是集中式的或分布式的,无论是本地的还是远程的。

此外,下面描述的各种功能可以由一个或多个计算机程序来实现或支持,每个计算机程序由计算机可读程序代码形成并被体现在计算机可读介质中。术语“应用”和“程序”是指一个或多个计算机程序、软件组件、指令集、过程、函数、对象、类、实例、相关数据或其适于在合适的计算机可读程序代码中实现的部分。短语“计算机可读程序代码”包括任何类型的计算机代码,包括源代码、目标代码和可执行代码。短语“计算机可读介质”包括能够被计算机访问的任何类型的介质,诸如只读存储器(ROM)、随机存取存储器(RAM)、硬盘驱动器、光盘(CD)、数字视盘(DVD)或任何其他类型的存储器。“非暂时性”计算机可读介质不包括传输暂时性电信号或其他信号的有线、无线、光学或其他通信链路。非暂时性计算机可读介质包括其中数据可以被永久存储的介质和其中数据可以被存储并且随后被重写的介质,诸如可重写光盘或可擦除存储器设备。

贯穿本专利文档提供了对某些单词和短语的定义,本领域普通技术人员应该理解,在许多情况下,如果不是大多数情况下,这样的定义适用于这样定义的单词和短语的以前以及将来的使用。

下面讨论的图1至图11,以及在本专利文档中用于描述本公开的原理的各种实施例仅仅是示例性的,不应该以任何方式被解释为限制本公开的范围。本领域技术人员将理解,本公开的原理可以在任何适当布置的系统或设备中实现。

现在将参考附图更全面地描述本公开的实施例。

在本公开的实施例的以下描述中,省略了对本领域公知的并且与本公开不直接相关的技术的描述。这是为了通过省略任何不必要的解释来清楚地传达本公开的要点。

出于同样的原因,附图中的一些元素被放大、省略或示意性地示出。此外,各个元素的实际尺寸不一定在附图中表示。在附图中,相同或相应的元素由相同的附图标记表示。

参考下面参考附图详细描述的本公开的实施例,本公开的优点和特征以及实现这些优点和特征的方法将变得显而易见。然而,本公开可以以许多不同的形式体现,并且不应该被解释为限于本文阐述的实施例;相反,提供这些实施例是为了使本公开透彻和完整,并将本公开的概念完全传达给本领域普通技术人员。本公开的范围仅在权利要求中定义。贯穿说明书,相同的附图标记或字符指代相同的元素。

应当理解,流程图图示的每个块和流程图图示中的块的组合可以由计算机程序指令来实现。这些计算机程序指令可以被提供给通用计算机、专用计算机或其他可编程数据处理设备的处理器,使得经由计算机或其他可编程数据处理设备的处理器执行的指令生成用于执行(多个)流程图块中指定的功能的装置。这些计算机程序指令也可以存储在计算机可用或计算机可读存储器中,其可以引导计算机或其他可编程数据处理设备以特定方式运行,使得存储在计算机可用或计算机可读存储器中的指令产生包括执行(多个)流程图块中指定的功能的指令装置的制成品。计算机程序指令也可以被加载到计算机或其他可编程数据处理设备上,以使得在计算机或其他可编程数据处理设备上执行一系列操作步骤,从而产生计算机可执行的过程,使得在计算机或其他可编程数据处理设备上执行的指令提供用于实现(多个)流程图块中指定的功能的步骤。

此外,每个块可以表示模块、代码段或代码部分,其包括用于实现(多个)指定逻辑功能的一个或多个可执行指令。还应当注意,在一些替代实施方式中,块中提到的功能可以不按所呈现的顺序发生。例如,根据所涉及的功能,连续示出的两个块实际上可以基本上同时执行,或者这些块有时可以以相反的顺序执行。

本文使用的术语“单元”可以指执行特定任务的软件或硬件组件,诸如现场可编程门阵列(FPGA)或专用集成电路(ASIC)。然而,术语“单元”不限于软件或硬件,而是可以被配置为驻留在可寻址存储介质上,并且被配置为执行一个或多个处理器。因此,作为示例,术语“单元”或“~器”可以包括面向对象的软件组件、类组件和任务组件,以及进程、函数、属性、过程、子例程、程序代码段、驱动器、固件、微代码、电路、数据、数据库、数据结构、表、数组和变量。由组件和“单元”或“~器”提供的功能可以组合成更少数量的组件和“单元”或“~器”,或者可以进一步分成附加的组件和“单元”或“~器”。此外,组件和“单元”或“~器”可以被实现为操作设备或安全多媒体卡中的一个或多个中央处理单元(CPU)。

贯穿本公开,表述“a、b或c中的至少一个”表示仅a、仅b、仅c、a和b两者、a和c两者、b和c两者、a、b和c的全部、或其变体。

在以下描述中使用的特定术语被提供来帮助理解本公开,并且在不脱离本公开的技术精神的情况下,这些特定术语的使用可以被改变成其他形式。

安全元件(secure element,SE)是存储安全信息(例如,移动通信网络接入密钥、诸如身份证/护照的用户识别信息、信用卡信息和加密密钥)、并且由能够包括和操作控制模块(例如,网络接入控制模块,诸如通用订户识别模块(universal subscriber identitymodule,USIM)、加密模块或密钥生成模块)的单个芯片配置的安全模块。SE可以用于各种电子装置(例如,智能电话、平板电脑、可穿戴设备、汽车和IoT设备),并且可以提供安全服务(例如,移动通信网络连接、支付和用户认证)。

SE可以分为通用集成电路卡(universal integrated circuit card,UICC)、嵌入式安全元件(embedded secure element,eSE)和智能安全平台(SSP),后者是UICC和eSE的集成。根据SE连接到或安装在电子装置中的形式,SE还可以被分类为可移除类型、嵌入式类型和集成到特定设备或片上系统(SoC)中的集成类型。

UICC是指插入并用于移动通信终端等的智能卡。UICC可以包括用于接入移动网络运营商的网络的连接控制模块。连接控制模块的示例包括USIM、订户识别模块(subscriberidentity module,SIM)和IP多媒体服务识别模块(IP multimedia service identitymodule,ISIM)。包括USIM的UICC通常被称为USIM卡。同样,包括SIM的UICC通常被称为SIM卡。SIM可以在制造UICC时安装,或者可以将用户期望在期望的时间使用的移动通信服务的SIM下载到UICC。UICC也可以下载和安装多个SIM,并且可以从多个SIM中选择和使用至少一个。这种UICC可以固定到终端,也可以不固定到终端。固定到终端并在其中使用的UICC被称为嵌入式UICC(eUICC)。具体地,嵌入在包括通信处理器、应用处理器或集成了上述两个处理器的单个处理器的SoC中的UICC也可以被称为集成UICC(iUICC)。通常,eUICC和iUICC可以指可以固定到终端并在其中使用、并且可以远程下载和选择SIM模块的UICC。在本公开中,可以远程下载和选择SIM的UICC卡被称为eUICC或iUICC。换句话说,来自能够远程下载和选择SIM模块的UICC卡当中的固定到或不固定到终端的UICC卡被称为eUICC或iUICC。此外,下载的SIM模块信息被称为eUICC或iUICC配置文件,或者更简单地说,配置文件。

嵌入式安全元件(eSE)是指固定到电子装置并在其中使用的嵌入式SE。eSE通常仅在终端制造商的请求下为制造商制造,并且可以被制造成包括操作系统和框架。eSE可以远程下载和安装小程序类型的服务控制模块,并且可以用于各种安全服务,诸如电子钱包、票务、电子护照和数字钥匙。在本公开中,附接到电子装置的单个芯片形式的SE,能够远程下载和安装服务控制模块的SE被称为SE。

智能安全平台(SSP)能够在单个芯片中集成地支持UICC和eSE的功能,并且可以分为可移除SSP(rSSP)、嵌入式SSP(eSSP)和嵌入在SoC中的集成SSP(iSSP)。SSP可以包括一个主平台(primary platform,PP)和至少一个在PP上操作的辅助平台捆绑包(SPB)。主平台可以包括硬件平台或低级操作系统(low-level operating system,LLOS)中的至少一个,辅助平台捆绑包可以包括高级操作系统(high-level operating system,HLOS)或运行在HLOS上的应用中的至少一个。辅助平台捆绑包也可以被称为SPB或捆绑包。捆绑包可以通过由PP提供的主平台接口(primary platform interface,PPI)来访问诸如PP的中央处理单元、存储器等资源,并且因此可以在PP上操作。捆绑包可以包括诸如SIM、USIM或ISIM的通信应用,并且还可以包括诸如电子钱包、票务、电子护照和数字钥匙的各种应用。

根据远程下载和安装的捆绑包,SSP可以用于上述UICC或eSE,并且可以通过在单个SSP中安装多个捆绑包并且同时操作多个捆绑包而可互换地用于UICC和eSE。换句话说,当包括配置文件的捆绑包在SSP中操作时,SSP可以用于UICC连接到移动运营商的网络。相应的UICC捆绑包可以通过将至少一个配置文件远程下载到捆绑包中来操作,并选择和操作远程下载的至少一个配置文件中的一个,如在eUICC或iUICC中一样。此外,当包括配备有能够在SSP上提供服务(诸如电子钱包、票务、电子护照或数字钥匙)的应用的服务控制模块的捆绑包在SSP中操作时,SSP可以用于eSE。多个服务控制模块可以在一个捆绑包中集成地安装和操作,或者可以在独立的捆绑包中安装和操作。

在下文中,将更详细地描述说明书中使用的术语。

本文使用的术语“SSP”是一种芯片类型的安全模块,其能够在单个芯片中集成地支持UICC和eSE的功能,并且可以分为可移除SSP(rSSP)、嵌入式SSP(eSSP)或嵌入在SoC中的集成SSP(iSSP)。SSP可以通过使用空中传送(over-the-air,OTA)技术从外部捆绑包管理服务器下载和安装捆绑包(例如,辅助平台捆绑包(SPB)管理器)。

在本公开中,SSP中的通过在使用OTA技术来下载和安装捆绑包的方法同样适用于可拆卸地插入终端中的可移除SSP(rSSP)、安装在终端中的嵌入式SSP(eSSP)以及包括在安装在终端中的SoC中的集成SSP(iSSP)。

本文使用的术语“UICC”可以与术语“SIM”互换使用,并且术语“eUICC”可以与术语“eSIM”互换使用。

本文使用的术语“辅助平台捆绑包(SPB)”是通过在SSP的PP上使用PP的资源来驱动的。例如,UICC捆绑包可以指与操作它们的HLOS一起存储在现有UICC中的应用、文件系统、认证密钥值等的软件包。

本文使用的术语“USIM配置文件”可以表示配置文件,或者包含在配置文件的USIM应用中的信息的软件包。

本文使用的终端或外部服务器启用捆绑包的操作可以指将相应的配置文件的状态改变为启用状态使得终端可以接收服务(例如,通信服务、信用卡支付服务和通过移动运营商的用户认证服务)的操作(可以?)。处于启用状态的捆绑包可以被表示为“启用的捆绑包”。处于启用状态的捆绑包可以以加密状态存储在SSP内部或外部的存储空间中。

根据捆绑包外部输入(例如,用户输入、推送、终端内的应用的请求、移动运营商的认证请求和进程管理消息)或根据捆绑包的内部操作(例如,定时器操作和轮询),本公开中的启用的捆绑包可以被改变为活动状态。处于活动状态的捆绑包可以指从SSP内部或外部的存储空间加载到SSP内部的驱动存储器中、通过使用SSP内部的安全CPU处理安全信息、以及向终端提供安全服务的捆绑包。

如本文所使用的,终端或外部服务器禁用捆绑包的操作可以指将捆绑包的状态改变为禁用状态使得终端不能接收由捆绑包提供的服务的操作。处于禁用状态的配置文件(或捆绑包)可以被表示为“禁用的捆绑包”。处于禁用状态的捆绑包可以以加密状态存储在SSP内部或外部的存储空间中。

如本文所使用的,终端或外部服务器删除捆绑包的操作可以指将捆绑包的状态改变为删除状态使得终端或外部服务器不能再启用或禁用捆绑包的操作。处于删除状态的配置文件(或捆绑包)可以被表示为“删除的捆绑包”。

本文使用的术语“捆绑包管理服务器”可以提供响应于来自服务提供商或另一个捆绑包管理服务器的请求而生成捆绑包、加密所生成的捆绑包、生成捆绑包远程管理命令或加密所生成的捆绑包远程管理命令的功能。提供上述功能的捆绑包管理服务器可以由SPB管理器、远程捆绑包管理器(remote bundle manager,RBM)、图像传送服务器(imagedelivery server,IDS)、订阅管理器数据准备(subscription manager datapreparation,SM-DP)平台、订阅管理器数据准备+(SM-DP+)平台、管理器捆绑包服务器、管理捆绑包SM-DP+平台、捆绑包加密服务器、捆绑包生成服务器、捆绑包供应商(bundleprovisioner,BP)、捆绑包提供商或捆绑包供应凭证(bundle provisioning credential,BPC)持有者中的至少一个来表示。

在本公开中,捆绑包管理服务器可以执行管理用于在SSP中下载、安装或更新捆绑包的密钥和证书的设置以及远程管理捆绑包的状态的功能。提供上述功能的捆绑包管理服务器可以由SPB管理器(SPBM)、远程捆绑包管理器(RBM)、图像传送服务器(IDS)、订阅管理器安全路由(SM-SR)、订阅管理器安全路由+(SM-SR+)、eUICC配置文件管理器的卡外实体、配置文件管理凭证(profile management credential,PMC)持有者或eUICC管理器(EM)中的至少一个来表示。

本文使用的术语“中间服务器”可以由SPBM、RBM、辅助平台捆绑包发现服务器(secondary platform bundle discovery sever,SPBDS)、捆绑包发现服务器(bundlediscovery sever,BDS)、订阅管理器发现服务(subscription manager discoveryservice,SM-DS)、发现服务(discovery service,DS)、根SM-DS或备选SM-DS中的至少一个来表示。中间服务器可以从一个或多个捆绑包管理服务器或中间服务器接收事件注册请求。同样,可以组合使用一个或多个中间服务器,并且在这种情况下,第一中间服务器不仅可以从捆绑包管理服务器接收事件注册请求,还可以从第二中间服务器接收事件注册请求。在本公开中,中间服务器的功能可以结合到捆绑包管理服务器中。

本公开中的捆绑包管理服务器可以是生成、加密和发送捆绑包或捆绑包远程管理命令的功能与设置SSP和管理已安装的捆绑包的功能的组合的通用术语。本公开中的捆绑包管理服务器也可以是具有生成、加密和发送捆绑包或捆绑包远程管理命令的功能以及设置SSP和管理已安装的捆绑包的功能的中间服务器的功能的组合的通用术语。因此,根据本公开的各种实施例,捆绑包管理服务器和中间服务器的操作可以在单个捆绑包管理服务器中执行。可替代地,捆绑包管理服务器和中间服务器的相应操作可以在多个独立的捆绑包管理服务器中执行。在本公开的说明书中,捆绑包管理服务器或中间服务器可以被表示为捆绑包服务器。捆绑包服务器可以是捆绑包管理服务器和中间服务器之一,或者可以是包括捆绑包管理服务器和中间服务器两者的设备。

本公开中的捆绑包管理服务器和中间服务器可以被统称为SPBM或RBM。捆绑包服务器可以被称为捆绑包管理服务器。

本文使用的术语“终端”可以指移动站(MS)、用户设备(UE)、用户终端(UT)、无线终端、接入终端(AT)、终端、订户单元、订户站(SS)、无线设备、无线通信设备、无线发送/接收单元(WTRU)、移动节点、移动站或其他。终端的示例可以包括蜂窝电话、具有无线通信功能的智能电话、具有无线通信功能的个人数字助理(PDA)、无线调制解调器、具有无线通信功能的便携式计算机、诸如具有无线通信功能的数码相机的成像装置、具有无线通信功能的游戏装置、用于存储和播放音乐的具有无线通信功能的家用电器、能够无线互联网接入和浏览的互联网家用电器、以及具有上述功能的组合的便携式单元或终端。此外,终端的示例可以包括但不限于机器对机器(M2M)终端和机器类型通信(MTC)终端/设备。在本公开中,终端可以被称为电子装置。

在本公开中,电子装置可以嵌入有SSP,该SSP可以下载和安装捆绑包。当SSP没有被嵌入电子装置中时,与电子装置物理分离的SSP可以插入到电子装置中以连接到电子装置。例如,SSP可以卡的形式插入到电子装置中。该电子装置可以包括终端。在这种情况下,终端可以是包括可以下载和安装捆绑包的SSP的终端。SSP可以嵌入在终端中,或者当终端与SSP分离时,SSP可以插入到终端中以连接到终端。

终端或电子装置可以包括安装在终端或电子装置中以控制SSP的软件或应用。软件或应用可以被称为例如本地捆绑包助理(LBA)或本地捆绑包管理器(local bundlemanager,LBM)。

本文使用的术语“捆绑包定界符”可以被称为SPB标识符(ID)、SPB家族ID、捆绑包匹配ID或与事件ID匹配的因子。SPB ID可以表示每个捆绑包的唯一标识符。SPB家族ID可以表示用于识别捆绑包类型的标识符(例如,用于连接到移动运营商网络的电信捆绑包)。捆绑包定界符可以用作能够索引捆绑包的捆绑包管理服务器的值。如本文所使用的,术语“SSP ID”可以是嵌入在终端中的SSP的唯一标识符,并且可以被称为sspID。根据本公开的实施例,当终端没有与SSP芯片分离时,SSP ID可以是终端ID。SSP ID也可以被称为SSP内的特定SPB ID。更详细地,SSP ID可以被称为管理SSP中其他捆绑包的安装、启用、禁用和删除的管理捆绑包或加载器(SPBL,辅助平台捆绑包加载器)的捆绑包ID。SSP可以具有多个SSPID,并且多个SSP ID可以是从唯一的单个SSP ID导出的值。

本公开中的加载器(SPBL,辅助平台捆绑包加载器)可以被称为管理SSP中其他捆绑包的安装、启用、禁用和删除的管理捆绑包。终端的LBA或远程服务器可以通过加载器安装、启用、禁用和删除特定的捆绑包。在本公开中,加载器也可以被称为SSP。

本文使用的术语“捆绑包供应凭证(BPC)”可以是用于捆绑包管理服务器和SSP之间的相互认证、捆绑包加密和签署(signing)的装置。BPC可以包括对称密钥、RivestShamir Adleman(RSA)证书和私钥、椭圆曲线密码(elliptic curved cryptography,ECC)证书和私钥、根证书发行机构(certification authority,CA)或证书链中的至少一个。此外,当提供多个配置文件管理服务器时,不同的BPC可以存储在SSP中或者用于多个配置文件管理服务器。

本文使用的术语“配置文件管理凭证(PMC)”可以是用于配置文件管理服务器和eUICC之间的相互认证、传输数据加密和签署的装置。PMC可以包括对称密钥、RSA证书和私钥、ECC证书和私钥、根CA或证书链中的至少一个。此外,当提供多个配置文件管理服务器时,不同的PMC可以存储在eUICC中或者用于多个配置文件管理服务器。

本文使用的术语“事件”可以是捆绑包下载、远程捆绑包管理或其他捆绑包或SSP管理/处理命令的通用术语。事件可以被命名为远程捆绑供应操作(或RSP操作)或事件记录,并且每个事件可以被称为包括对应于该事件的事件标识符(事件ID)或匹配标识符(匹配ID)或在其中存储该事件的捆绑包管理服务器或中间服务器的地址(完全合格域名(fully qualified domain name,FQDN)、互联网协议(Intemet protocol,IP)地址或统一资源定位符(uniform resource locater,URL))或ID中的至少一个的数据。术语“捆绑包下载”可以与“捆绑包安装”互换使用。此外,术语“事件类型”可以用于指示特定事件是否是捆绑包下载、远程配置文件管理(例如,删除、启用、禁用、替换或更新)或其他捆绑包或SSP管理/处理命令,并且术语“事件类型”可以被称为操作类型(或OperationType)、操作类(或OperationClass)、事件请求类型、事件类或事件请求类。

在本公开中,术语“捆绑包图像或图像”可以与捆绑包互换使用,或者可以用于指示特定捆绑包的数据对象,并且可以被称为捆绑包标签长度值(tag-length-value,TLV)或捆绑包图像TLV。当通过使用加密参数加密捆绑包图像时,捆绑包图像可以被称为受保护捆绑包图像(protected bundle image,PBI)或受保护捆绑包图像TLV(PBI TLV)。当通过使用只能由特定SSP解密的加密参数来加密捆绑包图像时,捆绑包图像可以被称为绑定捆绑包图像(bound bundle image,BBI)或绑定捆绑包图像TLV(BBI TLV)。捆绑包图像TLV可以是表示以TLV格式构成配置文件的信息的数据集。

在本公开中,本地捆绑包管理(LBM)可以被称为捆绑包本地管理、本地管理、本地管理命令、本地命令、LBM捆绑包、捆绑包本地管理包、本地管理包、本地管理命令包或本地命令包。LBM可以用于通过安装在终端中的软件等来改变特定捆绑包的启用、禁用和删除状态,或者更新特定捆绑包的内容(例如,捆绑包昵称或捆绑包元数据)。每个LBM可以包括一个或多个本地管理命令。在这种情况下,作为本地管理命令对象的捆绑包可以彼此相同或不同。

在本公开中,远程捆绑包管理(RBM)可以被称为捆绑包远程管理、远程管理、远程管理命令、远程命令、RBM包、捆绑包远程管理包、远程管理包、远程管理命令包或远程命令包。RBM可以用于改变特定捆绑包的状态(例如,启用、禁用或删除)或更新特定捆绑包的内容(例如,捆绑包昵称或捆绑包元数据)。每个RBM可以包括一个或多个远程管理命令,并且作为远程管理命令的对象的配置文件可以彼此相同或不同。

在本公开中,目标捆绑包可以用于指示作为本地管理命令或远程管理命令的对象的捆绑包。

本文使用的术语“证书”或“数字证书”可以指用于基于非对称密钥的相互认证的数字证书,该非对称密钥包括一对公钥(public key,PK)和秘钥(secret key,SK)。每个证书可以包括一个或多个PK、对应于每个PK的公钥标识符(PKID)、发行该证书的证书发行者(CI)的ID以及数字签名。此外,术语“CI”可以被称为证书发行者、证书发行机构(CA)或认证发行机构。本文使用的术语“PK”和术语“PKID”可以与特定PK或包括特定PK的证书、特定PK的一部分或包括特定PK的证书的一部分、特定PK的计算结果(例如,散列)值或包括特定PK的证书的计算结果(例如,散列)值、特定PK的一部分的计算结果(例如,散列)值或包括特定PK的证书的一部分的计算结果(例如,散列)值、或存储数据的存储空间互换使用。

在本公开中,当由一个CI发行的证书(初级证书)被用于发行其他证书(次级证书)或次级证书被继续用于发行三级或更多级证书时,证书之间的相关性可以被称为证书链或证书层级。在这种情况下,用于最初发行证书的CI证书可以被称为证书的根、最上面的证书、根CI、根CI证书、根CA或根CA证书。

本文使用的术语“服务提供商”可以指通过向捆绑包管理服务器发出要求来请求捆绑包管理服务器生成捆绑包并通过捆绑包向终端提供服务的公司。例如,服务提供商可以表示通过配备有通信应用的捆绑包提供通信网络接入服务的移动运营商,并且可以是移动运营商的业务支持系统(business supporting system,BSS)、运营支持系统(operational supporting system,OSS)、销售点(point of sale,PoS)终端和其他IT系统的通用术语。在本公开中,服务提供商可以用作不仅指特定公司,还指一个或多个公司的集团、协会或联合体,或者该集团、协会或联合体的代表的术语。在本公开中,服务提供商可以被称为运营商(OP或Op.)、捆绑包所有者(bundle owner,BO)、图像所有者(image owner,IO)等,并且每个服务提供商可以设置服务提供商的名称或对象标识符(objectidentifier,OID)中的至少一个,或者可以被分配名称或对象标识符。当服务提供商指示一个或多个公司的集团、协会或代表时,该集团、协会或代表的名称或唯一ID可以是属于该集团或协会的所有公司或与该代表协作的所有公司之间共享的名称或唯一ID。

术语“AKA”代表认证和密钥协定,并且可以指示用于接入第三代合作伙伴计划(3GPP)和3GPP2网络的认证算法。

本文使用的术语“K(或K值)”可以是存储在用于AKA认证算法的eUICC中的加密密钥值。

本文使用的术语“OPc”可以是存储在用于AKA认证算法的eUICC中的参数值。

本文使用的术语“NAA”可以是网络接入应用程序,并且可以是诸如存储在UICC中以接入网络的USIM或ISIM的应用。NAA可以是网络接入模块。

本文使用的术语“电信捆绑包”可以是包括安装在其中的至少一个NAA或者包括远程下载和安装至少一个NAA的功能的捆绑包。在本公开中,电信捆绑包可以包括标识电信捆绑包的电信捆绑包ID。

在本公开的描述中,当认为相关的已知功能或配置可能不必要地模糊本公开的主题时,省略了它们的某些详细解释。

现在将描述关于通过远程服务器在线安装和管理捆绑包的方法和装置的本公开的各种实施例。

图1示出了根据本公开的实施例的使用其中安装了包括配置文件的电信捆绑包的SSP的终端的移动通信网络连接方法的示意图。

如图1所示,SSP 120可以嵌入终端110的SoC 130中。SoC 130可以是通信处理器、应用处理器或该两个处理器集成在其中的处理器。SSP 120可以是独立芯片形式的可拆卸SSP 122,而不集成到SoC中,或者可以是预先嵌入在终端110中的嵌入式SSP 124。

包括配置文件的捆绑包可以指该捆绑包包括用于接入特定移动运营商的“接入信息”。例如,接入信息可以包括作为订户定界符的国际移动订户标识(Intemational MobileSubscriber Identity,IMSI)和与订户定界符一起向网络认证订户所需的K或Ki值。

终端110可以通过使用安装在SSP 120内的电信捆绑包140和150当中的至少一个与移动运营商的认证处理系统(例如,归属位置寄存器(home location register,HLR)或认证中心(authentication center,AuC))一起执行认证。例如,该认证可以是AKA过程。当认证成功时,终端110可以通过使用移动通信系统的移动通信网络160来使用移动通信服务,诸如电话呼叫或移动数据的使用。两个电信捆绑包140和150可以存储不同的认证信息,并且终端110可以通过允许两个电信捆绑包140和150根据设置同时操作或者以时分复用方式操作来使用移动通信网络。

终端110可以通过使用安装在SSP 120内的支付捆绑包170,使用通过终端应用(app)的在线支付或者通过外部信用卡PoS装置的离线支付,并且可以通过使用电子ID(eID)捆绑包180来认证终端所有者的身份。

图2示出了根据本公开的实施例的SSP 210的内部结构的概念图。

参考图2,SSP 210可以包括主平台(PP)220和在PP 220上操作的至少一个辅助平台捆绑包(SPB),即两个SPB 230和240。PP 220可以包括硬件(未示出)和至少一个LLOS222。SPB 230可以包括HLOS 232和在HLOS 232上操作的至少一个应用234。SPB 230和SPB240可以通过使用PPI 250来访问PP 220的诸如中央处理设备和存储器的资源,并且因此可以在SSP 210中被驱动。

图3示出了根据本公开的实施例的由证书发行者(CI)发行的证书的证书层级或证书链,以及包括在每个证书中的CI的公钥和数字签名。

参考图3,CI可以生成将由CI使用的公钥313和秘钥,通过将公钥313包括在CI的证书中来生成CI证书311,并且将通过使用CI的证书中的秘钥生成的数字签名315附加到证书。

参考图3,CI证书311可以用于发行对象1的证书331,如附图标记391所示。对象1可以是例如捆绑包管理服务器(SPBM)。对象1可以生成将由对象1使用的公钥333和秘钥,并且通过将公钥333包括在对象1的证书中来生成对象1的证书331。对象1可以通过使用CI的秘钥向CI请求CI的数字签名335,并且可以接收数字签名335。对象1的证书331可以包括对应于CI公钥313的CI标识符337,该CI公钥313将被用于检查被包括在对象1的证书331中的CI的数字签名335。CI标识符337可以包括CI公钥ID或CI标识符(CI ID、CI对象ID、对象通用唯一标识符或对象UUID)中的至少一个。

参考图3,CI证书311可以用于发行对象2的证书351,如附图标记393所示。对象2可以是例如SSP制作商(maker)。对象2可以生成将由对象2使用的公钥353和秘钥,并且通过将公钥353包括在对象2的证书中来生成对象2的证书351。对象2可以通过使用CI的秘钥向CI请求CI的数字签名355,并且可以接收数字签名355。对象2的证书351可以包括对应于CI公钥313的CI标识符357,该CI公钥313将被用于检查被包括在对象2的证书351中的CI的数字签名355。CI标识符357可以包括CI公钥ID或CI标识符(CI ID、CI对象ID、对象通用唯一标识符或对象UUID)中的至少一个。包括在对象1的证书331和对象2的证书351中的数字签名335和355可以具有不同的值,但是CI标识符337和357可以具有相同的值。

参考图3,对象2的证书351可以用于发行对象3的证书371,如附图标记395所示。对象3可以是由SSP制作商制造的SSP或安装在SSP内的辅助平台捆绑包加载器(SPBL)。对象3可以生成将由对象3使用的公钥373和秘钥,并且通过将公钥373包括在对象3的证书中来生成对象3的证书371。对象3可以通过使用对象2的秘钥向对象2请求对象2的数字签名375,并且可以接收数字签名375。对象3的证书371可以包括对应于对象2的公钥353的CI标识符377,该公钥353将用于检查被包括在对象3的证书371中的对象2的数字签名375。CI标识符377可以包括CI的公钥ID或CI标识符(对象ID、对象通用唯一标识符或对象UUID)中的至少一个。

图3中所示的对象1的证书331、对象2的证书351和对象3的证书371的全部可以具有作为最上面的证书或证书的根的相同的CI证书311。因此,对象1、对象2和对象3可能需要CI证书311或被包括在CI证书311中的CI公钥313,以便彼此认证。更详细地,在图3的示例中,为了使对象1和对象2通过使用数字证书和签名来相互认证,对象1可能需要对象2的签名、对象2的证书351和CI公钥313,并且对象2可能需要对象1的签名、对象1的证书331和CI公钥313。在图3的示例中,为了使对象1和对象3通过使用数字证书和签名来相互认证,对象1可能需要对象3的签名、对象3的证书371和CI公钥313,并且对象3可能需要对象1的签名、对象1的证书331和CI公钥313。在这种情况下,与对象3的证书371相关的对象2的证书351可以被称为子证书发行者(Sub CI)或子证书发行机构(Sub CA)证书。

图4示出了根据本公开的实施例的用于将捆绑包下载和安装到SSP中的终端的内部和外部组件的框图。

图4中的终端410可以是其中已经安装了SSP 430并且已经安装了用于控制SSP430的LBA 412的终端。SSP 430可以被嵌入或可拆卸地安装在终端410中。SSP 430可以包括PP 431、SPBL 433以及一个或多个SPB 435、437和439。SPB 435、436或437在终端410被发布到市场的时候可以不安装在SSP 430内,并且可以在终端410被发布到市场之后远程下载和安装。

参考图4,每个捆绑包可以具有唯一的家族ID(例如,441或442)。SSP 430或SPBL433可以存储和管理在下载和安装分配有不同家族ID的捆绑包时要使用的证书的信息。针对每个家族ID进行分类和管理的证书信息可以存在于由不同CI发行的证书的证书层级上。当从捆绑包管理服务器451或453下载并安装捆绑包时,SSP 430或SPBL433可以选择为分配给捆绑包的捆绑包家族ID设置的证书信息,并且可以将所选择的证书信息发送到捆绑包管理服务器451或453。证书信息可以是对应证书层级的CI的证书或公钥,并且可以是对应于证书和公钥的ID(例如,CI ID、CI对象ID、对象通用唯一标识符、对象UUID或CI公钥ID)。

图5示出了根据本公开的实施例的其中订户通过服务提供商订阅服务、并且服务提供商和捆绑包管理服务器准备下载捆绑包的过程的示意图。

图5中的终端500可以是其中已经安装了SSP 510并且已经安装了用于控制SSP510的LBA 520的终端。尽管图5中未示出,由服务提供商540请求的捆绑包可以被生成并在捆绑包管理服务器550中处于待机状态(on standby),并且服务提供商540可以保存所生成的捆绑包的捆绑包ID(SPB ID)、捆绑包家族ID(SPB家族ID)或捆绑包管理服务器550的地址(SPBM地址)中的至少一个。

参考图5,在操作5001中,订户530可以选择和订阅服务(例如,通过移动通信网络的数据服务)。此时,订户530可以选择性地向服务提供商540发送安装在终端500中的、捆绑包将要被安装在其中以使用由服务提供商540提供的服务的SSP 510的ID(SSP ID)。

在操作5003中,服务提供商540和捆绑包管理服务器550可以执行捆绑包下载准备过程。在操作5003中,服务提供商540可以选择性地向捆绑包管理服务器550发送捆绑包将要被安装在其中的SSP 510的ID(SSP ID),并且可以向捆绑包管理服务器550发送能够提供由订户从由服务器准备的捆绑包当中选择的服务的特定捆绑包的特定捆绑包ID(SPB ID)或捆绑包家族ID(SPB家族ID)中的至少一个。在操作5003中,捆绑包管理服务器550可以选择具有接收到的特定捆绑包ID的捆绑包或具有接收到的捆绑包家族ID的捆绑包之一,并且可以将所选择的捆绑包的ID发送给服务提供商540。服务提供商540或捆绑包管理服务器550可以新生成能够标识所选择的捆绑包的捆绑包匹配ID。捆绑包管理服务器550可以管理连接到所选择的捆绑包的接收到的SSP ID。在操作5003中,捆绑包管理服务器550可以发送能够下载所选择的捆绑包的捆绑包管理服务器地址(SPBM地址)。捆绑包管理服务器地址可以是其中存储有准备好的捆绑包的捆绑包管理服务器的地址或者另一个捆绑包管理服务器的地址,或者可以是能够存储和获取准备好的捆绑包的下载信息(例如,服务器地址)的另一个捆绑包管理服务器的地址。

参考图5,在操作5005中,服务提供商540可以向订户530发送准备好的捆绑包的捆绑包下载信息。其中已经准备好捆绑包的捆绑包管理服务器的捆绑包管理服务器地址(SPBM地址)、准备好的捆绑包的捆绑包匹配ID或准备好的捆绑包的捆绑包家族ID(SPB家族ID)中的至少一个可以被选择性地发送作为捆绑包下载信息。

参考图5,在操作5006中,捆绑包下载信息可以被发送到终端500的LBA 520。捆绑包下载信息可以是LBA 520要访问的捆绑包管理服务器的捆绑包管理服务器地址(SPBM地址)、在操作5003中准备的捆绑包的捆绑包定界符或准备好的捆绑包的捆绑包家族ID(SPB家族ID)中的至少一个。捆绑包定界符可以包括在操作5003中生成的捆绑包匹配ID或捆绑包事件ID中的至少一个。捆绑包定界符可以包括准备好的捆绑包的捆绑包家族ID。捆绑包事件ID可以包括在操作5003中准备的捆绑包的捆绑包匹配ID或捆绑包管理服务器的地址中的至少一个。捆绑包下载信息可以由订户530输入到LBA 520(例如,QR码扫描或直接字符输入),或者可以通过使用按压输入经由信息提供服务器(未示出)输入到LBA 520。LBA 520可以访问预先设置在终端500中的信息提供服务器(未示出),并且可以接收捆绑包下载信息。

图6示出了根据本公开的实施例的用以选择可以用于终端和捆绑包管理服务器之间的相互认证和加密的证书的协商证书的过程的示意图。

参考图6,在操作6001中,LBA 620可以向SSP 610请求SSP 610可以支持用于具有特定捆绑包家族ID的捆绑包的所有CI信息。在操作6001中,LBA 620可以向SSP 610请求包括特定捆绑包家族ID的CI信息。尽管图6中未示出,可以在SSP 610中预先设置关于已经向SSP发行了针对不同捆绑包家族ID的证书的CI的信息(sspCiForSigning)和关于SSP所信任的捆绑包管理服务器证书发行CI的信息(sspCiForVerification)。

关于已经向SSP发行了证书的CI的信息(sspCiForSigning)可以指关于已经向SSP发行了SSP证书的CI的CI信息,并且LBA 620可以向捆绑包管理服务器650提供SSP证书,以实现SSP 610和捆绑包管理服务器650之间的相互认证。

关于SSP所信任的捆绑包管理服务器证书发行CI的信息(sspCiForVerification)可以指关于发行其有效性可以由SSP验证的证书的CI的信息,并且可以指捆绑包管理服务器650向LBA 620提供存在于对应CI的证书层级(或证书链)中的捆绑包管理服务器证书,并且SSP 610能够验证该捆绑包管理服务器证书。CI信息可以包括CI公钥ID或CI标识符(CIID、CI对象ID、对象通用唯一标识符或对象UUID)中的至少一个。

参考图6,在操作6002中,SSP 610可以提取由LBA 620提供的捆绑包家族ID和在捆绑包家族ID中设置的CI信息,以生成针对特定捆绑包家族ID的CI信息(sspCiInfo)。在操作6003中,针对特定捆绑包家族ID的CI信息(sspCiInfo)可以被发送到LBA 620。针对特定捆绑包家族ID的CI信息(sspCiInfo)可以包括捆绑包家族ID、关于已经向针对捆绑包家族ID设置的SSP发行了证书的CI的信息(sspCiForSigning)、以及关于SSP所信任的捆绑包管理服务器证书发行CI的信息(sspCiForVerification)。

尽管图6中未示出,在操作6002中,SSP 610可以向LBA 620发送SSP版本信息,该SSP版本信息包括由SSP 610中包括的PP和加载器所支持(或实施)的标准的版本(或发布版本(release))信息中的至少一条。

参考图6,在操作6004中,LBA 620和捆绑包管理服务器650可以执行传输层安全(Transport Layer Security,TLS)连接。操作6004中的TLS连接可以使用服务器认证方法,其中LBA 620从TLS连接方法当中识别捆绑包管理服务器650。在操作6004中的TLS连接期间,当LBA 620识别捆绑包管理服务器650时,捆绑包管理服务器650可以向LBA 620提交TLS证书。LBA 620或终端600可以存储用于验证TLS证书的有效性的CI证书或公钥中的至少一个。在操作6004中,当需要一个或多个子CI证书来验证捆绑包管理服务器650的TLS证书的有效性时,捆绑包管理服务器650可以将一个或多个子CI证书与TLS证书一起提交给LBA620。当建立TLS连接时,LBA 620和捆绑包管理服务器650之间的所有消息可以根据TLS安全程序受到保护。

在操作6005中,LBA 620可以请求捆绑包管理服务器650开始证书协商。在操作6005中,LBA 620可以基于针对在操作6003中由LBA 620识别的SSP 610的特定捆绑包家族ID的CI信息(sspCiInfo),向捆绑包管理服务器650发送SSP 610可支持的所有CI信息。尽管图6中未示出,在操作6005中,LBA 620可以附加地向捆绑包管理服务器650发送SSP版本(或发布版本)信息。

尽管图6中未示出,可以在捆绑包管理服务器650中预先设置关于已经向捆绑包管理服务器发行了针对不同捆绑包家族ID的证书的CI的信息(ssbmCiForSigning)和关于捆绑包管理服务器所信任的SSP证书发行CI的信息(spbmCiForVerification)。

关于已经向捆绑包管理服务器发行了证书的CI的信息(spbmCiForSigning)可以指关于已经向对应的捆绑包管理服务器发行了捆绑包管理服务器证书的CI的信息,并且捆绑包管理服务器650可以向LBA 620提供捆绑包管理服务器证书以实现与SSP 610的相互认证。

关于捆绑包管理服务器650所信任的SSP证书发行CI的信息(spbmCiForVerification)可以指关于发行其有效性可以由捆绑包管理服务器650验证的证书的CI的信息,并且可以指,当存在于CI的证书层级(或证书链)中的SSP证书经由LBA620被发送到捆绑包管理服务器650以实现SSP和捆绑包管理服务器之间的相互认证时,捆绑包管理服务器650能够验证SSP证书。关于CI的信息可以包括CI公钥ID或CI标识符(CIID、CI对象ID、对象通用唯一标识符或对象UUID)中的至少一个。

在操作6006中,捆绑包管理服务器650可以将针对在操作6005中接收的SSP 610的捆绑包家族ID的CI信息(sspCiInfo)与针对在捆绑包管理服务器650中设置的相同捆绑包管理ID的CI信息进行比较,并且可以选择所选择的捆绑包家族ID、要发送到终端600的捆绑包管理服务器650的证书以及将由SSP使用的CI信息(sspCiToBeUsed)。

要发送到终端600的捆绑包管理服务器650的证书可以是用于密钥协定(KeyAgreement)的证书(CERT.SPBM.ECKA)。针对在操作6005中发送到捆绑包管理服务器650的特定捆绑包家族ID,要发送到终端600的捆绑包管理服务器650的证书可以是存在于来自关于SSP所信任的捆绑包管理服务器证书发行CI的信息(sspCiForVerification)和关于已经向捆绑包管理服务器发行了证书的CI的信息(spbmCiForSigning)的公共CI信息当中的至少一个CI的层级(或链)中的捆绑包管理服务器证书。

将由SSP使用的信息(sspCiToBeUsed)可以包括关于已经针对在操作6005中发送到捆绑包管理服务器650的特定捆绑包家族ID向捆绑包管理服务器发行了证书的CI的信息(sspCiForSigning)和关于由捆绑包管理服务器信任的SSP证书发行CI的信息(sspCiForVerification)中的至少一个公共CI信息。

在操作6007中,捆绑包管理服务器650可以将在操作6006中选择的捆绑包管理服务器证书和CI信息返回到LBA 620。在操作6007中返回到LBA620的信息可以包括在操作6006中选择的可由SSP 610验证的捆绑包管理服务器证书、将由SSP使用的CI信息或捆绑包家族ID中的至少一个。当需要一个或多个子CI证书来确定捆绑包管理服务器证书是否有效时,返回到LBA620的信息可以包括一个或多个子CI证书以及捆绑包管理服务器证书。

在操作6007中返回到LBA 620的信息还可以包括服务器质询(spbmChallange),该服务器质询可以在操作6007之后由SSP和捆绑包管理服务器选择性地用于相互认证。在操作6007中返回到LBA 620的信息可以选择性地包括捆绑包管理服务器的数字签名,该数字签名被发送以确保所返回的信息的完整性。在这种情况下,在操作6007中返回到LBA 620的信息还可以包括捆绑包管理服务器证书(CERT.SPBM.ECDSA),用于能够确定数字签名是否有效的签署。用于签署的捆绑包管理服务器证书(CERT.SPBM.ECDSA)可以是存在于与在操作6006中选择的证书所在的CI层级相同的CI层级上的证书。当需要一个或多个子CI证书来确定捆绑包管理服务器证书是否有效时,返回到LBA 620的信息可以包括一个或多个子CI证书以及捆绑包管理服务器证书。

在操作6008中,LBA 620可以请求SSP 610验证由捆绑包管理服务器650选择的CI信息和证书。由捆绑包管理服务器650选择的CI信息可以包括可由SSP验证的捆绑包管理服务器证书、将由SSP使用的CI信息以及捆绑包家族ID。由捆绑包管理服务器650选择的CI信息可以选择性地包括服务器质询(spbmChallange)、用于确定CI信息的完整性的捆绑包管理服务器的数字签名、以及用于能够验证捆绑包管理服务器的数字签名的签署的捆绑包管理服务器证书(CERT.SPBM.ECDSA)。在操作6008中,SSP 610可以将关于已经向SSP发行了针对不同捆绑包家族ID的证书的CI的预设信息(sspCiForSigning)和关于SSP所信任的捆绑包管理服务器证书发行CI的预设信息(sspCiForVerification)与可由SSP验证的捆绑包管理服务器证书、将由SSP使用的CI信息以及捆绑包家族ID进行比较。在操作6009中,认证的结果可以被返回到LBA 620。在操作6009中,LBA 620可以存储经验证的捆绑包管理服务器证书、将由SSP使用的CI信息、捆绑包家族ID、捆绑包管理服务器地址或捆绑包管理服务器质询(spbmChallange)中的至少一个。

图7示出了根据本公开的实施例的其中终端的SSP应来自LBA的请求,生成针对特定捆绑包家族ID设置的所有可支持的CI信息的过程的示意图。

参考图7,在操作7001中,LBA可以请求SSP为具有特定捆绑包家族ID的捆绑包提供所有可支持的CI信息。在操作7002中,SSP可以确定是否存在针对从LBA接收的捆绑包家族ID设置的CI信息。当针对从LBA接收的捆绑包家族ID设置的CI信息存在时,在操作7003中,SSP可以提取捆绑包家族ID和针对捆绑包家族ID设置的CI信息。在操作7004中,SSP可以生成针对特定捆绑包家族ID的CI信息(sspCiInfo),并且可以将所生成的CI信息(sspCiInfo)发送到LBA。针对特定捆绑包家族ID的CI信息(sspCiInfo)可以包括捆绑包家族ID、关于已经向已经为其设置了捆绑包家族ID的SSP发行了证书的CI的信息(sspCiForSigning)、以及关于SSP所信任的捆绑包管理服务器证书发行CI的信息(sspCiForVerification)。为SSP设置的捆绑包家族ID可以是特定值或特定范围,并且也可以包括空值,诸如NULL。当在操作7002中确定针对捆绑包家族ID设置的CI信息不存在时,在操作7005中,SSP可以生成错误消息并将该错误消息发送到LBA。

图8示出了根据本公开的实施例的终端从捆绑包管理服务器下载捆绑包并安装下载的捆绑包的过程的示意图。

参考图8,在操作8001中,捆绑包下载信息可以被发送到终端800的LBA 820。捆绑包下载信息可以是LBA 820要访问的捆绑包管理服务器的捆绑包管理服务器地址(SPBM地址)、准备好的捆绑包的捆绑包定界符或准备好的捆绑包的捆绑包家族ID(SPBM家族ID)中的至少一个。捆绑包定界符可以包括捆绑包匹配ID或捆绑包事件ID中的至少一个。捆绑包定界符可以包括准备好的捆绑包的捆绑包家族ID。捆绑包事件ID可以包括捆绑包匹配ID或捆绑包管理服务器的地址中的至少一个。捆绑包下载信息可以由订户830输入到LBA 820(例如,QR码扫描或直接字符输入),或者可以通过使用按压输入经由信息提供服务器(未示出)输入到LBA 820。LBA 820可以访问预先设置在终端800中的信息提供服务器(未示出),并且可以接收捆绑包下载信息。

在操作8002中,终端800和捆绑包管理服务器850可以执行协商证书的过程,以选择可以在终端800和捆绑包管理服务器850之间的相互认证和加密中使用的证书。操作8002可以对应于图6的操作。

在操作8003中,LBA 820可以向SSP 810请求SSP认证信息(SSP凭证)。此时,LBA820可以向SSP 810请求包括捆绑包匹配ID的SSP认证信息。LBA 820可以选择性地向SSP810发送要另外下载的捆绑包的捆绑包家族ID(spbFamilyId)、捆绑包管理服务器850的密钥协定证书(CERT.SPBM.ECKA)、将由SSP使用的CI信息(sspCiToBeUsed)或捆绑包管理服务器的服务器质询(spbmChallange)中的至少一个。当在操作8002中捆绑包家族ID(spbFamilyId)和捆绑包管理服务器850的密钥协定证书(CERT.SPBM.ECKA)值被发送到SSP810、由SSP 810验证、并被存储在SSP 810中时,对应的输入可以省略。在操作8003中,SSP810可以将关于已经向SSP发行了针对不同捆绑包家族ID的证书的CI的预设信息(sspCiForSigning)和关于SSP所信任的捆绑包管理服务器证书发行CI的预设信息(sspCiForVerification)与捆绑包管理服务器850的密钥协定证书(CERT.SPBM.ECKA)、将由SSP使用的CI信息以及捆绑包家族ID进行比较,从而验证捆绑包是否可支持。在操作8003中,SSP 810可以存储捆绑包家族ID和针对经验证的捆绑包家族ID的证书的CI信息。

在操作8004中,SSP 810可以生成与捆绑包管理服务器850的会话密钥(ShKey01)。SSP 810可以生成SSP临时公钥(ePK.SSP.ECKA)和SSP临时秘钥(eSK.SSP.ECKA)。SSP 810可以从在操作8001、8002或8003中发送的捆绑包管理服务器850的密钥协定证书(CERT.SPBM.ECKA)中提取用于密钥协定的公钥(PK.SPBM.ECKA),并且可以通过使用用于捆绑包管理服务器850的密钥协定的公钥(PK.SPBM.ECKA)和SSP临时秘钥(eSK.SSP.ECKA)经由密钥推导函数(key derivation function,KDF)生成会话密钥(ShKey01)。在这种情况下,SSP 810可以使用BSI TR 03111中定义的密钥生成函数作为KDF,并且会话密钥(ShKey01)可以包括128位或256位。

在操作8005中,SSP 810可以生成SSP认证信息(SSP凭证)。在操作8005中,SSP 810可以通过使用在操作8004中生成的会话密钥(ShKey01)来加密存在于与捆绑包管理服务器850协商的CI的层级上的SSP证书(CERT.SSP.ECDSA),来生成SSPToken01。SSP 810还可以通过将SSP ID(SSP ID)与SSP证书(CERT.SSP.ECDSA)一起加密来生成SSPToken01。此时,SSP810可以经由GCM-AES128或GCM-AES256方式执行加密。

在操作8005中,SSP 810还可以通过包括都指示当前会话的事务ID和捆绑包匹配ID中的至少一个,或者SSP临时公钥(ePK.SSP.ECKA),来生成SSPToken02。在这种情况下,SSP 810可以通过选择性地包括捆绑包管理服务器质询(spbmChallenge)来生成SSPToken02。SSP 810可以通过将能够验证SSPToken02中包括的信息的完整性的SSP的数字签名包括在SSPToken01中包括的SSP证书(CERT.SSP.ECDSA)中来生成SSPToken02。SSPToken01和SSPToken02可以从SSP 810发送到LBA 820。

在操作8006中,终端800可以向捆绑包管理服务器850发送SSP认证信息(SSP凭证)。在操作8006中,LBA 820和捆绑包管理服务器850可以执行TLS连接。操作8006中的TLS连接可以使用LBA 820在其中识别捆绑包管理服务器850的服务器认证方法。在操作8005中,终端800可以向捆绑包管理服务器850发送SSPToken01和SSPToken02。终端800还可以向捆绑包管理服务器850发送用于验证SSPToken01中包括的SSP证书的有效性的SSP制作商证书(CERT.SM.ECDSA)。当需要一个或多个子CI证书来验证SSP制作商证书(CERT.SM.ECDSA)的有效性时,在操作8006中,终端800可以将一个或多个子CI证书与SSP制作商证书一起提交给捆绑包管理服务器850。

在操作8007中,捆绑包管理服务器850可以验证SSP认证信息(SSP凭证)。在操作8007中,捆绑包管理服务器850可以通过使用包括在SSPToken02中的SSP临时公钥(ePK.SSP.ECKA)和与捆绑包管理服务器850的密钥协定证书(CERT.SPBM.ECKA)内的用于密钥协定的公钥(PK.SPBM.ECKA)配对的用于密钥协定的私钥(SK.SPB.ECKA)经由KDF来生成会话密钥(ShKey01)。在这种情况下,捆绑包管理服务器850可以使用BSI TR 03111中定义的密钥生成函数作为KDF,并且会话密钥(ShKey01)可以包括128位或256位。在操作8007中,捆绑包管理服务器850可以通过使用会话密钥(ShKey01)来解密SSPToken01,以提取SSP证书(CERT.SSP.ECDSA)。在操作8007中,捆绑包管理服务器850可以通过使用在操作8006中从LBA820接收的SSP制作商证书来验证SSP证书。捆绑包管理服务器850可以从SSP证书(CERT.SSP.ECDSA)中提取SSP公钥(PK.SSP.ECDSA),并且可以验证SSPToken02中包括的SSP的数字签名。

在操作8008中,捆绑包管理服务器850可以生成也将由SSP 810使用的会话密钥。捆绑包管理服务器850可以生成SPBM临时公钥(ePK.SPBM.ECKA)和SPBM临时秘钥(eSK.SPBM.ECKA)。捆绑包管理服务器850可以通过使用SSP临时公钥(ePK.SPBM.ECKA)和在操作8007中验证的SPBM临时秘钥(eSK.SPBM.ECKA)经由KDF生成会话密钥(ShKey02)。在这种情况下,捆绑包管理服务器850可以使用BSI TR 03111中定义的密钥生成函数作为KDF,并且会话密钥(ShKey02)可以包括128位或256位。

在操作8008中,捆绑包管理服务器850可以生成SPBMToken。由捆绑包管理服务器850生成的SPBMToken可以包括SPBM临时公钥(ePK.SPBM.ECKA)或事务ID中的至少一个,并且可以包括能够验证信息完整性的SPBM的数字签名。

在操作8008中,捆绑包管理服务器850可以通过用会话密钥(ShKey02)加密捆绑包的全部或一部分来生成绑定捆绑包,使得捆绑包仅可以由SSP 810解密。

在操作8009中,捆绑包管理服务器850可以将SPBMToken和绑定捆绑包发送到LBA820。在这种情况下,捆绑包管理服务器850可以通过包括用于验证SPBMToken中包括的捆绑包管理服务器的数字签名的捆绑包管理服务器证书(CERT.SPBM.ECDSA)来向LBA 820发送SPBMToken和绑定捆绑包。当需要一个或多个子CI证书来验证捆绑包管理服务器证书(CERT.SPBM.ECDSA)的有效性时,在操作8009中,捆绑包管理服务器850可以将一个或多个子CI证书与捆绑包管理服务器证书一起提交给LBA 820。LBA 820可以向SSP 810发送信息,以请求验证和捆绑包安装。

在操作8010中,SSP 810可以验证SPBM凭证。在操作8010中,SSP 810可以验证捆绑包管理服务器证书(CERT.SPBM.ECDSA),并且可以通过使用包括在对应的证书中的捆绑包管理服务器公钥(PK.SPBM.ECDSA)来验证包括在SPBMToken中的捆绑包管理服务器的数字签名。SSP 810还可以通过确定在操作8005中由SSP 810生成的事务ID是否与包括在SPBMToken中的事务ID相同来验证SPBMToken的有效性。SSP 810可以通过使用SSP临时秘钥(eSK.SSP.ECKA)和包括在SPBMToken中的捆绑包管理服务器临时公钥(ePK.SPBM.ECDSA)经由KDF生成会话密钥(ShKey02)。在这种情况下,捆绑包管理服务器850可以使用BSI TR03111中定义的密钥生成函数作为KDF,并且会话密钥(ShKey02)可以包括128位或256位。在操作8009中,SSP 810可以通过使用会话密钥(ShKey02)解密绑定捆绑包,并且可以在SSP810中安装捆绑包。在操作8010中,在捆绑包安装期间,用户(终端用户,未示出)可以根据终端800、SSP 810或LBA 820中的至少一个的设置值来进一步检查捆绑包安装。在操作8010中,SSP 810可以将捆绑包安装的结果发送到LBA 820。

在操作8011中,SSP 810可以将在操作8003中存储的捆绑包家族ID与已安装的捆绑包的捆绑包家族ID进行比较,并且当两个捆绑包家族ID彼此相同时,可以向LBA 820发送安装完成结果。当两个捆绑包家族ID彼此不相同时,SSP 810可以删除已安装的捆绑包或设置不可用状态,并且可以向LBA 820发送结果。

图9示出了根据本公开的实施例的终端从捆绑包管理服务器获取捆绑包下载信息的过程的示意图。

参考图9,终端900的LBA 920可以通过由订户930、外部服务器(未示出)或终端900内的定时器等执行的预约操作等来开始获取捆绑包下载信息的操作。

在操作9001中,LBA 920可以向SSP 910请求能够获取捆绑包下载信息的捆绑包管理服务器的信息。在操作9001中,LBA 920可以向SSP 910发送要下载的捆绑包的捆绑包家族ID。尽管图9中未示出,能够获取针对每个捆绑包家族ID的捆绑包下载信息的基本捆绑包管理服务器信息(例如,FQDN、IP地址和URL)可以被预先设置在SSP 910中。

在操作9002中,SSP 910可以提取能够获取针对每个捆绑包家族ID的捆绑包下载信息的基本捆绑包管理服务器信息。此时,SSP 910可以仅提取针对在操作9001中从LBA920接收的捆绑包家族ID的基本捆绑包管理服务器信息。当没有捆绑包家族ID被发送时,SSP 910可以提取所有信息。

在操作9003中,SSP 910可以通过使用提取的信息向LBA 920发送捆绑包家族ID和针对捆绑包家族ID的基本捆绑包管理服务器信息。LBA 920可以存储接收到的捆绑包家族ID和接收到的基本捆绑包管理服务器信息,并且可以稍后在获取捆绑包下载信息的操作期间使用它们。

终端900可以执行从获取的或存储的捆绑包家族ID当中选择一个并协商证书以选择可以在与连接到所选择的捆绑包家族ID的捆绑包管理服务器950的相互认证和加密中使用的证书的过程。协商证书的过程可以对应于图6的操作。

在操作9004中,LBA 920可以向SSP 910请求SSP认证信息(SSP凭证)。此时,LBA920可以选择性地向SSP 910发送要下载的捆绑包的捆绑包家族ID(spbFamilyId)、捆绑包管理服务器950的密钥协定证书(CERT.SPBM.ECKA)、将由SSP使用的CI信息(sspCiToBeUsed)、或捆绑包管理服务器的服务器质询(spbmChallenge)中的至少一个。当在协商证书的操作中捆绑包家族ID(spbFamilyId)和捆绑包管理服务器950的密钥协定证书(CERT.SPBM.ECKA)被发送到SSP 910、由SSP 910验证、并被存储在SSP 910中时,对应的输入可以省略。在操作9004中,SSP 910可以将关于已经向SSP发行了针对不同捆绑包家族ID的证书的CI的预设信息(sspCiForSigning)和关于SSP所信任的捆绑包管理服务器证书发行CI的预设信息(sspCiForVerification)与捆绑包管理服务器950的密钥协定证书(CERT.SPBM.ECKA)、将由SSP使用的CI信息以及捆绑包家族ID进行比较,从而验证捆绑包是否可支持。在操作9004中,SSP 910可以存储捆绑包家族ID和关于经验证的捆绑包家族ID的证书的CI信息。

在操作9005中,SSP 910可以生成与捆绑包管理服务器950的会话密钥(ShKey01)。SSP 910可以生成SSP临时公钥(ePK.SSP.ECKA)和SSP临时秘钥(eSK.SSP.ECKA)。SSP 910可以从捆绑包管理服务器的密钥协定证书(CERT.SPBM.ECKA)中提取用于密钥协定的公钥(PK.SPBM.ECKA),并且可以通过使用用于捆绑包管理服务器950的密钥协定的公钥(PK.SPBM.ECKA)和SSP临时秘钥(eSK.SSP.ECKA)经由KDF生成会话密钥(ShKey01)。在这种情况下,SSP 910可以使用BSI TR 03111中定义的密钥生成函数作为KDF,并且会话密钥(ShKey01)可以包括128位或256位。

在操作9006中,SSP 910可以生成SSP认证信息(SSP凭证)。在操作9006中,SSP 910可以通过使用会话密钥(ShKey01)来加密存在于与捆绑包管理服务器950协商的CI的层级上的SSP证书(CERT.SSP.ECDSA),来生成SSPToken01。SSP 910还可以通过将SSP证书(CERT.SSP.ECDSA)与SSP ID(SSP ID)一起加密来生成SSPToken01。此时,SSP 910可以经由GCM-AES128或GCM-AES256方式执行加密。

在操作9006中,SSP 910还可以通过包括都指示当前会话的事务ID和捆绑包匹配ID中的至少一个,或者SSP临时公钥(ePK.SSP.ECKA),来生成SSPToken02。在这种情况下,SSP 910可以通过选择性地包括捆绑包管理服务器质询(spbmChallenge)来生成SSPToken02。SSP 910可以通过将能够验证SSPToken02中包括的信息的完整性的SSP的数字签名包括在SSPToken01中包括的SSP证书(CERT.SSP.ECDSA)中来生成SSPToken02。SSPToken01和SSPToken02可以从SSP 910发送到LBA 920。

在操作9007中,终端900可以向捆绑包管理服务器950发送SSP认证信息(SSP凭证)。在操作9007中,LBA 920和捆绑包管理服务器950可以执行TLS连接。操作9007中的TLS连接可以使用LBA 920在其中识别捆绑包管理服务器950的服务器认证方法。在操作9007中,终端900可以向捆绑包管理服务器950发送SSPToken01和SSPToken02。终端900还可以向捆绑包管理服务器950发送用于验证SSPToken01中包括的SSP证书的有效性的SSP制作商证书(CERT.SM.ECDSA)。当需要一个或多个子CI证书来验证SSP制作商证书(CERT.SM.ECDSA)的有效性时,在操作9007中,终端900可以将一个或多个子CI证书与SSP制作商证书一起提交给捆绑包管理服务器950。

在操作9008中,捆绑包管理服务器950可以验证SSP认证信息(SSP凭证)。在操作9008中,捆绑包管理服务器950可以通过使用包括在SSPToken02中的SSP临时公钥(ePK.SSP.ECKA)和与捆绑包管理服务器950的密钥协定证书(CERT.SPBM.ECKA)内的用于密钥协定的公钥(PK.SPBM.ECKA)配对的用于密钥协定的私钥(SK.SPB.ECKA)经由KDF来生成会话密钥(ShKey01)。在这种情况下,捆绑包管理服务器950可以使用BSI TR 03111中定义的密钥生成函数作为KDF,并且会话密钥(ShKey01)可以包括128位或256位。在操作9008中,捆绑包管理服务器950可以通过使用会话密钥(ShKey01)来解密SSPToken01,以提取SSP证书(CERT.SSP.ECDSA)。在操作9008中,捆绑包管理服务器950可以通过使用在操作9007中从LBA920接收的SSP制作商证书来验证SSP证书。捆绑包管理服务器950可以从SSP证书(CERT.SSP.ECDSA)中提取SSP公钥(PK.SSP.ECDSA),并且可以验证SSPToken02中包括的SSP的数字签名。

在操作9008中,捆绑包管理服务器950还可以提取连接到SSP ID(sspID)的捆绑包定界符。捆绑包定界符可以包括捆绑包匹配ID或捆绑包事件ID中的至少一个。捆绑包定界符可以包括准备好的捆绑包的捆绑包家族ID。捆绑包事件ID可以包括捆绑包匹配ID或捆绑包管理服务器的地址中的至少一个。

在操作9009中,捆绑包管理服务器950可以生成SPBMToken。由捆绑包管理服务器950生成的SPBMToken可以包括捆绑包定界符或事务ID中的至少一个,并且可以包括能够验证信息的完整性的SPBM的数字签名。捆绑包定界符可以包括捆绑包匹配ID或捆绑包事件ID中的至少一个。捆绑包定界符可以包括准备好的捆绑包的捆绑包家族ID。捆绑包事件ID可以包括捆绑包匹配ID或捆绑包管理服务器的地址中的至少一个。由捆绑包管理服务器950生成的SPBMToken可以包括捆绑包管理服务器地址。在这种情况下,捆绑包管理服务器地址可以是LBA 920要访问以获取捆绑包ID的服务器的信息。

在操作9010中,捆绑包管理服务器950可以将SPBMToken发送到LBA 920。在这种情况下,捆绑包管理服务器950可以向LBA 820发送用于验证包括在SPBMToken中的捆绑包管理服务器的数字签名的捆绑包管理服务器证书(CERT.SPBM.ECDSA)。当需要一个或多个子CI证书来验证捆绑包管理服务器证书(CERT.SPBM.ECDSA)的有效性时,在操作9010中,捆绑包管理服务器950可以将一个或多个子CI证书与捆绑包管理服务器证书一起提交给LBA920。LBA 920可以向SSP 910发送信息,以请求验证和捆绑包安装。

在操作9011中,SSP 910可以验证SPBM凭证。在操作9011中,SSP 910可以验证捆绑包管理服务器证书(CERT.SPBM.ECDSA),并且可以通过使用包括在对应的证书中的捆绑包管理服务器公钥(PK.SPBM.ECDSA)来验证包括在SPBMToken中的捆绑包管理服务器的数字签名。SSP 910还可以通过确定在操作9006中由SSP 910生成的事务ID是否与包括在SPBMToken中的事务ID相同来验证SPBMToken的有效性,并且可以将验证的结果发送到LBA920。

当经验证的捆绑包ID包括捆绑包匹配ID并且选择性地包括捆绑包管理服务器信息时,LBA 920可以通过使用对应的信息经由捆绑包管理服务器执行下载和安装捆绑包的过程。当经验证的捆绑包ID包括捆绑包事件ID并且选择性地包括捆绑包管理服务器地址时,LBA 920可以通过使用对应的ID来执行获取捆绑包下载信息的过程。

图10示出了根据本公开的实施例的终端的结构框图。

参考图10,终端可以包括收发器1010和至少一个处理器1020。终端还可以包括SSP1030。例如,SSP 1030可以插入到终端中或者可以嵌入到终端中。至少一个处理器1020可以被称为控制器。

然而,终端的结构不限于图10,并且终端可以包括比图10所示的组件更多或更少的组件。根据本公开的实施例,收发器1010、至少一个处理器1020和存储器(未示出)可以以单个芯片的形式实现。当SSP 1030嵌入在终端中时,收发器1010、至少一个处理器1020、存储器(未示出)和SSP 1030可以以单个芯片的形式实现。根据本公开的实施例,收发器1010可以根据本公开的各种实施例向捆绑包管理服务器发送信号、信息和数据,以及从捆绑包管理服务器接收信号、信息和数据。收发器1010可以包括上变频和放大要发送的信号的频率的RF发射器,以及低噪声放大接收信号并下变频接收信号的频率的RF接收器。然而,这仅仅是收发器1010的一个实施例,并且收发器1010的组件不限于此。收发器1010可以接收信号并通过无线信道输出该信号,并且可以通过无线信道发送由至少一个处理器1020输出的信号。

根据本公开的实施例,收发器1010可以从捆绑包管理服务器接收捆绑包管理服务器的证书、将由SSP 1030使用的CI信息、捆绑包家族ID、绑定捆绑包等。收发器1010可以向捆绑包管理服务器发送对应于特定捆绑包家族ID的CI信息、SSP 1030的认证信息等。

至少一个处理器1020可以完全控制终端。根据如上所述的本公开的各种实施例,至少一个处理器1020可以控制终端的整体操作。

根据本公开的实施例,至少一个处理器1020可以控制收发器1010向捆绑包管理服务器发送对应于特定捆绑包家族ID的CI信息,并且从捆绑包管理服务器接收捆绑包管理服务器的证书、将由SSP使用的CI信息或捆绑包家族ID中的至少一个。

根据本公开的各种实施例的SSP 1030可以下载捆绑包并且可以安装捆绑包。SSP1030可以管理捆绑包。

根据本公开的实施例,SSP 1030可以在至少一个处理器1020的控制下操作。

根据本公开的实施例,SSP 1030可以包括用于安装和控制配置文件的处理器或控制器,或者应用可以安装在SSP 1030中。应用的一部分或全部可以安装在SSP 1030或存储器(未示出)中。

根据本公开的实施例,SSP 1030内的至少一个处理器或控制器可以检查在下载和安装对应于特定捆绑包家族ID的特定捆绑包时可以使用的CI信息,并且可以验证基于针对在SSP 1030中设置的每个捆绑包家族ID的CI信息、将由SSP 1030使用的CI信息或捆绑包家族ID发送的捆绑包管理服务器证书中的至少一个。

终端还可以包括存储器(未示出),并且可以存储数据,诸如基本程序、应用或终端操作的设置信息。存储器可以包括闪存类型、硬盘类型、多媒体卡微类型、卡类型存储器(例如,安全数字(SD)或极限数字(XD)存储器)、磁存储器、磁盘、光盘、随机存取存储器(RAM)、静态随机存取存储器(SRAM)、只读存储器(ROM)、可编程ROM(PROM)和电可擦除可编程ROM(EEPROM)当中的至少一种类型的存储介质。至少一个处理器1020可以通过使用存储在存储器中的各种程序、内容、数据等来执行各种操作。

图11示出了根据本公开的实施例的捆绑包管理服务器的结构框图。

根据本公开的实施例,捆绑包管理服务器可以包括收发器1110和至少一个处理器1120。然而,捆绑包管理服务器的结构不限于图11,并且捆绑包管理服务器可以包括比图11所示的组件更多或更少的组件。根据本公开的实施例,收发器1110、至少一个处理器1120和存储器(未示出)可以以单个芯片的形式实现。

根据本公开的实施例,收发器1110可以根据本公开的各种实施例向终端、订户或服务提供商发送信号、信息和数据,以及从终端、订户或服务提供商接收信号、信息和数据。例如,收发器1110可以从终端接收对应于特定捆绑包家族ID的CI信息、SSP的认证信息等,并且将捆绑包管理服务器的证书、将由SSP使用的CI信息、捆绑包家族ID、绑定捆绑包等发送到终端。

收发器1110可以包括对要发送的信号的频率进行上变频和放大的RF发射器,以及对接收信号进行低噪声放大并对接收信号的频率进行下变频的RF接收器。然而,这仅仅是收发器1110的一个实施例,并且收发器1110的组件不限于RF发射器和RF接收器。收发器1110可以通过无线信道接收信号和发送信号,并且可以通过无线信道发送由至少一个处理器1120输出的信号。

至少一个处理器1120可以完全控制捆绑包管理服务器。根据如上所述的本公开的各种实施例,至少一个处理器1120可以控制捆绑包管理服务器的整体操作。至少一个处理器1120可以被称为控制器。

根据本公开的实施例,至少一个处理器1120可以选择要发送到终端的捆绑包管理服务器的证书和要由终端的SSP使用的CI信息,验证终端的SSP的认证信息(SSP凭证),并生成SPBMToken和绑定捆绑包。

根据本公开的实施例,至少一个处理器1120可以控制收发器1110向终端发送捆绑包管理服务器的证书、将由SSP使用的CI信息、捆绑包家族ID、绑定捆绑包等,并从终端接收与特定捆绑包家族ID相对应的CI信息、SSP的认证信息等。

捆绑包管理服务器还可以包括存储器(未示出),并且可以存储数据,诸如基本程序、应用程序或用于捆绑包管理服务器的操作的设置信息。存储器可以包括闪存类型、硬盘类型、多媒体卡微类型、卡类型存储器(例如,安全数字(SD)或极限数字(XD)存储器)、磁存储器、磁盘、光盘、随机存取存储器(RAM)、静态随机存取存储器(SRAM)、只读存储器(ROM)、可编程ROM(PROM)和电可擦除可编程ROM(EEPROM)当中的至少一种类型的存储介质。至少一个处理器1120可以通过使用存储在存储器中的各种程序、内容、数据等来执行各种操作。

在本公开的上述实施例中,根据本公开提出的具体实施例,包括在本公开中的元素以单数或复数形式表示。然而,根据所呈现的情况,适当地选择单数或复数表达是为了便于描述,并且本公开不限于单个元素或多个元素。以复数形式描述的那些元素可以被配置为单个元素,并且以单数形式描述的那些元素可以被配置为复数个元素。

根据本公开的各种实施例,终端可以向捆绑包管理服务器通知针对SSP中的特定捆绑包家族ID设置的CI信息,并且捆绑包管理服务器可以通过参考该值来选择将用于下载和安装具有对应捆绑包家族ID的捆绑包的数字证书和CI。

尽管上文已经详细描述了本公开的各种实施例,但是应当理解,在不脱离如所附权利要求及其等同物中限定的本公开的精神和范围的情况下,可以进行许多变化和修改。因此,本公开的范围不由示例的详细描述来限定,而是由所附权利要求和所附权利要求的等同物来限定。

实施例和其中使用的术语并不旨在将本公开限制于特定的实践模式,并且应当理解,不脱离精神和技术范围的所有修改、等同物和/或替代物都被包括在本公开中。贯穿说明书和附图,相同的附图标记表示相同的元素。单数形式的表达可以包含复数形式的表达,除非在上下文中有明显不同的含义。在本公开中,术语“A或B”、“A和/或B中的至少一个”、“A、B或C”以及“A、B和/或C中的至少一个”可以包括列出的项目中的任何一个以及这些项目的至少一种组合的全部。诸如“第一”、“第二”、“主要”和“次要”的表达可以表示各种元素,而不管顺序和/或重要性,并且不限制对应的元素。这些表达式可以用于区分一个元素和另一个元素。当一个元素(例如,第一元件)被称为“可操作地或通信地”耦合/连接到另一个元素(例如,第二元素)或与另一个元素(例如,第二元素)耦合/连接,它可以直接或通过另一个元素(例如,第三元素)间接地耦合/连接到该另一个元素或与该另一个元素耦合/连接。

本文使用的术语“模块”可以包括包含硬件、软件或固件的单元。例如,术语“模块”可以与术语“逻辑”、“逻辑块”、“组件”或“电路”互换使用。“模块”可以是整体形成的组件、执行一个或多个功能的最小单元或最小单元的一部分。例如,“模块”可以包括专用集成电路(ASIC)。

本公开的各种实施例可以被实现为包括存储在机器(例如,计算机)可读存储介质(例如,内部存储器或外部存储器)中的一个或多个指令的软件(例如,程序)。作为用于调用存储在存储介质中的指令并根据被调用的指令进行操作的设备的机器可以包括根据本公开的各种实施例的终端(例如,终端110)。当处理器(例如,图10的处理器1020或图11的处理器1120)执行命令时,处理器可以直接或通过使用处理器控制下的其他元件来执行对应于该命令的功能。命令可以包括由编译器或解释器生成或执行的代码。

机器可读存储介质可以作为非暂时性存储介质来提供。这里,“非暂时性”意味着存储介质不包括信号并且是有形的,但是不包括区分数据是半永久存储还是临时存储在存储介质中。

根据本公开的各种实施例的方法可以被包括和提供在计算机程序产品中。计算机程序产品可以作为商品在卖方和买方之间进行交易。计算机程序产品可以以机器可读存储介质(例如,光盘只读存储器(CD-ROM))的形式分发,或者可以经由应用商店(例如,PlayStore

根据本公开的各种实施例,上述组件中的每个组件(例如,模块或程序)可以包括单个实体或多个实体。根据本公开的各种实施例,可以省略上述子组件中的一个或多个,或者可以添加一个或多个其他子组件。可替代地或附加地,多个组件(例如,模块或程序)可以集成到单个组件中。在这种情况下,根据本公开的各种实施例,集成组件仍然可以以与集成之前由多个组件中的相应一个执行的相同或相似的方式来执行多个组件中的每一个的一个或多个功能。根据本公开的各种实施例,由模块、程序或其他组件执行的操作可以以顺序、并行、迭代或启发式的方式来执行。此外,至少一些操作可以以不同的顺序执行或者可以不执行,或者可以添加另一个操作。

尽管已经用各种实施例描述了本公开,但是本领域技术人员可以想到各种改变和修改。本公开旨在包含落入所附权利要求范围内的这样的改变和修改。

- SSP设备和服务器协商数字证书的装置和方法

- 数字证书同步方法、数字签名服务器及数字证书同步系统