用于通信系统中传送简档的方法和设备

文献发布时间:2023-06-19 12:05:39

本申请是申请日(国际申请日)为2016年3月24日,申请号为201680029988.1(国际申请号为PCT/KR2016/002972),发明名称为“用于在无线通信系统中下载简档的方法和设备”的发明专利申请的分案申请。

技术领域

本公开涉及用于在无线通信系统中下载简档的方法和设备,并且具体地,涉及用于下载用于提供通信服务的简档的方法和设备。

背景技术

为了满足在第四代(4th Generation,4G)通信系统商业化之后增加的无线数据业务需求,已经努力开发出改进的5G通信系统或pre-5G通信系统。为此,5G通信系统或pre-5G通信系统被称为超4G网络通信系统或后LTE系统。

为了实现高数据传输速率,正在考虑在mmWave频带(例如,60GHz频带)中实现5G通信系统。在5G通信系统中,讨论了诸如波束形成、大规模多输入多输出(Multi-InputMulti-Output,MIMO)、全维度MIMO(Full Dimensional MIMO,FD-MIMO)、阵列天线、模拟波束形成和大规模天线的技术,以减轻mmWave频带中的传播路径损失并增加传播传输距离。

此外,5G通信系统已经开发了诸如演进小型小区、高级小型小区、云无线电接入网络(Radio Access Network,RAN)、超密网络、装置到装置(Device to Device,D2D)通信、无线回程、移动网络、协作通信、协调多点(Coordinated Multi-Points,CoMP)和接收干扰消除的技术,以便改进系统网络。

另外,5G系统已经开发了高级编码调制(Advanced Coding Modulation,ACM)方案,诸如混合FSK和QAM调制(FSK and QAM Modulation,FQAM)和滑动窗口叠加编码(Sliding Window Superposition Coding,SWSC);以及高级接入技术,诸如滤波器组多载波(Filter Bank Multi Carrier,FBMC)、非正交多址接入(Non Orthogonal MultipleAccess,NOMA)以及稀疏码多址接入(Sparse Code Multiple Access,SCMA)。

互联网正在从人类生成和消费信息的面向人类的连接网络发展到物联网(Internet of Things,IoT)网络,在所述物联网中,分布式元素(诸如对象等)交换和处理信息。万物互联网(Internet of Everything,IoE)技术可能是通过与云服务器的连接的IoT技术和大数据处理技术的组合的实例。

为了实现IoT,正在进行对所要求的技术因素的研究,诸如传感技术、有线/无线通信和网络基础设施、服务接口技术和安全技术,因此,需要诸如用于对象之间的连接的传感器网络、机器到机器(Machine to Machine,M2M)、机器类型通信(Machine TypeCommunication,MTC)等的技术。

在IoT环境中,通过收集和分析连接的对象中所生成的数据,可以提供为人们的生活创造新价值的智能互联网技术(Internet Technology,IT)服务。IoT可以应用于多种领域,诸如通过常规信息技术(Information Technology,IT)与各种工业之间的融合的智能家居、智能建筑、智能城市、智能汽车、连接汽车、智能电网、医疗保险、智能家电或高级医疗服务。

因此,进行将5G通信应用于IoT网络的各种尝试。例如,诸如传感器网络、对象通信和MTC的5G通信技术通过诸如波束形成、MIMO和阵列天线的技术来实现。云RAN作为大数据处理技术的应用可以是5G技术和IoT技术融合的一个实例。

通用集成电路卡(以下称为“UICC”)是插入移动通信终端使用的智能卡。UICC存储移动通信订户的个人信息,诸如网络连接认证信息、电话目录、短消息服务(以下称为“SMS”),并且当接入移动通信网络(诸如全球移动通信系统(以下称为“GSM”)、宽带码分多址(以下称为“WCDMA”)、长期演进(以下称为“LTE”)等)时启用订户认证和业务安全密钥生成,从而启用安全的移动通信使用。

UICC包括诸如订户识别模块(以下称为“SIM”)、通用SIM卡(以下称为“USIM”)、互联网协议多媒体SIM(Internet Protocol Multimedia SIM,ISIM)等的通信应用,所述通信应用取决于订户连接到的移动通信网络的类型。此外,UICC提供高水平的安全功能,用于安装诸如电子钱包、票务和电子护照等的各种应用。

常规的UICC通过在制造卡时对应的服务提供商的请求被制造成用于特定移动通信服务提供商的专用卡,并且用预先安装的认证信息(例如,USIM应用、IMSI和K值)发行以用于对应的服务提供商的网络连接。

因此,制造的UICC由对应的移动通信服务提供商提供给订户,并且稍后在必要时,使用诸如空中下载(Over The Air,OTA)的技术来执行在UICC内的应用的管理,诸如安装、修改、删除等。订户可以通过将UICC插入他/她自己的移动通信终端中来使用移动通信服务提供商的网络或应用服务。此外,当终端被新终端替换时,订户仍然可以通过将现有终端的UICC移动和插入到新终端来使用存储在现有终端的UICC中的认证信息、移动通信电话号码、个人电话目录等。

同时,UICC通过在欧洲电信标准协会(European Telecommunications StandardsInstitute,ETSI)中定义物理形状和逻辑功能来维持国际兼容性。从定义物理形状的形状因素的方面来看,SIM的尺寸变得越来越小,包括已经使用了数年的最广泛使用的微型SIM到微米SIM,并且最近直至纳米SIM的SIM。

这有助于移动通信终端的小型化。然而,预期与最近建立的纳米SIM相比尺寸更小的UICC由于由用户失去UICC的担心而难以标准化。另外,由于可移动UICC的性质,预期UICC将难以进一步小型化,因为需要在终端中安装可拆卸槽的空间。

此外,可拆卸UICC不适合于在各种安装环境中无需直接人工操作的需要访问移动通信数据网络的机器到机器(以下称为“M2M”)装置,诸如智能家电、电/水表、CCTV摄像机等。

为了解决这样的问题,可以考虑使用在制造终端时,在移动通信终端中插入执行类似于UICC的功能的安全模块来替换常规的可拆卸UICC的方法。当制造终端时,这种安全模块可以安装在终端内部,并且可以安装以便不能从某些终端拆卸。因此,除非被制造为专用于特定移动通信服务提供商的终端,否则可能难以预先安装特定移动通信服务提供商的网络接入认证信息,诸如USIM的IMSI和K。此外,只有在购买了终端的用户订阅了特定移动通信服务提供商的服务之后,才可能设置认证信息。

另外,与专门针对特定移动通信提供商制造和分配的常规UICC不同,当购买了对应终端的用户订阅并终止特定移动通信服务提供商的服务,或将其订阅改变成另一服务提供商时,作为终端的内置安全模块的新引入的eUICC应该启用各种移动通信服务提供商的认证信息的安全且灵活的安装和管理。

发明内容

技术问题

本公开的实施例提供了在无线通信系统中下载简档的方法和设备。

此外,本公开的实施例提供了在无线通信系统中下载用于提供通信服务的简档的方法和设备。

此外,本公开的实施例提供了在无线通信系统中获取服务器信息并下载简档的方法和设备。

此外,本公开的实施例提供了在无线通信系统中从服务器接收简档信息并下载简档的方法和设备。

此外,本公开的实施例提供了在无线通信系统中远程地在配备有eUICC的终端中下载简档信息的方法和设备。

本公开的实施例提供了在无线通信系统中通过在配备有eUICC的终端中使用远程安装包括订户标识符和加密密钥(K)的简档信息的方案来远程地下载通信服务提供商的用于订阅无线通信服务的简档的方法和设备。

此外,本公开的实施例提供了在无线通信系统中发送或接收用于提供通信服务的简档的方法和设备。

此外,本公开的实施例提供了可以通过在移动通信服务提供商的代理处的移动通信服务提供商的终端等来为eUICC终端发起服务的方法和设备。

此外,本公开的实施例提供了可以由终端发起针对eUICC终端的服务的方法和设备。

技术方案

由本公开的实施例提出的一种方法涉及用于在无线通信系统中通过通用集成电路卡(UICC)下载简档的方法,所述方法包括:执行与订阅管理器数据准备(SM-DP)系统的相互认证;以及根据相互认证的结果,通过终端从SM-DP系统接收简档,其中简档包括以下各项中的一项:基于根据相互认证的结果配置的密钥集进行加密的简档,以及通过根据相互认证的结果配置的会话传输的简档。

由本公开的实施例提出的另一种方法涉及用于在无线通信系统中通过订阅管理器数据准备(SM-DP)系统提供简档的方法,所述方法包括:执行与通用集成电路卡(UICC)的相互认证;以及根据相互认证的结果,通过终端将简档发送到UICC,其中简档包括以下各项中的一项:基于根据相互认证的结果配置的密钥集进行加密的简档,以及通过根据相互认证的结果配置的会话发送的简档。

由本公开的实施例提出的又一种方法涉及用于在无线通信系统中通过终端下载简档的方法,所述方法包括:接收包括指示简档下载的信息的消息;请求订阅管理器数据准备(SM-DP)系统执行与UICC相关联的认证;执行用于SM-DP系统与UICC之间的相互认证的操作;以及基于操作的结果,从SM-DP系统接收简档并将接收到的简档传送到UICC。

由本公开的实施例提出的又一种方法涉及用于在无线通信系统中通过订阅管理器数据准备(SM-DP)系统提供简档的方法,所述方法包括:接收包括作为用于标识通用集成电路卡(UICC)的信息的第一标识信息和作为简档标识信息的第二标识信息的消息;将包括第一标识信息和指示执行简档下载的信息的消息发送到订阅管理器发现服务(SM-DS)系统;以及如果从SM-DS系统接收到指示执行与UICC的认证的消息,则执行与UICC的认证,并且将与第二标识信息对应的简档发送到UICC。

由本公开的实施例提出的设备涉及无线通信系统中的通用集成电路卡(UICC),所述设备包括:控制单元,其执行与订阅管理器数据准备(SM-DP)系统的相互认证;以及接收单元,其根据在控制单元的控制下的相互认证的结果,通过终端从SM-DP系统接收简档,其中简档包括以下各项中的一项:基于根据相互认证的结果配置的密钥集进行加密的简档,以及通过根据相互认证的结果配置的会话发送的简档。

由本公开的实施例提供的另一种设备涉及无线通信系统中的订阅管理器数据准备(SM-DP)系统,所述设备包括:控制单元,其执行与通用集成电路卡(UICC)的相互认证;以及发送单元,其根据相互认证的结果,通过终端将简档发射到UICC,其中简档包括以下各项中的一项:基于根据相互认证的结果配置的密钥集进行加密的简档,以及通过根据相互认证的结果配置的会话发送的简档。

由本公开的实施例提出的另一种设备涉及无线通信系统中的终端,所述终端包括:接收单元,其接收包括指示简档下载的信息的消息;以及控制单元,其请求订阅管理器数据准备(SM-DP)系统执行与UICC相关联的认证,执行用于SM-DP系统与UICC之间的相互认证的操作,基于操作结果从SM-DP系统接收简档,并且将接收到的简档发送到UICC。

由本公开的实施例提出的另一设备涉及无线通信系统中的订阅管理器数据准备(SM-DP)系统,所述系统包括:接收单元,其接收包括作为用于标识通用集成电路卡(UICC)的信息的第一标识信息和作为简档标识信息的第二标识信息的消息;发射单元,其将包括第一标识信息和指示简档下载的信息的消息发送到订阅管理器发现服务(SM-DS)系统;以及控制单元,如果接收到指示执行与UICC的认证的消息,则所述控制单元执行与UICC的认证并且控制发送单元以将与第二标识信息相对应的简档发送到UICC。

有益效果

本公开的实施例的效果在于可以有效地执行用于eUICC终端的服务发起和装置更改,并且可以灵活地操作用于简档下载的简档管理服务器。

此外,本公开的实施例的效果在于可以在eUICC终端中灵活地执行和管理通信服务提供商的简档的远程安装。

此外,本公开的实施例的效果在于在无线通信系统中下载简档是可能的。

此外,本公开的实施例的效果在于在无线通信系统中下载用于提供通信服务的简档是可能的。

此外,本公开的实施例的效果在于在无线通信系统中获取服务器信息以下载简档是可能的。

此外,本公开的实施例的效果在于在无线通信系统中从服务器接收简档信息以下载简档是可能的。

此外,本公开的实施例的效果在于在无线通信系统中远程地在配备有eUICC的终端中下载简档信息是可能的。

本公开的实施例的效果在于在无线通信系统中通过在配备有eUICC的终端中使用远程安装包括订户标识符和加密密钥(K)的简档信息的方案来远程地下载通信服务提供商的用于订阅无线通信服务的简档是可能的。

此外,本公开的实施例的效果在于在无线通信系统中发送或接收用于提供通信服务的简档是可能的。

此外,本公开的实施例的效果在于通过在移动通信服务提供商的代理处的移动通信服务提供商的终端等来为eUICC终端发起服务是可能的。

此外,本公开的另一实施例的效果在于,在终端中发起用于eUICC的服务。

附图简述

基于结合附图进行的以下描述,如本公开的特定优选实施例中所描述的其他方面、特征、和优点将变得更为显而易见,其中:

图1是示意性地示出根据本公开的实施例的无线通信系统的结构的示例的示图;

图2是示意性地示出根据本公开的实施例的无线通信系统的结构的另一示例的示图;

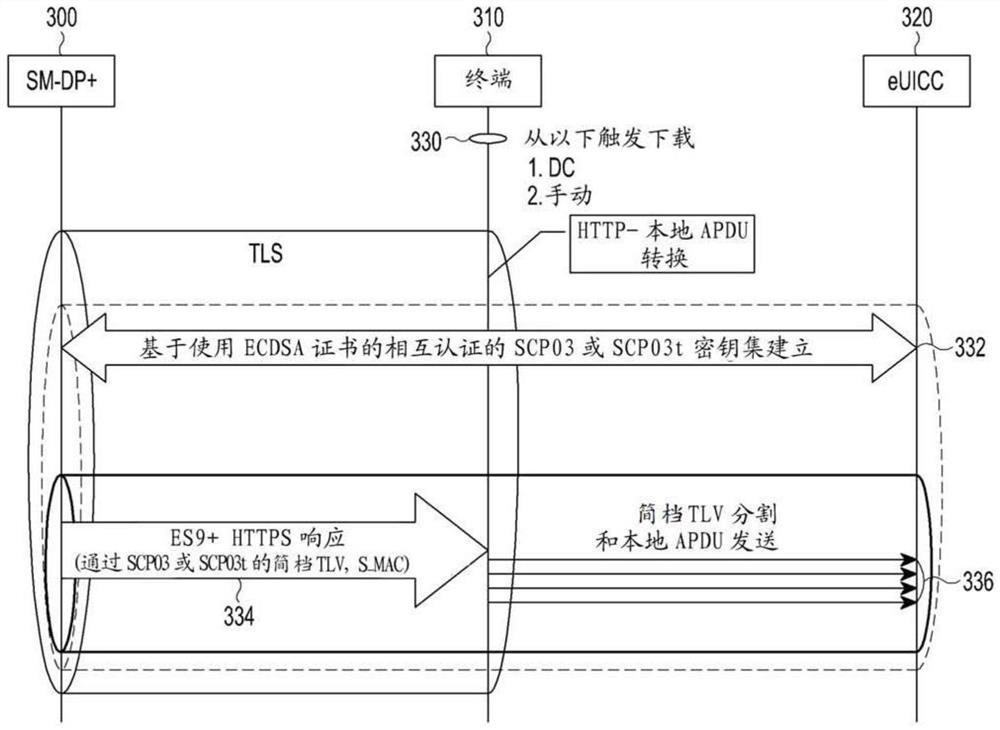

图3是示意性地示出根据本公开的实施例的无线通信系统中的简档下载过程的示例的示图;

图4是示意性地示出根据本公开的实施例的无线通信系统中的简档下载过程的另一示例的示图;

图5是示意性地示出根据本公开的实施例的无线通信系统中的在eUICC管理器与eUICC之间执行的相互认证过程的示图;

图6是示意性地示出根据本公开的实施例的无线通信系统中的简档下载过程的又一示例的示图;

图7是示意性地示出根据本公开的实施例的无线通信系统中的简档下载过程的又一示例的示图;

图8是示意性地示出根据本公开的实施例的无线通信系统中的将简档从MNO系统下载到终端的过程的示图;以及

图9是根据本公开的实施例的包括在无线通信系统中的实体的内部配置图。

应该注意,类似的参考标号用于在贯穿上述附图中指示相同或相似的元件、特征、和结构。

具体实施方式

在下文中,本公开的实施例将参考附图详细地描述。

在描述本公开的示例性实施例时,将省略与本公开所属领域中公知的以及与本公开不直接相关的技术内容有关的描述。这种不必要描述的省略旨在防止模糊本公开的主要思想,并且更清楚地传递主要思想。

出于同样的原因,在附图中,一些元件可能被夸大、省略或示意性地示出。此外,每个元素的大小并不完全反映实际大小。在附图中,相同或对应的元件被提供相同的参考编号。

通过结合附图参考下面详细描述的实施例,本公开的优点和特征以及实现它们的方式将变得显而易见。然而,本公开不限于下面阐述的实施例,而是可以各种不同的形式来实施。提供以下实施例仅用于完全公开本公开,并且通知本领域技术人员本公开的范围,并且本公开仅由所附权利要求书的范围限定。贯穿说明书,相同或相似的参考编号指代相同或相似的元件。

在这里,流程图图示的每个方框以及流程图图示中的方框的组合可由计算机程序指令来实施。可将这些计算机程序指令提供至通用计算机、专用计算机、或其他可编程数据处理设备的处理器以产生机器,以使得经由计算机或其他可编程数据处理设备的处理器运行的指令产生用于实施流程图方框或多个流程图方框中所指定的功能的手段。这些计算机程序指令还可以存储在可以使计算机或其他可编程数据处理设备以特定方式执行功能的计算机可用或计算机可读存储器中,使得存储在计算机可用或计算机可读存储器中的指令产生包括实施流程图方框或多个流程图方框中所指定的功能的指令装置的制品。计算机程序指令还可被加载到计算机或其他可编程数据处理设备上,以使得要在计算机或其他可编程设备上执行的一系列操作步骤产生计算机实施的过程,以使得在计算机或其他可编程设备上执行的指令提供用于实现一个或多个流程图方框中所指定的功能的步骤。

另外,流程图图示中的每个方框可以表示代码的模块、段或部分,其包括用于实现所指定的(多个)逻辑功能的一个或多个可运行指令。也应注意,在一些可替换的实施方式中,方框中提到的功能可不按所示的顺序发生。例如,连续示出的两个方框可以实际上基本上同时运行,或所述方框有时可以取决于所涉及的功能性按相反顺序运行。

如本文所使用,“单元”或“模块”是指执行预定功能的软件元件或硬件元件,诸如现场可编程门阵列(Field Programmable Gate Array,FPGA)或专用集成电路(Application Specific Integrated Circuit,ASIC)。然而,“单元”或“模块”并不总是限制于软件或硬件的意义。“单元”或“模块”可以被构造成存储在可寻址存储介质中或执行一个或多个处理器。因此,“单元”或“模块”包括例如软件元件、面向对象的软件元件、类元件或任务元件、进程、功能、属性、过程、子例程、程序代码段、驱动器、固件、微代码、电路、数据、数据库、数据结构、表格、数组和参数。由“单元”或“模块”提供的元件和功能可以被组合成较少数量的元件、“单元”或“模块”,或者被划分成更大数量的元件、“单元”或“模块”。此外,可以实现元件和“单元”或“模块”来再现装置内的一个或多个CPU或安全多媒体卡。

在下面描述本公开时,当确定其详细描述可能不必要地模糊本公开的主题时,将省略对并入本文的相关已知配置或功能的详细描述。在下文中,本公开的示例性实施例将通过参考附图详细地描述。

首先,将对本说明书中使用的术语进行说明。本说明书的实施例中使用的术语可以根据本领域技术人员使用的术语来定义,但是在与本说明书的实施例有关的事项的情况下,可以根据本文使用的术语来描述操作或属性。另外,在本公开的实施例中,如常规的通用集成电路卡(以下简称“UICC”)一样,嵌入式通用集成电路卡(以下称为“eUICC”)可以固定地安装在终端中,并且可以附接到终端以及从终端拆卸,但应注意的是,概念涵盖相同的功能。

另外,在本公开的实施例中,UICC可以是插入移动通信终端中用于使用的智能卡,并且可以存储个人信息,诸如移动通信订户的网络连接认证信息、电话目录和短消息服务(以下称为“SMS”)。UICC可以是指这样的芯片,所述芯片使得在访问诸如全球移动通信系统(以下称为“GSM”)、宽带码分多址(以下称为“WCDMA”)、长期演进(以下称为“LTE”)等的移动通信网络时能够进行订户认证和业务安全密钥生成,从而使能安全移动通信的使用。

UICC包括诸如订户识别模块(以下称为“SIM”)、通用SIM卡(以下称为“USIM”)、互联网协议多媒体SIM(ISIM)等的通信应用,所述通信应用取决于订户连接到的移动通信网络的类型。此外,UICC提供高水平的安全功能,用于安装诸如电子钱包、票务和电子护照等的各种应用。

在本公开的实施例中,假定eUICC是嵌入终端中并且可能是不可拆卸的芯片型安全模块。然而,如果以常规的可拆卸UICC形式制造并且具有与eUICC相同的电气和软件特性和功能的UICC仅可拆卸,但不在功能上与eUICC不同,则本公开的实施例可以相同的方式应用。

另外,本公开的实施例可以应用于具有UICC的形式的eUICC的操作。eUICC可以通过使用诸如无线通信网络或无线保真(Wireless Fidelity,Wi-Fi)的通用互联网协议(以下称为“IP”)网络来下载和安装简档。在本公开的实施例中,对用于下载简档的网络的类型没有特别限制。

此外,应该注意,在本公开的实施例中,简档可以是指例如以软件形式封装的应用、文件系统、和存储在UICC中的认证密钥值中的至少一个。

此外,应该注意,在本公开的实施例中,USIM简档可以用于具有与简档相同的含义,或可以是指简档内的USIM应用中所包括的信息,所述信息以软件形式封装。

此外,应该注意,在本公开的实施例中,订阅管理器数据准备(以下称为“SM-DP”)系统可以表示为简档提供商、简档提供服务器、简档域的卡外实体、简档加密服务器、简档生成服务器、简档提供商等。

此外,应该注意,在本公开的实施例中,eUICC管理器可以表示为订阅管理器安全路由(以下称为“SM-SR”)、简档管理服务器、eUICC简档管理器的卡外实体、简档管理器等。

应该注意,在本公开的实施例中,订阅管理器发现服务(SM-DS)可以被表示为发现中心(以下称为“DC”)、发现和推送功能(以下称为“DPF”)、地址解析服务器(以下称为“ARS”)、发现服务器、发现功能、事件传递功能等。

本说明书中使用的术语“终端”可以被称为移动台(mobile station,MS)、用户设备(user equipment,UE)、用户终端(user terminal,UT)、无线终端、接入终端(accessterminal,AT)、终端、订户单元、订户台(subscriber station,SS)、无线装置、无线通信装置、无线发射/接收单元(wireless transmission/reception unit,WTRU)、移动节点、移动或其他术语。终端的各种实施例可以包括蜂窝电话、具有无线通信功能的智能电话、具有无线通信功能的个人数字助理(personal digital assistant,PDA)、无线调制解调器、具有无线通信功能的便携式计算机、具有无线通信功能的拍摄装置(诸如数字相机)、具有无线通信功能的游戏装置、具有无线通信功能的用于存储和再现音乐的家电、能够执行无线互联网接入和浏览的互联网家电、以及具有其功能的集成组合的便携式单元或终端。此外,终端还可以包括具有通信功能的测量装置等。

此外,在本公开的实施例中,终端可以包括机器到机器(M2M)终端、机器类型通信(Machine Type Communication,MTC)终端/装置,但不限于此。

此外,在本公开的实施例中,简档分隔符可以被称为简档标识符(简档ID)、集成电路卡ID(Integrated Circuit Card ID,ICCID)或与发行人安全域简档(Issuer SecurityDomain-Profile,ISD-P)和ICCID匹配的因子。简档ID可以表示每个简档的唯一标识符。此外,在本公开的实施例中,eUICC分隔符可以是嵌入终端中的eUICC的唯一标识符,并且可以被称为eUICC标识符(以下称为“EID”)。此外,简档分隔符可以用于标识网络上的简档。

以下,将参考图1描述根据本公开的实施例的无线通信系统的内部结构的示例。

图1是示意性地示出根据本公开的实施例的无线通信系统的结构的示例的示图。

图1中所示出的无线通信系统示出了根据本公开的实施例的远程地发送或接收用于提供通信服务的简档的无线通信系统的示例。

参考图1,无线通信系统可以包括终端100、eUICC 102、SM-DP 104、证书颁发者(以下称为“CI”)106、SM-DS 108、移动网络运营商(以下称为“MNO”)系统110和eUICC制造商系统(以下称为“EUM”)112中的至少一个。在这里,CI 106可以被称为证书颁发机构(以下称为“CA”)。在本公开的实施例中,终端110表示与eUICC 102一起使用以连接到诸如无线通信网络的移动网络的装置。终端100可以向eUICC 102发送信号或从eUICC 102接收信号以安装简档、选择安装的简档、删除安装的简档、或初始化eUICC 102的设置或简档。

eUICC 102可以向终端100发送信号或从终端100接收信号以安装简档、选择简档、删除简档或初始化eUICC 102本身的设置或简档。

eUICC 102可以存储CI公钥或CI证书、存储私钥和eUICC的证书、以及通过使用私钥和eUICC 102的证书对具有私钥和从相同CI和相同CI的子CI颁发的证书的SM-DP进行认证。

eUICC 102可以存储多个CI公钥或多个CI证书,并且可以使用多个CI公钥或多个CI证书用于认证。

此外,SM-DP 104可以向SM-DS 108发送信号或从SM-DS 108接收信号,以传送对于简档下载启动所需的信息。

此外,SM-DP 104可以在管理eUICC时执行基于证书的权限认证操作。在这里,SM-DP证书可以表示商业实体,诸如MNO或终端制造商。eUICC102可以基于SM-DP证书来验证通过SM-DP 104执行的eUICC管理操作。

此外,SM-DP 104可以执行简档管理操作。例如,简档管理操作可以包括诸如简档下载、简档启用、简档禁用、简档删除等的简档管理操作。

另外,SM-DP 104可以生成简档包并执行加密操作。SM-DP 104准备简档包,并存储简档包和用于保护简档包的简档保护密钥。此外,SM-DP 104可以将EID分配给简档包。

SM-DS 108帮助搜索eUICC 102应连接到的SM-DP以处理未决的eUICC管理事件的操作。此外,SM-DS 108可以通过在IP网络中使用推送方案来执行将eUICC管理事件传送到eUICC 102的操作。

终端100可以向SM-DP 104发送信号或从SM-DP 104接收信号,以发送或接收用于简档下载启动所需的信息。

MNO系统110可以命令SM-DP 104为特定的eUICC准备简档包,并且可以将简档包传送到SM-DP 104。此外,MNO系统110可以向eUICC 102发送用于更新和管理在eUICC 102内的启用简档的信号。

可以在SM-DP 104与eUICC 102之间建立安全信道。例如,可以在简档下载和安装期间使用安全信道。此外,可以使用SM-DP 104与终端100之间的与简档发送有关的安全信道。。终端100可以将简档包传送到eUICC 102。

在本公开的实施例中,简档包括例如订户标识符(例如,国际移动订户标识,以下称为“IMSI”)和用于认证的加密密钥(例如,K)。此外,简档可以包括由对应的通信服务提供商提供的用于通信服务的各种信息。在这里,应该注意,对于通信服务的各种信息没有特别的限制。

此外,在本公开的实施例中,SM-DP 104由单个配置单元配置,但是可以被配置成包括简档提供商(以下称为“简档提供商”)和eUICC管理器(以下简称“eUICC管理器”)的形式。简档提供商具有由CI和CI的子CI颁发的私钥和证书,并且可以生成简档包并执行加密操作。此外,除了由简档提供商执行的操作之外,eUICC管理器可以执行上述SM-DP 140的操作。

图1已示出根据本公开的实施例的无线通信系统的结构的示例。接下来,将参考图2描述根据本公开的实施例的无线通信系统的结构的另一示例。

图2是示意性地示出根据本公开的实施例的无线通信系统的结构的另一示例的示图。

参考图2,多个MNO系统,例如MNO1 201、MNO2 202、MNO3 203、和MNO4 204可以单独链接到简档提供商。在这里,每个简档提供商可以链接到单个MNO业务支持系统(以下称为“BSS”),或者可以链接到多个MNO BSS(以下为了方便而称为“MNO”)。

作为示例,图2示出了MNO1 201和MNO2 202链接到简档提供商1211,MNO3 203链接到简档提供商3 212,并且MNO4 204链接到简档提供商4 213。

同时,单个eUICC管理器可以链接到单个简档提供商或多个简档提供商。作为示例,图2示出了eUICC管理器1 221和eUICC管理器2 222链接到简档提供商1 211,并且eUICC管理器3 223链接到简档提供商3 212和简档提供商4 213。

单个终端230可以链接到多个eUICC管理器(例如,eUICC管理器1221、eUICC管理器2 222和eUICC管理器3 223)。在这里,eUICC 240存储从对应的CI或通过子CI直接颁发的多个CI证书或CI公钥,并且因此可以认证简档提供商或eUICC管理器。

此外,SM-DS 250可以通过与多个eUICC管理器(例如,eUICC管理器1 221、eUICC管理器2 222和eUICC管理器3 223)链接来提供选择终端230所必需的eUICC管理器的功能。在这里,在必要信息存储在SM-DS 250中之后,向终端230直接通知必要信息的方案(推送)、或通过终端读取存储在SM-DS 250中的信息的方案(拉取)是可能的。

图2已经出了根据本公开的实施例的无线通信系统的内部结构的另一示例。接下来,将参考图3描述根据本公开的实施例的无线通信系统中的简档下载过程的示例。

图3是示意性地示出根据本公开的实施例的无线通信系统中的简档下载过程的示例的示图。

参考图3,无线通信系统包括SM-DP 300、终端310和eUICC 320。

首先,在步骤330中,可以通过SM-DS对终端310进行通知来启动简档下载,通过由用户操作终端310来选择简档下载,或者基于终端310先前已经从SM-DS请求或接收的信息来启动简档下载。在这里,终端310先前已经从SM-DS请求和接收的信息可以包括能够区分SM-DP地址以及简档下载的启动等的分隔符。在这种情况下,终端310可以从对应于SM-DP地址的SM-DP 300请求简档下载。

终端310和SM-DP 300可以基于通过传输层安全性(以下称为“TLS”)证书保护的安全套接字层上的超文本传输协议(Hypertext Transfer Protocol over Secure SocketLayer,HTTPS)来执行通信。

如果在终端310中启动简档下载,则在步骤332中,SM-DP 300基于使用eUICC 320和嵌入式UICC控制授权安全域(以下称为“ECASD”)证书的相互认证来配置SCP03密钥集或SCP03t密钥集。在执行这种操作时,在SM-DP 300和eUICC 320中生成相同对称密钥的密钥集。

使用ECASD证书的相互认证过程和密钥集生成过程可类似于:在针对卡内容管理卡规范v2.2-修订E V1.0标准的全球平台卡安全升级中引入的场景#3过程、或者在针对嵌入式UICC技术规范版本1.0的GSMA远程供应架构中提到的场景#3过程。因此,将省略其详细描述。

在生成相同对称密钥的密钥集之后,SM-DP 300可以使得通过使用密钥集、通过向eUICC 320发送更新初始化(以下称为“初始化更新”)命令和外部认证(以下称为“外部认证”)命令来生成SCP03会话或SCP03t会话。

在此之后,SM-DP 300可以使用在会话生成时生成的会话密钥集来执行与eUICC320的加密通信。SM-DP 300可以以标签长度值(Tag-Length-Value,TLV)形式生成简档信息。可以使用加密和完整性保护的一种或多种安全方法来保护TLV数据。在这里,安全方法可以是使用在会话生成时生成的会话密钥集的安全方法。在步骤334中,SM-DP 300将通过SCP03或SCP03t加密的以TLV形式的简档信息发送到终端310。发送到终端310的简档信息可以包括在ES9+HTTPS响应消息中并且被发送到终端310。ES9+HTTPS响应消息还可以包括用于消息MAC生成/验证的会话密钥(S-MAC)。

已经接收简档信息的终端310将简档信息划分成可发送到eUICC 320的数据大小,然后在步骤336中,将已划分的简档信息包括在简档加载(以下称为“简档加载”)命令中,并且将简档加载命令发送到eUICC 320。

eUICC 320可以从终端310接收至少一个简档加载命令,执行解密操作和完整性验证操作,然后安装简档。在图3中,假设eUICC 320从终端310接收多个简档加载命令。

此外,尽管在图3中没有单独示出,eUICC 320可以在接收到所有多个简档加载命令之后,执行解密操作和完整性验证操作并且完成简档下载和安装,或者eUICC 320可以分别接收和处理多个简档加载命令,然后完成简档下载和安装。

此外,在简档下载过程中,如图3中所描述的,可以依次执行以下过程:在SM-DP300与eUICC 320之间的相互验证、以及密钥生成、SCP03或SCP03t会话生成、以及使用SCP03或SCP03t会话密钥集的简档信息传送,但所述过程可以在一定方案中实现,在所述方案中SM-DP 300获取eUICC320的证书并且将预生成的应用协议数据单元(以下称为“APDU”)和已加密的简档信息两者存储在终端310,然后终端310将所存储的APDU和已加密的简档信息传送到APDU单元中的eUICC 320。

同时,虽然图3示出根据本公开的实施例的无线通信系统中的简档下载过程的示例,但是可以对图3进行各种修改。例如,尽管在图3中示出了连续的步骤,但图3所示的步骤可以彼此重叠、可以并行执行、可能以不同的顺序执行、或者可以执行若干次。

图3已经描述了根据本公开的实施例的无线通信系统中的简档下载过程的示例。接下来,将参考图4描述根据本公开的实施例的无线通信系统中的简档下载过程的另一示例。

图4是示意性地示出根据本公开的实施例的无线通信系统中的简档下载过程的另一示例的示图。参考图4,无线通信系统包括简档提供商400、eUICC管理器410、终端420和eUICC 430。

首先,在步骤440中,可以通过SM-DS对终端420进行通知来启动简档下载,通过用户操作终端420来选择简档下载,或者基于终端420先前已经从SM-DS请求或接收的信息来启动简档下载。在这里,终端420先前已经从SM-DS请求和接收的信息可以包括能够区分eUICC管理器地址以及启动简档下载等的分隔符。在这种情况下,终端420可以从对应于eUICC管理器地址的eUICC管理器410请求简档下载。终端420和eUICC管理器410可以基于通过TLS证书保护的HTTPS来执行通信。

在步骤442中,终端420启动eUICC管理器410与eUICC 430之间的相互认证过程。在下文中,将参考图5提供相互认证过程的细节。

如果执行了相互认证过程,则在步骤444中,eUICC管理器410可以将简档下载请求(以下称为“下载简档请求”)消息传送到简档提供商400。在此,下载简档请求消息可以包括EID和eUICC证书(CERT.EUICC.ECDSA)。

在步骤446中,已经从eUICC管理器410接收下载简档请求消息的简档提供商400可以基于使用ECASD证书和对应于下载简档请求消息中包括的EID的eUICC 430的相互认证来配置SCP03密钥集或SCP03T密钥集。在执行这种操作时,在简档提供商400和eUICC 430中生成相同对称密钥的密钥集。

使用ECASD证书的相互认证过程和密钥集生成过程可类似于:在针对卡内容管理卡规范v2.2-修订E V1.0标准的全球平台卡安全升级中引入的场景#3过程、或者在针对嵌入式UICC技术规范版本1.0的GSMA远程供应架构中提到的场景#3过程。因此,将省略其详细描述。

同时,简档提供商400可以通过使用密钥集,使得通过向eUICC 430发送初始化更新命令和外部认证命令来生成SCP03会话或SCP03t会话。

在此之后,简档提供商400可以使用在会话生成时生成的会话密钥集来执行与eUICC 430的加密通信。简档提供商400可以以标签长度值(TLV)形式生成简档信息。可以使用加密和完整性保护的一种或多种安全方法来保护TLV数据。在这里,安全方法可以是使用在会话生成时生成的会话密钥集的安全方法。

在步骤448中,简档提供商400通过使用SCP03或SCP03t将以TLV形式的简档信息发送到eUICC管理器410。然后,在步骤450中,eUICC管理器410可以向终端420发送包括简档信息的部分或全部的信息。在图4中,假设eUICC管理器410将从简档提供商400接收的简档信息按原样传送到终端420。

在步骤452中,已经从eUICC管理器410接收到简档信息的终端420将简档信息划分成可发送到eUICC 430的数据大小,将划分的简档信息包括在简档加载命令中,并且将简档加载命令发送到eUICC 430。

eUICC 430可以从终端420接收至少一个简档加载命令,执行解密操作和完整性验证操作,然后安装简档。在图4中,假设eUICC 430从终端420接收多个简档加载命令。

此外,尽管在图4中没有单独示出,eUICC 430可以在接收到所有多个简档加载命令之后,执行解密操作和完整性验证操作并且完成简档下载和安装,或者eUICC 430可以分别接收和处理多个简档加载命令,然后完成简档下载和安装。

此外,在简档下载过程中,如图4所描述的,可以依次执行以下过程:在简档提供商400与eUICC 430之间的相互验证、以及密钥生成、SCP03或SCP03t会话生成、以及使用SCP03或SCP03t会话密钥集的简档信息传送,但所述过程可以在以下方案中实现:在通过简档提供商400获取eUICC 430的证书之后,将预生成的APDU和加密的简档信息传送到eUICC管理器410,将传送的APDU和加密的简档信息两者存储在终端420中,然后将所存储的APDU和加密的简档信息传送到APDU单元中的eUICC 430。

同时,虽然图4示出了根据本公开的实施例的无线通信系统中的简档下载过程的另一示例,但是可以对图4进行各种修改。例如,尽管在图4中示出了连续的步骤,但图4所示出的步骤可以彼此重叠、可以并行执行、可以以不同的顺序执行、或者可以执行若干次。

图4已经示出了根据本公开的实施例的无线通信系统中的简档下载过程的另一示例。接下来,如下将参考图5描述在eUICC管理器410与eUICC430之间执行的步骤442的相互认证过程。图5是示意性地示出根据本公开的实施例的无线通信系统中的在eUICC管理器与eUICC之间执行的相互认证过程的示图。

参考图5,无线通信系统与图4所示的无线通信系统相同,并且还包括SM-DS 415。

首先,在步骤500中,eUICC管理器410将注册事件(以下称为“注册事件”)消息传送到SM-DS 415。注册事件包括EID和eUICC管理器地址信息、或eUICC管理器标识符(以下称为“EMID”)。额外地,注册事件消息可以包括指示简档下载的启动的事件。

SM-DS 415可以存储在注册事件消息中包括的信息,例如EID、EMID、和事件,并且在步骤502中将事件通知(以下称为“通知事件”)消息传送到终端420。在这里,通知事件消息可以包括EID、EMID、和事件。在这里,事件可以是包括事件ID和事件类型(以下称为“事件类型”)的信息。事件ID可以是区分事件的标识符,并且可以具有全局唯一值。此外,事件类型可以包括用于区分诸如简档下载等事件的值。

在步骤504中,已经从SM-DS 415接收通知事件消息的终端420可以将E_NONCE请求(以下称为“E_NONCE请求”)消息传送到eUICC 430。在这里,E_NONCE请求消息可以例如以APDU命令形式传送到eUICC 430。

如果从终端420接收E_NONCE请求消息,则eUICC 430生成E_NONCE的随机值。此外,在步骤506中,eUICC 430将包括EID、事件、eUICC 430的证书、以及使用eUICC 430的私钥签名的E_SIGN值的E_NONCE响应(以下称为“E_NONCE响应”)消息传送到终端420。

在步骤508中,终端420可以通过使用从eUICC 430接收的E_NONCE响应消息将ES5认证请求(以下称为“ES5认证请求”)消息传送到eUICC管理器410。在这里,通过终端420传送到eUICC管理器410的ES5认证请求消息可以包括从eUICC 430传送的E_NONCE响应消息的部分或全部。应该注意,在ES5认证请求消息中包括E-EONON响应消息的形式可以是各种各样的。

在步骤510中,已经从终端420接收ES5认证请求消息的eUICC管理器410可以通过使用在eUICC管理器410中存储的CI的公钥和CI证书中的一个,验证所接收的ES5认证请求消息中包括的eUICC证书和签名。然后,eUICC管理器410可以随机地生成S_NONCE值,并且可以在步骤512中将包括eUICC管理器证书和eUICC管理器签名值S_SIGN的ES5认证质询(以下称为“ES5认证质询”)消息传送到终端420。在这里,S_SIGN可以指代通过使用eUICC管理器410的私钥对包括EID、E_NONCE、和S_NONCE的信息进行签名而获得的值。

在步骤514中,终端420可以通过使用从eUICC管理器410接收的ES5认证质询消息将S_NONCE签名请求(以下称为“S_NONCE签名请求”)消息传送到eUICC 430。在这里,从终端420传送到eUICC 430的S_NONCE签名请求消息可以包括从eUICC管理器410传送的ES5认证质询消息的部分或全部。应该注意,在S_NONCE签名请求消息中包括ES5认证质询消息的形式可以是各种各样的。

在步骤516中,eUICC 430可以通过使用存储在eUICC 430中的公钥或CI证书,验证S_NONCE签名请求消息中包括的ES5认证质询消息中包括的eUICC管理器证书。因此,如果证书的验证成功,则eUICC 430使用eUICC管理器证书中包括的公钥来验证S_SIGN值和消息。eUICC 430验证是否使用eUICC管理器410的私钥和E_NONCE值来计算S_SIGN值。

如果eUICC 430的验证操作失败,则eUICC 430将S_NONCE签名响应(以下称为“NONCE签名响应”)传送到终端420。在这里,NONCE签名响应消息可以包括指示验证的操作已经失败的状态字值。

另一方面,如果eUICC 430的验证操作成功,则在步骤518中,eUICC430可以将S_NONCE签名响应消息发送到终端,并且完成针对eUICC管理器的认证操作。

同时,S_NONCE签名响应消息可以包括E_SIGN,其是通过使用eUICC的私钥对包括S_NONCE值的信息进行签名而获得的值。包括S_NONCE值的信息可以包括IntKey*。IntKey*可以是通过在完成认证过程之后,通过使用eUICC管理器证书的公钥来加密用于完整性验证的完整性保护(以下称为“完整性保护”)密钥而获得的值。

在步骤520中,终端420可以将包括S_NONCE签名响应消息的部分或全部的ES5认证响应消息传送到eUICC管理器410。在这里,应该注意,在ES5认证响应消息中包括S_NONCE签名响应消息的形式可以是各种各样的。

在步骤522中,已经从终端420接收ES5认证响应消息的eUICC管理器410可以使用eUICC 430的公钥来验证E_SIGN值。如果验证了E_SIGN值是使用eUICC的私钥和S_NONCE值来计算的,则eUICC管理器410可以完成eUICC 430的认证。

此外,eUICC管理器410可以通过使用eUICC管理器410的私钥来解密IntKey*,并且由此提取IntKey值。然后,在步骤528中,eUICC管理器410基于IntKey值将要传送到eUICC430的数据传送到终端420。终端420将所接收的数据传送到eUICC 430,并且在步骤530中,eUICC 430基于通过解密IntKey*而提取的IntKey值来解密数据。类似地,通过终端420从eUICC管理器410传送到eUICC 430的数据可以使用IntKey值来保证完整性保护。

同时,如果eUICC管理器410的验证失败,则在步骤524中,eUICC管理器410可以将认证失败(以下称为“认证失败”)消息传送到终端420。在这里,应该注意,可以选择性地执行通过eUICC管理器410将认证失败消息发送到终端420的操作。

如果从eUICC管理器410接收到认证失败消息,则在步骤526中,终端420可以将包括认证失败的部分或全部的认证失败消息传送到eUICC 430。在这里,应该注意,在要通过终端420发送到eUICC 430的认证失败消息中包括通过终端420从eUICC管理器410接收到的认证失败消息的形式可以是各种各样的。

同时,在完成如上所述的认证过程之后,如图4中的步骤444所示,eUICC管理器410可以将下载简档请求消息发送到简档提供商400。

尽管图5示出了根据本公开的实施例的无线通信系统中的在eUICC管理器410与eUICC 430之间执行的相互认证过程,但是应该注意,可以相对于图5实现各种修改。例如,尽管在图5中示出了连续的步骤,但图5中所示出的步骤可以彼此重叠、可以并行执行、可以以不同的顺序执行、或者可以执行若干次。

图5已经描绘了根据本公开的实施例的无线通信系统中的在eUICC管理器与eUICC430之间执行的相互认证过程。接下来,将参考图6描述根据本公开的实施例的无线通信系统中的简档下载过程的另一示例。

图6是示意性地示出根据本公开的实施例的无线通信系统中的简档下载过程的又另一示例的示图。

参考图6,无线通信系统包括SM-DP 600、终端610和eUICC 620。

在步骤630中,可以通过SM-DS对终端610进行通知来启动简档下载、通过用户操作终端610来选择简档下载、或者基于终端610先前已经从SM-DS请求和接收的信息来启动简档下载。在这里,终端610先前已经从SM-DS请求和接收的信息可以包括能够区分SM-DP地址以及启动简档下载等的分隔符。在这种情况下,终端610可以从对应于SM-DP地址的SM-DP600请求简档下载。

在步骤632中,SM-DP 600和eUICC 620配置安全信道协议(Secure ChannelProtocol,SCP)81会话。如上所述,与图3中所示出的文件下载过程不同,图6中所示出的文件下载过程使用SCP81以用于SM-DP 600与eUICC 620之间的相互认证和完整性保护。SCP81可以使用HTTPS协议以便执行SM-DP 600与eUICC 620之间的通信,并且终端610和eUICC620可以使用承载无关协议(以下称为“BIP”)。

在这里,使用证书的单向认证或相互认证可以用于在使用SCP81时使用的TLS认证。如果配置了用于TLS认证的密码套件(以下称为“密码套件”),则可以如下保护传送到SCP81协议的数据信息。

-执行相互认证操作,不执行完整性保护操作,并且不执行加密(以下称为“加密”)

-执行相互认证操作,执行完整性保护操作,并且不执行加密。

-执行相互认证操作,不执行完整性保护操作,并且执行加密。

-执行相互认证操作,执行完整性保护操作,并且执行加密。

在生成SCP81会话之后,在步骤636中,SM-DP 600可以通过SCP81会话将以TLV形式的简档信息传送到eUICC 620。

同时,虽然图6示出了根据本公开的实施例的无线通信系统中的简档下载过程的另一示例,但是可以对图6进行各种修改。例如,尽管在图6中示出了连续的步骤,但图6中所示出的步骤可以彼此重叠、可以并行执行、可以以不同的顺序执行、或者可以执行若干次。

图6已经描绘了根据本公开的实施例的无线通信系统中的简档下载过程的另一示例。接下来,将参考图7描述根据本公开的实施例的无线通信系统中的简档下载过程的又另一示例。

图7是示意性地示出根据本公开的实施例的无线通信系统中的简档下载过程的又另一示例的示图。

参考图7,无线通信系统包括简档提供商700、eUICC管理器410、终端710和eUICC730。

在步骤740中,可以通过SM-DS对终端720进行通知来启动简档下载、通过用户操作终端720来选择简档下载、或者基于终端720先前已经从SM-DS请求和接收的信息来启动简档下载。在这里,终端720先前已经从SM-DS请求和接收的信息可以包括能够区分eUICC管理器地址以及启动简档下载等的分隔符。在这种情况下,终端720可以从对应于eUICC管理器地址的eUICC管理器710请求简档下载。在步骤742中,eUICC管理器710和eUICC 730配置SCP81会话。如上所述,与图4中所示出的文件下载过程不同,图7中所示出的文件下载过程使用SCP81以用于SM-DP 600与eUICC620之间的相互验证和完整性保护。

在生成SCP81会话之后,在步骤744中,eUICC管理器710可以将下载简档请求消息传送到简档提供商700。在这里,下载简档请求消息可以包括EID和eUICC证书(CERT.EUICC.ECDSA)。

已经从eUICC管理器710接收下载简档请求消息的简档提供商700可以基于使用ECASD证书和对应于下载简档请求消息中包括的EID的eUICC730的相互认证来配置SCP03密钥集或SCP03T密钥集。在这里,eUICC管理器710可以通过SCP81来传送在简档提供商700与eUICC 730之间发送或接收的认证消息等。

在简档提供商700与eUICC 730之间生成SCP03密钥集或SCP03t密钥之后,可以在简档提供商700与eUICC 730之间生成SCP03会话密钥集或SCP03t会话密钥集。在步骤748中,简档提供商700可以将使用SCP03密钥集或SCP03t密钥集来加密的以TLV形式的简档信息传送到eUICC管理器710。然后,在步骤750中,eUICC管理器710可以通过SCP81将使用SCP03密钥集或SCP03t密钥集来加密的TLV形式的简档信息传送到eUICC730。

同时,尽管没有在图7中单独示出,但可以通过简档提供商700与eUICC730之间的端到端(以下称为“端到端”)消息交换来执行SCP03密钥集或SCP03t密钥集的生成、以及用于SCP03和SCP03t的相互认证的APDU和会话密钥的生成。然而,也可能的是,简档提供商700提前基于eUICC 730的验证生成APDU消息,将所生成的APDU消息传送到eUICC管理器710,然后通过SCP81将所传送的APDU消息直接传送到eUICC 730。

同时,虽然图7示出了根据本公开的实施例的无线通信系统中的简档下载过程的另一示例,但是可以对图7进行各种修改。例如,尽管在图6中示出了连续的步骤,但图7中所示出的步骤可以彼此重叠、可以并行执行、可以以不同的顺序执行、或者可以执行若干次。

图7已经示出了根据本公开的实施例的无线通信系统中的简档下载过程的另一示例。接下来,将参考图8描述根据本公开的实施例的无线通信系统中的将简档从MNO系统下载到终端的过程。

图8是示意性地示出根据本公开的实施例的无线通信系统中的将简档从MNO系统下载到终端的过程的示图。

参考图8,无线通信系统包括MNO系统800、简档提供商810、eUICC管理器820、SM-DS830、终端840和eUICC 850。

在步骤864中,MNO系统800可以将简档下载(以下称为“下载简档”)消息传送到简档提供商810,以便发起简档下载。MNO系统800可以是MNO的商业支持系统(Business-Support-System,BSS)。

下载简档消息可以包括EID、SMDSID、EMID和简档ID中的至少一个。

EID是eUICC标识符,并且可以具有确定的长度或可变的长度。

EID可以是例如16位数字。

SMDSID可以是SM-DS标识符。SMDSID可以是服务器地址,eUICC管理器820或终端840能够通过服务器地址访问SM-DS 830,或者可以指示可以映射到服务器地址的值。

EMID可以是eUICC管理器标识符。EMID可以是服务器地址,简档提供商810、SM-DS830、终端840或eUICC 850能够通过服务器地址访问eUICC管理器820,或者可以指示可以映射到服务器地址的值。

简档ID可以是用于区分简档的标识符。此外,简档ID可以是集成电路卡ID(以下称为“ICCID”)。

同时,在步骤866中,简档提供商810可以通过使用包括在下载简档消息中的EID、SMDSID和ICCID将发送数据消息传送到与EMID对应或预先配置的eUICC管理器820。

然后,在步骤868中,eUICC管理器820可以确认包括在发送数据消息中的SMDSID,然后将注册事件消息传送到与SMDSID对应的SM-DS 830。注册事件消息可以包括EMID、EID和事件。在这里,事件可以是包括事件ID和事件类型的信息。

将EMID从SM-DS 830传送到终端840的方法可以是以下两种方法中的一个或两者。

如果在步骤862(选项1)中存在由终端840通过注册消息注册的EID,或者在步骤870(选项2)中接收到包括用于请求事件的EID的检索事件消息,则SM-DS 830可以在步骤874中将通知事件消息传送到终端840。在这里,如果终端840的电源开启并建立IP连接,则可以在步骤860中执行选项1操作。此外,如果在终端840中发生检索触发事件,则可以在步骤870中执行选项2操作。

同时,通知事件消息可以包括EMID和事件。然后,在步骤876中,终端840可以将认证请求消息传送到与EMID相对应的eUICC管理器820,并执行认证。此时,认证请求消息可以包括由eUICC管理器820接收的事件。

eUICC管理器820可以确认接收到的事件中所包括的事件ID或事件类型,并发起附加操作。

在图8中,假设事件是指示简档下载的事件类型。

同时,经由简档提供商810、eUICC管理器820、终端840和eUICC 850之间的互连,在步骤878中执行认证操作和简档下载/安装操作。在简档提供商810、eUICC管理器820、终端840和eUICC 850之间执行认证、以及执行简档下载/安装的此类操作可以包括在图8中。

在步骤880中,eUICC 850可以将包括eUICC 850的签名值的结果传送到终端840,并且在步骤882中,终端840可以将结果传送到eUICC管理器820。此外,在步骤884中,eUICC管理器820可以将结果传送到简档提供商810,并且在步骤886中,简档提供商810可以将结果传送到MNO系统800。可替换地,eUICC管理器820可以将结果直接传送到MNO系统800。

同时,如果事件的处理完成,则在步骤888中,eUICC管理器820可以将删除事件(以下称为“删除事件”)传送到SM-DS 830。然后,SM-DS 830可以删除已注册的事件。

在步骤890中,终端840可以将具有ICCID值作为因子的简档启用(以下称为“启用简档”)传送到eUICC 850,以便启用与ICCID值相对应的简档。

在步骤891中,响应于启用简档消息,eUICC 850可以将包括签名值的简档启用的结果传送到终端840。在这里,如果存在现有的已启用的简档,则eUICC 850可以首先禁用现有的已启用的简档,然后启用与ICCID相对应的简档。

在步骤892中,eUICC 850将REFRESH消息发送到UE 840。然后,在步骤893中,终端840可以使用新启用的简档来执行网络连接。

在步骤894中,eUICC 850可以使用包括eUICC的签名值的启用简档来传送网络连接的结果,并且在步骤895中,终端840可以使用包括eUICC的签名值的启用简档来将网络连接的结果传送到eUICC管理器820。

此外,在步骤896中,eUICC管理器820可以使用包括eUICC的签名值的启用简档将网络连接的结果传送到简档提供商810,并且简档提供商810可以使用包括eUICC的签名值的启用简档将网络连接的结果传送到MNO系统800。可替换地,eUICC管理器820可以使用包括eUICC的签名值的启用简档将网络连接的结果直接传送到MNO系统800。

同时,图8的步骤880至898在某些情况下可以省略,并且可以选择性地执行。此外,在图8中,描述被划分成简档提供商810和eUICC管理器820的两个元件的操作,但是简档提供商810和eUICC管理器820的操作可以被表示为SM-DP的单个元件的操作。在这种情况下,可以省略简档提供商810与eUICC管理器820之间的消息发射/接收操作,并且也可以省略EMID或用SM-DP ID替换EMID。

同时,尽管图8示出根据本公开的实施例的无线通信系统中的将简档从MNO系统下载到终端的过程,但是可以对图8做出各种修改。例如,尽管在图8中示出了连续的步骤,图8中所示出的步骤可以彼此重叠、可以并行执行、可以按照不同的顺序执行、或者可以执行多次。

图8已示出根据本公开的实施例的无线通信系统中的将简档从MNO系统下载到终端的过程的图示。接下来,将参考图9描述根据本公开的实施例的包括在无线通信系统中的实体的内部配置图。

图9是根据本公开的实施例的包括在无线通信系统中的实体的内部配置图。

根据本公开的实施例的包括在无线通信系统中的实体可以是SM-DS、简档提供商、eUICC管理器、终端、SM-DS、MNO系统和eUICC中的一个。

参考图9,实体可以包括发送单元900、接收单元910、存储器920和控制单元930。

首先,控制单元930控制实体的整体操作。控制单元930控制实体来执行与根据本公开的实施例的简档下载操作相关联的整体操作。在这里,与根据本公开的实施例的简档下载操作相关联的操作与图1至图8中描述的操作相同,并且因此将省略其详细描述。

发送单元900向控制单元930的控制下的实体以外的实体发射各种信号和各种消息。在这里,由发送单元900发送的各种信号和各种消息与图1至图8中发送的各种信号和各种消息相同,并且因此将省略其详细描述。

此外,接收单元910从控制单元930的控制下的实体以外的实体接收各种信号和各种消息。在这里,由接收单元910接收的各种信号和各种消息与图1至图8中接收的各种信号和各种消息相同,并且因此将省略其详细描述。

存储器920存储实体的操作所需的程序和各种数据,并且特别地,存储根据本公开的实施例的与简档下载操作相关联的信息。此外,存储器920存储由接收单元910接收的各种信号和各种消息。

在以上描述中,实体被实现为分离的单元,诸如发送单元900、接收单元910、存储器920和控制单元930。然而,发送单元900、接收单元910、存储器920和控制单元930中的至少两个可以被集成为一个单元。

根据各种实施例的权利要求书和/或说明书中所述的方法可以由硬件、软件或硬件和软件的组合来实施。

当所述方法由软件实施时,可以提供用于存储一个或多个程序(软件模块)的计算机可读存储介质。存储在计算机可读存储介质中的一个或多个程序可以被配置成用于由电子装置内的一个或多个处理器运行。至少一个程序可以包括使得电子装置执行根据由所附权利要求书定义和/或本文公开的本公开的各种实施例的方法的指令。

程序(软件模块或软件)可以存储在非易失性存储器中,所述非易失性存储器包括随机存取存储器和闪速存储器、只读存储器(Read Only Memory,ROM)、电可擦除可编程只读存储器(Electrically Erasable Programmable Read Only Memory,EEPROM)、磁盘存储装置、压缩光盘ROM(Compact Disc-ROM,CD-ROM)、数字多功能光盘(Digital VersatileDiscs,DVD)或其他类型的光学存储装置或磁带盒。可替换地,上述的一些或全部的任何组合可以形成在其中存储程序的存储器。此外,电子装置中可以包括多个这样的存储器。

另外,程序可以存储在可通过诸如互联网、内联网、局域网(Local Area Network,LAN)、宽LAN(Wide LAN,WLAN)和存储区域网络(Storage Area Network,SAN)或其组合的通信网络访问电子装置的可附接存储装置中。这种存储装置可以经由外部端口访问电子装置。此外,通信网络上的分离的存储装置可以访问便携式电子装置。

在本公开的上述详细实施例中,根据所呈现的详细实施例,包括在本公开中的组件以单数或复数表示。然而,为了方便描述而选择适用于所呈现的情况的单数形式或复数形式,并且本公开的各种实施例不限于单个元件或其多个元件。此外,在说明书中表示的多个元件可以被配置成单个元件,或者说明书中的单个元件可以被配置成多个元件。尽管本文已经单独描述了上述实施例,但是它们中的两个或更多个可以组合地实施。

此外,本公开的上述实施例可以通过计算机可读记录介质中的计算机可读代码来实施。计算机可读记录介质可以是能够存储可以由计算机系统读取的数据的任何数据存储装置。可由计算机读取的记录介质的示例可以包括只读存储器(ROM)、随机存取存储器(Random-Access Memory,RAM)、光盘只读存储器(CD-ROM)、磁带、软盘、光数据存储装置、载波(诸如,通过互联网的数据传输)。此外,用于实现本公开的功能程序、代码和代码段可以由本公开所属领域的程序员容易地解释。

应当理解,根据本公开的实施例的设备和装置可以按照硬件、软件、或硬件和软件的组合的形式来实现。例如,任何这样的软件可以存储在诸如ROM的易失性或非易失性存储装置、诸如RAM的存储器、存储器芯片、存储器装置、或存储器IC、或可记录的光学或磁性介质(诸如CD、DVD、磁盘或磁带)中,而不管其被擦除的能力或其被重新记录的能力。还可以理解,软件可以存储在机器(例如,计算机)可读存储介质中。应当理解,根据本公开的实施例的方法可以通过计算机、各种便携式终端、或由无线通信系统中的通信提供商管理的网络实体来实现,所述网络实体包括控制器和存储器,并且存储器是适于存储包括用于实现本公开的实施例的指令的一个或多个程序的机器可读存储介质的示例。

因此,本公开包括用于实施在说明书的所附权利要求书中描述的设备和方法的代码的程序和用于存储程序的机器(计算机等)可读存储介质。

尽管已经在本公开的详细描述中描述实施例,但是在不脱离本公开的范围的情况下可按照各种形式修改本公开。因此,本公开的范围不应仅仅基于所描述的示例性实施例来确定,而是基于随附权利要求书和其等同物来确定。

- 用于通信系统中传送简档的方法和设备

- 用于管理WI-FI直连通信系统中的组简档的方法和设备