现场设备的受约束操作

文献发布时间:2023-06-19 12:07:15

技术领域

本申请涉及一种用于操作现场设备的方法,特别地涉及考虑到预定义操作约束、基于现场设备与控制设备之间的交互来操作现场设备。本申请此外涉及一种用于操作密钥生成设备的方法,该密钥生成设备用于生成加密密钥,该加密密钥用于现场设备与控制设备之间的交互。本申请此外涉及一种实现本申请的方法的现场设备和密钥生成设备。

背景技术

设备(例如,通信设备、IT设备、终端设备、边缘设备、或基础设施设备,如燃气轮机、电流生成器或变压器)可能被限制成仅在某些条件下操作,例如仅在某些时间或某些位置处操作。该设备的所有者或制造商可能想要实施(enforce)这种约束,以满足法律要求、服务协定(agreement)、或遵守出口限制。通常,这种约束可以是合法合约(contract)的一部分,并且通过针对合约违反的约定惩罚来处理。然而,实施这种约束可能是困难的。

发明内容

因此,存在对于实施这种约束的需要。

该需要通过独立权利要求的特征来满足。从属权利要求的特征限定了实施例。根据一实施例,提供了一种用于操作现场设备的方法。现场设备被配置成用于与控制设备进行交互。交互可以包括例如在现场设备与控制设备之间传送数据和/或关于现场设备来认证控制设备,例如用于通过在控制设备处提供的应用来配置现场设备。现场设备可以包括例如计算设备、燃气轮机、物联网(IoT)设备、传感器、控制器、硬盘、膝上型电脑或智能电话。现场设备可以是其操作性将被限制的设备,例如,如在该设备的制造商与所有者或用户之间所约定的那样。因此,现场设备也可以被称为“要保护的设备”或“要保护的系统”。根据该方法,在现场设备处,从密钥生成设备来接收基本密钥。密钥生成设备可以包括专用设备,或者可以包括可以是另一设备的一部分的组件或应用,该另一设备例如网络服务器或个人计算机。此外,确定与用于操作现场设备的预定义操作约束相关的当前约束参数。

预定义操作约束可以定义对于操作现场设备必须满足的一个或多个约束。当前约束参数指示与预定义操作约束相关的当前信息。例如,预定义操作约束可以指示允许现场设备在其处被操作或执行预定义功能的位置。当前约束参数可以包括现场设备的当前位置。现场设备的当前位置可以基于全球定位系统(例如,GPS)来确定,或者可以基于任何其他定位系统来确定,例如基于从通信网络中检索的定位信息。

在其他示例中,预定义操作约束可以指示允许现场设备在其处被操作或执行预定义功能的预定义定时(timing)。在这种情况下,当前约束参数可以包括当前时间。当前时间可以定义例如一天中的当前时间和/或当前日期。因此,预定义操作约束可以指示时间间隔、开始时间和/或结束时间,该时间间隔、开始时间和/或结束时间定义了允许现场设备在其处被操作或执行预定义功能的时间。预定义功能可以涉及现场设备的由控制设备发布的配置、或者将现场设备投入由控制设备发布的操作。

此外,根据该方法,基于基本密钥和当前约束参数,在现场设备处生成密钥。使用所生成的密钥,现场设备与控制设备进行交互。

控制设备可以被配置有密钥,当现场设备位于所允许的位置处、或者与控制设备的交互发生在所允许的操作时间处时,该密钥与在现场设备处生成的密钥相匹配。每当现场设备移动或者时间改变时,就可以更新在现场设备处生成的密钥。当现场设备没有被布置在所允许的位置处、或者与控制设备的交互发生在所允许的操作时间之外时,在控制设备处配置的密钥将不再与现场设备的经更新的当前密钥相匹配,使得与控制设备的交互将不起作用并且因此被禁止。由此,可以实施预定义操作约束。

如上所描述,预定义操作约束可以指示允许现场设备在其处执行预定义功能的位置。根据一示例,现场设备可以从密钥生成设备接收精度信息,该精度信息指示关于该位置的地理范围,在该地理范围内,允许现场设备执行预定义功能。可以基于精度信息来生成密钥。由此,精度信息可以定义允许现场设备在其中执行预定义功能的区域。只要现场设备位于关于该位置的地理范围内或由该地理范围定义的区域内,所生成的密钥就保持相同,使得使用所生成的密钥与控制设备进行交互是可能的。然而,当现场设备被移出由该地理范围定义的区域时,所生成的密钥可能改变,并且因此与控制设备的交互不再可能,使得不再能够执行预定义功能。然而,当现场设备被移动回到由该地理范围定义的区域中时,新生成的密钥可以再次使得其允许与控制设备进行交互,例如使得可以执行预定义功能。换句话说,当现场设备被移动回到由该地理范围定义的区域中时,所生成的密钥可以恢复(revert)回到先前在该区域内定义的密钥,并且由于匹配的密钥,与控制设备的交互是可能的。

如上所描述,预定义操作约束可以指示允许现场设备在其处执行预定义功能的预定义定时。根据一示例,现场设备可以接收精度信息,该精度信息指示关于该定时的时间窗口,在该时间窗口内,允许现场设备执行预定义功能。现场设备可以基于精度信息来生成密钥。例如,精度信息可以结合该定时来定义一个或多个时间间隔,在该时间间隔中,允许现场设备执行预定义功能。只要当前时间在该时间间隔内,所生成的密钥就保持相同,使得使用所生成的密钥与控制设备进行交互是可能的。当时间超出该时间间隔时,所生成的密钥可能改变,并且与控制设备的交互不再可能,使得不再能够执行预定义功能。

根据另一个示例,向分布式数据库报告审计跟踪(audit trail)信息。审计跟踪信息指示使用所生成的密钥与控制设备进行交互的现场设备的交互。分布式数据库可以包括例如分散式的分布式数据库、或实现为分布式分类账、特别是区块链的数据库。通过在分布式数据库中将现场设备与控制设备之间的交互记入日志,可以提供针对预定义操作约束的审计跟踪,预定义操作约束可以由例如现场设备的制造商和现场设备的所有者、或者由现场设备的所有者和现场设备的用户来约定。

分布式分类账(也被称为共享分类账,或分布式分类账技术DLT)可以被视为在地理上跨多个地点、国家或机构而传播的经复制、共享和同步的数字数据的共识(consensus)。不存在中央管理员或集中式数据存储装置。可能需要对等(peer-to-peer)网络以及共识算法来确保进行跨节点的复制。分布式分类账数据库可以跨对等网络上的若干个节点(设备)而传播,其中每个节点复制并保存该分类账的相同副本,并且独立地更新其自己。主要优点是没有中央权威机构。当分类帐更新发生时,每个节点构造新的交易,并且然后这些节点通过共识算法对哪个副本是正确的进行投票(vote)。一旦已经确定了共识,所有其他节点就利用该分类账的新的正确的副本来更新其自己。安全性可以通过密码密钥和签名来实现。

分布式分类账的示例是区块链。此后,为了简单起见,将主要关于使用区块链的实现方式来描述各种技术。然而,可以容易地将类似的技术应用于其他种类和类型的分布式分类账。

区块链是经复制的分布式分类帐,其验证并存储对等网络中发生的交易。区块链不依赖于任何中央可信权威机构的操作。取而代之,它的可信赖性(trustworthiness)是从区块链算法以及可选地从用于处理网络中的节点的激励机制中得出的。区块链提供了存储交易的分散式保护机制。交易的示例包括数字货币、智能合约、以及物联网应用中的数据。区块链通过使用密码学来保护其在相应分布式数据库(区块)和相应交易日志中的条目免受操纵。一个区块承载一组交易。每个区块使用其前一个区块的哈希来指向该前一个区块。因此,通过改变信息来操纵区块是不可能的,或者仅在有限的程度上是可能的。

根据进一步的示例,所生成的密钥包括非对称加密方案的私钥、或对称加密方案的秘密共享密钥。在非对称加密方案的情况下,可以向控制设备提供与私钥相匹配的公钥,该私钥是在现场设备处基于当前约束参数而生成的。因此,例如当现场设备的位置改变时,基于当前位置而生成的私钥也改变,使得在控制设备处提供的公钥不再与现场设备的私钥相匹配,并且控制设备与现场设备之间的交互在所允许的位置之外是不可能的。

根据一实施例,提供了一种用于操作密钥生成设备的方法。根据该方法,接收用于操作现场设备的预定义操作约束,并且生成针对现场设备的基本密钥。此外,基于预定义操作约束来生成针对控制设备的密钥。该密钥可以被传输到控制设备,并且基本密钥可以被传输到现场设备。控制设备和现场设备被配置成使用该密钥和另外的密钥进行交互,该另外的密钥是在现场设备处、基于基本密钥以及与预定义操作约束相关的当前约束参数而生成的。针对控制设备生成的密钥可以被生成为:使得只要当前约束参数满足预定义操作约束,该密钥就与在现场设备处生成的另外的密钥相匹配。因此,例如,基于该密钥和该另外的密钥的控制设备与现场设备之间的加密通信只有在当前约束参数满足预定义操作约束时才可以被启用。

根据一示例,可以从密钥生成设备向分布式数据库报告审计跟踪信息。审计跟踪信息可以指示该密钥向控制设备的传输、以及基本密钥向现场设备的传输。由此,可以提供指示这些密钥已经被分发的日志记录。分布式数据库可以包括例如分散式的分布式数据库、或实现为区块链的数据库。这可以确保审计跟踪信息被安全存储,并且此后不能够被操纵,但是对于就预定义操作约束达成协定的各方而言是可检索的。

根据进一步的示例,可以从分布式数据库接收预定义操作约束。这可以使得预定义操作约束被安全存储,并且此后不能够被操纵,但是对于就预定义操作约束达成协定的各方而言是可检索的。

根据一示例,在密钥生成设备处接收精度信息,并且可以基于精度信息来生成该密钥和/或基本密钥。精度信息可以被传输到现场设备。精度信息可以是附加的信息段,或者可以被包括在预定义操作约束中。例如,预定义操作约束可以定义现场设备应被允许在其处执行预定义功能的位置。精度信息可以指示例如关于该位置的范围,使得允许现场设备在由该范围和该位置定义的区域内执行预定义功能。这可以有助于在例如现场设备中的位置的测量不准确性的情况下避免对执行预定义功能进行不想要的抑制。

根据另一个实施例,提供了一种用于与控制设备进行交互的现场设备。现场设备包括通信接口和逻辑。该逻辑被配置成从密钥生成设备接收基本密钥。此外,该逻辑被配置成确定与用于操作现场设备的预定义操作约束相关的当前约束参数。基于基本密钥和当前约束参数,该逻辑被配置成生成密钥。该逻辑被配置成使用所生成的密钥与控制设备进行交互,例如经由利用所生成的密钥而加密的通信与控制设备进行通信。现场设备可以被配置成执行上面描述的方法中的任一个,并且因此现场设备也包括上面描述的优点。

根据进一步的实施例,提供了一种密钥生成设备。密钥生成设备包括通信接口和逻辑。该逻辑被配置成接收用于操作现场设备的预定义操作约束。此外,该逻辑被配置成:生成针对现场设备的基本密钥,并且基于预定义操作约束来生成针对控制设备的密钥。现场设备被配置成基于基本密钥以及与预定义操作约束相关的当前约束参数来生成另外的密钥。控制设备和现场设备被配置成分别使用该密钥和该另外的密钥进行交互。密钥生成设备可以被配置成执行上面描述的方法中的任一个,并且因此密钥生成设备也包括上面描述的优点。

根据一实施例,一种计算机程序产品包括程序代码。该程序代码可以由至少一个处理器执行。执行该程序代码使得该至少一个处理器执行用于操作现场设备的方法。现场设备被配置成与控制设备进行交互。该方法包括:从密钥生成设备接收基本密钥;确定与用于操作现场设备的预定义操作约束相关的当前约束参数;基于基本密钥和当前约束参数来生成密钥;以及使用所生成的密钥与控制设备进行交互。

根据一实施例,一种计算机程序包括程序代码。该程序代码可以由至少一个处理器执行。执行该程序代码使得该至少一个处理器执行用于操作密钥生成设备的方法。该方法包括:接收用于操作现场设备的预定义操作约束;生成针对现场设备的基本密钥;以及基于预定义操作约束来生成针对控制设备的密钥。控制设备和现场设备被配置成使用该密钥和另外的密钥进行交互,该另外的密钥是在现场设备处、基于基本密钥以及与预定义操作约束相关的当前约束参数而生成的。

根据一实施例,提供了一种系统,其包括如上定义的现场设备、如上定义的密钥生成设备、以及控制设备。

以上发明内容仅旨在给出关于一些实施例和实现方式的一些特征的简要概述,而不应被解释为限制性的。其他实施例可以包括除了上面阐明的特征之外的其他特征。

附图说明

从参考附图对实施例的以下详细描述中,本公开的上述和其他元素、特征、步骤和特征将变得更加明显:

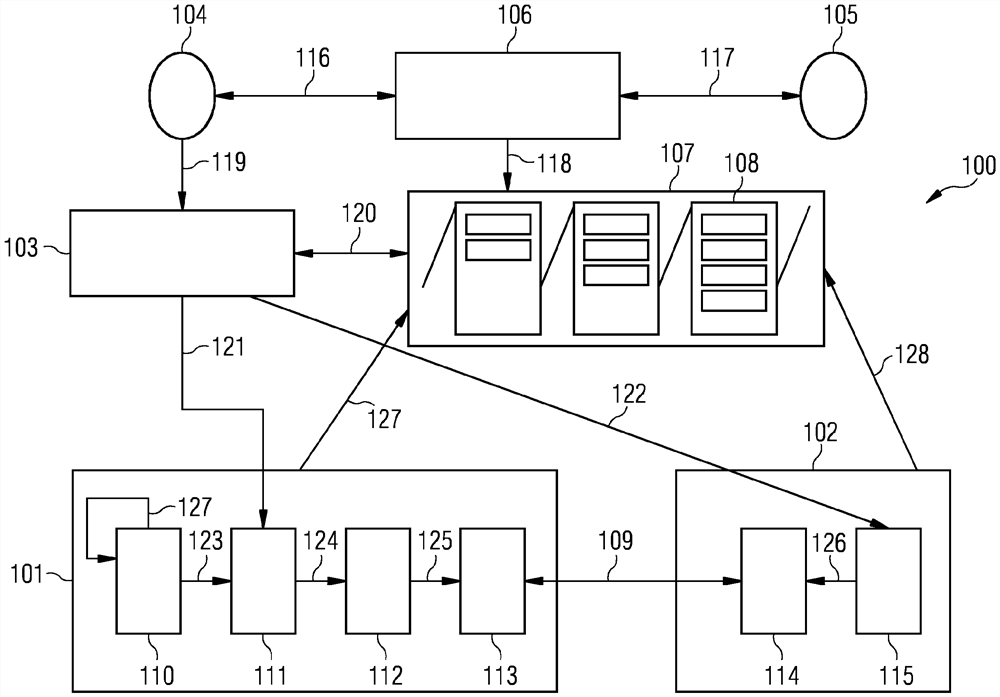

图1示意性地示出了根据本公开的用于操作现场设备的系统。

图2表示根据各种示例的由现场设备执行的方法的流程图。

图3表示根据各种示例的由密钥生成设备执行的方法的流程图。

具体实施方式

在下文中,将参考附图来详细描述本发明的实施例。应当理解的是,对实施例的以下描述不应被理解为限制性意义。本发明的范围不旨在由下文描述的实施例或附图所限制,这些实施例和附图应被理解为仅仅是说明性的。

附图应被视为附图中所图示的示意性表示和元素,它们不一定按比例示出。而是,各种元素被表示成使得它们的功能和一般目的对于本领域技术人员来说变得明显。在附图中示出或本文中描述的功能块、设备、组件或其他物理或功能单元之间的任何连接或耦合也可以通过间接连接或耦合来实现。组件之间的耦合也可以通过无线连接来建立。功能块可以用硬件、固件、软件或其组合来实现。

图1示出了包括现场设备101、控制设备102和密钥生成设备103的系统100。

现场设备101包括例如计算设备、燃气轮机、变压器、工业控制设备、物联网(IoT)设备、传感器、计算机硬盘、膝上型电脑、笔记本电脑或智能电话。现场设备可以由设备提供商104提供,该设备提供商104例如现场设备101的制造商。现场设备101的操作可以被限制到一个或多个特定区域和/或特定操作时间。换句话说,仅在满足这些约束的情况下,才允许执行现场设备101的至少一些功能。这些约束是与设备用户105(例如,客户)约定的。这些约束的原因可以基于针对现场设备101的法律限制、服务协定或出口限制。设备提供商104与设备用户105之间的协定可以经由协定存储接口106而存储在分布式数据库107中。如图1中所图示,分布式数据库107可以实现为分散式数据库,特别是例如区块链108,区块链108可以存储任何不可变的(immutable)协定和数据。由于现场设备101将被保护以仅在满足约束的情况下被操作,因此现场设备101也被称为“要保护的系统”。

控制设备102可以包括例如计算机、笔记本电脑、平板电脑、膝上型电脑、智能电话、或任何其他种类的设备,它们可以被配置成例如经由无线或有线连接109与现场设备101进行通信,以配置现场设备101或控制现场设备101执行预定义功能。例如,控制设备102可以被配置成设置、启用和启动燃气轮机类型的现场设备101的操作。可以在控制设备102处提供应用程序,以用于与现场设备101进行通信、用于配置现场设备101和/或用于控制现场设备101执行预定功能。

密钥生成设备103可以包括例如计算机、笔记本电脑、平板电脑、膝上型电脑、智能电话、或任何其他种类的设备,它们可以被配置成生成可用于对通信进行加密或可用于认证过程的密钥。密钥生成设备103可以由设备提供商104使用,以生成针对现场设备101的基本密钥,并且生成针对控制设备102的相关联的密钥。例如,基本密钥可以在现场设备101中被使用,以生成包括当前位置和/或时间信息的私钥。针对控制设备102的密钥可以包括公钥,并且可以被生成为使得它针对特定位置和/或时间间隔与私钥相匹配。

现场设备101可以包括传感器110、密钥修改器111、密钥存储装置112和密钥应用113。密钥修改器111、密钥存储装置112和密钥应用113可以通过逻辑来实现,该逻辑例如在硬件、固件、软件、特定硬件设备中、和/或完全集成到现场设备101的客户芯片中(例如,集成在执行软件程序代码的微处理器中)、或其组合。密钥应用113可以包括用于与控制设备102进行通信的通信接口。

传感器110可以包括例如用于确定现场设备101的当前位置的GPS接收器。另外或者作为替代,传感器110可以包括例如实时时钟,该实时时钟提供现场设备101的位置处的当前时间。传感器110可以包括被配置成感测与操作约束相关的信息的任何其他类型的传感器,该操作约束是在设备提供商104与设备用户105之间约定的。例如,如果现场设备101是高压设施中的组件(例如,变压器),并且如果根据操作约束,现场设备101仅在连接到以特定电压操作的高压网络的情况下被允许操作,则传感器110可以包括电压传感器,该电压传感器提供关于现场设备101当前连接到的电压的信息。

密钥修改器111可以被配置成将来自密钥生成设备103的基本密钥与来自传感器110的信息动态地组合,例如与现场设备101的当前位置动态地组合,以便每当来自传感器110的信息改变时,就生成针对现场设备101的一个或多个密钥。所生成的密钥然后可以被应用于现场设备101中的进一步操作。

密钥存储装置112可以被配置成接收来自密钥修改器111的密钥,并且存储用于在现场设备101上运行的应用的所有当前有效的密钥。

密钥应用113可以包括应用、特别是软件代码,该应用可以将密钥存储装置112的一个或若干个密钥应用于在对应模块(例如,加密模块、通信模块和/或认证模块)中实现的某个目的。

控制设备102可以包括密钥应用114和密钥存储装置115。密钥应用114和密钥存储装置115可以通过逻辑来实现,该逻辑例如在硬件、固件、软件、特定硬件设备中、和/或完全集成到控制设备102的客户芯片中(例如,集成在执行软件程序代码的微处理器中)、或其组合。

密钥存储装置115可以被配置成接收来自密钥生成设备103的密钥,并且存储用于在控制设备102上运行的应用的所有当前有效的密钥。

密钥应用114可以包括应用、特别是软件代码,该应用可以将存储在密钥存储装置115中的一个或若干个密钥应用于在控制设备102的对应模块(例如,加密模块、通信模块和/或认证模块)中实现的某个目的。密钥应用114可以包括用于与现场设备101进行通信的通信接口。

在下文中,将更详细地描述系统100的操作。特别地,将结合图2来描述由现场设备101执行的方法步骤201至206,并且将结合图3来描述由密钥生成设备103形成的方法步骤301至308。图2和3中的可选步骤用虚线框来指示。

根据一示例,系统100可以使用现场设备101的位置到现场设备101的(一个或多个)密钥中的动态和连续集成,以便使得能够实现现场设备101的基于位置的运行、授权、认证和/或存储装置解密。该密钥可以包括例如非对称加密方案的私钥。例如,针对如边缘设备或燃气轮机之类的现场设备101,设备提供商104向设备用户105发布用于访问现场设备101的公钥,该公钥应当仅在特定区域(例如,特定城市)中有效。每当现场设备101的位置改变,现场设备101就更新其私钥。只要现场设备101停留在所约定的区域中,设备用户105就可以使用公钥来访问现场设备101。如果现场设备101离开了所定义的区域,则私钥和公钥不再匹配,并且设备用户105不再能够访问现场设备101,直到它返回到所定义的其位置为止。

详细地,设备提供商104和设备用户105可以达成协定,在该协定的约束下,现场设备101应当能够与控制设备102进行交互。例如,如果现场设备101在某个城市的某个地方周围1公里的范围内,则现场设备101和控制设备102应当能够通信。在另一个示例中,现场设备101可以包括硬盘,应当仅在某个办公建筑物周围例如100米的区域内允许该硬盘被解密。例如另外包括现场设备101的标识符、与该位置相关的位置和精度信息以及使用约束的协定可以被存储在例如分布式数据库107中。例如,设备提供商104和设备用户105可以在协定存储接口106处确认该协定,如箭头116、117所指示,并且该协定可以被存储在分布式数据库107中,如箭头118所指示。

服务提供商104可以在密钥生成设备103处触发密钥生成,如箭头119所指示。响应于被触发,密钥生成设备103可以在步骤301中从分布式数据库107接收用于操作现场设备101的预定义操作约束(箭头120)。另外,密钥生成设备103可以在步骤302中接收与预定义操作约束相关的精度信息,例如允许现场设备101在其中被操作的位置周围的范围。密钥生成设备103在步骤303中例如基于随机数来生成与来自数据库107的预定义操作约束相对应的现场设备101的基本密钥。

例如,可能需要256位密钥。密钥生成设备103可以生成128位基本密钥,从而针对动态嵌入的约束保留(reserve)128位。此外,在步骤304中,由考虑约束信息(例如,所需要的位置)的密钥导出函数来生成针对控制设备102的对应密钥(例如,也是256位)。当在步骤303和304中生成针对现场设备101的基本密钥和针对控制设备102的对应密钥时,密钥生成设备103也可以考虑在步骤302中接收到的精度信息。

系统100可以使用对称密钥和非对称密钥两者。针对对称密钥,可以在现场设备101和控制设备102上使用共享密钥。针对非对称密钥,现场设备101持有私钥,并且控制设备102持有对应的公钥。例如,可以基于由BIP39助记法(Mnemonic approach)使用以生成确定性密钥钱包的技术在密钥生成设备103中生成密钥。

在步骤305中,密钥生成设备103可以将基本密钥传输到现场设备101(箭头121)。在步骤306中,密钥生成设备103可以将对应密钥传输到控制设备102(箭头122)。

可选地,在步骤307中,密钥生成设备103可以将在步骤302中接收到的精度信息传输到现场设备101。此外,可选地,在步骤308中,密钥生成设备103可以将审计跟踪信息传输到分布式数据库107。审计跟踪信息可以指示基本密钥向现场设备101的传输、以及对应密钥向控制设备102的传输。

在步骤201中,现场设备101从密钥生成设备103接收基本密钥,并且将基本密钥存储在密钥修改器111中。在步骤202中,约束传感器110确定与用于操作现场设备101的预定义操作约束相关的当前约束参数。当前约束参数被提供给密钥修改器111,如箭头123所指示。可以在现场设备101中预先配置预定义操作约束,或者可以从密钥生成设备103或从分布式数据库107接收预定义操作约束。预定义操作约束可以指示例如允许现场设备101在其处执行预定义功能的位置。在这种情况下,当前约束参数可以包括现场设备101的当前位置。另外或者作为替代,预定义操作约束可以指示允许现场设备101在其处执行预定义功能的预定义定时。在这种情况下,当前约束参数可以包括当前时间。

可选地,在步骤203中,密钥修改器110可以从密钥生成设备103接收精度信息。精度信息可以指示关于该位置的地理范围,在该地理范围内,允许现场设备101执行预定义功能。另外或者作为替代,精度信息可以指示关于该定时的时间窗口,在该时间窗口内,允许现场设备执行预定义功能。

在步骤204中,密钥修改器111基于基本密钥和当前约束参数来生成密钥。另外,在生成密钥时,可以考虑精度信息。所生成的密钥被存储在密钥存储装置112中(箭头124),并且可以由密钥应用113使用,如箭头125所指示。

控制设备102的密钥存储装置115存储从密钥生成设备103接收到的密钥(箭头122),并且所存储的密钥可以由密钥应用114使用,如箭头126所指示。

此时,现场设备101和控制设备102被配置成如箭头109所指示的那样进行交互(步骤205)。交互可以包括例如使用密钥在现场设备101与控制设备102之间传送数据,或者通过使用密钥关于现场设备101来认证控制设备102。另外或者作为替代,现场设备101可以将利用其密钥而签名和/或加密的数据存储在数据库107中。该数据仅能够利用控制设备102中的对应密钥而被访问/解密。此外,现场设备101可以将其密钥用于存储装置加密,使得控制设备102仅在其中密钥相匹配的位置中有权访问该存储装置。这可以使特定功能仅在特定区域中工作,或者可以进行保护以免在某些操作区域之外误用现场设备101,例如当现场设备101(例如,笔记本电脑)被盗时。

如箭头127所指示,约束传感器110可以连续地测量当前约束参数,例如现场设备101的当前位置或者当前时间,并且可以将当前约束参数连续地传递到密钥修改器111。密钥修改器111可以基于经改变的测量结果利用密钥导出函数来生成针对现场设备101的新密钥,该密钥导出函数应用预定义操作约束、精度信息(如果可用的话)、基本密钥和当前约束参数。密钥修改器111可以在密钥存储装置112中利用新生成的密钥来更新最近的密钥。

当与控制设备102进行交互时,密钥应用113将密钥存储装置112的当前密钥应用于外部交互,例如通信、加密和/或认证。如果现场设备101的密钥应用113所应用的当前密钥与控制设备102的密钥应用114所应用的对应密钥相匹配,则设备101和102可以进行交互。然而,只有在嵌入在现场设备101的密钥中的现场设备101的所测量的当前约束参数与嵌入在由密钥生成设备103向控制设备102发布的密钥中的约束相匹配时,才是这种情况。如果密钥不匹配,则对应的功能(例如,通信、加密和/或认证)就不再是可能的,并且因此被有效地禁止。

可选地,在步骤206中,现场设备101可以向分布式数据库107报告审计跟踪信息(见箭头127)。类似地,控制设备102可以可选地向分布式数据库107报告审计跟踪信息(见箭头128)。审计跟踪信息可以包括例如现场设备101和控制设备102的系统改变、以及关于现场设备101与控制设备102之间的交互的信息。

尽管上面已经在各种示例中描述了系统100,但是系统100不限于上述示例。可以考虑系统100的许多变型。例如,约束传感器110可以不直接嵌入在现场设备101中,而是实现为可信的外部设备,也被称为预言机(Oracle),其通过经签名的消息来直接地或通过分布式的分散式数据库与密钥修改器111进行通信。

此外,上面描述的技术可以应用于例如应用编程接口(API)的加密或认证。这可以允许对特定接口功能进行基于位置的激活和去激活。

密钥中的上面描述的操作约束不仅可以包括位置,而且例如还包括时间或与位置相组合的时间、或者与可以可靠地集成在密钥修改器中的其他约束(例如,电压监控)的任何组合。

此外,当设备提供商104触发了针对现场设备101的新基本密钥的生成时,可以在密钥存储装置112处自动撤销先前发布的密钥。

总而言之,上面描述的技术涉及确定性密钥生成函数与动态测量值和基本密钥的组合,以基于可测量的约束来固有地保护系统交互。将传感器测量结果应用于密钥生成函数的熵(entropy)使得能够实现:如果在发布过程中所约定的约束不再被满足,则使先前发布的密钥无效。这可以通过阻止基于不匹配的密码密钥的交互而导致对系统的继承保护(inherit protection)。此外,如果集成在核心组件(例如,通信或加密芯片)中,则该系统是防篡改的,这是由于约束测量结果(例如,位置)不可能被容易地破坏。利用对约束的智能编码(例如,二进制位置编码),可以容易地适配约束精度。密钥导出函数的足够的熵可以通过应用足够大的基本密钥来实现,该基本密钥将利用例如标准随机密钥生成器来生成。

上面描述的技术可以应用于所有种类的设备,这些设备具有用于计算密钥的处理器,并且其中可以另外附加传感器。

在配置过程之后,不需要至任何其他中央管理系统的任何连接或通信,这是由于所有信息都被嵌入在现场设备101的相应组件、以及被发布到控制设备102的公钥中。现场设备101和控制设备102可以完全独立于任何其他系统进行交互,并且仍然保证了约束被实施。例如,当上面描述的技术被集成在所涉及的设备中时,可以容易地实施基于位置的法律或商业约束。这可以实现一种商业模式,其中资产的流动性(mobility)水平可以与定价相关。此外,上面描述的技术可以用于保护如笔记本电脑或个人计算机的硬盘之类的办公设备,从而根据基于位置的可访问性激活来存储机密信息。

- 现场设备的受约束操作

- 具有监控装置的现场设备和用于操作现场设备的方法