一种webshell文件检测方法、电子设备及介质

文献发布时间:2024-01-17 01:18:42

技术领域

本发明涉及数据检测领域,特别是涉及一种webshell文件检测方法、电子设备及介质。

背景技术

webshell就是以asp、php、jsp或者cgi等网页文件形式存在的一种命令执行环境,也可以将其称做为一种网页后门。攻击者在入侵了一个网站后,通常会将asp或php后门文件与网站服务器WEB目录下正常的网页文件混在一起,然后就可以使用浏览器来访问asp或者php后门,得到一个命令执行环境,以达到控制网站服务器的目的。所以,就需要时常对webshell文件进行木马检测,来保证webshell文件的健康运行。

目前的webshell文件的木马检测方法是通过构建检测模型来实现的,通过静态特征检测和动态特征检测对其进行木马检测,但目前的静态特征检测和动态特征检测都是基于检测模型的搭建而实现的,需要用到的工具较为复杂,且如果webshell文件中包含有加密数据,在进行木马检测时,需要先对其进行解密,再进行木马检测验证其是否存在异常,此种特征检测的方式较为繁琐,且需要的算力较大。

发明内容

针对上述技术问题,本发明采用的技术方案为:

根据本申请的一个方面,提供一种webshell文件检测方法,所述方法包括如下步骤:

S100、响应于待检测webshell文件发生了数据更新,获取待检测webshell文件在发生数据更新后的m个待检测访问流量数据,得到待检测访问流量数据集Q=(Q

S200、若Q

S300、获取待检测webshell文件在发生数据更新前包含有加密数据的n个历史访问流量数据,得到历史加密流量数据集U=(U

S400、获取Q

S500、在U对应的所有来源IP地址中,确定出k个目标来源IP地址,得到目标来源IP地址集R=(R

S600、获取R

S700、将Y

在本申请的一种示例性实施例中,步骤S600之后,webshell文件检测方法还包括:

S610、若s=g,则执行步骤S700;否则,执行步骤S620;

S620、若s<E

S621、在L

S622、将F

在本申请的一种示例性实施例中,步骤S620还包括:

S630、若s>E

S631、获取M

S632、对M

S633、将L

S634、将L

在本申请的一种示例性实施例中,步骤S600之后,webshell文件检测方法还包括:

S640、若v=h,则执行步骤S700;否则,执行步骤S650;

S650、若v<E

S651、在L

S652、将F

在本申请的一种示例性实施例中,步骤S650还包括:

S660、若v>E

S661、获取M

S662、对M

S663、将L

S664、将L

在本申请的一种示例性实施例中,步骤S700还包括:

S710、将Y

在本申请的一种示例性实施例中,步骤S200还包括:

S210、若Q

在本申请的一种示例性实施例中,待检测webshell文件存储在目标webshell文件夹中,若目标webshell文件夹中存在新增的webshell文件,则将其确定为待检测webshell文件。

根据本申请的一个方面,提供一种非瞬时性计算机可读存储介质,所述存储介质中存储有至少一条指令或至少一段程序,所述至少一条指令或所述至少一段程序由处理器加载并执行以实现所述webshell文件检测方法。

根据本申请的一个方面,提供一种电子设备,包括处理器和所述的非瞬时性计算机可读存储介质。

本发明至少具有以下有益效果:

本发明以待检测webshell文件的数据更新的时间为数据处理节点,获取待检测webshell文件在发生数据更新后的待检测访问流量数据,若其中包含加密数据,且待检测webshell文件在发生数据更新前存在包含有加密数据的历史访问流量数据,则获取包含有加密数据的历史访问流量数据,并将待检测访问流量数据的来源IP地址的数据信息和包含有加密数据的历史访问流量数据的来源IP地址的数据信息进行匹配度比较,得到相应的匹配度值,若其小于预设的匹配度阈值,则将待检测访问流量数据确定为异常访问流量数据。通过对待检测访问流量数据的来源IP地址的数据信息进行处理,确定待检测访问流量数据是否为异常访问流量数据,继而实现对待检测webshell文件的检测,与现有的静态特征检测和动态特征检测相比,简化了数据处理的过程,进一步降低了算力要求。

附图说明

为了更清楚地说明本发明实施例中的技术方案,下面将对实施例描述中所需要使用的附图作简单地介绍,显而易见地,下面描述中的附图仅仅是本发明的一些实施例,对于本领域普通技术人员来讲,在不付出创造性劳动的前提下,还可以根据这些附图获得其他的附图。

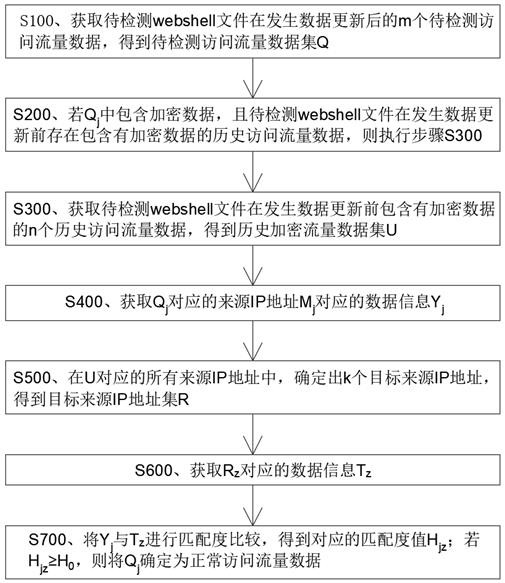

图1为本发明实施例提供的webshell文件检测方法的流程图。

具体实施方式

下面将结合本发明实施例中的附图,对本发明实施例中的技术方案进行清楚、完整地描述,显然,所描述的实施例仅仅是本发明一部分实施例,而不是全部的实施例。基于本发明中的实施例,本领域技术人员在没有作出创造性劳动前提下所获得的所有其他实施例,都属于本发明保护的范围。

webshell文件为一种用于网络和服务器管理的可访问的文件,在网络安全中,攻击者会通过在webshell文件中植入木马代码,来实现对其访问网站的数据窃取的目的,如在webshell文件中植入一句话木马,所以,就需要时常对webshell文件进行木马检测,来保证webshell文件的健康运行,目前的webshell文件的木马检测方法是通过构建检测模型而实现的,攻击者通过浏览器以HTTP协议访问Web Server上的一个CGI文件。但由于webshell就是一个合法的TCP连接,在TCP/IP的应用层之下几乎没有任何特征,只有在应用层进行检测。攻击者入侵服务器,使用webshell时,无论是传文件还是改文件,必然有一个文件会包含webshell代码,所以这时采用静态特征检测;另外,在webshell运行后,B/S数据通过HTTP交互,HTTP请求/响应中可以找到相应的动作记录,所以也可以采用动态特征检测。

但目前的静态特征检测和动态特征检测都是基于检测模型的搭建而实现的,需要用到的工具较为复杂,且如果webshell文件中包含有加密数据,在进行木马检测时,需要先对其进行解密,再进行木马检测验证其是否存在异常,此种特征检测的方式较为繁琐,且需要的算力较大,所以,为了弥补现有的webshell文件木马检测方法中存在的问题,就需提出一种检测流程更为简便且所需算力较小的webshell文件检测方法。

所述的一种webshell文件检测方法,如图1所示,包括如下步骤:

S100、响应于待检测webshell文件发生了数据更新,获取待检测webshell文件在发生数据更新后的m个待检测访问流量数据,得到待检测访问流量数据集Q=(Q

待检测webshell文件为存储有可访问网址的webshell文件,待检测webshell文件存储在目标webshell文件夹中,目标webshell文件夹为存储有目标webshell文件的文件夹,目标webshell文件为正常的webshell文件,由于攻击者在对webshell文件植入木马时,需要对webshell文件进行数据更改,所以,当目标webshell文件发生了数据更新,即数据更改时,就认为其有被植入木马的可能,则将其确定为待检测webshell文件,此外,若目标webshell文件夹中存在新增的webshell文件,由于其为新增的文件,不能确定其安全性,所以也将其确定为待检测webshell文件,即实时监控目标webshell文件夹中的所有目标webshell文件,只要其发生了数据更新,或在目标webshell文件夹中新增了一个webshell文件,就将发生了数据更新的目标webshell文件和新增的webshell文件确定为待检测webshell文件。

在确定了待检测webshell文件后,通过待检测webshell文件的访问流量数据对其进行木马检测,所以,以待检测webshell文件的数据更新为时间节点,认为发生数据更新前的待检测webshell文件为正常的不带有木马的文件,就只需要对发生了数据更新后的访问流量进行验证,但由于无法确定待检测webshell文件在发生数据更新后的哪个访问流量为正常流量数据,所以获取待检测webshell文件发生数据更新后的所有访问流量数据,并将其全部确定为待检测访问流量数据。

S200、若Q

S210、若Q

先判断Q

S300、获取待检测webshell文件在发生数据更新前包含有加密数据的n个历史访问流量数据,得到历史加密流量数据集U=(U

在确定Q

S400、获取Q

Q

S500、在U对应的所有来源IP地址中,确定出k个目标来源IP地址,得到目标来源IP地址集R=(R

由于要通过对来源IP的数据信息对待检测webshell文件进行检测,所以,就需要对所有包含加密数据的历史访问流量数据的来源IP地址做统计,得到每个来源IP地址的重复次数,将属于同一个来源IP地址的确定为目标来源IP地址。

S600、获取R

与M

S700、将Y

得到Y

此外,步骤S700中,是将Y

进一步,步骤S700还包括:

S710、将Y

步骤S710为步骤S700的另一实施例,只需要将Y

步骤S700和步骤S710中的匹配度比较方法采用现有的匹配度比较方法即可,匹配度比较即相似度比较,是看两者的相似程度,即先对两者的IP地址占比进行比较,得到一个匹配度,再对两者的上行数据包的加密数据长度进行匹配度比较,得到相应的匹配度,对两者的下行数据包的加密数据长度进行匹配度比较,得到相应的匹配度,再将得到的所有匹配度进行相加,得到最终的待检测访问流量数据的匹配度。

但在步骤S700和步骤S710中,对Y

在步骤S600之后,webshell文件检测方法还包括:

S610、若s=g,则执行步骤S700;否则,执行步骤S620;

S620、若s<E

S630、若s>E

S631、获取M

S632、对M

S633、将L

S634、将L

S621、在L

S622、将F

若Y

相应的,Y

步骤S600之后,webshell文件检测方法还包括:

S640、若v=h,则执行步骤S700;否则,执行步骤S650;

S650、若v<E

S660、若v>E

S661、获取M

S662、对M

S663、将L

S664、将L

S651、在L

S652、将F

Y

此外,P

在步骤S400之后,所述webshell文件检测方法还包括:

S410、获取待检测webshell文件在距离当前时间t

S420、若G≤G

S430、若G>G

P

此外,webshell文件的流量检测方法应用于流量检测系统,流量检测系统连接有来源IP地址存储库,来源IP地址存储库用于存储待检测webshell文件的访问流量数据对应的来源IP地址;其中,来源IP地址存储库的数据存储方法为:

S110、获取距离当前时间最近的访问待检测webshell文件的G

S120、当待检测webshell文件被访问时,获取对应的访问来源IP地址;

S130、若访问来源IP地址存在于来源IP地址存储库中,则执行步骤S140;否则,执行步骤S150;

S140、将存在于来源IP地址存储库中与访问来源IP地址相同的历史来源IP地址的访问次数加一;

S150、将来源IP地址存储库中访问待检测webshell文件的次数最少的历史来源IP地址删除,并将访问来源IP地址存储至来源IP地址存储库中。

此为来源IP地址存储库的数据存储方法,可以有效保证了来源IP地址存储库中的存储的来源IP地址的数量,当有新的来源IP地址存储至来源IP地址存储库中时,会在来源IP地址存储库中进行查询,若在来源IP地址存储库中有对应的来源IP地址,则在对应的来源IP地址的访问次数记录加一,若在来源IP地址存储库中不存在对应的来源IP地址,则将来源IP地址存储库中访问次数最少的来源IP地址删除,将新的来源IP地址存储至来源IP地址存储库中,通过访问次数对来源IP地址存储库中的来源IP地址进行数据更新,保证来源IP地址存储库中的来源IP地址为最新数据或访问次数较多的数据,便于后续的匹配度比较。

本发明的实施例还提供了一种非瞬时性计算机可读存储介质,该存储介质可设置于电子设备之中以保存用于实现方法实施例中一种方法相关的至少一条指令或至少一段程序,该至少一条指令或该至少一段程序由该处理器加载并执行以实现上述实施例提供的方法。

本发明的实施例还提供了一种电子设备,包括处理器和前述的非瞬时性计算机可读存储介质。

虽然已经通过示例对本发明的一些特定实施例进行了详细说明,但是本领域的技术人员应该理解,以上示例仅是为了进行说明,而不是为了限制本发明的范围。本领域的技术人员还应理解,可以对实施例进行多种修改而不脱离本发明的范围和精神。本发明开的范围由所附权利要求来限定。

- 一种文件上传方法、装置、电子设备及介质

- 一种文件分布式部署方法、装置、电子设备及存储介质

- 一种液位检测装置和包含其的设备以及液位检测方法、电子设备及计算机可读存储介质

- 一种病毒邮件检测方法、系统及电子设备和存储介质

- 一种文本行区域检测方法、装置、介质和电子设备

- 一种Webshell文件检测方法、装置、电子设备及存储介质

- Webshell文件的检测方法、装置、电子设备及可读存储介质