一种信息处理方法、装置、设备及存储介质

文献发布时间:2023-06-19 11:29:13

技术领域

本申请涉及通信技术领域,尤其涉及一种信息处理方法、装置、设备及存储介质。

背景技术

在金融系统中涉及到较多的敏感信息,如用户的姓名、证件号码、手机号、银行卡号等。而这些敏感信息在数据库业务系统中是以明文形式存储的,存在很大的安全隐患。

发明内容

本申请实施例公开了一种信息处理方法、装置、设备及存储介质,实现对信息的加密处理或脱敏处理以及解密处理,增加信息的安全性。

第一方面,本申请实施例提供了一种信息处理方法,应用于数据库系统,包括:响应于用户输入的解密语句,输出获取用户的权限的反馈信息;所述解密语句中包括加密信息和解密字段;所述解密语句用于指示通过所述解密字段对所述加密信息进行解密;接收用户输入的权限,判断所述用户的权限是否满足预设条件;在所述用户的权限满足所述预设条件的情况下,向服务器发送所述解密语句;接收所述服务器发送的原始信息。

可以看到,在进行解密时,数据库系统先判断用户的权限是否满足预设条件,只有在用户的权限满足预设条件的前提下,数据库系统将解密语句发送至服务器,服务器使用解密字段对加密信息进行解密,获得原始信息,服务器再将原始信息发送至数据库系统,用户可以查看或使用原始信息。若用户的权限不满足预设条件,则用户是不能够获得原始信息的。本实施例中,数据库系统对用户的权限进行判断,在用户的权限满足预设条件的情况下,服务器才进行加密信息的解密,解密操作在两个设备上配合进行,增加了信息的安全性,相对于使用解密算法进行解密,操作简单。

基于第一方面,在可能的实施方式中,所述方法还包括:响应于用户输入的加密语句,通过数据库系统中的至少一个加密字段对所述原始信息进行加密处理,获得加密信息;所述加密语句中包括所述原始信息和所述至少一个加密字段;将所述加密信息上传至服务器。

可以看到,加密字段是本实施例的重点,加密字段是本申请在数据库中自定义的一个关键字,用于对待加密信息进行加密处理。通过调用加密字段实现对待加密信息的加密,增加用户信息的安全性;无需工作人员掌握加密算法;具有操作简单的特点。

基于第一方面,在可能的实施方式中,所述加密字段中包括一种加密算法或多种加密算法。

可以看到,加密字段中可以包括一种加密算法,在使用该加密字段进行加密时,也就是对所有待加密信息使用这一种算法进行加密;加密字段可以包括多种加密算法,在待加密信息中包括多个类型或属性的信息的情况下,在调用加密字段对待加密信息加密时,不同类型或属性的信息使用不同的算法进行加密,其中,每种类型或属性的信息对应着一种加密算法。

基于第一方面,在可能的实施方式中,所述数据库系统中包括一个加密字段,且该加密字段中包括多种加密算法的情况下,且在所述原始信息中包括多种属性的信息的情况下,所述通过数据库系统中的加密字段对所述待加密信息进行加密处理,包括:通过所述一个加密字段中的不同算法分别对不同属性的信息进行加密处理;其中,所述每种属性的信息对应着一种加密算法。

基于第一方面,在可能的实施方式中,所述数据库系统中包括多个加密字段,各个加密字段采用了不同的加密算法;在所述原始信息中包括多种属性的信息的情况下,所述通过数据库系统中的至少一个加密字段对所述原始信息进行加密处理,包括:通过不同的加密字段分别对不同属性的信息进行加密处理;其中,所述每种属性的信息对应着一个加密字段。

可以理解,加密字段可以为一个,直接调用此加密字段实现待加密信息的加密。加密字段也可以为多个,这样对于不同属性的信息,调用不同的加密字段进行加密,其中,每种属性的信息对应着一个加密字段。第二方面,本申请实施例提供了又一种信息处理方法,应用于服务器,包括:接收数据库系统发送的解密语句;所述解密语句中包括加密信息和解密字段;响应于数据库系统发送的解密语句,通过所述解密字段对所述加密信息进行解密处理,获得原始信息;将所述原始信息发送至所述数据库系统。

服务器直接通过解密字段即可实现对加密信息的解密。其中,解密字段是自定义的一个字段。

第三方面,本申请实施例提供了第一信息处理装置,包括:响应单元,用于响应于用户输入的解密语句,输出获取用户的权限的反馈信息;所述解密语句中包括加密信息和解密字段;所述解密语句用于指示通过所述解密字段对所述加密信息进行解密;通信单元,用于接收用户输入的权限;判断单元,用于判断所述用户的权限是否满足预设条件;所述通信单元还用于,在所述用户的权限满足所述预设条件的情况下,向服务器发送所述解密语句;所述通信单元还用于,接收所述服务器发送的原始信息。

基于第三方面,在可能的实施方式中,所述响应单元还用于,响应于用户输入的加密语句,通过数据库系统中的至少一个加密字段对所述原始信息进行加密处理,获得加密信息;所述加密语句中包括所述原始信息和所述至少一个加密字段;所述通信单元还用于,将所述加密信息上传至服务器。

基于第三方面,在可能的实施方式中,所述加密字段中包括一种加密算法或多种加密算法。

基于第三方面,在可能的实施方式中,所述数据库系统中包括一个加密字段,且该加密字段中包括多种加密算法的情况下,且在所述原始信息中包括多种属性的信息的情况下,所述响应单元用于,通过所述加密字段中的不同算法分别对不同种属性的信息进行加密处理;其中,所述每种属性的信息对应着一种加密算法。

基于第三方面,在可能的实施方式中,所述数据库系统中包括多个加密字段,各个加密字段采用了不同的加密算法;所述响应单元用于,通过不同的加密字段分别对不同属性的信息进行加密处理;其中,所述每种属性的信息对应着一个加密字段。

上述第三方面的装置中的各个功能单元用于执行第一方面或第一方面的任一可能实施方式中所述的方法。

第四方面,本申请实施例提供了第二信息处理装置,包括:通信单元,用于接收数据库系统发送的解密语句;所述解密语句中包括加密信息和解密字段;响应单元,用于响应于数据库系统发送的解密语句,通过所述解密字段对所述加密信息进行解密处理,获得原始信息;所述通信单元还用于,将所述原始信息发送至所述数据库系统。

上述第四方面的装置中的各个功能单元用于执行第二方面或第二方面的任一可能实施方式中所述的方法。

第五方面,本申请实施例提供了第一信息处理设备,包括处理器和存储器,存储器用于存储指令,处理器用于调用存储器中的指令,执行上述第一方面所述的方法。

第六方面,本申请实施例提供了第二信息处理设备,包括处理器和存储器,存储器用于存储指令,处理器用于调用存储器中的指令,执行上述第二方面所述的方法。

第七方面,本申请实施例提供了一种非易失性存储介质,用于存储程序指令,当该程序指令应用于第一信息处理设备时,可用于实现第一方面或第一方面的任一可能实施方式中所述的方法。

第八方面,本申请实施例提供了一种非易失性存储介质,用于存储程序指令,当该程序指令应用于第二信息处理设备时,可用于实现第二方面或第二方面的任一可能实施方式中所述的方法。

第九方面,本申请实施例提供了一种计算机程序产品,该计算机程序产品包括程序指令,当该计算机程序产品被第一信息处理设备执行时,该第一信息处理设备执行前述第一方面所述方法。该计算机程序产品可以为一个软件安装包,在需要使用前述第一方面的任一种可能的设计提供的方法的情况下,可以下载该计算机程序产品并在第一信息处理设备上执行该计算机程序产品,以实现第一方面或第一方面的任一可能实施方式中所述的方法。

第十方面,本申请实施例提供了一种计算机程序产品,该计算机程序产品包括程序指令,当该计算机程序产品被第二信息处理设备执行时,该第二信息处理设备执行前述第二方面所述方法。该计算机程序产品可以为一个软件安装包,在需要使用前述第一方面的任一种可能的设计提供的方法的情况下,可以下载该计算机程序产品并在第二信息处理设备上执行该计算机程序产品,以实现第二方面或第二方面的任一可能实施方式中所述的方法。

可以看到,本申请中,数据库系统可以通过加密字段对原始信息进行加密处理,并将加密信息上传至服务器从而保护用户的信息不被泄露;在使用加密字段进行加密获得加密信息后,还可以通过解密字段对加密信息进行解密,从而得到解密后的信息(原始信息)。通过调用加密字段实现信息的加密,以及通过调用解密字段实现加密信息的解密,具有操作简便的特点,无需工作人员掌握加密算法和解密算法,且加密信息在数据库磁盘中是以密文的形式存在的,即使磁盘损坏或丢失,也能保证信息的安全性。

附图说明

为了更清楚地说明本申请实施例技术方案,下面将对实施例描述中所需要使用的附图作简单地介绍,显而易见地,下面描述中的附图是本申请的一些实施例,对于本领域普通技术人员来讲,在不付出创造性劳动的前提下,还可以根据这些附图获得其他的附图。

图1为本申请实施例提供的一种信息处理方法的流程示意图;

图2为本申请实施例提供的又一种信息处理方法的流程示意图;

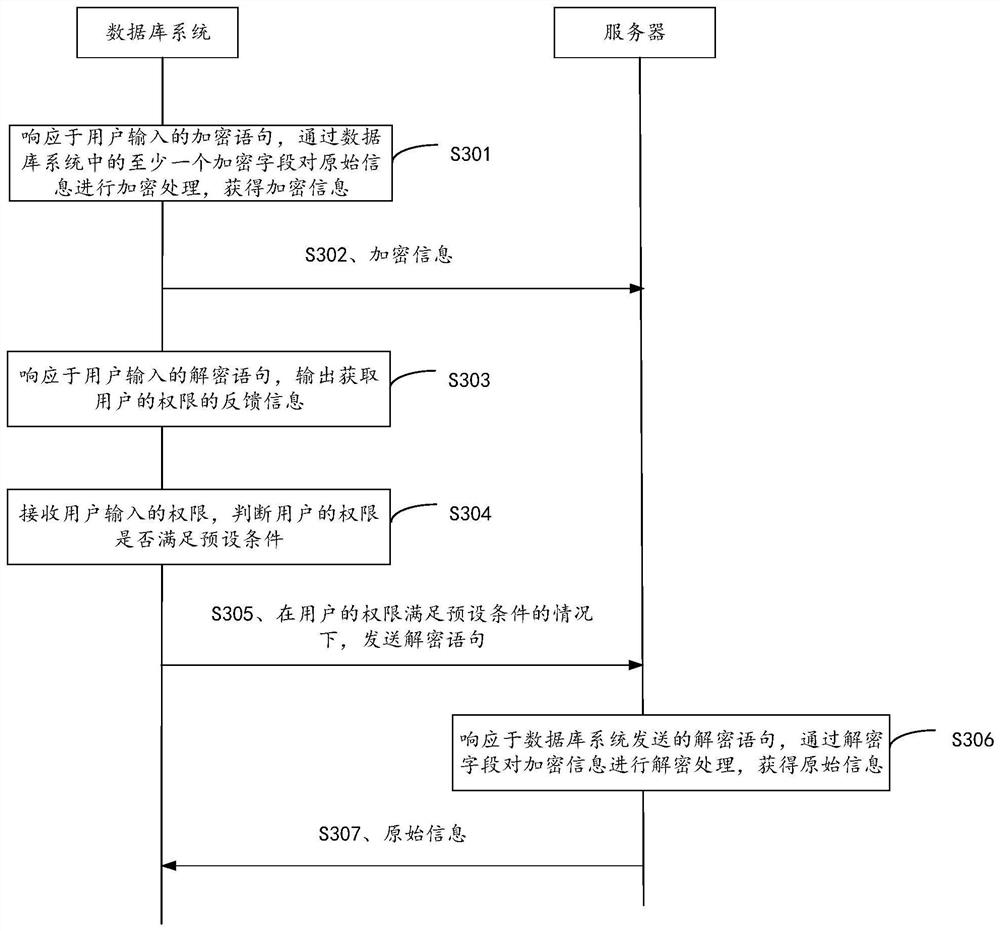

图3为本申请实施例提供的又一种信息处理方法的流程示意图;

图4为本申请实施例提供的一种信息处理装置示意图;

图5为本申请实施例提供的又一种信息处理装置示意图;

图6为本申请实施例提供的一种数据库系统结构示意图;

图7为本申请实施例提供的一种服务器结构示意图。

具体实施方式

下面将结合本申请实施例中的附图,对本申请实施例中的技术方案进行清楚、完整地描述,显然,所描述的实施例仅仅是本申请一部分实施例,而不是全部的实施例。基于本申请中的实施例,本领域普通技术人员在没有作出创造性劳动前提下所获得的所有其他实施例,都属于本申请保护的范围。

需要说明的是,在本申请实施例中使用的术语是仅仅出于描述特定实施例的目的,而非旨在限制本申请。在本申请实施例和所附权利要求书中所使用的单数形式的“一种”、“所述”和“该”也旨在包括多数形式,除非上下文清楚地表示其他含义。还应当理解,本文中使用的术语“和/或”是指并包含一个或多个相关联的列出项目的任何或所有可能组合。

需要说明的是,当在本说明书和所附权利要求书中使用时,术语“包括”以及它们的任何变形,意图在于覆盖不排他的包含。例如包含了一系列单元/器件的系统、产品或者装置没有限定于已列出的单元/器件,而是可选地还包括没有列出的单元/器件,或者还可选地包括这些产品或者装置固有的其他单元/器件。

还应当理解,术语“如果”可以依据上下文被解释为“当...时”或“一旦”或“响应于确定”或“响应于检测到”或“在…的情况下”。

还需要说明的是,本说明书和权利要求书中的术语“第一”“第二”“第三”“第四”等用于区别不同的对象,而并非用于描述特定的顺序。

金融领域中涉及到大量的敏感信息,如用户的姓名、手机号、身份证号、银行卡号等。现有技术中常用的敏感信息的处理方法是,在将敏感信息存入数据库之前,通过某种算法对敏感信息进行加密,然后将加密后的内容存储到数据库中。但是这种加密方式存在一定的弊端,比如,要求对敏感信息进行加密的工作人员必须掌握加密算法;加密算法容易泄露等。

为了克服上述缺陷,本申请实施例提供了一种信息处理方法。

本申请实施例提供的信息处理方法的执行主体包括但不限于服务端、终端等能够被配置为执行本申请实施例提供的该方法的电子设备中的至少一种。换言之,所述信息处理方法可以由安装在终端设备或服务端设备的软件或硬件来执行,所述软件可以是区块链平台。所述服务端包括但不限于:单台服务器、服务器集群、云端服务器或云端服务器集群等。

区块链是分布式数据存储、点对点传输、共识机制、加密算法等计算机技术的新型应用模式。区块链(Blockchain),本质上是一个去中心化的数据库,是一串使用密码学方法相关联产生的数据块,每一个数据块中包含了一批次数据的信息,例如在一个周期内获取的实例的性能数据和访问数据,用于验证其信息的有效性(防伪)和生成下一个区块。区块链可以包括区块链底层平台、平台产品服务层以及应用服务层。

区块链底层平台可以包括用户管理、基础服务、智能合约以及运营监控等处理模块。其中,用户管理模块负责所有区块链参与者的身份信息管理,包括维护公私钥生成(账户管理)、密钥管理以及用户真实身份和区块链地址对应关系维护(权限管理)等,并且在授权的情况下,监管和审计某些真实身份的交易情况,提供风险控制的规则配置(风控审计);基础服务模块部署在所有区块链节点设备上,用来验证业务请求的有效性,并对有效请求完成共识后记录到存储上,对于一个新的业务请求,基础服务先对接口适配解析和鉴权处理(接口适配),然后通过共识算法将业务信息加密(共识管理),在加密之后完整一致的传输至共享账本上(网络通信),并进行记录存储;智能合约模块负责合约的注册发行以及合约触发和合约执行,开发人员可以通过某种编程语言定义合约逻辑,发布到区块链上(合约注册),根据合约条款的逻辑,调用密钥或者其它的事件触发执行,完成合约逻辑,同时还提供对合约升级注销的功能;运营监控模块主要负责产品发布过程中的部署、配置的修改、合约设置、云适配以及产品运行中的实时状态的可视化输出,例如:告警、监控网络情况、监控节点设备健康状态等。

参见图1,图1为本申请实施例提供的一种信息处理方法的流程示意图,该方法包括但不限于以下内容的描述。

S101、响应于用户输入的加密语句,通过数据库系统中的至少一个加密字段对原始信息进行加密处理,获得加密信息。

加密语句中包括原始信息和至少一个加密字段。

原始信息指的是需要进行加密的信息。原始信息可以是某个用户的身份证号或者手机号或者银行卡号,也可以是包含一个用户的全部或部分信息,比如姓名、身份证号、手机号和银行卡号等,也可以是包含多个用户的部分或全部信息,比如,各个用户的姓名、身份证号、手机号和银行卡号等。原始信息的存在形式可以是以表格的形式存在,也可以是以非表格的形式存在。

加密字段用于对待加密信息进行加密,现有的数据库中不存在加密字段,该加密字段是本申请自定义的一个字段。值得说明的是,本申请中的加密字段在数据库底层是以算法代码的形式实现的,但是,对于使用加密字段对待加密信息进行加密的工作人员来说,只具有使用加密字段的权限,并不能获得加密字段的底层代码,也就是说,对于使用者来说加密字段在数据库中的具体实现方式是未知的。

用户输入解密语句,其中解密语句可以为SQL语句,数据库系统响应于用户输入的加密语句,通过数据库系统中的至少一个加密字段对原始信息进行加密处理,获得加密信息。其中,

本申请对加密字段的加密方式不做具体限定。例如,可以是直接对待加密信息进行加密,比如待加密信息是某个人的银行卡号,直接对某个人的银行卡号进行加密;也可以是对待加密信息中的部分信息进行加密,比如待加密信息包含某个人的姓名、手机号、身份证号、银行卡号,可以只对身份证号、银行卡号进行加密。

可选的,一个加密字段中可以包括一种加密算法,也可以包括多种加密算法。在加密字段包括一种加密算法的情况下,使用加密字段对待加密信息进行加密,即所有待加密信息均使用一种算法进行加密。在加密字段包括多种加密算法的情况下,在待加密信息中包括多种属性的信息的情况下,可以根据属性对待加密信息进行加密,不同属性的信息加密算法不同,比如待加密信息中包含多个人的信息,每个人的信息中包括四个属性的信息:姓名、手机号、身份证号、银行卡号,可以分别对待加密信息中包括的手机号、身份证号和银行卡号3种属性的信息进行加密,且在底层中,手机号对应的加密算法与身份证号对应的加密算法、银行卡号对应的加密算法均不同,身份证号对应的加密算法与银行卡号对应的加密算法也不同。

可选的,加密字段可以是一个,也可以是多个。若加密字段是一个,直接使用加密字段对待加密信息进行加密。若加密字段是多个,其中每个加密字段采用不同的加密算法,在待加密信息中包括多种属性的信息的情况下,也可以是根据属性对待加密信息进行加密,不同属性的信息使用的加密字段不同,比如待加密信息中包含多个人的信息,每个人的信息中包括姓名、手机号、身份证号、银行卡号,可以分别对手机号、身份证号、银行卡号进行加密,且对手机号加密使用的加密字段与对身份证号加密使用的加密字段、对银行卡号加密使用的加密字段均不同,对身份证号加密使用的加密字段与对银行卡号加密使用的加密字段也不同。

本申请加密信息可以用密文表示,这里密文与明文相对应,待加密信息为明文。举例来说,明文是“12345678”,经加密后形成的密文可以是“ABCDEFGH”,也可以是“!@#$%^&*”。在用密文表示待加密信息时,一般待加密信息中的相同内容(可以是同一数字、同一文字)用同一个字符来表示,例如,明文“12344638”中,两个“4”用同一个字符表示,两个“3”用同一个字符表示,密文可以为“ABCDDFCH”或者“!@#$$^#*”。密文的具体形式由具体的加密算法决定,本申请中对加密算法不做具体规定,在实际应用中,可根据具体应用场景具体分析,确定加密算法。

S102、将加密信息上传至服务器。

数据库系统在将原始信息加密完成后,将加密信息上传至服务器,以使服务器保存加密信息。在将加密信息上传至服务器后,数据库系统可以将原始信息和加密信息从数据库中删除掉,在需要使用加密信息时,再从服务器中获取。

本申请中,加密字段可以为数据库的关键字,通过SQL语句调用加密字段,对待加密信息进行加密,获得加密信息,并将加密信息上传至服务器,从而数据库系统中未存储用户的信息。由于数据库系统中未存储用户的信息,加密信息在服务器中是以密文形式存储的,即使存储加密信息的服务器损坏或丢失,用户信息也不会泄露,保证了用户信息的安全性;且本申请,无需工作人员掌握加密算法,直接在数据库系统中调用加密字段即可实现加密,操作简便。

本申请实施例还提供了一种信息处理方法,参见图2,图2为本申请提供的一种信息处理方法的流程示意图,方法包括但不限于以下内容的描述。

S201、数据库系统响应于用户输入的解密语句,输出获取用户的权限的反馈信息。

解密语句中包括解密字段和加密信息。其中,解密字段用于对加密信息进行解密,解密语句用于指示通过解密字段对加密信息进行解密。

用户输入解密语句,该解密语句可以为SQL语句,数据库系统响应于用户输入的解密语句,输出反馈信息,该反馈信息用于获取用户的权限。其中每个用户对应有一个权限,在进行解密之前,需要获取用户的权限。

S202、数据库系统接收用户输入的权限,判断用户的权限是否满足预设条件。

用户输入自己的权限,数据库系统接收用户输入的权限,并判断用户的权限是否满足预设条件,只有在用户的权限满足预设条件的情况下,执行步骤S203;在用户的权限不满足预设条件的情况下,则不能获的解密信息。

举例来说,权限等级包括A级、B级、C级和D级,其中A级为最高权限,D级为最低权限,预设条件为用户的权限等级需为B级或A级,若用户的权限等级为A级或B级,则执行步骤S203。

S203、在用户的权限满足预设条件的情况下,数据库系统向服务器发送解密语句。

S204、服务器响应于数据库系统发送的解密语句,通过解密字段对加密信息进行解密处理,获得原始信息。

原始信息为加密前的信息。

本申请中,将解密技术配置在服务器中,数据库系统中未配置解密字段,服务器具有解密的能力。若需要解密,则用户首先需要通过数据库系统判断是否具有权限,在具有权限的条件下,数据库将解密语句发送至服务器,服务器通过解密字段对加密信息进行解密。

解密字段同样是本申请的重点。现有的数据库中不存在解密字段,该解密字段是本申请自定义的一个字段。与加密字段类似,本申请中的解密字段在数据库底层是以算法代码的形式实现的,但是,对于具有权限,能够使用解密字段对加密信息进行解密的用户来说,只具有使用解密字段的权限,并不能获得解密字段的底层代码,也就是说,对于使用者来说解密字段在数据库中的具体实现方式是未知的。

本申请中,解密字段与上述的加密字段是相对应的,可以理解,在底层解密字段对应的解密实现过程可以理解为加密过程的反过程。举例来说,加密过程是先对待加密信息进行M1处理获得m1,再对m1进行M2处理获得加密信息m2,从而实现待加密信息的加密、存储,那么解密过程对应的就是,先对加密信息m2进行N2处理获得n1,再对n1进行N1处理获得明文(待加密信息),从而实现解密,其中n1可以与m1相同,也可以与m1不同。可以理解,一般来说,解密过程N2是加密过程M2的反过程,或者说,N2与M2是互逆过程;解密过程N1是加密过程M1的反过程,或者说,N1与M1是互逆过程。

需要说明的是,上述中的M1、M2、N1、N2可理解为算法,一般来说,N2解密算法是对应M2加密算法的,N1解密算法是对应M1加密算法的;M1、M2、N1、N2也可以理解为处理手段、处理方式等,一般来说,加密过程中后处理的,那么在解密过程中要先处理,加密过程中先处理的,解密过程中后处理。本申请对解密算法不做限定。

通过SQL语句可以调用解密字段。只有在用户的权限满足预设条件的前提下,服务器通过SQL语句调用解密字段实现加密信息的解密,获得原始信息。

S205、服务器将原始信息发送至数据库系统。

服务器在获取解密信息后,将获得的原始信息发送至数据库系统,用户通过数据库系统查看原始信息,或者对原始信息进行处理。

可以看到,本实施例中,在数据库系统中未配置解密字段,而是将解密字段或解密技术配置在服务器中。在进行解密时,用户在数据库系统输入解密语句,数据库系统在获得解密语句后,会要求用户输入权限,然后数据库系统对用户的权限进行判断,是否满足预设条件,在用户的权限满足预设条件的情况下,数据库系统会将解密语句发送至服务器,由服务器对加密信息进行解密,获得原始信息,服务器再将原始信息发送至数据库终端,用户可通过数据库终端对原始信息进行查看或处理。实施本实施例,通过解密字段对加密信息进行解密,无需工作人员掌握解密算法,操作简单;在进行解密前,先进行用户权限的判断,增加了信息的安全性。

参见图3,本申请实施例提供了又一种信息处理方法的流程示意图,该方法包括但不限于以下内容的描述。

S301、数据库系统响应于用户输入的加密语句,通过数据库系统中的至少一个加密字段对原始信息进行加密处理,获得加密信息。

S302、数据库系统将加密信息上传至服务器。

S303、数据库系统响应于用户输入的解密语句,输出获取用户的权限的反馈信息。

S304、数据库系统接收用户输入的权限,判断用户的权限是否满足预设条件。

S305、在用户的权限满足预设条件的情况下,数据库系统向服务器发送解密语句。

S306、服务器响应于数据库系统发送的解密语句,通过解密字段对加密信息进行解密处理,获得原始信息。

S307、服务器将原始信息发送至数据库系统,相应的,数据库系统接收到服务器发送的原始信息。

本实施例中,步骤S301~S302的内容参考S101~S102的描述,步骤S303~S307的内容参考S201~S205的描述,为了说明书的简洁在此不再赘述。

本实施例中,加密操作是在数据库系统中完成的,解密操作是由数据库系统与服务器共同完成的,整个加密解密过程无需工作人员掌握加密解密算法,只需调用加密字段、解密字段,操作方便。

另外,本申请实施例还提供的一种信息处理方法,该方法概述如下。

数据库系统响应于用户输入的脱敏语句,通过数据库系统中的至少一个脱敏字段对原始信息进行脱敏处理,获得脱敏信息。其中,脱敏语句中包括原始信息和至少一个脱敏字段。

原始信息中包含有用户的敏感信息。敏感信息可以是用户的身份证号或者手机号或者银行卡号,原始信息可以是包含一个用户的全部或部分信息,比如姓名、身份证号、手机号和银行卡号等,也可以是包含多个用户的部分或全部信息,比如,各个用户的姓名、身份证号、手机号和银行卡号等。

脱敏字段用于对待处理信息中的敏感信息进行脱敏处理,现有的数据库中不存在脱敏字段,该脱敏字段是本申请自定义的一个字段。值得说明的是,本申请中的脱敏字段在数据库底层是以算法代码的形式实现的,但是,对于使用脱敏字段对待处理信息进行脱敏处理的工作人员来说,只具有使用脱敏字段的权限,并不能获得脱敏字段的底层代码,也就是说,对于使用者来说脱敏字段在数据库中的具体实现方式是未知的。

使用脱敏字段对待处理信息进行脱敏处理,在脱敏处理中,可以是将待处理信息中包含敏感信息的部分内容或全部内容用其他字符代替,其他字符例如可以是“*”、“#”、“?”、“!”、“@”、“¥”、“$”、“%”、“^”、“&”等,比如,待加密信息是“12345678”,作脱敏处理,可以是“123****8”,或者可以是“****5678”,或者可以是“1234****”,或者可以是“123####8”,或者可以是“123#?!*8”,等。本申请中对脱敏规则不做具体规定,在实际应用中,可根据具体应用场景具体分析,确定脱敏算法。

可选的,脱敏字段可以包括一种脱敏规则,也可以包括多种脱敏规则。脱敏字段在包括多种脱敏规则,且待处理信息中包括多种属性的信息的情况下,通过脱敏字段中的不同脱敏规则分别对不同属性的信息进行脱敏处理,其中,每种属性的信息对应着一种脱敏规则。

可选的,脱敏字段可以为一个,也可以为多个。在脱敏字段为多个的情况下,若待处理信息中包括多种属性的信息,可以通过不同的脱敏字段分别对不同属性的信息进行脱敏处理;其中,每种属性的信息对应着一个脱敏字段。

需要说明的是,脱敏信息是可以继续使用的,但是脱敏过程是不可逆的,也就是说根据脱敏处理后获得的信息是不能恢复出原始信息的。因此本实施例中,根据脱敏处理后获得的脱敏信息是不能通过解密获得待处理信息的。所以本实施例,适用于需要保护用户的隐私信息或敏感信息,但不需要恢复出原始信息的场景中。

本申请中,脱敏字段可以为数据库的关键字,通过SQL语句调用脱敏字段,对待处理信息进行脱敏处理,获得脱敏信息,并将脱敏信息存储至数据库系统中。由于原始信息在数据库中是以脱敏的形式存储的,即使数据库中存储脱敏信息的磁盘损坏或丢失,用户信息也不会泄露。

可以看到,本申请实施例中,首先获取原始信息,然后通过脱敏字段即可实现原始信息的脱敏存储,保证了用户信息的安全性;且无需工作人员掌握脱敏算法,操作简便。

参见图4,图4为本申请实施例提供的一种信息处理装置400的结构示意图,包括:

响应单元401,用于响应于用户输入的解密语句,输出获取用户的权限的反馈信息;解密语句中包括加密信息和解密字段;解密语句用于指示通过解密字段对加密信息进行解密;

通信单元402,用于接收用户输入的权限;

判断单元403,用于判断用户的权限是否满足预设条件;

通信单元402还用于,在用户的权限满足预设条件的情况下,向服务器发送解密语句;

通信单元402还用于,接收服务器发送的原始信息。

在可能的实施方式中,响应单元401还用于,响应于用户输入的加密语句,通过数据库系统中的至少一个加密字段对原始信息进行加密处理,获得加密信息;加密语句中包括原始信息和至少一个加密字段;

通信单元402还用于,将加密信息上传至服务器。

在可能的实施方式中,加密字段中包括一种加密算法或多种加密算法。

在可能的实施方式中,数据库系统中包括一个加密字段,且该加密字段中包括多种加密算法的情况下,且在原始信息中包括多种属性的信息的情况下,响应单元401用于,通过加密字段中的不同算法分别对不同种属性的信息进行加密处理;其中,每种属性的信息对应着一种加密算法。

在可能的实施方式中,数据库系统中包括多个加密字段,各个加密字段采用了不同的加密算法;响应单元401用于,通过不同的加密字段分别对不同属性的信息进行加密处理;其中,每种属性的信息对应着一个加密字段。

上述装置400的各功能单元用于实现图1实施例所描述的方法,或用于实现图2或图3实施例中数据库系统侧的方法,具体内容可参考图1或图2或图3实施例的相关内容中的描述,为了说明书的简洁,这里不再赘述。

参见图5,图5为本申请实施例提供的又一种信息处理装置500的结构示意图,包括:

通信单元501,用于接收数据库系统发送的解密语句;解密语句中包括加密信息和解密字段;

响应单元502,用于响应于数据库系统发送的解密语句,通过解密字段对加密信息进行解密处理,获得原始信息;

通信单元501还用于,将原始信息发送至数据库系统。

上述装置500的各功能单元用于实现图2或图3实施例中服务器侧所描述的方法,具体内容可参考图2或图3实施例的相关内容中的描述,为了说明书的简洁,这里不再赘述。

参考图6,图6为本申请实施例提供的一种信息处理设备600的示意图,至少包括:处理器610、通信接口620和存储器630,处理器610、通信接口620和存储器630通过总线640进行耦合。其中,

处理器610通过调用存储器630中的程序代码,用于运行图4中的响应单元401、通信单元402、判断单元403。在实际应用中,处理器610可以包括一个或者多个通用处理器,其中,通用处理器可以是能够处理电子指令的任何类型的设备,包括中央处理器(CentralProcessing Unit,CPU)、微处理器、微控制器、主处理器、控制器以及ASIC(ApplicationSpecific Integrated Circuit,专用集成电路)等等。处理器610读取存储器630中存储的程序代码,与通信接口620配合执行本申请上述实施例中量化神经网络模型的训练方法的部分或者全部步骤。

通信接口620可以为有线接口(例如以太网接口),用于与其他计算节点或装置进行通信。当通信接口620为有线接口时,通信接口620可以采用TCP/IP之上的协议族,例如,RAAS协议、远程函数调用(Remote Function Call,RFC)协议、简单对象访问协议(SimpleObject Access Protocol,SOAP)协议、简单网络管理协议(Simple Network ManagementProtocol,SNMP)协议、公共对象请求代理体系结构(Common Object Request BrokerArchitecture,CORBA)协议以及分布式协议等等。

存储器630可以存储有程序代码以及程序数据。其中,程序代码包括响应单元401的代码、通信单元402的代码、判断单元403的代码。程序数据包括:原始信息,加密字段、加密语句、解密语句等等。在实际应用中,存储器630可以包括易失性存储器(VolatileMemory),例如随机存取存储器(Random Access Memory,RAM);存储器也可以包括非易失性存储器(Non-Volatile Memory),例如只读存储器(Read-Only Memory,ROM)、快闪存储器(Flash Memory)、硬盘(Hard Disk Drive,HDD)或固态硬盘(Solid-State Drive,SSD)存储器还可以包括上述种类的存储器的组合。

参见图7,本申请提供了一种服务器700的结构示意图,可以在云服务集群中实现,至少包括:包括至少一个计算节点710以及至少一个存储节点720。其中,

计算节点710包括一个或多个处理器711、收发器712和存储器713,处理器711、收发器712和存储器713之间可以通过总线714连接。

处理器711包括一个或者多个通用处理器,通过调用存储器713中的程序代码,用于运行图5中的通信单元501、响应单元502。其中,通用处理器可以是能够处理电子指令的任何类型的设备,包括中央处理器(Central Processing Unit,CPU)、微处理器、微控制器、主处理器、控制器以及ASIC(Application Specific Integrated Circuit,专用集成电路)等等。它能够是仅用于计算节点710的专用处理器或者能够与其它计算节点710共享。处理器711读取存储器713中存储的程序代码,与收发器712配合执行本申请上述实施例中第二种信息处理装置执行的方法的部分或者全部步骤。

收发器712可以为有线接口(例如以太网接口),用于与其他计算节点或用户进行通信。当收发器712为有线接口时,收发器712可以采用TCP/IP之上的协议族,例如,RAAS协议、远程函数调用(Remote Function Call,RFC)协议、简单对象访问协议(Simple ObjectAccess Protocol,SOAP)协议、简单网络管理协议(Simple Network ManagementProtocol,SNMP)协议、公共对象请求代理体系结构(Common Object Request BrokerArchitecture,CORBA)协议以及分布式协议等等。

存储器713可以包括易失性存储器(Volatile Memory),例如随机存取存储器(Random Access Memory,RAM);存储器也可以包括非易失性存储器(Non-VolatileMemory),例如只读存储器(Read-Only Memory,ROM)、快闪存储器(Flash Memory)、硬盘(Hard Disk Drive,HDD)或固态硬盘(Solid-State Drive,SSD)存储器还可以包括上述种类的存储器的组合。

存储节点720包括一个或多个存储控制器721、存储阵列722。其中,存储控制器721和存储阵列722之间可以通过总线723连接。

存储控制器721包括一个或者多个通用处理器,其中,通用处理器可以是能够处理电子指令的任何类型的设备,包括CPU、微处理器、微控制器、主处理器、控制器以及ASIC等等。它能够是仅用于单个存储节点720的专用处理器或者能够与计算节点700或者其它存储节点720共享。可以理解,在本实施例中,每个存储节点包括一个存储控制器,在其他的实施例中,也可以多个存储节点共享一个存储控制器,此处不作具体限定。

存储器阵列722可以包括多个存储器。存储器可以是非易失性存储器,例如ROM、快闪存储器、HDD或SSD存储器还可以包括上述种类的存储器的组合。例如,存储阵列可以是由多个HDD或者多个SDD组成,或者,存储阵列可以是由HDD以及SDD组成。其中,多个存储器在存储控制器721的协助下按不同的方式组合起来形成存储器组,从而提供比单个存储器更高的存储性能和提供数据备份技术。可选地,存储器阵列722可以包括一个或者多个数据中心。多个数据中心可以设置在同一个地点,或者,分别在不同的地点,此处不作具体限定。存储器阵列722可以存储有程序代码以及程序数据。其中,程序代码包括通信单元501的代码、响应单元502的代码。程序数据包括:解密字段、解密语句、加密信息、原始信息等等。

本申请实施例还提供一种计算机可读存储介质,该计算机可读存储介质中存储有计算机程序,所述计算机程序被硬件(例如处理器等)执行,以实现本申请实施例中第一信息处理设备或第二信息处理设备执行的任意一种方法的部分或者全部步骤。

本申请实施例还提供一种计算机程序产品,当所述计算机程序产品被计算机读取并执行时,使得第一信息处理设备或第二信息处理设备执行本申请实施例中一种信息处理方法的部分或全部步骤。

本领域普通技术人员可以意识到,结合本文中所公开的实施例描述的各示例的单元及算法步骤,能够全部或部分地通过软件、硬件、固件或者其任意组合来实现。当使用软件实现时,可以全部或部分地以计算机程序产品的形式实现。所述计算机程序产品包括一个或多个计算机指令。在计算机上加载和执行所述计算机程序指令时,全部或部分地产生按照本申请实施例所述的流程或功能。所述计算机可以是通用计算机、专用计算机、计算机网络、或者其他可编程装置。所述计算机指令可以存储在计算机可读存储介质中,或者从一个计算机可读存储介质向另一个计算机可读存储介质传输,例如,所述计算机指令可以从一个网站站点、计算机、服务器或数据中心通过有线(例如同轴电缆、光纤、数字用户线)或无线(例如红外、无线、微波等)方式向另一个网站站点、计算机、服务器或数据中心进行传输。所述计算机可读存储介质可以是计算机能够存取的任何可用介质或者是包含一个或多个可用介质集成的服务器、数据中心等数据存储设备。所述可用介质可以是磁性介质,(例如,软盘、存储盘、磁带)、光介质(例如,DVD)、或者半导体介质(例如固态存储盘SolidState Disk,SSD)等。在所述实施例中,对各个实施例的描述都各有侧重,某个实施例中没有详述的部分,可以参见其他实施例的相关描述。

在本申请所提供的几个实施例中,应该理解到,所揭露的装置,也可以通过其它的方式实现。例如,以上所描述的装置实施例仅仅是示意性的,例如,所述单元的划分,仅仅为一种逻辑功能划分,实际实现时可以有另外的划分方式,例如多个单元或组件可以结合或者可以集成到另一个系统,或一些特征可以忽略,或不执行。另外,所显示或讨论的相互之间的耦合或直接耦合或通信连接可以是通过一些接口、装置或单元的间接耦合或通信连接,也可以是电的,机械的或其它的形式连接。

所述作为分离部件说明的单元可以是或者也可以不是物理上分开的,作为单元显示的部件可以是或者也可以不是物理单元,即可以位于一个地方,或者也可以分布到多个网络单元上。可以根据实际的需要选择其中的部分或者全部单元来实现本申请实施例方案的目的。

另外,在本申请各个实施例中的各功能单元可以集成在一个处理单元中,也可以是各个单元单独物理存在,也可以是两个或两个以上单元集成在一个单元中。上述集成的单元既可以采用硬件的形式实现,也可以采用软件功能单元的形式实现。

所述集成的单元如果以软件功能单元的形式实现并作为独立的产品销售或使用时,可以存储在一个计算机可读取存储介质中。基于这样的理解,本申请的技术方案本质上或者说对现有技术做出贡献的部分,或者该技术方案的全部或部分可以以软件产品的形式体现出来,该计算机软件产品存储在一个存储介质中,包括若干指令用以使得一台计算机设备(可以是个人计算机,服务器,或者网络设备等)执行本申请各个实施例所述方法的全部或部分步骤。而前述的存储介质包括:U盘、移动硬盘、只读存储器(Read-Only Memory,ROM)、随机存取存储器(Random Access Memory,RAM)、磁碟或者光盘等各种可以存储程序代码的介质。

以上所述,仅为本申请的具体实施方式,但本申请的保护范围并不局限于此,任何熟悉本技术领域的技术人员在本申请揭露的技术范围内,可轻易想到各种等效的修改或替换,这些修改或替换都应涵盖在本申请的保护范围之内。因此,本申请的保护范围应以权利要求的保护范围为准。

- 信息处理系统、信息处理方法、信息处理设备、信息处理设备控制方法、信息处理终端、信息处理终端控制方法、信息存储介质以及程序

- 一种信息处理方法、信息处理装置、电子设备和存储介质