一种交通管控设施数字证书管理方法及系统

文献发布时间:2023-06-19 13:43:30

技术领域

本发明涉及智能交通控制技术领域,具体为一种交通管控设施数字证书管理方法及系统。

背景技术

交通管控设施包括但不限于道路交通信号控制机、智能网联交通标志、交通流检测设施等设备。随着智能交通及车联网技术的发展,交通管控设施的数字化、智能化、标准化程度越来越高,在各类交通应用场景中的参与度越来越高,对道路交通通行安全、秩序等方面的影响也越来越大。从安全角度考虑,交通管控设施涉及到道路安全,其对通信安全的要求尤其高,在交通管控设施通信接口、协议共开且标准化的前提下,需要通过数字证书等技术手段对交通管控共设施身份进行认证,并对其通信加密保护;然而,从硬件性能角度,现有的交通管控设施安全计算能力及安全存储空间有限;从运行环境考虑,交通管控设施部署运行在交管专用网络中,需通过边界系统与互联网进行数据交换,无法支撑高实时通信需求下的证书传输、验证、更新等操作需求。

发明内容

为了解决现有的数字证书管理方法不适用于交通管控设施的问题,本发明提供一种交通管控设施数字证书管理方法,其适用于交通管控设施的实际运行管理环境,能够保证安全地进行交通管控设施数字证书的管理。同时,本专利也公开了一种交通管控设施数字证书管理系统。

本发明的技术方案是这样的:一种交通管控设施数字证书管理方法,其特征在于,其包括以下步骤:

S1:对管理软件配置管理软件数字证书Soft_CERT;

交通管控设施出厂前,在装置内部设置安全芯片;

S2:所述交通管控设施投入使用前,管理软件连接至所述交通管控设施;

传输芯片数字证书Chip_CERT至所述管理软件,所述管理软件对Chip_CERT验证;

验证Chip_CERT有效后,所述管理软件基于所述交通管控设施中内置安全芯片的芯片唯一ID、所述交通管控设施的身份信息,生成管控设施数字证书主体信息;

所述管理软件将所述管控设施数字证书主体信息、管理软件数字证书Soft_CERT使用芯片数字证书公钥Chip_PubKey进行加密,发送加密后信息至所述交通管控设施;

所述交通管控设施的身份信息包括:设施管理单位、设施类型、名称、安装位置、附加信息;

S3:所述交通管控设施基于内置的所述安全芯片接收加密信息并解密;

所述安全芯片基于非对称加密算法生成设施数字证书Dev_CERT使用的公私钥对;将设施数字证书私钥Dev_Key保存在自身的安全存储区中;

S4:所述安全芯片使用接收到的所述管控设施数字证书主体信息、安全芯片中保存的设施数字证书私钥Dev_Key,生成所述交通管控设施对应的证书请求信息Dev_CSR;

S5:所述安全芯片对所述证书请求信息Dev_CSR生成信息摘要,同时基于所述芯片数字证书私钥Chip_Key对所述信息摘要进行签名,得到证书请求摘要签名信息;

S6:所述交通管控设施基于所述管理软件数字证书Soft_CERT中的公钥Soft_PubKey生成数字证书请求文件,并将所述数字证书请求文件加密,发送到所述管理软件;

所述数字证书请求文件包括:证书请求信息Dev_CSR、证书请求摘要签名信息、芯片数字证书Chip_CERT;

S7:所述管理软件接收到所述数字证书请求文件后,对接收到的所有的所述数字证书请求文件进行解密和验签,验签通过后,生成请求列表文件,并将所述请求列表文件发送至上级的交通管控设施CA系统;

S8:所述交通管控设施CA系统接收到所述请求列表文件后,进行请求列表验签;验签合格后,生成设施数字证书列表文件,传送给所述管理软件;

S9:所述管理软件基于所述交通管控设施中安全芯片的芯片唯一ID,从所述设施数字证书列表文件中读取对应的管控设施数字证书;

S10:所述管理软件基于所述芯片数字证书Chip_CERT中的芯片数字证书公钥Chip_PubKey对所述管控设施数字证书加密,然后写入所述交通管控设施中,

S11:所述交通管控设施接收到所述管控设施数字证书后,传入所述安全芯片;所述安全芯片基于所述芯片数字证书私钥Chip_Key进行解密,解密成功后,获取所述管控设施数字证书并保存;

完成所述管控设施数字证书的申请流程。

其进一步特征在于:

步骤S7中,所述管理软件对所述数字证书请求文件进行验签的过程包括:

a1:所述管理软件基于自身内置的安全芯片证书链,对所述数字证书请求文件中的芯片数字证书Chip_CERT进行有效性验证;

如果所述芯片数字证书Chip_CERT无效,则本次数字证书申请失败;

否则所述芯片数字证书Chip_CERT有效,则实施步骤S8;

a2:所述管理软件基于所述证书请求信息Dev_CSR中的所述芯片数字证书公钥Chip_PubKey,对所述证书请求摘要签名信息进行验签;

如果所述证书请求摘要签名信息验签失败,则本次数字证书申请失败;

否则,认为所述证书请求信息Dev_CSR有效,实施步骤S9;

a3:所述管理软件将收到的每一个所述交通管控设施对应的所述证书请求信息Dev_CSR都放入证书请求列表Dev_CSR_List;

基于证书请求列表Dev_CSR_List,生成请求列表信息摘要;

a4:所述管理软件基于自身的管理软件数字证书私钥Soft_Key对所述请求列表信息摘要进行签名得Soft_Key签名;

a5:所述管理软件生成所述请求列表文件,并将所述请求列表文件发送至上级的交通管控设施CA系统;

所述请求列表文件包括:

证书请求列表Dev_CSR_List、Soft_Key签名、管理软件数字证书Soft_CERT;

步骤S8中,所述交通管控设施CA系统接收到所述请求列表文件后,进行请求列表验签的过程包括:

b1:所述交通管控设施CA系统对所述请求列表文件中的所述管理软件数字证书Soft_CERT进行有效性验证;

验证失败,则本次数字证书申请失败;

否则,实施步骤b2;

b2:基于所述管理软件数字证书Soft_CERT的公钥,对Soft_Key签名进行验签;

验签失败,则本次数字证书申请失败;

否则,实施步骤b3;

b3:所述交通管控设施CA系统用自身私钥为所述证书请求列表Dev_CSR_List中的每一个所述交通管控设施的证书请求,签发对应的所述管控设施数字证书;

b4:将所有的所述管控设施数字证书合并后,生成所述设施数字证书列表文,返回给所述管理软件;

所述管理软件数字证书Soft_CERT、所述芯片数字证书Chip_CERT、所述管控设施数字证书的种类都属于终端用户数字证书;

所述终端用户数字证书仅用于身份认证与数据加密,不可签发下级数字证书;

其还包括所述管控设施数字证书作废流程,其包括以下步骤:

c1:所述交通管控设施CA系统中设置交通管控设施的发布证书废除列表CRL;

c2:每个所述交通管控设施报废、损毁后,通过所述管理软件向所述交通管控设施CA系统申报其对应的所述管控设施数字证书作废;

c3:所述交通管控设施CA系统将申报作废的所述管控设施数字证书存入到所述发布证书废除列表CRL中。

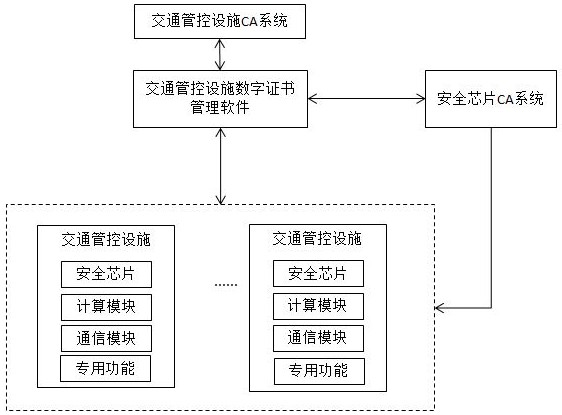

一种交通管控设施数字证书管理系统,其特征在于,其包括:交通管控设施、管理软件、交通管控设施CA系统;其中,所述交通管控设施、所述管理软件设置于专用网络内部;

所述交通管控设施包括:互相通信连接的安全芯片、计算模块、通信模块,所述交通管控设施基于通信模块与所述管理软件、其他交通管控设施进行通信连接,通过所述计算模块完成智能交通控制中的计算任务;通过所述安全芯片完成数字证书申请、更新、以及需要使用管控设施数字证书的私钥进行验证的操作;所述需要使用所述管控设施数字证书的私钥的验证、计算操作都必须将需处理数据送入安全芯片,所述处理完成后,基于所述通信模块输出操作结果;

所述管理软件中保存了由所述交通管控设施CA系统签发的管理软件数字证书Soft_CERT、管理软件数字证书私钥Soft_Key,以及所述管理软件数字证书Soft_CERT至根证书的证书链上包括的所有数字证书;

所述管理软件运行在通用计算机系统上,用于直接连接所述交通管控设施,接收与其通信连接的所有的所述交通管控设施的数字证书请求文件;将所有的所述数字证书请求文件汇总后,生成请求列表文件,发往上一级的交通管控设施CA系统;

所述交通管控设施CA系统负责向与其通信连接的所述管理软件、所述交通管控设施、所述安全芯片下发数字证书,所述数字证书包括:管理软件数字证书Soft_CERT、芯片数字证书Chip_CERT、管控设施数字证书。

其进一步特征在于:

其还包括:安全芯片CA系统,所述安全芯片CA系统设置于所述专用网络以外的环境,在所述交通管控设施生产时,所述安全芯片CA系统授权芯片厂商为所述交通管控设施颁发所述安全芯片,以及所述安全芯片对应的芯片数字证书Chip_CERT;

所述交通管控设施CA系统为多层级结构,其顶层为根CA中心,所述跟CA中心负责对其下级CA系统签发CA证书;在所述根CA中心中,基于非对称加密算法生成根CA系统用公私钥对;基于X.509标准使用哈希算法对根CA主体信息、公钥算法、公钥生成根CA系统用信息摘要;使用根CA系统用私钥对所述根CA系统用信息摘要进行自签名,制作根CA数字证书;并将所述根CA数字证书分发到其下级CA系统中保存;

所述管理软件与所述交通管控设施CA系统,所述管理软件与所述安全芯片CA系统之间的数据传输方式分别包括:联机和离线拷贝方式;

所述管理软件中,保存了所述安全芯片CA系统颁发的安全芯片根证书至最下级所有厂商数字证书,整个树状结构中证书链包含的所有数字证书;

所述安全芯片基于具备防拆除功能的芯片实现;所述安全芯片中基于X.509标准使用管控设施数字证书主体信息、芯片数字证书公钥,生成证书请求信息Dev_CSR;使用哈希算法对所述证书请求信息Dev_CSR生成信息摘要。

本发明提供的一种交通管控设施数字证书管理方法,其在交通管控设施的内部安装与设备绑定的安全芯片,每个交通管控设施基于自身安全芯片生成自身的芯片数字证书Chip_CERT的公私钥对,无需对私钥通过网络传输,在身份验证程序中具备更高的安全性;同时,为安全芯片配置芯片数字证书Chip_CERT,基于芯片数字证书Chip_CERT实现管控设施数字证书的申请、安装,以及后续通信过程中需要使用到管控设施数字证书的私钥验证过程,确保数据通信过程不会被篡改;在专用网络内部设置交通管控设施、管理软件,将交通管控设施相关的加密传输完全在专用网络内部实现,同时,将安全芯片CA系统安全芯片根证书至最下级所有厂商数字证书整个树状结构中所有证书链包含的数字证书都保存到管理软件,无需交通管控设施访问外部网络,进一步提高了数据传输的安全性。

附图说明

图1为交通管控设施数字证书管理系统模块示意图;

图2为安全芯片CA系统颁发安全芯片流程示意图;

图3为交通管控设施CA系统与交通管控设施的数据关系示意图;

图4为数字证书请求文件内容示意图:

图5为请求列表文件内容示意图。

具体实施方式

如图1~图3所示,本发明一种交通管控设施数字证书管理方法,其包括以下步骤。

S1:对管理软件配置管理软件数字证书Soft_CERT;

交通管控设施出厂前,在装置内部设置安全芯片。

S2:交通管控设施投入使用前,管理软件直接连接至交通管控设施;

将安全芯片CA系统发布的传输芯片数字证书Chip_CERT传输至管理软件,管理软件对Chip_CERT验证;

验证Chip_CERT有效后,管理软件基于交通管控设施中内置的安全芯片的芯片唯一ID、交通管控设施的身份信息,生成其生成管控设施数字证书主体信息;

管理软件将管控设施数字证书主体信息、管理软件数字证书Soft_CERT使用芯片数字证书公钥Chip_PubKey进行加密,发送加密后信息至交通管控设施;

交通管控设施的身份信息包括:设施管理单位、设施类型、名称、安装位置、附加信息(如:安全芯片的芯片唯一ID)。

S3:交通管控设施基于内置的安全芯片接收加密信息并解密;

安全芯片基于非对称加密算法生成设施数字证书Dev_CERT使用的公私钥对;将设施数字证书私钥Dev_Key保存在自身的安全存储区中。

S4:安全芯片使用接收到的管控设施数字证书主体信息、安全芯片中保存的设施数字证书私钥Dev_Key,生成交通管控设施对应的证书请求信息Dev_CSR。

S5:安全芯片对证书请求信息Dev_CSR生成信息摘要,同时基于芯片数字证书私钥Chip_Key对信息摘要进行签名,得到证书请求摘要签名信息。

S6:所属交通管控设施基于管理软件数字证书Soft_CERT中的公钥Soft_PubKey生成数字证书请求文件,并将数字证书请求文件加密,发送到管理软件;

如图4所示,数字证书请求文件包括:证书请求信息Dev_CSR、证书请求摘要签名信息、芯片数字证书Chip_CERT。

S7:基于步骤S1~S7,管理软件依次接收本批次所有交通管控设施的数字证书请求文件;

管理软件接收到数字证书请求文件后,对接收到的所有的数字证书请求文件进行解密和验签,验签通过后,生成请求列表文件。然后,合并接收到的每一个交通管控设施的请求文件到请求列表文件,将请求列表文件发送至上级的交通管控设施CA系统。

其中,管理软件对数字证书请求文件进行验签的过程包括:

a1:管理软件基于自身内置的安全芯片证书链,对数字证书请求文件中的芯片数字证书Chip_CERT进行有效性验证;

如果芯片数字证书Chip_CERT无效,则本次数字证书申请失败;

否则芯片数字证书Chip_CERT有效,则实施步骤S8;

a2:管理软件基于证书请求信息Dev_CSR中的芯片数字证书公钥Chip_PubKey,对证书请求摘要签名信息进行验签;

如果证书请求摘要签名信息验签失败,则本次数字证书申请失败;

否则,认为证书请求信息Dev_CSR有效,实施步骤S9;

a3:管理软件将收到的每一个交通管控设施对应的证书请求信息Dev_CSR都放入证书请求列表Dev_CSR_List;

基于证书请求列表Dev_CSR_List,生成请求列表信息摘要;

a4:管理软件基于自身的管理软件数字证书私钥Soft_Key对请求列表信息摘要进行签名得到Soft_Key签名;

a5:管理软件生成请求列表文件,并将请求列表文件发送到上级的交通管控设施CA系统;

如图5所示,请求列表文件包括:

证书请求列表Dev_CSR_List、Soft_Key签名、管理软件数字证书Soft_CERT。

S8:交通管控设施CA系统接收到请求列表文件后,进行请求列表验签;验签合格后,生成设施数字证书列表文件,传送给管理软件。

其中,交通管控设施CA系统接收到请求列表文件后,进行请求列表验签的过程包括:

b1:交通管控设施CA系统对请求列表文件中的管理软件数字证书Soft_CERT进行有效性验证;

验证失败,则本次数字证书申请失败;

否则,实施步骤b2;

b2:基于管理软件数字证书Soft_CERT的公钥,对Soft_Key签名进行验签;

验签失败,则本次数字证书申请失败;

否则,实施步骤b3;

b3:交通管控设施CA系统用自身私钥为证书请求列表Dev_CSR_List中的每一个交通管控设施的证书请求,签发对应的管控设施数字证书;

b4:将所有的管控设施数字证书合并后,生成设施数字证书列表文,返回给管理软件;

管理软件数字证书Soft_CERT、芯片数字证书Chip_CERT、管控设施数字证书的种类都属于终端用户数字证书;终端用户数字证书仅用于身份认证与数据加密,不可签发下级数字证书。

S9:管理软件基于交通管控设施中安全芯片的芯片唯一ID,从设施数字证书列表文件中读取对应的管控设施数字证书。

S10:管理软件基于芯片数字证书Chip_CERT中的芯片数字证书公钥Chip_PubKey对管控设施数字证书加密,然后写入交通管控设施中。

S11:交通管控设施接收到管控设施数字证书后,传入安全芯片;安全芯片基于芯片数字证书私钥Chip_Key进行解密,解密成功后,获取管控设施数字证书并保存;完成管控设施数字证书的申请流程。交通管控设施成功获取管控设施数字证书后,基于管控设施数字证书,开展包括身份验证、数字签名、对称加密秘钥协商、加密通信等基于数字证书的相关操作。

本专利中通过请求列表文件实现批量地向交通管控设施CA系统申请管控设施数字证书,使本发明技术方案更适用于交通管控设施在实际生产、部署、使用中的需求,确保本发明技术方案更具实用性;设备与管理软件、管理软件与CA系统之间的数据交换都基于文件进行交换,所有交换文件使用数字证书进行了文件信息签名与加密保护,保证信息的完整性、安全性、可靠性,适用于联网交换与脱机文件交换模式,对跨网络交换的适应性更加良好;当交通管控设施CA系统批量的颁发管控设施数字证书后,管理软件基于交通管控设施中安全芯片的公钥对每一个交通管控设施数字证书加密,只有对应的管控设施才能解密并取得证书,确保对管控设施数字证书批量申请、批量颁发后,不会在写入的过程中出错,进一步确保本发明技术方案更具实用性。

本发明技术方案中,交通管控设施的管控设施数字证书需要更新时,参照上述操作流程重新申请新证书后替换旧证书。

本发明技术方案中,还包括管控设施数字证书作废流程,其包括以下步骤:

c1:交通管控设施CA系统中设置交通管控设施的发布证书废除列表CRL;

c2:每个交通管控设施报废、损毁后,通过管理软件向交通管控设施CA系统申报其对应的管控设施数字证书作废;

c3:交通管控设施CA系统将申报作废的管控设施数字证书存入到发布证书废除列表CRL中。

通过数字证书作废流程确保报废的交通管控设施对应管控设施数字证书不会被冒领冒用,进一步确保了交管设施之间的通信的安全性。

实现上述交通管控设施数字证书管理方法的交通管控设施数字证书管理系统,如图1所示,其包括:设置于专用网络内部的交通管控设施、管理软件,交通管控设施CA系统可以设置于交通管控设施专网内部,也可以设置于其他专用网络,如:公安专网。

本发明中的管理软件全称为交通管控设施数字证书管理软件,管理软件运行在通用计算机系统上,由交通管控设施的终端用户或管理部门使用,用于直接连接交通管控设施,接收与其通信连接的所有的交通管控设施的数字证书请求文件;将所有的数字证书请求文件汇总后,生成请求列表文件,发往上一级的交通管控设施CA系统。

交通管控设施CA系统负责向与其通信连接的管理软件、交通管控设施、安全芯片下发数字证书,数字证书包括:管理软件数字证书Soft_CERT、芯片数字证书Chip_CERT、管控设施数字证书。

本发明技术方案中,交通管控设施CA系统为多层级结构,其顶层为根CA中心,跟CA中心负责对其下级CA系统签发CA证书;在根CA中心中,基于非对称加密算法(如:RSA、SM2)生成根CA系统用公私钥对;基于X.509标准使用哈希算法对根CA主体信息、公钥算法、公钥生成根CA系统用信息摘要;使用根CA系统用私钥对根CA系统用信息摘要进行自签名,制作根CA数字证书;并将根CA数字证书分发到其下级CA系统中保存。

安全芯片CA系统设置于专用网络以外的环境,在交通管控设施生产时,安全芯片CA系统授权芯片厂商为交通管控设施颁发安全芯片,以及安全芯片对应的芯片数字证书Chip_CERT。

如图2、图3所示,管理软件与交通管控设施CA系统,管理软件与安全芯片CA系统之间的数据传输方式分别包括:联机和离线拷贝方式;具体的数据传输方式,根据安全芯片CA系统 、交通管控设施CA系统安装环境而调整,确保数据传输的安全性。

如图3所示,管理软件中保存了由交通管控设施CA系统签发的管理软件数字证书Soft_CERT、管理软件数字证书私钥Soft_Key,以及管理软件数字证书Soft_CERT至根证书的证书链上包括的所有数字证书。图3所示的实施例中,交通管控设施CA系统的证书链包括:根CA、1级CA、2级CA、终端用户数字证书,则这个证书链都下载保存到管理软件中。同样,如图2所示实施例中,安全芯片CA系统的证书链包括:根CA、1级CA、2级CA(芯片厂商1、芯片厂商2....),厂商在安全芯片生产时,将对应的芯片数字证书Chip_CERT、私钥Chip_key存储到安全芯片中;将安全芯片安装到对应的设施时,数字证书Chip_CERT、私钥Chip_key随着安全芯片一起颁发;而管理软件中保存了安全芯片CA系统颁发的安全芯片根证书至最下级所有厂商数字证书,整个树状结构中证书链包含的所有数字证书。

即便交通管控设施CA系统、安全芯片CA系统都安装在外部网络中,通过管理软件中保存的交通管控设施CA系统签发证书链、安全芯片CA系统签发的证书链,也能确保工作在专用网内部的交通管控设施安全的进行加密数据通信,确保本发明技术方案适用于交通管控设施的实际需求,提高了数据通信的安全性。

交通管控设施包括:互相通信连接的安全芯片、计算模块、通信模块,以及实现交管功能的专用模块,交通管控设施基于通信模块与管理软件、其他交通管控设施进行通信连接,通过计算模块完成智能交通控制中的计算任务;通过安全芯片完成数字证书申请、更新、以及需要使用管控设施数字证书的私钥进行验证的操作;需要使用管控设施数字证书的私钥的验证、计算操作都必须将需处理数据送入安全芯片,处理完成后,输出操作结果。本发明技术方案中,管控设施数字证书的私钥是交通管控设施的身份证明,为了保证其安全性,不提供任何接口对私钥进行操作。使用私钥的任何操作都统一由安全芯片实现,输入需处理数据,输出操作结果。

安全芯片基于具备防拆除功能的芯片实现,在芯片安装至交通管控设施上后即与该设施绑定,防止通过转移芯片至其他交通管控设施来转移已签发的设备数字证书。安全芯片中基于X.509标准使用管控设施数字证书主体信息、芯片数字证书公钥,生成证书请求信息Dev_CSR;使用哈希算法(如:SHA-1、SM3、MD5)对证书请求信息Dev_CSR生成信息摘要。芯片数字证书Chip_CERT以安全芯片对应的芯片唯一ID作为证书使用者主体信息中的公用名称,即作为CN字段。

考虑到安全芯片的存储空间有限,设计仅在其安全存储区中保存芯片数字证书Chip_CERT,以及与该证书相对应的私钥Chip_Key,以及后续签发给该交通管控设的管控设施数字证书。预置在安全芯片中的芯片数字证书对应私钥Chip_Key不允许读取与修改,所有需要使用私钥的操作都采用输入需处理数据至安全芯片,处理完成后输出操作结果。

本发明提供的交通管控设施数字证书管理方法,适应我国交通管控设施生产、安装、配置技术条件,符合交通管控设施实际部署运行环境,与当前应用管理模式、管理需求相匹配。基于管理软件的设置,无需通过边界系统与互联网进行数据交换,通过安全芯片、管理软件的配合,可以支撑交通管控设施在高实时通信需求下的证书传输、验证、更新等操作需求。

- 一种交通管控设施数字证书管理方法及系统

- 一种道路交通信号管控设施身份认证系统及方法