终端设备以及通过使用该终端设备识别恶意AP的方法

文献发布时间:2023-06-19 09:33:52

技术领域

本公开涉及通信领域,尤其涉及一种确定终端装置要接入的接入点(AP)是恶意还是正常的方法和装置。

背景技术

随着移动设备和网络技术的发展,用户可以通过随时随地通过其移动设备接入接入点(AP)来使用互联网。然而,当用户在诸如旅馆、饭店、机场等的公共场所接入AP时,可能存在稳定性问题。例如,某些黑客诱使用户接入恶意AP,然后将通过恶意AP收集的信息用于网络钓鱼,或未经许可收集敏感的个人信息。

尽管用户可以使用服务集标识符(SSID)和基本服务集标识符(BSSID)来识别AP,但是如果黑客欺骗了AP的SSID和BSSID,则几乎不可能确定哪个AP是安全的。因此,对于各种类型的恶意AP,需要一种允许用户仅接入正常AP的方法。

发明内容

技术问题

提供一种终端装置和使用该终端装置识别恶意接入点(AP)的方法,由此可以确定要接入的AP是正常AP还是恶意AP。

此外,提供了一种终端装置以及通过使用该终端装置来识别恶意AP的方法,从而可以防止个人信息通过恶意AP泄漏。

技术方案

根据本公开的一方面,一种由终端装置识别恶意AP的方法包括:基于从第一AP接收的第一信标信号,获得与第一AP的硬件有关的第一性能信息;将第一性能信息与预先存储第二AP的第二性能信息进行比较;并根据比较结果确定第一AP是否为恶意AP。

有益效果

在根据实施例的终端装置和使用该终端装置识别恶意接入点的方法中,可以确定要被接入的AP是正常AP还是恶意AP。

此外,在根据实施例的终端装置和通过使用终端装置识别恶意AP的方法中,可以防止个人信息通过恶意AP泄漏。

然而,根据实施例的由终端装置和通过使用终端装置识别恶意AP的方法实现的效果不限于本文公开的内容,并且本领域技术人员根据本发明的描述将清楚地理解本文未提及的其他各种效果。

附图说明

为了更充分地理解本说明书中引用的附图,下面提供每个附图的简要描述。

图1A示出用户设备接入恶意AP的示例。

图1B示出用户设备接入恶意AP的另一示例。

图1C示出用户设备接入恶意AP的另一示例。

图2是根据实施例的终端装置的配置的框图。

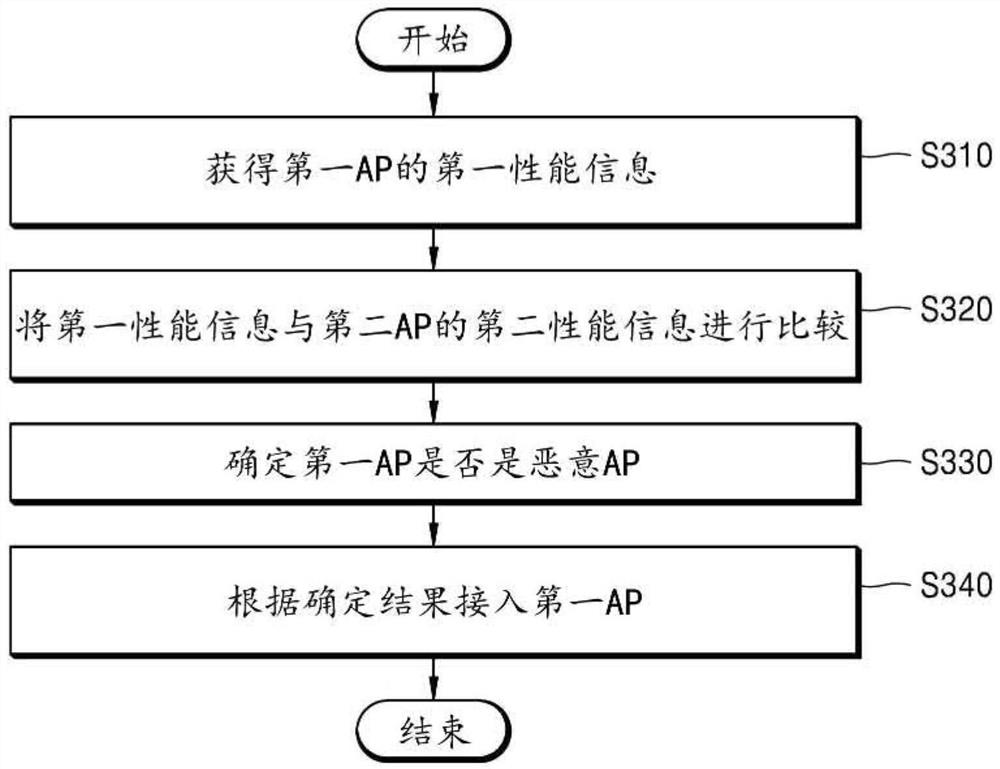

图3是根据实施例的恶意AP识别方法的流程图。

图4是根据实施例的终端装置的恶意AP识别方法的流程图。

图5示出信标信号的结构的示例。

图6是根据实施例的终端装置的恶意AP识别方法的流程图。

图7是根据另一实施例的终端装置的恶意AP识别方法的流程图。

图8A和图8B示出对从正常AP接收的响应消息和从恶意AP接收的响应消息的分析结果。

图9A和图9B示出对从正常AP接收的响应消息和从恶意AP接收的响应消息的分析结果。

图10是根据另一实施例的终端装置的恶意AP识别方法的流程图。

图11A和图11B示出从正常AP接收的信标信号的时间戳信息和从恶意AP接收的信标信号的时间戳信息的分析结果。

具体实施方式

根据本公开的一方面,一种终端装置识别恶意AP的方法,包括:基于从第一AP接收的第一信标信号,获得与第一AP的硬件有关的第一性能信息;将第一性能信息与先前存储的第二AP的第二性能信息进行比较;以及基于比较结果,确定第一AP是否为恶意AP。

所述方法还可以包括:获得与第一信标信号有关的第一时间信息;将第一时间信息和与第二AP的第二信标信号有关的第二时间信息进行比较;以及基于比较结果,确定第一AP是否为恶意AP。

第一时间信息可以包括第一信标信号中包括的第一时间戳信息和第一信标信号的第一接收时间信息,第二时间信息可以包括第二信标信号中包括的第二时间戳信息和第二信标信号的第二接收时间信息,并且确定第一AP是否为恶意AP可以包括:当第一时间戳信息与第二时间戳信息之间的差值不对应于第一接收时间信息与第二接收时间信息之间的差值时,将第一AP确定为恶意AP。

第一AP可以是终端装置与第二AP断开连接之后终端装置要接入的AP,并且第一AP的标识信息可以与第二AP的标识信息相同。

将第一性能信息与先前存储的第二AP的第二性能信息进行比较可以包括:当第一AP的SSID包括在先前存储的SSID列表中时,将从服务器设备接收的第二AP的第二性能信息与第一性能信息进行比较。

所述方法还可以包括:向第一AP发送包括预定标识信息和预定信道信息中的至少一个的请求消息;响应于请求消息从第一AP接收响应消息;以及当响应消息包括预定标识信息和预定信道信息中的至少一个时,将第一AP确定为恶意AP。

所述方法还可以包括:基于与在第n信标信号或其之前从第一AP接收的第一信标信号有关的第一时间信息,预测第n+1信标信号或其之后的第一时间信息,其中n是自然数;将预测的第一时间信息与在第n+1信标信号或其之后接收的第一信标信号的第一时间信息进行比较;以及基于比较结果,确定第一AP是否为恶意AP。

预测第一时间信息可以包括通过线性回归分析预测第n+1信标信号或其之后的第一时间信息。

确定第一AP是否为恶意AP可以包括:当预测的第一时间信息与在第n+1信标信号或其之后接收的第一信标信号的第一时间信息之间的差值根据时间增加或减少时,将第一AP确定为恶意AP。

所述方法还可以包括:将第一信标信号中的信息元素的第一布置顺序与先前存储的信息元素的第二布置顺序进行比较;以及基于比较结果,确定第一AP是否为恶意AP。

根据本公开的另一方面,一种终端装置,包括:存储器,存储一个或多个指令;以及处理器,被配置为执行存储在存储器中的一个或多个指令,其中,处理器被配置为:基于从第一AP接收的第一信标信号,获得与第一AP的硬件有关的第一性能信息;将第一性能信息与先前存储的第二AP的第二性能信息进行比较;以及基于比较结果,确定第一AP是否为恶意AP。

所述处理器可以被配置为:获得与第一信标信号有关的第一时间信息;将第一时间信息和与第二AP的第二信标信号有关的第二时间信息进行比较;以及基于比较结果,确定第一AP是否为恶意AP。

所述处理器可以被配置为:向第一AP发送包括预定标识信息和预定信道信息中的至少一个的请求消息;响应于请求消息从第一AP接收响应消息;以及当响应消息包括预定标识信息和预定信道信息中的至少一个时,将第一AP确定为恶意AP。

所述处理器可以被配置为:基于与在第n信标信号或其之前从第一AP接收的第一信标信号有关的第一时间信息,预测第n+1信标信号或其之后的第一时间信息,其中n是自然数;将预测的第一时间信息与在第n+1信标信号或其之后接收的第一信标信号的第一时间信息进行比较;以及基于比较结果,确定第一AP是否为恶意AP。

在本公开中,将参照附图描述本公开的各种实施例。然而,应当理解,本公开不限于这些特定实施例,而是还包括其各种修改、等同形式和/或替代形式。

在下面的描述中,当确定了关于相关的众所周知的功能或结构的详细描述以使本公开的主旨不清楚时,在此将省略详细描述。此外,在实施例的描述中使用的例如第一、第二等数字仅仅是将一个组成元件与另一组成元件区分开的识别符号。

此外,在本说明书中,当组成元件“连接”或“已连接”至另一组成元件时,组成元件直接地或通过其他组成元件中的至少一个接触或接入另一组成元件。

此外,在本说明书中,对于每个详细功能,由“单元”、“模块”等表示的组成元件可以包括并入一个组成元件中的两个或更多个组成元件或被划分为两个或更多个成元件的一个组成元件。此外,以下将描述的每个组成元件除了其主要功能之外还可以另外执行其他组成元件的一些或全部功能,并且每个组成元件的一些主要功能可以由其他组成元件排他地执行。

此外,在本公开中,作为调解终端装置的网络接入的设备的“接入点(AP)”可以包括例如Wi-Fi设备。

此外,在本公开中,“AP的标识信息”可以包括用于识别AP的服务集标识符(SSID)和基本服务集标识符(BSSID)中的至少一个。

在下文中,顺序详细地描述根据本公开的技术构思的实施例。

图1A、图1B和图1C示出用户设备10接入恶意AP的示例。

如上所述,黑客诱使用户设备10接入恶意AP并捕获用户的个人信息。

首先,参照图1A,当用户设备10接入正常AP 20时,具有与正常AP 20相同的标识信息的恶意AP 30发送解除认证分组到用户设备10和正常AP 20。已经接收解除认证分组的用户设备10和正常AP 20彼此断开。尽管在用户设备10和正常AP 20之间收发的大多数分组都是加密的,但是由于未对解除认证分组进行加密,因此恶意AP 30可以向用户设备10和正常AP 20发送伪造的解除认证分组以断开用户设备10与正常AP 20彼此之间的连接。在用户设备10和正常AP 20彼此断开连接之后,恶意AP 30增加信号强度,以允许用户设备10接入恶意AP 30而不是正常AP 20。从用户设备10的角度来看,由于正常AP 20的标识信息和恶意AP30的标识信息相同,因此用户设备10仅接入信号强度相对较大的恶意AP 30,而不会知道正常AP 20和恶意AP 30彼此不同。

接下来,参照图1B,恶意AP 40的标识信息被设置为可靠的公共AP的标识信息。用户可能根据恶意AP 40的标识信息将恶意AP 40误认为是公共AP,并且因此用户可能允许用户设备10接入恶意AP 40。

接下来,参照图1C,在计算机50(例如,笔记本计算机、台式计算机等)中基于软件驱动恶意AP。用户可以通过将恶意AP误认为是正常AP来接入计算机50。

因为用户设备10基于标识信息来识别AP,所以全部生成参照图1A至图1C描述的示例。因此,需要一种基于除AP的标识信息以外的信息来检测恶意AP的方法。

图2是根据实施例的终端装置200的配置的框图。

参照图2,终端装置200可以包括存储器210、通信器230和控制器250。存储器210、通信器230和控制器250可以由至少一个处理器实现。控制器250可以通过执行存储在存储器210中的一个或多个指令来执行以下描述的恶意AP的识别操作。

存储器210可以存储多条信息以确定要由终端装置200接入的第一AP是否对应于恶意AP。第一AP是指将由终端装置200接入并且尚未被确定为正常或恶意的AP。用于确定第一AP是否对应于恶意AP的多条信息可以包括例如与正常AP相对应的第二AP的性能信息、时间信息、位置信息和标识信息中的至少一个。下面描述基于第二AP的性能信息、时间信息、位置信息和标识信息中的至少一个来确定第一AP是否对应于恶意AP的方法。

在控制器250的控制下,通信器230可以接入第一AP和/或第二AP或者与第一AP和/或第二AP断开连接。此外,通信器230可以与第一AP和/或第二AP收发数据。通信器230可以通过第一AP和/或第二AP接入互联网。通信器230可以根据例如IEEE 802.11标准进行操作。

控制器250可以基于存储在存储器210中的信息和从第一AP接收的信息来确定第一AP是否是恶意AP,并且可以根据确定结果来控制通信器230和第一AP之间的连接。当第一AP是恶意AP时,控制器250可以使通信器230与第一AP断开连接,并且当第一AP是正常AP时,控制器250可以允许通信器230接入第一AP。

在实施例中,终端装置200可以包括能够通过AP与外部设备通信的笔记本计算机、智能电话、平板PC、可穿戴设备等,但是本公开不限于此。

图3是根据实施例的终端装置200的恶意AP识别方法的流程图。

在操作S310中,控制器250基于从要接入的第一AP接收的信标信号获得与第一AP的硬件有关的第一性能信息。

AP的性能信息是关于基于AP的硬件施加的性能的信息,并且可以包括例如可允许比特率、AP的覆盖范围、信道信息、功率信息、高吞吐量(HT)性能信息等,但是本公开不限于此。

在操作S320中,控制器250将第一性能信息与先前存储的第二AP的第二性能信息进行比较。第二AP是指由终端装置200确定为正常AP或者由外部服务器确认为正常AP的AP。

在操作S330中,控制器250可以基于操作S320中的比较结果来确定第一AP是否是恶意AP。

当第一性能信息对应于第二性能信息时,控制器250可以确定第一AP是正常AP。此外,当第一性能信息没有响应第二性能信息时,控制器250可以确定第一AP是恶意AP。

当第一AP与第二AP相同时,第一性能信息和第二性能信息也相同。因此,当第一性能信息对应于第二性能信息时,终端装置200确定第一AP为正常AP。

在操作S340中,当确定第一AP为正常时,控制器250控制通信器230接入第一AP。通信器230可以通过第一AP与外部设备通信。当确定第一AP是恶意的时,控制器250阻止通信器230接入第一AP。

由于AP的性能信息包括与AP的硬件有关的信息,并且信标信号是从AP的固件生成的,因此黑客可能难以操纵性能信息。因此,在实施例中,通过将正常AP的性能信息与要接入的AP的性能信息进行比较,确定要接入的AP是否为恶意AP。

在以下描述中,参照图4至11,详细描述由终端装置200识别恶意AP的方法。

图4是根据实施例的终端装置200的恶意AP识别方法的流程图。

首先,终端装置200接入第二AP 430,而不是恶意AP(S410)。终端装置200可以通过第二AP 430与诸如服务器的外部设备通信。

终端装置200从第二AP 430接收信标信号(S420),并从信标信号获得与第二AP430的硬件有关的第二性能信息并存储所获得的信息(S430)。虽然图4示出了终端装置200在已经接入第二AP 430之后从第二AP 430接收信标信号,但是终端装置200可以在接入第二AP 430之前接收信标信号。这是因为信标信号是从AP广播的信号,而与终端装置200是否接入AP无关。

图5示出信标信号500的结构的示例。参照图5,信标信号500可以包括报头和主体。主体可以包括时间戳字段510、选项字段520等,并且时间戳字段510可以包括与信标信号500有关的时间信息,例如,信标信号500的生成时间信息。此外,选项字段520可以包括信息元素,并且AP的上述性能信息可以被包括在信息元素中。

回到图4,在实施例中,终端装置200可以基于第二AP 430的信标信号来存储第二时间信息(S430)。第二时间信息可以包括以下中的至少一个:在第二AP 430的信标信号中包括的第二时间戳信息和指示第二AP 430的信标信号的接收时间的第二接收时间信息。

在存储第二性能信息之后,终端装置200移除对第二AP 430的接入(S440)。如上所述,终端装置200可以根据从第一AP 410接收的解除认证分组移除对第二AP 430的接入。

终端装置200从第一AP 410接收信标信号以进行接入(S450),并且将从接收的信标信号获得的第一AP 410的第一性能信息与先前存储的第二性能信息进行比较(S460)。虽然图3示出了在终端装置200和第二AP 430彼此断开连接之后,从第一AP 410接收信标信号。但是可以在终端装置200与第一AP 410断开连接之前从第一AP 410接收信标信号。如上所述,这是因为信标信号是从AP广播的信号,而与终端装置200是否接入AP无关。

在实施例中,终端装置200可以从第一AP 410的信标信号获得第一时间信息。第一时间信息可以包括以下中的至少一个:在第一AP 410的信标信号中包括的第一时间戳信息和指示第一AP 410的信标信号的接收时间的第一接收时间信息。

当第一性能信息对应于第二性能信息时,终端装置200确定第一AP 410为正常AP,并且接入第一AP 410(S470)。当第一性能信息与第二性能信息不对应时,终端装置200可以不接入第一AP410。如上所述,当第一AP 410与第二AP 430相同时,第一性能信息与第二性能信息相同,并且因此,当第一性能信息对应于第二性能信息时,终端装置200将第一AP410确定为正常AP。

在实施例中,当第一时间信息对应于第二时间信息时,终端装置200可以接入第一AP 410。第一时间信息是否对应于第二时间信息可以基于第一时间戳信息、第一接收时间信息、第二时间戳信息和第二接收时间信息。

详细地,当第一时间戳信息和第二时间戳信息之间的差值不对应于第一接收时间信息和第二接收时间信息之间的差值时,终端装置200可以确定第一AP 410为恶意AP。例如,当第一时间戳信息和第二时间戳信息之间的差值与第一接收时间信息和第二接收时间信息之间的差值不相同时,终端装置200可以将第一AP 410确定为恶意AP。可选地,当第一时间戳信息和第二时间戳信息之间的差值与第一接收时间信息和第二接收时间信息之间的差值相差预设值或更大时,终端装置200可以将第一AP 410确定为恶意AP

由于AP周期性地广播信标信号,因此当第一AP 410和第二AP 430相同时,第一时间戳信息和第二时间戳信息之间的差值需要与第一接收时间信息和第二接收时间信息之间的差值相同。然而,两个差值彼此不同意味着第一AP 410是恶意AP。

在另一示例中,当第一时间戳信息与第一接收时间信息之间的差值不对应于第二时间戳信息与第二接收时间信息之间的差值时,终端装置200可以确定第一AP 410为恶意AP。例如,当第一时间戳信息与第一接收时间信息之间的差值与第二时间戳信息与第二接收时间信息之间的差值不相同时,终端装置200可以将第一AP 410确定为恶意AP。可选地,当第一时间戳信息和第一接收时间信息之间的差值与第二时间戳信息和第二接收时间信息之间的差值相差预设值或更大时,终端装置200可以确定第一AP 410成为恶意AP。

第一时间戳信息和第一接收时间信息之间的差值对应于终端装置200和第一AP410之间的距离,并且第二时间戳信息和第二接收信息之间的差值对应于终端装置200和第二AP 430之间的距离。对此,当两个差值彼此不对应时,终端装置200可以确定第一AP 410为恶意AP。

终端装置200可以基于第一性能信息和第二性能信息之间的比较结果以及第一时间信息和第二时间信息之间的比较结果来确定第一AP 410是否是恶意AP。

图6是根据实施例的终端装置200的恶意AP识别方法的流程图。

服务器450存储与正常AP相对应的第二AP的第二性能信息(S610)。服务器450可以进一步存储第二AP的第二位置信息和第二BSSID。服务器450可以从接入第二AP的用户设备接收并预先存储第二AP的第二性能信息、第二位置信息和第二BSSID中的至少一个。第二位置信息可以包括指示第二AP的安装位置的GPS坐标信息,但是本公开不限于此。

终端装置200可以从服务器450接收第二AP的第二性能信息(S620)。终端装置200可以进一步接收第二AP的第二位置信息和第二BSSID。终端装置200可以从服务器450接收第二AP的SSID列表。

终端装置200从要接入的第一AP 410接收信标信号(S630),并从信标信号获得第一AP 410的第一性能信息。终端装置200可以进一步获得第一AP 410的第一位置信息和第一BSSID。第一位置信息可以包括指示第一AP 410的安装位置的GPS坐标信息,但是本公开不限于此。

终端装置200将第一性能信息与第二性能信息进行比较(S640),并且根据比较结果接入第一AP 410(S650)。当第一性能信息对应于第二性能信息时,终端装置200可以接入第一AP410。当第一性能信息不对应于第二性能信息时,终端装置200可以不接入第一AP410。

在实施例中,当第一位置信息和第一BSSID中的至少一个与第二位置信息和第二BSSID中的至少一个不对应时,终端装置200可以不接入第一AP 410。

此外,在实施例中,当第一性能信息、第一位置信息和第一BSSID中的任何一个不对应于第二性能信息、第二位置信息和第二BSSID时,终端装置200可以不接入第一AP 410。

当第一AP 410伪装成公共AP时,图6的实施例可能是有效的。如上所述,由于伪装成公共AP的恶意AP可能具有公共AP的SSID,因此当第一AP 410的SSID包括在公共AP的SSID列表中时,终端装置200可以将从服务器450接收的公共AP的性能信息与第一AP 410的性能信息进行比较,并确定第一AP 410是否为恶意AP。

图7是根据另一实施例的终端装置200的恶意AP识别方法的流程图。

下面描述的图7和图10的实施例可以有效地阻止对由图1C中描述的软件实现的恶意AP的接入。

参照图7,终端装置200向第一AP 410发送请求消息,例如,探测请求分组(S710)。终端装置200可以在请求消息中包括标识信息(例如,终端装置200的SSID)和信道信息中的至少一个。包括在请求消息中的标识信息的数量可以是一个或多个,并且包括在请求消息中的信道信息的数量可以是一个或多个。在示例中,包括在请求消息中的标识信息和信道信息可以是伪造信息。换句话说,在请求消息中包括的可以不是终端装置200的实际标识信息和终端装置200实际使用的信道信息,而是随机确定的标识信息和信道信息。

终端装置200从第一AP 410接收响应消息,例如探测响应分组,作为对请求消息的响应(S720),并且检查包括在响应消息中的标识信息和信道信息中的至少一个(S730)。

当在请求消息中包括的标识信息和信道信息中的至少一个被包括在响应消息中时,终端装置200阻止对第一AP 410的接入,并且当在请求消息中包括的标识信息和信道信息没有被包括在响应消息中时,终端装置200可以接入第一AP 410(S740)。

由于响应消息不是由基于软件的恶意AP的固件生成的,因此响应消息可能包含一些错误。例如,一些基于软件的恶意AP可以通过使用从终端装置200接收的请求消息来生成响应消息而没有改变。因此,在实施例中,当在请求消息中包括的标识信息和信道信息被包括在响应消息中而没有改变时,第一AP 410可以被确定为恶意AP。

在实施例中,当响应消息包括多条标识信息或多条信道信息时,终端装置200可以确定第一AP 410为恶意AP,并阻止对第一AP 410的接入。通常,响应消息包括AP的标识信息和信道信息。然而,如上所述,当恶意AP在响应消息的生成中使用请求消息时,响应消息可以包括多条标识信息或多条信道信息。

图8A、图8B、图9A和图9B示出对从正常AP接收的响应消息和从恶意AP接收的响应消息的分析结果。

当终端装置200将包括“test”的SSID的请求消息发送到AP时,图8A示出对从正常AP接收的响应消息的分析结果,并且图8B示出对从恶意AP接收的响应消息的分析结果。参照图8B,可以看出,从恶意AP接收的响应消息包括“test”的SSID 800。

此外,当终端装置200将包括“49”的信道信息的请求消息发送到AP时,图9A示出对从正常AP接收的响应消息的分析结果,并且图9B示出对从恶意AP接收的响应消息的分析结果。参照图9B,可以看出,从恶意AP接收的响应消息包括“6”和“49”的信道信息900。信道信息“49”是在IEEE 802.11标准中未使用的伪造信息。

换句话说,可以看出,从恶意AP接收的响应消息包括在请求消息中包括的SSID“test”和信道信息“49”。

图10是根据另一实施例的终端装置200的恶意AP识别方法的流程图。

终端装置200从第一AP 410接收第n信标信号,其中n是自然数(S1010)。n是大于1的自然数。n可以是终端装置200接收第一AP 410广播的信标信号的顺序。

终端装置200可以基于与在第n信标信号或其之前接收的信标信号有关的第一时间信息,来预测第n+1信标信号或其之后的第一时间信息(S1020)。第一时间信息可以包括信标信号中包括的第一时间戳信息或指示信标信号的接收时间的第一接收时间信息。由于周期性地广播的信标信号的时间戳值随着时间的流逝而增加,因此终端装置200可以基于与在第n信标信号或其之前接收的信标信号有关的第一时间信息来预测第n信标信号之后的第一时间信息。在示例中,终端装置200可以通过线性回归分析来预测第一时间信息。由于信标信号中包括的时间戳值根据时间线性增加,因此可以使用能够预测未来时间戳值的各种算法。

终端装置200从第一AP 410接收第n+1信标信号和随后的信标信号(S1030)。终端装置200将与第n+1信标信号和随后的信标信号有关的第一时间信息与预测的第一时间信息进行比较(S1040)。

当预测的第一时间信息与在第n+1信标信号或其之后接收的信标信号的第一时间信息的差值根据时间而增大或减小时,终端装置200可以将第一AP 410确定为恶意AP。如上所述,对于正常AP,由于信标信号是由控制硬件的固件生成的,因此,信标信号的生成周期或时间戳值是准确的,而对于基于软件的恶意AP,由于信标信号是由应用的程序生成的,所以很可能在生成周期或时间戳值中发生错误。特别地,可以通过计算机的CPU、RAM等来执行用于生成信标信号的应用的程序,当计算机的CPU、RAM等与另一应用的程序的执行有关时,在应用的程序的信标信号生成操作和时间戳值的设置操作中,很容易产生错误。

图11A和图11B示出从正常AP接收的信标信号的时间戳信息和从恶意AP接收的信标信号的时间戳信息的分析结果。

如图11A所示,对于正常AP,预测时间戳值与实际时间戳值之间的差值根据时间显示恒定趋势,但是如图11B所示,对于恶意AP,预测时间戳值与实际时间戳值之间的差值可能根据时间表现出增加的趋势。换句话说,如图11A所示,对于正常AP,尽管预测时间戳值与实际时间戳值之间的差值的倾斜度为0,但是如图11B所示,对于恶意AP,预测时间戳值与实际时间戳值之间的差值的斜率可以大于0或小于0。

当根据比较结果将第一AP 410确定为正常AP时,终端装置200接入第一AP 410(S1050),并且当将第一AP 410确定为恶意AP时,终端装置200200可以阻止对第一AP 410的接入。

在另一实施例中,当从第一AP 410接收的多个信标信号中的每一个的第一时间信息与直接先前信标信号的第一时间信息之间的差值根据时间逐渐增大或减小时,终端装置200可以将第一AP 410确定为恶意AP。例如,第i-1信标信号的第一时间信息与第i信标信号的第一时间信息之间的差值根据时间是恒定的。然而,当差值逐渐增大或减小时,终端装置200可以将第一AP 410确定为恶意AP。

在另一实施例中,终端装置200将从第一AP 410接收的信标信号中的信息元素的第一布置顺序与先前存储的信息元素的第二布置顺序进行比较,并且当第一布置顺序对应于第二布置顺序时,终端装置200可以将第一AP 410确定为恶意AP。

基于软件的恶意AP按照软件设置的顺序在信标信号中包含信息元素。终端装置200预先存储由基于软件的恶意AP布置的信息元素的顺序,并且将第一AP 410的信标信号中的信息元素的第一布置顺序与先前存储的第二布置顺序进行比较,从而确定第一AP 410是否是基于软件的恶意AP。

当将图7和图10的实施例相互比较时,图7的实施例可以对应于终端装置200向第一AP 410发送请求消息的主动探测方法,并且图10可以对应于分析从第一AP 410接收的信标信号的被动探测方法。

根据图7和图10的实施例,可以不由终端装置200分别执行图7和图10所示的示例,并且终端装置200可以确定第一AP 410是否是恶意AP。例如,当根据主动探测方法将第一AP410确定为正常AP并且根据被动探测方法将第一AP 410确定为正常AP时,终端装置200可以最终将第一AP 410确定为正常AP。当根据主动探测方法和被动探测方法中的任何一个将第一AP 410确定为恶意AP时,终端装置200可以最终将第一AP 410确定为正常AP。

同样,不由终端装置200分别执行图4、图6、图7和图10的实施例,但是根据图4、图6、图7和图10的实施例中的至少一个,终端装置200可以确定第一AP 410是否是恶意AP。

在示例中,根据所有图4的实施例、图7的实施例和图10的实施例,当第一AP 410被确定为正常AP时,终端装置200可以最终将第一AP 410确定为正常AP。当根据图4的实施例、图7的实施例和图10的实施例中的任何一个,第一AP 410被确定为正常AP时,终端装置200可以最终将第一AP 410确定为正常AP。

在另一个示例中,根据所有图6的实施例、图7的实施例和图10的实施例,当第一AP410被确定为正常AP时,终端装置200可以最终将第一AP 410确定为正常AP。当根据图6的实施例、图7的实施例和图10的实施例中的任何一个,第一AP 410被确定为正常AP时,终端装置200可以最终将第一AP 410确定为正常AP。

本公开的实施例可以被写为计算机程序,并且可以在使用计算机可读记录介质执行程序的通用数字计算机中实现。

在这种状态下,介质可以连续地存储可以由计算机执行的程序,或者可以临时地存储用于执行或下载的程序。此外,介质可以是在组合了单个或多个硬件的各种记录设备或存储设备,不限于直接接入计算机系统的介质,并且可以以分布方式存在于网络。介质的示例包括被配置为存储程序指令的磁存储介质(诸如软盘或硬盘)、光学记录介质(诸如CD-ROM或DVD)、磁光介质(诸如软盘)以及Rom、RAM、闪存等。此外,其他介质的示例可以包括:用于分发应用程序的应用程序商店,用于提供或分发其他各种软件的站点,以及在服务器处管理的记录介质或存储介质。

尽管已经参考使用特定术语的优选实施例来具体示出和描述了本公开,但是应当仅以描述性的意义考虑实施例和术语,而不是出于限制的目的。因此,本领域正常技术人员将理解,在不脱离由所附权利要求限定的本公开的精神和范围的情况下,可以在形式和细节上进行各种改变。