权限认证管理设备

文献发布时间:2023-06-19 10:43:23

技术领域

本发明涉及信息安全技术领域,尤其涉及一种权限认证管理设备。

背景技术

随着信息技术的飞速发展,信息产业已成为国家紧急发展的支柱产业,从而推动了高新技术、全球信息化突飞猛进的发展,全面推进办公自动化、网络化、电子化、全面信息共享是信息化发展的大势所趋。信息安全重要性也随着科技信息的发展而日益突出。

随着应用规模的增加,安全管理的难度也随之提高。在小型应用系统中,由于规模小,资源数量较少,用户数量不多,安全策略可以很快得以部署而不会带来管理不一致问题;但是在大中型应用系统中,如何保证系统各组成部分之间安全策略的快速部署及其一致性执行就成为一个非常现实的问题,这一问题解决的好坏程度直接决定了系统的安全效率和效果。

但是,目前在权限认证过程中,大多仅是通过软件进行加密,该过程仅需要用户实体提供对应的密码即可通过上位机对资源系统进行控制操作,如此无法满足不同环节的安全性和效率的平衡的需求。

发明内容

为解决上述问题,本发明提供的权限认证管理设备,能够在用户实体操控执行模之前,对通过登入模块和控制模块进行第一双向认证,以认证用户实体。

本发明提供一种权限认证管理设备,包括:

登入模块,被配置为区分不同的用户实体;

执行模块,被配置为实现所述用户实体的功能指令;

控制模块,被配置为接收所述功能指令,并根据所述功能指令,向所述执行模块下装控制逻辑,以控制所述执行模块实现所述功能指令,其中,所述控制模块与所述登入模块可拔插连接;

认证模块,被配置为在所述登入模块与所述控制模块连接后,对所述登入模块和所述控制模块进行第一双向认证,其中,在所述认证模块进行第一双向认证成功的情况下,所述控制模块接收所述功能指令;

所述认证模块,还被配置为在所述控制模块向所述执行模块下装所述控制逻辑之前,对所述控制模块和所述执行模块进行第二双向认证,其中,在所述认证模块进行第二双向认证成功的情况下,所述执行模块接收所述控制逻辑,以实现所述功能指令。

可选地,所述设备还包括:权限管理模块,被配置为对不同的用户实体分配相应的角色,并为不同的角色分配操作权限;

所述权限管理模块包括:权限列表;

所述权限列表记录有不同的用户实体与不同的角色的对应关系,和不同的角色与不同的执行模块的对应关系;

在所述第一双向认证成功的情况下,所述认证模块进一步被配置为根据所述权限列表记录的对应关系,在所述控制模块向所述执行模块下装所述控制逻辑之前,对与所述用户实体相对应的控制模块和与对应角色相对应的执行模块进行第二双向认证。

可选地,所述登入模块存储有用于标识所述用户实体的第一标记,且不同的登入模块存储的第一标记互不相同;

所述控制模块存储有用于标识所述控制模块的第二标记,且不同的控制模块存储的第二标记互不相同;

所述执行模块存储有用于标识所述执行模块的第三标记,且不同的执行模块存储的第三标记互不相同;

所述角色标记有用于标识所述角色的第四标记,且不同的角色所标记的第四标记互不相同。

可选地,所述权限列表记录有不同的用户实体与不同的角色的对应关系,以及不同的角色与不同的执行模块的对应关系,包括:

所述权限列表根据所述第一标记和所述第四标记,记录不同的用户实体与不同的角色的对应关系,以及根据所述第四标记和所述第三标记,记录不同的角色与不同的执行模块的对应关系。

可选地,所述认证模块对所述登入模块和所述控制模块进行第一双向认证,包括:

所述控制模块读取第一标记,并将读取到的第一标记发送至所述认证模块;

所述认证模块根据所述权限列表,判断所述第一标记是否合法;

在所述第一标记合法的情况下,所述控制模块生成第一随机数,利用第一加密算法对所述第一随机数和所述第二标记进行加密,并将加密后的第一随机数和第二标记发送至所述登入模块;

所述登入模块对接收到的、加密后的第一随机数和第二标记进行解密,得到第一副随机数和第二副标记,生成第二随机数,利用第二加密算法对所述第二随机数、第一副随机数和第二副标记进行加密,并将加密后的第二随机数、第一副随机数和第二副标记发送至所述控制模块;

所述控制模块对接收到的、加密后的第二随机数、第一副随机数和第二副标记进行解密,得到第二副随机数、第一从随机数和第二从标记,判断所述第一随机数与所述第一从随机数是否一致;

在判断所述第一随机数与所述第一从随机数一致的情况下,所述控制模块利用第一加密算法对所述第二副随机数进行加密,并将加密后的第二副随机数发送至所述登入模块;

所述登入模块对接收到的、加密后的第二副随机数进行解密,得到第二从随机数,判断所述第二随机数与所述第二从随机数是否一致;

在判断所述第二随机数与所述第二从随机数均一致情况下,所述认证模块认证所述第一双向认证为成功。

可选地,所述认证模块根据所述权限列表,判断所述第一标记是否合法,包括:

所述认证模块判断所述第一标记是否存在所述权限列表中;

若存在,则所述第一标记合法。

可选地,所述第一加密算法和所述第二加密算法均为非对称加密算法。

可选地,所述认证模块对所述控制模块和所述执行模块进行第二双向认证,包括:

所述控制模块发送所述第二标记至所述执行模块;

所述执行模块将接收到的第二标记发送至所述认证模块;

所述认证模块根据所述权限列表,判断所述第二标记是否合法;

在所述第二标记合法的情况下,所述执行模块生成第三随机数,利用第三加密算法对所述第三随机数和所述第三标记进行加密,并将加密后的第三随机数和第三标记发送至所述控制模块;

所述控制模块对接收到的、加密后的第三随机数和第三标记进行解密,得到第三副随机数和第三副标记,生成第四随机数,利用第二加密算法对所述第四随机数、第三副随机数和第三副标记进行加密,并将加密后的第四随机数、第三副随机数和第三副标记发送至所述执行模块;

所述执行模块对接收到的、加密后的第四随机数、第三副随机数和第三副标记进行解密,得到第四副随机数、第三从随机数和第三从标记,判断所述第三随机数与所述第三从随机数是否一致;

在判断所述第三随机数与所述第三从随机数一致的情况下,所述执行模块利用第四加密算法对所述第四副随机数进行加密,并将加密后的第四副随机数发送至所述控制模块;

所述控制模块对接收到的、加密后的第四副随机数进行解密,得到第四从随机数,判断所述第四随机数与所述第四从随机数是否一致;

在判断所述第二随机数与所述第二从随机数均一致情况下,所述认证模块认证所述第二双向认证为成功。

可选地,所述认证模块根据所述权限列表,判断所述第二标记是否合法,包括:

所述认证模块判断所述第二标记是否存在所述权限列表中;

若存在,则所述第二标记合法;

其中,所述第三加密算法和所述第四加密算法均为对称加密算法。

可选地,所述控制模块应用于嵌入式环境;

所述嵌入式环境为在所述执行模块中运行的嵌入式操作系统、实时系统的集合,其中,所述实时系统负责数据通信、时序控制、优先级调度,并周期执行从所述控制逻辑。

本发明实施例提供的权限认证管理设备能够在用户实体操控执行模之前,通过登入模块和控制模块进行第一双向认证,以确认用户实体是否为设备所认可的用户,提高了所述权限认证管理设备可靠性,同时通过控制模块和执行模块进行第二双向认证,以确认控制模块是否为设备所认可的模块,进一步提高了所述权限认证管理设备可靠性。

附图说明

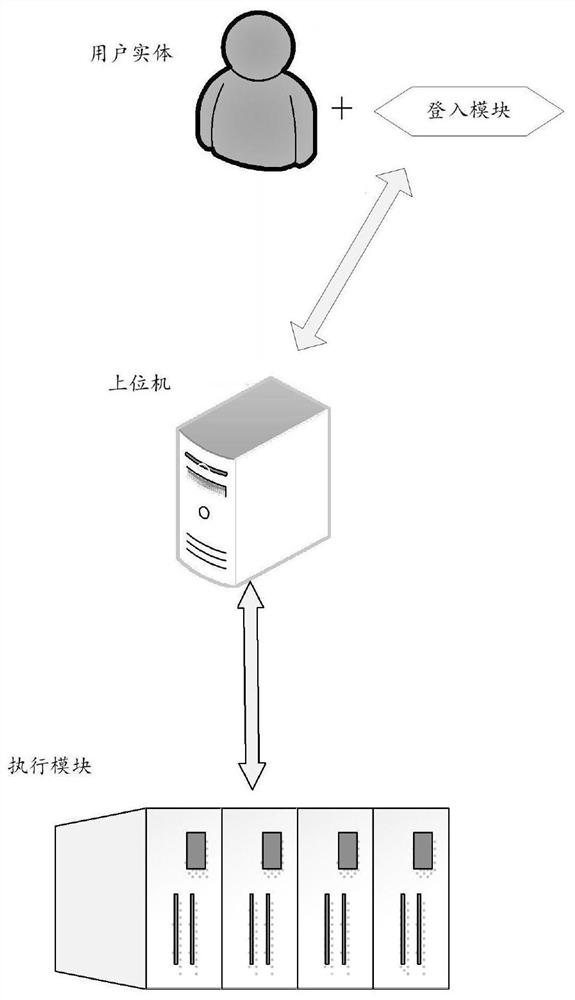

图1为本申请实施例的为体现权限管理设备与实体用户验证关系的示意性结构简图;

图2为本申请实施例的为体现权限管理设备与实体用户验证关系的示意性结构图;

图3为本申请实施例的权限管理设备的示意性工作流程图;

图4为本申请实施例的用户实体、角色和权限之间关系的示意性状态图;

图5为本申请实施例的第一双向认证的示意性流程图;

图6为本申请实施例的第二双向认证的示意性流程图;

图7为本申请实施例的第二双向认证的示意性流线图。

具体实施方式

为使本发明实施例的目的、技术方案和优点更加清楚,下面将结合本发明实施例中的附图,对本发明实施例中的技术方案进行清楚、完整地描述,显然,所描述的实施例仅仅是本发明一部分实施例,而不是全部的实施例。基于本发明中的实施例,本领域普通技术人员在没有做出创造性劳动前提下所获得的所有其他实施例,都属于本发明保护的范围。

本发明提供一种权限认证管理设备,参见图1和图2,图1示出了根据本申请一实施例的为体现权限管理设备与实体用户验证关系的示意性结构简图,图2示出了根据本申请一实施例的为体现权限管理设备与实体用户验证关系的示意性结构图。所述权限管理设备包括:登入模块,被配置为区分不同的用户实体;执行模块,被配置为实现所述用户实体的功能指令;控制模块,被配置为接收所述功能指令,并根据所述功能指令,向所述执行模块下装控制逻辑,以控制所述执行模块实现所述功能指令,其中,所述控制模块与所述登入模块可拔插连接;和认证模块,被配置为在所述登入模块与所述控制模块连接后,对所述登入模块和所述控制模块进行第一双向认证。其中,在所述认证模块进行第一双向认证成功的情况下,所述控制模块接收所述功能指令。

所述认证模块,还被配置为在所述控制模块向所述执行模块下装所述控制逻辑之前,对所述控制模块和所述执行模块进行第二双向认证,其中,在所述认证模块进行第二双向认证成功的情况下,所述执行模块接收所述控制逻辑,以实现所述功能指令。

所述权限认证管理设备能够在用户实体操控执行模之前,通过登入模块和控制模块进行第一双向认证,以确认用户实体是否为设备所认可的用户,提高了所述权限认证管理设备可靠性,同时通过控制模块和执行模块进行第二双向认证,以确认控制模块是否为设备所认可的模块,进一步提高了所述权限认证管理设备可靠性。

在一种可选的实施例中,所述登入模块存储有用于标识所述用户实体的第一标记,且不同的登入模块存储的第一标记互不相同;所述控制模块存储有用于标识所述控制模块的第二标记,且不同的控制模块存储的第二标记互不相同;所述执行模块存储有用于标识所述执行模块的第三标记,且不同的执行模块存储的第三标记互不相同;所述角色标记有用于标识所述角色的第四标记,且不同的角色所标记的第四标记互不相同。

在本实施例中,所述登入模块为可插拔的UKey硬件,符合设备要求的每个用户实体均配戴有一个可插拔的UKey硬件,且每个可插拔的UKey硬件中的芯片事先写入用户实体的且唯一的身份ID,即第一标记,如此每个登入模块即可代表不同的用户实体。

所述控制模块为上位机。所述上位机运行着组态软件,组态软件是执行模块控制逻辑的源头,作为编辑和编译控制逻辑的基础环境,依靠软件组态逻辑,包含了对所述执行模块详细的控制流程。组态完成后进行工程编译,将用户实体可见的高级编程语言转为所述执行模块可执行的二进制文件。登录时用户实体和组态软件将进行双向认证,同时实现安全配置和管理。且所述上位机也采用UKey硬件作为身份鉴别标识;具体的,依靠管理制度规定所述控制模块的UKey硬件不可擅自移除出所述控制模块,所述控制模块固定的UKey硬件中的芯片事先写入唯一的设备ID,即第二标记,如此设备能够根据所述唯一的设备ID区分不同的控制模块。

所述执行模块为PLC控制器,所述PLC控制器采用不可插拔的嵌入式芯片作为身份鉴别标识,具体的,所述嵌入式芯片事先写入唯一的控制器ID,即第三标记,如此设备能够根据所述唯一的控制器ID区分不同的执行模块。

所述角色为所述用户实体在工作环境中的职务类别,如工程师或操作员。每个角色有唯一的角色ID,即第四标记。

上述的UKey硬件有以下特点:

1)在麒麟+飞腾或Windows平台的计算机上可识别;

2)可检测设备当前的插入状态;

3)具有标识接口,可识别当前插的设备硬件标识,如第一标记和第二标记;

4)插上拔下时不会以U盘方式显示,而是通过权限管理软件直接读取UKey硬件存储的身份ID或设备ID,并在数据库中检索比较,判断其身份的合法性。

如此在封装读取所述标识接口时,能够在满足Windows操作系统支持的同时,不影响整体PLC控制器的跨平台特点,进而实现所述PLC控制器的跨平台特点。

具体的,参见图3,图3示出了根据本申请一实施例的权限管理设备的示意性工作流程图。在用户实体将登入模块与所述上位机连接,并点击上位机上的功能按钮后,所述设备开始根据权限列表对用户实体和上位机进行第一双向认证,在第一双向认证为成功的情况下,上位机软件发送登入指令至PLC控制器,所述设备开始根据权限列表对PLC控制器和上位机进行第二双向认证,在第二双向认证为成功的情况下,PLC控制器实现所述功能按钮所对应的功能。

在一种可选的实施例中,所述设备还包括:权限管理模块,被配置为对不同的用户实体分配相应的角色,并为不同的角色分配操作权限。

在本实施例中,每个角色的角色ID与设备资源的管理权限相绑定,且被事先写入到数据库当中。其中,每个角色对应着不同的管理权限,即每个角色拥有独立的通过执行模块调用设备资源的权限。具体的,每个权限体现在用户实体对设备资源的访问,且用户实体与角色之间是多对多的关系,即每一个被准许进入设备的用户实体都会被分配一定的角色。

例如操作员的角色:赋予的权限包括可在上层监视和控制其分管区域内的设备和数据;工程师的角色:除操作员的权限之外,还可修改工程组态和配置,进行下装、重启等操作。不同的设备和工业生产背景所需要划分的角色不同,角色所对应的权限也不同,本实施例对此不作限制。

所述权限管理模块包括:权限列表。所述权限列表记录有不同的用户实体与不同的角色的对应关系,和不同的角色与不同的执行模块的对应关系。在本实施例中,所述权限管理模块为权限管理软件。当用户实体被赋予某个角色时候,该用户实体的身份ID则会与角色ID相绑定,记录在权限列表中并存储在数据库当中。如果用户实体通过了第一双向认证,也就同时获取到访问系统一定资源的权限。

在所述第一双向认证成功的情况下,所述认证模块进一步被配置为根据所述权限列表记录的对应关系,在所述控制模块向所述执行模块下装所述控制逻辑之前,对与所述用户实体相对应的控制模块和与对应角色相对应的执行模块进行第二双向认证。

在本实施例中,所述权限管理软件预先在数据库中存储有用户实体的且唯一的身份ID、所述控制模块的且唯一的设备ID和所述执行模块的唯一的控制器ID。当有进入系统的请求动作发生时,权限管理软件会提取请求者信息并在数据库中检索比较,如果身份合法则准许进入系统,如果不合法则拒绝进入系统。如此能够是任何用户实体都无法越权操作,威胁设备的安全。

在一种可选的实施例中,所述权限列表记录有不同的用户实体与不同的角色的对应关系,以及不同的角色与不同的执行模块的对应关系,包括:

所述权限列表根据所述第一标记和所述第四标记,记录不同的用户实体与不同的角色的对应关系,以及根据所述第四标记和所述第三标记,记录不同的角色与不同的执行模块的对应关系。

在本实施例中,参见图4,图4示出了根据本申请一实施例的用户实体、角色和权限之间关系的示意性状态图。每个角色的角色ID与设备资源的管理权限相绑定,且被事先写入到数据库当中。其中,每个角色对应着不同的管理权限,即每个角色拥有独立的通过执行模块调用设备资源的权限。具体的,每个权限体现在用户实体对设备资源的访问,且用户实体与角色之间是多对多的关系,即每一个被准许进入设备的用户实体都会被分配一定的角色。

例如操作员的角色:赋予的权限包括通过对应的执行模块可在上层监视和控制其分管区域内的设备和数据;工程师的角色:除操作员的权限之外,还可通过对应的执行模块修改工程组态和配置,进行下装、重启等操作。不同的设备和工业生产背景所需要划分的角色不同,角色所对应的权限也不同,本实施例对此不作限制。

在一种可选的实施例中,参见图5,图5示出了根据本申请一实施例的第一双向认证的示意性流程图。所述认证模块对所述登入模块和所述控制模块进行第一双向认证,包括以下执行步骤:

步骤S101:所述控制模块读取第一标记,并将读取到的第一标记发送至所述认证模块。

步骤S102:所述认证模块根据所述权限列表,判断所述第一标记是否合法。

步骤S103:在所述第一标记合法的情况下,所述控制模块生成第一随机数,利用第一加密算法对所述第一随机数和所述第二标记进行加密,并将加密后的第一随机数和第二标记发送至所述登入模块。

步骤S104:所述登入模块对接收到的、加密后的第一随机数和第二标记进行解密,得到第一副随机数和第二副标记,生成第二随机数,利用第二加密算法对所述第二随机数、第一副随机数和第二副标记进行加密,并将加密后的第二随机数、第一副随机数和第二副标记发送至所述控制模块。

步骤S105:所述控制模块对接收到的、加密后的第二随机数、第一副随机数和第二副标记进行解密,得到第二副随机数、第一从随机数和第二从标记,判断所述第一随机数与所述第一从随机数是否一致。

步骤S106:在判断所述第一随机数与所述第一从随机数一致的情况下,所述控制模块利用第一加密算法对所述第二副随机数进行加密,并将加密后的第二副随机数发送至所述登入模块。

步骤S107:所述登入模块对接收到的、加密后的第二副随机数进行解密,得到第二从随机数,判断所述第二随机数与所述第二从随机数是否一致。

步骤S108:在判断所述第二随机数与所述第二从随机数均一致情况下,所述认证模块认证所述第一双向认证为成功。

通过验证第一随机数和第二随机数完成用户实体和控制模块之间的第一双向认证,能够在保证用户实体为设备所准许的同时,防止在对用户实体身份验证的过程中,登入模块的信息被恶意篡改。

在本实施例中,所述控制模块包括控制本体子模块和控制代理子模块。所述控制本体子模块被配置为完成上述的第一随机数的产生、利用第一加密算法对所述第一随机数和所述第二标记进行加密,以及对加密后的第二随机数、第一副随机数和第二副标记进行解密的操作。所述控制代理子模块被配置为代替所述控制本体子模块完成与所述登入模块之间的数据信息的接收与发送。在所述控制本体子模块为上位机的情况下,所述控制代理模块为上位机应用软件。

在一种可选的实施例中,所述认证模块根据所述权限列表,判断所述第一标记是否合法,包括:所述认证模块判断所述第一标记是否存在所述权限列表中;若存在,则所述第一标记合法。

当用户实体打算对设备进行操作时,需要求该用户实体插入相应的登入模块。如果插入未经系统录入的登入模块,设备会弹出提示“用户不合法”。具体的方法则是认证模块通过判断,确定插入的登入模块存储的第一标记是否存在所述权限列表,若存在,则所述第一标记合法。如此则完成了对用户实体的身份进行的验证,保证用户实体所使用的登入模块为设备所准许的登入模块。

如果用户实体未插入角色为工程师的对应的登入模块时,而打开了工程师对应的操作界面,并在程序编译后点下装,设备会弹出提示“试图执行未经授权的操作,请提供权限证明”;插上工程师对应的登入模块后,经第一双向认证和第二双向认证通过的情况下才能进行正常下装,以此实现经过授权的人才能进入系统并进行相应操作。如此,即便用户实体通过非正常手段,完成通过登入模块对用户实体的身份验证,所述系统也会通过验证用户实体所使用的登入模块中第一标记和第四标记的对应关系,保证设备的安全可靠性,若该对应关系在权限列表中查询不到,则表明该用户实体没有使用执行模块调用对应资源的权限。

在一种可选的实施例中,所述第一加密算法和所述第二加密算法均为非对称加密算法。

由于所述第一双向认证是在上位机环境中进行的,计算资源较为丰富。因此采用计算复杂度大的非对称加密算法,能够在保证数据传输的安全可靠性的同时,有效的利用计算资源。

在一种可选的实施例中,参见图6和图7,图6示出了根据本申请一实施例的第二双向认证的示意性流程图,图7示出了根据本申请一实施例的第二双向认证的示意性流线图。所述认证模块对所述控制模块和所述执行模块进行第二双向认证,包括以下执行步骤:

步骤S201:所述控制模块发送所述第二标记至所述执行模块。

步骤S202:所述执行模块将接收到的第二标记发送至所述认证模块。

步骤S203:所述认证模块根据所述权限列表,判断所述第二标记是否合法。

步骤S204:在所述第二标记合法的情况下,所述执行模块生成第三随机数,利用第三加密算法对所述第三随机数和所述第三标记进行加密,并将加密后的第三随机数和第三标记发送至所述控制模块。

步骤S205:所述控制模块对接收到的、加密后的第三随机数和第三标记进行解密,得到第三副随机数和第三副标记,生成第四随机数,利用第二加密算法对所述第四随机数、第三副随机数和第三副标记进行加密,并将加密后的第四随机数、第三副随机数和第三副标记发送至所述执行模块。

步骤S206:所述执行模块对接收到的、加密后的第四随机数、第三副随机数和第三副标记进行解密,得到第四副随机数、第三从随机数和第三从标记,判断所述第三随机数与所述第三从随机数是否一致。

步骤S207:在判断所述第三随机数与所述第三从随机数一致的情况下,所述执行模块利用第四加密算法对所述第四副随机数进行加密,并将加密后的第四副随机数发送至所述控制模块。

步骤S208:所述控制模块对接收到的、加密后的第四副随机数进行解密,得到第四从随机数,判断所述第四随机数与所述第四从随机数是否一致。

步骤S209:在判断所述第二随机数与所述第二从随机数均一致情况下,所述认证模块认证所述第二双向认证为成功。

在所述控制模块和所述执行模块进行数据信息交互,且交互的数据信息不被篡改的情况下,所述第三标记、第三从标记和第三副标记相同,并均用随机数IDu表示;所述第四标记、第四从标记和第四副标记相同,并均用随机数IDd表示;所述第三随机数、第三随机数与所述第三从随机数相同,并均用随机数r1表示;所述第四随机数、第四随机数与所述第四从随机数相同,并均用随机数r2表示。

通过验证第三随机数和第四随机数完成所述控制模块和所述执行模块之间的第一双向认证,能够在保证用户实体为设备所准许的同时,防止在对用户实体身份验证的过程中,登入模块的信息被恶意篡改。

在本实施例中,所述执行模块包括执行本体子模块和执行代理子模块。其中,图7中的乙方为所述执行本体子模块,乙方代理为所述执行代理子模块。所述执行本体子模块被配置为完成上述的第三随机数的产生、利用第三加密算法对所述第三随机数和所述第三标记进行加密,以及对加密后的第四随机数、第三副随机数和第三副标记进行解密的操作。所述执行代理子模块被配置为代替所述执行本体子模块完成与所述控制模块之间的数据信息的接收与发送。在所述执行模块为PLC控制器的情况下,所述执行本体子模块为PLC实时控制软件,所述执行代理子模块为嵌入式密码芯片。

所述控制本体子模块进一步被配置为完成上述的第四随机数的产生、利用第二加密算法对所述第四随机数、第三副随机数和第三副标记进行加密,以及对加密后的第三随机数和第三标记进行解密的操作;同时还被配置为向所述控制代理子模块发起请求,接收由所述控制代理子模块发出的开始验证请求第二标记的指令,并根据开始验证请求第二标记的指令发送第二标记至所述控制代理子模块。所述控制代理子模块进一步被配置为代替所述控制本体子模块完成与所述控制模块之间数据信息的接收与发送,以及与所述控制本体子模块之间的数据信息的接收与发送。

在一种可选的实施例中,所述认证模块根据所述权限列表,判断所述第二标记是否合法,包括:所述认证模块判断所述第二标记是否存在所述权限列表中;若存在,则所述第二标记合法。

通过验证所述第二标记,能够对接入所述执行模块的控制模块进行身份鉴别,以防止有非准许的用户实体通过非本设备内的控制模块恶意操控所述执行模块进行资源的调用。

其中,所述第三加密算法和所述第四加密算法均为对称加密算法。

由于所述第一双向认证是在CPU中进行的,计算资源较少。因此采用计算复杂度小的对称加密算法,能够在保证数据传输的安全可靠性的同时,有效的降低CPU的工作负载。

在一种可选的实施例中,所述控制模块应用于嵌入式环境。

所述嵌入式环境为在所述执行模块中运行的嵌入式操作系统、实时系统的集合,其中,所述实时系统负责数据通信、时序控制、优先级调度,并周期执行从所述控制逻辑。

在所述嵌入式环境中,所述执行模块的大部分功能从控制启动和加载系统文件开始就不再发生变化。因此,对用户实体和控制模块之间进行第一双向认证,以及对控制模块和执行模块之间进行第二双向认证能够保证所述执行模块在初始启动时加载的是正确的系统文件,从而保证整个设备运行工程的安全运。

在一种可选的实施例中,所述设备在出厂配置过程中,所述设备的PLC固件默认接受某一固定的UKey硬件的控制,即权限列表中只有初始UKey硬件的公钥。

且所有CPU模块中的固件内容均相同,且具有同样公私钥对的初始管理员UKey硬件,除了初始管理员UKey硬件,其他的用户实体的UKey硬件和控制模块的UKey硬件所存储的密钥均不相同,并且其他的用户实体的UKey硬件和控制模块的UKey硬件均可以通过工具,让使用者离线生成新的密钥对,然后通过工具烧写至登入模块或控制模块中。

在应用的初始配置阶段,即新建工程阶段,只有在插入初始管理员UKey硬件的情况,设备的权限配置页面才能被打开。在权限配置页面可以设置有关用户实体的角色、管理权限和相应的ID。

初始管理员UKey默认为初始化UKey硬件,可在新建工程之后修改,将权限分配给其他的用户实体的UKey硬件。分配之后,此初始管理员UKey硬件若不在权限列表中,则无法再控制此工程。

修改完成后,点击保存,将在本地生成一个加密的配置文件存储在数据库中,供认证模块调用。

在所述设备的过程中,可能遇到用户实体UKey硬件丢失、用户实体离职、设备UKey硬件丢失或损坏等一系列的问题,所述系统提供了这些问题的解决方案,具体问题及解决方案如下所述:

1)在用户实体UKey硬件丢失或损坏无法使用的情况下:

将备用的UKey硬件配置成相关权限,然后重新下装文件。

若无闲置的备用UKey硬件,又无同等权限的UKey硬件可以共享,可以暂时将权限相对较低的某UKey硬件提高权限,设置后下装,在获得新的UKey硬件之后再重新设置,然后下装。

2)在用户实体离职的情况下:

将对应的UKey硬件从权限列表中删除,或者取消该UKey硬件的所有权限。

3)在新增用户实体或上位机的情况下:

从闲置的UKey硬件中选择一个,更新该UKey硬件的密钥对,然后更新配置文件、下装。

4)在上位机的UKey硬件丢失或损坏的情况下:

与仍可正常使用的上位机共用,例如工程师站UKey硬件丢失/损坏,且无其他工程师站可使用,就在操作员站安装逻辑组态软件,然后修改配置,

5)在更换上位机的情况下:

将该上位机的UKey硬件插在新的上位机上,且新的上位机与原上位机的IP保持一致。否则修改配置,然后下装配置文件。

6)在更换PLC控制器的情况下:

将新的PLC控制器的第三标记及相关信息在上位机进行配置,然后下装。

7)在PLC控制器复位的情况下:

将PLC控制器的第三标记及相关信息在上位机进行配置,然后下装。

8)在初始管理员UKey硬件损坏或丢失的情况下:

在需将所有的PLC控制器复位时,用备用的初始管理员UKey硬件新建个工程,然后将原工程的相关文件均复制或导入,然后重新下装工程。

以上所述,仅为本发明的具体实施方式,但本发明的保护范围并不局限于此,任何熟悉本技术领域的技术人员在本发明揭露的技术范围内,可轻易想到的变化或替换,都应涵盖在本发明的保护范围之内。因此,本发明的保护范围应该以权利要求的保护范围为准。

- 权限认证管理设备

- 权限管理设备、权限管理系统和权限管理方法