一种物联网系统安全威胁监测与防御系统及方法

文献发布时间:2023-06-19 09:57:26

技术领域

本发明涉及物联网安全技术领域,特别涉及一种物联网系统安全威胁监测与防御系统及方法。

背景技术

随着物联网的飞速发展,国家发展进入了智能物联网时代,各种物理环境如家庭、企业办公、工厂生产、交通管理、航空大厅、医院大厅等等,物联网几乎无处不在,物联网安全威胁也越来越多。

目前,在物联网环境中,物联网中的安全问题越来越多,且物联网中设备越来越复杂,自有网络和第三方网络同时存在,难以通过某种设备或者方案发现和防御安全威胁。

现有技术中,在物联网方面的安全检测有如下方案:

(1)流量检测方案,存在缺陷为:物联网专用协议支持不完整,不支持多种流量安全检测,无法全局联动分析,单独部署安全威胁发现困难等问题;

(2)资产设备agent方案,存在缺陷为:在资产设备上安装agent程序,需要资产设备拥有一定的计算能力,存在兼容性差,单独部署安全威胁发现困难等问题;

(3)WEB应用防火墙方案,存在缺陷为:在WEB服务/API服务前端部署WEB应用防火墙,需要一定的服务器资源,且单独部署无法发现终端本身安全问题、终端与第三方网络安全问题。

发明内容

本发明的目的是克服上述背景技术中不足,提供一种物联网系统安全威胁监测与防御系统及方法,可同时解决物联网中设备终端自身安全问题、终端云端交互安全问题、云端自身安全问题,包括第三方云端交互安全问题。

为了达到上述的技术效果,本发明采取以下技术方案:

一种物联网系统安全威胁监测与防御系统,包括流量异常分析系统、物联网终端异常分析系统、业务异常分析系统、HTTP异常分析系统及威胁检测与情报生成系统,所述威胁检测与情报生成系统分别与流量异常分析系统、物联网终端异常分析系统、业务异常分析系统、HTTP异常分析系统相互连接;

所述流量异常分析系统用于通过分析流量数据实现资产发现、流量安全检测及威胁分析,并将分析得出的安全威胁事件上报威胁检测与情报生成系统;所述物联网终端异常分析系统用于通过采集分析终端信息实现资产发现及终端异常行为分析,并将分析得出的安全威胁事件上报威胁检测与情报生成系统;所述业务异常分析系统用于通过采集分析业务信息实现账号类安全分析及业务异常信息,并将分析得出的安全威胁事件上报威胁检测与情报生成系统;所述HTTP异常分析系统用于实现HTTP或HTTPS访问内的文本特征分析及HTTP异常行为分析,并将分析得出的安全威胁事件上报威胁检测与情报生成系统,所述威胁检测与情报生成系统用于根据收到的安全威胁事件生成威胁情报,所述威胁情报内至少包含以下内容:IP黑名单、高危设备ID、异常账号及风险账号。

进一步地,所述流量异常分析系统包括流量异常分析单元及若干流量检测设备,且所述流量检测设备部署于物联网终端网络交换机端口X,用于将物联网终端网络交换机其他待分析端口流量镜像到交换机端口X及通过分析流量数据实现资产发现、流量安全检测及威胁分析,并将分析结果上报流量异常分析单元,流量异常分析单元用于根据收到的信息自动发现和管理物联网内终端资产并且使用云端的威胁情报关联分析潜在的安全威胁。

进一步地,所述物联网终端异常分析系统包括物联网终端异常分析单元及若干终端信息采集agent,所述终端信息采集agent部署于物联网终端网络的强终端设备中且用于采集终端指纹信息、行为信息,并将采集的信息上报物联网终端异常分析单元,所述物联网终端异常分析单元用于根据收到的信息获取终端资产属性信息以及分析终端异常行为。

进一步地,所述业务异常分析系统包括业务异常分析单元及若干业务日志与消息日志收集器,所述业务日志与消息日志收集器部署于业务日志服务主机及消息服务主机中并用于采集业务信息并将采集的信息上报业务异常分析单元,业务异常分析单元用于通过分析收到的信息实现账号类安全分析及业务异常信息。

进一步地,所述HTTP异常分析系统包括HTTP异常分析单元及若干WEB应用防火墙,所述WEB应用防火墙部署于WEB服务或API服务前端且用于采集并分析HTTP或HTTPS访问内的文本特征并上报HTTP异常分析单元,所述HTTP异常分析单元用于分析HTTP异常行为。

同时,本发明还公开了一种物联网系统安全威胁监测与防御的方法,通过上述的物联网系统安全威胁监测与防御系统实现,具体包括以下步骤:

A1.部署流量检测设备于物联网终端网络交换机端口X,从而将物联网终端网络交换机其他待分析端口流量镜像到交换机端口X;

A2.流量检测设备根据协议识别特征库、资产服务特征库、mac地址前缀特征库以及获取到的物联网协议信息,解析获取协议的资产属性信息;

A3.流量检测设备根据获取到的信息进行流量安全检测,并将疑似异常流量和分析结果上报流量异常分析单元;

A4.流量异常分析单元根据收到的数据实现自动发现和管理物联网内终端资产,并使用云端的威胁情报关联分析潜在的安全威胁;

A5.流量异常分析单元将分析得到的安全威胁事件上报威胁检测与情报生成系统;

B1.部署终端信息采集agent于物联网终端网络的强终端设备中,由终端信息采集agent采集终端指纹信息、行为信息,并将采集的信息上报物联网终端异常分析单元;

B2.物联网终端异常分析单元根据终端指纹信息获取终端资产属性信息;

B3.物联网终端异常分析单元根据收集的信息进行物联网终端异常行为分析;

B4.物联网终端异常分析单元将分析得到的安全威胁事件上报威胁检测与情报生成系统;

C1.将WEB应用防火墙在WEB服务或API服务前端;

C2.WEB应用防火墙采集并分析HTTP或HTTPS访问内的文本特征并上报HTTP异常分析单元;

C3.HTTP异常分析单元根据收到的数据信息分析HTTP异常行为;

C4.HTTP异常分析单元将分析得到的安全威胁事件上报威胁检测与情报生成系统;

D1.将业务日志与消息日志收集器部署于业务日志服务主机及消息服务主机中;并业务日志与消息日志收集器采集业务信息并将采集的信息上报业务异常分析单元;

D2.业务异常分析单元通过分析收到的信息实现账号类安全分析及业务异常信息分析;

D3.业务异常分析单元将分析得到的安全威胁事件上报威胁检测与情报生成系统;

E.威胁检测与情报生成系统根据收到的安全威胁事件生成威胁情报,且威胁情报内至少包含以下内容:IP黑名单、高危设备ID、异常账号及风险账号。

进一步地,所述步骤A2中协议的资产属性信息至少包括源信息、目的mac信息、源IP信息、目的IP信息、资产服务信息;且所述步骤A3进行流量安全检测时至少包括以下步骤:

S1.根据DNS请求分析是否存在DGA域名;

S2.根据DNS请求和响应分析是否存在域名劫持;

S3.根据tcp或udp连接ip或端口信息分析是否存在异常外连情况;

S4.根据常用服务流量监控,分析是否存在网络流量异常。

进一步地,所述步骤B2中的终端资产属性信息至少包括终端mac地址信息、终端序列号信息、终端型号信息、终端IP地址信息,且所述步骤B3中进行物联网终端异常行为分析时至少包括以下步骤:

S1.根据DNS请求分析是否存在DGA域名;

S2.根据DNS请求和响应分析是否存在域名劫持;

S3.至少根据敏感事件、app权限信息分析是否存在非法提权;

S4.至少根据tcp或udp连接信息、资源使用的信息分析是否存在僵尸网络;

S5.至少根据tcp或udp连接信息、威胁情报信息分析是否存在异常外连;

S6.根据进程信息、敏感文件信息分析是否存在非法注入;

S7.根据特定木马特征分析是否存在特定木马种植;

S8.根据终端采集信息分析其他异常行为。

进一步地,所述步骤C2中,所述文本特征包括XSS攻击的信息、SQL注入的信息、命令注入的信息、文件包含的信息、信息泄露的信息、HTTP合规的信息、会话篡改的信息、爬虫的信息,且所述步骤C3中分析HTTP异常行为时至少包括以下步骤:

S1.根据个群对比规则分析某些路径是否存在CC攻击;

S2.根据个群对比规则分析登录接口是否存在暴力破解;

S3.根据个群对比规则分析注册接口是否存在批量注册;

S4.根据个群对比规则和自定义规则分析其他WEB访问异常行为,

其中,个群对比规则具体如:将所有用户对某一路径接口的平均访问频率与某一用户对该路径接口的平均访问频率进行比较,若该用户的平均访问频率显著大于所有用户的平均访问频率,则判定该个体存在CC攻击行为或暴力破解或批量注册等。

进一步地,所述步骤D2中账号类安全分析时包括以下步骤:

S1.根据登录页、注册页鼠标行为分析是否存在机器行为;

S2.根据登录页用户键鼠行为、指纹信息分析是否存在盗号行为;

S3.根据注册页用户键鼠行为、指纹信息、账户属性信息分析是否存在批量注册行为;

所述步骤D2中进行业务异常信息分析时包括以下步骤:

S1.根据消息系统登录行为,分析是否存在暴力破解;

S2.根据消息信息订阅行为,分析是否存在信息遍历;

S3.根据个群对比算法和自定义规则分析其他业务异常行为,如若消息系统中控制指令动作访问路径为/login.do->/select.do->/control.do,所有用户的平均访问频率为每小时10次(群体特征),针对用户18.2.3.2签到访问路径为/login.do->/control.do,平均访问频率为每分钟10次(个体特征),通过个群对比规则发现差距较大,且自定义访问路径规则中访问路径差异太大,则判定该个体存在机器控制行为。

本发明与现有技术相比,具有以下的有益效果:

本发明的物联网系统安全威胁监测与防御系统及方法,可有效解决在物联网环境中安全威胁监测与防御问题,如自有网络和第三方网络同时存在时,难以通过某种设备或者方案发现和防御安全威胁的难题,通过本的技术方案可同时解决物联网中设备终端自身安全问题、终端云端交互安全问题、云端自身安全问题,包括第三方云端交互安全问题,且支持多种物联网专用协议,可实现物联网资产的自动发现和管理,从而提供多种组合防御方式。

附图说明

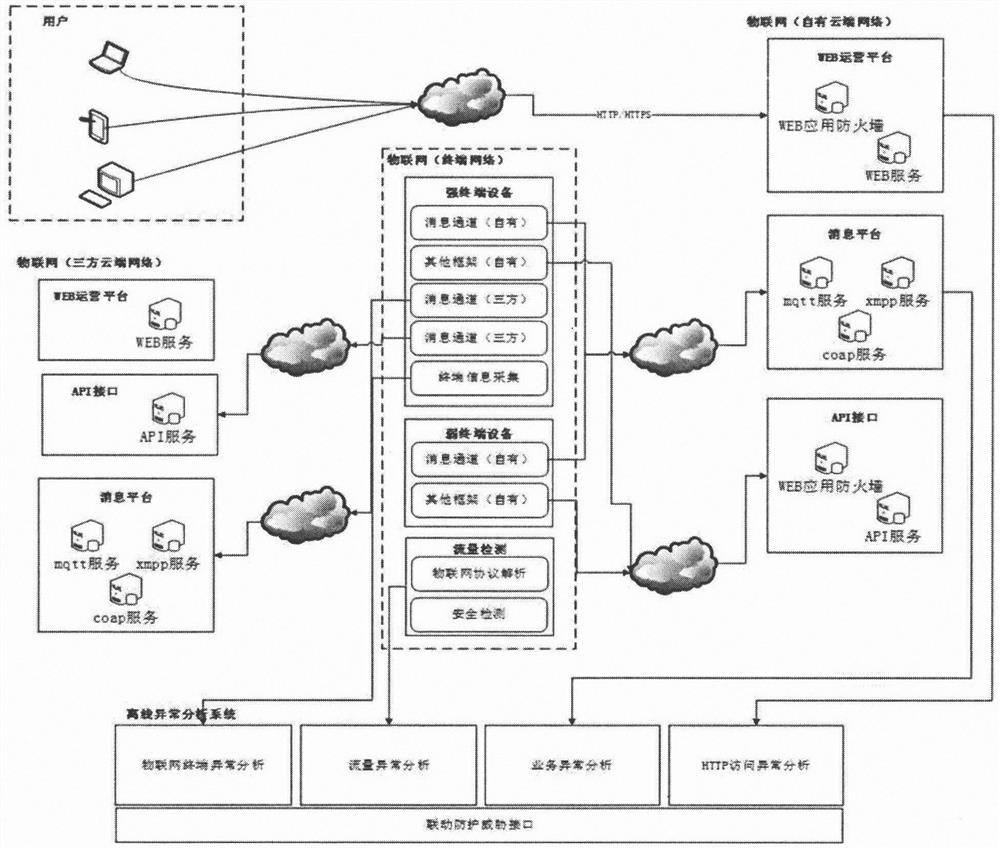

图1是本发明的物联网系统安全威胁监测与防御系统的部署示意图。

图2是本发明的物联网系统安全威胁监测与防御的方法的流程示意图。

具体实施方式

下面结合本发明的实施例对本发明作进一步的阐述和说明。

实施例:

实施例一:

如图1所示,一种物联网系统安全威胁监测与防御系统,包括流量异常分析系统、物联网终端异常分析系统、业务异常分析系统、HTTP异常分析系统及威胁检测与情报生成系统,所述威胁检测与情报生成系统分别与流量异常分析系统、物联网终端异常分析系统、业务异常分析系统、HTTP异常分析系统相互连接。

具体的,所述流量异常分析系统用于通过分析流量数据实现资产发现、流量安全检测及威胁分析,并将分析得出的安全威胁事件上报威胁检测与情报生成系统;且本实施例中,所述流量异常分析系统包括流量异常分析单元及若干流量检测设备,且所述流量检测设备部署于物联网终端网络交换机端口X,用于将物联网终端网络交换机其他待分析端口流量镜像到交换机端口X及通过分析流量数据实现资产发现、流量安全检测及威胁分析,并将分析结果上报流量异常分析单元,流量异常分析单元用于根据收到的信息自动发现和管理物联网内终端资产并且使用云端的威胁情报关联分析潜在的安全威胁。

具体的,所述物联网终端异常分析系统用于通过采集分析终端信息实现资产发现及终端异常行为分析,并将分析得出的安全威胁事件上报威胁检测与情报生成系统。本实施例中,所述物联网终端异常分析系统包括物联网终端异常分析单元及若干终端信息采集agent,所述终端信息采集agent部署于物联网终端网络的强终端设备中且用于采集终端指纹信息、行为信息,并将采集的信息上报物联网终端异常分析单元,所述物联网终端异常分析单元用于根据收到的信息获取终端资产属性信息以及分析终端异常行为。

具体的,所述业务异常分析系统用于通过采集分析业务信息实现账号类安全分析及业务异常信息,并将分析得出的安全威胁事件上报威胁检测与情报生成系统;作为优选,本实施例中,所述业务异常分析系统包括业务异常分析单元及若干业务日志与消息日志收集器,所述业务日志与消息日志收集器部署于业务日志服务主机及消息服务主机中并用于采集业务信息并将采集的信息上报业务异常分析单元,业务异常分析单元用于通过分析收到的信息实现账号类安全分析及业务异常信息。

具体的,所述HTTP异常分析系统用于实现HTTP或HTTPS访问内的文本特征分析及HTTP异常行为分析,并将分析得出的安全威胁事件上报威胁检测与情报生成系统,本实施例中,所述HTTP异常分析系统包括HTTP异常分析单元及若干WEB应用防火墙,所述WEB应用防火墙部署于WEB服务或API服务前端且用于采集并分析HTTP或HTTPS访问内的文本特征并上报HTTP异常分析单元,所述HTTP异常分析单元用于分析HTTP异常行为。

所述威胁检测与情报生成系统用于根据收到的安全威胁事件生成威胁情报,所述威胁情报内至少包含以下内容:IP黑名单(可用于WEB服务或API服务及消息系统进行实时防御)、高危设备ID(可用于WEB服务或API服务及消息系统进行实时防御)、异常账号(即已发现的垃圾账号,可用于物联网业务系统进行风险控制)及风险账号(即已发现的被盗用账号,可用于物联网业务系统进行风险控制)。

实施例二

如图2所示,一种物联网系统安全威胁监测与防御的方法,通过上述的物联网系统安全威胁监测与防御系统实现,具体包括以下步骤:

A1.部署流量检测设备于物联网终端网络交换机端口X,从而将物联网终端网络交换机其他待分析端口流量镜像到交换机端口X;

A2.流量检测设备根据协议识别特征库、资产服务特征库、mac地址前缀特征库以及获取到的物联网协议信息,解析获取协议的资产属性信息,其中,资产属性信息至少包括源信息、目的mac信息、源IP信息、目的IP信息、资产服务信息;

作为优选,本实施例中,进行流量安全检测时至少包括以下步骤:

S1.根据DNS请求分析是否存在DGA域名;

S2.根据DNS请求和响应分析是否存在域名劫持;

S3.根据tcp或udp连接ip或端口信息分析是否存在异常外连情况;

S4.根据常用服务流量监控,分析是否存在网络流量异常。

A3.流量检测设备根据获取到的信息进行流量安全检测,并将疑似异常流量和分析结果上报流量异常分析单元;

A4.流量异常分析单元根据收到的数据实现自动发现和管理物联网内终端资产,并使用云端的威胁情报关联分析潜在的安全威胁;

A5.流量异常分析单元将分析得到的安全威胁事件上报威胁检测与情报生成系统;

B1.部署终端信息采集agent于物联网终端网络的强终端设备中,由终端信息采集agent采集终端指纹信息、行为信息,并将采集的信息上报物联网终端异常分析单元;

B2.物联网终端异常分析单元根据终端指纹信息获取终端资产属性信息;其中,终端资产属性信息至少包括终端mac地址信息、终端序列号信息、终端型号信息、终端IP地址信息。

B3.物联网终端异常分析单元根据收集的信息进行物联网终端异常行为分析;具体包括以下步骤:

S1.根据DNS请求分析是否存在DGA域名;

S2.根据DNS请求和响应分析是否存在域名劫持;

S3.至少根据敏感事件、app权限信息分析是否存在非法提权;

S4.至少根据tcp或udp连接信息、资源使用的信息分析是否存在僵尸网络;

S5.至少根据tcp或udp连接信息、威胁情报信息分析是否存在异常外连;

S6.根据进程信息、敏感文件信息分析是否存在非法注入;

S7.根据特定木马特征分析是否存在特定木马种植;

S8.根据终端采集信息分析其他异常行为。

B4.物联网终端异常分析单元将分析得到的安全威胁事件上报威胁检测与情报生成系统;

C1.将WEB应用防火墙在WEB服务或API服务前端;

C2.WEB应用防火墙采集并分析HTTP或HTTPS访问内的文本特征并上报HTTP异常分析单元;

其中,文本特征包括XSS攻击的信息、SQL注入的信息、命令注入的信息、文件包含的信息、信息泄露的信息、HTTP合规的信息、会话篡改的信息、爬虫的信息。

具体的,分析HTTP异常行为时至少包括以下步骤:

S1.根据个群对比分析某些路径是否存在CC攻击;本实施例中具体为:若域名www.changhong.com下钱包接口/wallet.do所有用户的平均访问频率为每分钟10次(群体特征),针对用户18.2.3.2平均访问频率为每分钟30次(个体特征),通过个群对比规则发现差距较大,则判定该个体存在CC攻击行为;

S2.根据个群对比分析登录接口是否存在暴力破解;本实施例中具体为:若域名www.changhong.com下登录接口/login.do所有用户的平均访问频率为每分钟5次(群体特征),针对用户18.2.3.2平均访问频率为每分钟23次(个体特征),通过个群对比规则发现差距较大,判定该个体存在暴力破解行为;

S3.根据个群对比分析注册接口是否存在批量注册;本实施例中具体为:若域名www.changhong.com下登录接口/register.do所有用户的平均访问频率为每小时5次(群体特征),针对用户18.2.3.2平均访问频率为每分钟23次(个体特征),通过个群对比规则发现差距较大,判定该个体存在批量注册行为;

S4.根据个群对比算法和自定义规则分析其他WEB访问异常行为,本实施例中具体为:若域名www.changhong.com下签到动作访问路径为/login.do->/userinfo.do->/signin.do,所有用户的平均访问频率为每小时10次(群体特征),针对用户18.2.3.2签到访问路径为/login.do->/signin.do,平均访问频率为每分钟10次(个体特征),通过个群对比规则发现差距较大,且自定义访问路径规则中访问路径差异太大,判定该个体存在机器签到行为。

C3.HTTP异常分析单元根据收到的数据信息分析HTTP异常行为;

C4.HTTP异常分析单元将分析得到的安全威胁事件上报威胁检测与情报生成系统;

D1.将业务日志与消息日志收集器部署于业务日志服务主机及消息服务主机中;并业务日志与消息日志收集器采集业务信息并将采集的信息上报业务异常分析单元;

D2.业务异常分析单元通过分析收到的信息实现账号类安全分析及其他业务异常信息分析;

其中,进行账号类安全分析时包括以下步骤:

S1.根据登录页、注册页鼠标行为分析是否存在机器行为;

S2.根据登录页用户键鼠行为、指纹信息分析是否存在盗号行为;

S3.根据注册页用户键鼠行为、指纹信息、账户属性信息分析是否存在批量注册行为;

进行其他业务异常信息分析时包括以下步骤:

S1.根据消息系统登录行为,分析是否存在暴力破解;

S2.根据消息信息订阅行为,分析是否存在信息遍历;

S3.根据个群对比算法和自定义规则分析其他业务异常行为;如若消息系统中控制指令动作访问路径为/login.do->/select.do->/control.do,所有用户的平均访问频率为每小时10次(群体特征),针对用户18.2.3.2签到访问路径为/login.do->/control.do,平均访问频率为每分钟10次(个体特征),通过个群对比规则发现差距较大,且自定义访问路径规则中访问路径差异太大,则判定该个体存在机器控制行为。

D3.业务异常分析单元将分析得到的安全威胁事件上报威胁检测与情报生成系统;

E.威胁检测与情报生成系统根据收到的安全威胁事件生成威胁情报,且威胁情报内至少包含以下内容:IP黑名单:可用于WEB服务或API服务及消息系统进行实时防御、高危设备ID:可用于WEB服务或API服务及消息系统进行实时防御、异常账号:即已发现的垃圾账号,可用于物联网业务系统进行风险控制、风险账号:即已发现的被盗用账号,可用于物联网业务系统进行风险控制。

由上可知,本发明的物联网系统安全威胁监测与防御系统及方法,可有效解决在物联网环境中安全威胁监测与防御问题,如自有网络和第三方网络同时存在时,难以通过某种设备或者方案发现和防御安全威胁的难题,通过本的技术方案可同时解决物联网中设备终端自身安全问题、终端云端交互安全问题、云端自身安全问题,包括第三方云端交互安全问题,且支持多种物联网专用协议,可实现物联网资产的自动发现和管理,从而提供多种组合防御方式。

可以理解的是,以上实施方式仅仅是为了说明本发明的原理而采用的示例性实施方式,然而本发明并不局限于此。对于本领域内的普通技术人员而言,在不脱离本发明的精神和实质的情况下,可以做出各种变型和改进,这些变型和改进也视为本发明的保护范围。

- 一种物联网系统安全威胁监测与防御系统及方法

- 一种物联网系统安全威胁监测与防御系统及方法