一种设备管理方法、系统以及装置

文献发布时间:2023-06-19 18:29:06

技术领域

本申请涉及人工智能领域,尤其涉及一种设备管理方法、系统以及装置。

背景技术

随着通信网络的发展,接入网络的设备也越来越多。例如,物联网(internet ofthings,IoT)设备是数字世界的基石,是数字世界与物理世界的接口。负责从物理世界感知信息并发送到数字世界,同时也负责从数字世界接受反馈并执行动作。

常用的基于人工的方式对设备进行身份管理,包括身份的发放,回收,身份的转让等,难以应对海量设备身份管理带来的挑战。因此,如何实现更高效的身份管理是当前面临的重大挑战。

发明内容

本申请提供一种设备管理方法、系统以及装置,通过实现对设备的自动化管理,对设备的数据隐私和安全进行有效保护。

有鉴于此,本申请第一方面提供一种设备管理系统,包括:第一设备、第二设备、第一访问控制节点、文件系统、数据库节点和区块链节点,数据库节点中部署了用于存储数据的数据库;

第二设备,用于向第一访问控制节点发送身份文件,身份文件包括第一设备的身份信息以及第二设备的公钥;

第一访问控制节点,用于基于身份文件向数据库节点请求第一设备的关联信息,关联信息中包括第一设备关联的设备的公钥,关联信息是数据库节点从区块链节点中获取到;

若第一访问控制节点通过关联信息确定第一设备与第二设备关联,则第一访问控制节点,还用于向文件系统发送身份文件;

文件系统,用于保存身份文件并向第一访问控制节点反馈身份文件对应的第一标识,第一标识用于从文件系统中读取身份文件。

本申请实施方式中,数据库节点可以从区块链节点中保存的数据中获取到第一设备的关联信息,该关联信息包括了第一设备关联的设备的信息,相当于第一设备已在区块链服务商进行注册,第一访问控制节点在接收到第一设备的身份文件之后,即可从数据库节点请求第一设备的关联信息并进行验证,在验证成功之后,即可将第一设备的身份文件保存至文件系统中,并将文件系统反馈的第一标识发送给第二设备,从而使第二设备或者其他设备可以使用该第一标识来从文件系统中读取到身份文件。因此,本申请提供的设备管理系统中,可以使用访问控制节点来对接入系统的设备或者第二设备进行访问控制,验证访问该系统的设备的权限,仅当具有访问系统的权限时才允许该设备进行进一步处理,如数据存储或者数据读取,从而提高系统中的数据传输的隐私安全。

在一种可能的实施方式中,第二设备在向第一访问控制节点发送身份文件之前,还用于向区块链节点发送注册信息,注册信息包括第一设备的公钥以及第二设备的公钥;

区块链节点,用于在对第二设备的公钥验证且验证成功之后,通过与第一设备对应的智能合约将一设备的公钥以及第二设备的公钥写入区块链的交易信息中已对第一设备进行注册;

数据库节点,用于获取区块链节点的交易信息,并将交易信息中包括的第一设备的公钥和第二设备的公钥保存至关联信息。

因此,本申请实施方式中,在第二设备将第一设备的身份文件保存至文件系统之前,还在区块链节点中注册该第一设备,使区块链节点可以选择与第一设备匹配的智能合约来将第一设备的信息写入区块链的交易信息中,从而使数据库节点在获取区块链节点的交易信息来生成第一设备的关联信息,该关联信息可以用于指示第一设备关联的设备。从而在后续的流程中,访问控制节点可以根据数据库中保存的关联信息来验证第一设备的归属,提高第一设备的数据的安全性。并且,可以结合区块链的智能合约来自动化地注册第一设备,可以应用于具有海量设备的场景,泛化能力强。

在一种可能的场景中,第二设备,还用于向区块链节点发送第一标识;

区块链节点,还用于通过与第一设备对应的智能合约将第一标识更新至本地保存的第一设备的交易信息中。

因此,本申请实施方式中,第二设备在将第一设备的身份文件保存至文件系统之后,还将文件系统反馈的第一标识保存至区块链节点,从而使区块链节点通过智能合约将该第一标识保存至第一设备的交易信息从,使数据库节点在再次获取交易信息时,可以将该第一标识更新至第一设备的关联信息中,从而使第一设备的关联信息中具有第一设备的更完整的信息。

在一种可能的场景中,第二设备,还用于向第一访问控制节点发送身份请求消息,身份请求消息中携带第一设备的信息以及第二设备的公钥,身份请求消息用于请求身份文件,该第一设备的信息中可以包括第一设备的公钥、名称或者其他标识等;

第一访问控制节点,还用于获取第一标识;

第一访问控制节点,还用于向文件系统发送第一标识,并接收文件系统反馈的身份文件;

若身份文件中包括的公钥与第二设备的公钥匹配,则第一访问控制节点,还用于向第二设备发送身份文件。

本申请实施方式中,第二设备还可以向访问控制节点请求第一设备的身份文件,访问控制节点可以对接收到的身份文件中携带的公钥与身份请求消息中携带的公钥进行验证,若匹配,则表示该身份文件对应的设备的归属为第二设备,即可将身份文件传输至第二设备。因此,本申请实施方式中,访问控制节点可以对设备的归属进行验证,从而保证了设备的身份文件的安全性。

在一种可能的场景中,第一设备,还用于向第一访问控制节点发送身份凭证,身份凭证中包括第一设备的标识,以向第一访问控制节点请求身份文件,该第一设备的标识可以包括第一设备的名称、公钥或者为第一设备分配的唯一标识等;

第一访问控制节点,还用于若对身份凭证验证且验证成功,则向数据库节点发送第二请求消息,第二请求消息包括第一设备的标识;

数据库节点,还用于向第一访问控制节点反馈第一标识;

第一访问控制节点,还用于向文件系统发送第一标识,并接收文件系统反馈的身份文件;

若身份文件中包括的标识与身份凭证中的标识匹配,则第一访问控制节点,还用于向第一设备发送身份文件。

本申请实施方式中,第一设备可以向访问控制节点查询自身的身份文件,访问控制节点可以对第一设备的身份凭证进行验证,进在验证成功之后才将身份文件发送给第一设备,从而提高第一设备的数据安全性。

在一种可能的实施方式中,设备管理系统还包括:注册服务器;

第一设备,具体用于通过加密管道向注册服务器发送身份凭证;

注册服务器,用于通过加密管道向访问控制服务器转发身份凭证;

第一访问控制节点,具体用于在向注册服务器发送身份文件;

注册服务器,具体用于向第一设备转发身份文件。

因此,本申请实施方式中,第一设备和第一访问控制节点之间传输的数据,可以通过与注册服务器之间的加密通道传输,从而提高第一设备和第一访问控制节点之间传输数据的安全性。

在一种可能的实施方式中,设备管理系统还包括:第二访问控制节点;

第一设备,用于向第二访问控制节点发送第三请求消息;

第二访问控制节点,用于在对第三请求消息进行验证且验证成功之后,获取身份文件的第二标识;

第二访问控制节点,还用于向第一设备反馈第二标识;

第一设备,还用于当验证第一标识和第二标识匹配时,保存身份文件。

本申请实施方式中,可以在设备管理系统中设置多个访问控制节点,在通过第一访问控制节点得到身份文件之后,还可以通过第二访问控制节点获取第二标识。随后验证第一标识和第二标识是否匹配,若匹配则确定该身份文件为正确文件,即可保存该身份文件,从而可以保证得到身份文件的准确性。

在一种可能的实施方式中第一访问控制节点,具体用于向数据库节点发送第一请求消息并接收数据库节点反馈的第一标识,第一请求消息包括第一设备的公钥。

因此,本申请实施方式中,第一访问控制节点可以从数据库中得到第一标识,从而可以基于该第一标识向文件系统请求第一设备的身份文件,从而成功获取到身份文件。

在一种可能的实施方式中,该第一标识也可以是由第二设备发送至第一访问控制节点,或者在第一设备的注册过程中,第一访问控制节点可以保存该第一标识,进而在查询身份文件时,可以从本地保存的数据中提取到该第一标识。

在一种可能的实施方式中,设备管理系统还包括:第三设备;

第二设备,还用于在身份文件中增加第三设备的信息,得到更新后的身份文件,第三设备的信息中包括第三设备的公钥;

第二设备,还用于向第一访问控制节点发送更新后的身份文件;

第一访问控制节点,还用于向文件系统发送更新后的身份文件,并接收文件系统反馈的第三标识;

第一访问控制节点,还用于向第二设备发送第三标识;

第二设备,还用于向第三设备发送第三标识,第三标识用于向文件系统请求更新后的身份文件;

第二设备,还用于向区块链节点发送更新信息,更新信息中包括第一设备的公钥、第三设备的公钥、以及第三标识;

区块链节点使用更新信息更新交易信息,得到更新后的交易信息;

数据库节点,还用于获取更新后的交易信息,并根据更新后的交易信息更新关联信息,得到更新后的关联信息。

本实施方式中,第二设备可以将第一设备转让给第三设备,第二设备将第三设备的信息写入第一设备的身份文件中,并发送给访问控制节点,以告知区块链节点该第一设备已转让,从而使数据库节点获取区块链节点的交易信息并更新第一设备的关联信息。因此,本申请实施方式中,可以由第二设备通过修改第一设备的身份文件完成设备的转让,无需人工操作,即可完成设备的归属转让。

在一种可能的实施方式中,第一标识为文件系统对通过哈希算法对身份文件进行运算得到。

第二方面.本申请提供一种设备管理方法,应用于设备管理系统,设备管理系统包括:第二设备、第一访问控制节点、文件系统、第一设备、数据库节点和区块链节点,数据库节点中部署了用于存储数据的数据库,第一设备与第二设备关联,方法包括:

第二设备向第一访问控制节点发送身份文件,以指示第一访问控制节点将身份文件保存至文件系统中,身份文件中包括第一设备的公钥以及第二设备的公钥;第二设备接收第一访问控制节点发送的第一标识,第一标识用于从文件系统中读取身份文件,其中,第一标识为第一访问控制节点向文件系统发送身份文件后由文件系统生成,身份文件由第一访问控制节点在验证第二设备与关联信息中第一设备关联的设备的信息且验证成功后向文件系统发送,关联信息为第一访问控制节点向区块链节点请求得到,关联信息保存在数据库节点中。

因此,本申请实施方式中,数据库节点可以从区块链节点中保存的数据中获取到第一设备的关联信息,该关联信息包括了第一设备关联的设备的信息,相当于第一设备已在区块链服务商进行注册,第一访问控制节点在接收到第一设备的身份文件之后,即可从数据库节点请求第一设备的关联信息并进行验证,在验证成功之后,即可将第一设备的身份文件保存至文件系统中,并将文件系统反馈的第一标识发送给第二设备,从而使第二设备或者其他设备可以使用该第一标识来从文件系统中读取到身份文件。因此,本申请提供的设备管理方法,可以使用访问控制节点来对接入系统的设备或者第二设备进行访问控制,验证访问该系统的设备的权限,仅当具有访问系统的权限时才允许该设备进行进一步处理,如数据存储或者数据读取,从而提高系统中的数据传输的隐私安全。

在一种可能的实施方式中,在第二设备向第一访问控制节点发送身份文件之前,上述方法还可以包括:第二设备向区块链节点发送注册信息,注册信息包括第一设备的信息(如第一设备的公钥、名称或者其他标识等)以及第二设备的公钥,注册信息用于指示区块链节点通过与第一设备对应的智能合约在第一设备的交易信息中保存第一设备的信息以及第二设备的公钥,交易信息用于数据库节点生成第一设备的关联信息。

因此,本申请实施方式中,在第二设备上传设备的身份文件之前,还可以向区块链节点注册设备,从而使数据库节点具有设备的关联信息,访问控制服务器可以基于设备的关联信息验证第二设备是否具有上传身份文件的权限,从而可以避免无权限设备修改设备的身份文件,提高设备的数据安全性。

在一种可能的实施方式中,上述方法还可以包括:第二设备向区块链节点发送第一标识,以指示区块链节点讲第一标识更新至第一设备的交易信息中。

本申请实施方式中,还可以将指示身份文件的第一通过区块链更新至设备的关联信息中,从而使设备的关联信息包括更完整的信息。

在一种可能的实施方式中,上述方法还可以包括:第二设备向第一访问控制节点发送第一标识;第二设备接收第一访问控制节点发送的身份文件,身份文件为第一访问控制节点通过第一标识向文件系统请求得到。

本申请实施方式中,第二设备可以通过第一标识来查询身份文件,使第二设备可以查询到设备的身份文件。

在一种可能的实施方式中,设备管理系统还包括:第二访问控制节点;上述方法还可以包括:第二设备向第二访问控制节点发送第三请求消息;第二设备接收第二访问控制节点发送的第二标识;若第二标识和第一标识匹配,则第二设备保存身份文件。

因此,本申请实施方式中,第二设备可以向多个访问控制节点分别请求身份文件以及身份文件对应的标识,当该多个访问控制节点反馈的标识匹配时,即表示接收到的身份文件准确,即可保存准确的身份文件。

在一种可能的实施方式中,上述方法还可以包括:第二设备接收第三设备的信息,第三设备的信息包括第三设备的公钥;第二设备在身份文件中添加第三设备的公钥,得到更新后的身份文件,更新后的身份文件指示第一设备与第三设备关联;第二设备向第一访问控制节点发送更新后的身份文件,以指示第一访问控制节点向文件系统发送更新后的身份文件并接收文件系统反馈的第三标识;第二设备接收第一访问控制节点发送的第三标识,第三标识用于向文件系统请求更新后的身份文件。

因此,本申请实施方式中,当设备自身请求其身份文件时,访问控制节点可以根据请求者的身份凭证来验证设备是否具有访问身份文件的权限,从验证成功之后,即可向请求者反馈身份文件,从而提高设备的身份文件的安全性。

第三方面,本申请提供一种设备管理方法,应用于设备管理系统,设备管理系统包括:第二设备、第一访问控制节点、文件系统、第一设备、数据库节点和区块链节点,数据库节点中部署了用于存储数据的数据库,第一设备与第二设备关联,该方法包括:第一访问控制节点接收第二设备发送的身份文件,身份文件包括第一设备的身份信息以及第二设备的公钥,该身份文件可以指示第一设备与第二设备关联;第一访问控制节点基于身份文件向数据库节点请求第一设备的关联信息,关联信息中包括与第一设备关联的设备的公钥,关联信息是数据库节点从区块链节点中获取到;若第一访问控制节点通过关联信息确定第一设备与第二设备关联,则第一访问控制节点向文件系统请求发送身份文件,以指示文件系统保存身份文件;第一访问控制节点接收文件系统反馈的第一标识,并向第二设备发送第一标识,第一标识用于从文件系统中读取身份文件。

因此,本申请实施方式中,数据库节点可以从区块链节点中保存的数据中获取到第一设备的关联信息,该关联信息包括了第一设备关联的设备的信息,相当于第一设备已在区块链服务商进行注册,第一访问控制节点在接收到第一设备的身份文件之后,即可从数据库节点请求第一设备的关联信息并进行验证,在验证成功之后,即可将第一设备的身份文件保存至文件系统中,并将文件系统反馈的第一标识发送给第二设备,从而使第二设备或者其他设备可以使用该第一标识来从文件系统中读取到身份文件。因此,本申请提供的设备管理方法,可以使用访问控制节点来对接入系统的设备或者第二设备进行访问控制,验证访问该系统的设备的权限,仅当具有访问系统的权限时才允许该设备进行进一步处理,如数据存储或者数据读取,从而提高系统中的数据传输的隐私安全。

在一种可能的实施方式中,第一访问控制节点基于身份文件向数据库节点请求第一设备的关联信息,可以包括:若第一访问控制节点根据身份文件中携带的签名确定身份文件完整,则基于身份文件向数据库节点请求第一设备的关联信息。

因此,本申请实施方式中,访问控制节点在确定身份文件完整之后,向数据库节点请求设备的关联信息,相当于在确保身份文件完整的情况下,才请求设备的关联信息。

在一种可能的实施方式中,上述方法还可以包括:第一访问控制节点接收第二设备发送身份请求消息,身份请求消息中携带第一设备的公钥以及第二设备的公钥,身份请求消息用于请求身份文件;第一访问控制节点向数据库节点发送第一请求消息,第一请求消息包括第一设备的信息,如第一设备的公钥、名称或者其他标识等;第一访问控制节点接收数据库节点发送的第一标识;第一访问控制节点向文件系统发送第一标识,并接收文件系统反馈的身份文件;若身份文件中包括的公钥与第二设备的公钥匹配,则第一访问控制节点向第二设备发送身份文件。

因此,本申请实施方式中,访问控制节点可以向数据库节点请求第一标识,从而可以基于该第一标识来从文件系统中读取到身份文件。

在一种可能的实施方式中,上述方法还可以包括:第一访问控制节点接收第一设备发送的身份凭证,身份凭证中包括第一设备的标识;第一访问控制节点对身份凭证验证;若身份凭证验证成功,则第一访问控制节点向数据库节点发送第二请求消息,第二请求消息包括第一设备的标识;第一访问控制节点接收数据库节点发送的第一标识;第一访问控制节点向文件系统发送第一标识,并接收文件系统反馈的身份文件;若身份文件中包括的标识与第一设备的公钥标识,则第一访问控制节点向第一设备发送身份文件。

因此,本申请实施方式中,访问控制节点可以对设备查询自身的身份文件进行访问控制,在对身份凭证验证成功之后才将身份文件传输给设备,提高设备的数据安全性。

在一种可能的实施方式中,设备管理系统还包括:注册服务器;

第一访问控制节点接收第一设备发送的身份凭证,包括:第一访问控制节点接收注册服务器转发的身份凭证,身份凭证由第一设备通过与注册服务器之间的加密管道发送至注册服务器;

第一访问控制节点向第一设备发送身份文件,可以包括:第一访问控制节点通过注册服务器向第一设备发送身份文件。

因此,本申请实施方式中,第一设备和第一访问控制节点之间传输的数据,可以通过与注册服务器之间的加密通道传输,从而提高第一设备和第一访问控制节点之间传输数据的安全性。

在一种可能的实施方式中,上述方法还可以包括:第一访问控制节点接收第二设备发送的更新后的身份文件;第一访问控制节点向文件系统发送更新后的身份文件,并接收文件系统反馈的第三标识;第一访问控制节点向第二设备发送第三标识,第三标识用于请求更新后的身份文件。

本实施方式中,第二设备可以将第一设备转让给第三设备,第二设备将第三设备的信息写入第一设备的身份文件中,并发送给访问控制节点,以告知区块链节点该第一设备已转让,从而使数据库节点获取区块链节点的交易信息并更新第一设备的关联信息。因此,本申请实施方式中,可以由第二设备通过修改第一设备的身份文件完成设备的转让,无需人工操作,即可完成设备的归属转让。

第四方面,本申请提供一种设备管理方法,应用于设备管理系统,设备管理系统包括:第二设备、第一访问控制节点、文件系统、第一设备、数据库节点和区块链节点,数据库节点中部署了用于存储数据的数据库,第一设备与第二设备关联,方法包括:区块链节点接收第二设备发送的注册信息,注册信息包括第一设备的公钥以及第二设备的公钥;区块链节点通过与第一设备对应的智能合约将第一设备的公钥以及第二设备的公钥写入区块链的交易信息中,以使数据库节点获取区块链节点的交易信息后,将交易信息中包括的第一设备的公钥和第二设备的公钥保存至第一设备的关联信息中,关联信息包括与第一设备关联的设备的信息。

本申请实施方式中,数据库节点可以从区块链节点中保存的数据中获取到第一设备的关联信息,该关联信息包括了第一设备关联的设备的信息,相当于第一设备已在区块链服务商进行注册,第一访问控制节点在接收到第一设备的身份文件之后,即可从数据库节点请求第一设备的关联信息并进行验证,在验证成功之后,即可将第一设备的身份文件保存至文件系统中,并将文件系统反馈的第一标识发送给第二设备,从而使第二设备或者其他设备可以使用该第一标识来从文件系统中读取到身份文件。因此,本申请提供的设备管理系统中,可以使用访问控制节点来对接入系统的设备或者第二设备进行访问控制,验证访问该系统的设备的权限,仅当具有访问系统的权限时才允许该设备进行进一步处理,如数据存储或者数据读取,从而提高系统中的数据传输的隐私安全。

在一种可能的实施方式中,上述方法还可以包括:区块链节点接收第一标识,第一标识用于请求第一设备的身份文件,第一标识为文件系统在保存身份文件后生成;区块链节点通过与第一设备对应的智能合约将第一标识写入第一设备的交易信息中,以使数据库节点获取区块链节点的交易信息后将第一标识保存至关联信息中。

因此,本申请实施方式中,在第二设备将第一设备的身份文件保存至文件系统之前,还在区块链节点中注册该第一设备,使区块链节点可以选择与第一设备匹配的智能合约来将第一设备的信息写入区块链的交易信息中,从而使数据库节点在获取区块链节点的交易信息来生成第一设备的关联信息,该关联信息可以用于指示第一设备关联的设备。从而在后续的流程中,访问控制节点可以根据数据库中保存的关联信息来验证第一设备的归属,提高第一设备的数据的安全性。并且,可以结合区块链的智能合约来自动化地注册第一设备,可以应用于具有海量设备的场景,泛化能力强。

第五方面,本申请提供一种设备管理方法,应用于设备管理系统,设备管理系统包括:第二设备、第一访问控制节点、文件系统、第一设备、数据库节点和区块链节点,数据库节点中部署了用于存储数据的数据库,第一设备与第二设备关联,方法包括:数据库节点获取区块链节点的区块链中的交易信息;数据库节点将交易信息中包括的第一设备的公钥和第二设备的公钥保存至第一设备的关联信息中,关联信息用于指示第一设备关联的设备的信息。

本申请实施方式中,数据库节点可以从区块链节点中保存的数据中获取到第一设备的关联信息,该关联信息包括了第一设备关联的设备的信息,相当于第一设备已在区块链服务商进行注册,第一访问控制节点在接收到第一设备的身份文件之后,即可从数据库节点请求第一设备的关联信息并进行验证,在验证成功之后,即可将第一设备的身份文件保存至文件系统中,并将文件系统反馈的第一标识发送给第二设备,从而使第二设备或者其他设备可以使用该第一标识来从文件系统中读取到身份文件。因此,本申请提供的设备管理系统中,可以使用访问控制节点来对接入系统的设备或者第二设备进行访问控制,验证访问该系统的设备的权限,仅当具有访问系统的权限时才允许该设备进行进一步处理,如数据存储或者数据读取,从而提高系统中的数据传输的隐私安全。

在一种可能的实施方式中,上述方法还可以包括:数据库节点接收第一访问控制节点发送的归属请求消息,归属请求消息中携带第一设备的标识;数据库节点根据第一设备的标识向第一访问控制节点发送第一设备的关联信息。

因此,本申请实施方式中,数据库节点接收到归属请求消息之后,根据该消息中携带的设备的公钥查找对应的关联信息,并反馈给访问控制节点。

第六方面,本申请实施例提供一种第二设备,该第二设备具有实现上述第二方面设备管理方法的功能。该功能可以通过硬件实现,也可以通过硬件执行相应的软件实现。该硬件或软件包括一个或多个与上述功能相对应的模块。

第七方面,本申请实施例提供一种访问控制节点,该访问控制节点具有实现上述第三方面设备管理方法的功能。该功能可以通过硬件实现,也可以通过硬件执行相应的软件实现。该硬件或软件包括一个或多个与上述功能相对应的模块。

第八方面,本申请实施例提供一种区块链节点,该区块链节点具有实现上述第四方面设备管理方法的功能。该功能可以通过硬件实现,也可以通过硬件执行相应的软件实现。该硬件或软件包括一个或多个与上述功能相对应的模块。

第九方面,本申请实施例提供一种数据库节点,该数据库节点具有实现上述第五方面设备管理方法的功能。该功能可以通过硬件实现,也可以通过硬件执行相应的软件实现。该硬件或软件包括一个或多个与上述功能相对应的模块。

第十方面,本申请实施例提供一种第二设备,包括:处理器和存储器,其中,处理器和存储器通过线路互联,处理器调用存储器中的程序代码用于执行上述第二方面任一项所示的设备管理方法中与处理相关的功能。可选地,该第二设备可以是芯片。

第十一方面,本申请实施例提供一种访问控制节点,包括:处理器和存储器,其中,处理器和存储器通过线路互联,处理器调用存储器中的程序代码用于执行上述第三方面任一项所示的设备管理方法中与处理相关的功能。可选地,该访问控制节点可以是芯片。

第十二方面,本申请实施例提供一种区块链节点,包括:处理器和存储器,其中,处理器和存储器通过线路互联,处理器调用存储器中的程序代码用于执行上述第四方面任一项所示的设备管理方法中与处理相关的功能。可选地,该区块链节点可以是芯片。

第十三方面,本申请实施例提供一种数据库节点,包括:处理器和存储器,其中,处理器和存储器通过线路互联,处理器调用存储器中的程序代码用于执行上述第五方面任一项所示的设备管理方法中与处理相关的功能。可选地,该数据库节点可以是芯片。

第十四方面,本申请实施例提供了一种装置,该装置也可以称为数字处理芯片或者芯片,芯片包括处理单元和通信接口,处理单元通过通信接口获取程序指令,程序指令被处理单元执行,处理单元用于执行如上述第二方面至第五方面任一可选实施方式中与处理相关的功能。

第十五方面,本申请实施例提供了一种计算机可读存储介质,包括指令,当其在计算机上运行时,使得计算机执行上述第一方面至第五方面任一可选实施方式中的方法。

第十六方面,本申请实施例提供了一种包含指令的计算机程序产品,当其在计算机上运行时,使得计算机执行上述第一方面至第五方面任一可选实施方式中的方法。

附图说明

图1为本申请提供的一种设备管理系统的结构示意图;

图2为本申请提供的另一种设备管理系统的结构示意图;

图3为本申请提供的另一种设备管理系统的结构示意图;

图4为本申请提供的另一种设备管理系统的结构示意图;

图5为本申请提供的另一种设备管理系统的结构示意图;

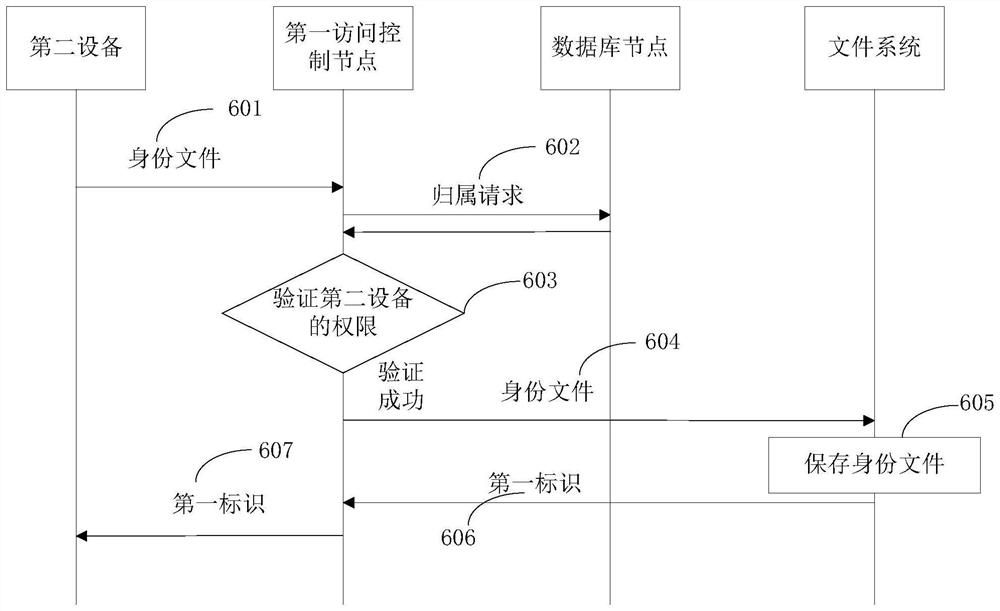

图6为本申请提供的一种设备管理方法的流程示意图;

图7为本申请提供的另一种设备管理方法的流程示意图;

图8为本申请提供的另一种设备管理方法的流程示意图;

图9为本申请提供的另一种设备管理方法的流程示意图;

图10为本申请提供的另一种设备管理方法的流程示意图;

图11为本申请提供的另一种设备管理方法的流程示意图;

图12为本申请提供的另一种设备管理方法的流程示意图;

图13为本申请提供的一种第二设备的结构示意图;

图14为本申请提供的一种访问控制节点的结构示意图;

图15为本申请提供的一种区块链节点的结构示意图;

图16为本申请提供的一种数据库节点的结构示意图;

图17为本申请提供的另一种第二设备的结构示意图;

图18为本申请提供的另一种访问控制节点的结构示意图;

图19为本申请提供的另一种区块链节点的结构示意图;

图20为本申请提供的另一种数据库节点的结构示意图。

具体实施方式

下面将结合本申请实施例中的附图,对本申请实施例中的技术方案进行描述,显然,所描述的实施例仅仅是本申请一部分实施例,而不是全部的实施例。基于本申请中的实施例,本领域普通技术人员在没有做出创造性劳动前提下所获得的所有其他实施例,都属于本申请保护的范围。

本申请提供的系统和方法可以适应各种通信网络,接入通信网络的设备将大量增加,因此实现接入网络的设备的管理成为重要课题。

例如,一些常用的方式中,基于人工的方式对设备进行身份管理,包括身份的发放,回收,身份的转让等,难以应对海量设备身份管理带来的挑战。可以通过一些平台来支持设备自动获取启动身份,但这些平台都是私有平台,协议和平台都是私有的,开放性不足,小规模的设备生产厂商难以复制,同时对使用者的也要求比较高,因此难以大规模推广。

又例如,为了克服专有平台的不足,需要制定物联网设备零接触入网标准,如启动密钥安全获取框架(Bootstrapping Remote Secure Key Infrastructures,BRSKI),厂商生产设备时只要遵循了该标准,当使用者也遵循标准部署了设备后,则设备在第一次接入网络时可自动获取设备身份,购买者对设备进行提前配置。但是该标准也有缺陷,每个厂商都需要部署一套身份管理平台,同时要与多个厂商对接。因此,在费用和生态构建方面都面临挑战,泛化能力弱。

在本申请提供的场景中,多个厂商,运营商,云服务厂商可以使用区块链技术,共同构建一个公共的身份管理平台,通过身份管理平台实现设备初始化身份的发放,归属转移等功能。

区块链由一系列不断增长的记录组成,这些记录成为区块(Block)。这些区块通过密码学技术链接再一起,每一个区块包含前一个区块的哈希值,时间戳,和交易数据等。区块链本质上是一个分布式多备份的数据库,但是与数据库最大的不同之处是数据的存储是通过多方共识形成,并使用哈希链对历史数据进行保护,从而使得数据不可篡改。与传统的数据库技术相比,区块链数据不可以篡改的特征更容易获得用户的信任,因而能够更好地支持多方合作。区块链技术的另一个特征是支持智能合约,智能合约是一段在区块链上自动执行的计算机程序。使用智能合约可以减少交易的中间环节,实现交易自动化。

星际文件系统(inter planet file System,IPFS)协议是一种文件存储和内容分发网络协议,整合了多种分布式系统,为用户提供统一的可寻址数据存储。IPFS本质是一个P2P的分布式存储系统,通过基于文件内容生成的唯一编码去访问网络中的文件资源。IPFS可以与去中心化的区块链技术相结合,解决中心化互联网架构下数据存储的安全性、用户协作的时效性和存储与带宽成本的问题。IPFS系统采用了的冗余备份技术是Erasurecoding(EC,纠删码)。n份原始数据,增加m份校验数据,可以通过n+m份数据中的任意n份数据来恢复原始数据,也就是可容忍的最大失效的数据数量为m。

在一些数据存储的场景中,可以使用区块链和IPFS进行文件存储,区块链系统主要用来存储文件哈希和文件共享的group ID,IPFS系统则负责存储文件。同时,系统引入了一个关键节点,IPFS_Proxy,然而,IPFS_Proxy可以获取用户存储的文件信息,同时,文件记录上链的能力也依赖于IPFS_Proxy。IPFS_Proxy的权力过大容易造成系统安全风险,如数据内容泄露等威胁。

因此,本申请提供一种设备管理系统以及设备管理方法,用于结合区块链的智能合约自动化完成设备的接入,可以适用于海量接入设备的场景,且更有利于数据隐私保护。

首先,本申请提供的设备管理系统以及设备管理方法可以应用于各种具有多个接入设备的通信网络,如分布式网络、物联网等。本申请示例性地,以物联网为例进行示例性说明。

通常,当前的物联网设备在生产并销售给客户后,需要客户通过手工配置向设备颁发身份,比如从运营商购买SIM卡并插入设备上SIM卡槽,然后设备才能以上述身份接入网络。本申请通过为设备制造商,用户,运营商,设备等提供可信的身份信息共享平台,实现设备自动获取入网和业务身份,归属确认等,实现设备的零接触入网。

示例性地,本申请提供的设备管理系统如图1所示,厂商在制造设备之后,可以在设备中植入设备的身份,厂商可以向设备管理平台注册或者转让设备的归属。设备的拥有者和设备本身都可以从设备管理平台获取设备的身份文件。

设备可以由厂商转让给用户,用户可以向设备管理管理平台提供用户自身的身份信息,设备管理平台即可在设备的关联信息中将设备的拥有者更新为用户。可以由设备的拥有者,如用户向运营商或者IoT服务器购买服务,如设备可以通过运营商提来接入网络,可以通过IoT服务商上传数据等。

其中,各个设备之间可以通过有限或者无线网络进行通信,如第五代移动通信技术(5th-Generation,5G)系统,长期演进(long term evolution,LTE)系统、全球移动通信系统(global system for mobile communication,GSM)或码分多址(code divisionmultiple access,CDMA)网络、宽带码分多址(wideband code division multipleaccess,WCDMA)网络、无线保真(wireless fidelity,WiFi)、蓝牙(bluetooth)、紫蜂协议(Zigbee)、射频识别技术(radio frequency identification,RFID)、远程(Long Range,Lora)无线通信、近距离无线通信(near field communication,NFC)中的任意一种或多种的组合等。

示例性地,该设备管理平台的功能可以如图2所示。

其中,该设备管理平台可以分为多个部分,如可以分为区块链部分、IPFS存储部分(图2中未示出)、数据库部分以及访问控制部分。

区块链部分:通常,设备管理平台上保存的身份文件是设备管理的核心,因此,必须保证信息是可信的。因此,本申请通过采用区块链的不可篡改特性保证共享平台上记录的设备信息的可信属性,使用智能合约确保关键数据记录到区块链上。

IPFS部分:为了克服区块链的存储能力的限制,本申请可以使用IPFS去中心化文件系统来存储色板的身份文件,而使用区块链保存设备的身份标识,归属以及身份文件的哈希值等占用存储较少的数据,从而实现数据的合理分布,最大化利用各个部分的资源。

数据库部分:为了确保身份信息的正确性,本申请使用了去中心化的数据库系统过滤设备信息的正确性。多个节点运行独立的数据库,用于保存从数据库上获取的设备身份信息。数据库信息来源于区块链上的存储的设备身份管理信息。数据的插入不依赖于人工修改,实现效率高,且避免了人工误差,使各个设备的数据更可靠。

访问控制部分:为了确保数据的隐私性,本申请通过设置访问控制,使仅具有访问权限的用户才能访问设备的身份文件。

参阅图3,本申请提供的一种设备管理系统的结构示意图。

该设备管理系统可以包括第一设备31、第二设备32、第一访问控制节点33、文件系统34、数据库节点35和区块链节点36。

其中,第二设备32,用于向第一访问控制节点33发送身份文件,身份文件包括第一设备31的身份信息以及第二设备32的公钥;

第一访问控制节点33,用于基于身份文件向数据库节点35请求第一设备31的关联信息,关联信息中包括第一设备31关联的设备的公钥,关联信息是数据库节点35从区块链节点36中获取到;

若第一访问控制节点33通过关联信息确定第一设备31与第二设备32关联,则第一访问控制节点33,还用于向文件系统34请求发送身份文件;

文件系统34,用于保存身份文件并向第一访问控制节点33反馈身份文件对应的第一标识,第一标识用于从文件系统34中读取身份文件。

本申请实施方式中,数据库节点可以从区块链节点中保存的数据中获取到第一设备的关联信息,该关联信息包括了第一设备关联的设备的信息,相当于第一设备已在区块链服务商进行注册,第一访问控制节点在接收到第一设备的身份文件之后,即可从数据库节点请求第一设备的关联信息并进行验证,在验证成功之后,即可将第一设备的身份文件保存至文件系统中,并将文件系统反馈的第一标识发送给第二设备,从而使第二设备或者其他设备可以使用该第一标识来从文件系统中读取到身份文件。因此,本申请提供的设备管理系统中,可以使用访问控制节点来对接入系统的设备或者第二设备进行访问控制,验证访问该系统的设备的权限,仅当具有访问系统的权限时才允许该设备进行进一步处理,如数据存储或者数据读取,从而提高系统中的数据传输的隐私安全。

在一种可能的场景中,第二设备32在向第一访问控制节点33发送身份文件之前,还用于向区块链节点36发送注册信息,注册信息包括第一设备31的公钥以及第二设备32的公钥;

区块链节点36,用于通过与第一设备31对应的智能合约将一设备的公钥以及第二设备32的公钥写入区块链的交易信息中以对第一设备进行注册;

数据库节点35,用于获取区块链节点36的交易信息,并将交易信息中包括的第一设备31的公钥和第二设备32的公钥保存至关联信息。

因此,本申请实施方式中,在第二设备将第一设备的身份文件保存至文件系统之前,还在区块链节点中注册该第一设备,使区块链节点可以选择与第一设备匹配的智能合约来将第一设备的信息写入区块链的交易信息中,从而使数据库节点在获取区块链节点的交易信息来生成第一设备的关联信息,该关联信息可以包括与第一设备关联的设备的信息。从而在后续的流程中,访问控制节点可以根据数据库中保存的关联信息来验证第一设备的归属,提高第一设备的数据的安全性。并且,可以结合区块链的智能合约来自动化地注册第一设备,可以应用于具有海量设备的场景,泛化能力强。

在一种可能的场景中,第二设备32还用于向区块链节点36发送第一标识;

区块链节点36还用于通过与第一设备对应的智能合约将第一标识更新至本地保存的第一设备31的交易信息中。

因此,本申请实施方式中,第二设备在将第一设备的身份文件保存至文件系统之后,还将文件系统反馈的第一标识保存至区块链节点,从而使区块链节点通过智能合约将该第一标识保存至第一设备的交易信息中,使数据库节点在再次获取交易信息时,可以将该第一标识更新至第一设备的关联信息中,从而使第一设备的关联信息中具有第一设备的更完整的信息。

在一种可能的场景中,第二设备32,还用于向第一访问控制节点33发送身份请求消息,身份请求消息中携带第一设备31的信息(如第一设备的公钥、名称、序列号或者其他标识等信息)以及第二设备32的公钥,身份请求消息用于请求身份文件;

第一访问控制节点33,还用于向数据库节点35发送第一请求消息,第一请求消息包括第一设备31的信息;

数据库节点35,还用于向第一访问控制节点33反馈第一标识;

第一访问控制节点33,还用于向文件系统34发送第一标识,并接收文件系统34反馈的身份文件;

若身份文件中包括的公钥与第二设备32的公钥匹配,则第一访问控制节点33,还用于向第二设备32发送身份文件。

本申请实施方式中,第二设备还可以向访问控制节点请求第一设备的身份文件,访问控制节点可以对接收到的身份文件中携带的公钥与身份请求消息中携带的公钥进行验证,若匹配,则表示该身份文件对应的设备的归属为第二设备,即可将身份文件传输至第二设备。因此,本申请实施方式中,访问控制节点可以对设备的归属进行验证,从而保证了设备的身份文件的安全性。

在一种可能的场景中,第一设备31,还用于向第一访问控制节点33发送身份凭证,身份凭证中包括第一设备31的公钥,以向第一访问控制节点33请求身份文件;

第一访问控制节点33,还用于若对身份凭证验证且验证成功,则向数据库节点35发送第二请求消息,第二请求消息包括第一设备31的标识(如第一设备的公钥、名称、序列号或者为第一设备分配的唯一标识等);

数据库节点35,还用于向第一访问控制节点33反馈第一标识;

第一访问控制节点33,还用于向文件系统34发送第一标识,并接收文件系统34反馈的身份文件;

若身份文件中包括的标识与身份凭证中包括的标识匹配,则第一访问控制节点33,还用于向第一设备31发送身份文件。

本申请实施方式中,第一设备可以向访问控制节点查询自身的身份文件,访问控制节点可以对第一设备的身份凭证进行验证,进在验证成功之后才将身份文件发送给第一设备,从而提高第一设备的数据安全性。

在一种可能的实施方式中,第一访问控制节点33,具体用于向所述数据库节点发送第一请求消息并接收所述数据库节点反馈的所述第一标识,所述第一请求消息包括所述第一设备的公钥。

因此,本申请实施方式中,第一访问控制节点可以从数据库中得到第一标识,从而可以基于该第一标识向文件系统请求第一设备的身份文件,从而成功获取到身份文件。

当然该第一标识也可以是由第二设备发送至第一访问控制节点,或者在第一设备的注册过程中,第一访问控制节点可以保存该第一标识,进而在查询身份文件时,可以从本地保存的数据中提取到该第一标识。

在一种可能的实施方式中,设备管理系统还包括:注册服务器;

第一设备31,具体用于通过加密管道向注册服务器发送身份凭证;

注册服务器,用于通过加密管道向访问控制服务器转发身份凭证;

第一访问控制节点33,具体用于在向注册服务器发送身份文件;

注册服务器,具体用于向第一设备31转发身份文件。

因此,本申请实施方式中,第一设备和第一访问控制节点之间传输的数据,可以通过与注册服务器之间的加密通道传输,从而提高第一设备和第一访问控制节点之间传输数据的安全性。

在一种可能的场景中,设备管理系统还包括:第二访问控制节点;

第一设备31,用于向第二访问控制节点发送第三请求消息;

第二访问控制节点,用于基于在对第三请求消息进行验证且验证成功之后,获取身份文件的第二标识;

第二访问控制节点,还用于向第一设备31反馈第二标识;

第一设备31,还用于当验证身第一标识和第二标识匹配时,保存身份文件。

本申请实施方式中,可以在设备管理系统中设置多个访问控制节点,在通过第一访问控制节点得到身份文件之后,还可以通过第二访问控制节点获取第二标识。随后验证第一标识和第二标识是否匹配,若匹配则确定该身份文件为正确文件,即可保存该身份文件,从而可以保证得到身份文件的准确性。

在一种可能的场景中,设备管理系统还包括:第三设备;

第二设备32,还用于在身份文件中增加第三设备的信息,得到更新后的身份文件,第三设备的信息中可以包括第三设备的公钥,更新后的身份文件指示第一设备与第三设备关联,即第一设备所关联的设备由第二设备转换为第三设备;

第二设备32,还用于向第一访问控制节点33发送更新后的身份文件;

第一访问控制节点33,还用于向文件系统34发送更新后的身份文件,并接收文件系统34反馈的第三标识;

第一访问控制节点33,还用于向第二设备32发送第三标识;

第二设备32,还用于向第三设备发送第三标识,第三标识用于向文件系统34请求更新后的身份文件;

第二设备32,还用于向区块链节点36发送更新信息,更新信息中包括第一设备31的公钥、第三设备的公钥、以及第三标识;

区块链节点36使用更新信息更新交易信息,得到更新后的交易信息;

数据库节点35,还用于获取更新后的交易信息,并根据更新后的交易信息更新关联信息,得到更新后的关联信息。

本实施方式中,第二设备可以将第一设备转让给第三设备,第二设备将第三设备的信息写入第一设备的身份文件中,并发送给访问控制节点,以告知区块链节点该第一设备已转让,从而使数据库节点获取区块链节点的交易信息并更新第一设备的关联信息。因此,本申请实施方式中,可以由第二设备通过修改第一设备的身份文件完成设备的转让,无需人工操作,即可完成设备的归属转让。

在一种可能的实施方式中,第一标识为文件系统对通过哈希算法对身份文件进行运算得到。

为便于理解,以文件系统为IPFS为例,对本申请提供的设备管理系统进行示例性介绍。参阅图4,本申请提供的另一种设备管理系统的结构示意图。

其中,访问控制节点、IPFS、数据库以及区块链节点等可以组成设备管理平台,为设备以及设备归属者提供认证、身份管理等服务。

下面分别对各个设备的功能或者所提供的服务进行介绍。

1、设备(即第一设备)

设备主要需要进行认证以及信息查询。

认证:可以使用预先植入的密钥如X.509证书或者IBS公钥对应的私钥,产生签名,与外部节点如访问控制系统进行认证,同时也确认外部节点是设备授权访问的节点,例如外部节点的域名或者IP地址是设备生产时植入的域名或者IP地址。

信息查询:从访问控制节点获取设备的身份信息。

2、归属设备(即第二设备,或者称为设备拥有者)

归属设备与设备关联的设备,可以是服务器或者终端,或者通过其他方式,如网页、APP等为用户提供的服务等。

归属设备通常需要进行认证、信息查询、信息存储、设备注册或者归属更新等。

认证:可以使用预先生成的私钥产生签名,与外部节点如访问控制节点进行认证,同时也确认外部设备是否为授权访问的设备。

信息查询:可以负责协助其他设备从访问控制节点获取到设备的身份文件。

信息存储:可以向访问控制节点发送设备的身份文件。

设备注册和归属更新:可以调用部署于区块链节点的智能合约,写入设备的归属、身份文件或者身份文件的哈希值等信息。

3、访问控制节点

可以用于对访问前述的设备控制平台的设备进行访问控制,对接入设备控制平台的设备进行认证,或者进行信息查询等,例如:

认证与访问控制:可以确认设备或者归属设备的身份,同时也通过使用自身控制的私钥进行签名,向设备或者归属设备证明自身的身份。

信息查询:可以从IPFS获取设备的身份文件,在接收到查询者的身份查询请求,并确认查询者的具有访问该身份文件的权限之后,即可将身份文件反馈给查询者。

信息上传:可以接收设备拥有者发送的设备的身份文件,并在确定设备拥有者具有更新或者上传设备的身份文件的权限后,向IPFS写入该身份文件,并向设备拥有者反馈IPFS返回的文件验证码,如哈希值或者其他方式生成的地址等。

设备归属确认:可以向数据库发起归属查询请求,查询设备的关联信息,设备的哈希值等信息,从而确定设备的归属。

4、数据库节点

可以用于对设备的信息进行插入或者信息查询等。

设备信息过滤与插入:可以从区块链节点中提取与设备的身份相关的交易信息,并将该交易信息保存至数据库中。通常,若数据库中已存在该设备的关联信息,则在获取到交易信息中包括设备的身份相关的信息之后,即可更新设备的关联信息。若数据库中不存在设备的关联信息,则在获取到交易信息中包括设备的身份相关的信息之后生成设备的关联信息。在将数据插入至数据库中时,需要确认交易记录的发起方是否为设备的拥有者,若是,则更新设备的关联信息,若否,则不更新设备的关联信息。

设备信息查询:若设备或者设备拥有者等查询设备的身份文件时,数据库节点可以向访问控制节点提供设备的身份文件。

5、区块链节点

可以用于进行设备的注册与信息更新等。可以负责与区块链节点上部署的智能合约模块进行交互,选择与设备匹配或者与生产设备的厂商匹配的智能合约,进行设备的注册,将设备的信息、身份文件的哈希值以及更新的设备的归属者的信息等写入区块链中。

示例性地,本申请提供的设备管理系统的部署方式可以参阅图5。

其中,该设备管理系统中包括了N个节点,都包括了区块链节点、IPFS、数据库节点(DB)和访问控制节点,各个节点通过有线或者无线网络连接。

因此,本申请提供了一种去中心化的设备管理系统,通过多个独立运行的节点实现了设备管理的功能,如设备注册、信息更新、身份验证或者信息查询等。通过智能合约来实现设备的管理,泛化能力强,可以适用于多种场景。且通过访问控制节点来对查询设备的数据的查询者的权限进行验证,可以提高设备的数据安全性。

前述对本申请提供的设备管理系统的架构进行了介绍,下面结合本申请提供的设备管理系统以及设备管理方法的流程进行更详细地介绍。

参阅图6,本申请提供的一种设备管理方法的流程示意图,如下所述。

601、第二设备向第一访问控制节点发送身份文件。

其中,该第二设备为第一设备关联的用户,即第一设备的拥有者,该用户可以承载于服务器或者终端。例如,本申请提供的设备管理系统可以通过客户端的形式为用户提供服务,用户可以在本地PC端登录账户,即可将本地的客户端作为第二设备。又例如,本申请提供的设备管理系统可以通过安装在用户终端上的APP为用户提供服务,用户可以在APP上对用户所拥有的设备进行注册或者身份查询等,即可将该终端作为第二设备。

该身份文件中可以包括第一设备的身份信息和/或第二设备的信息等。第一设备的身份信息可以包括如第一设备的公钥、名称、序列号、地址或者为第一设备分配的唯一标识等;该第二设备的信息如第二设备的公钥、名称、唯一标识或者地址等。

且该身份文件可以指示第一设备与第二设备关联,例如,第二设备可以是承载了用户的账户的设备,用户在购买第一设备之后,即第二设备归属于用户,用户可以在账户中绑定第一设备,即通过在第一设备的身份文件中添加第二设备的信息并上传至设备管理平台,以在平台上将第一设备与第二设备关联起来。

在一种可能的实施方式中,第二设备在向第一访问控制节点发送身份文件之前,还向区块链节点发送注册信息,该注册信息中可以包括第一设备的信息和第二设备的信息,如第一设备的公钥、唯一标识或者序列号等,以及第二设备的公钥、唯一标识或者序列号等;区块链节点在通过与第一设备对应的智能合约将一设备的信息以及第二设备的公钥写入区块链的交易信息中以对第一设备进行注册,与第一设备对应的智能合约可以指示第一设备的注册方式,每个设备对应的智能合约可以通过预先设置的映射关系来确定;数据库节点获取区块链节点的交易信息,并将交易信息中包括的第一设备的公钥和第二设备的公钥保存至关联信息,从而完成第一设备的注册。

其中,智能合约是一种旨在以信息化方式传播、验证或执行合同的计算机协议。智能合约允许在没有第三方的情况下进行可信交易,这些交易可追踪且不可逆转。区块链节点中可以预先设置多种智能合约,每个厂商或者每个设备可能对象相同或者不同的智能合约,该智能合约可以指示设备的注册方式、交易方式或者数据保存格式等。本申请实施方式中,可以通过智能合约的方式,使本申请提供的方法以及系统可以适应更多的场景,兼容更多不同厂商生产的设备,具有很强的泛化能力。

例如,在厂商生产设备之后,即可在设备管理系统中注册该第一设备,由厂商(即第二设备)向区块链节点发送注册信息,区块链节点确定与该第一设备匹配的智能合约,并通过智能合约将第一设备的信息写入区块中,数据库节点在获取区块链的交易信息时,将生成第一设备的关联信息,其中包括第一设备的信息以及第一设备所关联的设备的信息等,从而使访问控制节点可以基于数据库中保存的第一设备的关联信息来获知第一设备的归属,从而确定具有更新或者查询第一设备的信息的权限的设备。

602、第一访问控制节点向数据库节点请求第一设备的关联信息。

第一访问控制节点在接收到第二设备发送的身份文件之后,即可向数据库节点发送归属请求消息,以向数据库节点请求第一设备的关联信息,该关联信息中包括了第一设备关联的设备的信息,第一访问控制节点可以通过该关联信息来获知第一设备关联的设备的信息。

例如,该关联信息中可以包括第一设备的信息以及第二设备的信息,如第一设备的名称、序列号、公钥或者其哈希值、第二设备的证书、公钥或者其哈希值等。

603、第一访问控制节点验证第二设备的权限。

第一访问控制节点在从数据库节点得到第一设备的关联信息之后,即可获知第一设备关联的设备的信息,如公钥、名称或者其他标识等信息,并判断第二设备是否与第一设备关联。若确定第一设备与第二设备关联,则表示第二设备具有上传第一设备的身份文件的权限。若确定第二设备与第一设备不关联,则表示第二设备不具有上传第一设备的身份文件的权限,此时可以丢弃第二设备发送的身份文件。

例如,若关联信息中所包括的拥有者的公钥与第二设备的公钥相同,即可确定第一设备与第二设备关联,若关联信息中所包括的拥有者的公钥与第二设备的公钥不相同,则确定第一设备的与第二设备不关联,此时可以丢弃接收到的身份文件。

604、若验证成功,则第一访问控制节点向文件系统发送身份文件。

其中,若第一访问控制节点确定第一设备与第二设备关联,则可以访问控制节点确定该第二设备可以上传第一设备的身份文件,即可向文件系统发送身份文件,以在文件系统中保存该身份文件。

605、文件系统保存身份文件。

文件系统在接收到第一访问控制节点发送的身份文件之后,即保存该身份文件。

具体地,该文件系统可以是部署于服务器上的文件系统,可以是分布式存储系统,也可以是集中式存储系统。在接收到身份文件之后,即可在文件系统中保存该身份文件。

606、文件系统向第一访问控制节点反馈身份文件对应的第一标识。

文件系统在保存了第一设备的身份文件之后,可以生成该身份文件的第一标识并反馈给第一访问控制节点。

该第一标识可以是身份文件在文件系统中的保存地址,也可以是根据该身份文件的保存地址生成的标识,还可以是根据身份文件的内容所生成的标识等。示例性地,生成该第一标识的方式有多种,具体可以根据哈希算法,如信息摘要算法(message-digestalgorithm,MD4)、MD5、安全散列算法(secure Hash algorithm,SHA)等,如将身份文件的保存地址作为上述算法的输入,即可输出第一标识,或者,将身份文件的内容作为上述算法的输入,输出第一标识。

为便于理理解,本申请以下实施方式中,以该第一标识为哈希值进行示例性说明,即以下所提及的第一标识、第二标识或者第三标识等可以是通过前述的算法得到的标识,以下仅以哈希值为例进行示例性说明。

607、第一访问控制节点向第二设备反馈第一标识。

第一访问控制节点在接收到第一标识之后,即可将该第一标识反馈至第二设备,以使该第二设备后续可以凭借该第一标识向第一访问控制节点请求查询该身份文件。

因此,本申请实施方式中,数据库节点可以从区块链节点中保存的数据中获取到第一设备的关联信息,该关联信息包括了第一设备关联的设备的信息,相当于第一设备已在区块链服务商进行注册,第一访问控制节点在接收到第一设备的身份文件之后,即可从数据库节点请求第一设备的关联信息并进行验证,在验证成功之后,即可将第一设备的身份文件保存至文件系统中,并将文件系统反馈的第一标识发送给第二设备,从而使第二设备或者其他设备可以使用该第一标识来从文件系统中读取到身份文件。因此,本申请提供的设备管理方法,可以使用访问控制节点来对接入系统的设备或者归属设备进行访问控制,验证访问该系统的设备的权限,仅当具有访问系统的权限时才允许该设备进行进一步处理,如数据存储或者数据读取,从而提高系统中的数据传输的隐私安全。

在一种可能的实施方式中,第二设备还向区块链节点发送第一标识;区块链节点通过智能合约将第一标识记录到第一设备的交易信息中,数据库节点可以定期获取交易信息,或者在检测到交易信息更新后获取交易信息,从而将交易信息中第一设备的信息更新至第一设备的关联信息中,即将该第一标识更新至第一设备的关联信息中,从而得到完整的第一设备的关联信息。

在一种可能的实施方式中,第二设备还可以向第一访问控制节点发送身份请求消息,身份请求消息中携带第一设备的信息以及第二设备的公钥,身份请求消息请求身份文件;第一访问控制节点还可以获取第一标识并向文件系统发送第一标识,以接收文件系统反馈的身份文件;若身份文件中包括的设备的拥有者的公钥与第二设备的公钥匹配,即表示第一设备与第二设备关联,则第一访问控制节点还向第二设备发送身份文件。若身份文件中所包括的公钥与第二设备的公钥不匹配,则可以不向第二设备发送该身份文件或者向第二设备反馈查询失败等。因此,本申请实施方式中,第一访问控制节点可以验证请求第一设备的身份文件的请求者是否具有读取设备的身份文件的权限,仅当在请求者具有读取该身份文件的权限的情况下才将身份文件反馈给请求者,从而提高了设备的数据安全性,可以保护设备的隐私。

在一种可能的实施方式中,为了进一步增加数据的安全性,前述的设备管理系统还可以包括第二访问控制节点,第二设备还可以向第二访问控制节点发送第三请求消息;第二访问控制节点基于在对第三请求消息进行验证且验证成功之后,获取身份文件的第二标识;第二访问控制节点还向第一设备反馈第二标识;当验证第一标识和第二标识匹配时,第二设备保存身份文件。因此,本申请实施方式中,第二设备可以向多个访问控制节点分别请求身份文件以及身份文件对应的标识,当该多个访问控制节点反馈的标识匹配时,即表示接收到的身份文件准确,即可保存准确的身份文件。

在一种可能的实施方式中,第一设备还可以向第一访问控制节点发送身份凭证,该身份凭证中包括第一设备的标识,该标识可以第一设备的公钥、序列号或者其他唯一标识,以向第一访问控制节点请求第一设备的身份文件;第一访问控制节点,还若对身份凭证验证且验证成功,则向数据库节点发送第二请求消息,第二请求消息包括第一设备的公钥;数据库节点,还向第一访问控制节点反馈第一标识;第一访问控制节点,还向文件系统发送第一标识,并接收文件系统反馈的身份文件;若身份文件中包括的标识与第一设备的标识匹配,则第一访问控制节点,还向第一设备发送身份文件。因此,本申请实施方式中,当设备自身请求其身份文件时,访问控制节点可以根据请求者的身份凭证来验证设备是否具有访问身份文件的权限,从验证成功之后,即可向请求者反馈身份文件,从而提高设备的身份文件的安全性。

在一种可能的实施方式中,为了进一步增加数据的安全性,前述的设备管理系统还可以包括第二访问控制节点,第一设备还可以向第二访问控制节点发送第三请求消息;第二访问控制节点在对第三请求消息进行验证且验证成功之后,获取身份文件的第二标识;第二访问控制节点,还向第一设备反馈第二标识;当验证第一标识和第二标识匹配时,第一设备保存身份文件,当第一标识和第二标识不匹配时,第一设备可以重新向第一访问控制节点或者第二访问控制节点请求身份文件,直到得到准确的身份文件。因此,本申请实施方式中,第一设备可以向多个访问控制节点分别请求身份文件以及身份文件对应的标识,当该多个访问控制节点反馈的标识匹配时,即表示接收到的身份文件准确,即可保存准确的身份文件。

在一种可能的实施方式中,第一访问控制节点具体可以向数据库节点发送第一请求消息,以向数据库节点请求第一标识,该第一请求消息可以包括第一设备的公钥,数据库节点在接收到该第一请求消息之后,即可基于该第一请求消息中携带的公钥,从本地保存的数据找查询第一设备的关联信息,并将该信息中包括的第一标识反馈给第一访问控制节点。因此,本申请实施方式中,访问控制节点可以从数据库中获取到准确的设备的关联信息,并以此来从文件系统中获取到设备的身份文件,相当于获取文件的过程需要多个节点参与,可以减少数据泄露的可能性。且由访问控制节点来对读取权限进行验证,从而增加了设备的数据安全性。

在一种可能的实施方式中,第二设备,还在身份文件中增加第三设备的信息,得到更新后的身份文件,第三设备的信息中包括第三设备的公钥;第二设备还向第一访问控制节点发送更新后的身份文件;第一访问控制节点还向文件系统发送更新后的身份文件,并接收文件系统反馈的第三标识;第一访问控制节点还向第二设备发送第三标识;第二设备还向第三设备发送第三标识,第三标识指向文件系统请求更新后的身份文件;第二设备还向区块链节点发送更新信息,更新信息中包括第一设备的公钥、第三设备的公钥、以及第三标识;区块链节点使用更新信息更新交易信息,得到更新后的交易信息;数据库节点还获取更新后的交易信息,并根据更新后的交易信息更新关联信息,得到更新后的关联信息。

本申请实施方式中,第一设备的归属可以由第二设备转换为第三设备,第二设备在将身份文件中增加第三设备的信息,即将第一设备的归属者修改为第三设备,并将更新后的身份文件上传至文件系统中,并更新数据库中保存的关联信息,完成设备的转让。因此,通过本申请提供的方法,可以准确高效地完成设备的转让,可以适应需要进行设备转让的场景,泛化能力强。

前述对本申请提供的设备管理方法的流程进行了介绍,其中,本申请提供的设备管理方法,可以对设备进行注册、身份更新、身份查询以及设备转让等,如在对设备进行注册之后,即可进行身份查询或者身份转让等。

为便于理解,下面分别对注册、身份查询以及设备转让等流程分别进行示例性介绍。示例性地,前述的文件系统可以是各种用于存储数据的文件系统,如构建的分布式文件系统、IPFS等,本申请示例性地,以IPFS为例进行示例性说明。设备拥有者可以是厂商也可以是用户,下面示例性地,以设备拥有者为厂商为例进行示例性说明。

需要说明的是,以下实施例所提及的设备注册、身份查询以及设备转让等流程可以结合起来实施,也可以分别独立实施,具体可以根据实际应用场景进行调整,本申请以下实施例中并不作限定。

一、设备注册

参阅图7,本申请提供的一种设备管理方法的流程示意图。

701、设备拥有者向区块链发送设备的信息以及设备拥有者信息。

其中,设备拥有者(即前述的第二设备,此处为便于理解称为设备拥有者)可以向区块链发送注册信息,该注册信息中可以包括设备的信息以及设备拥有者的信息,以向区块链注册该设备。

该设备的信息可以包括设备的公钥、或者该公钥的哈希值、证书、设备的序列号、设备名称或者设备标识等信息。

设备拥有者的信息可以包括设备拥有者的公钥、或者该公钥的哈希值、设备拥有者的证书、或者设备拥有者的标识等信息。

例如,若设备拥有者为厂商,厂商可以通过自身的区块链账号,向部署于区块链上的智能合约发起注册请求,该注册请求中可以携带设备的身份标识以及厂商的设备标识等信息,如设备的公钥或者设备公钥的哈希值,或者厂商的公钥或该厂商公钥的哈希值等。

702、区块链(即区块链节点)通过智能合约将接收到的信息写入区块。

区块链在接收到设备拥有者发送的注册信息之后,即可确定与该设备匹配的智能合约,并通过该智能合约将接收到的注册信息,即设备的信息和设备拥有者的信息写入区块。

其中,确定智能合约的方式可以是通过预先设置的映射关系,该映射关系可以是设备与智能合约之间的映射关系,也可以使制造设备的厂商与智能合约之间的映射关系,或者,还可以在注册信息中携带智能合约的地址或者接口等。该智能合约可以指示设备的注册方式或者设备管理方式等,如该智能合约可以指示注册设备所需的注册信息、加密方式、数据格式等。

因此,本申请实施方式中,可以使用不同的智能合约来注册不同厂商的设备,从而可以适应不同厂商的设备,仅需接入对应的智能合约即可引入不同的厂商,可以实现对不同厂商的设备的管理,泛化能力强。

703、区块链向设备拥有者反馈交易编号或者区块编号。

在区块链通过智能合约将注册信息写入区块中,同时生成交易编号或者区块编号,并反馈给设备拥有者,从而通知设备拥有者已将注册信息写入区块中。

704、数据库扫描区块交易信息。

其中,数据库通常承载于服务器中,可以由该服务器读取区块中的交易信息。

具体地,数据库可以周期性地读取区块中的交易信息,或者在检测到交易信息更新之后读取交易信息。例如,数据库可以周期性地向区块链发送读取请求,并接收区块链反馈的交易信息。

具体例如,数据库可以定期获取区块链上每一个区块记录的信息,每当区块链产生一个新的数据块,数据库即可从新的区块中提取到身份信息并进行过滤,筛选出可用的信息。如若数据库中不存在以设备公钥为标识的设备关联信息,则为该设备生成关联信息并添加至数据库中。若数据库中已存在以设备公钥为标识的设备关联信息,则可以验证设备拥有者的区块链账户地址,若该地址与上一次与设备拥有者进行交互时的区块链账户地址相同,则确定将交易信息中设备的信息更新至关联信息中。其中,在进行设备转让时,更新后新的拥有者地址可以与原来的拥有者地址不同。

705、数据库记录或者更新设备的关联信息。

数据库在确定区块中的交易信息更新之后,即可根据区块中的交易信息生成或者更新设备的关联信息,该关联信息可以用于指示设备关联的用户的信息。

其中,若数据库中已存在设备的关联信息,在校测到交易信息中包括设备的新的信息之后,即可将新的信息更新至设备的关联信息中。若数据库中不存在设备的关联信息,则在检测到交易信息中新增了区块,该区块中包括设备的信息之后,生成设备的关联信息。

具体地,该关联信息中可以包括设备自身的信息,如设备的公钥、该公钥的哈希值、序列号、名称或者其他标识等,还可以包括该设备的拥有者的信息,如拥有者的公钥、该公钥的哈希值、序列号、名称或者其他标识等。

706、设备拥有者生成身份文件。

设备拥有者可以生成设备的身份文件,其中包括设备的身份信息、设备拥有者的身份信息等可以标识设备身份或者设备归属的信息。

身份文件中具体可以包括设备的多种身份属性,通常身份文件需要被加密。其中加密的方式可以由多种,可以使用设备公钥或者设备拥有者公钥来进行加密,如具体加密的方法可用对称密钥K和通用的加密算法如AES对其进行加密。加密密钥本身使用设备和设备拥有者的公钥进行加密,并保存在身份文件中。

此外,为了保证身份文件的完整性,可以使用设备拥有者的私钥进行签名,从而使接收到的设备可以使用其中包含的设备公钥进行验证,如通过RSA算法或者椭圆曲线数字签名算法(Elliptic Curve Digital Signature Algorithm,ECDSA)算法等进行验证。且通常设备的身份文件可以使用Jason格式进行保存。

例如,设备的身份文件所包括的信息以及各项信息的加密方式具体可以如表1所示:

表1

707、设备拥有者向访问控制节点上传身份文件。

设备拥有者在生成身份文件之后,向访问控制节点上传该身份文件,以指示访问控制节点将该身份文件保存至IPFS中。

其中,访问控制节点可以对设备拥有者的身份进行认证,具体可以通过设备拥有者提供的身份证书和签名来完成。该身份证书中可以包括公钥,该公钥与设备拥有者公钥通常可以是相同的或者是通过证书链生成的两种公钥等。访问控制节点可以使用设备拥有者的公钥以及身份文件中携带的签名进行验证。例如,假设设备拥有者的公钥与身份文件中存储的公钥相同,则采用通用的签名验证步骤,如RSA,使用公钥与文件的签名进行运算,然后获取到一个数值(即hash值),同时对文件数据进行hash运算,获取文件的哈希值,然后对比两个hash值是否相同,相同则签名通过。否则,签名验证失败。

708、访问控制节点验证身份文件的签名完整性。

其中,该身份文件中携带签名,可以通过对该签名以及设备拥有者的公钥来对身份文件进行验证,确认身份文件是否被篡改。若身份文件完整,则可以继续进行后续步骤,若身份文件不完整,则以丢弃该身份文件,或者通知设备拥有者重新发送身份文件,或者回复通信失败等。

例如,设备拥有者在生成身份文件时,可以使用自身的私钥以及加密算法来生成身份文件的签名,访问控制节点在接收到身份文件之后,使用设备拥有者的公钥以及签名对身份文件进行签名验证运算,验证身份文件是否完整。

709、访问控制节点向数据库发送归属查询请求。

该归属查询请求中可以携带设备的公钥,或者还可以携带该公钥的哈希值,从而向数据库请求设备的关联信息。

710、数据库向访问控制节点反馈设备关联信息。

在数据库接收到访问控制节点发送的归属查询请求之后,即可根据该归属查询请求中携带的公钥,查询本地保存的数据,提取出设备的关联信息,并向访问控制节点反馈设备的关联信息。

该关联信息中够可以包括设备的信息以及设备关联的拥有者的信息。该关联信息具体可以包括设备的公钥,或者该设备公钥的哈希值、拥有者的公钥或者该拥有者公钥的哈希值等。

711、访问控制节点验证设备拥有者身份与身份文件上传者的身份一致性。

访问控制节点在接收到设备的关联信息之后,即可验证设备的拥有者与身份文件的上传者的身份是否一致。如可以匹配关联信息中包括的拥有者公钥,与设备拥有者的公钥是否一致,若一致,则表示设备归属于身份文件上传者,即设备与身份文件上传者关联,可以继续执行后续的步骤。若不一致,则表示设备并不归属于身份文件上传者,此时可以丢弃该身份文件,或者通知设备拥有者重新发送身份文件,或者回复通信失败等。

712、访问控制节点向IPFS发送设备身份文件。

在访问控制节点验证设备与设备拥有者关联之后,即设备拥有者具有上传设备的身份文件的权限,此时访问控制节点可以向IPFS发送该身份文件,以将该身份文件保存于IPFS中。

713、IPFS向访问控制节点反馈身份文件的哈希值。

IPFS在接收并保存访问控制节点发送的设备的身份文件之后,即可生成与该身份文件对应的哈希值(即第一标识)并反馈给访问控制节点。该哈希值可以用于读取IPFS中保存的设备的身份文件,如IPFS在接收到哈希值之后,即可基于该哈希值以及相应的解析运算计算出文件的保存地址,从而基于该地址读取到设备的身份文件。

具体地,生成该哈希值的具体方式可以哈希(Hash)算法,如MD4、MD5或SHA等算法得到的。如可以将身份文件的内容或者保存地址作为算法的输入,输出对应的哈希值。

例如,采用MD5算法生成哈希值的方式可以包括:MD5(“文件名称+数据内容”)。如MD5("/sdcard/youku/offlinedata/test.txt&showdemotesttxt")=f96b697d7cb7938d525a2f31aaf161d0(即哈希值)。

714、访问控制节点向设备拥有者反馈身份文件的哈希值。

访问控制节点接收到IPFS反馈的哈希值之后,即可向设备反馈该哈希值。

715、设备拥有者向区块链发送身份文件哈希值。

设备拥有者接收到访问控制节点发送的哈希值之后,可以将该哈希值发送至区块链,以使区块链通过智能合约将该哈希值写入区块中。

此外,设备拥有者还可以向区块链发送设备的信息或者设备拥有者的信息,以表明自身的身份,从而使区块链可以识别出哈希值的来源并确定该哈希值的归属。

716、区块链通过智能合约将身份文件的哈希值写入区块。

区块链接收到设备拥有者发送的哈希值之后,即可通过智能合约将该哈希值写入区块中,同时还可以标识出该哈希值指示的身份文件对应的设备的信息或者设备拥有者的信息等。

717、区块链向设备拥有者反馈交易编号或者区块编号等。

区块链在将设备身份文件的哈希值写入区块后,即可向设备拥有者反馈交易编号或者区块编号等,以通知设备拥有者该哈希值已保存至区块中。

718、数据库扫描区块交易信息。

其中,步骤718与前述步骤704类似,此处不再赘述。

719、数据库更新设备的关联信息。

在扫描到区块的交易信息中新增了身份文件的哈希值,即可将该哈希值更新至设备的关联信息中,从而使设备的关联信息更完整,使其他设备可以从数据库中保存的关联信息中获取到身份文件的保存标识。

因此,本色申请实施方式中,设备拥有者可以向区块链注册设备,使区块链使用匹配的智能合约将设备及其拥有者的信息写入区块中。数据库可以从区块链中保存的数据中获取到第一设备的关联信息,该关联信息包括了第一设备关联的设备的信息,相当于第一设备已在区块链服务商进行注册,第一访问控制节点在接收到第一设备的身份文件之后,即可从数据库节点请求第一设备的关联信息并进行验证,在验证成功之后,即可将第一设备的身份文件保存至文件系统中,并将文件系统反馈的第一标识发送给第二设备,从而使第二设备或者其他设备可以使用该第一标识来从文件系统中读取到身份文件。因此,本申请提供的设备管理方法,可以使用访问控制节点来对接入系统的设备或者归属设备进行访问控制,验证访问该系统的设备的权限,仅当具有访问系统的权限时才允许该设备进行进一步处理,如数据存储或者数据读取,从而提高系统中的数据传输的隐私安全。

二、身份查询

其中,身份查询可以分为多种情况,可以由设备本身来查询身份文件,也可以由设备拥有者来查询身份文件。例如,在设备拥有者在需要修改设备的身份文件时,可以向访问控制节点请求设备管理平台上保存的身份文件,或者,当设备拥有者本地未保存设备的身份文件或者本地数据丢失时,可以向访问控制节点请求设备的身份文件。又例如,在设备第一次接入网络时,可以通过缺省网络向访问控制节点请求查询身份文件,该身份文件中可以包括第一设备自身的身份信息以及与其关联的第二设备的身份信息,还可以包括提供网络的运营商的信息,以便于后续可以基于身份文件接入运营商提供的网络中。

下面分别对设备和设备拥有者请求查询身份文件的场景进行示例性说明。

1、设备拥有者查询身份文件

参阅图8,本申请提供的另一种设备管理方法的流程示意图。

801、设备拥有者向访问控制节点发送身份查询请求。

其中,该身份查询请求中可以携带设备的信息或者设备拥有者的信息等,以向访问控制节点请求查询设备的身份文件。

该设备的信息以及设备拥有者的信息可以参阅前述步骤701的相关描述,此处不再赘述。

802、访问控制节点向数据库发送设备公钥。

访问控制节点在接收到来自设备拥有者的身份查询请求之后,可以向数据库请求身份文件的哈希值。具体可以是向数据库发送第一请求消息,该第一请求消息中可以携带设备的公钥,以向数据库请求设备的身份文件的哈希值。

当然,该第一请求消息中还可以携带设备拥有者的信息,如该设备拥有者的公钥、序列号或者标识等,使数据库识别出该设备拥有者,并读取到该设备拥有者所拥有的设备的关联信息。因此,本申请实施方式中,访问控制节点可以向数据库节点请求第一标识,从而可以基于该第一标识来从文件系统中读取到身份文件。

803、数据库向访问控制节点反馈身份文件的哈希值。

数据库在接收到第一请求消息之后,可以基于该第一请求消息中携带的设备公钥,在保存的数据中查询与该公钥对应的关联信息,从而从该关联信息中提取到身份文件的哈希值,或者直接将该关联信息反馈至访问控制节点。

804、访问控制节点向IPFS发送身份文件的哈希值。

访问控制节点在接收到身份文件的哈希值之后,即可将该哈希值发送至IPFS,以向IPFS请求与该哈希值对应的身份文件。

805、IPFS向访问控制节点下发身份文件。

IPFS在接收到访问控制节点发送的哈希值之后,可以确定与该哈希值对应的地址,并从该地址中读取设备的身份文件并下发至访问控制节点。

具体地,确定与该哈希值对应的地址的具体方式可以包括,使用预先设置的映射关系查询与该哈希值对应的地址,或者使用与前述生成该哈希值的逆运算,计算出该身份文件所保存的地址,从而提取到设备的身份文件。

806、访问控制节点验证身份文件中的拥有者的公钥与请求者的公钥的一致性。

访问控制节点还可以验证设备拥有者是否具有查询设备身份文件的权限。即判断身份文件中所包括的设备关联的用户的信息,与请求者的信息是否匹配。

例如,可以判断身份文件中所包括的设备的拥有者的公钥与请求者的公钥是否一致,若一致,则标识请求者即设备的拥有者,该请求者具有查询设备的身份文件的权限。若身份文件中所包括的设备的拥有者的公钥与请求者的公钥不一致,则表示请求者可能不具有查询设备的身份文件的权限,此时可以无需将身份文件反馈给请求者,或者回复无查询权限或者通信失败等消息。

807、访问控制节点向设备拥有者反馈身份文件。

在访问控制节点验证设备与设备拥有者关联之后,访问控制节点即可将身份文件下发给设备拥有者,从而使设备拥有者可以获取到设备的身份文件。

因此,本申请实施方式中,设备拥有者可以通过访问控制节点来请求查询设备的身份文件,访问控制节点可以对请求者的权限进行验证,仅当请求者具有查询设备身份文件的权限时,才向请求者反馈设备的身份文件,从而提高设备的数据安全性以及隐私性。

2、设备自身查询身份文件

其中,设备自身查询身份文件的场景中,设备可以直接与访问控制节点进行通信,也可以是通过注册服务器与访问控制节点进行通信,下面分别对不同的场景进行示例性说明。

(1)设备直接与访问控制节点进行通信

参阅图9,本申请提供的另一种设备管理方法的流程示意图。

901、设备向访问控制节点发送身份凭证。

其中,设备的身份凭证中可以包括设备自身的信息,以向访问控制节点请求设备的身份文件,如设备的公钥、该公钥的哈希值、序列号、唯一标识、时间戳、随机数值以及使用私钥生成的签名等。

例如,设备可以从存储器中获取访问控制节点的域名或者地址,然后通过该域名或者地址向访问控制节点发起链接,上传设备的身份凭证,其中包括设备的证书、时间戳、随机数值以及使用私钥生成的签名等,该时间戳可以用于防重放攻击,增加系统内的数据传输安全性。

902、访问控制节点验证身份凭证。

访问控制节点在接收到设备上传的身份凭证之后,即可对该身份凭证进行验证。在验证成功之后执行后续步骤。若验证不成功,则无需执行后续步骤,或者可以向设备反馈重新发送身份凭证或者反馈通信失败等消息。

具体可以,若身份凭证中包括时间戳,则可以验证是否已接收过包含该时间戳的消息,若是,则可以丢弃该身份凭证,若否,则可以继续使用设备的公钥对签名进行验证,若验证成功,则可以继续执行后续步骤。

903、访问控制节点向数据库发送设备公钥。

904、数据库向访问控制节点反馈身份文件的哈希值。

905、访问控制节点向IPFS发送身份文件的哈希值。

906、IPFS向访问控制节点下发身份文件。

其中,步骤903-步骤906可以参阅前述步骤802-805,此处不再赘述。

907、访问控制节点验证身份文件中的设备公钥与请求者的公钥的一致性。

其中,访问控制节点在获取到设备的身份文件之后,可以验证身份文件包括的设备信息与请求者的信息是否匹配,如验证身份文件中的设备公钥与请求者的公钥是否一致,若一致,则继续执行后续步骤,若不一致,则无需执行后续步骤,可以向请求者反馈通信失败或者无权限等消息。

908、访问控制节点向设备反馈身份文件。

其中,在访问控制节点在确定身份文件中的设备公钥与请求者的公钥一致之后,即表示请求该身份文件的是该身份文件所属的设备,具有查询该身份文件的权限,即可向该设备反馈身份文件。

因此,本申请实施方式中,设备可以通过访问控制节点来请求查询设备的身份文件,访问控制节点可以对请求者的权限进行验证,仅当请求者具有查询设备身份文件的权限时,才向请求者反馈设备的身份文件,从而提高设备的数据安全性以及隐私性。

此外,为了进一步提高得到的身份文件的可靠性,还可以通过多个访问控制节点从多个多个数据库中分别获取设备身份文件的哈希值,从而对比该多个访问控制节点反馈的身份文件的哈希值是否一致,若一致则查询者可以保存身份文件。参阅图10,本申请提供的另一种设备管理方法的流程示意图。

1001、设备向第一访问控制节点发送身份凭证。

1002、第一访问控制节点验证身份凭证。

1003、第一访问控制节点向第一数据库发送设备公钥。

1004、第一数据库向第一访问控制节点反馈身份文件的哈希值。

1005、第一访问控制节点向IPFS发送身份文件的哈希值。

1006、IPFS向第一访问控制节点下发身份文件。

1007、第一访问控制节点验证身份文件中的设备公钥与请求者的设备公钥的一致性。

1008、第一访问控制节点向设备反馈身份文件。

其中,步骤1001-1008可以参阅前述步骤901-908的描述,此处不再赘述。

1009、设备向第二访问控制节点发送身份凭证。

其中,该步骤1010与前述步骤1001类似,区别在于前述步骤1001中设备将身份凭证发送至第一访问控制节点,以请求设备的身份文件,而步骤1010中,设备将身份凭证发送至第二访问控制节点,以请求设备的身份文件的哈希值。当然,在步骤1010中,设备也可以向第二访问控制节点请求设备的身份文件,具体可以根据实际应用场景调整,本实施例仅仅是示例性说明。

1010、第二访问控制节点验证消息签名。

1011、第二访问控制节点向第二数据库发送设备公钥。

1012、第二数据库向第二访问控制节点反馈身份文件的哈希值。

1013、访问控制服务器向设备发送身份文件的哈希值。

其中,步骤1010-步骤1013可以参阅前述步骤902-904,区别在于所请求的数据库不相同。

1014、设备验证步骤1008中身份文件包括的哈希值与步骤1013接收到的哈希值的一致性。

设备在接收到第一访问控制节点反馈的身份文件以及第二访问控制节点反馈的身份文件的哈希值之后,验证第一访问控制节点反馈的身份文件中所包括的哈希值与第二访问控制节点反馈的哈希值是否一致,若一致,则可以保存身份文件,若不一致,则可以丢弃身份文件,并重新执行前述步骤1001-1013,直到得到准确的身份文件。

因此,本申请实施方式中,可以对比多个访问控制节点反馈的身份文件的标识是否一致,仅当多个访问控制节点反馈的身份文件的标识一致时,设备才保存身份文件,从而可以使设备得到更准确的身份文件。

(2)设备通过注册服务器与访问控制节点进行通信

其中,设备可以与注册服务器连接,并通过注册服务器与设备管理平台通信。该注册服务器可以是为设备设置的服务器,用于与设备进行通信,从而降低访问控制服务器的负荷;该注册服务器也可以是设备所接入的网络中的节点,如设备可以接入WiFi网络中,该注册服务器可以是WiFi网络中的其中一个网管。

参阅图11,本申请提供的另一种设备管理方法的流程示意图。

1101、设备向注册服务器发送身份凭证。

其中,设备可以向注册服务器发送身份凭证,以向注册服务器请求设备的身份文件。

具体地,在步骤1101之前,设备与注册服务器之间可以建立加密通道,如安全传输层协议(Transport Layer Security,TLS)加密管道或者通过其他加密方式加密的通道,从而提高设备与注册服务器之间传输的数据的安全性。

1102、注册服务器向访问控制节点转发设备的身份凭证。

注册服务器可以通过加密通道将设备发送的身份凭证转发至访问控制节点。

其中,在步骤1102之前,注册服务器和访问控制节点之间也以建立加密通道,该加密通道的加密方式与前述设备与注册服务器之间的加密通道的加密方式可以相同,也可以不相同,具体可以根据实际应用场景调整。

需要说明的是,步骤1101-1102与前述步骤901的区别在于,前述步骤901中,设备可以直接向访问控制节点发送身份凭证,步骤1101-1102中该身份凭证需由注册服务器来转发,对于类似的部分此处不再赘述。

1103、访问控制节点验证身份凭证。

1104、访问控制节点向数据库发送设备公钥。

1105、数据库向访问控制节点反馈身份文件的哈希值。

1106、访问控制节点向IPFS发送身份文件的哈希值。

1107、IPFS向访问控制节点下发身份文件。

1108、访问控制节点验证身份文件中的设备公钥与请求者的公钥的一致性。

其中,步骤1103-步骤1108可以参阅前述步骤902-907,此处不再赘述。

1108、访问控制节点向注册服务器反馈身份文件。

1109、注册服务器向设备转发身份文件。

其中,访问控制节点向注册服务器反馈身份文件可以是通过访问控制节点与注册服务器之间的加密通道传输,以及注册服务器向设备转发身份文件也可以是通过注册服务器与设备之间的加密通道传输,当然也可以不采用加密通道传输身份文件,具体可以根据实际应用场景进行调整。

需要说明的是,步骤1108-1109与前述步骤908类似,此处不再赘述。区别在于,前述步骤908中访问控制节点直接向设备发送身份文件,而步骤1108-1109则由注册服务器来转发该身份文件。

因此,本申请实施方式中,可以通过注册服务器来转发设备与访问控制节点之间传输的数据,且可以通过加密通道传输,可以提高设备与访问控制节点之间传输的数据安全性。

三、设备转让

其中,设备拥有者可以将设备转让给其他用户,本申请示例性地,以厂商(即第一设备拥有者)将设备转让给用户(即第二设备拥有者)为例进行示例性说明。其中,对于与前述图8-图11中类似的步骤不作赘述,以下仅对区别进行示例性说明。

参阅图12,本申请提供的另一种设备管理方法的流程示意图。

1201、用户向厂商发送自身的用户证书。

其中,在用户和厂商同意进行设备转让后,用户可以向厂商提供自身的身份证书,为便于区分称为用户证书,该用户证书中可以包括用户的信息,如用户的公钥、用户名称或者用户标识等信息。

1202、厂商从访问控制节点获取设备的身份文件。

厂商可以从访问控制节点获取设备的身份文件,具体过程可以参阅前述图8中的步骤,此处不再赘述。

1203、厂商在身份文件中增加用户信息。

厂商在获取到身份文件之后,即可在设备的身份文件中增加用户的信息。

例如,设备的身份文件可以前述表1所示,厂商可以在身份文件中的“下一归属方信息”中,增加用户的证书,其中包括用户的公钥,得到更新后的身份文件,以表示将设备转让给下一归属方,即用户。

此外,还可以使用用户公钥来进行对称加密,并对更新后的身份文件进行签名,以便于后续用户在得到该身份文件后可以使用自身的公钥来进行解密或者验证。

1204、厂商向访问控制节点发送更新后的身份文件。

1205、访问控制节点从数据库中获取设备的关联信息。

1206、访问控制节点向IPFS上传更新后的身份文件并接收更新后的哈希值。

1207、访问控制节点向厂商下发更新后的哈希值。

其中,步骤1204-步骤1207与前述步骤707-步骤713类似,区别在于此处上传的是厂商更新后的身份文件,而前述步骤707-步骤713上传的是设备拥有者生成的身份文件。

1208、厂商向区块链发送用户的信息。

其中,用户的信息可以包括用户的公钥、名称或者其他标识等信息。此外,厂商还可以同时向区块链发送设备公钥以及更新后的哈希值等,以指示区块链更新设备的交易信息。

1209、区块链通过智能合约将用户的信息写入区块。

其中,区块链可以通过智能合约将用户的信息写入区块中,如将用户作为设备的下一任拥有者,且在交易信息中标识出来。

1210、数据库更新设备的关联信息。

其中,参阅前述步骤704,数据库可以扫描区块链的交易信息,从而将交易信息中所包括的与设备相关的信息更新至设备的关联信息中,得到更新后的关联信息。

1212、厂商向用户发送更新后的哈希值。

此外,厂商还向用户发送更新后的哈希值(即第三标识),从而使用户可以基于该第三标识来读取到设备的身份文件。

1212、用户使用更新后的哈希值向访问控制节点请求身份文件。

其中,用户可以向控制服务器发送请求消息,其中携带更新后哈希值,以向访问控制节点请求读取设备的身份文件。该请求消息中还可以携带用户的信息,如用户的公钥、名称或者其他标识等。

1213、访问控制节点从IPFS读取身份文件。

1214、访问控制节点从数据库中读取设备关联信息。

其中,步骤1213-步骤1214可以参阅前述步骤804-805,此处不再赘述。

1215、访问控制节点验证设备的拥有者和用户的一致性。

其中,在前述步骤1203-步骤1209中,已将数据库中设备关联信息中设备的归属方修改为用户,因此设备的拥有者已替换为用户,此时可以验证关联信息中所包括的拥有者的信息与用户的信息是否匹配,如判断关联信息中包括的下一归属方的公钥与用户的公钥是否一致,若一致,则表示设备的归属为用户,此时可以继续执行后续步骤,若不一致,则表示设备不归属于用户,无需执行后续步骤。

1216、访问控制节点向用户下发身份文件。

其中,若访问控制节点确定设备归属于用户,此时访问控制节点可以将IPFS下发的设备的身份文件下发给用户,以使用户获取到其拥有的设备的身份文件。

1217、用户更新身份文件中设备的归属方。

用户在得到身份文件之后,可以将身份文件中设备的归属方修改为用户的信息。

例如,参阅前述表1,可以将设备归属方信息中所包括的信息替换为用户的信息,如替换为用户的名称、身份证书等。

1218、用户向访问控制节点上传新的身份文件,并接收新的哈希值。

1219、用户向区块链上传新的哈希值。

1220、区块链方通过智能合约将新的哈希值写入区块。

1221、数据库将新的哈希值更新至设备的关联信息中。

其中,步骤1218-步骤1221与前述步骤1103-步骤1109类似,区别在于由厂商上传身份文件替换为由用户上传身份文件,以下不再赘述。

因此,在本申请实施方式中,可以实现设备的转让,即将设备由当前拥有者转让给下一拥有者。因此可以适应更多的场景,包括设备注册、转让或者信息查询等场景,泛化能力强。

前述对本申请提供的系统以及方法进行了详细介绍,下面对本申请提供的装置进行介绍。

参阅图13,本申请提供的一种第二设备的结构示意图。

该第二设备包括:

收发模块1301,用于向第一访问控制节点发送身份文件,以指示第一访问控制节点将身份文件保存至文件系统中,身份文件中包括第一设备的身份信息以及第二设备的公钥;

收发模块1301,还用于接收第一访问控制节点发送的第一标识,第一标识用于从文件系统中读取身份文件,其中,第一标识为第一访问控制节点向文件系统发送身份文件后由文件系统生成,身份文件由第一访问控制节点在验证第二设备与关联信息中第一设备关联的设备的信息且验证成功后向文件系统发送,关联信息为第一访问控制节点向区块链节点请求得到,关联信息保存在数据库节点中。

在一种可能的实施方式中,收发模块1301,还用于在第二设备向第一访问控制节点发送身份文件之前,向区块链节点发送注册信息,注册信息包括第一设备的信息以及第二设备的公钥,注册信息用于指示区块链节点通过与第一设备对应的智能合约在第一设备的交易信息中保存第一设备的信息以及第二设备的公钥,交易信息用于数据库节点生成第一设备的关联信息。

在一种可能的实施方式中,收发模块1301,还用于向区块链节点发送第一标识,以指示区块链节点讲第一标识更新至第一设备的交易信息中。

在一种可能的实施方式中,收发模块1301,还用于:向第一访问控制节点发送第一标识;接收第一访问控制节点发送的身份文件,身份文件为第一访问控制节点通过第一标识向文件系统请求得到。

在一种可能的实施方式中,设备管理系统还包括:第二访问控制节点;第二设备还包括:保存模块1302;

收发模块1301,还用于向第二访问控制节点发送第三请求消息;

收发模块1301,还用于接收第二访问控制节点发送的第二标识;

保存模块1302,用于若第二标识和第一标识匹配,则保存身份文件。

在一种可能的实施方式中,第二设备还可以包括:处理模块1303;

收发模块1301,还用于接收第三设备的信息,第三设备的信息包括第三设备的公钥;

处理模块1303,用于在身份文件中添加第三设备的公钥,得到更新后的身份文件;

收发模块1301,还用于向第一访问控制节点发送更新后的身份文件,以指示第一访问控制节点向文件系统发送更新后的身份文件并接收文件系统反馈的第三标识;

收发模块1301,还用于接收第一访问控制节点发送的第三标识,第三标识用于向文件系统请求更新后的身份文件。

参阅图14,本申请提供的一种访问控制节点的结构示意图。

收发模块1401,用于接收第二设备发送的身份文件,该身份文件包括第一设备的公钥以及第二设备的公钥;

收发模块1401,还用于基于身份文件向数据库节点请求第一设备的关联信息,关联信息中包括第一设备的拥有者的公钥,关联信息是数据库节点从区块链节点中获取到;

处理模块1402,用于通过关联信息确定第一设备与第二设备关联;

若处理模块1402通过关联信息确定第一设备归属于第二设备,则收发模块1401,还用于向文件系统请求发送身份文件,以指示文件系统保存身份文件;

收发模块1401,还用于接收文件系统反馈的第一标识,并向第二设备发送第一标识,第一标识用于从文件系统中读取身份文件。

在一种可能的实施方式中,收发模块1401,还用于若处理模块1402根据所述身份文件中携带的签名确定所述身份文件完整,则基于所述身份文件向所述数据库节点请求所述第一设备的关联信息。

在一种可能的实施方式中,

收发模块1401,还用于接收第二设备发送身份请求消息,身份请求消息中携带第一设备的信息以及第二设备的公钥,身份请求消息用于请求身份文件;

收发模块1401,还用于向数据库节点发送第一请求消息,第一请求消息包括第一设备的信息;

收发模块1401,还用于接收数据库节点发送的第一标识;

收发模块1401,还用于向文件系统发送第一标识,并接收文件系统反馈的身份文件;

若身份文件中包括的公钥与第二设备的公钥匹配,则收发模块1401,还用于向第二设备发送身份文件。

在一种可能的实施方式中,收发模块1401,还用于接收第一设备发送的身份凭证,身份凭证中包括第一设备的标识;

处理模块1402,还用于对身份凭证验证;

若身份凭证验证成功,则收发模块1401,还用于向数据库节点发送第二请求消息,第二请求消息包括第一设备的标识;

收发模块1401,还用于接收数据库节点发送的第一标识;

收发模块1401,还用于向文件系统发送第一标识,并接收文件系统反馈的身份文件;

若身份文件中包括的公钥与第一设备的公钥匹配,则收发模块1401,还用于向第一设备发送身份文件。

在一种可能的实施方式中,设备管理系统还包括:注册服务器;

收发模块1401,具体用于接收注册服务器转发的身份凭证,身份凭证由第一设备通过与注册服务器之间的加密管道发送至注册服务器;

收发模块1401,具体用于向第一设备发送身份文件;

收发模块1401,具体用于通过注册服务器向第一设备发送身份文件。

在一种可能的实施方式中,收发模块1401,还用于:接收第二设备发送的更新后的身份文件;向文件系统发送更新后的身份文件,并接收文件系统反馈的第三标识;向第二设备发送第三标识,第三标识用于请求更新后的身份文件。

参阅图15,本申请提供的一种区块链节点的结构示意图,包括:

收发模块1501,用于接收第二设备发送的注册信息,注册信息包括第一设备的公钥以及第二设备的公钥;

处理模块1502,用于通过与第一设备对应的智能合约将第一设备的公钥以及第二设备的公钥写入区块链的交易信息中,以使数据库节点获取区块链节点的交易信息后,将交易信息中包括的第一设备的公钥和第二设备的公钥保存至第一设备的关联信息中,关联信息包括与第一设备关联的设备的信息。

在一种可能的实施方式中,收发模块1501,还用于收第一标识,第一标识用于请求第一设备的身份文件,第一标识为文件系统在保存身份文件后生成;

处理模块1502,还用于通过与第一设备对应的智能合约将第一标识写入第一设备的交易信息中,以使数据库节点获取区块链节点的交易信息后将第一标识保存至关联信息中。

参阅图16,本申请提供的一种数据库节点的结构示意图,包括:

收发模块1601,用于获取区块链节点的区块链中的交易信息;

处理模块1602,用于将交易信息中包括的第一设备的公钥和第二设备的公钥保存至第一设备的关联信息中,关联信息包括与第一设备关联的设备的信息。

在一种可能的实施方式中,收发模块1601,还用于接收第一访问控制节点发送的归属请求消息,归属请求消息中携带第一设备的公钥;

收发模块1601,还用于根据第一设备的公钥向第一访问控制节点发送第一设备的关联信息。

请参阅图17,本申请提供的另一种第二设备的结构示意图,如下所述。

该第二设备可以包括处理器1701和存储器1702。该处理器1701和存储器1702通过线路互联。其中,存储器1702中存储有程序指令和数据。

存储器1702中存储了前述图6-图12中的步骤对应的程序指令以及数据。

处理器1701用于执行前述图6-图12中任一实施例所示的第二设备执行的方法步骤。

收发器1703,用于接收或者发送数据。

可选地,前述的图17中所示的第二设备可以为芯片。

请参阅图18,本申请提供的另一种访问控制节点的结构示意图,如下所述。

该访问控制节点可以包括处理器1801和存储器1802。该处理器1801和存储器1802通过线路互联。其中,存储器1802中存储有程序指令和数据。

存储器1802中存储了前述图6-图12中的步骤对应的程序指令以及数据。

处理器1801用于执行前述图6-图12中任一实施例所示的访问控制节点执行的方法步骤。

收发器1803,用于接收或者发送数据。

可选地,前述的图18中所示的访问控制节点可以为芯片。

请参阅图19,本申请提供的另一种区块链节点的结构示意图,如下所述。

该区块链节点可以包括处理器1901和存储器1902。该处理器1901和存储器1902通过线路互联。其中,存储器1902中存储有程序指令和数据。

存储器1902中存储了前述图6-图12中的步骤对应的程序指令以及数据。

处理器1901用于执行前述图6-图12中任一实施例所示的区块链节点执行的方法步骤。

收发器1903,用于接收或者发送数据。

可选地,前述的图19中所示的区块链节点可以为芯片。

请参阅图20,本申请提供的另一种数据库节点的结构示意图,如下所述。

该数据库节点可以包括处理器2001和存储器2002。该处理器2001和存储器2002通过线路互联。其中,存储器2002中存储有程序指令和数据。

存储器2002中存储了前述图6-图12中的步骤对应的程序指令以及数据。

处理器2001用于执行前述图6-图12中任一实施例所示的数据库节点执行的方法步骤。

收发器2003,用于接收或者发送数据。

可选地,前述的图20中所示的数据库节点可以为芯片。

本申请实施例中还提供一种计算机可读存储介质,该计算机可读存储介质中存储有程序,当其在计算机上运行时,使得计算机执行如前述图6-图12所示实施例描述的方法中的步骤。

本申请实施例还提供了一种设备管理装置,该设备管理装置也可以称为数字处理芯片或者芯片,芯片包括处理单元和通信接口,处理单元通过通信接口获取程序指令,程序指令被处理单元执行,处理单元用于执行前述图6-图12中任一实施例所示的方法步骤。

本申请实施例还提供一种数字处理芯片。该数字处理芯片中集成了用于实现上述处理器,或者处理器的功能的电路和一个或者多个接口。当该数字处理芯片中集成了存储器时,该数字处理芯片可以完成前述实施例中的任一个或多个实施例的方法步骤。当该数字处理芯片中未集成存储器时,可以通过通信接口与外置的存储器连接。该数字处理芯片根据外置的存储器中存储的程序代码来实现上述图6-图12中任一实施例所示的方法步骤。

本申请实施例中还提供一种包括计算机程序产品,当其在计算机上行驶时,使得计算机执行如前述图6-图12所示实施例描述的方法中的步骤。

本申请实施例提供的设备管理装置可以为芯片,芯片包括:处理单元和通信单元,所述处理单元例如可以是处理器,所述通信单元例如可以是输入/输出接口、管脚或电路等。该处理单元可执行存储单元存储的计算机执行指令,以使服务器内的芯片执行上述图6-图12所示实施例描述的方法。可选地,所述存储单元为所述芯片内的存储单元,如寄存器、缓存等,所述存储单元还可以是所述无线接入设备端内的位于所述芯片外部的存储单元,如只读存储器(read-only memory,ROM)或可存储静态信息和指令的其他类型的静态存储设备,随机存取存储器(random access memory,RAM)等。

具体地,前述的处理单元或者处理器可以是中央处理器(central processingunit,CPU)、网络处理器(neural-network processing unit,NPU)、图形处理器(graphicsprocessing unit,GPU)、数字信号处理器(digital signal processor,DSP)、专用集成电路(application specific integrated circuit,ASIC)或现场可编程逻辑门阵列(fieldprogrammable gate array,FPGA)或者其他可编程逻辑器件、分立门或者晶体管逻辑器件、分立硬件组件等。通用处理器可以是微处理器或者也可以是任何常规的处理器等。

另外需说明的是,以上所描述的装置实施例仅仅是示意性的,其中所述作为分离部件说明的单元可以是或者也可以不是物理上分开的,作为单元显示的部件可以是或者也可以不是物理单元,即可以位于一个地方,或者也可以分布到多个网络单元上。可以根据实际的需要选择其中的部分或者全部模块来实现本实施例方案的目的。另外,本申请提供的装置实施例附图中,模块之间的连接关系表示它们之间具有通信连接,具体可以实现为一条或多条通信总线或信号线。

通过以上的实施方式的描述,所属领域的技术人员可以清楚地了解到本申请可借助软件加必需的通用硬件的方式来实现,当然也可以通过专用硬件包括专用集成电路、专用CPU、专用存储器、专用元器件等来实现。一般情况下,凡由计算机程序完成的功能都可以很容易地用相应的硬件来实现,而且,用来实现同一功能的具体硬件结构也可以是多种多样的,例如模拟电路、数字电路或专用电路等。但是,对本申请而言更多情况下软件程序实现是更佳的实施方式。基于这样的理解,本申请的技术方案本质上或者说对现有技术做出贡献的部分可以以软件产品的形式体现出来,该计算机软件产品存储在可读取的存储介质中,如计算机的软盘、U盘、移动硬盘、只读存储器(read only memory,ROM)、随机存取存储器(random access memory,RAM)、磁碟或者光盘等,包括若干指令用以使得一台计算机设备(可以是个人计算机,服务器,或者网络设备等)执行本申请各个实施例所述的方法。

在上述实施例中,可以全部或部分地通过软件、硬件、固件或者其任意组合来实现。当使用软件实现时,可以全部或部分地以计算机程序产品的形式实现。

所述计算机程序产品包括一个或多个计算机指令。在计算机上加载和执行所述计算机程序指令时,全部或部分地产生按照本申请实施例所述的流程或功能。所述计算机可以是通用计算机、专用计算机、计算机网络、或者其他可编程装置。所述计算机指令可以存储在计算机可读存储介质中,或者从一个计算机可读存储介质向另一计算机可读存储介质传输,例如,所述计算机指令可以从一个网站站点、计算机、服务器或数据中心通过有线(例如同轴电缆、光纤、数字用户线(DSL))或无线(例如红外、无线、微波等)方式向另一个网站站点、计算机、服务器或数据中心进行传输。所述计算机可读存储介质可以是计算机能够存储的任何可用介质或者是包含一个或多个可用介质集成的服务器、数据中心等数据存储设备。所述可用介质可以是磁性介质,(例如,软盘、硬盘、磁带)、光介质(例如,DVD)、或者半导体介质(例如固态硬盘(solid state disk,SSD))等。

本申请的说明书和权利要求书及上述附图中的术语“第一”、“第二”、“第三”、“第四”等(如果存在)是用于区别类似的对象,而不必用于描述特定的顺序或先后次序。应该理解这样使用的数据在适当情况下可以互换,以便这里描述的实施例能够以除了在这里图示或描述的内容以外的顺序实施。此外,术语“包括”和“具有”以及他们的任何变形,意图在于覆盖不排他的包含,例如,包含了一系列步骤或单元的过程、方法、系统、产品或设备不必限于清楚地列出的那些步骤或单元,而是可包括没有清楚地列出的或对于这些过程、方法、产品或设备固有的其它步骤或单元。

最后应说明的是:以上,仅为本申请的具体实施方式,但本申请的保护范围并不局限于此,任何熟悉本技术领域的技术人员在本申请揭露的技术范围内,可轻易想到变化或替换,都应涵盖在本申请的保护范围之内。

- 一种存储系统及其备电管理方法、装置和设备

- 一种后端存储设备的管理方法、装置、设备以及存储介质

- 一种内存管理方法、内存管理装置及终端设备

- 一种内存池的管理方法、装置、设备及可读存储介质

- 一种压缩文件管理方法、装置、计算机设备及存储介质

- 燃料电池系统、设备管理方法、管理装置和设备管理系统

- 设备管理系统、设备管理装置、设备管理方法、和设备管理程序