信息处理装置、信息处理方法以及信息处理程序

文献发布时间:2023-06-19 11:55:48

技术领域

本发明涉及一种信息系统的安全性评价。

背景技术

在专利文献1中公开了包括在信息系统中的成为安全性评价的对象的设备中执行管理监查程序。然后,管理监查程序获取安装在设备的软件的版本等信息。并且,与成为安全性评价的对象的设备不同的检查设备基于管理监查程序所获取的信息进行设备的安全性评价。

在专利文献2中公开了客户端设备将所设定的安全性级别发送到服务器的技术。然后,服务器将关于安全性级别的判定结果返给客户端设备,由此对客户端设备的安全性对策进行评价。

专利文献1:日本特开2001-273388号公报

专利文献2:日本特开2014-106920号公报

发明内容

发明要解决的问题

在专利文献1和专利文献2的技术中,在成为安全性评价的对象的全部的设备中应用相同的安全性评价项目。但是,按每个设备而特性不同,因此期望按每个设备选择与特性相应的适当的安全性评价项目。

例如,在存在与信息系统的外部进行通信的可能性的设备以及不存在与信息系统的外部进行通信的可能性的设备之间,从外部受到攻击的可能性大不相同。

另外,还存在如果对信息系统内的某设备(以下设为设备A)进行应用则对于其它设备(以下设为设备B)可以免除应用这样的安全性评价项目。在这样的情况下,如果对设备A和设备B应用该安全性评价项目,则关于设备B产生无用的处理。

在专利文献1和专利文献2的技术中,对全部的设备应用相同的安全性评价项目,因此存在无法选择与设备的特性相应的适当的安全性评价项目这样的问题。

本发明的主要目的之一在于解决这样的问题。更具体地说,本发明的主要目的在于能够选择与设备的特性相应的适当的安全性评价项目。

用于解决问题的方案

本发明所涉及的信息处理装置具有:

候选获取部,获取对包括在信息系统中的多个设备应用的安全性评价项目的多个候选;以及

项目选择部,分析所述多个设备的各设备是否具有与作为所述信息系统内的与所述信息系统的外部进行通信的设备的外部通信设备的通信路径以及所述多个设备的各设备中是否存在因对所述信息系统内的其它设备的应用而被免除应用的安全性评价项目的至少任一个,基于分析结果,按所述多个设备的每个设备,从多个安全性评价项目的候选中选择要应用的安全性评价项目。

发明的效果

在本发明中,考虑与信息系统的外部进行通信的可能性和因对信息系统内的其它设备的应用而被免除安全性评价项目的应用的可能性中的至少任一个,来按每个设备选择安全性评价项目。因此,根据本发明,能够根据设备的特性选择适当的安全性评价项目。

附图说明

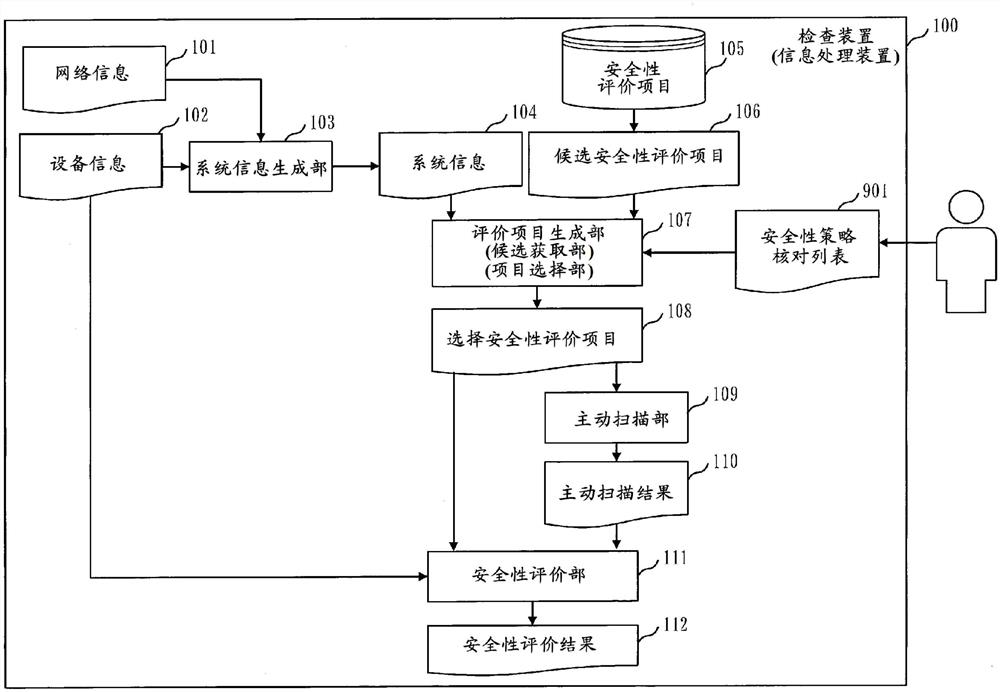

图1是表示实施方式1所涉及的检查装置的功能结构例的图。

图2是表示实施方式1所涉及的检查装置的硬件结构例的图。

图3是表示实施方式1所涉及的检查装置的动作例的流程图。

图4是表示实施方式1所涉及的检查装置的动作例的流程图。

图5是表示实施方式1所涉及的结构树的例子的图。

图6是表示实施方式1所涉及的系统信息的例子的图。

图7是表示实施方式1所涉及的检查装置的动作例的流程图。

图8是表示实施方式1所涉及的安全性评价项目的例子的图。

图9是表示实施方式1所涉及的安全性策略核对列表的例子的图。

图10是表示实施方式1所涉及的检查装置的动作例的流程图。

图11是表示实施方式1所涉及的检查装置的动作例的流程图。

图12是表示实施方式2所涉及的检查装置的功能结构例的图。

图13是表示实施方式2所涉及的检查装置的动作例的流程图。

图14是表示实施方式2所涉及的检查装置的动作例的流程图。

(附图标记说明)

100:检查装置;101:网络信息;102:设备信息;103:系统信息生成部;104:系统信息;105:安全性评价项目;106:候选安全性评价项目;107:评价项目生成部;108:选择安全性评价项目;109:主动扫描部;110:主动扫描结果;111:安全性评价部;112:安全性评价结果;201:处理器;202:通信装置;203:存储装置;701:安全性评价历史记录数据;702:已实施评价项目;703:已实施安全性评价结果;901:安全性策略核对列表。

具体实施方式

以下,使用图来说明本发明的实施方式。在以下的实施方式的说明和图中,附加了相同的符号的部分表示相同的部分或相当的部分。

实施方式1.

***结构的说明***

在本实施方式中,说明选择对包括在信息系统中的多个设备应用的安全性评价项目的结构。以下,将安全性评价项目还仅称为评价项目。

在本实施方式中,作为信息系统的例子,使用控制系统进行说明。在控制系统中,PLC(Programmable Logic Controller:可编程逻辑控制器)、HMI(Human MachineInterface:人机接口)、现场设备等通过Ethernet(注册商标)或控制网络进行连接。

以下,将包括在控制系统中的PLC、HMI、现场设备等统称为设备或评价对象设备。

图1表示本实施方式所涉及的检查装置100的功能结构例。

另外,图2表示检查装置100的硬件结构例。

检查装置100针对包括在控制系统中的多个设备,按每个设备选择安全性评价项目。

检查装置100既可以是构成控制系统的某个设备,也可以是不包括在控制系统中的设备。

检查装置100是信息处理装置的例子。另外,由检查装置100进行的动作是信息处理方法和信息处理程序的例子。

如图1所示,检查装置100包括系统信息生成部103、评价项目生成部107、主动扫描部109以及安全性评价部111。

以下,对各个部分进行说明。

系统信息生成部103获取网络信息101和设备信息102,生成系统信息104。然后,系统信息生成部103将所生成的系统信息104输出到评价项目生成部107和安全性评价部111。

网络信息101表示控制系统内的网络结构和连接关系。设备信息102表示包括在控制系统中的各设备的状态、功能、通信地址等。

在系统信息104中,按每个设备示出从设备到检查装置100的通信路径、从设备到外部通信设备的通信路径等。外部通信设备是指与控制系统的外部进行通信的控制系统内的设备。图6表示系统信息104的例子。稍后叙述系统信息104的详情。

评价项目生成部107获取系统信息104、候选安全性评价项目106以及安全性策略核对列表901。然后,评价项目生成部107基于系统信息104、候选安全性评价项目106以及安全性策略核对列表901生成选择安全性评价项目108。然后,评价项目生成部107将选择安全性评价项目108输出到主动扫描部109和安全性评价部111。

选择安全性评价项目108是按每个设备选择出的安全性评价项目。

候选安全性评价项目106是从安全性评价项目105提取出的安全性评价项目的候选。图8表示候选安全性评价项目106的例子。稍后叙述候选安全性评价项目106的详情。评价项目生成部107针对多个设备获取多个候选安全性评价项目106。

安全性评价项目105是可应用于控制系统的全部的安全性评价项目。候选安全性评价项目106是按照控制系统的特性从安全性评价项目105选择出的、有可能应用于包括在控制系统中的设备的安全性评价项目的候选。关于从安全性评价项目105提取候选安全性评价项目106,既可以由检查装置100的用户通过手动方式进行,也可以由图1中未图示的检查装置100内的除系统信息生成部103、评价项目生成部107、主动扫描部109以及安全性评价部111以外的要素进行。安全性评价项目105例如存在于检查装置100的外部的数据库。安全性评价项目105例如也可以存在于因特网上。

在安全性策略核对列表901中,示出用于从多个候选安全性评价项目106选择出选择安全性评价项目108的选择基准。安全性策略核对列表901例如是由检查装置100的用户生成的。图9表示安全性策略核对列表901的例子。稍后叙述安全性策略核对列表901的详情。

评价项目生成部107获取对包括在控制系统中的多个设备应用的安全性评价项目的候选来作为候选安全性评价项目106,评价项目生成部107相当于候选获取部。

另外,评价项目生成部107按每个设备选择要应用的安全性评价项目,评价项目生成部107相当于项目选择部。更具体地说,评价项目生成部107分析如下情况中的至少任一个:各设备是否具有与外部通信设备的通信路径;以及各设备中是否存在因对于控制系统内的其它设备的应用而被免除应用的安全性评价项目。评价项目生成部107基于分析结果,按每个设备从安全性评价项目的候选中选择要应用的安全性评价项目。

此外,由评价项目生成部107进行的动作相当于候选获取处理和项目选择处理。

主动扫描部109获取选择安全性评价项目108,使用选择安全性评价项目108对各设备进行主动扫描。然后,主动扫描部109将主动扫描的结果作为主动扫描结果110输出到安全性评价部111。

安全性评价部111获取系统信息104、选择安全性评价项目108以及主动扫描结果110,对各设备的安全性设定状况进行评价,输出评价结果来作为安全性评价结果112。

接着,参照图2来说明检查装置100的硬件结构。

***结构的说明***

本实施方式所涉及的检查装置100是计算机。

检查装置100具备处理器201、通信装置202以及存储装置203来作为硬件。

在存储装置203中存储有实现图1所示的系统信息生成部103、评价项目生成部107、主动扫描部109以及安全性评价部111的功能的程序。

处理器201执行这些程序来进行系统信息生成部103、评价项目生成部107、主动扫描部109以及安全性评价部111的动作。

在图2中,示意性地示出了处理器201正在执行实现系统信息生成部103、评价项目生成部107、主动扫描部109以及安全性评价部111的功能的程序的状态。

通信装置202是在从外部设备接收图1所示的网络信息101、设备信息102、安全性评价项目105的情况下使用的。另外,在主动扫描部109执行主动扫描的情况下使用。并且,通信装置202是在将安全性评价结果112发送到外部设备的情况下使用的。因此,通信装置202具有与Ethernet(注册商标)、控制用网络协议等对应的接口。通信装置202根据需要将这样的接口具备一个或多个。

***动作的说明***

接着,使用图3来说明检查装置100的动作例。

图3表示检查装置100的动作的一例。检查装置100的动作流程也可以不必如图3所示。

在从检查装置100的用户有了安全性评价的请求的情况下,系统信息生成部103在步骤S1001中获取网络信息101和设备信息102。

接着,在步骤S1002中,系统信息生成部103使用网络信息101和设备信息102生成系统信息104。

此外,稍后叙述步骤S1002的系统信息104的生成处理的详情。

接着,在步骤S1003中,评价项目生成部107获取候选安全性评价项目106和安全性策略核对列表901。另外,评价项目生成部107还获取系统信息104。

接着,在步骤S1004中,评价项目生成部107基于系统信息104、候选安全性评价项目106以及安全性策略核对列表901,按每个设备选择安全性评价项目。然后,评价项目生成部107将表示选择结果的选择安全性评价项目108输出到主动扫描部109和安全性评价部111。

稍后叙述步骤S1004的安全性评价项目的选择处理的详情。

在步骤S1005中,主动扫描部109按每个设备针对选择安全性评价项目108确认是否需要主动扫描。

在需要主动扫描的情况下(步骤S1005中“是”),处理进入步骤S1006。另一方面,在不需要主动扫描的情况下(步骤S1005中“否”),处理进入步骤S1007。

在步骤S1006中,主动扫描部109为了获取在相应的安全性评价项目中记载的评价方法中需要的评价对象的信息而执行主动扫描。

此外,稍后叙述步骤S1006的主动扫描的执行处理的详情。

在步骤S1007中,安全性评价部111使用设备信息102、选择安全性评价项目108以及主动扫描结果110对各设备的安全性设定状况进行评价。

此外,稍后叙述步骤S1007的安全性评价处理的详情。

在针对选择安全性评价项目108的全部的安全性评价项目完成了评价的情况下(步骤S1009中“是”),在步骤S1010中,安全性评价部111输出安全性评价结果112。安全性评价部111例如向连接于检查装置100的显示器装置输出安全性评价结果112。另外,安全性评价部111也可以使用通信装置202将安全性评价结果112发送到外部设备。

另一方面,在存在未完成评价的安全性评价项目的情况下(步骤S1009中“否”),处理返回到步骤S1005。重复从步骤S1005至步骤S1009的处理直到针对全部的安全性评价项目的评价完成为止。

接着,参照图4来说明图3的步骤S1002的系统信息104的生成处理的详情。

此外,系统信息104的生成过程也可以不必如图4所示。

首先,在步骤S2001中,系统信息生成部103获取构成控制系统的设备的一览信息。

接着,在步骤S2002中,系统信息生成部103获取网络信息101。在网络信息101中,示出在步骤S2001中获取的设备的一览信息中示出的各设备与网络的连接关系以及设备间的连接关系。

接着,在步骤S2003中,系统信息生成部103获取设备信息102。

在设备信息102中,示出在步骤S2001中获取的设备的一览信息中示出的各设备的功能、状态、通信地址等。

接着,在步骤S2004中,系统信息生成部103将在步骤S2001至步骤S2003中获取的信息进行组合,来生成从检查装置100起的结构树。

此时,系统信息生成部103以能够将与控制系统的外部进行通信的设备、即外部通信设备区别于其它设备的方式生成结构树。例如,系统信息生成部103对外部通信设备设定标志来生成结构树。

在图5中示出在步骤S2004中生成的结构树的例子。

在图5所示的例子中,检查装置100包括在控制系统中。在图5所示的结构树中示出检查装置100、包括在控制系统中的设备、检查装置100与设备之间的网络以及设备间的网络。另外,对能够与控制系统的外部进行通信的设备(外部通信设备)设定有“外部通信”这样的标志。

接着,在步骤S2005中,系统信息生成部103提取从各设备到检查装置100的通信路径。

更具体地说,系统信息生成部103对在步骤S2004中生成的结构树进行分析,来提取从各设备到检查装置100的通信路径。在从设备到检查装置100的通信路径存在多个的情况下,系统信息生成部103提取全部的通信路径。例如,在结构树的多个部位存在相同的设备的情况下,系统信息生成部103判定为存在多个通信路径,提取全部的通信路径。在图5的例子中,设备E和设备F各自存在于2个部位,因此系统信息生成部103针对设备E提取2个通信路径,针对设备F也提取2个通信路径。

接着,在步骤S2006中,系统信息生成部103提取从各设备到外部通信设备的通信路径。

更具体地说,系统信息生成部103从在步骤S2004中生成的结构树中提取外部通信设备,提取从各设备到提取出的外部通信设备的通信路径。

系统信息生成部103还提取从设备经由检查装置100到达外部通信设备的通信路径。在该情况下,提取由从设备到检查装置100的通信路径和从检查装置100到外部通信设备的通信路径构成的通信路径。

另外,在步骤S2006中,也在结构树的多个部位存在相同的设备的情况下,系统信息生成部103判定为存在多个通信路径,提取全部的通信路径。在图5的例子中,设备E和设备F各自存在于2个部位,因此系统信息生成部103针对设备E提取2个通信路径,针对设备F也提取2个通信路径。

针对在步骤S2001中获取的设备的一览信息中示出的全部的设备完成了步骤S2005的通信路径的提取和步骤S2006的通信路径的提取的情况下(步骤S2007中“是”),处理进入步骤S2008。

另一方面,在存在未完成通信路径的提取的设备的情况下(步骤S2007中“否”),重复从步骤S2005至步骤S2007的处理直到针对全部的设备完成通信路径的提取为止。

在步骤S2008中,系统信息生成部103按每个设备生成系统信息104。

图6表示系统信息104的例子。

在图6所示的系统信息104中包含评价对象设备的IP地址、从评价对象设备到检查装置100的全部通信路径、从评价对象设备到外部通信设备的全部通信路径等信息。

接着,使用图7来说明图3所示的步骤S1004的安全性评价项目的选择处理的详情。

在步骤S3010中,评价项目生成部107获取系统信息104。

接着,在步骤S3001中,评价项目生成部107获取候选安全性评价项目106。

图8表示候选安全性评价项目106的例子。

在图8的候选安全性评价项目106中包含评价项目号、评价项目名、对象设备名、必须项目标志、选项标志、选项条件、评价方法、需要扫描标志、扫描对象、确认项目、评价基准值、对应的威胁例以及对策例。

评价项目号用于与安全性策略相对应。

必须项目标志表示对象设备是否必须满足该评价项目。在必须项目标志为ON的情况下,对象设备必须满足该评价项目。

选项标志表示有无选项条件。在选项标志为ON的情况下,存在选项条件。

在选项条件中示出是否针对对象设备选择该评价项目的判定条件。在选项条件中例如记载有外部访问条件。外部访问条件是指,仅在存在从对象设备到外部通信设备的通信路径的情况下针对对象设备选择该评价项目这样的条件。另外,在选项条件中例如记载应用免除条件。应用免除条件是指,在控制系统内的其它设备中应用该评价项目的情况下免除该评价项目的应用这样的条件。应用免除条件例如是在外部通信设备中应用该评价项目的情况下针对对象设备免除该评价项目的应用这样的条件。另外,在应用免除条件中,还包括在更接近外部通信设备的其它设备中应用该评价项目的情况下针对对象设备免除该评价项目的应用这样的条件。另外,将在选项条件中记载有应用免除条件的评价项目称为免除评价项目。此外,更接近外部通信设备的其它设备例如是由到外部通信设备的跳跃数决定的。在图5的结构树中,对于作为外部通信设备的设备A来说,设备D和设备E比设备F更近。

评价方法表示基于主动扫描部109的评价方法。

需要扫描标志表示是否需要主动扫描。

扫描对象表示主动扫描的对象。

确认项目表示在设备信息102或主动扫描的结果中应该确认的内容。

评价基准值表示与设备信息102或主动扫描的结果进行比较的基准值。

对应的威胁例表示在设备信息102或主动扫描的结果不满足评价基准值的情况下可设想的威胁的例子。

对策例表示在设备信息102或主动扫描的结果不满足评价基准值的情况下应该实施的对策的例子。

候选安全性评价项目106例如是用以XML(Extensible Markup Language:可扩展标记语言)为基础的OVAL(Open Vulnerability and Assessment Language:开放式漏洞与评估语言)等能够进行安全性检查的语言来描述的。在候选安全性评价项目106中,也可以除了图8所示的项目以外,还以XML形式描述通过主动扫描从设备提取出的值的保存场所等。

评价项目生成部107针对包括在控制系统中的各设备获取图8中例示的候选安全性评价项目106。

接着,在步骤S3002中,评价项目生成部107获取安全性策略核对列表901。

在安全性策略核对列表901中,示出用于从多个候选安全性评价项目106选择出选择安全性评价项目108的选择基准。关于安全性策略核对列表901,既能够由检查装置100的用户通过手动方式来生成,也能够通过由用户选择依据国际标准的类别来自动地生成。

图9表示安全性策略核对列表901的例子。

安全性策略核对列表901例如以XCCDF(eXtensible Configuration ChecklistDescription Format)等能够表现安全性设定的核对列表的描述形式来描述。另外,安全性策略核对列表901例如以XML形式结构化来描述。由此,能够将密码的有效期限等核对项目及密码的更新历史记录等与如CCE(Common Configuration Enumeration:通用配置枚举)那样的识别号的信息一起做成列表,生成为核对项目。

在安全性策略核对列表901中,安全性策略的号与应该提取的评价项目的号成为一览。在安全性策略核对列表901中,按每个安全性策略示出为了实现安全性策略而应该提取的安全性评价项目的评价项目号。

在图9的例子中,为了实现策略号“1”的安全性策略,需要提取评价项目号为“1”的候选安全性评价项目106和评价项目号为“2”的候选安全性评价项目106。另外,为了实现策略号“2”的安全性策略,需要提取评价项目号为“2”的候选安全性评价项目106、评价项目号为“3”的候选安全性评价项目106以及评价项目号为“4”的候选安全性评价项目106。

接着,在步骤S3003中,评价项目生成部107提取与安全性策略核对列表901的“评价项目号”对应的评价项目号的安全性评价项目。

此外,即使在安全性策略核对列表901中相同的评价项目号被重复记载的情况下,评价项目生成部107也将相应的安全性评价项目的提取仅进行1次。

在图9的例子中,评价项目号为“2”的安全性评价项目被重复记载,评价项目生成部107将评价项目号为“2”的安全性评价项目的提取仅进行1次。

接着,在步骤S3004中,评价项目生成部107按每个设备判定在对应的系统信息104中是否记载有到外部通信设备的通信路径。

在当前成为判定对象的设备的系统信息104中未记载到外部通信设备的通信路径的情况下(步骤S3004中“否”),评价项目生成部107在步骤S3005中删除与外部访问有关系的安全性评价项目。此外,评价项目生成部107参照安全性评价项目的必须标志和选项条件,来决定是否进行步骤S3005的安全性评价项目的删除。

例如,设为在设备x的系统信息104中未记载到外部通信设备的通信路径(步骤S3004中“否”)。另外,设为在步骤S3003中针对设备x提取出的安全性评价项目的选项条件中记载有外部访问条件。在该情况下,评价项目生成部107在步骤S3005中删除该安全性评价项目。这样,评价项目生成部107对于不具有与外部通信设备的通信路径的设备,不进行关系到与信息系统的外部的通信的安全性评价项目的选择。

另一方面,在步骤S3003中针对设备x提取出的安全性评价项目的必须标志为ON的情况下,评价项目生成部107不删除该安全性评价项目。另外,在步骤S3003中针对设备x提取出的安全性评价项目的选项条件中未记载外部访问条件的情况下,评价项目生成部107不删除该安全性评价项目。

在步骤S3004中为“否”的情况下,评价项目生成部107在步骤S3006中判定在当前成为判定对象的设备中是否存在免除评价项目。

也就是说,评价项目生成部107判定在针对当前成为判定对象的设备在步骤S3003中提取出的安全性评价项目的选项条件中是否记载有应用免除条件。

在当前成为判定对象的设备中存在免除评价项目的情况下(步骤S3006中“是”),评价项目生成部107在步骤S3007中判定是否对外部通信设备应用该免除评价项目。另外,评价项目生成部107判定是否对比当前成为判定对象的设备更接近外部通信设备的其它设备应用该免除评价项目。然后,在对外部通信设备或更接近外部通信设备的其它设备应用该免除评价项目的情况下,评价项目生成部107针对当前成为判定对象的设备删除该免除评价项目。这样,评价项目生成部107对于存在因对控制系统内的其它设备的应用而被免除应用的安全性评价项目的设备,不进行被免除应用的安全性评价项目的选择。

在不对外部通信设备或更接近外部通信设备的其它设备应用该免除评价项目的情况下,进行步骤S3008的处理。

在针对当前成为判定对象的设备提取出多个安全性评价项目的情况下,评价项目生成部107针对各安全性评价项目进行步骤S3004~步骤S3007的处理。

在步骤S3008中,评价项目生成部107最终选择针对当前成为判定对象的设备在步骤S3003中提取出的安全性评价项目中的、在步骤S3005和步骤S3007中未被删除的安全性评价项目。

接着,评价项目生成部107在步骤S3009中判定是否针对构成控制系统的全部的设备完成了安全性评价项目的选择。

在针对全部的设备完成了安全性评价项目的选择的情况下(步骤S3009中“是”),处理结束。另一方面,在存在未完成安全性评价项目的选择的设备的情况下(步骤S3009中“否”),评价项目生成部107重复步骤S3003~步骤S3009的处理直到针对全部的设备完成安全性评价项目的选择为止。

接着,使用图10来说明图3的步骤S1006的主动扫描的执行处理的详情。

在步骤S4001中,主动扫描部109获取需要扫描的评价项目。

更具体地说,主动扫描部109获取选择安全性评价项目108中的、需要扫描标志为ON的安全性评价项目。

接着,在步骤S4002中,主动扫描部109参照在步骤S4001中获取的安全性评价项目的扫描对象,来判定应该实施的扫描方法。

具体地说,主动扫描部109在步骤S4002中判定扫描对象是否与IP通信有关。也就是说,主动扫描部109确认在安全性评价项目的扫描对象中是否记载有IP通信。在扫描对象中记载有IP通信的情况下(步骤S4002中“是”),处理进入步骤S4004。另一方面,在扫描对象中未记载IP通信的情况下(步骤S4002中“否”),处理进入S4003。

在步骤S4003中,主动扫描部109判定应该实施的扫描方法是否与应用程序(application)有关系。

具体地说,主动扫描部109确认在安全性评价项目的扫描对象中是否记载有应用程序。在扫描对象中记载有应用程序的情况下(步骤S4003中“是”),处理进入步骤S4005。另一方面,在扫描对象中未记载应用程序的情况下(步骤S4003中“否”),也就是说在扫描对象是控制协议或独特的服务的情况下,处理进入S4006。

在步骤S4004中,主动扫描部109利用IP通信来实施扫描。

在步骤S4004中,主动扫描部109以在系统信息104中示出的IP地址为目的地来发送扫描包。作为与IP通信有关的扫描,存在端口扫描等。另外,主动扫描部109参照安全性评价项目的评价方法,实施与评价方法相符的扫描。

在步骤S4005中,主动扫描部109实施应用程序的扫描。

在步骤S4005中,主动扫描部109以在系统信息104中示出的IP地址或与在系统信息104中示出的应用程序对应的地址为目的地来发送扫描包。作为与应用程序有关的扫描,有向FTP(File Transfer Protocol:文件传送协议)的访问,在该情况下,主动扫描部109利用IP地址。另外,主动扫描部109在步骤S4005中,也参照安全性评价项目的评价方法,实施与评价方法相符的扫描。

在步骤S4006中,主动扫描部109实施控制协议或服务的扫描。

在步骤S4006中,主动扫描部109以在系统信息104中示出的其它协议的地址为目的地来发送扫描包。另外,主动扫描部109在步骤S4006中,也参照安全性评价项目的评价方法,实施与评价方法相符的扫描。

最后,在步骤S4007中,主动扫描部109将在步骤S4004、步骤S4005、步骤S4006中实施的扫描结果输出到安全性评价部111。

接着,使用图11来说明图3所示的步骤S1007的安全性评价处理的详情。

在步骤S5001中,安全性评价部111获取设备信息102、选择安全性评价项目108以及主动扫描结果110。

接着,在步骤S5002中,安全性评价部111提取选择安全性评价项目108的确认项目,确认哪个值为评价对象。

接着,在步骤S5003中,安全性评价部111从设备信息102或主动扫描结果110提取相应的值来作为在步骤S5002中提取出的确认项目的值。

接着,在步骤S5004中,安全性评价部111从选择安全性评价项目108提取评价基准值。

接着,在步骤S5005中,安全性评价部111判定在步骤S5003中提取出的值是否满足在步骤5004中提取出的评价基准值。

在步骤S5003中提取出的值满足评价基准值的情况下(步骤S5005中“是”),在设备中已进行了安全性对策。在该情况下,处理进入步骤S5006。

另一方面,在步骤S5003中提取出的值不满足评价基准值的情况下(步骤S5005中“否”),在设备中未进行安全性对策,或者在设备中未正确地进行安全性对策。在该情况下,处理进入步骤S5007。

在步骤S5006中,由于在设备中进行了安全性对策,因此安全性评价部111生成无问题这样的安全性评价结果112,结束处理。

在步骤S5007中,由于在设备中未进行安全性对策或者在设备中未正确地进行安全性对策,因此安全性评价部111生成有问题这样的安全性评价结果112。

并且,安全性评价部111在步骤S5008中从选择安全性评价项目108的“对应的威胁例”和“对策例”提取在未进行安全性对策或者未正确地进行安全性对策的情况下可设想的威胁例和对策例。然后,安全性评价部111将提取出的威胁例和对策例追加到安全性评价结果112,结束处理。

***实施方式的效果的说明***

以上,在本实施方式中,考虑与信息系统的外部进行通信的可能性和因对信息系统内的其它设备的应用而被免除安全性评价项目的应用的可能性中的至少任一个,来按每个设备选择安全性评价项目。因此,根据本实施方式,能够根据设备的特性选择适当的安全性评价项目。

也就是说,本实施方式所涉及的检查装置根据信息系统的结构生成信息系统所需的安全性评价项目,因此能够在整个信息系统中恰到好处地实施安全性评价。

另外,本实施方式所涉及的检查装置由于全部自动地执行,因此能够消除因人的介入所引起的遗漏、错误。并且,通过全部自动地执行,能够使安全性评价效率化。

另外,本实施方式所涉及的检查装置与由用户选择的安全性策略匹配地实施安全性评价项目的提取。因此,只要基于系统独特的规则或国际标准的规则改变安全性策略的选择,就能够提取适当的安全性评价项目。

另外,即使在信息系统所需的安全性策略中存在变更,也能够不进行设定变更等,而提取遵照新的安全性策略的安全性评价项目。

另外,本实施方式所涉及的检查装置通过主动扫描来确认设备的状态。因此,能够不进行设备的设定变更或程序的追加而确认设备的状态。因而,只要对现有的信息系统连接检查设备,就能够实施该信息系统的安全性评价。

另外,本实施方式所涉及的检查装置向能够访问检查装置的设备输出安全性评价结果。因此,用户在办公室等任何地方都能够确认安全性评价结果。

实施方式2.

***结构的说明***

图12是实施方式2所涉及的检查装置100的功能结构例。

对与图1相同的要素附加了相同的符号。此外,由于制图上的原因,省略了安全性策略核对列表901的图示,但是与实施方式1同样地,评价项目生成部107获取安全性策略核对列表901。

在图12中,与图1相比追加了安全性评价历史记录数据701、已实施评价项目702以及已实施安全性评价结果703。

此外,检查装置100的硬件结构如图2所示。

另外,以下未说明的事项与实施方式1相同。

安全性评价历史记录数据701包括过去生成的结构树、选择安全性评价项目108、安全性评价结果112。也就是说,过去生成的结构树、选择安全性评价项目108、安全性评价结果112作为安全性评价历史记录数据701被储存在数据库中。安全性评价历史记录数据701例如被储存在检查装置100的外部的数据库中。

已实施评价项目702是从安全性评价历史记录数据701提取出的过去的选择安全性评价项目108。

已实施安全性评价结果703是从安全性评价历史记录数据701提取出的过去的安全性评价结果112。

此外,在本实施方式中,系统信息生成部103在包括在控制系统中的设备中产生了变更的情况下,与所产生的变更对应地变更系统信息104。

另外,评价项目生成部107在包括在控制系统中的设备中产生了变更的情况下,与所产生的变更对应地变更要选择的安全性评价项目。

同样地,主动扫描部109在包括在控制系统中的设备中产生了变更的情况下,与所产生的变更对应地新实施主动扫描。

另外,安全性评价部111在包括在控制系统中的设备中产生了变更的情况下,与所产生的变更对应地进行新的安全性评价。

***动作的说明***

接着,使用图13和图14来说明本实施方式所涉及的检查装置100的动作例。

图13和图14表示检查装置100中的再评价的动作的一例,检查装置检查装置100的动作流程也可以不必如图13和图14所示。

在从检查装置100的用户有了安全性评价的请求的情况下,系统信息生成部103在步骤S6001中判定来自用户的请求是否为再评价的请求。再评价的请求是指,在存在控制系统的设备结构的变更或设备的设定的变更的情况下请求以变更后的内容进行安全性评价。系统信息生成部103如果在来自用户的请求中示出了控制系统的变更则判定为是再评价的请求。控制系统的变更中有设备结构的变更(设备的追加、设备的删除、设备的连接关系的变更、设备的更换)以及设备的设定的变更(设定的追加、设定的删除、设定值的变更)。

在用户的请求是再评价的请求的情况下(步骤S6001中“是”),处理进入步骤S6005。另一方面,在用户的请求不是再评价的请求的情况下(步骤S6001中“否”),处理进入步骤S6002。

在步骤S6002中,系统信息生成部103判定过去是否实施了安全性评价。

更具体地说,系统信息生成部103参照安全性评价历史记录数据701。然后,如果在安全性评价历史记录数据701中存在过去的安全性评价结果112,则系统信息生成部103判定为过去实施了安全性评价。另一方面,如果在安全性评价历史记录数据701中不存在过去的安全性评价结果112,则系统信息生成部103判定为过去未实施安全性评价。

在过去实施了安全性评价的情况下(步骤S6002中“是”),处理进入步骤S6004。另一方面,在过去未实施安全性评价的情况下(步骤S6002中“否”),处理进入步骤S6003。

在步骤S6003中,进行控制系统的安全性评价。在该情况下,成为对于控制系统的新的评价。

在步骤S6003中,通过在实施方式1中说明的过程来进行系统信息104的生成、选择安全性评价项目108的生成、主动扫描、安全性评价,最终生成安全性评价结果112。

在步骤S6004中,系统信息生成部103从安全性评价历史记录数据701提取过去的安全性评价结果112来作为已实施安全性评价结果703,输出提取出的已实施安全性评价结果703。

作为已实施安全性评价结果703的输出目的地,例如考虑连接于检查装置100的显示器、检查装置100的用户所使用的终端装置、外部的数据库等。

在步骤S6005中,系统信息生成部103判定在设备结构中是否存在变更。

例如,如果在步骤S6001中的用户的请求中记载有设备结构的变更内容,则系统信息生成部103判定为在设备结构中存在变更。另外,系统信息生成部103也可以判定从前次生成系统信息104的时间点起是否修订了网络信息101和设备信息102。在该情况下,如果网络信息101和设备信息102被修订,则系统信息生成部103判定为在设备结构中存在变更。

在设备结构中存在变更的情况下(步骤S6005中“是”),处理进入步骤S6006。另一方面,在设备结构中不存在变更的情况下,即在设备的设定中存在变更的情况下(步骤S6005中“否”),处理进入步骤S6010。

在步骤S6006中,系统信息生成部103获取修订后的网络信息101和设备信息102。

接着,在步骤S6007中,系统信息生成部103生成与当前的设备结构对应的系统信息104。

具体地说,系统信息生成部103从安全性评价历史记录数据701提取在前次生成系统信息104时生成的结构树(图5)。另外,系统信息生成部103与修订后的网络信息101和设备信息102匹配地,对提取出的结构树进行网络的追加或删除、设备的追加、删除或连接关系的变更。然后,系统信息生成部103基于新的结构树生成新的系统信息104。基于新的结构树生成新的系统信息104的过程与在实施方式1中说明的过程同样。

然后,系统信息生成部103将新的系统信息104输出到评价项目生成部107。

接着,在步骤S6008中,评价项目生成部107基于新的系统信息104从安全性评价项目105获取存在变更的设备的安全性评价项目。

在构成控制系统的设备中存在变更的情况下,安全性评价项目也需要变更。因此,评价项目生成部107获取存在变更的设备的安全性评价项目。

接着,在步骤S6009中,评价项目生成部107与控制系统的设备结构的变更匹配地变更安全性评价项目。

具体地说,评价项目生成部107从安全性评价历史记录数据701提取前次生成的变更前的安全性评价项目。然后,评价项目生成部107删除从安全性评价历史记录数据701提取出的变更前的安全性评价项目,并追加在步骤S6008中获取的变更后的安全性评价项目。另外,在步骤S6009中,进行图7的流程。也就是说,如果在变更后的安全性评价项目中存在外部访问条件,则系统信息生成部103删除该安全性评价项目。同样地,在变更后的安全性评价项目是免除评价项目、且对其它设备应用该安全性评价项目的情况下,系统信息生成部103删除该安全性评价项目。

在步骤S6010中,评价项目生成部107确认再评价对象的范围。

也就是说,评价项目生成部107确认再评价对象的范围是否被限定于一部分安全性评价项目。例如,在用户指定了一部分安全性评价项目来作为再评价对象的范围的情况下,评价项目生成部107判定为再评价对象的范围被限定于一部分安全性评价项目。另外,在变更(设备结构的变更或设备的设定的变更)的规模小而仅使用与变更有关系的安全性评价项目进行安全性评价就足够的情况下,评价项目生成部107判定为再评价对象的范围被限定于一部分安全性评价项目。

在再评价对象的范围被限定于一部分安全性评价项目的情况下(步骤S6010中“是”),处理进入步骤S6011。另一方面,在再评价对象的范围是全部的安全性评价项目的情况下(步骤S6010中“否”),处理进入步骤S6011。

在步骤S6011中,评价项目生成部107指定再评价对象的范围。

也就是说,主动扫描部109指定再评价对象的一部分安全性评价项目。

在进行了步骤S6009的情况下,评价项目生成部107指定进行步骤S6009所得到的安全性评价项目中的一部分安全性评价项目。

另一方面,在不进行步骤S6009的情况下(设备的设定变更的情况下),评价项目生成部107从安全性评价历史记录数据701获取前次的选择安全性评价项目108,指定所获取的选择安全性评价项目108中的一部分安全性评价项目。

接着,在步骤S6012中,评价项目生成部107将在步骤S6011中指定的安全性评价项目作为新的选择安全性评价项目108输出到主动扫描部109和安全性评价部111。

在步骤S6013中,评价项目生成部107将全部的安全性评价项目输出到主动扫描部109。

在进行了步骤S6009的情况下,评价项目生成部107将进行步骤S6009所得到的安全性评价项目作为新的选择安全性评价项目108输出到主动扫描部109。

另一方面,在不进行步骤S6009的情况下(设备的设定变更的情况下),评价项目生成部107从安全性评价历史记录数据701获取前次的选择安全性评价项目108,将所获取的前次的选择安全性评价项目108输出到主动扫描部109和安全性评价部111。

在步骤S6014中,主动扫描部109确认在从评价项目生成部107获取的选择安全性评价项目108中记载的需要扫描标志,判定是否需要扫描。

如果需要扫描标志为OFF,则针对该选择安全性评价项目108不需要扫描。在该情况下,处理进入S6016。另一方面,如果需要扫描标志为ON,则针对该选择安全性评价项目108需要扫描。在该情况下,处理进入S6015。

在步骤S6015中,主动扫描部109对在步骤S6014中判定为需要扫描的安全性评价项目实施扫描。扫描以图10所示的过程来进行。

另外,主动扫描部109生成表示扫描结果的主动扫描结果110,将所生成的主动扫描结果110输出到安全性评价部111。

在步骤S6016中,安全性评价部111使用设备信息102、选择安全性评价项目108以及主动扫描结果110对各设备的安全性设定状况进行评价。

在步骤S6016中,进行图11的动作。

在针对选择安全性评价项目108的全部的安全性评价项目完成了评价的情况下(步骤S6017中“是”),在步骤S6018中,安全性评价部111输出安全性评价结果112。

安全性评价部111例如也可以向连接于检查装置100的显示器装置输出安全性评价结果112。另外,安全性评价部111也可以使用通信装置202将安全性评价结果112发送到外部设备。

另一方面,在存在未完成评价的安全性评价项目的情况下(步骤S6018中“否”),处理返回到步骤S6014。重复从步骤S6014至步骤S6017的处理直到针对全部安全性评价项目的评价完成为止。

***实施方式的效果的说明***

如以上那样,本实施方式所涉及的检查装置在信息系统中产生了变更的情况下,与变更部位匹配地实施需要的安全性评价,由此能够恰到好处地高效地进行安全性评价。

另外,本实施方式所涉及的检查装置在进行再评价时有效地利用过去生成的安全性评价项目和过去生成的评价结果,因此能够以短的时间和少的资源来进行再评价。

以上说明了本发明的实施方式,但是也可以将这两个实施方式进行组合来实施。

或者,也可以将这两个实施方式中的一个实施方式部分性地实施。

或者,也可以将这两个实施方式部分性地进行组合来实施。

此外,本发明不限定于这些实施方式,能够根据需要来进行各种变更。

***硬件结构的说明***

最后进行检查装置100的硬件结构的补充说明。

图2所示的处理器201是进行处理的IC(Integrated Circuit:集成电路)。

处理器201是CPU(Central Processing Unit:中央处理单元)、DSP(DigitalSignal Processor:数字信号处理器)等。

图2所示的存储装置203是RAM(Random Access Memory:随机存取存储器)、ROM(Read Only Memory:只读存储器)、闪存、HDD(Hard Disk Drive:硬盘驱动器)等。

图2所示的通信装置202是执行数据的通信处理的电子电路。

通信装置202例如是通信芯片或NIC(Network Interface Card:网络接口卡)。

另外,在存储装置203中还存储有OS(Operating System:操作系统)。

而且,由处理器201执行OS的至少一部分。

处理器201一边执行OS的至少一部分,一边执行实现系统信息生成部103、评价项目生成部107、主动扫描部109以及安全性评价部111的功能的程序。

通过由处理器201执行OS,进行任务管理、存储器管理、文件管理、通信控制等。

另外,表示系统信息生成部103、评价项目生成部107、主动扫描部109以及安全性评价部111的处理的结果的信息、数据、信号值以及变量值中的至少任一个被存储在存储装置203、处理器201内的寄存器以及缓存中的至少任一个。

另外,实现系统信息生成部103、评价项目生成部107、主动扫描部109以及安全性评价部111的功能的程序也可以被保存在磁盘、软盘、光盘、高密度盘、蓝光(注册商标)光盘、DVD等可移动记录介质中。

另外,也可以将系统信息生成部103、评价项目生成部107、主动扫描部109以及安全性评价部111的“部”称为“电路”、“工序”、“过程”或“处理”。

另外,检查装置100也可以通过处理电路来实现。处理电路例如是逻辑IC(Integrated Circuit:集成电路)、GA(Gate Array:门阵列)、ASIC(Application SpecificIntegrated Circuit:专用集成电路)、FPGA(Field-Programmable Gate Array:现场可编程门阵列)。

此外,在本说明书中,将处理器和处理电路的上位概念称为“处理线路(processing circuitry)”。

也就是说,处理器和处理电路分别是“处理线路”的具体例。

- 位置确定处理装置、位置确定处理方法、位置确定处理程序、移动信息处理装置、移动信息处理方法、移动信息处理程序和存储介质

- 信息处理装置、信息处理方法、信息处理程序以及记录有信息处理程序的记录介质