数字请求的处理的安全管理

文献发布时间:2023-06-19 11:24:21

技术领域

本发明涉及数字请求的处理的安全管理,并且涉及一种用于确认请求实体的数字请求的方法、一种用于处理数字请求来实现此数字请求确认方法的方法、用于确认数据请求的此方法的应用以及一种用于实现用于确认数据请求的此方法的包括至少两个安全处理器的系统。

背景技术

表达“数字请求的处理的安全管理”必须从广泛一般的意义上考虑,以便尤其包括但不限于电子签名管理过程、数据加密和数据的解密管理过程、电子投票过程、用于银行或电子支付交易的管理过程。

安全管理必须被理解为用于验证来自请求实体的数字请求的遵从性的过程的代表,其中规则的主体由实现负责应用程序的安全处理器的协作实体共同限定。表达“协作实体”因此应当被理解为能够使用安全处理器上的应用程序的人或计算机机器人。术语“请求实体”应当被理解为意指提出数字请求的实体。表述“数字请求”应当被理解为意指发送到协作以提供服务,并且包括一种用于实现用于确认数字请求的此方法的系统的电子和计算机装置的消息。这种服务可尤其包括但不限于数据的加密或解密、电子投票、银行或电子支付交易。

表述“安全处理器”应当被理解为意指用于实现机密数据的应用程序的电子支持装置,并且包括持久性存储器、易失性存储器、计算机,所述计算机能够执行密码功能并且特别是能够通过提供这里称为的“数字证书”来认证其存储器的全部或部分内容。只要可仅利用装置上的认证来修改存储器的内容,所述处理器就可被限定为安全处理器。

与加载到这种安全处理器的存储器中的应用程序有关的术语“应用程序”应当被理解为意指在机密数据和参数上执行的规则的集合(至少包括用于创建机密的过程)。

文献US 5815573描述了一种用于生成供一对通信方使用的密码密钥的方法,所述方法使用多个协作密钥恢复代理提供对所述密钥的恢复,其包括以下步骤:生成与相应密钥恢复代理共享的多个共享密钥部分;生成未与密钥恢复代理共享的非共享密钥部分;生成基于所述共享密钥部分和所述非共享密钥部分的所述密钥;以及使所述共享密钥部分的相应部分对所述密钥恢复代理可用,以有助于使用所述密钥恢复代理对所述密钥的所述恢复。

文献WO 2017/064124、WO03077470和WO9505712等描述了用于生成公共秘密的方法。

文献WO 2017/145016描述了一种用于确定两个节点的公共秘密的方法和一种用于确定两个节点的公共秘密的系统。每个节点具有相应非对称密码对,每个对包括主私有密钥和主公开密钥。相应的第二私有密钥和第二公开密钥可基于主私有密钥、主公开密钥和确定性密钥来确定。公共秘密可根据第二私有密钥和公开密钥在每个节点处确定。在一个实例中,节点可根据以下来确定公共秘密:基于节点的专有主私有密钥和确定性密钥的第二私有密钥;基于另一个节点的主公开密钥和确定性密钥的第二公开密钥。此方法和系统可适用于数字钱包、区块链技术和个人装置的安全性。利用此方法和系统,永远不会共享公共秘密。

WO 2017/145010描述了一种用于控制对诸如例如数字钱包的计算资源的访问的计算机实现的方法。在一个或多个实施方案中,钱包可使用区块链来实现。在初始钱包设置期间执行所述方法可允许在诸如互联网的不安全通道上以安全的方式来处理诸如钱包交易的随后操作。根据一个实施方案,一种方法可包括以下步骤:将验证元素(诸如非对称密码对中的私有密钥)划分为多个部分;确定网络的两个或多个节点处的共享机密;以及使用共享秘密在两个节点之间传输验证元素的至少一部分。这些部分可被划分,使得单个部分不足以获得验证元素。这意指没有一个部分存储整个私有密钥,从而提高了密钥安全性。需要至少两个部分来还原密钥。各部分存储在单独位置中,所述单独位置中的一个是独立备份或安全存储位置。如果其他部分中的一个不可用,则可从备份中检索所述部分,以确保密钥(以及因此订购的资源)仍然可访问。为了确保所述部分的安全传输,在彼此独立的两个不同节点处生成共享密钥,然后将其用于生成密码密钥。密码密钥可用于对验证元素的至少一部分或包含所述验证元素的消息进行加密,以确保以安全方式传输所述部分。此过程不涉及公共秘密的创建和共享。此外,处理器不是先前限定的安全处理器。

WO 2016/130030描述了一种用于使用门限加密保护数据的方法,其中使用加密算法对数据进行加密,并且将密码密钥划分为不同的部分。使用门限加密的数据保护方法的特征在于,将唯一标识符分配给加密数据。随后,将密码密钥的至少一部分与加密数据合并。然后,将与密钥部分的一些合并的加密数据分割成片段,并且将先前分配给加密数据的唯一标识符添加到每个片段。将相同的唯一标识符添加到尚未与加密数据合并的每个密钥的部分。将所得的数据片段部署在包括至少一个处理器和一个非易失性存储器的物理上分开的装置上,并且对于每个片段,保存有关其要部署到的装置的信息。尚未与加密数据合并的密钥的部分被放置在包括至少一个处理器和一个非易失性存储器的物理上分开的装置上,并且对于密钥的每个部分,保存有关密钥存储在其上的装置的信息。此专利专注于机密性,而不是认证。

在US 6182214中,门限加密(秘密共享)用于通过不可信网络在服务器与客户端之间交换秘密。具体地,使用门限加密方案将秘密在计算上分割成N个份额,使得任何M个份额(M小于或等于N)都可用于重建秘密。假设客户端将接收包括至少M个动作的总和的一定数量的消息,则N个份额分布在一定数量的已传输消息上。当接收到至少M个份额时,客户端将使用门限加密方案使用至少M个份额来重建秘密。此专利专注于秘密的传送的机密性,而不是认证。

已知一种安全管理系统,其中请求实体向包括安全处理器的系统发送请求,执行所述请求的条件是,先前由扮演可信第三方角色的外部机构授权的人员或计算机机器人最终同意所述安全处理器。

这种管理的一个弱点是机密数据在所述安全处理器中的持续集中。并且如果没有可信第三方,则人或计算机机器人无法证明机密数据将不会被用于未经同意的目的。此外,这种管理受限于:必须求助于可信第三方以及严格而复杂的授权过程。

这是本发明的上下文,并且这是对贯穿全文使用的术语的解释。

发明内容

本发明所基于的问题是对来自请求实体的数字请求的确认,以及最终在不求助于可信第三方的情况下,通过使数字请求经过实体若干的事先同意而处理所述数字请求的能力。

此问题的解决方案是使协作实体通过实现门限加密技术来同意执行请求,而这些协作实体使用由多个安全处理器提供的数字证书来彼此进行认证。

以下是本发明的描述。

根据第一方面,本发明的对象是一种用于确认数字请求的方法。

-其中多个协作实体各自能够实现加载有处理所述请求所必需的相同应用程序的安全处理器,每个安全处理器能够根据请求递送用于所述应用程序的数字完整性证书,

所述方法包括:用于基于由每个安全处理器颁发的所述数字证书验证所述应用程序的所述完整性的过程,多个协作实体中的每个实体通过对所述对应的数字证书进行加密验证确保所述多个实体中的其他实体中的每一个实现与其自己的完全相同的应用程序,

-所述方法包括:协作实体借以创建公共秘密并且因此构成协作创建实体群组的过程,

-所述方法包括:借助于在所述应用程序中实现所述完整性验证过程,所述协作创建实体群组中的所述实体借以指定协作签署实体来因此构成协作签署实体群组以使得所述协作签署实体群组由此能访问公共秘密的过程,

使得当且仅当所述协作签署实体群组中的所述协作实体借助于所述公共秘密实现所述应用程序时才确认所述请求。

根据实施方案,这种安全处理器能够在所述安全处理器特定于协作实体的情况下由所述协作实体实现,或由在所述安全处理器对于若干协作实体来说是公共的情况下由这些协作实体实现,所述方法涉及实现至少两个安全处理器。

根据一个特性,为了让每个安全处理器根据请求颁发数字完整性证书:

-实现安全处理器,所述安全处理器被选择以使得它们各自具有其自己的第一对非对称密码密钥,

-在一个或多个协作实体的请求下,每个安全处理器使用所述第一对密钥中的私有密钥生成用于其存储器的全部或部分内容的电子签名,

-所述电子签名充当对应的签名内容的数字完整性证书并且其真实性可使用所述第一对密钥的公开部分进行验证。

根据一个特性,为了验证所述应用程序的所述完整性,

-所述多个协作实体中的协作实体全部同意第二对非对称密码密钥,

-所述第二对密钥中的私有密钥用于生成每个安全处理器的所述第一对密钥中的所述公开密钥的电子签名,

-使得所述协作实体能够通过实现所述第二对密钥的公开部分来认证由所述安全处理器中的每一个颁发的所述数字完整性证书。

根据实施方案,为了同意所述第二对非对称密码密钥,所述协作实体使用随机抽取并且在其中共享的一对非对称密码密钥,所述第二对非对称密码密钥也可由外部认证机构提供。

根据一个特性,为了创建公共秘密:

-所述多个协作实体中的所述协作实体合并其专有机密数据,对所有所述专有机密数据应用数字处理,因此从而创建了所述公共秘密。

根据实施方案,其中所述专有机密数据由所述协作实体中的每一个随机抽取,和/或由所述协作实体引入所述相关联安全处理器中的所述存储器中,和/或从所述相关联安全处理器(PS)的所述存储器中提取。

根据一个特性,借助于分割/重建算法,所述公共秘密能够被分割成单独部分,以便后续重建和/或其中分割部分中的至少一些或全部适合于并足以能够后续重建所述公共秘密。

根据一个实施方案:

-一旦创建就将所述公共秘密分割成数量与所述协作创建实体的数量相等的单独创建部分,

-并且将所述单独创建部分分布在所述协作创建实体之间,所述实体中的每一个保留所述分割创建部分中的一个,

-使得随后,可使用所述单独创建部分中的至少一些或全部来重建所述公共秘密。

根据一种可能性,所述公共秘密可仅用于确认一个且仅一个数字请求并且它不能持久性地存储在所述相关联安全处理器的所述存储器中的任一个中。

根据第一可能实施方案,在所述确认方法的实现期间,提供了用于使用由每个安全处理器颁发的所述数字证书验证所述应用程序的所述完整性的过程使得:所述多个协作实体中的每个实体通过对所述对应的数字证书进行加密验证各个地确保所述多个实体中的其他实体中的每一个实现与其自己的完全相同的应用程序。

根据第二可能实施方案,在所述确认方法的实现期间,一个过程使用由每个安全处理器颁发的所述数字证书验证所述应用程序的所述完整性使得:所述多个协作实体中的每个实体通过以下方式确保所述多个协作实体中的其他实体中的每一个实现与其自己的完全相同的应用程序:通过对对应的数字证书进行加密验证,间接地并且传递性地,通过借助于对对应的数字证书进行加密验证来确保所述多个实体中的特定实体实现与其自己的完全相同的应用程序,所述实体自己确保所述多个实体中的其他实体正实现相同的应用程序。

根据一个特性,所述专有机密数据借助于加密和解密算法使用至少一个会话密钥在所述协作创建实体之间机密地传输,所述一个或多个会话密钥在公共秘密被创建之后变得不可用。

根据一个实施方案:

-所述协作创建实体包括主控制器创建实体和其他协作创建实体,

-多个会话密钥被使用以使得每个协作创建实体使用其专有密钥借助于加密和解密算法与所述主控制器创建实体机密地进行通信。

-所述应用程序并入用于交换会话密钥的算法,

-所述主控制器创建实体与所述其他协作创建实体中的每一个发起所述会话密钥交换算法,

-使得所述其他协作创建实体借助于一次性加密和解密算法使用其专有会话密钥将其专有机密数据以机密方式发送到所述主控制器创建实体,

-重复所述过程,每个协作创建实体成所述为主控制器创建实体,使得所述协作创建实体能够对所有所述专有机密数据应用数字处理,因此从而创建所述公共秘密。

根据一个实施方案:

-所述协作创建实体包括第二控制器创建实体和其他协作创建实体,

-多个会话密钥被使用以使得每个协作签署实体使用其专有密钥借助于加密和解密算法与所述第二控制器创建实体机密地进行通信。

-多个会话密钥被使用以使得每个协作创建实体使用其专有密钥借助于加密和解密算法与所述第二控制器创建实体机密地进行通信。

-所述第二控制器创建实体实现用于验证由每个协作签署实体的所述安全处理器执行的所述应用程序的所述完整性的过程,使得所述第二控制器创建实体通过对对应数字证书进行加密验证确保所述协作签署实体中的每一个实现与其自己的完全相同的应用程序,

-所述应用程序并入用于交换会话密钥的算法,

-所述会话密钥交换算法在一方面的所述其他协作创建实体中的每一个和所述签署协作实体中的每一个与在另一方面的所述第二控制器创建实体之间发起,

使得:

o所述其他协作创建实体中的全部或至少一些(其数量足以用于重建所述公共秘密)借助于一次性加密和解密算法使用其专有会话密钥将其自所述公共秘密的相同分割产生的单独创建部分以机密方式传输到所述第二控制器创建实体,

o所述第二控制器创建实体重建所述公共秘密,

o所述第二控制器创建实体将所述公共秘密分割成数量与协作签署实体的数量相等的单独签署部分,

o所述第二控制器创建实体借助于一次性加密和解密算法使用所述会话密钥将所述公共秘密的其分割签署部分以机密方式传输到所述协作签署实体。

根据一个实施方案,自所述公共秘密的相同分割产生的所述单独部分借助于加密和解密算法使用至少一个会话密钥在所述协作实体之间机密地发送,所述一个或多个会话密钥在重建所述公共秘密之后变得不可用。

根据一个实施方案:

所述协作实体包括控制器实体和其他协作实体,

-多个会话密钥被使用以使得每个协作签署实体使用其专有密钥以使用加密和解密算法与所述第二控制器实体机密地进行通信。

-所述应用程序并入用于交换会话密钥的算法,

如果所述控制器实体与其他协作实体的每一个发起所述会话密钥交换算法,使得:所述其他协作创建实体中的全部或至少一些(其数量足以用于重建所述公共秘密)借助于一次性加密和解密算法,使用其专有会话密钥将其自所述公共秘密的相同分割产生的所述单独部分机密地传输到所述第二控制器实体。

视情况而定,所述协作创建实体群组与所述协作签署实体群组是分开的,或者所述协作创建实体群组与所述协作签署实体群组至少部分地公共。

根据第二方面,本发明涉及一种用于利用多个协作实体处理来自请求实体的数字请求的方法,所述多个协作实体各自能够实现加载有处理所述请求所需的单个应用程序的安全处理器,每个安全处理器能够根据请求递送数字完整性证书,所述方法实现如以上所描述的用于确认数字请求的方法,使得当且仅当所述协作签署实体群组中的所述协作实体使用所述公共秘密实现所述应用程序时,才处理所述请求。

根据一个特性:

-所述请求实体一方面将所述数字请求传输到所述协作实体群组,并且另一方面将所述数字请求传输到能够执行所述请求的电子装置,

-协作实体群组使用所述公共秘密来实现确认过程,以确认所述数字请求,

所述电子装置基于所述确认执行所述数字请求。

根据第三方面,本发明涉及如以上所描述的用于确认数字请求的方法到如以上所描述的用于处理来自请求实体的数字请求的方法,或者特别是电子签名管理过程、数据加密和解密管理过程、电子投票过程、银行或电子支付交易的管理过程。

根据第四方面,本发明涉及一种用于实现用于如以上所描述的确认数字请求的方法的系统,所述系统包括:

-至少两个安全处理器,所述至少两个安全处理器运行处理所述请求的应用程序,实现机密数据,并且包括永久性存储器、易失性存储器、计算机,所述计算机能够执行密码功能并且特别是能够通过根据请求提供数字完整性证书来认证其存储器的全部或部分内容,使得多个协作实体各自能够实现所述安全处理器中的一个,并且其存储器内容可仅通过认证进行修改,

-能够创建公共秘密的装置,

-数字认证算法,

-加密和解密算法,

-用于分割/重建所述公共秘密的算法,

-用于交换会话密钥的算法,

-在所述安全处理器与所述实体之间通信的装置。

附图说明

在此简要描述附图。

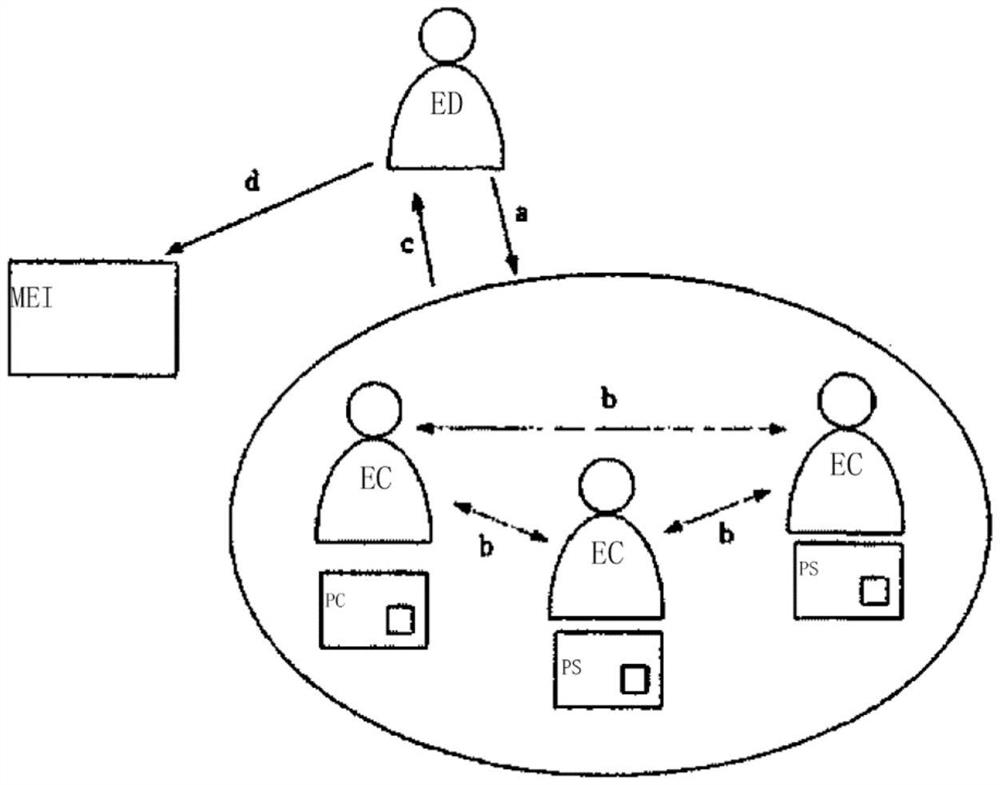

图1是示出用于处理实现一种用于确认请求的方法的数字请求的方法的可能实施方案的简化图。所述图示出一个请求实体、三个协作实体、三个安全处理器以及能够并且旨在执行所述请求的电子和计算机装置。箭头表示执行的操作。

图2是示出与安全处理器和协作实体有关的两个可能的实施方案(即,其中安全处理器特定于协作实体的实施方案,以及其中安全处理器对若干协作实体是公共的实施方案)的简化图。

图3是示出用于使用具有非对称密码密钥的加密过程验证所实现的应用程序的完整性的过程的实例。

除此之外,图4是示出具有第二对非对称密码密钥的实施方案的实例的简化图。

图5和图6是示出实施方案的两个(即,使用随机抽取的实现方式和涉及外部认证机构的实现方式)实例以使得协作实体同意第二对非对称密码密钥的两个简化图。

图7是示出协作实体如何合并其专有机密数据以及如何对全部机密数据应用数字处理以创建公共秘密的简化图。

图8a是示出其中由协作实体中的每一个随机地抽取专有机密数据的实施方案的简化图。

图8b是示出其中协作实体将特定机密数据引入到相关联的安全处理器的存储器中的另一实施方案的图。

图9是示出公共秘密借助于分割/重建算法被分割成单独部分并且随后被重建的简化图。

图10是示出对专有机密数据进行合并并且数字处理以便创建公共秘密,随后借助于分割算法进行分割并在协作实体之间进行分配,随后借助于重建算法进行重建的简化图。

图11和图12是示出与应用程序完整性验证过程有关的两个可能的(即直接确认(图11)和通过可传递性的间接确认(图12))实现方式的实例的两个简化图。

具体实施方式

以下是本发明的实施方案和不同实施方案的详细描述,连同对附图的实例和参考。本公开将在本发明的上下文中并通过上文陈述的术语的解释进行理解。

在一个可能的应用中,根据本发明的一种用于确认数字请求RN的方法被应用于一种用于处理来自请求实体ED的数字请求RN的方法。

如已经解释的,数字请求RN的处理的安全管理必须从其最广泛和一般的意义上考虑,以便尤其包括但不限于电子签名管理过程、数据加密和解密管理过程、电子投票过程、用于银行或电子支付交易的管理过程。

请求实体ED是能够提出或执行数字请求RN并且实际上是提出或执行所述数字请求RN的人或计算机机器人。

数字请求RN是发往适当的电子和计算机装置MEI的消息。在可能的实施方案中,这种数字请求RN和此类电子和计算机装置MEI是由请求实体ED填写的服务器上的互联网表格。

在本文的其余部分中,有时将用于确认数字请求RN的方法简称为确认方法,并且以此类推,有时将用于处理数字请求RN的方法简称为处理方法。

所述确认方法实现了确认系统SV,所述确认系统SV包括至少两个安全处理器PS,所述安全处理器PS运行用于处理请求RN所必需的应用程序AP(因此适合于此目的)并实现机密数据DC。这种安全处理器PS包括持久性存储器、易失性存储器、计算机,所述计算机能够执行密码功能并且特别是能够通过根据请求提供数字完整性证书AN来认证其存储器的全部或部分内容。应用程序AP被加载到这种安全处理器PS的存储器中,并且利用机密数据DC和参数来表达所执行的规则的集合。在这种情况下,应用程序AP包括至少一个公共秘密SC创建过程。

确认过程涉及多个(至少两个)协作实体EC,所述协作实体EC各自适用于并旨在实现一个安全处理器PS。

安全处理器PS的存储器的内容仅可通过认证来改变,这将处理器PS限定为“安全”处理器。

确认系统SV还包括能够并且旨在创建公共秘密SC、数字认证算法、加密和解密算法ALCD、用于分割/重建公共秘密SC的算法、ALDE/ALRE、用于交换会话密钥ALEC的算法的装置以及安全处理器PS与实体EC、ED之间的通信的装置。

包括确认系统SV的其功能和结果在下面描述的装置可以是本领域技术人员已知或可实现的各种实施方案以及用于执行相同功能并提供相同或类似结果的等效实施方案的主题。

在一个可能的实施方案中,安全处理器PS例如是智能卡。

在可能的实施方案中,能够并且旨在创建公共秘密SC的装置基于异或功能(通常称为XOR);数字认证算法是ECDSA算法(EUiptic曲线数字签名算法);加密和解密算法是AES(高级加密标准)算法;公共秘密SC分割/重建算法是SSS(Shamir秘密共享)算法;会话密钥交换算法是SCDH(椭圆曲线Diffie-Hellman)算法,安全处理器PS与实体EC、ED之间的通信的装置是远程信息处理链接。

提供这些实施方案仅用于说明目的。它们并不详尽。

所述处理方法实现了先前讨论的确认方法,使得当且仅当下面描述的协作签署实体群组COECS的协作实体EC借助于公共秘密实现应用程序AP时,才处理请求RN,也在下面进行描述。为此,请求实体ED将请求RN发送到协作实体群组COEC,并且还发送到被设计和选择为适合并且旨在执行请求RN的电子和计算机装置MEI。协作实体群组使用所述公共秘密来实现确认方法,以确认所述数字请求。然后,电子和计算机装置MEI根据确认执行请求RN。

“实体群组”意指具有有助于同一给定过程(诸如,特别是如下所述的完整性验证方法或用于创建公共秘密的方法)的共同特性的若干(至少两个)实体。

电子和计算机装置MEI可以是本领域技术人员已知或可实现的各种实施方案的主题,这取决于请求RN、对应的服务以及其中发生RN请求的处理方法的环境。

在可能的实施方案中,电子和计算机装置MEI是计算机,无论其形式如何。

确认方法提供了安全管理,只要此确认方法导致检查数字请求RN是否符合协作实体EC共同限定的规则主体,这是通过实现加载有应用程序AP的安全处理器PS来完成的。

每个协作实体EC是能够使用应用程序AP的人或计算机机器人。

在图1中以简化的方式示出包括确认方法的处理方法,图1示意性地表示请求实体ED、在这种情况下包括三个实体的多个协作实体EC、三个安全处理器PS(一个安全处理器PS用于一个协作实体EC)以及能够并且旨在执行请求RN的电子和计算机装置MEI,三个协作实体EC和三个安全处理器PS形成一种“块”类型,所述“块”类型包括作为签署COECS的协作实体群组及其关联的安全处理器PS。参考箭头

更确切地说,所述确认方法使得多个(至少两个)协作实体EC各自能够实现加载有相同应用程序AP的安全处理器PS,每个安全处理器PS根据请求提供用于相同应用程序AP的数字完整性证书。

这样,数字请求RN通过使其经过若干实体的事先同意被确认和最终处理,而不必求助于可信第三方。实际上,协作实体EC同意通过实现门限加密技术来执行数字请求RN,而这些协作实体EC将使用安全处理器PS颁发的数字证书AN彼此进行认证。

现在参考图2,其重复图1的一部分并且示出关于安全处理器PS和协作实体EC的两个可能的实施方案。在第一实施方案中(图2的右手部分),安全处理器PS特定于协作实体EC。在第二实施方案中(图2的左手部分),安全处理器PS对于若干协作实体是公共的。在所有情况下,确认过程涉及至少两个安全处理器PS的实现。

所述确认方法包括:用于基于每个安全处理器PS所颁发的数字证书AN验证应用程序AP的完整性的过程,使得多个协作实体EC中的每个实体EC通过对对应的数字证书AN进行加密验证确保多个实体EC中的其他实体EC中的每一个实现与其自己的完全相同的应用程序AP。

为此目的,并且在一个实施方案中(参见图3中的图),通过实现加密过程PCR,安全处理器PS被选择使得它们各自具有自己的第一对非对称密码密钥CC1。在一个或多个协作实体EC的请求下,每个安全处理器PS使用第一对密钥CC1中的私有密钥CPR1产生(由图3中的参考箭头a表示)用于其存储器内容COMEM的所有或部分的电子签名。所述电子签名构成用于对应的签名内容的数字完整性证书AN,并且其真实性可使用第一对密钥CC1的公开密钥CPU1来验证。

此外,(参见图4中的图),协作实体EC一致同意第二对非对称密码密钥CC2。然后,第二对密钥CC2的私有密钥CPR2用于产生每个安全处理器PS的第一对密钥CC1的公开密钥CPU1的电子签名。这样,协作实体EC能够使用第二对密钥CC2的公开密钥CPU2来认证由安全处理器PS中的每一个颁发的数字完整性证书AN。在图4中,参考箭头

可设想使得协作实体EC同意第二对非对称密码密钥CC2的两个实施方案。在一个实施方案中(参见图5中的图),协作实体EC使用随机抽取的并在它们之间共享的一对非对称密码密钥。在另一个实施方案中(参见图6中的图),第二对非对称密码密钥CC2属于外部认证机构。这两个实施方案并不排除本领域技术人员已知或可实现的并提供类似结果的其他不同实施方案。

在图5中,参考箭头

在图6中,参考箭头

除了应用程序AP完整性验证方法外,确认方法还包括:协作实体EC借以创建公共秘密SC,并且因此构成协作创建实体群组COECC的过程。

为此目的,并且在一个实施方案中(参见图7中的图),协作实体EC合并专有机密数据DC并且对所有所述专有机密数据DC应用数字处理TN,以便创建公共秘密SC。

可设想关于机密数据DC的若干实施方案。在一个实施方案中

(参见图8a),此图中的参考箭头b表示由每个协作实体随机抽取的专有机密数据DDC。在另一个实施方案中(参见图8b),此图中的参考箭头a表示由协作实体EC引入相关联的安全处理器PS的存储器中的专有机密数据DC。在另一个实施方案中,专有机密数据DC是从相关联的安全处理器PS的存储器中提取的。这些实施方案可组合。不同的实施方案并不排除本领域技术人员已知或可实现的并提供类似结果的其他不同实施方案。

如图9所示,可预期,借助于分割/重建算法ALDE/ALRE,公共秘密SC能够被分割成单独部分PDE,以这种方式其可被后续重建。

在图9中,参考箭头

根据图9中所示的实施方案,公共秘密SC的重构可不基于所有单独部分PDE,而是仅基于然后是合适的并且足以随后进行重建所述公共秘密SC的一些单独部分PDE。根据另一个实施方案,需要所有单独部分PDE以随后重建公共秘密SC。

根据一个实施方案,公共秘密SC连续若干次被分割成单独部分PDE。在这种情况下,根据一个实施方案,并且出于安全目的,公共秘密SC然后可仅由来自相同分割的单独部分PDE而不是由来自若干分割的单独部分PDE进行重建。

根据图10中所示的实施方案,协作实体EC合并它们自己的机密数据DC(这由图10中的参考箭头a表示),对所有所述专有机密数据DC应用数字处理TN,以便创建公共秘密SC,如先前所解释。然后,借助于分割算法ALDE(由图10中的参考箭头b表示),将所得的公共秘密SC分割成数量与构成群组COECC的协作创建实体ECC的数量相等的创建单独部分PDEC。然后,将单独创建部分PDEC分布在协作创建实体ECC之间,所述创建实体ECC中的每一个保留单独创建部分PDEC中的一个(由图10中的参考箭头c表示)。然后,借助于重建算法ALRE,使用单独创建部分PDEC中的至少一些(在图10中的情况下为三分之二)来重建公共秘密SC。或者,在一个实施方案中,使用所有单独创建部分PDEC来重建公共秘密SC。

根据旨在提供更高安全性的一种可能性,公共秘密SC可仅用于确认一个且仅一个数字请求RN,并且它不能持久性地存储在相关联安全处理器PS的存储器中的任一个中。

可设想关于应用程序AP的完整性验证方法的这样的两个可能的实施方案:使得每个协作实体EC使用由每个安全处理器PS颁发的数字证书AN,通过对对应的数字证书AN进行加密验证确保其他协作实体EC中的每一个实现与其自己的完全相同的应用程序AP。

根据图11中示出的第一可能实施方案,每个协作实体EC确保其自己的。图11示出三个协作实体EC和具有应用程序AP的三个安全处理器PS。图11中的两个参考箭头

根据图12中示出的第二可能实施方案,每个协作实体EC确保其他协作实体EC中的每一个通过以下方式来实现与其自己的完全相同的应用程序AP:不是如第一实施方案中那样直接地对对应的数字证书AN进行加密验证而是间接地并且传递性地通过借助于对对应的数字证书AN进行加密验证来确保特定协作实体ECT实现与其自己的完全相同的应用程序AP,所述特定协作实体ECT自己确保其他协作实体EC正实现相同的应用程序AP。图12示出包括特定实体ECT的四个协作实体EC,以及具有应用程序AP的四个安全处理器PS。

图12中的两个参考箭头

根据旨在提高安全性的一种可能性,专有机密数据DC借助于加密和解密算法使用至少一个会话密钥以机密方式在协作创建实体ECC之间发送,所述会话密钥在公共秘密SC被创建之后变得不可用。

同样地,自公共秘密SC的相同分割产生的单独部分PDE借助于加密和解密算法使用至少一个会话密钥在协作实体EC之间机密地发送,所述会话密钥在重建所述公共秘密SC之后变得不可用。

根据一个可能的实施方案,协作创建实体ECC包括主控制器创建实体ECCP1和其他协作创建实体ECCA1。

多个会话密钥被使用以使得每个协作创建实体ECC使用其专有密钥以借助于加密和解密算法ALCD与主控制器创建实体ECCP1机密地进行通信。AP应用程序并入会话密钥交换算法ALEC。并且,主控制器创建实体ECCP1与其他协作创建实体ECCA1中的每一个发起会话密钥交换算法ALEC。

这样做时,其他协作创建实体ECCA1使用一次性加密和解密算法ALCD使用它们自己的会话密钥将它们自己的机密数据DC以机密方式发送到主控制器创建实体ECCP1。

重复所述过程,每个协作创建实体成为主控制器创建实体ECCP1,

然后,协作创建实体ECC能够对所有专有机密数据DC应用数字处理,因此从而创建公共秘密SC。

根据另一个可能的实施方案,协作创建实体ECC包括第二控制器创建实体ECCP2和其他协作创建实体ECCA2。

多个会话密钥被使用以使得每个协作签署实体ECS使用其专有密钥以借助于加密和解密算法ALCD与第二控制器创建实体ECCP2机密地进行通信。

多个会话密钥也被使用以使得每个协作创建实体ECC使用其专有密钥借助于加密和解密算法ALCD与第二控制器创建实体ECCP2机密地进行通信。

第二控制器创建实体ECCP2在每个协作签署实体ECS的安全处理器PS中实现用于验证应用程序AP的完整性的过程,使得第二控制器创建实体ECCP2通过对对应的数字证书AN进行加密验证确保协作签署实体ECS中的每一个实现与其自己的完全相同的应用程序AP。

应用程序AP并入会话密钥交换算法ALEC。然后,会话密钥交换算法ALEC在一方面的其他协作创建实体ECCA2中的每一个和协作签署实体ECS中的每一个与另一方面的第二控制器创建实体ECCP2之间发起。

这样,其他协作创建实体ECCA2中的全部或至少一些(其数量足以用于重建公共秘密SC)借助于一次性加密和解密算法ALCD,使用其自己的会话密钥将其自公共秘密SC的相同分割产生的单独创建部分PDEC以机密方式发送到第二控制器创建实体ECCP2。

然后,第二控制器创建实体ECCP2重建公共秘密SC。

第二控制器创建实体ECCP2将公共秘密SC分割成数量与协作签署实体ES的数量相等的单独签署部分PDES。

第二控制器创建实体ECCP2借助于一次性加密和解密算法ALCD使用会话密钥将其公共秘密SC的单独签署部分PDES以机密方式发送到协作签署实体ECS。

根据一个可能的实施方案,协作实体EC包括控制器实体ECP和其他协作实体ECA。多个会话密钥被使用以使得每个协作实体EC实现其自己的密钥,以借助于加密和解密算法ALCD与引导实体ECP机密地进行通信。应用程序AP并入会话密钥交换算法ALEC。控制器实体ECP与其他协作实体EC中的每一个发起会话密钥交换算法ALEC。这样,其他协作实体ECA中的全部或至少一些(其数量足以用于重建公共秘密SC)借助于一次密码密钥和解密算法ALCD使用其自己的会话密钥将其自公共秘密SC的相同分割产生的分割部分PDE机密地发送到控制器实体ECP。

如以上所描述,确认方法包括:通过实现用于验证应用程序AP的完整性的方法,协作创建实体群组COECC中的实体ECC借以指定协作签署实体ES,因此构成协作签署实体群组COECS的过程。此协作签署实体群组COECS就其本身而言可访问公共秘密SC。

最后,当且仅当协作签署实体群组COECS中的协作实体ECS使用公共秘密SC实现应用程序AP时,才确认请求RN。视情况而定,这将是所有协作签署实体或仅是协作签署实体群组COECS中的法定人数。

视情况而定,协作创建实体群组COECC与协作签署实体群组COECS是不同的,或者协作创建实体群组COECC与协作签署实体群组COECS至少部分地相同。

- 数字请求的处理的安全管理

- 用于数字营销的广告请求处理方法