一种基于预置密钥组的密钥协商方法、装置和通信系统

文献发布时间:2023-06-19 19:37:02

技术领域

本发明属于信息安全领域,更具体地,涉及一种基于预置密钥组的密钥协商方法、装置和通信系统。

背景技术

随着全球信息化,数字通信系统的出现和发展,人类社会出现了巨大的变化。数字通信系统的两个设备之间在需要交换数据之前,为了保证交互数据的安全性,两个设备之间需要建立安全的通信机制。通常使用双方会话密钥对要通信的内容进行加解密来实现双方通信的安全。

现有的技术中,采用常规的密钥交换协议协商获取的密钥,难以保证设备失控后非法用户不能根据设备内部信息直接推导,或者结合截获的信息推导出设备所使用过的应用密钥,进而破译从通信链路上预先截获的加密业务信息,并没有考虑过高安全性,存在泄密隐患。

发明内容

针对现有技术的缺陷,本发明的目的在于提供一种基于预置密钥组的密钥协商方法、装置和通信系统,旨在解决现有方法未考虑过高安全性,存在泄密隐患的问题。

为实现上述目的,第一方面,本发明提供了一种基于预置密钥组的密钥协商方法,该方法应用于协商发起端,所述协商发起端上预存双方已知的多组PSK并生成索引,该方法包括:

S1.将自身支持的IKE加密和认证算法、随机数、DH密钥交换材料及PSK索引封装为第一消息,发送给协商响应端;

S2.接收并解析协商响应端发送的第二消息,交换Nonce和DH算法,生成共享密钥;

S3.将自身的身份标识、公钥证书及认证数据,采用共享密钥来进行加密,将加密后的数据封装为第三消息,发送给协商响应端;

S4.接收并解析协商响应端发送的第四消息,采用共享密钥解密,身份验证后,基于共享密钥和PSK生成会话密钥;

S5.通信过程中采用会话密钥进行加密解密,通信结束后,清除已使用过的PSK。

优选地,若心跳报文收发超时,触发被动会话删除流程,清除已经使用过的PSK。

优选地,将共享密钥和PSK异或,生成会话密钥。

为实现上述目的,第二方面,本发明提供了一种基于预置密钥组的密钥协商方法,该方法应用于协商响应端,所述协商响应端上预存双方已知的多组PSK并生成索引,该方法包括:

T1.接收并解析协商发起端发送的第一消息,交换Nonce和DH算法,生成共享密钥;

T2.将自身支持的IKE加密和认证算法、随机数和DH密钥交换材料封装为第二消息,发送给协商发起端;

T3.接收并解析协商发起端发送的第三消息,采用共享密钥解密,身份验证后,基于共享密钥和PSK生成会话密钥;

T4.将自身的身份标识、公钥证书及认证数据,采用共享密钥来进行加密,将加密后的数据封装为第四消息,发送给协商发起端;

T5.通信过程中采用会话密钥进行加密解密,通信结束后,清除已使用过的PSK。

优选地,若心跳报文收发超时,触发被动会话删除流程,清除已经使用过的PSK。

优选地,将共享密钥和PSK异或,生成会话密钥。

为实现上述目的,第三方面,本发明提供了一种基于预置密钥组的密钥协商装置,包括:处理器和存储器;

所述存储器,用于存储计算机执行指令;

所述处理器,用于执行所述计算机执行指令,以使得所述装置执行如第一方面任一项所述的方法,和/或如第二方面所述的方法。

为实现上述目的,第四方面,本发明提供了一种基于预置密钥组的通信系统,包括:协议发起端和协议响应端;

所述协议发起端上运行如第一方面所述的方法;

所述协议响应端上运行如第二方面所述的方法。

总体而言,通过本发明所构思的以上技术方案与现有技术相比,具有以下有益效果:

本发明提出提供一种基于预置密钥组的密钥协商方法、装置和通信系统,采用常规密钥交换协议与预置密钥分量相结合的方式进行密钥协商,获取传输会话加密密钥,每次会话需要使用不同的预置密钥分量,用完即删除,确保“一会一密”,较好地提高了前向安全性,具有良好的防攻击性能,适用于对安全性要求较高的通信网络。

附图说明

图1为本发明提供的一种基于预置密钥组的密钥协商方法流程图。

图2为本发明实施例提供的一种基于预置密钥组的通信系统示意图。

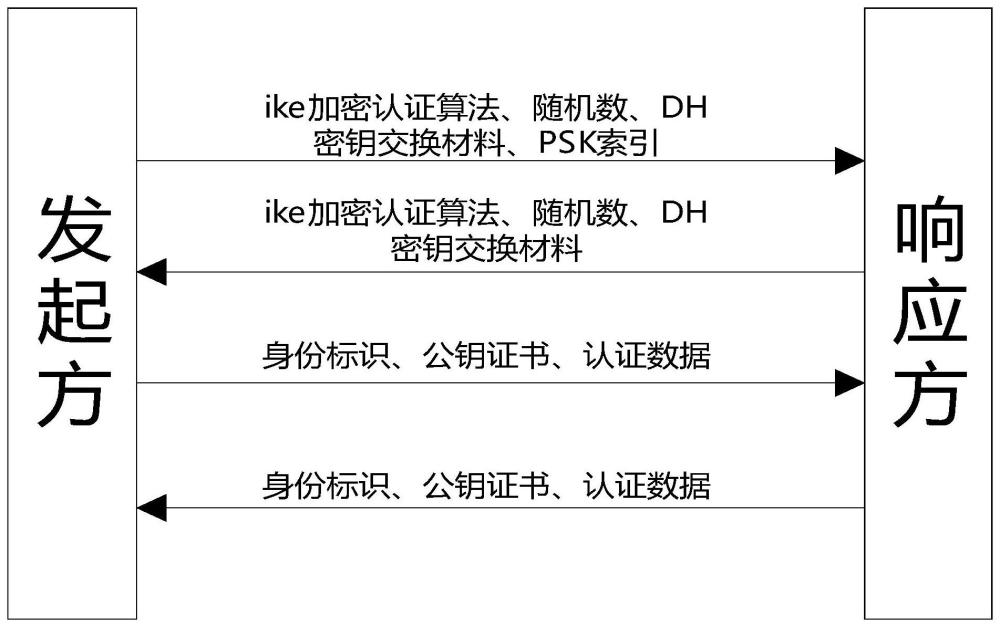

图3为本发明实施例提供的双方各模块之间的密钥协商的协议交互流程示意图。

具体实施方式

为了使本发明的目的、技术方案及优点更加清楚明白,以下结合附图及实施例,对本发明进行进一步详细说明。应当理解,此处所描述的具体实施例仅用以解释本发明,并不用于限定本发明。

如图1所示,本发明提供了一种基于预置密钥组的密钥协商方法,该方法包括下述步骤:

发起方发起消息一,该消息携带发起方支持的IKE(网络密钥交换协议)加密和认证算法、发起方随机数、DH(密钥交换协议/算法,Diffie-Hellman)密钥交换材料及本轮协商PSK(pre-shared key,预共享密钥)索引。

响应方回应消息二,该消息携带响应方支持的IKE加密和认证算法、响应方随机数及DH密钥交换材料。

消息一和消息二协商密码算法,交换Nonce(Number once)和DH算法,生成共享密钥,后续消息使用该共享密钥衍生IKE加密/认证密钥做后续IKE消息加密和完整性保护。

发起方发起消息三,该消息携带发起方身份标识、发起方公钥证书及发起方的认证数据,采用共享密钥来进行加密和完整性保护。

回应方回应消息四,该消息携带响应方身份标识、响应方公钥证书及响应方的认证数据,采用共享密钥来进行加密和完整性保护。

消息三和消息四交换公钥证书、身份标识,互相进行身份验证。验证通过,基于共享密钥及PSK衍生出会话密钥,供IPSEC(互联网安全协议,Internet Protocol Security)使用,并创建IPSEC隧道。

衍生会话密钥的方式包括但不限于:共享密钥作为密钥分量一,本轮协商分配到的PSK(预共享密钥)作为密钥分量二,将分量一和分量二做异或操作,合成一个最终的会话密钥。

如图2所示,本实施例中密钥协商的协议参与方包括通信设备A和B,通信设备A为密钥协商发起方,通信设备B为密钥协商响应方。协议要素包括通信设备A和B、加密算法、加密密钥,每次协商完成后向后滚动一次。

如图2所示,每一个通信设备都由业务处理单元、密码管理单元和密码运算单元组成。其中,业务处理单元用于数据报文和控制报文处理;密码管理单元用于密码资源管理,具体地,预存N组PSK并生成索引;密码运算单元用于报文的加解密处理。

各模块之间的密钥协商的协议交互流程如图3所示。

如图3所示,通信设备A的业务处理单元向密码管理单元请求PSK索引,密码管理单元下发本轮协商的PSK索引。业务处理模块封装第一包(SAi,KEi,Ni,psk_index)发送到通信设备B。通信设备B的业务处理模块收到协商第一包后解析并生成共享密钥,同时封装第二包(Sar,KEr,Nr)回复给通信设备A。通信设备A的业务处理模块收到协商第二包后解析并生成共享密钥,同时向密码管理单元请求私钥签名并接收返回的私钥签名结果,由业务处理模块封装第三包(Idi,CERTi,AUTHi)并采用共享密钥进行加密和完整性保护后发送给通信设备B。通信设备B的业务处理模块收到协商第三包解析后进行解密及效验,效验通过后会将解析出来的A的私钥签名发送给密码管理单元,请求进行公钥验签,验签通过后,通信设备A的身份即得到了验证,此时通信设备B的业务处理模块会将共享密钥及PSK索引发送给密钥管理单元,由密钥管理单元生成最终的会话密钥并下发给密码运算单元。同样地,通信设备B也会请求私钥签名并接收返回的签名结果,同时由业务处理模块封装第四包(IDr,CERTr,AUTHr)并采用共享密钥进行加密和完整性保护后回复给通信设备A。通信设备A的业务处理模块收到协商第四包解析后进行解密及效验,效验通过后会将解析得到的通信设备B的私钥签名发送到密码管理单元,请求进行公钥验签,验签通过后,通信设备B的身份也得到了验证,此时通信设备A的业务处理模块会将共享密钥及PSK索引发送给密钥管理单元,由密钥管理单元生成最终的会话密钥并下发给密码运算单元。至此,通信设备A和B的密码运算模块都收到了最终生成的会话密钥,在后续的通信过程中通信双方的密码运算模块会用到此会话密钥来进行IPSec隧道加解密运算。

本领域的技术人员容易理解,以上所述仅为本发明的较佳实施例而已,并不用以限制本发明,凡在本发明的精神和原则之内所作的任何修改、等同替换和改进等,均应包含在本发明的保护范围之内。

- 一种智能密钥装置的工作方法及智能密钥装置

- 一种面向量子密钥分发网络的量子组密钥协商方法

- 一种面向量子密钥分发网络的量子组密钥协商方法