CoLoR架构下多种安全检验机制相结合的边界路由器

文献发布时间:2023-06-19 10:29:05

技术领域

本发明属于网络边界路由器领域,具体涉及CoLoR架构下多种安全检验机制相结合的边界路由器。

背景技术

近年来,随着互联网的飞速发展,网络普及率不断提升,不同网络自治域间的数据传递离不开边界路由器。传统的边界路由器存在可扩展性、安全性以及移动性等方面的不足,已不能通过补丁的方式满足日益增长的网络需求。因此,研究设计一种新型的网络边界路由器是十分有必要的。本发明是CoLoR架构下多种安全检验机制相结合的边界路由器,其中CoLoR架构能够更好地兼容异构网络,允许使用不同协议与路由机制的自治域网络实现数据流通,采用PID校验与TOKEN校验相结合,并对边界路由器的缓存结构进行了优化设计,一方面提高了边界路由器的兼容性与功能性,另一方面更好地保障了网络安全与效率。

现有的边界路由器可分为三类。第一类是基于IP与状态信息的边界路由器,由于IP相关技术已经成熟,该边界路由器能很好地解决IP网络中路由的可扩展性,再加上路由体系中记录下的数据包状态信息(PIT)能有效定位数据包的沿途路径,网络安全性得到基本保障。第二类是基于布隆过滤体系结构的边界路由器,该路由器传递数据包中均包含LinkID进行哈希加密后的信息,通过LinkID加密信息验证数据有效性以及转发合理性。第三类是基于路径标识的多路径域间路由机制的边界路由器,可以实现基于路径标识PID的数据包传输,实现链路失效时的重新收敛,且不同网络自治域可以使用不同的路由体系与机制,该类边界路由器支持原路由与多路径连接,能很好地将不同网络接起来。

发明内容

解决的技术问题:针对上述现有路由器一般采用Pathlet Routing架构或者FII架构,若不附加一些安全防护设施的话,仍较容易遭遇DDOS攻击,而且现有路由器采用本地路径标识,自治域号、域间路径标识以及内核协议栈等实现路由数据包封装、解封以及转发,所以数据包的附加字段信息较多,但其缓存功能较弱,有时会由于数据包过载而发生缓存溢出问题,影响数据包的转发成功率等技术问题,为了解决这些问题,本发明提出了CoLoR架构下多种安全检验机制相结合的边界路由器,其核心思想是将网络域内与域间路由进行分离,域内分配本地路径标识,域间采用自治域号进行路径标识,同时在域间引入路径标识(PID),通过路由器内核协议栈,实现路由的数据包封装、解封、转发以及失效时的快速收敛。该类型边界路由器的功能主要体现在控制层与转发层两大部分。

技术方案:

CoLoR架构下多种安全检验机制相结合的边界路由器,所述边界路由器采用的是CoLoR架构,由两大组成部分,分别是控制平面部分与数据平面部分,控制平面部分负责边界路由器中的密码、路由表项、校验以及缓存管理,数据平面部分负责协议转换以及数据包的接收发送;CoLoR数据包从网口进入边界路由器中,先根据域内协议对数据包进行解封装处理;再分析判定CoLoR数据包的具体类型,不同类型的数据包进入不同的处理流程;将网络域内与域间路由进行分离,域内分配本地路径标识,域间采用自治域号进行路径标识,同时在域间引入路径标识PID,通过路由器内核协议栈,实现路由的数据包封装、解封、转发以及失效时的快速收敛;CoLoR架构下多种安全检验机制相结合的边界路由器的功能包括控制层与转发层两大部分。

进一步的,所述控制层通过检查路径向量协议(BGP协议)中的AS_PATH属性避免形成环路,引入路径标识(PID)和下一路径标识(NEXT_PID)通告多条路径;其中,PID标识是源AS与目的AS间经过的所有AS号的哈希值。

进一步的,所述转发层为内核协议栈的网络层,传输的数据包头由传统数据包头、PID、AS以及Local Identifier构成。

进一步的,所述CoLoR架构下多种安全检验机制相结合的边界路由器收到请求包(Get包)时,判断该包是否来自域内;对于域内的请求包(Get包),则会再次判断是否进行了缓存服务,如已经缓存,可直接进入缓存读取模块;如未缓存,则分析CoLoR数据包包头中的PIDn,根据前缀查找目的IP以及出口NIC后修改IP包头并转发至相应出口;对于域外的请求包(Get包),则会判断Token是否正确,若不是,则丢弃,再接着进行缓存判断以及后续的转发处理。进一步的,所述CoLoR架构下多种安全检验机制相结合的边界路由器收到数据包(Data包)后,先判断数据是否来自于域内;若为域内数据包(Data包),则根据PIDs字段查询路径标识,再根据前缀查询目的IP与出口NIC后修改IP包头,最后进行数据包(Data包)的转发处理;若为域外数据包(Data包),则判断PID的合法性,若不合法,则直接丢弃;对于合法的数据包(Data包),则先判断是否需要缓存,若需要则进入缓存写入模块后进行后续的查询路标与映射表处理,并进行转发。

进一步的,所述CoLoR架构下多种安全检验机制相结合的边界路由器收到PID-IP控制包(Control包)后,先判断其MAC是否正确;若为正确,则进行读取前缀与时间表以及插入处理后向RM发送确认信息,若为不正确,则直接丢弃即可。

进一步的,所述CoLoR架构下多种安全检验机制相结合的边界路由器中PID检验与TOKEN验证相结合安全机制的设计为边界路由器采用的是CoLoR架构,该架构也是一种基于路径标识的路由体系;用户在获取路由服务前必须先向本域的路由资源管理器发生一个数据包,数据包里含有服务SID和NID;请求包每经过一条域间链路,就是生成一个路径标识并填入包中相关字段,采用PID校验生成域间路径标识PID(PID=PX(n bits)+HASH(32-nbits));每个域的边界路由器收到域外发往域内的数据包时,都会对路径标识进行PID验证,如果数据包不能通过PID验证,则丢弃。

进一步的,所述路由器控制层的设计与工作原理为:

Step1:AS80计算生成本地路由信息<80,HASH(80),HASH(80)>,并建立邻居关系后直接将路由信息发送给对等体边界路由器,AS150进行同样的处理;

Step2:AS80与AS150接收到来自于自治域AS220的通告路由信息,更新邻居关系信息后,将收到的AS220路由PID信息替换为NEXT_PID部分,重新计算路由信息后传递给对等体边界路由器;

Step3:AS80与AS150再次接收到自治域AS220的通告路由信息时,AS80与AS150通过分析就知道了可以有两条路径,实现了简单的多路径信息转发。

进一步的,所述路由器转发层的工作步骤是:

Step1:检查数据包头中的PID字段,若不为空,则查找匹配PID字段,若匹配到PID字段,则根据匹配字段信息将数据包转发到相应的端口;若未能匹配到PID字段,则根据标志位信息与置位目的AS号转发数据包,没有置位信息的数据包将会被丢弃;

Step2:检查数据包头中的PID字段,若为空,则通过匹配AS号填充空缺的PID字段;再根据PID字段检索边界路由器的内核路由表,根据表信息将数据包转发到相应的端口;

Step3:当数据包转发到下一个AS域时,NEXT_PID信息填充至PID字段;分析PID字段是不是本地AS的哈希值,若完全匹配,表明数据包已经送达到目的AS,此时需交由边界路由器采用Destination Local Identier进行转发。

进一步的,所述边界路由器的TOKEN验证机制是针对接收到的GET包,TOKEN验证机制是通过哈希加密来实现的;首先终端向边界路由器发送一个GET包,路由器查询对应的服务SID后,除了生成PID,还要生成TOKEN后填入GET包的相关字段后再进行转发;TOKEN验证机制与PID校验机制中哈希算法的关键字不同;由于PID校验过程中的加密与验证是在同一个域内完成的,而TOKEN校验过程中的加密与验证是由不同域来完成的,所以两者结合不仅能防御DDOS攻击,还能防止僵尸主机冒充其他客户端发出请求包。

有益效果:

1、与现有技术相比,本发明采用的是CoLoR架构,域内路由器与边界路由器之间是相对分离的,每个自治域可以采用不同的路由协议,每条域间路径分配路径族群标识前缀PX,域间路由按标识前缀进行。用户获取服务之前,先向本域的资源管理器发送请求,传输过程中每经过一条域间链路都会填充一个加密的路径标识信息,边界路由器收到域外发往域内的数据包时,都会对加密路径标识进行验证,如果数据包不能通过验证,则丢弃。这种基于路径标识加密认证的机制,可以防止攻击者通过互相发包来学习路径标识,从而有效降低攻击流量,有效解决分布式拒绝服务攻击的问题。

2、本发明边界路由器的安全校验机制采用PID检验与TOKEN验证相结合,在CoLoR架构的基础上先通过PID校验机制,防御基本的DDOS攻击,再结合Token校验可防止僵尸主机冒充其他客户端发出GET包,从而导致正常的DATA包淹没被冒充的客户端,提高了安全性与转发成功率。

3、本发明边界路由器的内部设置了边缘网络缓存服务器,使路由器不仅能作为数据包转发的核心组件,还能具有良好的缓存功能,有效避免了因数据包过载而发生缓存溢出问题。

4、本发明采用的是CoLoR架构,每个自治域可以采用不同的路由协议,每条域间路径分配路径族群标识前缀PX,域间路由按标识前缀进行,数据包经过一条域间链路都会填充一个加密的路径标识信息,这种基于路径标识加密认证的机制,可以防止攻击者通过互相发包来学习路径标识,有效降低攻击流率。

5、在CoLoR架构的基础上先通过PID校验机制,防御基本的DDOS攻击,再结合Token校验可防止僵尸主机冒充其他客户端发出GET包,提高了网络安全性与转发成功率。

6、边界路由器的内部设置了边缘网络缓存服务器,使路由器不仅能作为数据包转发的核心组件,还能具有良好的缓存功能,很好地避免了因数据包过载而发生缓存溢出问题。

7、CoLoR架构能够更好地兼容异构网络,允许使用不同协议与路由机制的自治域网络实现数据流通,采用PID校验与TOKEN校验相结合,并对边界路由器的缓存结构进行了优化设计,一方面提高了边界路由器的兼容性与功能性,另一方面更好地保障了网络安全与效率。

8、CoLoR架构具有可扩展性强、兼容异构网络等优势,通过PID校验机制,可有效防御DDOS攻击,提高了网络的安全性。

附图说明

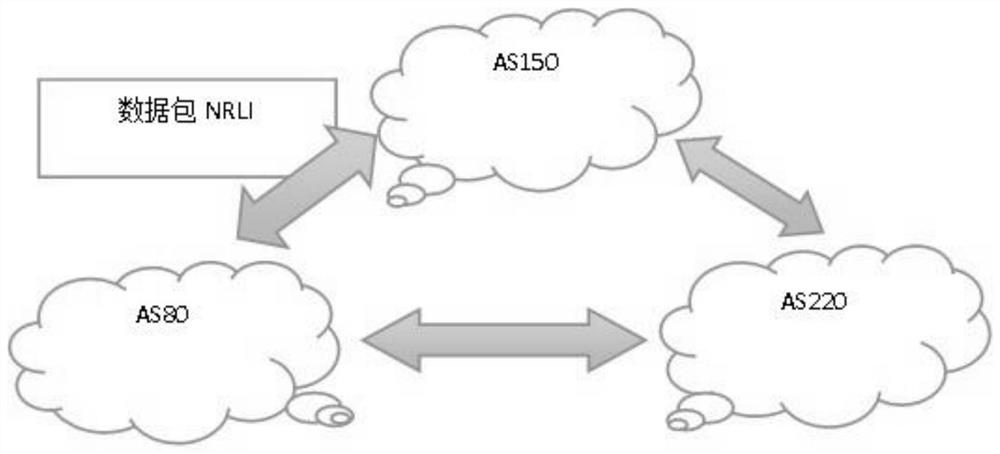

图1为本申请路由器控制层的拓扑例图。

图2为本申请基于CoLoR架构的边界路由器框图。

图3为本申请请求包(Get包)的处理设计流程图。

图4为本申请数据包(Data包)的处理设计流程图。

图5为本申请控制包(Control包)的处理设计流程图。

图6为本申请网络的拓扑结构示意图。

图7为本申请CoLoR架构对边界路由器吞吐量的影响图。

图8为本申请边界路由器的防攻击效果测试图。

图9为本申请边界路由器与基于路径标识的常规边界路由器在数据报文转发率方面的比较图。

图10为本申请边界路由器与基于路径标识的常规边界路由器,在数据报文传输延迟性方面的比较图。

具体实施方式

以下通过实施例说明本发明的具体步骤,但不受实施例限制。

在本发明中所使用的术语,除非另有说明,一般具有本领域普通技术人员通常理解的含义。

在下面结合具体实施例并参照数据进一步详细描述本发明。应理解,这些实施例只是为了举例说明本发明,而非以任何方式限制本发明的范围。

在以下实施例中,未详细描述的各种过程和方法是本领域中公知的常规方法。

根据下述实施例和比较例,可以更好地理解本发明。然而,本领域的技术人员容易理解,实施例和比较例所描述内容仅用于说明本发明,而不应当也不会限制权利要求书中所详细描述的本发明。

实施例1

CoLoR架构下多种安全检验机制相结合的边界路由器,所述网络边界路由器采用的是CoLoR架构,如图2所示主要由两大组成部分,分别是控制平面部分与数据平面部分,控制平面部分负责边界路由器中的密码、路由表项、校验以及缓存管理,数据平面部分负责协议转换以及数据包的接收发送,CoLoR数据包从网口进入边界路由器中,先根据域内协议对数据包进行解封装处理;再分析判定CoLoR数据包的具体类型,不同类型的数据包进入不同的处理流程;将网络域内与域间路由进行分离,域内分配本地路径标识,域间采用自治域号进行路径标识,同时在域间引入路径标识(PID),通过路由器内核协议栈,实现路由的数据包封装、解封、转发以及失效时的快速收敛;该类型边界路由器的功能主要体现在控制层与转发层两大部分。

所述如图1所示,控制层的设计:控制层通过检查路径向量协议(BGP协议)中的AS_PATH属性避免形成环路,引入路径标识(PID)和下一路径标识(NEXT_PID)通告多条路径;其中,PID标识是源AS与目的AS间经过的所有AS号的哈希值。所述路由器控制层的设计与工作原理为:

Step1:AS80计算生成本地路由信息<80,HASH(80),HASH(80)>,并建立邻居关系后直接将路由信息发送给对等体边界路由器,AS150进行同样的处理;

Step2:AS80与AS150接收到来自于自治域AS220的通告路由信息,更新邻居关系信息后,将收到的AS220路由PID信息替换为NEXT_PID部分,重新计算路由信息后传递给对等体边界路由器;

Step3:AS80与AS150再次接收到自治域AS220的通告路由信息时,AS80与AS150通过分析就知道了可以有两条路径,实现了简单的多路径信息转发。

所述转发层的设计:转发层功能主要集中于内核协议栈的网络层,传输的数据包头主要由传统数据包头、PID、AS以及Local Identifier构成。所述路由器转发层的工作步骤是:Step1:检查数据包头中的PID字段,若不为空,则查找匹配PID字段。若匹配到PID字段,则根据匹配字段信息将数据包转发到相应的端口;若未能匹配到PID字段,则根据标志位信息与置位目的AS号转发数据包,没有置位信息的数据包将会被丢弃;

Step2:检查数据包头中的PID字段,若为空,则通过匹配AS号填充空缺的PID字段。再根据PID字段检索边界路由器的内核路由表,根据表信息将数据包转发到相应的端口;

Step3:当数据包转发到下一个AS域时,NEXT_PID信息填充至PID字段;分析PID字段是不是本地AS的哈希值,若完全匹配,表明数据包已经送达到目的AS,此时需交由边界路由器采用Destination Local Identier进行转发。

所述如图3所示,CoLoR架构中的边界路由器收到请求包(Get包)的处理设计:CoLoR架构中的边界路由器收到请求包(Get包)时,判断该包是否来自域内;对于域内的请求包(Get包),则会再次判断是否进行了缓存服务,如已经缓存,可直接进入缓存读取模块;如未缓存,则分析CoLoR数据包包头中的PIDn,根据前缀查找目的IP以及出口NIC后修改IP包头并转发至相应出口;对于域外的请求包(Get包),则会判断Token是否正确,若不是,则丢弃,再接着进行缓存判断以及后续的转发处理。

所述如图4所示,CoLoR架构中的边界路由器收到数据包(Data包)的处理设计:CoLoR架构中的边界路由器收到数据包(Data包)后,先判断数据是否来自于域内;若为域内数据包(Data包),则根据PIDs字段查询路径标识,再根据前缀查询目的IP与出口NIC后修改IP包头,最后进行数据包(Data包)的转发处理;若为域外数据包(Data包),则判断PID的合法性,若不合法,则直接丢弃;对于合法的数据包(Data包),则先判断是否需要缓存,若需要则进入缓存写入模块后进行后续的查询路标与映射表等处理,并进行转发。

所述如图5所示,CoLoR架构中的边界路由器收到PID-IP控制包(Control包)的处理设计:CoLoR架构中的边界路由器收到PID-IP控制包(Control包)后,先判断其MAC是否正确;若为正确,则进行读取前缀与时间表以及插入等处理后向RM发送确认信息,若为不正确,则直接丢弃即可。

所述CoLoR架构PID检验与TOKEN验证相结合安全机制的设计:边界路由器采用的是CoLoR架构,该架构也是一种基于路径标识的路由体系;用户在获取路由服务前必须先向本域的路由资源管理器发生一个数据包,数据包里含有服务SID和NID;请求包每经过一条域间链路,就是生成一个路径标识并填入包中相关字段,采用PID校验生成域间路径标识PID(PID=PX(n bits)+HASH(32-nbits));每个域的边界路由器收到域外发往域内的数据包时,都会对路径标识进行PID验证,如果数据包不能通过PID验证,则丢弃。

而边界路由器的TOKEN验证机制主要是针对接收到的GET包,与数据包的PID校验机制相类似,TOKEN验证机制也是通过哈希加密来实现的。首先终端向边界路由器发送一个GET包,路由器查询对应的服务SID后,除了生成PID,还要生成TOKEN后填入GET包的相关字段后再进行转发。TOKEN验证机制与PID校验机制类似,但哈希算法的关键字略有不同,定义如下:

Typedef struct{

Unit8_nid[16];

Unit8_sid[20];

Unit32_t shk;

Unit32_t px;

Unit32_t padding;

}token_hash_content_t;

由于PID校验过程中的加密与验证是在同一个域内完成的,而TOKEN校验过程中的加密与验证是由不同域来完成的,所以两者结合不仅能防御DDOS攻击,还能防止僵尸主机冒充其他客户端发出请求包。

实施例2:

本发明实验方案是基于click软件对边界路由器进行开发后,再搭建原型系统后进行性能测试,测试网络的拓扑结构如图6所示:

网络拓扑中共包含了四个网络子域,分别是:Network1、Network2、Network3、Network4,每个子域网中都设置有资源服务管理器与边界路由器。其中Network2是测试核心,由于采用的是CoLoR架构,各子域网可以采用不同的网络协议,如ipv4、MPLS、ivp6等。以Network2中的R5边界路由器作为测试对象。该边界路由器的设备参数是:cpu(intel corei7-4910k,四核八线程,8.0GHz),内存(64G),硬盘为固态硬盘(容量为2T),网卡(intel带宽10G),系统(ubuntu)。

1、边界路由器的网络吞吐量测试如图7所示。该测试能表明边界路由器采用CoLoR架构,是否能很好地兼容子网(采用不同协议的子网)之间的通讯。

其中,方块标记线条表示采用CoLoR架构路径标识机制的边界路由器最大吞吐量,三角形标记线条表示普通路径标识机制的边界路由器最大吞吐量。当数据包小于3KB时,CoLoR架构路径标识机制的边界路由器吞吐量略偏低,;当数据包大于3KB时,两条曲线基本贴合,愈加接近。可见,本发明的CoLoR架构路径标识机制边界路由器的吞吐量是正常的。

2、边界路由器的防攻击效果测试。本发明在CoLoR架构的基础上先通过PID校验机制,防御基本的DDOS攻击,再结合Token校验可防止僵尸主机冒充其他客户端发出GET包,提高了网络安全性与转发成功率。图8是模拟数据包攻击测试。

其中,圆点标记线条表示单独使用PID校验机制的路径标识路由器抵御攻击的情况,路由器每21s切换一次状态,而攻击源大概通过6s就可以获得这个PID。三角形标记线条表示使用PID与Token校验机制相结合的路径标识路由器抵御攻击的情况,攻击包数量几乎为0。可见,单独使用PID校验,虽然可以通过PID的动态变化,在一定程度上抵御攻击,但攻击源通过互相学习还是较容易获得PID,从而实施攻击。相对而言,使用PID与Token校验机制相结合的路径标识路由器更能有效防御网络攻击。

实验:

实验分析是在相同网络拓扑结构(唯有边界路由器不同)下,通过linux主机上向某节点发送ping报文来测试数据报文到节点之间的可达情况,从而验证边界路由器的转发与传输延迟性能。本发明边界路由器与基于路径标识的常规边界路由器,在数据报文转发率方面的比较如图9所示。

本发明边界路由器与基于路径标识的常规边界路由器,在数据报文传输延迟性方面的比较如图10所示。

其中,数据报文转发率是指主机收到的echo报文数量与发送的ping报文数量之间的比值,数据报文传输延迟是指主机发送的报文与接收到的echo报文之间的时间差。图上菱形线表示的是CoLoR架构下多种安全检验机制相结合的边界路由器所处的网络拓扑环境下数据报文转发率(数据报文传输延迟),方块线表示的是基于路径标识的常规边界路由器所处的网络拓扑环境下数据报文转发率(数据报文传输延迟)。由图分析可知,本发明路由器具有更好的数据转发成功率,且数据报文传输延迟较小。

以上所述,仅为本发明较佳的具体实施方式,本发明的保护范围不限于此,任何熟悉本技术领域的技术人员在本发明披露的技术范围内,可显而易见地得到的技术方案的简单变化或等效替换均落入本发明的保护范围内。

- CoLoR架构下多种安全检验机制相结合的边界路由器

- 在计算机网络中边界路由器节点发生故障的情况下快速恢复的高效机制