一种报文的过滤方法、装置、设备及介质

文献发布时间:2023-06-19 19:38:38

技术领域

本发明涉及防火墙技术领域,具体涉及一种报文的过滤方法、装置、设备及介质。

背景技术

防火墙,是实现网络安全的基础设施,帮助计算机网络于其内、外网之间构建一道相对隔绝的保护屏障,以保护用户资料与信息的安全性。防火墙在控制报文通行时,通常采用单规则匹配模式。

单规则匹配模式的原理是,报文只要匹配中了一条访问控制策略后,就立即将报文上送到了安全引擎中。由于安全引擎的处理是最终的、不可逆的,因此,当存在多个匹配条件相同的访问控制策略时,如果报文命中了第一条访问控制策略,就会中断其它访问控制策略的匹配,导致很多本应该通过的数据流量被拦截,出现数据过滤的失误。

发明内容

因此,本发明要解决的技术问题在于克服现有技术中当匹配中一条访问控制策略后就不再继续匹配剩余访问控制策略,从而导致的过滤失误的缺陷,从而提供一种报文的过滤方法、装置、设备及介质。

第一方面,本发明提供了一种报文的过滤方法,包括:

获取目标报文,目标报文中包括源报文,与源报文相匹配的多个控制策略分别对应的标识信息;分别根据每一个标识信息,调用与标识信息对应的安全引擎对源报文进行检测,根据检测的结果和预选择的阻断模式对源报文进行过滤。

本发明获取的目标报文是在源报文与预配置的所有控制策略中的每一条控制策略都进行匹配后生成的,而且,在目标报文中携带有与源报文匹配成功的控制策略对应的标识信息。相当于目标报文中携带了控制策略的匹配结果。然后,根据目标报文中携带的每一个标识信息分别调用对应的安全引擎对源报文进行检测,通过这样的方式,即可将源报文与所有控制策略中的每一条进行匹配,从而避免了现有技术中源报文和某条控制策略匹配成功后就不与其它控制策略再进行匹配的缺陷,使得最终的过滤结果准确无误。

结合第一方面,在第一方面的第一实施例中,在获取目标报文之前,还包括:

获取源报文;将源报文与预配置的多条控制策略中的每一条控制策略进行匹配;从匹配成功的控制策略中提取标识信息;基于所有的标识信息和源报文生成目标报文。

结合第一方面,在第一方面的第二实施例中,当按照目标报文中携带的标识信息的顺序依次调用安全引擎时,分别根据每一个标识信息,调用与标识信息对应的安全引擎对源报文进行检测,根据检测的结果和预选择的阻断模式对源报文进行过滤,包括:

按序从标识信息中,调用排序在前的第一标识信息对应的第一安全引擎对源报文进行检测,生成第一检测结果,第一标识信息为目标报文中除最后一个标识信息之外的任一个标识信息;当第一检测结果与阻断模式对应的过滤结果一致时,按照第一检测结果对源报文进行过滤;或者,当第一检测结果与阻断模式对应的过滤结果不一致时,调用第二标识信息对应的第二安全引擎对源报文进行检测,直至出现与阻断模式对应的过滤结果一致的检测结果时,停止调用下一个安全引擎,第二标识信息为第一标识信息的下一个标识信息;或者,当目标报文中所有标识信息对应的安全引擎的检测结果与阻断模式对应的过滤结果均不一致时,按照最后一个安全引擎对应的检测结果对源报文进行过滤。

结合第一方面,在第一方面的第三实施例中,当同时对目标报文中携带的每一个标识信息分别对应的安全引擎进行调用时,分别根据每一个标识信息,调用与标识信息对应的安全引擎对源报文进行检测,根据检测的结果和预选择的阻断模式对源报文进行过滤,包括:

调用与多个标识信息中每一个标识信息分别对应的安全引擎,对源报文进行检测;当在所有的检测结果中,存在和阻断模式对应的过滤结果一致的至少一个检测结果时,按照阻断模式对应的过滤结果对源报文进行过滤;或者,当不存在和阻断模式对应的过滤结果一致的检测结果时,按照与阻断模式对应的过滤结果相反的结果对源报文进行过滤。

结合第一方面,在第一方面的第四实施例中,阻断模式包括白名单模式或黑名单模式,白名单模式对应的过滤结果为放行,黑名单模式对应的过滤结果为阻断。

第二方面,本发明提供了一种报文的过滤装置,包括:

第一获取模块,用于获取目标报文,目标报文中包括源报文,与源报文相匹配的多个控制策略分别对应的标识信息;

过滤模块,用于分别根据每一个标识信息,调用与标识信息对应的安全引擎对源报文进行检测,根据检测的结果和预选择的阻断模式对源报文进行过滤。

结合第二方面,在第二方面的第一实施例中,在第一获取模块之前,还包括:

第二获取模块,用于获取源报文;匹配模块,用于将源报文与预配置的多条控制策略中的每一条控制策略进行匹配;提取模块,用于从匹配成功的控制策略中提取标识信息;生成模块,用于基于所有的标识信息和源报文生成目标报文。

结合第二方面,在第二方面的第二实施例中,当按照目标报文中携带的标识信息的顺序依次调用安全引擎时,过滤模块,包括:

第一调用子模块,用于按序从标识信息中,调用排序在前的第一标识信息对应的第一安全引擎对源报文进行检测,生成第一检测结果,第一标识信息为目标报文中除最后一个标识信息之外的任一个标识信息;第一过滤子模块,用于当第一检测结果与阻断模式对应的过滤结果一致时,按照第一检测结果对源报文进行过滤;或者,第二调用子模块,用于当第一检测结果与阻断模式对应的过滤结果不一致时,调用第二标识信息对应的第二安全引擎对源报文进行检测,直至出现与阻断模式对应的过滤结果一致的检测结果时,停止调用下一个安全引擎,第二标识信息为第一标识信息的下一个标识信息;或者,第二过滤子模块,用于当目标报文中所有标识信息对应的安全引擎的检测结果与阻断模式对应的过滤结果均不一致时,按照最后一个安全引擎对应的检测结果对源报文进行过滤。

第三方面,本发明提供了一种计算机设备,包括:存储器和处理器,存储器和处理器之间互相通信连接,存储器用于存储计算机程序,计算机程序被处理器执行时,使处理器执行如发明内容中任一项的报文的过滤方法。

第四方面,本发明提供了一种计算机可读存储介质,计算机可读存储介质用于存储计算机指令,当计算机指令被处理器执行时,实现如发明内容中任一项的报文的过滤方法。

附图说明

为了更清楚地说明本发明具体实施方式或现有技术中的技术方案,下面将对具体实施方式或现有技术描述中所需要使用的附图作简单地介绍,显而易见地,下面描述中的附图是本发明的一些实施方式,对于本领域普通技术人员来讲,在不付出创造性劳动的前提下,还可以根据这些附图获得其他的附图。

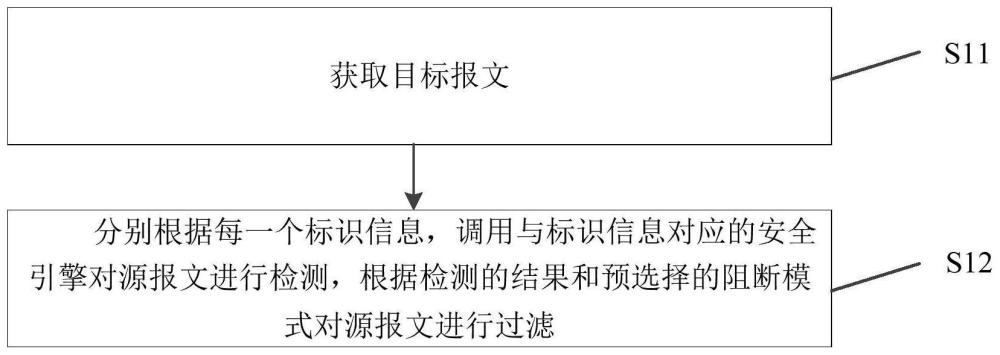

图1为本发明实施例中提供的报文的过滤方法的流程图;

图2为本发明实施例中提供的生成目标报文的流程图;

图3为本发明实施例中提供的生成目标报文的实例图;

图4为本发明实施例中提供的白名单模式下源报文的过滤流程图;

图5为本发明实施例中提供的黑名单模式下源报文的过滤流程图;

图6为本发明实施例中提供的报文的过滤装置的连接图;

图7为本发明实施例中提供的计算机设备连接图。

具体实施方式

下面将结合附图对本发明的技术方案进行清楚、完整地描述,显然,所描述的实施例是本发明一部分实施例,而不是全部的实施例。基于本发明中的实施例,本领域普通技术人员在没有做出创造性劳动前提下所获得的所有其他实施例,都属于本发明保护的范围。

在对本发明进行具体说明之前,先对当前技术进行简要阐述。当前普遍采用单规则匹配模式,单规则模式的原理是:只要匹配中了一条访问控制策略后,就立即将报文上送到安全引擎中,由于安全引擎的处理是最终的、不可逆的,所以,假设,预配置的控制策略共两条,两条控制策略的五元组条件均是任意源到任意目的,第一条控制策略引用的安全引擎是Modbus协议的深度过滤,第二条控制策略引用的安全引擎是S7协议的深度过滤。将报文和预配置的控制策略进行匹配,当Modbus报文通过时,Modbus报文的五元组命中了第一条策略,报文将被放行;而当S7报文通过时,虽然S7报文的五元组命中了第一条控制策略,但是第一条控制策略仅放行Modbus报文,所以S7报文被阻断,但我们期望的是,在S7报文被阻断后,继续与第二条控制策略进行匹配,因此,单规则匹配模式会导致过滤出错,使得本该放行的报文被阻断。因此,本发明提供了一种报文的过滤方法,该方法可以同时放行Modbus报文和S7报文。

本发明公开了一种报文的过滤方法,如图1所示,具体包括如下步骤:

S11:获取目标报文;

具体的,目标报文中包括源报文,与源报文相匹配的多个控制策略分别对应的标识信息。该目标报文是源报文与预配置的多条控制策略中的每一条控制策略匹配结束后生成的报文。

S12:分别根据每一个标识信息,调用与标识信息对应的安全引擎对源报文进行检测,根据检测的结果和预选择的阻断模式对源报文进行过滤。

具体的,阻断方式包括:白名单模式和黑名单模式。白名单模式对应的过滤结果为放行。相反的,黑名单模式对应的过滤结果为阻断。

具体的,不同的安全引擎对报文进行检测,判断是否将报文放行的依据是不同的。比如:Modbus协议的深度过滤安全引擎,判断的是报文中是否存在Modbus协议风险操作(如不允许的寄存器读写操作等)。如果存在风险就丢弃报文,阻断通信,如果不存在风险就允许报文通过。

调用安全引擎的方式包括但不限于按照目标报文中携带的标识信息的顺序依次进行调用、同时对目标报文中携带的每一个标识信息分别对应的安全引擎进行调用。具体的调用方式在此处不作具体限定,可根据实际情况进行调用。

本发明获取的目标报文是在源报文与预配置的所有控制策略中的每一条控制策略都进行匹配后生成的,而且,在目标报文中携带有与源报文匹配成功的控制策略对应的标识信息。相当于目标报文中携带了控制策略的匹配结果。然后,根据目标报文中携带的每一个标识信息分别调用对应的安全引擎对源报文进行检测,通过这样的方式,即可将源报文与所有控制策略中的每一条进行匹配,从而避免了现有技术中源报文和某条控制策略匹配成功后就不与其它控制策略再进行匹配的缺陷,使得最终的过滤结果准确无误。

在一可选实施例中,在获取目标报文之前,如图2所示,还包括如下步骤:

S21:获取源报文。

示例性地,当Linux内核协议栈从业务流量中接收到数据报文后,创建SKB(socketbuffer,套接字缓存)空间,解析和保存链路层、网络层、传输层和应用层的头和体,生成SKB报文(即源报文)。。

S22:将源报文与预配置的多条控制策略中的每一条控制策略进行匹配。

具体的,在获取到源报文之后,将源报文分别与预配置的多条控制策略中的每一条控制策略分别进行匹配。匹配方式与安全引擎的调用方式一致,即匹配方式分为两种,第一种为按序匹配,即将源报文的传输信息与控制策略的传输条件按照预配置的控制策略的顺序依次进行匹配;第二种为并列匹配,即将源报文的传输信息同时与每一条控制策略的传输条件进行匹配。

控制策略中包括:传输条件,标识信息以及操作指令。其中,传输条件可以是预配置的五元组信息,五元组即源地址,源端口,目的地址,目的端口,协议。标识信息是控制策略引用的安全引擎的标识信息,标识信息可以flow-id的形式体现。操作指令包括但不限于存储指令和传输指令,当当前控制策略中的操作指令为存储指令时,表示当前控制策略并非所有控制策略中的最后一个控制策略,当当前控制策略中的操作指令为传输指令时,表示当前控制策略为所有控制策略中的最后一个控制策略。

示例性地,在获取到源报文后,先从源报文中提取传输信息;然后,将传输信息与预配置的多条控制策略中的每一条控制策略进行匹配。匹配时,可以按照控制策略的顺序依次进行,先将源报文的传输信息与第一条控制策略中的传输条件进行匹配,当匹配结束时,无论源报文与第一条控制策略的匹配结果如何,继续将源报文的传输信息和第二条控制策略中的传输条件进行匹配。直至将源报文与最后一条控制策略匹配结束为止。

S23:从匹配成功的控制策略中提取标识信息。

示例性地,在本实施例中有3条预配置的控制策略,采用的匹配方式是按序匹配。三条控制策略分别为:控制策略一:五元组(源地址为1.1.1.1,源端口为任意端口,目标地址为1.1.1.2,目标端口为21,协议为TCP)、flow-id1为24576、操作指令为存储指令。控制策略二:五元组(源地址为1.1.1.1,源端口为任意端口,目标地址为1.1.1.2,目标端口为21,协议为TCP)、flow-id2为16384、操作指令为存储指令。控制策略三:五元组(源地址为1.1.1.1,源端口为任意端口,目标地址为1.1.1.2,目标端口为21,协议为TCP)、操作指令为传输指令。

当源报文中的五元组信息(即传输信息)与控制策略一中的五元组信息(即传输条件)一致时,标识源报文和控制策略一匹配成功,此时,提取控制策略一中的flow-id1(即标识信息)。flow-id1用于后续调用安全引擎对源报文进行检测。

S24:基于所有的标识信息和源报文生成目标报文。

示例性地,仍以S23中的实施例为例,当源报文与控制策略一匹配成功,并从控制策略一中提取到控制策略一中的flow-id1(即标识信息)后,执行存储指令。存储指令即将控制策略一中的flow-id1存储于预设存储位置,存储完成后,获取flow-id1在预设存储位置对应的存储地址,并将该存储地址写入源报文中,生成第一条控制策略对应的第一过程报文,至此,源报文与控制策略一匹配结束。

源报文与控制策略一匹配结束后,基于控制策略一中操作指令的类型判断控制策略一是否为预配置的多个控制策略中的最后一个控制策略。当操作指令的类型为传输类型的指令时,表示控制策略一是多个控制策略中的最后一个控制策略;当操作指令的类型为存储类型的指令时,表示控制策略一并非多个控制策略中的最后一个控制策略。

经判断,控制策略一中的操作指令为存储指令,则控制策略一并非多个控制指令中的最后一个控制指令,此时,需按照同样的匹配方式与控制策略二进行匹配,当源报文与控制策略二匹配成功时,从控制策略二中提取到控制策略二中的flow-id2(即标识信息),然后执行存储指令。将flow-id2存储于预设存储位置,并获取flow-id2在预设存储位置对应的存储地址。不同的是,此时需要将flow-id2对应的存储地址写入第一过程报文中,生成第二过程报文,至此,源报文与控制策略二匹配结束。

源报文与控制策略二匹配结束后,经判断控制策略二并非为多个控制策略中的最后一个控制策略,则按照同样的匹配方式将源报文与控制策略三进行匹配,当源报文与控制策略三匹配成功时,由于控制策略三是多个控制策略中的最后一个控制策略,执行传输指令,则将第二过程报文作为目标报文,由NFQUEUE将目标报文上送至用户空间中。目标报文的具体生成过程如图3所示。

本实施例中,在源报文和控制策略匹配成功的情况下,仅需要将控制策略对应的标识信息提取并存储至源报文中,并不需要在匹配成功后就将源报文传输到用户空间,使得源报文还可以与其它的控制策略再分别进行匹配。通过这样的方式就会避免现有技术中当匹配中一条访问控制策略后就不再继续匹配剩余访问控制策略,从而导致的过滤失误的缺陷,使得最终得到的过滤结果更准确。

在一可选实施例中,当按照目标报文中携带的标识信息的顺序依次调用安全引擎时,分别根据每一个标识信息,调用与标识信息对应的安全引擎对源报文进行检测,根据检测的结果和预选择的阻断模式对源报文进行过滤,包括:

按序从目标报文的多个标识信息中,调用排序在前的第一标识信息对应的第一安全引擎对源报文进行检测,生成第一检测结果,第一标识信息为目标报文中除最后一个标识信息之外的任一个标识信息;当第一检测结果与阻断模式对应的过滤结果一致时,按照第一检测结果对源报文进行过滤;或者,当第一检测结果与阻断模式对应的过滤结果不一致时,调用第二标识信息对应的第二安全引擎对源报文进行检测,直至出现与阻断模式对应的过滤结果一致的检测结果时,停止调用下一个安全引擎,第二标识信息为第一标识信息的下一个标识信息;或者,当目标报文中所有标识信息对应的安全引擎的检测结果与阻断模式对应的过滤结果均不一致时,按照最后一个安全引擎对应的检测结果对源报文进行过滤。

示例性地,如图4所示,在本实施例中,选择的阻断模式为白名单模式,白名单模式对应的过滤结果为放行。获取的目标报文中携带有2个标识信息,分别为第一标识信息、第二标识信息。

当按照目标报文中携带的标识信息的顺序依次调用安全引擎时,先调用与第一标识信息对应的第一安全引擎对源报文进行检测,生成第一检测结果。当第一检测结果为放行时,第一检测结果与白名单模式对应的过滤结果一致,此时,停止调用其它安全引擎,可直接将源报文放行。当第一检测结果为阻断时,继续调用第二标识信息对应的第二安全引擎对源报文进行检测,生成第二检测结果。当第二检测结果为放行时,则直接将源报文放行,当第二检测结果为阻断时,由于第二安全引擎为最后一个安全引擎,此时,直接将源报文阻断即可。

在另一实施例中,如图5所示,如果选择的阻断模式是黑名单模式时,黑名单模式对应的过滤方式为阻断。当第一检测结果为阻断时,直接将源报文阻断;当第一检测结果为放行时,再调用第二安全引擎对源报文进行检测。当第二检测结果为阻断时,则将源报文阻断,当第二检测结果为放行时,则将源报文放行。

在一可选实施例中,当同时对目标报文中携带的每一个标识信息分别对应的安全引擎进行调用时,分别根据每一个标识信息,调用与标识信息对应的安全引擎对源报文进行检测,根据检测的结果和预选择的阻断模式对源报文进行过滤,包括:

调用与多个标识信息中每一个标识信息分别对应的安全引擎,对源报文进行检测;当在所有的检测结果中,存在和阻断模式对应的过滤结果一致的至少一个检测结果时,按照阻断模式对应的过滤结果对源报文进行过滤;或者,当不存在和阻断模式对应的过滤结果一致的检测结果时,按照与阻断模式对应的过滤结果相反的结果对源报文进行过滤。

示例性地,在本实施例中,预选择的阻断模式为白名单模式时,目标报文中携带有2个标识信息,即第一标识信息和第二标识信息。

当根据目标报文中的每一个标识信息同时调用安全引擎时,调用第一标识信息对应的第一安全引擎对源报文进行检测,生成第一检测结果;调用第二标识信息对应的第二安全引擎对源报文进行检测,生成第二检测结果。在白名单模式下,当第一检测结果和第二检测结果中存在至少一个检测结果为放行,则可将源报文放行;当第一检测结果和第二检测结果均为阻断时,则将源报文阻断。

示例性地,在另一实施例中,预选择的阻断模式为黑名单模式时,当第一检测结果和第二检测结果中存在至少一个检测结果为阻断时,将源报文阻断;当第一检测结果和第二检测结果均为放行时,将源报文放行。

本发明公开了一种报文的过滤装置,如图6所示,包括如下模块:

第一获取模块61,用于获取目标报文,目标报文中包括源报文,与源报文相匹配的多个控制策略分别对应的标识信息;

过滤模块62,用于分别根据每一个标识信息,调用与标识信息对应的安全引擎对源报文进行检测,根据检测的结果和预选择的阻断模式对源报文进行过滤。

在一可选实施例中,在第一获取模块61之前,还包括:

第二获取模块,用于获取源报文;匹配模块,用于将源报文与预配置的多条控制策略中的每一条控制策略进行匹配;提取模块,用于从匹配成功的控制策略中提取标识信息;生成模块,用于基于所有的标识信息和源报文生成目标报文。

在一可选实施例中,当按照目标报文中携带的标识信息的顺序依次调用安全引擎时,过滤模块62,包括:

第一调用子模块,用于按序从标识信息中,调用排序在前的第一标识信息对应的第一安全引擎对源报文进行检测,生成第一检测结果,第一标识信息为目标报文中除最后一个标识信息之外的任一个标识信息;第一过滤子模块,用于当第一检测结果与阻断模式对应的过滤结果一致时,按照第一检测结果对源报文进行过滤;或者,第二调用子模块,用于当第一检测结果与阻断模式对应的过滤结果不一致时,调用第二标识信息对应的第二安全引擎对源报文进行检测,直至出现与阻断模式对应的过滤结果一致的检测结果时,停止调用下一个安全引擎,第二标识信息为第一标识信息的下一个标识信息;或者,第二过滤子模块,用于当目标报文中所有标识信息对应的安全引擎的检测结果与阻断模式对应的过滤结果均不一致时,按照最后一个安全引擎对应的检测结果对源报文进行过滤。

在一可选实施例中,当同时对目标报文中携带的每一个标识信息分别对应的安全引擎进行调用时,过滤模块62,包括:

检测子模块,用于调用与多个标识信息中每一个标识信息分别对应的安全引擎,对源报文进行检测;

第一过滤子模块,用于当在所有的检测结果中,存在和阻断模式对应的过滤结果一致的至少一个检测结果时,按照阻断模式对应的过滤结果对源报文进行过滤;

或者,第二过滤子模块,用于当不存在和阻断模式对应的过滤结果一致的检测结果时,按照与阻断模式对应的过滤结果相反的结果对源报文进行过滤。

本实施例提供一种计算机设备,如图7所示,该计算机设备可以包括至少一个处理器71、至少一个通信接口72、至少一个通信总线73和至少一个存储器74,其中,通信接口72可以包括显示屏(Display)、键盘(Keyboard),可选通信接口72还可以包括标准的有线接口、无线接口。存储器74可以是高速RAM存储器(Random Access Memory,易挥发性随机存取存储器),也可以是非不稳定的存储器(non-volatile memory),例如至少一个磁盘存储器。存储器74可选的还可以是至少一个位于远离前述处理器71的存储装置。其中处理器71可以结合图7所描述的装置,存储器74中存储应用程序,且处理器71调用存储器74中存储的程序代码,以用于执行上述任意方法实施例的报文的过滤方法。

其中,通信总线73可以是外设部件互连标准(peripheral componentinterconnect,简称PCI)总线或扩展工业标准结构(extended industry standardarchitecture,简称EISA)总线等。通信总线73可以分为地址总线、数据总线、控制总线等。为便于表示,图7中仅用一条粗线表示,但并不表示仅有一根总线或一种类型的总线。

其中,存储器74可以包括易失性存储器(英文:volatile memory),例如随机存取存储器(英文:random-access memory,缩写:RAM);存储器也可以包括非易失性存储器(英文:non-volatile memory),例如快闪存储器(英文:flash memory),硬盘(英文:hard diskdrive,缩写:HDD)或固态硬盘(英文:solid-state drive,缩写:SSD);存储器74还可以包括上述种类的存储器的组合。

其中,处理器71可以是中央处理器(英文:central processing unit,缩写:CPU),网络处理器(英文:network processor,缩写:NP)或者CPU和NP的组合。

其中,处理器71还可以进一步包括硬件芯片。上述硬件芯片可以是专用集成电路(英文:application-specific integrated circuit,缩写:ASIC),可编程逻辑器件(英文:programmable logic device,缩写:PLD)或其组合。上述PLD可以是复杂可编程逻辑器件(英文:complex programmable logic device,缩写:CPLD),现场可编程逻辑门阵列(英文:field-programmable gate array,缩写:FPGA),通用阵列逻辑(英文:generic arraylogic,缩写:GAL)或其任意组合。可选地,存储器74还用于存储程序指令。处理器71可以调用程序指令,实现本发明任一实施例中的报文的过滤方法。

本实施例提供一种计算机可读存储介质,计算机存储介质存储有计算机可执行指令,该计算机可执行指令可执行上述任意方法实施例中的报文的过滤方法。其中,存储介质可为磁碟、光盘、只读存储记忆体(Read-Only Memory,ROM)、随机存储记忆体(RandomAccess Memory,RAM)、快闪存储器(Flash Memory)、硬盘(Hard Disk Drive,缩写:HDD)或固态硬盘(Solid-State Drive,SSD)等;存储介质还可以包括上述种类的存储器的组合。

显然,上述实施例仅仅是为清楚地说明所作的举例,而并非对实施方式的限定。对于所属领域的普通技术人员来说,在上述说明的基础上还可以做出其它不同形式的变化或变动。这里无需也无法对所有的实施方式予以穷举。而由此所引伸出的显而易见的变化或变动仍处于本发明创造的保护范围之中。

- 一种报文发送方法、装置、网络设备和计算机可读介质

- 报文处理方法、装置、计算机设备和存储介质

- 基于网络融合的报文转发方法、设备、存储介质及装置

- 报文转发方法及装置、计算机可读存储介质、电子设备

- 报文预定义代码生成方法、装置、电子设备和存储介质

- 一种报文过滤方法、装置、设备及介质

- 报文过滤的方法、装置、电子设备及计算机可读存储介质